Lateral Movement in der Cybersicherheit ist eine Technik, bei der Angreifer, nachdem sie in das Netzwerk eines Unternehmens eingedrungen sind, ihre Privilegien erweitern, Schwachstellen ausnutzen und vieles mehr, um sich weiteren Zugang zu Vermögenswerten und Ressourcen zu verschaffen.

Lateral Movement ist an sich kein Angriff, sondern eine Phase, die zu einem Angriff führt. Angreifer nutzen diesen ersten Zugriff, um andere Konten im Netzwerk zu kompromittieren und so eine massive Wirkung zu erzielen. Diese Taktik wird hauptsächlich bei APTs eingesetzt, bei denen der Angreifer über einen längeren Zeitraum unentdeckt im Netzwerk bleibt, um Zugriff auf wertvollere Vermögenswerte oder Ressourcen zu erhalten.

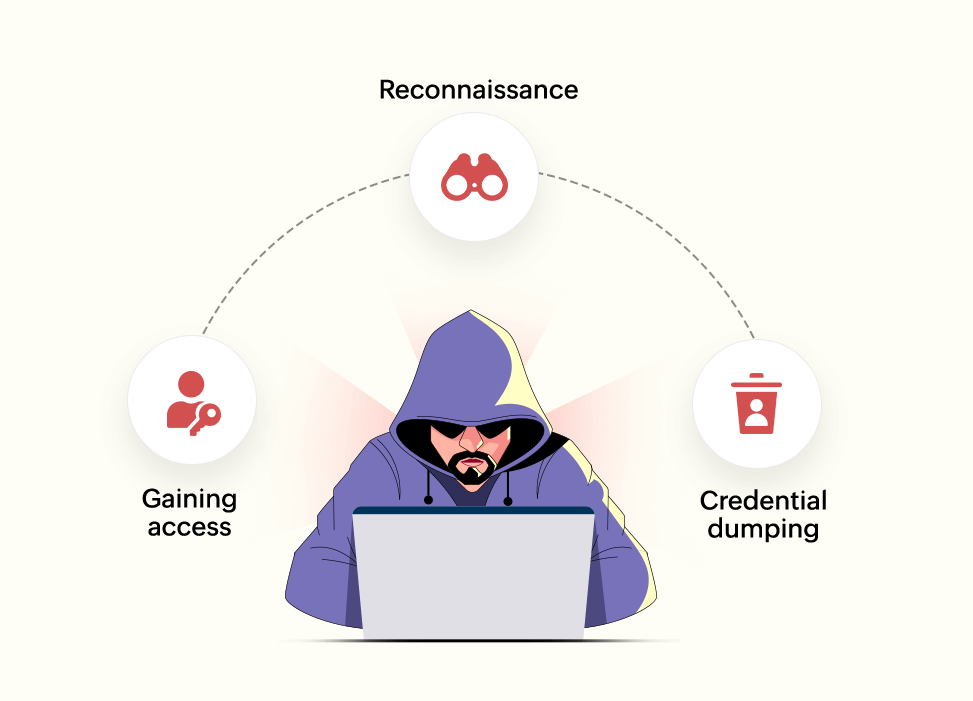

Um unentdeckt zu bleiben, bewegt sich der Angreifer langsam und schrittweise seitlich durch das Netzwerk. Die Bewegung kann in drei Phasen unterteilt werden:

Jede Bewegung eines Angreifers wird sorgfältig geplant, um unentdeckt zu bleiben. Die Aufklärung ist die erste Phase der seitlichen Bewegung. Sobald der Bedrohungsakteur im Netzwerk Fuß gefasst hat, sammelt er Informationen über das Netzwerk, seine Geräte und Benutzer. Dies hilft ihm, sich taktisch durch das Netzwerk zu bewegen, ohne Verdacht zu erregen.

Dies sind einige der Tools und Techniken, die Angreifer zur Aufklärung einsetzen können:

Dies ist die zweite Phase des Lateral Movement. Sobald der Angreifer Zugriff auf das Netzwerk erlangt und es gründlich untersucht hat, versucht er, seine Berechtigungen zu erweitern. Das bedeutet, dass der Angreifer Techniken zur Erhöhung der Berechtigungen einsetzt, um Zugriff auf Benutzerkonten und Geräte zu erhalten und sich so seitlich durch das Netzwerk zu bewegen.

Zu den gängigen Lateral-Movement-Techniken gehören:

Wenn es dem Angreifer gelingt, die vorhandenen Sicherheitskontrollen zu umgehen und seine Berechtigungen innerhalb des Netzwerks zu erweitern, kann er schließlich auf die gewünschten sensiblen Daten zugreifen. Da der Angreifer dies mit legitimen Anmeldedaten tut, kann er unentdeckt bleiben.

Angriffe mit lateraler Ausbreitung sind schwer zu erkennen, da sie Angriffstechniken verwenden, die wie ein legitimes Netzwerkereignis aussehen, wodurch sie über einen langen Zeitraum hinweg unentdeckt im Netzwerk bleiben können.

Organisationen sollten das Prinzip der minimalen Rechte umsetzen, bei dem Benutzern nur der erforderliche Zugriff gewährt wird. Je weniger Rechte ein Konto hat, desto schwieriger ist es für den Angreifer, Zugriff auf die gewünschte Ressource zu erhalten.

Die Implementierung von MFA für Systeme, Ressourcen und Daten wird empfohlen. Es handelt sich um eine zusätzliche Sicherheitsebene, die dazu beiträgt, Brute-Force-Angriffe und andere Passwortangriffe zu verhindern.

Es hat sich bewährt, das Netzwerk in kleinere Teilnetzwerke zu unterteilen, die jeweils über eigene Protokolle und Richtlinien verfügen, um laterale Bewegungen innerhalb des Netzwerks zu verhindern.

Organisationen sollten eine Richtlinie für sichere Passwörter für Systeme und Konten durchsetzen, um privilegierte Konten vor möglichen Versuchen lateraler Bewegungen zu schützen.

SIEM-Lösungen können dazu beitragen, laterale Bewegungen zu verhindern, da sie Daten korrelieren, um auffällige Ereignisse zu identifizieren. Eine Lösung mit Verhaltensanalyse ist für diesen Zweck noch besser geeignet. Sie sammelt Daten von allen Endpunkten und verwendet ML-Funktionen, um eine Basislinie für normales Verhalten zu erstellen, und benachrichtigt Administratoren sofort über ungewöhnliche Aktivitäten.

Downloaded the FBI Checklist Ebook