Was ist Mimikatz?

Content in this page

- Wie funktioniert Mimikatz?

- Von Mimikatz verwendete Angriffstechniken für den Zugriff auf Anmeldeinformationen

- Wie verhindert man Angriffe, die Mimikatz ausnutzen?

- Abwehr von Mimikatz-Angriffen mit Log360

- Home

- Attack library

- Was ist Mimikatz?

Mimikatz wurde von dem französischen Programmierer Benjamin Delpy entwickelt und ist ein leistungsfähiges Open-Source-Tool, das dabei hilft, Anmeldedaten auf Windows-Betriebssystemen zu extrahieren. Mimikatz nutzt die Schwachstellen eines Windows-Systems aus und verwendet zahlreiche Techniken, um sensible Informationen zu extrahieren, z. B. Passwörter von Active Directory (AD)-Domänencontrollern, den Prozessspeicher des Local Security Authority Subsystem Service (LSASS), die Security Account Manager (SAM)-Datenbank und andere Speicherbereiche für Anmeldeinformationen.

Angreifer nutzen dieses Tool, um Anmeldedaten zu stehlen, da viele Antivirensysteme oder Endpunktschutzsoftware diese Angriffe nur schwer erkennen können. Mit Mimikatz können Angreifer daher Privilegien ausweiten, Datendiebstahl durchführen oder sich innerhalb eines Netzwerks bewegen, um andere verdächtige Aktionen auszuführen.

Wichtig ist auch, dass Mimikatz auch aus legitimen Gründen eingesetzt wird: Pen-Tester, Threat-Hunter und White-Hat-Hacker nutzen es beispielsweise, um Schwachstellen in einem Netzwerk aufzuspüren, so dass Unternehmen oder Einzelpersonen diese beheben können, indem sie starke Authentifizierungsmechanismen einsetzen und regelmäßig Patches für Schwachstellen bereitstellen, um die mit dem Diebstahl von Zugangsdaten verbundenen Risiken zu verringern.

Wie funktioniert Mimikatz?

Mimikatz nutzt Wdigest aus, das Single Sign-On (SSO) in Windows-Rechnern ermöglicht. Wdigest speichert Textpasswörter im Speicher in einem umkehrbaren Format, was es anfällig für die Extraktion von Passwörtern macht. Wenn Threat Hunters also Zugang zu Tools wie Mimikatz haben, können sie diese Technik nutzen, um im Speicher gespeicherte Hashes zu extrahieren oder Anmeldedaten zu extrahieren.

Obwohl Microsoft die Deaktivierung der Wdigest-Funktion in Windows 8.1 vereinfacht und sie in Windows 10 standardmäßig deaktiviert hat, können Cyber-Angreifer, die über Administratorrechte verfügen, Wdigest problemlos aktivieren und Mimikatz starten, um Windows-Endpunkte anzugreifen.

Von Mimikatz verwendete Angriffstechniken für den Zugriff auf Anmeldeinformationen

Das Mimikatz-Tool wird verwendet, um viele Angriffstechniken und Taktiken in der Windows-Umgebung auszuführen mit denen Anmeldeinformationen extrahiert werden können. Im Folgenden sind einige Techniken aufgeführt, die Mimikatz zum Sammeln von Anmeldeinformationen verwendet:

- Pass-the-Hash (ID:T1550.002):Bei dieser Technik verwenden Angreifer Mimikatz, um die Hash-Zeichenfolge (NTLM oder Kerberos) im Speicher des Zielcomputers oder in der SAM-Datenbank abzurufen und ohne Autorisierung auf Ressourcen zuzugreifen. Mit dieser Technik und Mimikatz benötigen Angreifer nicht einmal das Klartext-Passwort, um das Konto eines kompromittierten Benutzers zu authentifizieren, was es einfacher macht, sich innerhalb des Netzwerks zu bewegen.

- • Pass-the-Ticket (ID:T1550.003): Bei einem Pass-the-Ticket-Angriff extrahieren Angreifer mithilfe von Mimikatz Daten aus gestohlenen Kerberos-Tickets, z. B. Ticket Granting Tickets (TGTs) und Ticket Granting Service Tickets (TGS). Das Tool hilft ihnen, die Tickets aus dem Speicher oder dem LSASS-Prozess zu stehlen. Die Angreifer können sich dann lateral durch das Netzwerk einer Organisation bewegen, um nach Schwachstellen zu suchen.

- Overpass-the-hash (pass-the-key): Overpass-the-hash ist eine Kombination aus pass-the-hash und pass-the-ticket, jedoch verfügt diese Technik über einen eindeutigen Schlüssel, der vom Domänencontroller erlangt wird, um den Benutzer zu imitieren.

- Pass-the-Cache: Ein Pass-the-Cache-Angriff ähnelt einem Pass-the-Ticket-Angriff, der einzige Unterschied besteht darin, dass er die gespeicherten und verschlüsselten Anmeldedaten auf einem Mac-, Unix- oder Linux-System verwendet.

- • Kerberos Gold-Tickets (ID: T1558.001): Mit Hilfe von Mimikatz können Bedrohungsakteure Gold-Tickets erlangen, gefälschte Kerberos-Tickets, die durch Kompromittierung des KRBTGT-Passwort-Hashes erstellt werden, der alle Authentifizierungstickets verschlüsselt. Mit dieser Methode können Angreifer die Passwort-Hashes von Domänenbenutzern abrufen.

- • Kerberos Silber-Tickets (ID: T1558.002): Ein Silber-Ticket nutzt eine Funktion in Windows aus, die einem Benutzer den Zugriff auf alle im Netzwerk verfügbaren Dienste ermöglicht. Das Kerberos-Protokoll überprüft den TGS-Schlüssel nach seiner Ausstellung möglicherweise nicht, so dass Angreifer den Schlüssel wiederverwenden und den Benutzer im Netzwerk nachahmen können.

Wie verhindert man Angriffe, die Mimikatz ausnutzen?

Nach der Ausnutzung ist es schwierig, einen Angriff einzudämmen, da der Angreifer bereits die erforderlichen Anmeldeinformationen erhalten hat, um Lateral Movement oder eine Privilegienerweiterung durchzuführen. Die Verteidiger der Bedrohung sind meist in der Lage, den verursachten Schaden einzudämmen. Um dies gänzlich zu vermeiden, können Verteidiger bestimmte Praktiken zum Schutz ihrer Windows-Endpunkte anwenden und außerdem eine proaktive Bedrohungssuche durchführen, um Angriffe, die Mimikatz verwenden, zu erkennen und umgehend darauf zu reagieren.

- Deaktivieren Sie die Debug-Berechtigung:

- Standardmäßig erlaubt Windows lokalen Administratoren, das System zu debuggen. Da Mimikatz diese Berechtigung zur Interaktion mit dem LSSAS nutzt, ist die Deaktivierung der Debug-Berechtigung auf Systemen ein wirksames Mittel, um das System vor verdächtigen Angriffen zu schützen: Gehen Sie dazu zu Gruppenrichtlinie (lokal oder Domäne) > Computerkonfiguration > Windows-Einstellungen > Sicherheitseinstellungen > Lokale Richtlinien > Zuweisung von Benutzerrechten und aktivieren oder deaktivieren Sie die Richtlinie Debugging-Programm.

- • Beschränken Sie die Administratorrechte: Nach dem Prinzip der geringsten Rechte sollte ein Benutzer oder eine Entität nur auf die Informationen, Ressourcen und Anwendungen zugreifen können, die für die Ausführung einer bestimmten Aufgabe erforderlich sind. Unternehmen, die sich an das Prinzip der geringsten Privilegien halten, können ihre Sicherheitslage verbessern, indem sie die Angriffsfläche und das Risiko einer Malware-Infektion drastisch verringern. Dies kann dadurch erreicht werden, dass nur eine begrenzte Anzahl von Personen, die diese Berechtigungen zur Erfüllung ihrer Aufgaben benötigen, über Administratorrechte verfügen.

- LSA-Schutz: Der LSASS wird von Windows bereitgestellt und hilft bei der Validierung von Benutzerkonten und Fernanmeldungen. Der LSA-Schutz (Local Security Authority) verhindert, dass verdächtige Prozesse mit der LSA kommunizieren. Wenn es einem Angreifer gelingt, mit diesem Dienst zu interagieren, kann er leicht unverschlüsselte Anmeldedaten erlangen, die im Speicher abgelegt sind.

- Zwischenspeicherung von Anmeldeinformationen

- Windows verfügt über eine Systemregistrierung, in der kürzlich verwendete Kennwort-Hashes zwischengespeichert werden. Da das Mimikatz-Tool diese Anmeldeinformationen erhalten kann, muss die Cache-Richtlinie so geändert werden, dass keine kürzlich verwendeten Kennwörter zwischengespeichert werden, da Angreifer sonst die Anmeldeinformationen verwenden könnten, um sich als Benutzerkonten auszugeben. Navigieren Sie dazu zu Windows-Einstellungen > Lokale Richtlinie > Sicherheitsoptionen > Interaktive Anmeldung.

- Implementieren Sie wirksame Sicherheitstools: Die beste Möglichkeit, sich gegen Mimikatz-Angriffe zu schützen, ist die Implementierung eines zuverlässigen Sicherheitstools, z. B. einer SIEM-Lösung oder eines Netzwerkerkennungs- und Reaktionssystems. Eine SIEM-Lösung bietet eine zentrale Plattform zum Sammeln, Korrelieren, Analysieren und Reagieren auf Sicherheitsereignisse und Protokolle, die von verschiedenen Systemen und Anwendungen im Netzwerk eines Unternehmens generiert werden. Darüber hinaus bietet die Lösung Informationen über den Anmeldetyp, das Remote-Gerät, von dem aus der Pass-the-Hash-Angriff erfolgte, und andere wichtige Varianten dieser Methode.

Verbessern Sie Ihre Sicherheit, indem Sie die Funktionen von Log360 nutzen

Lassen Sie unsere Experten Ihre Sicherheitsanforderungen bewerten und demonstrieren Sie, wie Log360 dazu beitragen kann, diese zu erfüllen.

Learn how Log360 can combat mimikatz attacks and such stealthy attacks with a suite of security features like:

- In-depth security analytics and real-time alerts

- User and entity behavior analytics (UEBA)

- Correlation of network events

Abwehr von Mimikatz-Angriffen mit Log360

Log360 ist eine einheitliche SIEM-Lösung, die die Taktiken und Techniken des Bedrohungsmodellierungs-Frameworks von MITRE ATT&CK in ihr Bedrohungserkennungssystem implementiert, um bei der Bedrohungsjagd zu helfen, Sicherheitsbedrohungen einzudämmen und sie zu untersuchen.

Zur Identifizierung verschiedener Lateral Movement-Strategien kombiniert Log360 ein signaturbasiertes Bedrohungserkennungs-Framework, das sich auf das MITRE ATT&CK-Bedrohungsmodell stützt, und ein auf maschinellem Lernen basierendes Anomaliemodul. Log360 ist ein effektives und präzises Instrument zur Identifizierung von Lateral Movement-Techniken, da es die beiden Frameworks zur Erkennung von Bedrohungen kombiniert.

Die Verwendung des MITRE ATT&CK-Frameworks durch Log360 liefert eine Reihe von Berichten, die bei der Erkennung und Eindämmung von Mimikatz-bezogenen Aktivitäten helfen:

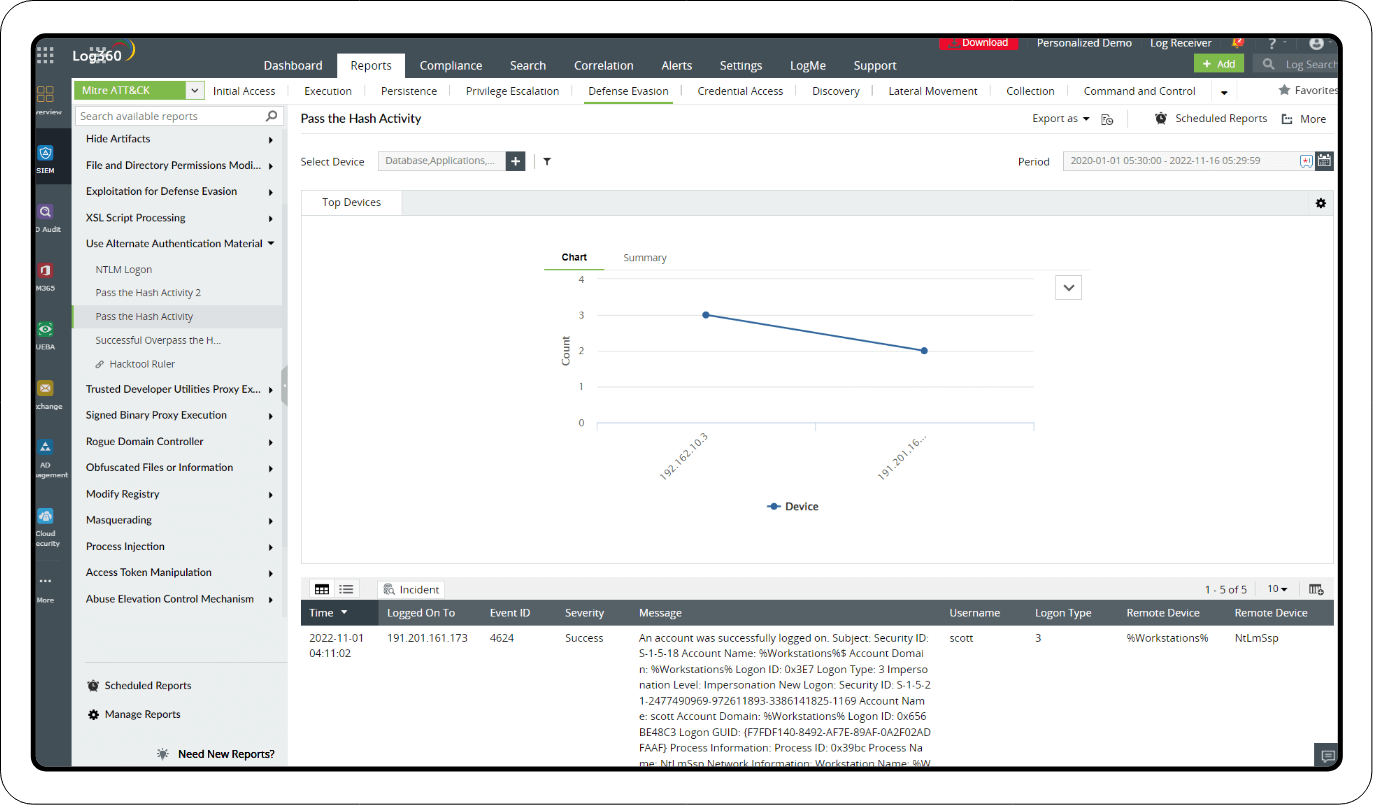

Um Pass-the-Hash-Aktivitäten (T1550.002) zu erkennen, müssen IT-Administratoren die Ereignis-ID 4624 (Ein Konto wurde erfolgreich angemeldet) zusammen mit Logon Type = 9, Authentication Package = Negotiate, Logon Process = seclogo oder Sysmon Event ID 10 untersuchen. Es gibt weitere Ereignis-IDs, die überwacht werden können, um einen potenziellen Pass-the-Hash-Angriff zu identifizieren

- Ereignis-ID 4648: Dieses Ereignis wird erzeugt, wenn ein Prozess versucht, sich im Namen eines Benutzers zu authentifizieren. Überwachen Sie Anmeldeereignisse mit Anmeldetyp 4 (Batch-Anmeldung) oder Anmeldetyp 8 (Netzwerk-Klartextanmeldung).

- Ereignis-ID 4672: Dieses Ereignis wird protokolliert, wenn sich ein Konto erfolgreich mit erweiterten Rechten anmeldet. Suchen Sie nach Ereignissen, die auf die Verwendung von Administratorkonten bei Netzwerkanmeldungen hinweisen.

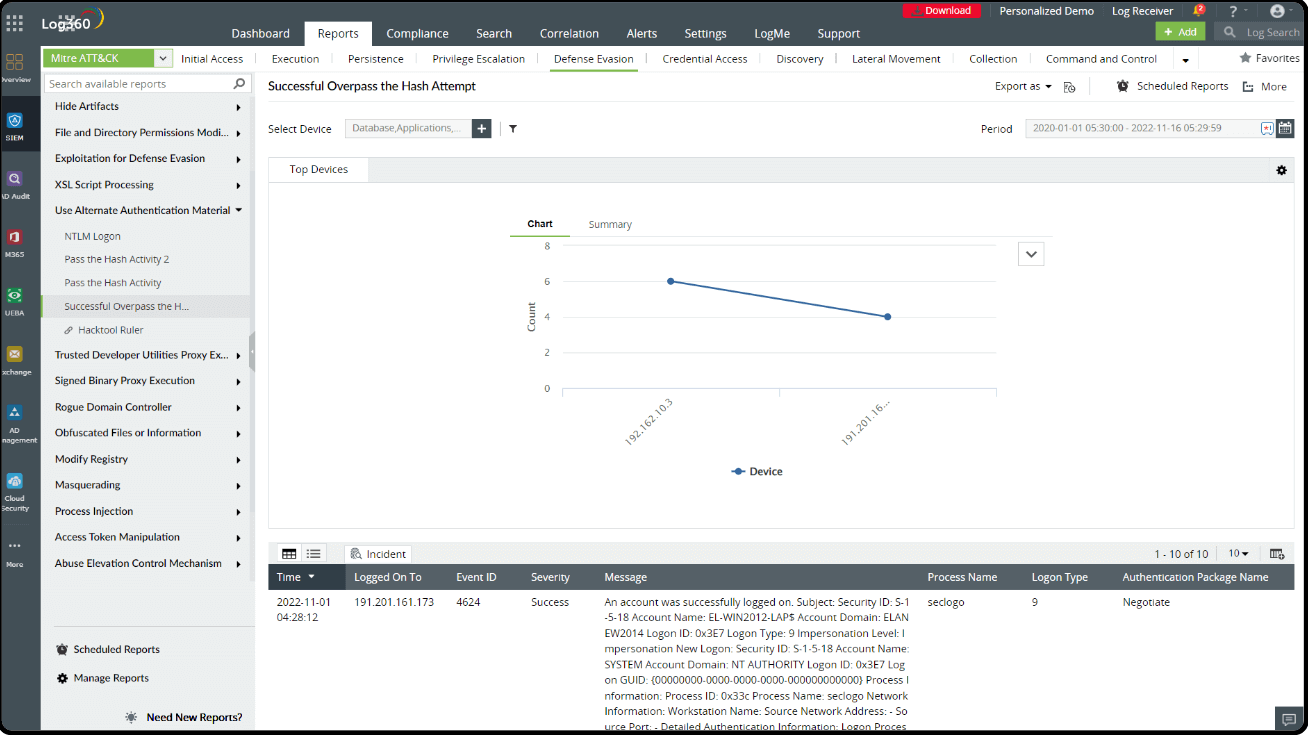

Der beste Weg, einen Overpass-the-Hash-Angriff zu erkennen, ist die gleiche Strategie wie bei einem Pass-the-Hash-Angriff anzuwenden. IT-Administratoren können herausfinden, ob es sich um einen „Overpass-the-Hash“-Angriff handelt, wenn das Ereignisprotokoll ein Kerberos-Authentifizierungsticket im Domänencontroller anzeigt.

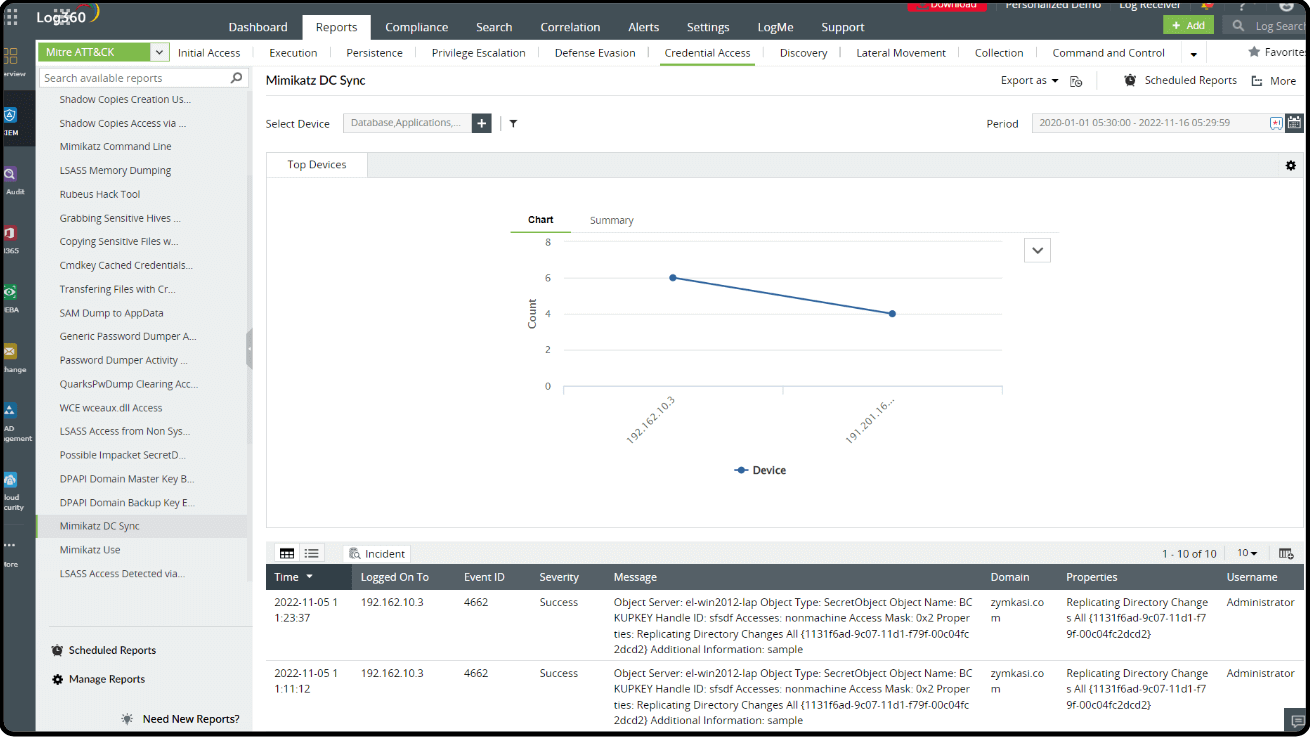

Die Untersuchung einiger spezifischer Ereignis-IDs hilft bei der Erkennung potenzieller Mimikatz DCSync-Aktivitäten in einer AD-Umgebung.

- Ereignis-ID 4662: Dieses Ereignis wird erzeugt, wenn die Zugriffsberechtigungen eines Objekts geändert werden. Suchen Sie nach Änderungen, die sich auf AD-Objekte beziehen, die mit der Replikation verbunden sind, wie Änderungen an Replikationsgruppen oder Verzeichnispartitionen. Prüfen Sie Ereignisprotokoll 4662, wobei der Objektserver „DS“ ist und die Eigenschaften „1131f6ad-9c07-11d1-f79f-00c04fc2dcd2“ (DS-Replication-Get-Changes-All) und „19195a5b-6da0-11d0-afd3-00c04fd930c9“ (Domain-DNS-Klasse WRITE_DAC) enthalten.