Verschaffen Sie sich einen Überblick über Verstöße im Darknet und potenzielle Datenlecks in der Lieferkette

In der heutigen digitalen Landschaft nutzen Cyberkriminelle zunehmend das Darknet, um Angriffe zu planen, gestohlene Daten zu handeln und Malware-Kampagnen zu starten.

Um eine proaktive Überwachung des Deep und Darknet auf durchgesickerte Anmeldedaten zu ermöglichen, integriert sich ManageEngine Log360 in Constella Intelligence, damit Benutzer persönliche Informationen wie Kreditkartennummern, E-Mail-Informationen, Benutzernamen und andere Anmeldedaten identifizieren können, die im Darknet durchgesickert sind. Diese Integration bietet Ihnen eine wichtige erste Schutzmaßnahme gegen Risiken in der Lieferkette.

Erfahren Sie, wie die leistungsstarken Überwachungsfunktionen von Log360 die Herausforderungen durch durchgesickerte Anmeldedaten bewältigen und Sicherheitsteams mit folgenden Funktionen ausstatten:

Dieser Teil des Internets umfasst Inhalte, die von herkömmlichen Suchmaschinen nicht gefunden werden können. Dazu gehören private Datenbanken, Foren und Rechtsdokumente.

Dies ist das Internet, das Sie täglich nutzen. Suchmaschinen indizieren diese Websites, sodass sie leicht zu finden sind.

Dieser Teil des Deep Web ist dafür bekannt, dass er anonym ist, und wird manchmal für illegale Aktivitäten genutzt, z. B. als Schwarzmarkt für sensible Informationen.

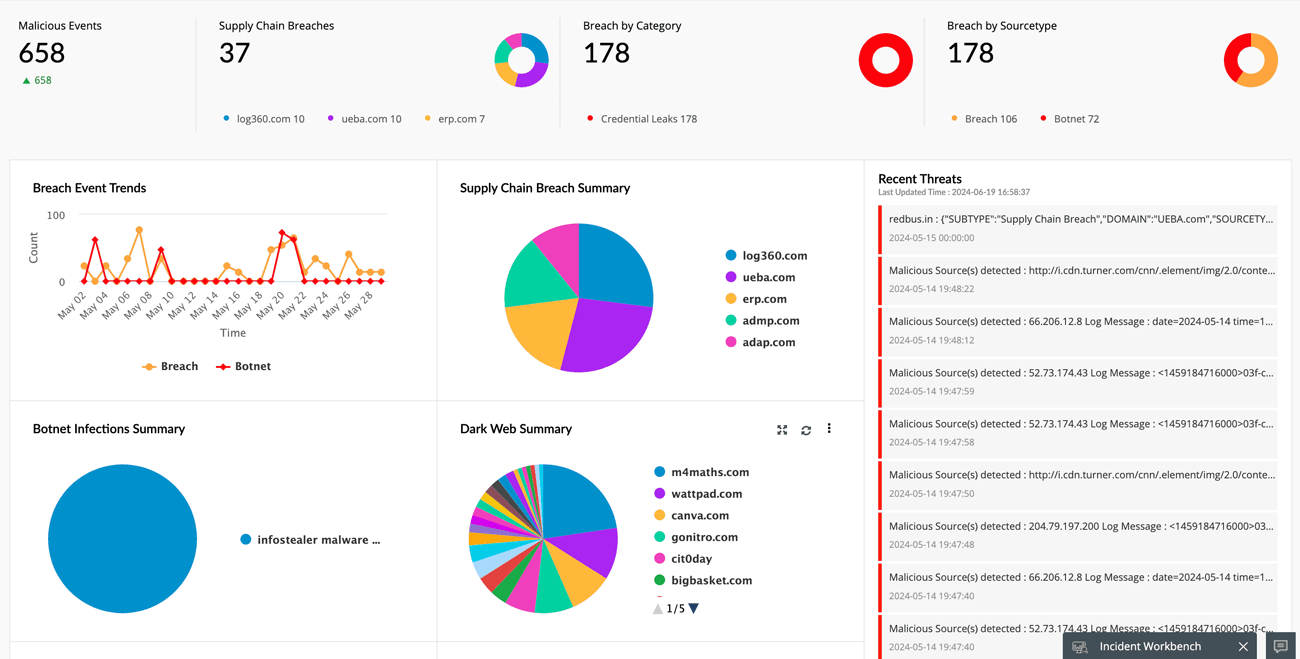

Mit Log360 können Sie das Darknet auf jede Erwähnung sensibler Informationen einer Organisation überwachen, einschließlich Domainnamen, Mitarbeiteranmeldeinformationen und Finanzinformationen wie Kreditkartennummern. Wenn Sie diese Informationen frühzeitig erkennen, können Sie schnell handeln und potenzielle Verstöße mindern.

Log360 setzt eine umfassende Strategie ein, um Ihre Organisation vor Bedrohungen aus dem Darknet zu schützen:

Log360 durchsucht das Deep und Darknet kontinuierlich nach geleakten Anmeldedaten, die mit Organisationen, ihren Mitarbeitern und Drittanbietern in Verbindung stehen. So werden Sie vor potenziellen Schäden über mögliche Sicherheitsrisiken informiert.

Log360 verfolgt illegale Datendiebstähle von Kreditkarteninformationen und persönliche Datenlecks und benachrichtigt Sie sofort. So können Sie proaktiv gegen nicht autorisierte Transaktionen und Datenlecks bei Finanzinformationen vorgehen.

Verstöße gegen den Schutz personenbezogener Daten (PII) wie Kreditkarten- und Sozialversicherungsnummern werden in Echtzeit erkannt und gemeldet.

Log360 sendet sofortige Warnmeldungen, wenn im Deep und Darknet geleakte Anmeldedaten oder kritische Informationen gefunden werden. So können Sie Bedrohungen schnell und effizient untersuchen und darauf reagieren.

Mit Log360 erhalten Sie frühzeitig Einblick in potenzielle Schwachstellen in der Lieferkette. So können Sie Maßnahmen ergreifen und Datenschutzverletzungen verhindern, bevor Angreifer diese Schwachstellen ausnutzen können.

Die meisten gesetzlichen Vorschriften, wie die DSGVO und der PCI DSS, erwähnen die Umsetzung von Sicherheitsmaßnahmen zur Verhinderung von Datenschutzverletzungen. Die Überwachung des Darknets ist eine der besten Sicherheitsmaßnahmen, die Sie ergreifen können, um die ersten Anzeichen von Angriffen zu erkennen und sie zu verhindern, noch bevor sie auftreten.

Mit Log360 können Sie das Darknet auf jegliche Erwähnung sensibler Informationen einer Organisation überwachen, einschließlich Domainnamen, Mitarbeiteranmeldeinformationen und Finanzinformationen wie Kreditkartennummern. Durch die frühzeitige Erkennung dieser Informationen können Sie schnell handeln und potenzielle Verstöße mindern.

Das Darknet erleichtert den Austausch von Informationen und Tools zwischen Cyberkriminellen, die außerhalb der Reichweite der konventionellen Cyber-Polizei operieren.

Durch die Nutzung glaubwürdiger Darknet-Intelligence können Sie sich einen Überblick über die Sicherheitsbedrohungen verschaffen, die das Darknet plagen. Die Daten werden mithilfe spezieller Tools und Techniken gesammelt, die zum Durchsuchen des Darknets nach relevanten Informationen verwendet werden. Die Daten werden dann auf ihre Richtigkeit überprüft und mit zusätzlichem Kontext wie Bedrohungsindikatoren angereichert. Diese Informationen werden in umsetzbare Warnmeldungen umgewandelt, um schnell reagieren zu können.

Während Malware-Injektionen, sogenannte „Manipulator-in-the-Middle“-Angriffe und Insider-Bedrohungen häufige Bedrohungen bei Angriffen auf die Lieferkette sind, zielen Angreifer zunehmend auf Anmeldedaten durch Phishing und Manipulation der sozialen Medien ab und umgehen so traditionelle Abwehrmaßnahmen.

Kompromittierte Anmeldedaten von Mitarbeitern sind ein häufiger Einstiegspunkt für Angreifer, der oft übersehen wird. Mit seinen erweiterten und globalen Bedrohungsdaten kann Log360 durchgesickerte Anmeldedaten identifizieren, sodass Sie Maßnahmen wie das Erzwingen von Passwortrücksetzungen und die Implementierung strengerer Zugriffskontrollen ergreifen können.

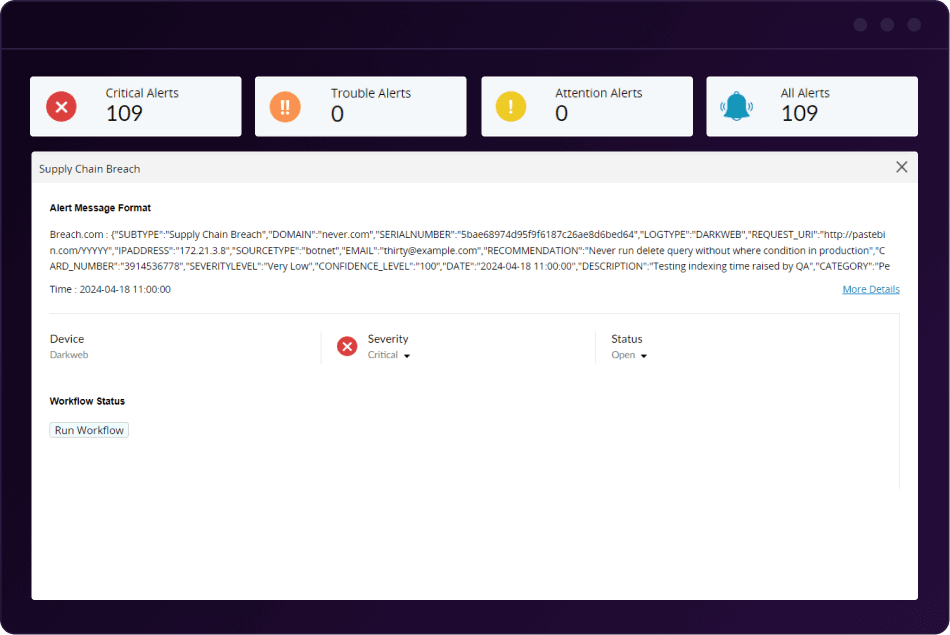

Durch die Automatisierung von Workflows zur Reaktion auf Vorfälle kann die Behebung durch Auslösen von Workflows zur Passwortzurücksetzung bei kompromittierten Konten erfolgen. Dies rationalisiert den Reaktionsprozess und ermöglicht eine schnelle Reaktion auf aufkommende Bedrohungen.

Lassen Sie sich in Echtzeit über Datenlecks in der Lieferkette benachrichtigen

Lassen Sie sich in Echtzeit über Datenlecks in der Lieferkette benachrichtigen

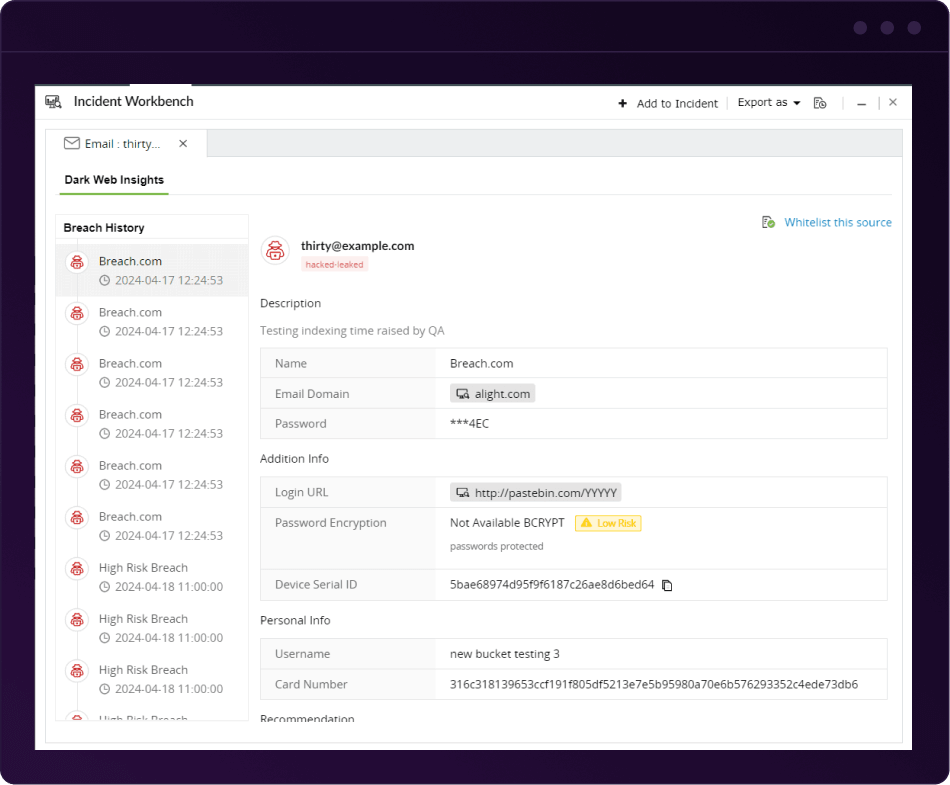

Im Falle eines kompromittierten Zugangs können Sie mithilfe der Incident Workbench erweiterte Analysen der Bedrohung durchführen und die nächsten Schritte des Angreifers verfolgen, während dieser sich seitlich durch das Netzwerk bewegt oder seine Berechtigungen erweitert. So können Sie Bedrohungen effektiv eindämmen und potenzielle Schäden minimieren.

Die Incident Workbench-Konsole fügt Kontextdaten wie die Historie von Verstößen, durchgesickerte Daten, die übliche Anmelde-URL, Passwort-Hash und persönliche Informationen hinzu, um Bedrohungen effektiv aufzuspüren.

Das Darknet bezeichnet einen Teil des Internets, der absichtlich verborgen und über Standard-Webbrowser und Suchmaschinen nicht zugänglich ist. Es besteht aus verschlüsselten Netzwerken und Websites, für die eine spezielle Software erforderlich ist, wie z. B. der Tor-Browser (The Onion Router), um darauf zugreifen zu können. Diese auf Anonymität ausgerichtete Technologie ermöglicht es Benutzern und Websites, ohne Offenlegung ihrer Identität oder ihres Standorts zu arbeiten, was sie zu einem Paradies für illegale und legitime Aktivitäten macht, die Privatsphäre erfordern. Das Darknet wird oft mit illegalen Marktplätzen, Foren für Hacker und anderen Aktivitäten außerhalb der gängigen Online-Aktivitäten in Verbindung gebracht.

Beim Darknet-Monitoring werden versteckte Online-Netzwerke aktiv verfolgt, um Bedrohungen, einschließlich gestohlener Daten und illegaler Aktivitäten, zu erkennen und zu entschärfen. Es ermöglicht die frühzeitige Erkennung kompromittierter Informationen und hilft Organisationen, schnell auf potenzielle Cybersicherheitsrisiken zu reagieren, bevor sie eskalieren.

Wir haben Ihre Anfrage für eine personalisierte Demo erhalten und werden uns in Kürze mit Ihnen in Verbindung setzen.

ManageEngine arbeitet bei dieser Integration mit Constella Intelligence zusammen. Constella Intelligence ist ein führendes globales Unternehmen für den Schutz vor digitalen Risiken, das mit einigen der größten Organisationen der Welt zusammenarbeitet, um das zu schützen, was am wichtigsten ist, und digitale Risiken zu bekämpfen. Seine Lösungen sind breit gefächert, kollaborativ und skalierbar und basieren auf einer einzigartigen Kombination aus proprietären Daten, Technologie und menschlichem Fachwissen – einschließlich der weltweit größten Datensammlung zu Datenschutzverletzungen mit über 100 Milliarden Attributen und 45 Milliarden kuratierten Identitätsdatensätzen aus 125 Ländern und 53 Sprachen.