- Home

- SIEM capabilities

- Threat detection

Jedes Unternehmen benötigt einen schnell reagierenden, effektiven Bedrohungserkennungs- und Incident-Response-Plan, um den zahlreichen Bedrohungen in der heutigen Cybersicherheitslands chaft zu begegnen. Log360, die SIEM-Lösung von ManageEngine SIEM solution mit integrierter DLP und CASB Funktionalität, erkennt Bedrohungen über die gesamte Länge und Breite eines Unternehmensnetzwerks und deckt Endpunkte, Firewalls, Webserver, Datenbanken, Switches, Router und sogar Cloud-Quellen ab.

Im Folgenden erfahren Sie, wie Log360 die drei Haupttypen der Bedrohungserkennung - Erkennung von Bedrohungen durch Sicherheitsereignissen, Erkennung von Netzwerkbedrohungen und Erkennung von Endpunktbedrohungen - durchführt.

Erkennung von Bedrohungen durch Sicherheitsereignisse

Ereignisse wie Authentifizierung, Netzwerkzugriff und andere kritische Fehler und Warnungen werden als Sicherheitsereignisse bezeichnet. Die Bedrohungen, die durch diese Ereignisse erkannt werden können, werden als Bedrohungen durch Sicherheitsereignisse klassifiziert. Einige Beispiele für Bedrohungen durch Sicherheitsereignisse sind Brute-Force-Angriffe, Missbrauch von Berechtigungen und Ausweitung von Berechtigungen.

Wie Log360 Bedrohungen durch Sicherheitsereignisse erkennt

- Überwachung von privilegierten Benutzern: Überwachen Sie An- und Abmeldungen von privilegierten Benutzern und den Zugriff auf Ressourcen. Erkennung ungewöhnlicher Benutzeraktivitäten und benutzerbasierter Bedrohungen durch ML-basierte Analysen des Benutzer- und Entitätsverhaltens.

- Erkennung von Privilegieneskalation: Überwachung von Benutzeraktivitäten und Erkennung von Privilegienerweiterungen und Versuchen, Privilegien zu missbrauchen, mithilfe der signaturbasierten MITRE ATT&CK-Technikimplementierung.

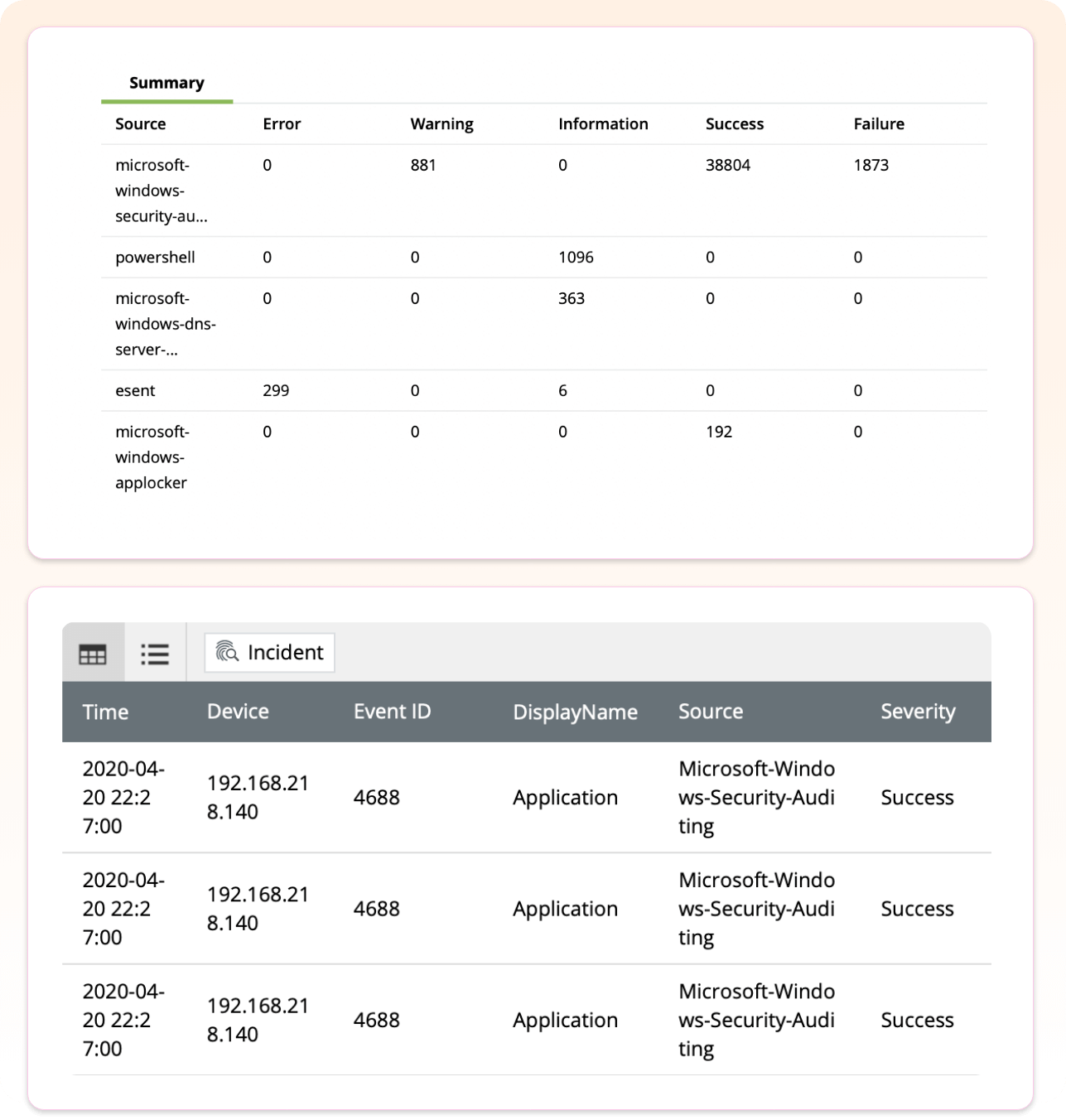

- Überwachung von Authentifizierungsfehlern: Untersuchung verdächtiger Authentifizierungsfehler auf kritischen Systemen mithilfe des Security Analytics Dashboard und der Incident Timeline, um Brute-Force-Versuche oder unautorisierte Netzwerkzugriffe zu erkennen und zu verhindern.

- Erkennung von nicht autorisiertem Datenzugriff: Überwachung des Zugriffs auf Datenbanken und sensible Daten auf Dateiservern. Verschaffen Sie sich einen Überblick über den nicht autorisierten Datenzugriff durch Überwachung der Dateiintegrität und der Spaltenintegrität.

Erkennung von Netzwerkbedrohungen

Netzwerkbedrohungen sind unbefugte Eindringversuche in das Netzwerk durch einen Angreifer, um sensible Daten zu exfiltrieren oder die Netzwerkfunktion und -struktur zu stören. Einige Beispiele für Netzwerkbedrohungen sind DoS, die Verbreitung von Malware, fortgeschrittene anhaltende Bedrohungen, Datenexfiltration, die Einführung bösartiger Geräte und mehr. Um diese Bedrohungen zu erkennen, ist es notwendig, den Netzwerkverkehr zu verstehen und zu überwachen.

Wie Log360 hilft

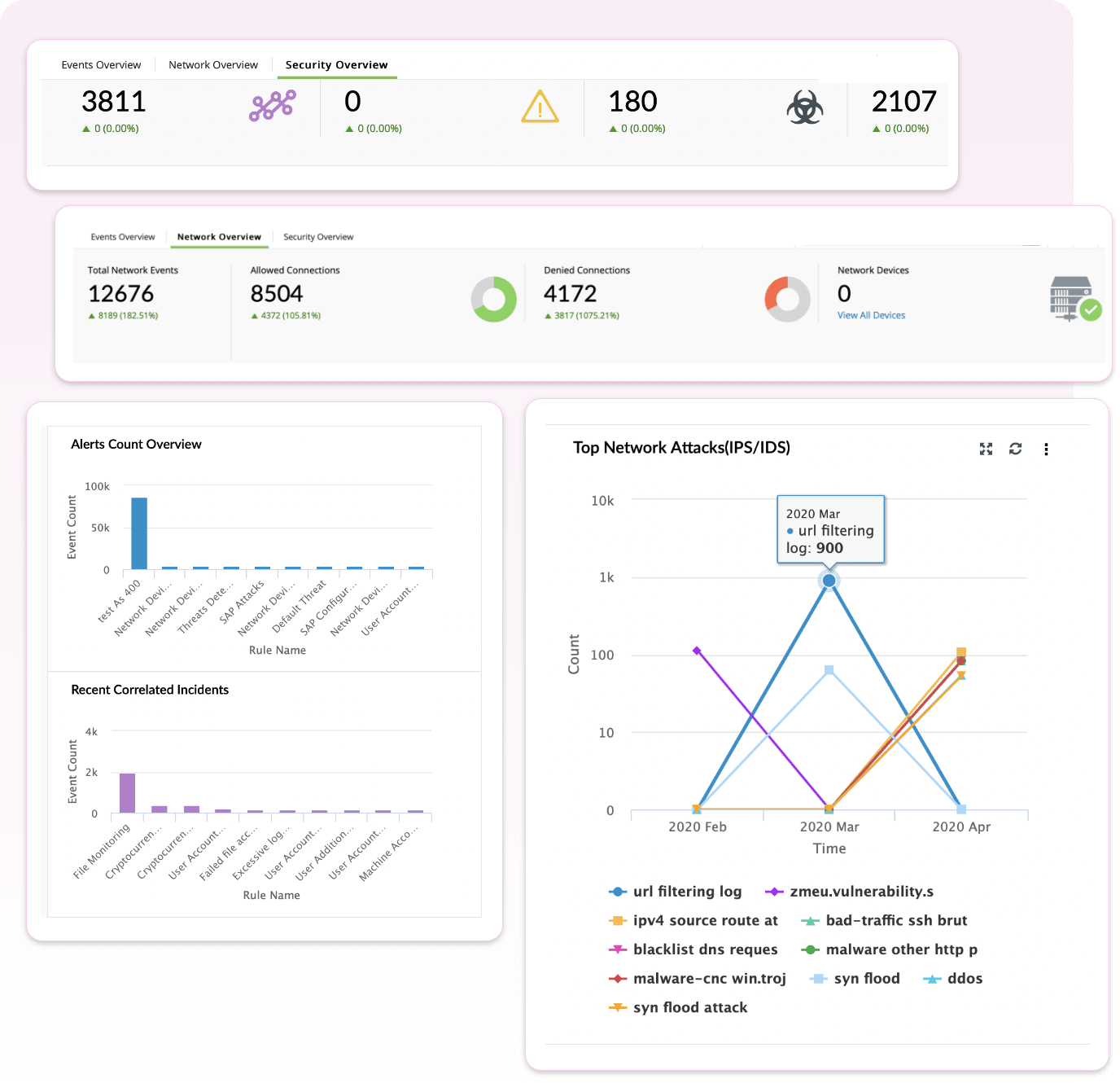

- Überwachung des Datenverkehrs: Überwachen Sie den Netzwerkverkehr auf ungewöhnliche, erlaubte und verweigerte Verbindungen. Erhalten Sie Einblicke in die Port-Aktivität, um verdächtige Port-Nutzung zu erkennen.

- Überprüfung von Änderungen: Überwachen Sie Firewall-Richtlinien, um Änderungen zu erkennen, die von Angreifern vorgenommen wurden, um bösartigen Datenverkehr zuzulassen.

- Automatisch aktualisierte Threat Intelligence: Erkennen und stoppen Sie bösartigen ein- und ausgehenden Datenverkehr mithilfe dynamisch aktualisierter Bedrohungsdaten. Erkennen Sie bösartige IP-Adressen und URLs im Netzwerkverkehr und blockieren Sie sie sofort.

- Erkennung bösartiger Geräte: Erkennen Sie bösartige Geräte mithilfe der Suchkonsole und beenden Sie sie mithilfe von Incident Response Workflows.

Erkennung von Endpunktbedrohungen

Bedrohungen haben ihren Ursprung oft an Endpunkten. Ein Beispiel ist Ransomware, die Jahr für Jahr große Gewinne erzielt, indem sie Endgeräte sperrt und Lösegeld für den Zugriff fordert. Andere Endpunkt-Bedrohungen sind ungewöhnliches Benutzerverhalten, Gerätefehlfunktionen, Fehlkonfigurationen und verdächtige Downloads. Diese Verluste und Schäden lassen sich durch rechtzeitiges Eingreifen weitgehend begrenzen, was mit Technologien zur Erkennung und Reaktion auf Endpunktbedrohungen möglich ist.

Wie Log360 hilft

- Ransomware-Erkennung: Erkennung mehrerer Ransomware-Stämme sowie allgemeiner Stämme durch vordefinierte Korrelationsregeln und Echtzeitbenachrichtigung.

- Erkennung von Anomalien: Erkennen Sie ungewöhnliches Benutzer- und Entitätsverhalten mithilfe von ML-Algorithmen.

- Malware-Erkennung: Identifizieren Sie bösartige und verdächtige Softwareinstallationen auf Windows- und Linux-Rechnern.

- Log360 lässt sich in ManageEngine's Endpoint Management Lösung, Endpoint Central, integrieren und erweitert so die Abdeckung Ihrer Angriffsfläche für eine effektive Erkennung von Bedrohungen. Klicken Sie hier, um mehr zu erfahren.

Warum sollten Sie Log360 für die Erkennung von Bedrohungen in Betracht ziehen?

-

Erkennung von Vorfällen in Echtzeit:

Vorfallserkennung in Echtzeit mit integriertem Vorfallsmanagement und Unterstützung für Ticketing-Tools von Drittanbietern.

-

ML-basiertes UEBA-Modul:

ML-basiertes UEBA-Modul zur Erkennung von Anomalien und zur Erleichterung der risikobasierten Alarmierung.

-

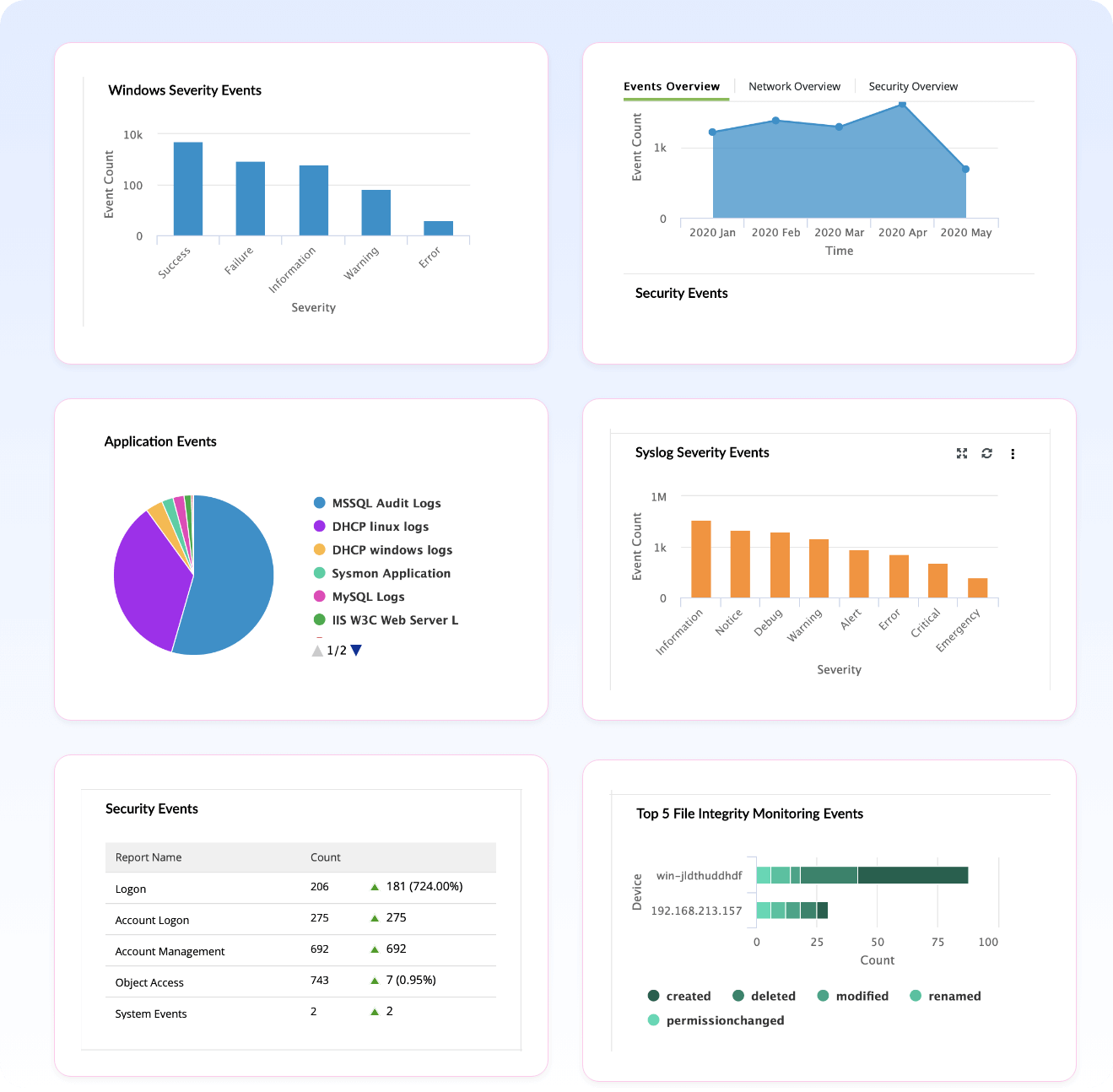

Sicherheits-Dashboards für die Ereignisüberwachung:

Sicherheits-Dashboards für die Ereignisüberwachung für Protokollquellen im Netzwerk, sowohl vor Ort als auch in der Cloud.

-

Überwachung der Dateiintegrität:

Überwachung der Dateiintegrität für kritische Systemdateien und -ordner, die den Dateizugriff und -änderungen überwacht.

-

Eine leistungsstarke Suchmaschine:

Eine leistungsstarke Suchmaschine, die die Suche nach Bedrohungen erleichtert.

-

Automatisierte Arbeitsabläufe:

Automatisierte Arbeitsabläufe für die sofortige Reaktion auf Vorfälle.

-

Ein automatisch aktualisiertes Threat Intelligence-Modul:

Ein automatisch aktualisiertes Threat-Intelligence- Modul, das Feeds aus vertrauenswürdigen Quellen empfängt.