Log360 ist eine umfassende SIEM-Lösung (Security Information and Event Management), die Ihnen hilft, proaktiv sowohl interne als auch externe Angriffe zu unterbinden, Sicherheitsbedrohungen zu erkennen, zu beseitigen und einzudämmen sowie die Einhaltung von Compliance-Vorgaben nachzuweisen. Dies geschieht durch die nahtlose Integration von Komponenten und Modulen wie Log Management, Active Directory (AD) Auditing, Exchange Server Monitoring, Cloud Infrastructure Reporting und vieles mehr.

Mit Log360 haben Sie die vollständige Kontrolle über Ihr Netzwerk und können AD-Änderungen, Netzwerkgeräteprotokolle, Microsoft Exchange Server, Microsoft Exchange Online, Azure Active Directory und Ihre öffentliche Cloud-Infrastruktur von einer einzigen Konsole aus überwachen.

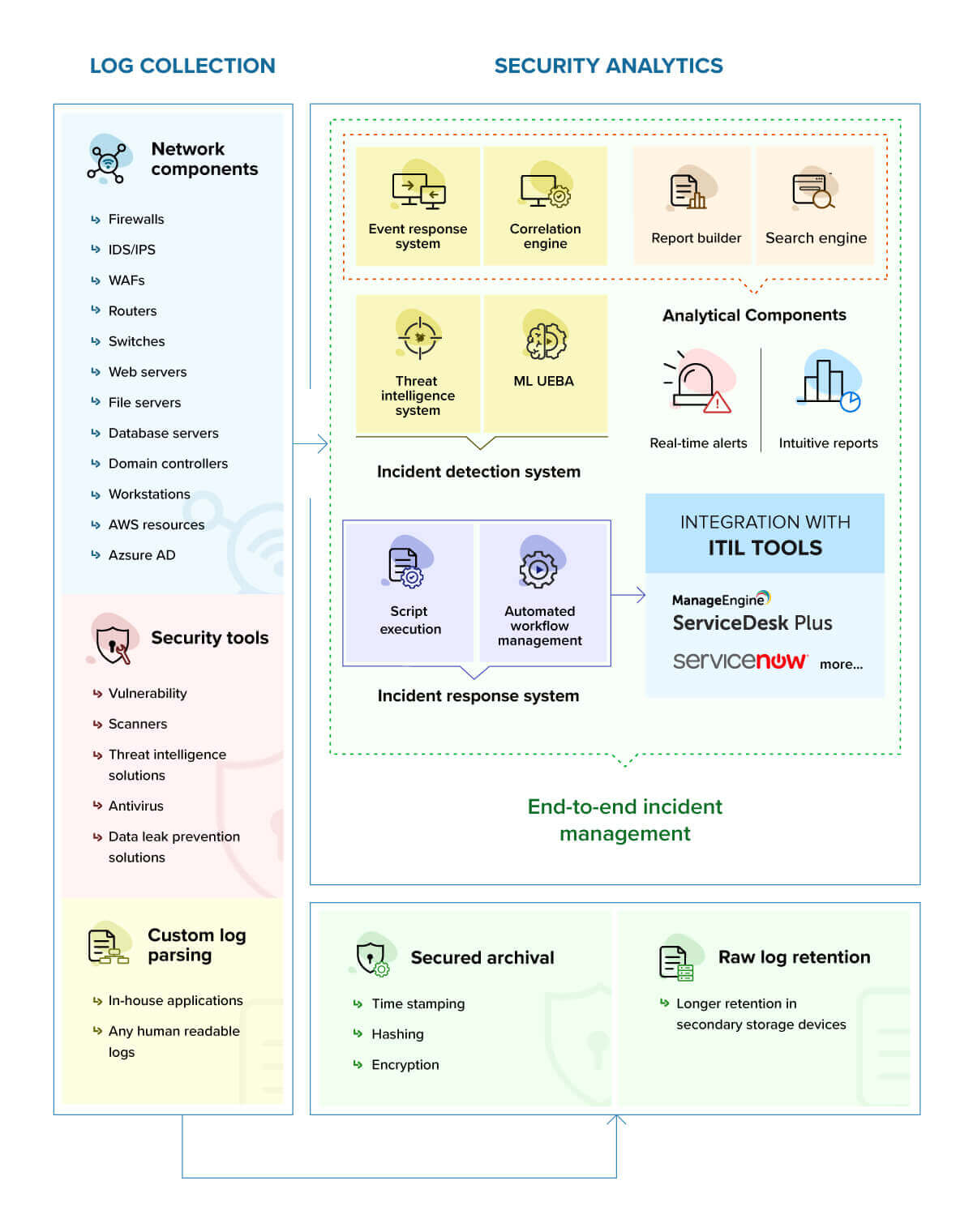

Sammelt Protokolle von mehreren Protokollquellen wie Firewalls, Windows-Systemen, Unix/Linux-Systemen, Anwendungen, Datenbanken, Routern, Switches und Intrusion Detection Systems (IDS)/Intrusion Prevention Systems (IPS). Die Lösung unterstützt mehr als 700 Protokollquellen für die Analyse direkt nach dem Kauf. Darüber hinaus verfügt sie über einen benutzerdefinierten Log-Parser, um Log-Daten von nicht unterstützten Geräten zu dekodieren und zu analysieren.

Bietet vordefinierte Vorlagen für Sicherheitsberichte, Warnprofile, Korrelationsregeln und Workflow-Profile, um Angriffe und Vorfälle effektiv zu erkennen, zu analysieren und zu entschärfen.

Enthält eine integrierte Berichtsbibliothek mit über 1.000 vordefinierten Berichten. Die Berichte werden sofort erstellt, wenn Protokolle erfasst werden, und reduzieren den Prüfungsaufwand von Unternehmen, da nur die wichtigsten Informationen angezeigt werden. Diese Berichte helfen Unternehmen, ihre Netzwerke zu analysieren und verschiedene Sicherheits- und Compliance-Anforderungen zu erfüllen.

Ermöglicht es Ihnen, auf kritische Sicherheitsereignisse umgehend zu reagieren. Es versendet E-Mail- und SMS-Benachrichtigungen auf der Grundlage von konfigurierten Warnprofilen, weist Vorfälle bestimmten Technikern zu und speichert den Status und die zugehörigen Informationen für jeden Vorfall.

Hilft Ihnen, die definierten Angriffsmuster in Ihren Protokollen effizient zu identifizieren. Außerdem liefert es Echtzeitwarnungen und intuitive Berichte, die Ihnen helfen, rechtzeitig Maßnahmen zu ergreifen, um die Auswirkungen der Angriffe zu mindern. Log360 ist auch in die ITIL®-Tools ServiceNow und ManageEngine ServiceDesk Plus integriert, um die IT-Services auf eine effiziente Lösung von Vorfällen auszurichten. Die leistungsstarke Suchmaschine hilft Ihnen, Protokolle nahtlos zu durchsuchen, unabhängig vom Datenvolumen.

Archiviert automatisch alle Ereignisprotokolle und Syslogs, die von Windows- und UNIX-Geräten, Routern, Switches und anderen Syslog-Geräten gesammelt werden. Das Ereignisprotokollarchiv ist von unschätzbarem Wert für die forensische Analyse und die Ermittlung von Leistungs- und Nutzungsstatistiken für ein Gerät. Die archivierten Protokolldaten werden verschlüsselt und mit einem Zeitstempel versehen, um sicherzustellen, dass die Archivdateien manipulationssicher sind. Der Standardzeitraum für die Protokollkomprimierung beträgt sieben Tage und kann je nach Bedarf des Unternehmens angepasst werden. Die Archivierung kann auch vollständig deaktiviert werden, was jedoch nicht empfohlen wird.

Ermöglicht Ihnen die effiziente Erkennung von Vorfällen durch die Korrelations-Engine und das auf maschinellem Lernen basierende Modul zur Verhaltensanalyse. Außerdem weist es Ihren Technikern oder Administratoren automatisch Tickets zu, sobald Warnungen ausgelöst werden. Die Threat-Intelligence-Funktionen können Angriffe auf der Grundlage von Mustern erkennen und Echtzeitwarnungen generieren. Log360 bietet auch die Möglichkeit, benutzerdefinierte Workflows zu entwerfen, um die Auswirkungen des Angriffs abzumildern. Es ist mit maschinellem Lernen und Skriptausführung ausgestattet und gewährleistet ein durchgängiges Incident Management.

Analysiert Protokolle aus verschiedenen Quellen wie Firewalls, Routern, Workstations, Datenbanken und Dateiservern. Jede Abweichung vom normalen Verhalten wird als Zeit-, Anzahl- oder Musteranomalie klassifiziert. Anhand von Risikobewertungen, Anomalietrends und intuitiven Berichten erhält der IT-Administrator dann einen verwertbaren Einblick.

Hilft bei der Erkennung jeglicher Kommunikation mit verschiedenen bekannten externen bösartigen Quellen. Die integrierte Integration mit Webroot und dessen BrightCloud Threat Intelligence Service bietet detaillierte Einblicke in die markierten Bedrohungen. Sicherheitsteams können die Reputationswerte von IPs und URLs analysieren und entsprechende Abhilfemaßnahmen ergreifen.

Mit über 200 ereignisspezifischen Berichten und E-Mail-Warnungen in Echtzeit bietet Log360 detaillierte Informationen über Änderungen an Inhalt und Konfiguration von Active Directory, Azure AD und Windows-Servern.

Log360 kann Microsoft Exchange Server mit über 100 verschiedenen Berichten für jeden Aspekt einer Exchange Server-Umgebung analysieren und prüfen. Mit diesen Berichten können Sie eine Exchange-Datenverkehrsanalyse durchführen, detaillierte Berichte über die ActiveSync-Nutzung erhalten und vieles mehr.

Ermöglicht es Ihnen, Berichte zu erstellen, zu verwalten, zu überwachen, zu prüfen und Warnungen für kritische Aktivitäten zu erstellen. Mit der benutzerfreundlichen Oberfläche können Sie Exchange Online, Azure Active Directory, Skype for Business, OneDrive for Business, Microsoft Teams und andere Microsoft 365-Dienste problemlos von einem Ort aus verwalten.

Beseitigt Sicherheitsbedenken und schützt Ihre Cloud. Die Lösung bietet einen vollständigen Einblick in Ihre Amazon Web Services (AWS) und Azure Cloud-Infrastrukturen. Die umfassenden Berichte, der einfache Suchmechanismus und die anpassbaren Warnprofile ermöglichen es Ihnen, Ereignisse in Ihren Cloud-Umgebungen zu verfolgen, zu analysieren und darauf zu reagieren, um einen reibungslosen Betrieb in einer sicheren und geschützten Cloud zu gewährleisten.