Was ist SIEM?

Security Information and Event Management (SIEM) ist eine fortschrittliche Cybersecurity-Lösung, die entwickelt wurde, um Sicherheitsdaten aus verschiedenen Quellen innerhalb Ihres Netzwerks zentral zu aggregieren und zu korrelieren. SIEM spielt eine entscheidende Rolle beim Schutz vor ausgeklügelten Cyberangriffen und bei der Gewährleistung von Compliance.

Gartner® führte den Begriff SIEM im Jahr 2005 ein, um der Notwendigkeit einer zentralisierten Sicherheitsüberwachung Rechnung zu tragen. Heute erfüllen SIEM-Lösungen eine breite Palette von Sicherheitsanforderungen in Unternehmen, einschließlich fortschrittlicher Bedrohungserkennung und Compliance. Sie bieten auch Funktionen für das Betriebsmanagement, wie z. B. Incident Management, Reporting und Dashboards für Sicherheitsanalysen.

Warum SIEM?

Sicherheitsexperten stehen oft vor der Herausforderung, Sicherheitsdaten aus verschiedenen Anwendungen und Geräten im gesamten Netzwerk zusammenzuführen. Häufig fehlt ihnen ein umfassender Überblick, der für die sofortige Erkennung und Bekämpfung von Cyberbedrohungen, die Bewertung der Auswirkungen von Cyberangriffen und die proaktive Verbesserung der Sicherheitslage ihres Netzwerks entscheidend ist.

Im Gegensatz zu anderen Sicherheitslösungen, die sich auf spezifische Funktionalitäten konzentrieren, ist SIEM eine konfigurierbare Sicherheitsplattform, die einen umfassenden Überblick über lokale und Cloud-Umgebungen bietet. SIEM-Tools verbessern die Sicherheitstransparenz erheblich, ermöglichen die Erkennung von Bedrohungen in Echtzeit und erleichtern das Compliance-Management, wodurch die Netzwerksicherheit gestärkt wird. Durch die Integration von künstlicher Intelligenz (KI) automatisieren diese Tools Abhilfemaßnahmen, sagen die nächsten Schritte von Angreifern voraus und reduzieren die Arbeitsbelastung von Sicherheitsanalysten. Sie liefern verwertbare Erkenntnisse und versetzen Sicherheitsteams in die Lage, Angreifertechniken wirksam zu bekämpfen.

„Mit ManageEngine Log360 waren wir in der Lage, einen Wurmangriff 20 Mal schneller zu erkennen und zu beheben.“

Wie SIEM funktioniert

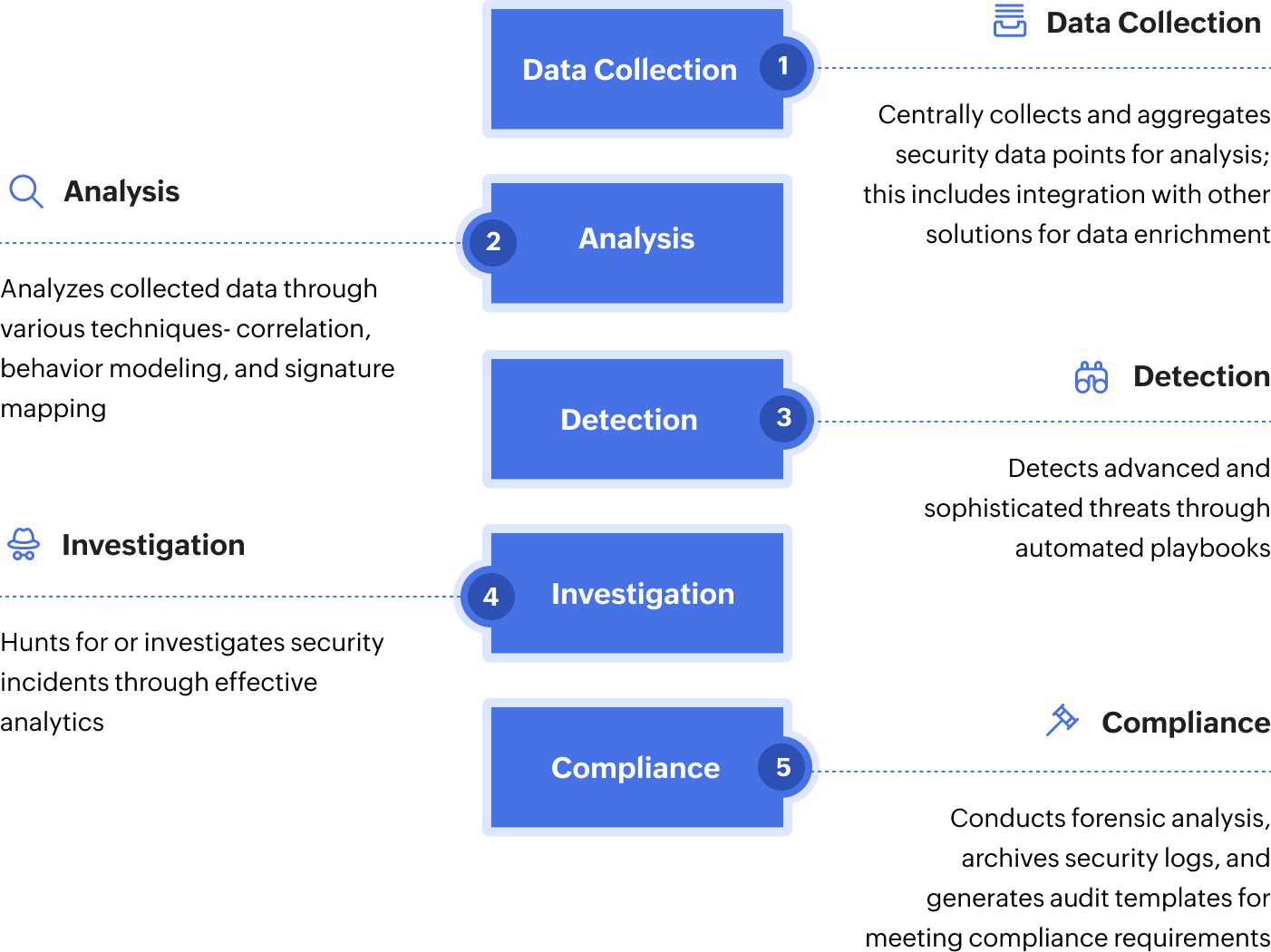

Abbildung 1: Wie SIEM-Lösungen funktionieren.

Die grundlegendste Funktion jedes SIEM-Tools besteht darin, Sicherheitsdatenpunkte, in erster Linie Protokolle und Ereignisse, an einem zentralen Ort zusammenzufassen. Wenn Sie sich für eine SIEM-Lösung vor Ort entscheiden, werden Ihre Daten auf einem Server gehostet und zu einem späteren Zeitpunkt auf einem sekundären Speichergerät archiviert, damit sie leicht abgerufen werden können. Wenn Sie sich für eine cloudbasierte SIEM-Lösung entscheiden, werden Ihre Daten in der Cloud in der Umgebung des Anbieters gespeichert. Die zentrale Aggregation von Protokolldaten ist eine der Hauptstärken jeder SIEM-Lösung, da sie Sicherheitsanalysten einen umfassenden Überblick über das gesamte Netzwerk verschafft und die forensische Analyse zu einem späteren Zeitpunkt erleichtert.

Die zweite Hauptfunktion einer SIEM-Lösung besteht darin, die gesammelten Daten zu analysieren und verwertbare Erkenntnisse zu liefern. Bei dieser Analyse kommen verschiedene Techniken zum Einsatz, darunter Korrelation, Verhaltensanalyse und Trendvisualisierung. Die Echtzeitkorrelation ermöglicht es Analysten, mehrere scheinbar nicht zusammenhängende Ereignisse miteinander zu verknüpfen, um Muster für eine effektive Erkennung von Bedrohungen zu identifizieren, was eine Kernfunktion jedes SIEM-Tools ist. Die Verhaltensanalyse, die häufig auf maschinellem Lernen oder KI basiert, hilft bei der Erstellung von Basislinien für das Verhalten und die Aktivitäten von Benutzern und Unternehmen, um Anomalien zu erkennen und so die Genauigkeit der Bedrohungserkennung zu erhöhen. SIEM-Tools kombinieren in der Regel statische Erkennungsregeln mit Anomaliemodellen, um Bedrohungen mit hoher Präzision und Genauigkeit zu erkennen.

Möchten Sie mehr über die Bedrohungsabdeckung von ManageEngine erfahren?

Sehen Sie sich unsere umfassende Regelbibliothek zur Bedrohungserkennung an.

Darüber hinaus unterstützen SIEM-Lösungen die kontinuierliche Sicherheitsüberwachung für Change-Management und die Überwachung von Benutzeraktivitäten, die für die meisten Compliance-Anforderungen unerlässlich sind. Mit der Archivierung von Protokolldaten, forensischen Analysen und Sicherheitsüberwachungsfunktionen wird die Einführung einer SIEM-Lösung zu einer entscheidenden Komponente auf dem Weg zur Einhaltung von Vorschriften.

SIEM-Funktionen

Log-Verwaltung

Die Fähigkeit, Log-Ereignisse und andere Daten über verschiedene Quellen hinweg zu analysieren, ist eine Kernfunktion einer SIEM-Lösung. Die zentrale Sammlung und Speicherung von Sicherheitsdaten ermöglicht die Überwachung in Echtzeit, historische Analysen und die schnelle Identifizierung von Sicherheitsvorfällen. Durch die Zentralisierung und Korrelation von Sicherheitsprotokollen verbessert die SIEM-Software die Sichtbarkeit von Netzwerkaktivitäten, unterstützt Compliance-Anforderungen und erleichtert die effiziente Reaktion auf Vorfälle und forensische Untersuchungen.

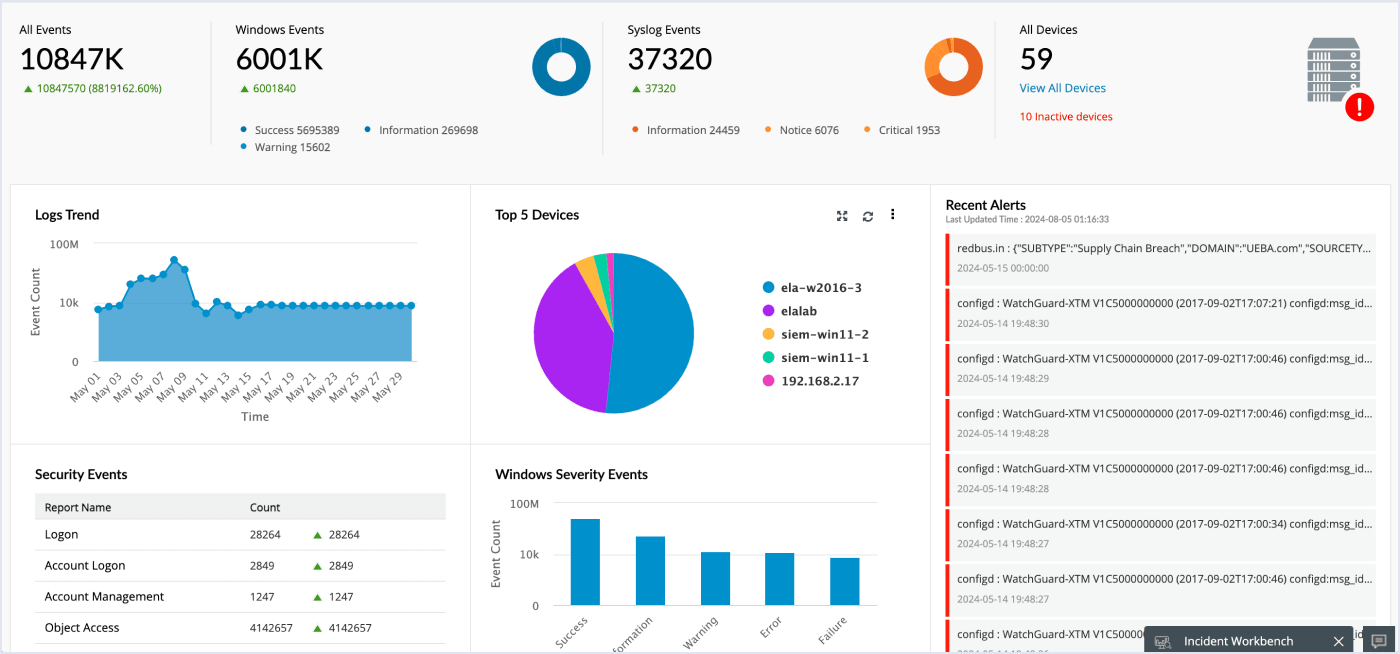

Abbildung 2: Das Dashboard „Ereignisübersicht“ von Log360.

Erkennung von Bedrohungen

Durch den Einsatz von erweiterten Analysen, Korrelationsregeln und maschinellem Lernen können SIEM-Lösungen Anomalien, verdächtige Aktivitäten, bekannte Angriffsmuster und Sicherheitsbedrohungen erkennen. Häufig arbeiten SIEM-Anbieter auch mit Frameworks zur Bedrohungsmodellierung wie MITRE ATT&CK zusammen, um die Taktiken, Techniken und Verfahren von Cyberangriffen effizient zu erkennen.

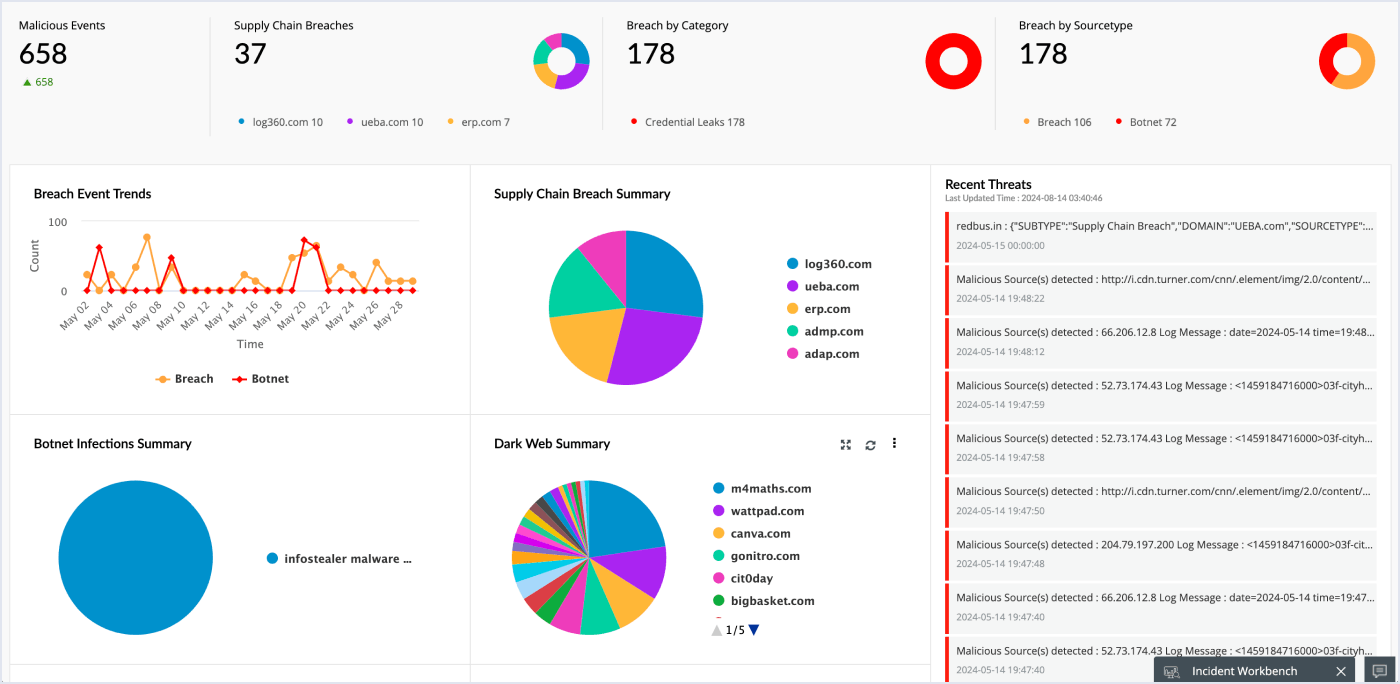

Abbildung 3: Log360's Dashboard für Bedrohungsanalysen.

Möchten Sie wissen, wie SIEM-Lösungen mit Fehlalarmen umgehen?

Falschmeldungen, d. h. Warnungen vor nicht realen Bedrohungen, sind ein großes Problem für die heutigen Security Operations Center. SIEM-Systeme werden täglich weiterentwickelt, um Fehlalarme bei der Erkennung von Bedrohungen zu vermeiden. Die heutigen SIEM-Tools der neuen Generation verwenden mehrere Methoden, darunter:

Abstimmung und Anpassung

Die Feinabstimmung von SIEM-Systemen auf die spezifische Umgebung und Bedrohungslandschaft eines Unternehmens ist der erste Schritt zur Reduzierung von Fehlalarmen. Dies beinhaltet die Anpassung von Korrelationsregeln und Schwellenwerten an Ihre Umgebung. SIEM-Tools fungieren als maßgeschneiderte Plattform, um die für ein Unternehmen erforderliche Feinabstimmung und Optimierung zu erleichtern.

Maschinelles Lernen und KI

Moderne SIEM-Lösungen nutzen Algorithmen des maschinellen Lernens, um aus vergangenen Vorfällen zu lernen und die Genauigkeit im Laufe der Zeit zu verbessern. Dies hilft bei der Unterscheidung zwischen legitimen Aktivitäten und tatsächlichen Bedrohungen. Log360 verwendet intelligente Schwellenwerte, die auf Algorithmen des maschinellen Lernens basieren, um das Verhalten Ihres Netzwerks zu verstehen und Bedrohungen genau zu erkennen, ohne dass Schwellenwerte festgelegt werden müssen.

Kontextbezogene Analyse

SIEM-Software bezieht Kontextinformationen wie Benutzerdetails, Risikobewertungen, Schwachstelleninformationen und die Kritikalität von Assets ein, um den Schweregrad eines Alarms besser einschätzen zu können und Fehlalarme zu reduzieren. Informieren Sie sich über die kontextbezogene und geführte Untersuchungsfunktion von Log360, die Ihre Alarminformationen anreichert.

Feedback-Schleifen

Sicherheitsanalysten können Feedback zu Alarmen geben, das das SIEM-System nutzt, um seine Erkennungsfunktionen zu verfeinern. Dieser kontinuierliche Verbesserungsprozess hilft bei der Minimierung von Fehlalarmen.

Sicherheits-Orchestrierung

SIEM-Lösungen lassen sich häufig mit anderen Sicherheitstools integrieren und koordinieren, z. B. mit EDR-Lösungen (Endpoint Detection and Response) und Intrusion Detection-Systemen, um Warnmeldungen zu bestätigen und Fehlalarme zu reduzieren.

Sicherheitsanalysen zur Untersuchung von Bedrohungen

SIEM-Lösungen bieten eine geführte und kontextbezogene Analyseplattform für Sicherheitsanalysten, um einen gemeldeten Vorfall effektiv zu untersuchen. Sie führen Netzwerkverkehr, Benutzerverhalten und externe Bedrohungsdaten zusammen, um die Untersuchung von Bedrohungen zu verbessern. Die Sicherheitsanalysefunktion von SIEM-Tools deckt verborgene Bedrohungen und Angriffsvektoren auf, um die Reaktion auf Vorfälle zu beschleunigen. Diese Fähigkeit ist entscheidend, um die Grundursache von Sicherheitsvorfällen zu ermitteln, zukünftige Angriffe zu verhindern und die Einhaltung von Branchenvorschriften nachzuweisen.

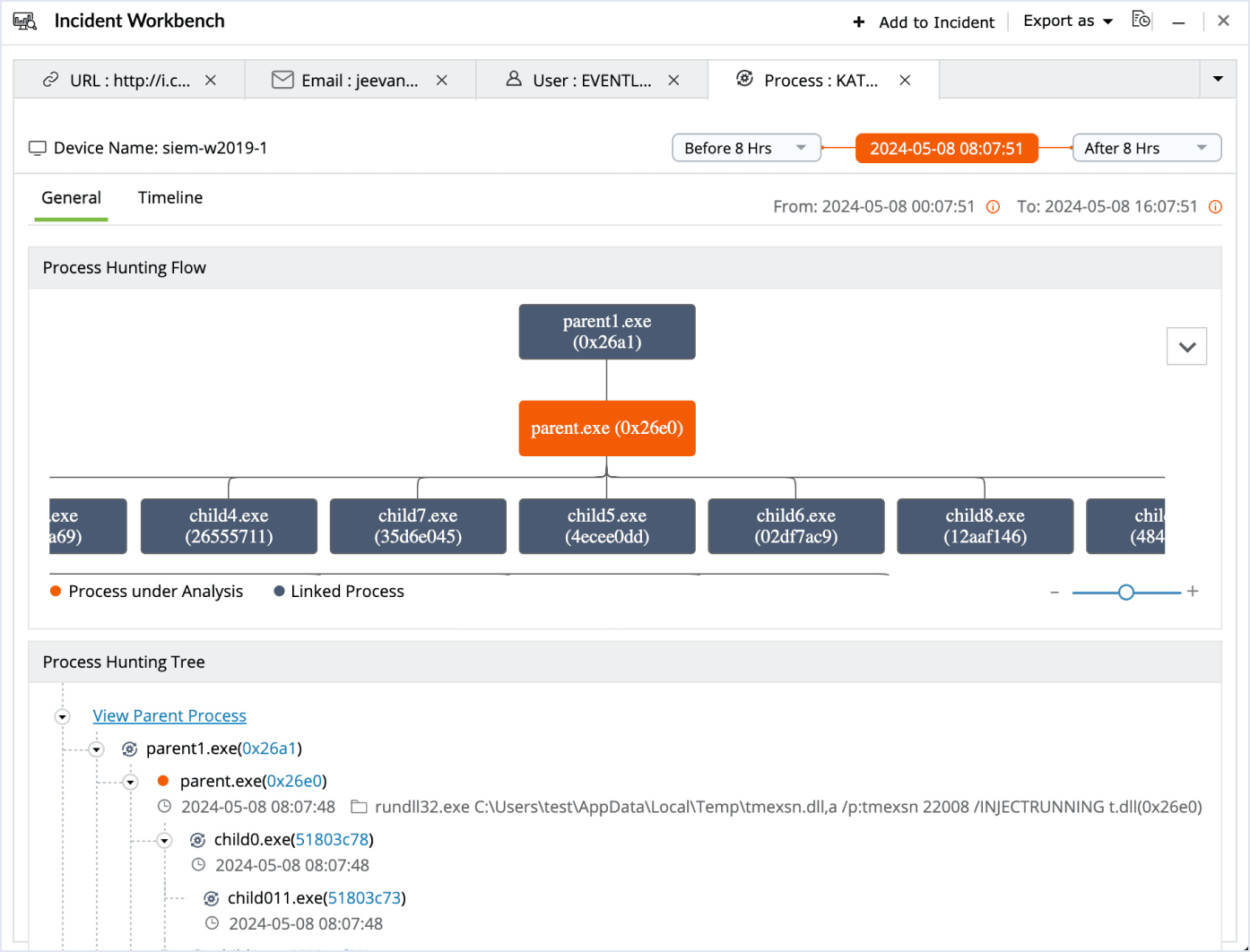

Abbildung 4: Log360s Process Hunting Lineage-Analyse.

Automatisierte Reaktion auf Bedrohungen

Durch die Nutzung von Echtzeit-Datenanalysen und vordefinierten Playbooks können SIEM-Systeme Bedrohungen schnell identifizieren und entschärfen, was die Reaktionszeiten verkürzt und den potenziellen Schaden minimiert. Durch die Erstellung von Skripten für vordefinierte Aktionen, die auf spezifischen Bedrohungsindikatoren oder Auslösern basieren, können SIEM-Lösungen Bedrohungen automatisch entschärfen und so menschliche Eingriffe und Reaktionszeiten reduzieren. Von der Blockierung bösartiger IP-Adressen über die Isolierung kompromittierter Systeme bis hin zur Sperrung des Zugangs eines Benutzers - die Automatisierung der Reaktion auf Bedrohungen stellt sicher, dass sich die Sicherheitsteams auf strategische Initiativen konzentrieren und gleichzeitig eine schnelle und effektive Bearbeitung von Vorfällen gewährleisten. SIEM-Lösungen nutzen ihre Integrationen und Orchestrierung, um eine effiziente Workflow-Ausführung über verschiedene Tools und Plattformen hinweg zu erreichen.

Verwaltung der Einhaltung von Vorschriften

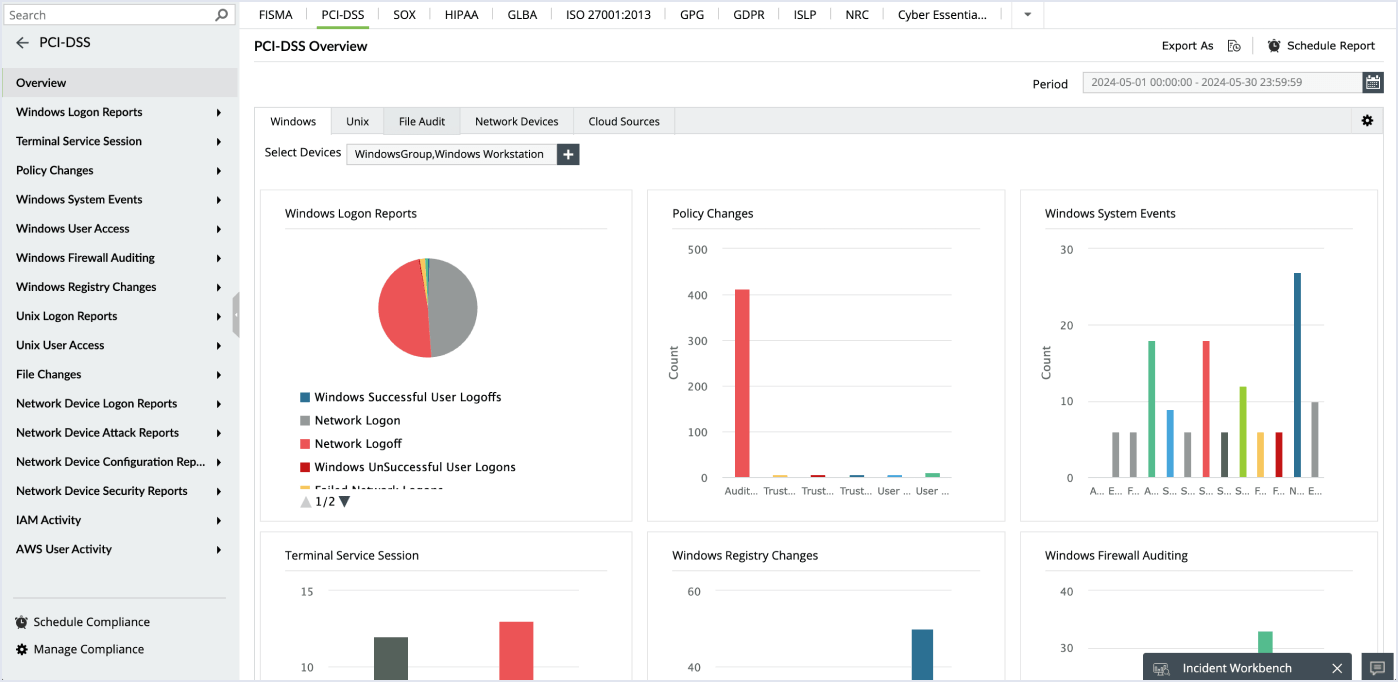

Durch die Zentralisierung von Sicherheitsdaten und die Automatisierung der Berichterstattung rationalisieren und vereinfachen SIEM-Lösungen den Prozess des Nachweises der Einhaltung von Branchenvorschriften wie GDPR, PCI DSS und HIPAA. Mit robusten Prüfprotokollen, Echtzeitüberwachung, vordefinierten Prüfberichten und Warnmeldungen bei Verstößen können Unternehmen proaktiv Konformitätslücken erkennen und Risiken effektiv mindern. Darüber hinaus bewerten SIEM-Lösungen der neuen Generation die Netzwerkumgebung kontinuierlich anhand von Industriestandards und Vorschriften, um Risiken und Konformitätslücken zu erkennen und einen umfassenden Überblick über die Risikolage zu geben.

Abbildung 5: Das Dashboard „Ereignisübersicht“ von Log360.

Lesen Sie Gartners Magic Quadrant™ für SIEM 2024 um mehr über die kritischen Fähigkeiten von SIEM-Lösungen und die Positionierung der Anbieter zu erfahren.

Wie geht es weiter?

Lernen und bilden Sie sich über Cybersicherheit und SIEM weiter?

Wesentliche SIEM-Anwendungsfälle für moderne Sicherheitsabläufe

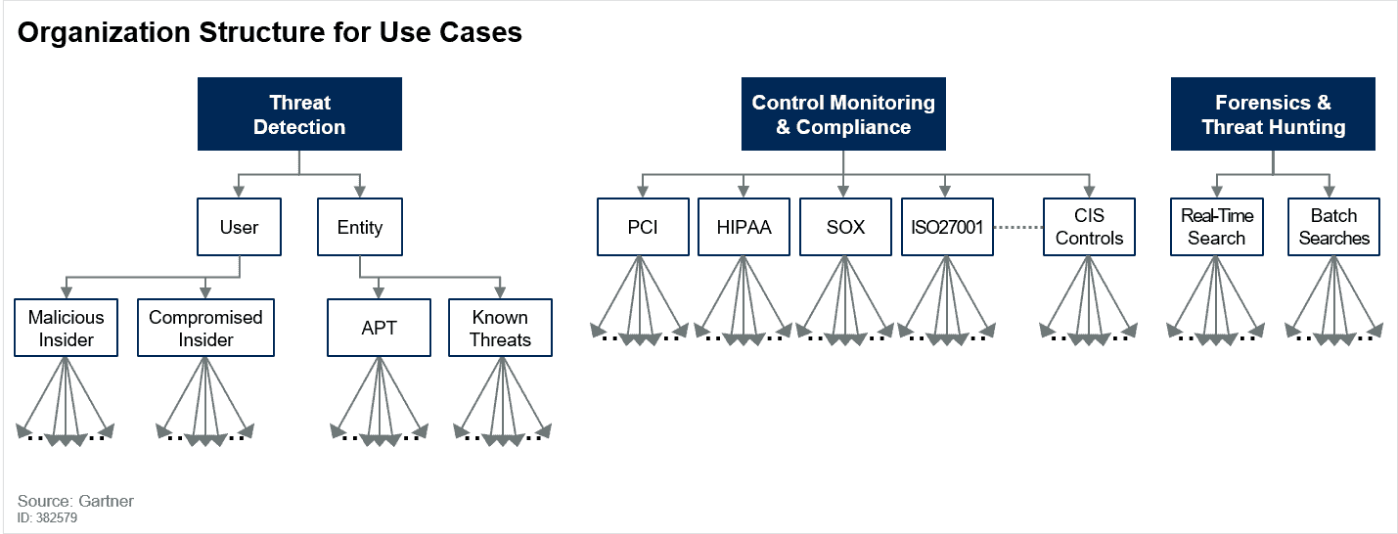

Die Sicherheitsprozesse in Unternehmen richten sich nach Faktoren wie Unternehmensgröße, Art des Geschäfts, Reifegrad der Sicherheit und Branche. Gartner rät, einen gut strukturierten und kontinuierlich verbesserten Satz von Sicherheitsanwendungsfällen beizubehalten, um sicherzustellen, dass sie wertvoll und relevant für die Sicherheitsabläufe bleiben und nicht zu veralteten Dokumenten werden. Die Formulierung starker Sicherheitsanwendungsfälle treibt die Implementierung von SIEM-Lösungen voran.

SIEM-Lösungen, die als zentraler Knotenpunkt für Sicherheitsdaten dienen, gehören zu den effektivsten Tools für die Umsetzung einer Vielzahl von Sicherheitsanwendungen. Ihre Orchestrierungs- und Integrationsfunktionen machen sie besonders wertvoll für die Erkennung von Bedrohungen, das Compliance-Management und die kontinuierliche Überwachung.

Laut Gartner lassen sich die Anwendungsfälle im Bereich Sicherheit grob in die folgende Abbildung einteilen.

SIEM-Lösungen helfen Ihnen, alle drei Kategorien dieser Anwendungsfälle zu erfüllen: Erkennung von Bedrohungen, Einhaltung von Vorschriften und kontinuierliche Überwachung sowie forensische Untersuchungen und Threat Hunting.

Die wichtigsten zu implementierenden SIEM-Anwendungsfälle

SIEM zur Erkennung von Bedrohungen

Erkennung bösartiger Insider-Bedrohungen

Erkennen Sie verdächtige Insider-Aktivitäten, wie z. B. einen ungewöhnlichen Zugriff auf eine kritische Ressource, Datenexfiltrationsversuche oder anormale Anmeldungen, indem Sie die Verhaltensanalysefunktionen von SIEM-Systemen nutzen. Integrieren Sie ein Benutzer-Risikomanagementsystem mit Verhaltensanalysen, um langsame und anhaltende Insider-Angriffe, Account-Kompromittierungen und mehr zu erkennen.

Erkennung kompromittierter Benutzer

Erkennen Sie Lecks in den Anmeldeinformationen oder eine ungewöhnliche Nutzung eines Benutzerkontos, um Kompromittierungen von Benutzerkonten zu erkennen. Passen Sie Ihre SIEM-Erkennungsregeln so an, dass sie Indikatoren für Angriffe überwachen, z. B. Anmeldungen von ungewöhnlichen Orten oder zu ungewöhnlichen Zeiten oder mehrere Anmeldungen innerhalb einer kurzen Zeitspanne von verschiedenen Orten aus. Dies kann Ihnen helfen, kompromittierte Benutzerkonten zu erkennen.

Log360, die SIEM-Lösung von ManageEngine, umfasst die Überwachung des Dark Web um Lecks von Anmeldedaten und anderen Benutzerinformationen im Dark Web zu erkennen. Lassen Sie sich über Lecks im Dark Web benachrichtigen und automatisieren Sie proaktive Maßnahmen, wie das Zurücksetzen von Anmeldeinformationen oder das Sperren von Konten, bevor Angreifer sie nutzen können, um Ihre Benutzerkonten zu übernehmen.

Erweiterte dauerhafte Bedrohungserkennung

Erkennen Sie fortgeschrittene und komplexe Bedrohungen wie Lateral Movement, Privilegienerweiterung, Datenexfiltration oder Zugriff auf Anmeldeinformationen mithilfe von Korrelationsregeln und maschinenlerngesteuerter Anomalieerkennung. Die Zuordnung von Regeln zu den Taktiken und Techniken des MITRE ATT&CK-Bedrohungsmodellierungs-Frameworks hilft bei der Bewertung der Bedrohungsabdeckung, die Sie durch die SIEM-Implementierung erhalten.

Erkennung bekannter Bedrohungen

Achten Sie auf SIEM-Lösungen, die über eine integrierte Integration mit Threat Intelligence-Plattformen verfügen, um ihre Fähigkeiten zur Erkennung bekannter Bedrohungen zu verbessern. SIEM-Tools verfügen häufig über ein eigenes umfangreiches Bedrohungsrepository zur Erkennung von bösartigen IP-Adressen, URLs, Domänen und Indikatoren für eine Gefährdung. Außerdem bieten sie Playbooks zur Erkennung und sofortigen Entschärfung bekannter Bedrohungen.

Sehen Sie sich das Playbook von Log360 an, um Einbruchsversuche von bekannten bösartigen Quellen zu erkennen und zu entschärfen.

SIEM für Kontrollen und Compliance-Überwachung

Das Wesentliche bei der Überwachung von Kontrollen und der Einhaltung von Vorschriften ist die Aggregation von Daten und die Möglichkeit, daraus Prüfberichte zu erstellen. SIEM-Systeme spielen dabei eine entscheidende Rolle, da sie in Echtzeit Einblick in Sicherheitsereignisse gewähren, Berichte zur Einhaltung von Vorschriften wie PCI DSS, HIPAA, GDPR, SOX und FISMA erstellen und Datenschutz durch Planung gewährleisten.

Um eine effektive Überwachung der Benutzeraktivitäten zu ermöglichen, verfolgen SIEM-Lösungen außerdem Änderungen an Benutzeranmeldeinformationen und Zugriffsmustern, um unbefugte Änderungen zu erkennen und die Einhaltung interner Richtlinien zu gewährleisten. SIEM-Lösungen sammeln und prüfen System- und Sicherheitsprotokolle und erleichtern so die Erstellung detaillierter Compliance-Berichte und die Durchführung forensischer Analysen im Falle eines Sicherheitsverstoßes.

SIEM für forensische Untersuchungen und Threat Hunting

SIEM-Systeme verbessern durch ihre Such- und Korrelationsfunktionen die forensische Analyse und die Suche nach Bedrohungen im Sicherheitsbetrieb. Sie ermöglichen Stapelsuchen in historischen Protokolldaten und unterstützen Sicherheitsteams bei der Untersuchung vergangener Vorfälle und der Identifizierung von Mustern oder Trends. Durch die Nutzung historischer Korrelations- und Suchfunktionen zeigt die SIEM-Software langfristige Trends und Muster auf, die für eine effektive forensische Analyse entscheidend sind. Darüber hinaus erleichtern die Sicherheitsanalysefunktionen der SIEM-Software, einschließlich automatischer Zeitleisten für Vorfälle, Prozessverlaufsvisualisierungen, Angriffspfadvisualisierungen und kontextbezogener Benutzerzuordnung, die umfassende Analyse von Sicherheitsereignissen und die effiziente Suche nach Bedrohungen.

Die Rolle von SIEM in der Cybersicherheit

SIEM fungiert als umfassende Sicherheitsplattform und nicht als Einzellösung mit spezifischen Funktionen. Seit seiner Einführung durch Gartner im Jahr 2005 hat sich SIEM erheblich weiterentwickelt und sich kontinuierlich an die dynamischen Veränderungen und Bedürfnisse des Marktes angepasst.

Ursprünglich ein einfacher Ansatz für das Protokoll- und Compliance-Management, hat sich SIEM zu einer Technologie der nächsten Generation entwickelt. Die Hauptunterschiede zwischen SIEM und anderen Technologien, insbesondere Lösungen zur Erkennung von und Reaktion auf Bedrohungen wie EDR, Network Detection and Response (NDR) und Extended Detection and Response (XDR), sind folgende:

-

Ganzheitlicher Ansatz:

SIEM umfasst Datenerfassung und -analyse und arbeitet unabhängig von anderen Anbietern, die oft auf zusätzliche Technologien angewiesen sind, um effektiv zu funktionieren.

-

Hohe Anpassungsfähigkeit

Eine einzelne Lösung kann die vielfältigen Sicherheitsanforderungen verschiedener Branchen nicht erfüllen. Um optimale Sicherheit zu gewährleisten, ist es wichtig, die Sicherheitslösung an die spezifischen Anforderungen des Unternehmens anzupassen und zu verfeinern. SIEM-Plattformen sind in hohem Maße anpassbar.

-

Integration

SIEM-Lösungen fungieren als Sicherheitszentrale, die Daten aus allen Teilen des Netzwerks zusammenführt. Sie sind hochgradig skalierbar und flexibel, insbesondere mit dem Übergang zu Cloud-basierten Lösungen. Cloud-SIEM-Lösungen mit umfangreichen Integrations- und Hochgeschwindigkeits-Analysefunktionen können Unternehmen zeitnahe Einblicke liefern.

Wie sich SIEM von anderen Sicherheitstools unterscheidet

SIEM-Lösungen werden oft mit anderen sich entwickelnden Sicherheitstools verglichen, wie z. B. Security Orchestration, Automation und Response (SOAR) und XDR. Unternehmen stehen häufig vor der Frage, welches Tool sie für welche spezifischen Anforderungen auswählen sollen. Die folgende Tabelle veranschaulicht die grundlegenden Unterschiede zwischen Protokollmanagement-, SOAR-, XDR- und SIEM-Lösungen. Um eine geeignete Sicherheitslösung auszuwählen, empfehlen wir, Ihre Sicherheitsanforderungen zu überprüfen, die Anwendungsfälle zu berücksichtigen, für die Sie ein Sicherheitstool benötigen, die Bereitstellungsmethoden zu bewerten und die Ressourcen zu bestimmen, die Sie zu investieren gedenken.

| Funktion | Protokollverwaltung | SOAR | XDR | SIEM |

|---|---|---|---|---|

| Primäre Funktion | Sammeln, Speichern und Durchsuchen von Protokollen | Orchestrierung von Sicherheits-Workflows und Automatisierung von Reaktionen | Einheitliche Erkennung und Reaktion über mehrere Sicherheitsebenen | Sammeln, Korrelieren und Analysieren von Sicherheitsereignissen |

| Anwendungsbereich | Unternehmensweit | Unternehmensweit | Erweitert auf Endpunkte, Netzwerke, Server und Cloud-Workloads | Unternehmensweit |

| Datenschwerpunkt | Alle Protokolle (sicherheitsrelevant und nicht sicherheitsrelevant) | Sicherheitsvorfälle und Workflows | Sicherheitstelemetrie aus mehreren Quellen | Sicherheitsereignisse |

| Typische Anwendungsfälle | Protokollaufbewahrung, Protokollsuche und Konformitätsberichte | Automatisierung von Vorfällen, Playbooks, Bedrohungssuche und Orchestrierung | Erweiterte Bedrohungserkennung, Vorfallsreaktion und Threat Hunting | Bedrohungserkennung, Vorfallsreaktion, Konformitäts- und Sicherheitsüberwachung |

| Benutzeroberfläche | Zentralisiertes Dashboard | Zentralisiertes Dashboard | Zentralisiertes Dashboard | Einheitliche Ansicht über mehrere Tools |

SIEM vs. SOAR: Was ist der Unterschied?

SIEM-Vorteile für Unternehmen und kleine Betriebe

SIEM für Sicherheitsteams

SIEM verschafft Sicherheitsteams einen Echtzeiteinblick in die Netzwerkaktivitäten und ermöglicht eine schnelle Erkennung von und Reaktion auf Bedrohungen. Durch die Korrelation großer Datenmengen helfen SIEM-Lösungen, Anomalien, verdächtige Aktivitäten und potenzielle Angriffe zu erkennen. Dieses verbesserte Situationsbewusstsein ermöglicht es Sicherheitsteams, Vorfälle zu priorisieren, Reaktionszeiten zu verkürzen und die allgemeine Sicherheitslage zu verbessern.

SIEM für den IT-Betrieb

SIEM bietet IT-Betriebsteams wertvolle Einblicke in die Systemleistung und den Systemzustand. Durch die Überwachung von Protokollen aus verschiedenen IT-Komponenten können Teams potenzielle Probleme erkennen, die Ressourcennutzung optimieren und die Verfügbarkeit von Diensten sicherstellen. SIEM-Lösungen helfen auch bei der Kapazitätsplanung, der Fehlerbehebung und der Erstellung von Berichten über die Einhaltung von Vorschriften, wodurch der IT-Betrieb optimiert wird.

SIEM für Unternehmensleiter

SIEM bietet Geschäftsführern einen umfassenden Überblick über die Sicherheitslage und die Risikolandschaft des Unternehmens. Durch die Quantifizierung von Sicherheitsrisiken und den Nachweis der Einhaltung von Branchenvorschriften trägt SIEM dazu bei, den Ruf und das Ergebnis des Unternehmens zu schützen. Darüber hinaus kann SIEM dabei helfen, IT-Investitionen zu optimieren, indem es Bereiche mit Verbesserungspotenzial identifiziert und den Wert von Sicherheitsinitiativen aufzeigt.

Möchten Sie eine SIEM-Lösung implementieren?

Erwägen Sie die Implementierung einer SIEM-Lösung? Hier sind einige schnelle Schritte, die Sie beachten müssen.

Checkliste vor der Implementierung:

1. Formulieren Sie Sicherheitsanwendungsfälle

Dokumentieren und verwalten Sie die Sicherheitsanwendungsfälle, für die Sie den Einsatz einer SIEM-Lösung in Betracht ziehen. Dies hilft Ihnen bei der Auswahl der richtigen Bereitstellungsmethode für die SIEM-Lösung und bei der Feinabstimmung ihrer Fähigkeiten auf Ihre Anforderungen.

2. Ermitteln der Ressourcen

Beurteilen Sie die Ressourcen, die Sie bereit sind, in die Bereitstellung und Wartung einer SIEM-Lösung zu investieren, und kommen Sie zu einem Ergebnis. Dazu gehören auch die Ausgaben für Hardware und die Bezahlung der Analysten, die die SIEM-Lösung nutzen werden. Wenn Sie über ein kleines Sicherheitsteam und ein begrenztes Budget für Hardware-Ausgaben verfügen, sollten Sie sich für eine Cloud-basierte SIEM-Lösung entscheiden, da diese einfach zu warten ist und keine Vorabausgaben für Hardware erfordert.

3. Wählen Sie die Bereitstellungsmethode

SIEM-Lösungen werden mit verschiedenen Bereitstellungsoptionen angeboten, darunter die Bereitstellung vor Ort, Cloud-SIEM-Lösungen und verwaltete SIEM-Lösungen. Wählen Sie je nach den Ressourcen und der Sicherheitsreife Ihres Unternehmens die Bereitstellungsmethode, die am besten zu Ihnen passt.

Checkliste für die Bereitstellung:

4. Einlesen der richtigen Daten

Ob es um die Überwachung der Einhaltung von Vorschriften oder die Erkennung von Bedrohungen geht, Ihre SIEM-Lösung funktioniert am besten, wenn Sie die richtigen Datenquellen konfigurieren und die richtigen Daten in sie einspeisen. Die meisten Fehlalarme in SIEM sind auf schlechte Dateneingabepraktiken zurückzuführen. Setzen Sie sich mit Ihrem SIEM-Anbieter oder Managed Service Provider zusammen, um Einblick in Ihre Umgebung zu erhalten und die Daten richtig zu konfigurieren.

5. Konfigurieren von Erkennungsregeln

Testen und konfigurieren Sie Korrelations- und Anomalie-Regeln je nach den von Ihnen gewählten Anwendungsfällen. Denken Sie daran, die Regeln regelmäßig zu optimieren, da sich Ihre Umgebung ständig ändert.

6. Einrichtung des Benutzerzugangs

Richten Sie Benutzerkonten und rollenbasierten Zugriff auf Ihre SIEM-Lösung ein, basierend auf den von Ihnen definierten Zugriffskontrollrichtlinien.

7. Benutzerschulung

Bieten Sie den Benutzern der SIEM-Lösung fortlaufende Schulungen an, um eine optimale Nutzung zu gewährleisten und sicherzustellen, dass sie mit der Lösung vertraut sind.

Wartung nach der Bereitstellung

8. Kontinuierliche Überwachung

Überwachen Sie kontinuierlich die Leistung der SIEM-Lösung und gleichen Sie sie mit Ihren Zielen ab. Stellen Sie sicher, dass Ihre SIEM-Lösung Daten wie erwartet sammelt und verarbeitet.

9. Verwaltung von Warnmeldungen

Überprüfen Sie die von Ihrer SIEM-Software generierten Warnmeldungen und reagieren Sie darauf. Richten Sie ein Verfahren zur Behandlung von Warnmeldungen auf der Grundlage der Kritikalität oder des Geschäftsbereichs ein, um Probleme sofort zu lösen.

10. Leistungsoptimierung

Überprüfen Sie regelmäßig die Wirksamkeit der Erkennungsregeln und optimieren Sie diese, um Fehlalarme zu reduzieren und die Genauigkeit und Präzision der Erkennung zu verbessern.

KI in SIEM: Überwindung von Herausforderungen

Anbieter integrieren KI in ihre SIEM-Systeme, um die Erkennung von Bedrohungen, prädiktive Analysen und automatische Reaktionen zu verbessern. KI-gesteuerte SIEM-Lösungen adressieren die aktuellen Herausforderungen der SIEM-Implementierung, einschließlich der Generierung von Fehlalarmen, der verlängerten Reaktionszeit und der fehlenden proaktiven Sicherheitsimplementierung. Mit KI-Funktionen können SIEM-Lösungen:

- Die Genauigkeit durch die Reduzierung von Fehlalarmen durch intelligente Schwellenwerte verbessern.

- Sicherheitsanalysen durch Vorhersagen verbessern und so proaktive Sicherheitsansätze ermöglichen.

- Die Reaktion auf Vorfälle beschleunigen, indem Sicherheitstelemetrie und Auswirkungsanalysen auf der Grundlage der Kritikalität einbezogen werden und Abhilfemaßnahmen zur Neutralisierung von Bedrohungen vorgeschlagen werden.

Verbessern Sie die Genauigkeit, indem Sie Fehlalarme durch intelligente Schwellenwerte reduzieren. Verbessern Sie die Sicherheitsanalyse durch Vorhersagen, um proaktive Sicherheitsmaßnahmen zu ermöglichen. Beschleunigen Sie die Reaktion auf Vorfälle, indem Sie Sicherheitstelemetrie und Auswirkungsanalysen auf der Grundlage der Kritikalität einbeziehen und Abhilfemaßnahmen zur Neutralisierung von Bedrohungen vorschlagen.

Unterstützung bei der SIEM-Einführung

Die Implementierung einer SIEM-Lösung kann sehr komplex sein. Zu den häufigsten Herausforderungen gehören Datenüberlastung, Fehlalarme und fehlende Kenntnisse. Um diese Herausforderungen zu bewältigen, sollten Sie sich auf die Datenqualität, die Feinabstimmung der Erkennungsregeln und die Bereitstellung umfassender Schulungen konzentrieren. Ein effektives Änderungsmanagement und die Integration mit anderen Sicherheitstools sind ebenfalls entscheidend für eine erfolgreiche SIEM-Einführung.

Kontaktieren Sie die SIEM-Experten von ManageEngine

Vereinbaren Sie einen Termin mit unseren Experten für eine exklusive SIEM-Evaluierung und -Einführung

- What is SIEM?

- Why SIEM?

- How SIEM works

- SIEM capabilities

- What next ?

- Essential SIEM use cases for modern security operations

- Top SIEM use cases to implement

- Role of SIEM in cybersecurity

- How SIEM differs from other security tools

- SIEM benefits for enterprises and small businesses

- Looking to implement a SIEM solution?

- AI in SIEM: Overcoming challenges

- SIEM deployment assistance