Reduzieren Sie die Zeit zur Erkennung und Reaktion auf Sicherheitsvorfälle, mit Hilfe der Log360 Vorfallmanagement-Konsole.

Laut IBM benötigen Unternehmen durchschnittlich 184 Tage, um eine Sicherheitsverletzung zu erkennen. Je mehr Zeit für die Erkennung und Behebung eines Sicherheitsvorfalls benötigt wird, desto teurer wird es für das Unternehmen. Um die Auswirkungen eines Sicherheitsvorfalls zu minimieren, ist es für ein Unternehmen wichtig, über einen effektiven Prozess für das Vorfallmanagement zu verfügen. Das Vorfallmanagementsystem von ManageEngine Log360 kann dem Sicherheitsteam Ihres Unternehmens helfen, schnell und effizient auf Cybersicherheitsbedrohungen zu reagieren.

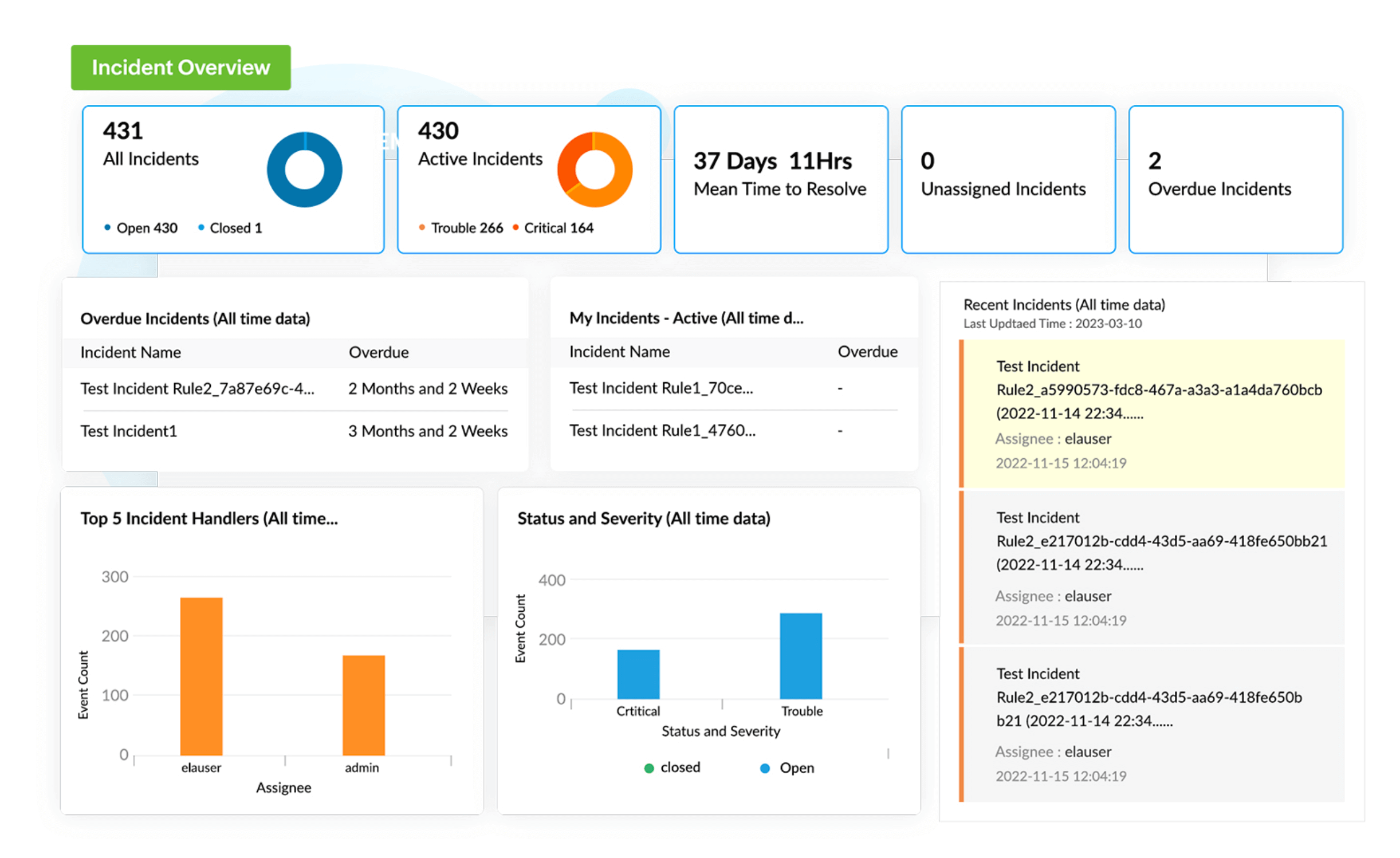

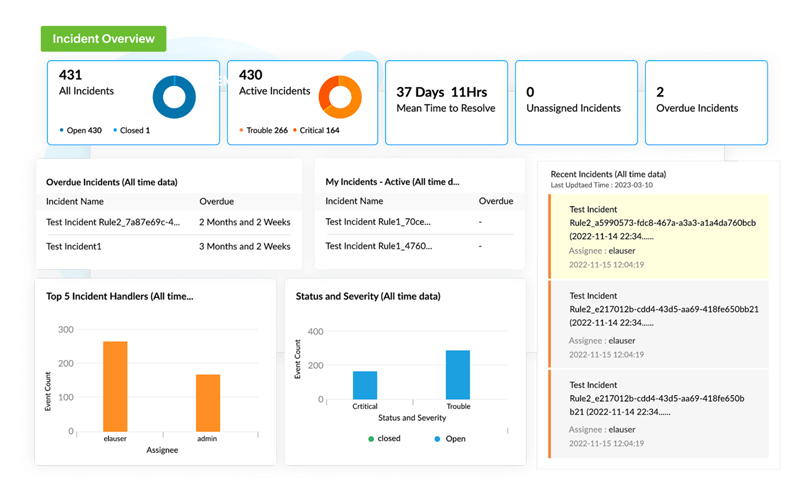

Der leistungsstarke Vorfallmanager von Log360 ermöglicht es Unternehmen, ihre SOC-Metriken durch einen optimierten Prozess zur Lösung von Vorfällen zu optimieren. Mithilfe des anwendungsorientierten Vorfall-Dashboards können Unternehmen wichtige Kennzahlen wie die gemittelte Zeit bis zur Erkennung (mean time to detect, MTTD), die gemittelte Zeit bis zur Reaktion (mean time to respond, MTTR) und vieles mehr einfach nachverfolgen. Das Dashboard bietet auch Einblicke in aktive und ungelöste Vorfälle, aktuelle und kritische Vorfälle, was Ihnen helfen kann, die Arbeitsbelastung der Sicherheitsanalysten zu verstehen. Mit diesen Informationen können Unternehmen die Lösung von Vorfällen prüfen und priorisieren, um eine optimale Funktionsweise ihres SOC sicherzustellen.

Korrelieren Sie Protokolldaten aus verschiedensten Quellen, um Angriffsmuster sofort mithilfe der Echtzeit-Ereigniskorrelationssoftware von Log360 zu erkennen.

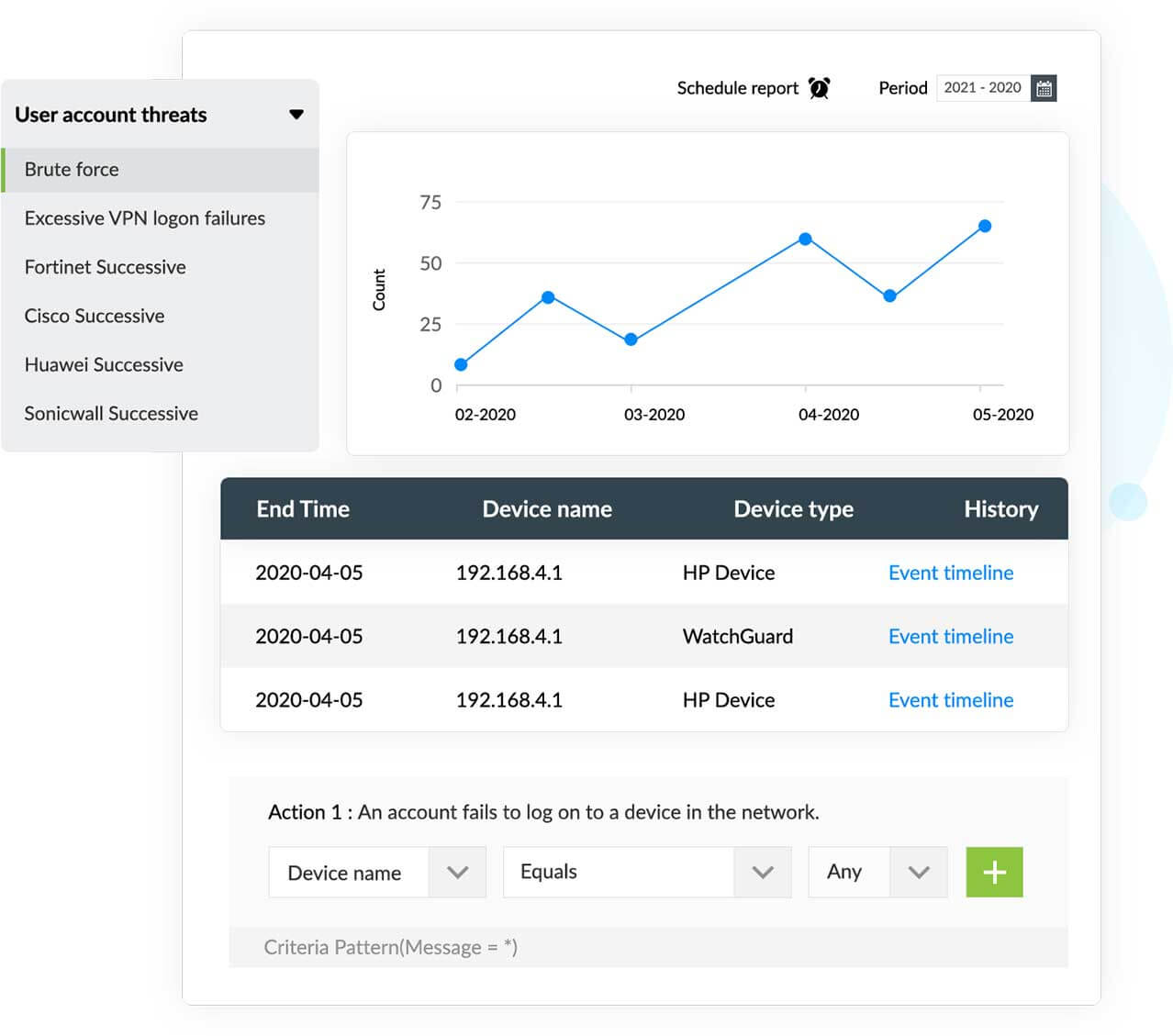

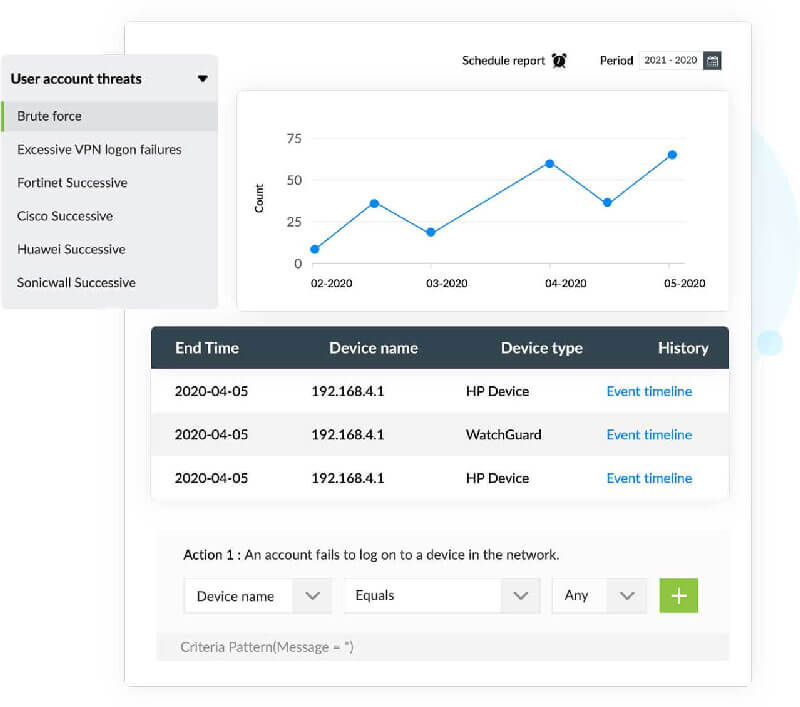

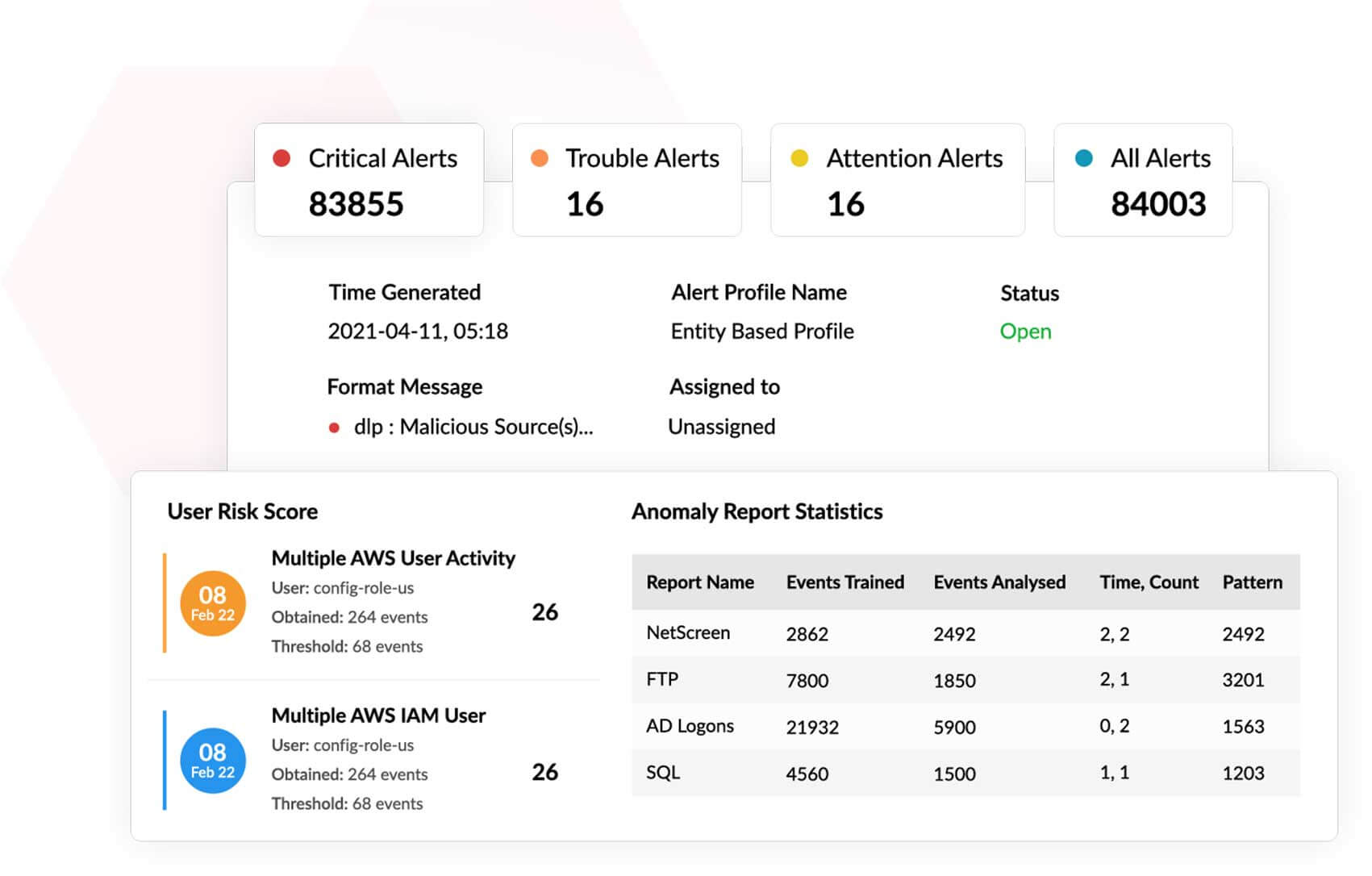

Das UEBA-Modul von Log360 basiert auf maschinellen Lernalgorithmen und kann anomale Aktivitäten im Netzwerk Ihrer Organisation erkennen. Durch die Erstellung einer Baseline des normalen Verhaltens analysiert es Protokolle aus verschiedenen Quellen auf Abweichungen vom erwarteten Verhalten.

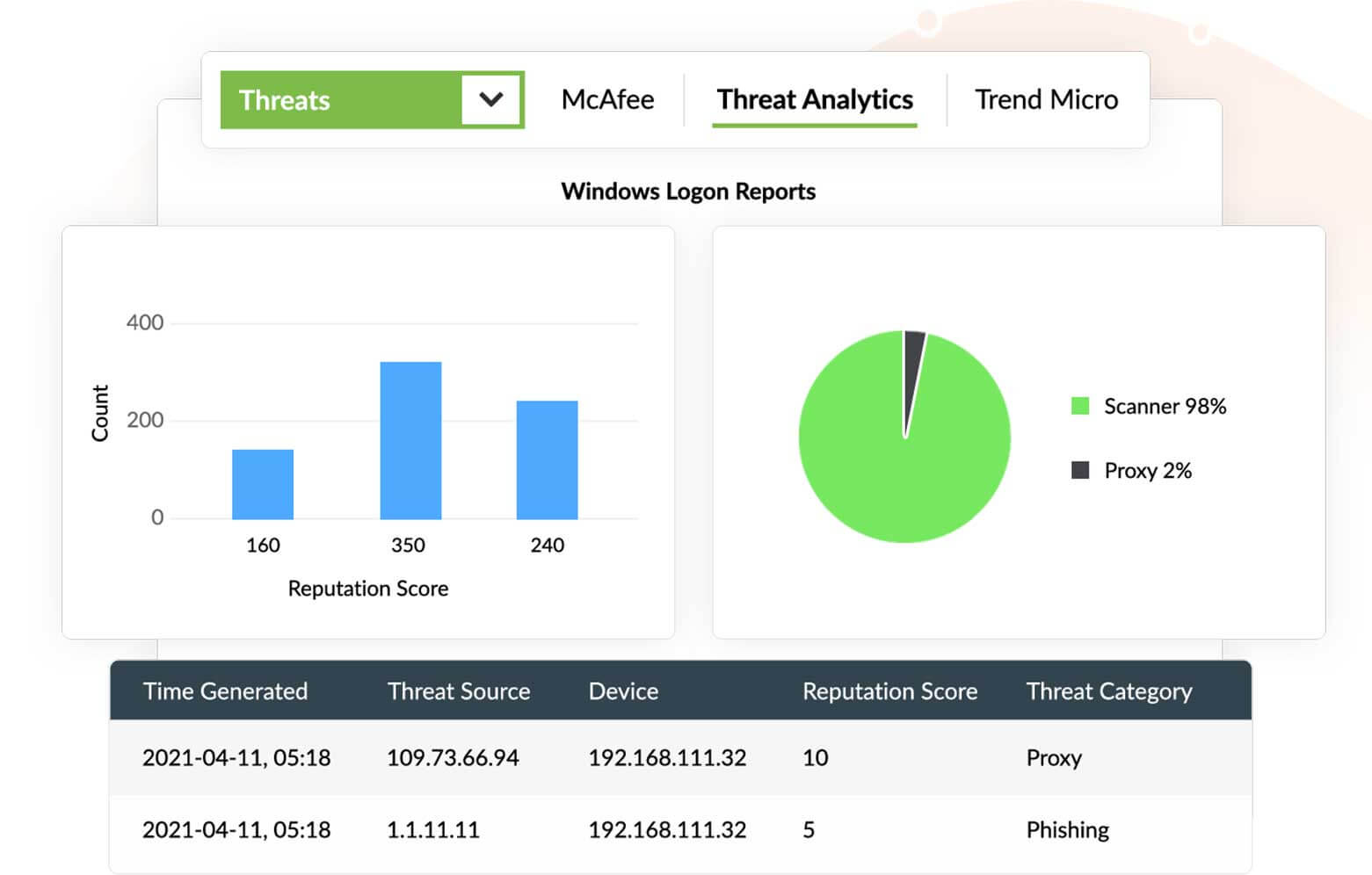

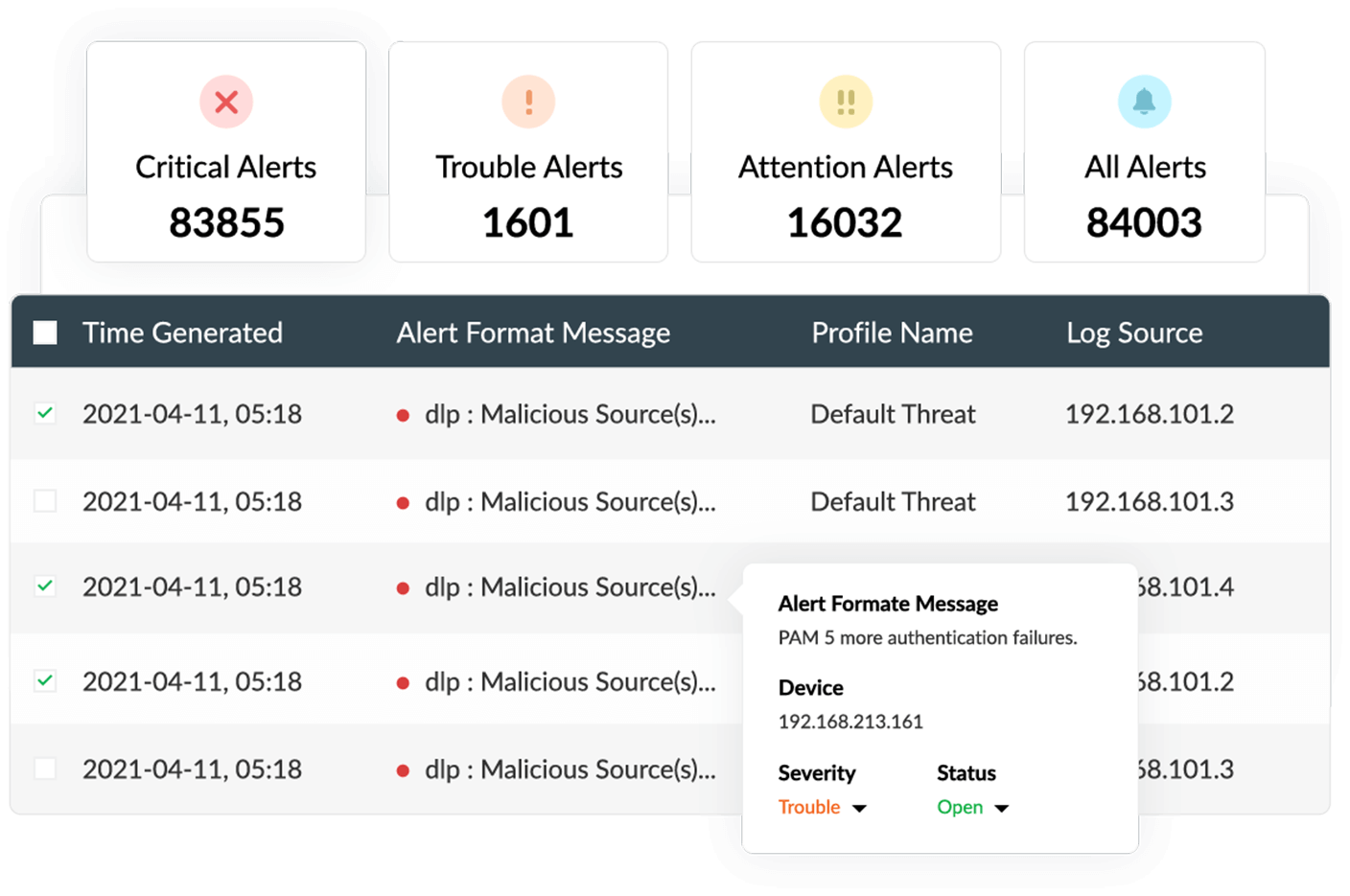

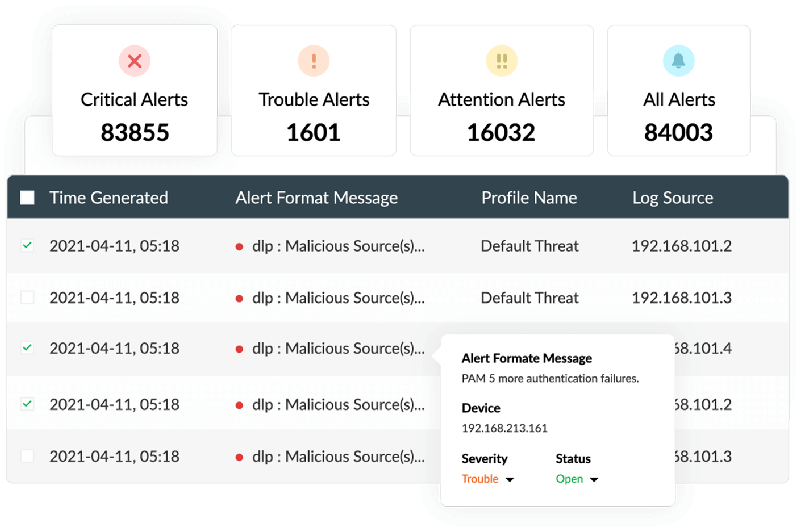

Erkennen Sie bösartige Quellen, die mit Ihrem Netzwerk interagieren, indem Sie Protokolle mit Bedrohungsdaten aus globalen Bedrohungsfeeds korrelieren.

Mit Log360 erhalten Sie Echtzeit-Warnmeldungen, wenn im Netzwerk Ihrer Organisation eine Sicherheitsbedrohung erkannt wird.

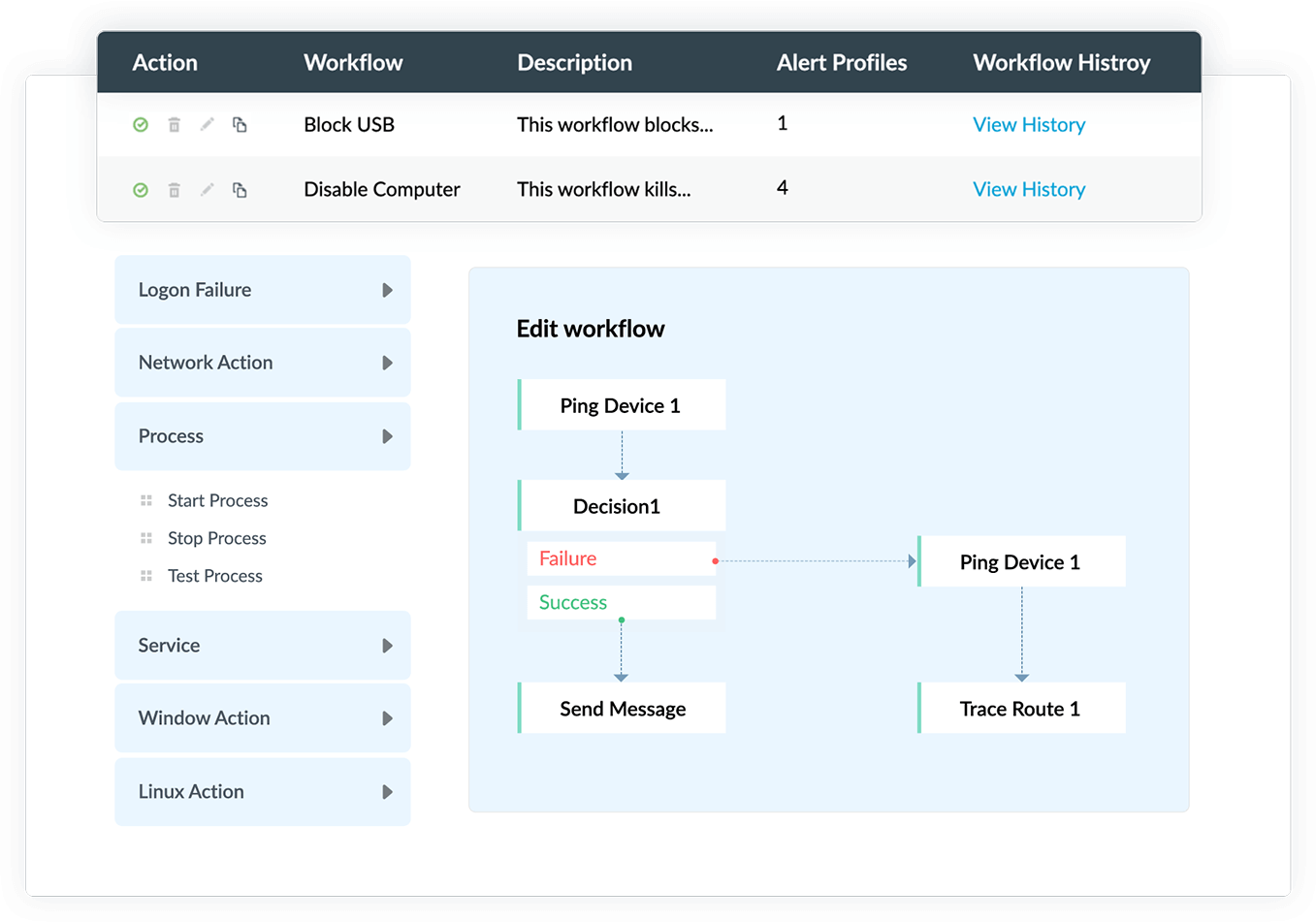

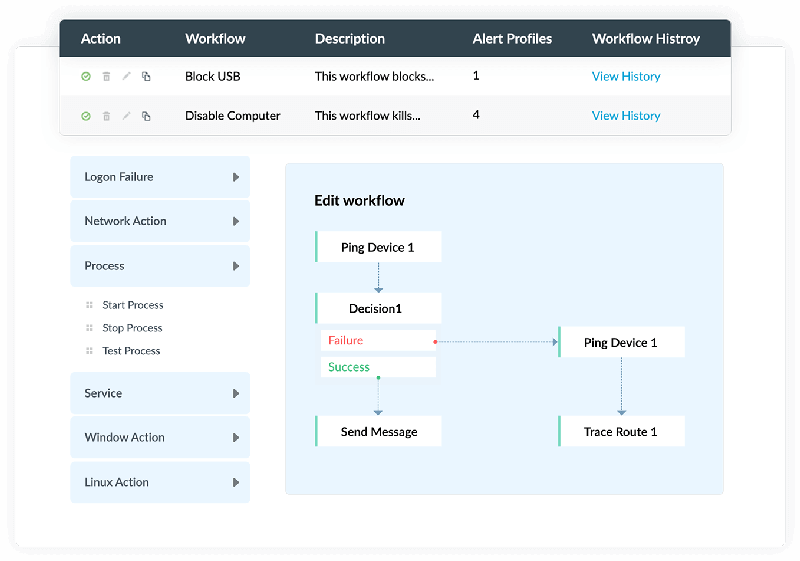

Mit Log360 können Sie auf kritische Sicherheitsbedrohungen sofort reagieren, indem Sie Workflows für die Reaktion auf Vorfälle einrichten. Diese werden nach dem Auftreten eines Sicherheitsvorfalls automatisch als Reaktionsmaßnahme ausgeführt.

Mit dem MITRE ATT&CK-Framework kann Log360 Ihr Sicherheitsteam dabei unterstützen, die neuesten, fortschrittlichsten Cyber-Bedrohungen im Netzwerk Ihres Unternehmens zu erkennen.

Gewinnen Sie wertvolle Einblicke in verschiedene sicherheitsrelevante Ereignisse mit intuitiven Dashboards und grafischen Berichten, die sofort nach der Protokollerfassung aktualisiert werden.

Vereinfachen Sie die forensische Analyse mit der leistungsstarken Protokollsuchmaschine von Log360. Analysieren Sie unformatierte und formatierte Protokolle und erstellen Sie forensische Berichte, um die Ursache eines Sicherheitsvorfalls zu ermitteln.

Beheben Sie Sicherheitsvorfälle mühelos, indem Sie Sicherheitsadministratoren mithilfe des integrierten Ticketing-Tools von Log360 automatisch Tickets zuweisen.

Integrieren Sie externe Ticketing-Tools wie Jira Service Desk, Zendesk, ServiceNow, ManageEngine ServiceDesk Plus, Kayako oder BMC Remedy Service Desk, um Vorfälle effektiv zu verwalten.