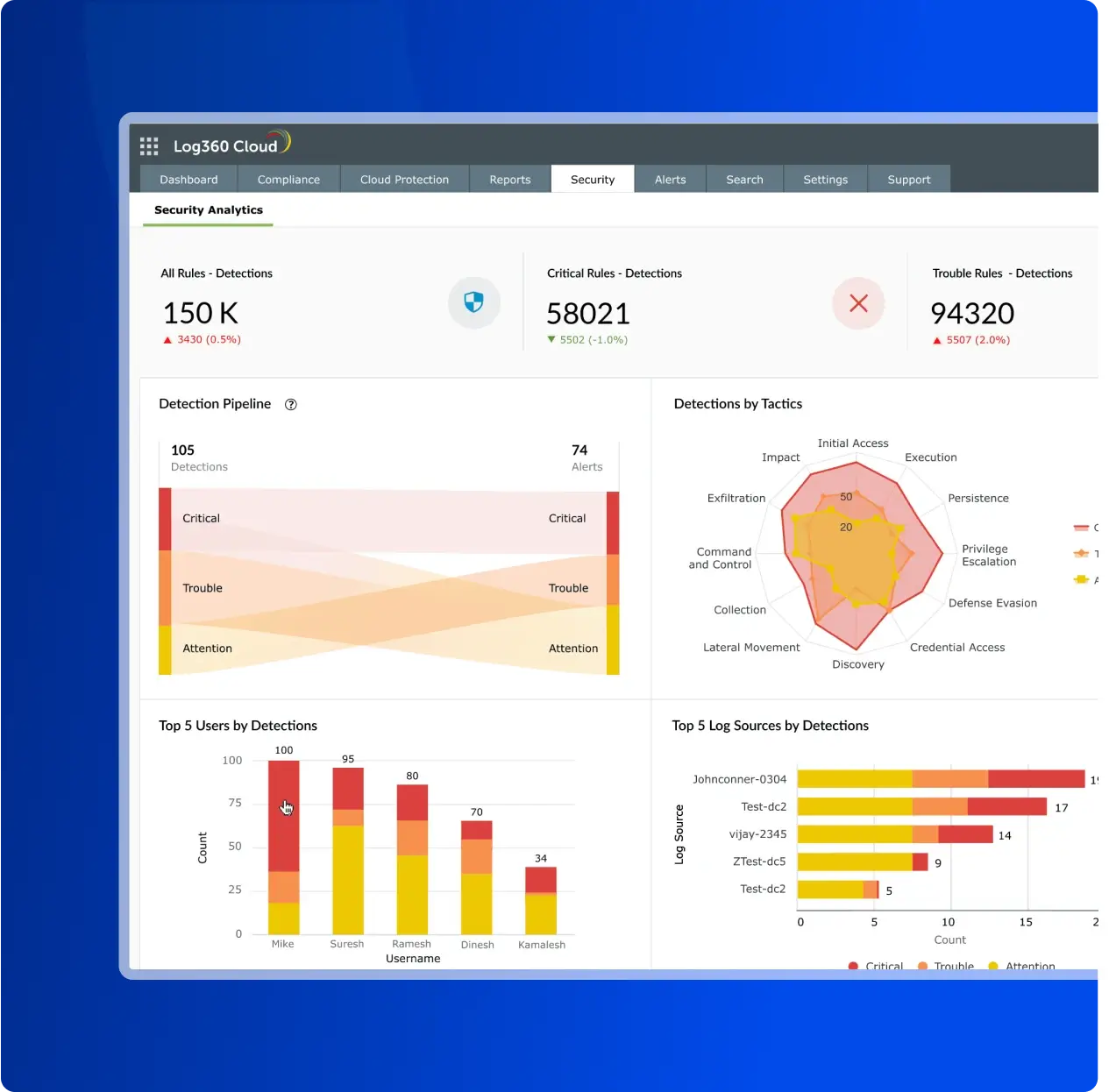

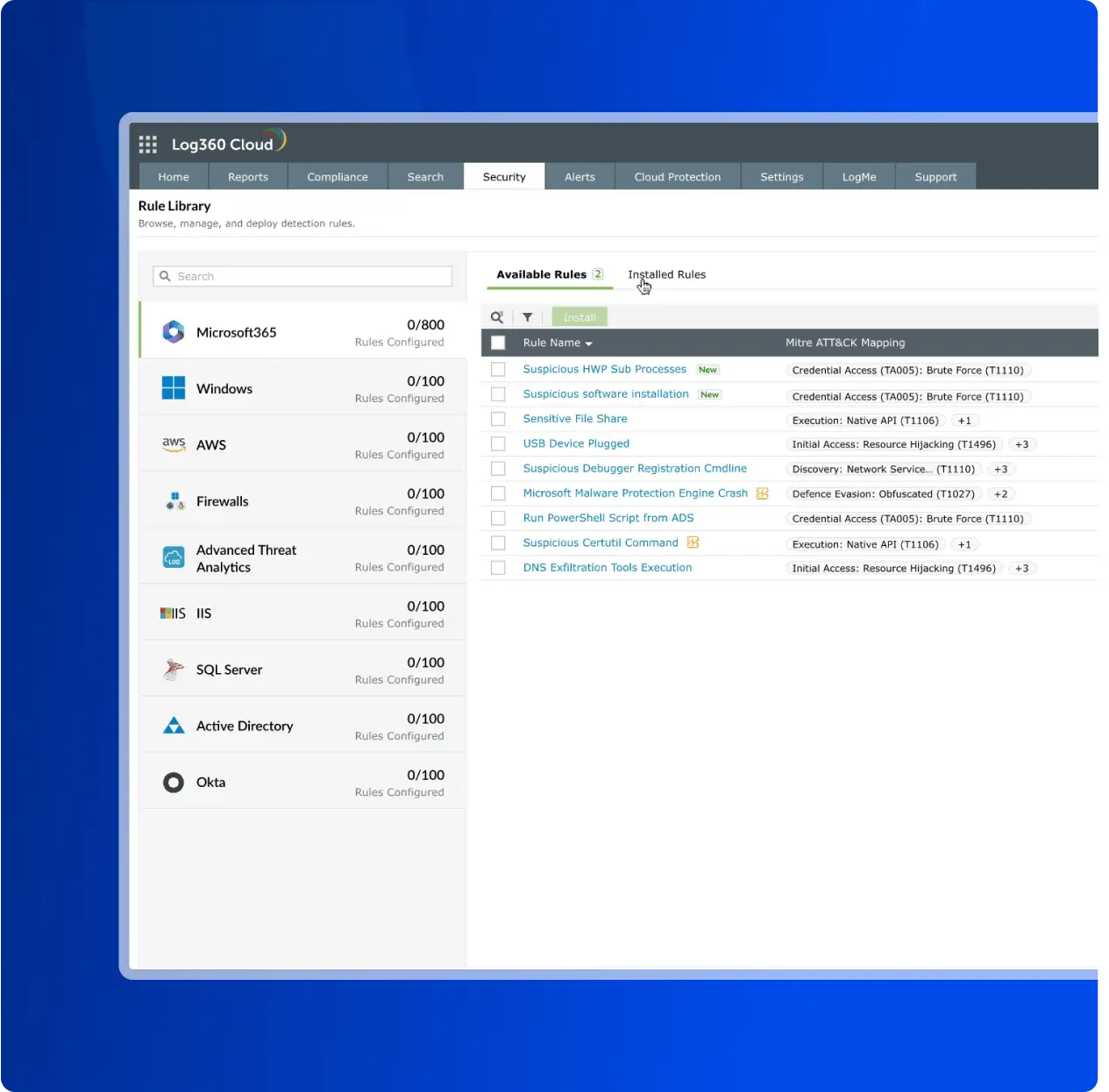

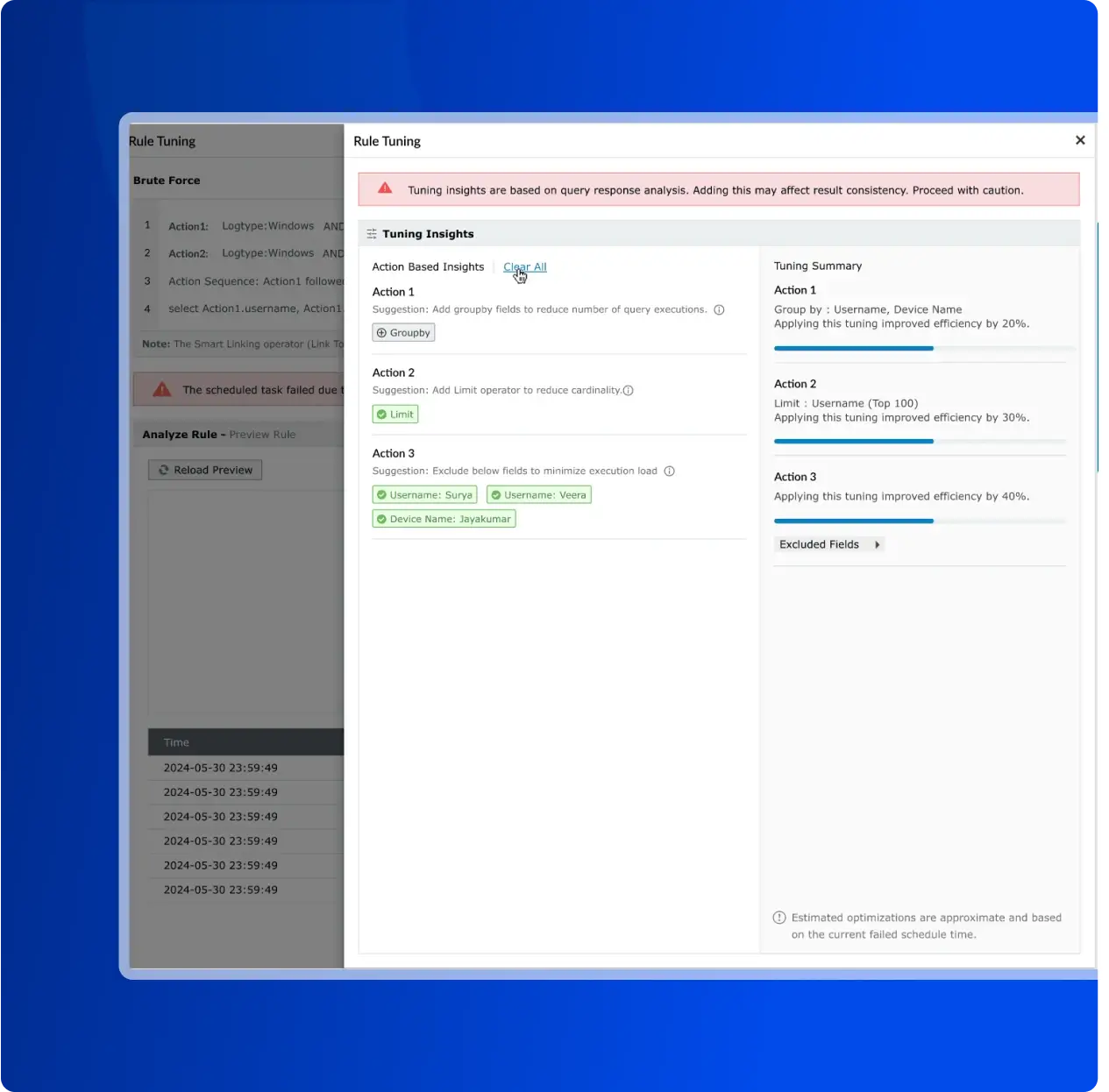

Eine effektive Strategie ist für Sicherheitsmaßnahmen von entscheidender Bedeutung, da sie Teams dabei hilft, Alarmmeldungen zu filtern und sich auf das Wesentliche zu konzentrieren. Dies wird durch die Kombination von Echtzeit-Datenkorrelation, Benutzer- und Entitätsverhaltensanalyse (UEBA) und der Zuordnung von Bedrohungen zum MITRE ATT&CK-Framework erreicht, um Prioritäten effektiv zu setzen und zu reagieren. Log360 vereint diese Funktionen und bietet eine zentralisierte Konsole für Sicherheitsanalysen, die klare, umsetzbare Erkenntnisse liefert, um Ihre Sicherheitslage zu stärken.