Erleben Sie Log360's

3-Wege-Bedrohungsuntersuchungs-Workbench

Entwickelt, um eine effiziente und schnellere Bedrohungsanalyse und -lösung zu erreichen

Die Verwaltung der Netzwerksicherheit für Unternehmen umfasst den zyklischen Prozess der Überwachung auf Vorfälle, der Erkennung und Überprüfung von Bedrohungsfällen, der Behebung und der proaktiven Bedrohungssuche. Unter diesen sind die proaktive Bedrohungssuche und die Überprüfung von Bedrohungsfällen zeitaufwändige, manuelle Prozesse, die umfangreiche Untersuchungen erfordern.

Die Incident-Workbench von Log360 bietet eine fortschrittliche Analysekonsole, die Folgendes kann:

- Die Zeit für die Zusammenstellung wesentlicher Informationen für aussagekräftige Untersuchungen erheblich verkürzen.

- Den Untersuchungsprozess mit ML-gestützten Kontextdaten verbessern.

Entdecken Sie, was die Funktion bietet:

Einheitliche Analyse der wichtigsten digitalen Artefakte

Die Incident Workbench ist die Untersuchungskomponente der Log360-Engine für die Erkennung, Untersuchung und Reaktion auf Bedrohungen (TDIR), Vigil IQ. Sie ermöglicht es Ihnen, digitale Kernelemente wie Benutzer, Geräte und Prozesse hinzuzufügen, zu vergleichen und zu analysieren.

- Der Untersuchungsassistent: Die Incident Workbench kann von überall in der SIEM-Konsole von Log360 aufgerufen werden, während Sie verschiedene Dashboards wie Berichte, Protokollsuche, Compliance, Korrelation und andere durchlaufen.

- Vereinfachter Zugriff: Sie bietet die Flexibilität eines einfachen Point-and-Probe-Mechanismus, um eine beliebige Entität auszuwählen und mit zusätzlichen Analysedaten tief in die Untersuchung einzutauchen.

Erweiterte Integrationen

Neben der Vereinheitlichung von Analysen reichert die Threat Investigation Workbench analytische Daten auch durch die folgenden Integrationen an:

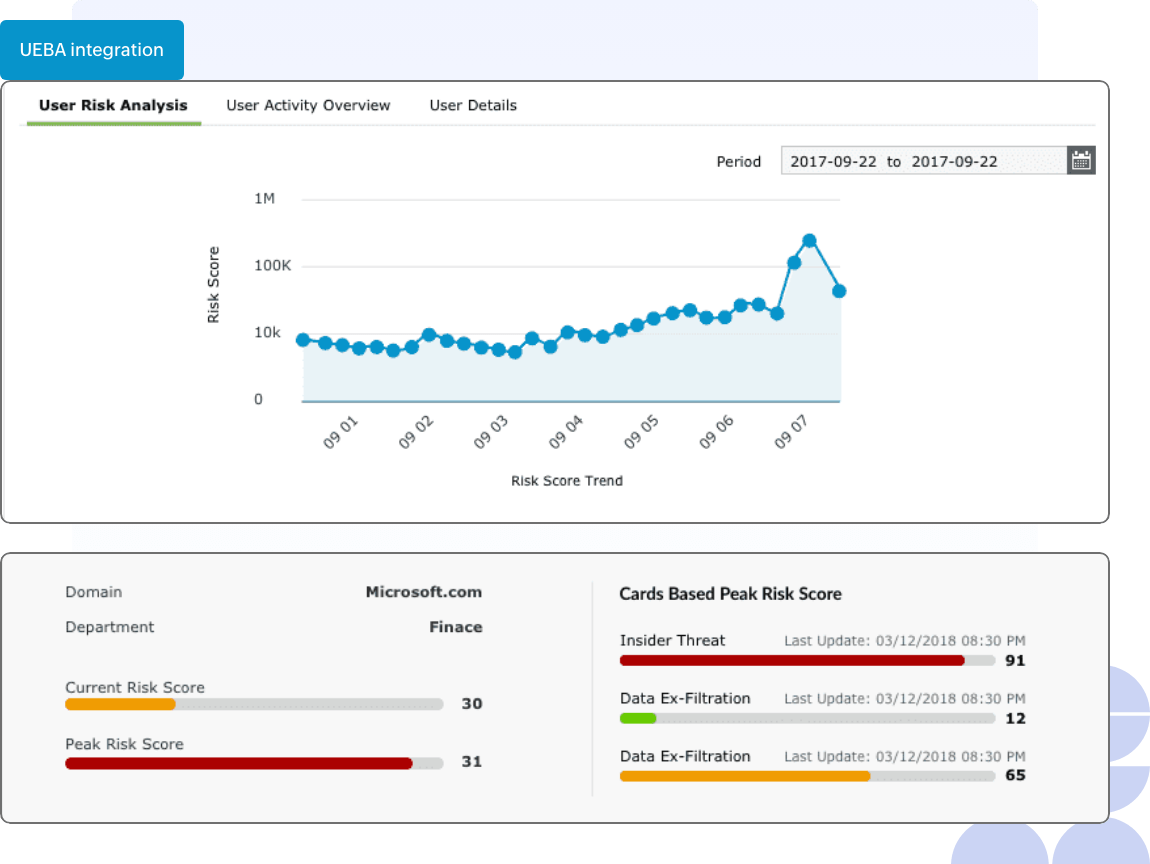

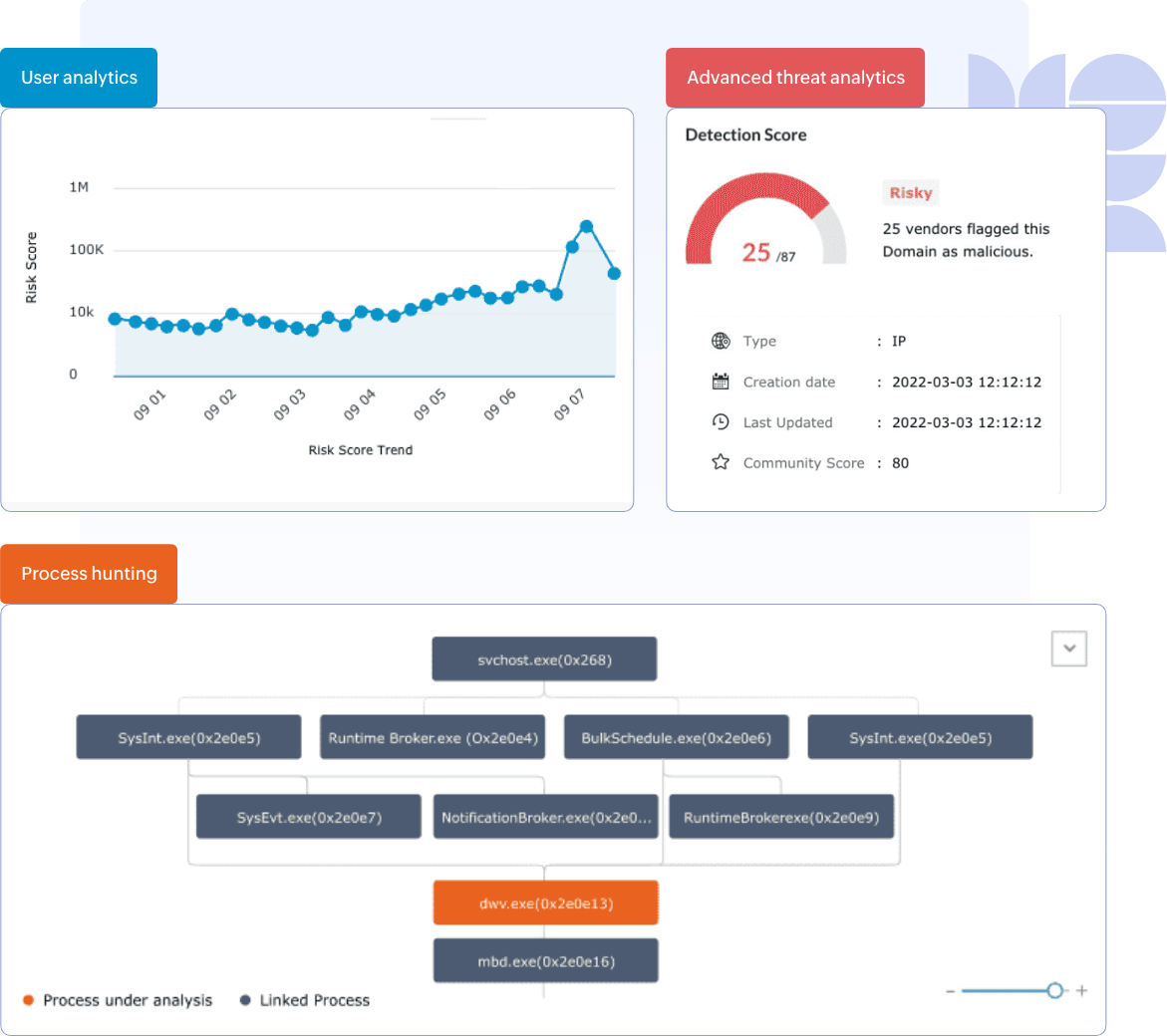

- ML-basierte Benutzeranalyse Integration: UEBA aus der Log360-Suite

Die integrierten UEBA-Daten bieten einen Überblick über die Benutzeraktivitäten für den ausgewählten Zeitraum, eine Verhaltensrisikoanalyse und einen Trend der Risikobewertung.

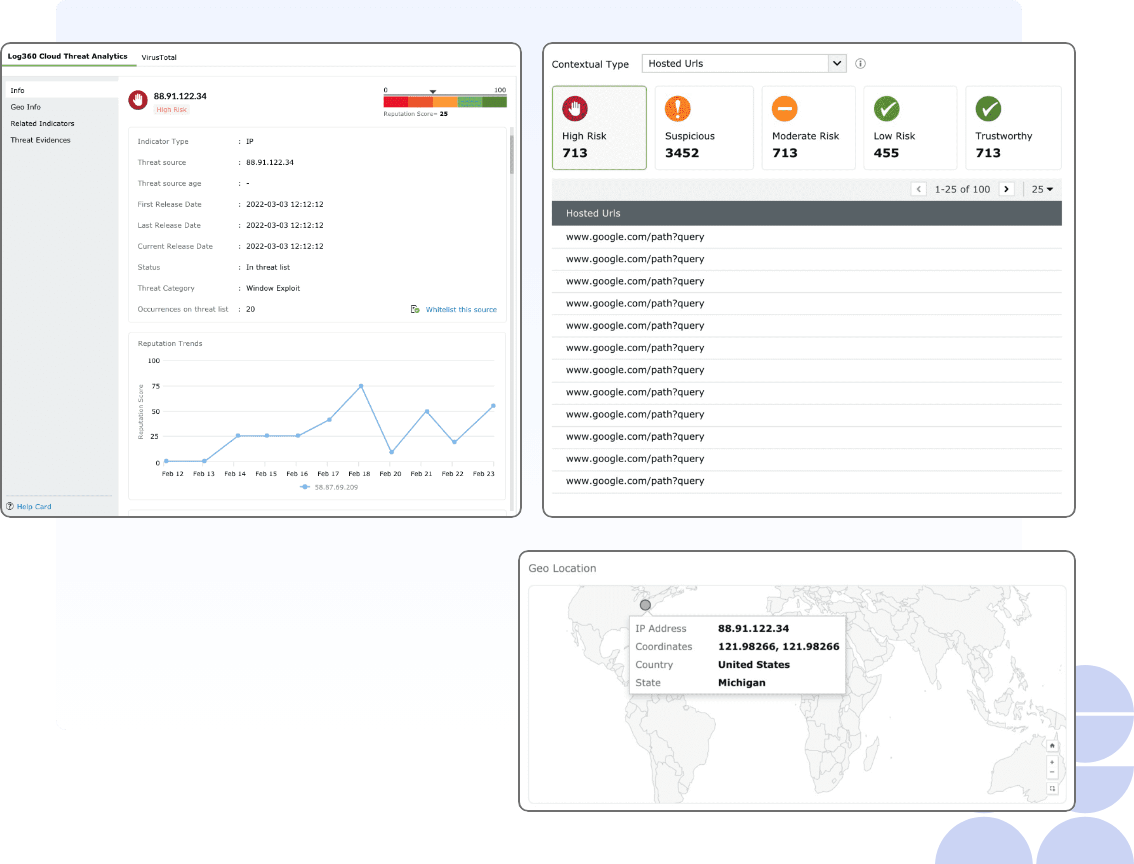

- Erweiterte Threat Intelligence Integration: VirusTotal, ein Drittanbieter-Tool

Analysieren Sie IPs mit den fortschrittlichen Bedrohungsanalysen (ATA) von Log360, einschließlich VirusTotal, einem der größten Live-Bedrohungs-Feeds, der Domain-Risikobewertungen, die von mehreren Sicherheitsanbietern konsolidiert wurden, Whois-Informationen über die Bedrohungsquelle und die zugehörigen Dateien bietet.

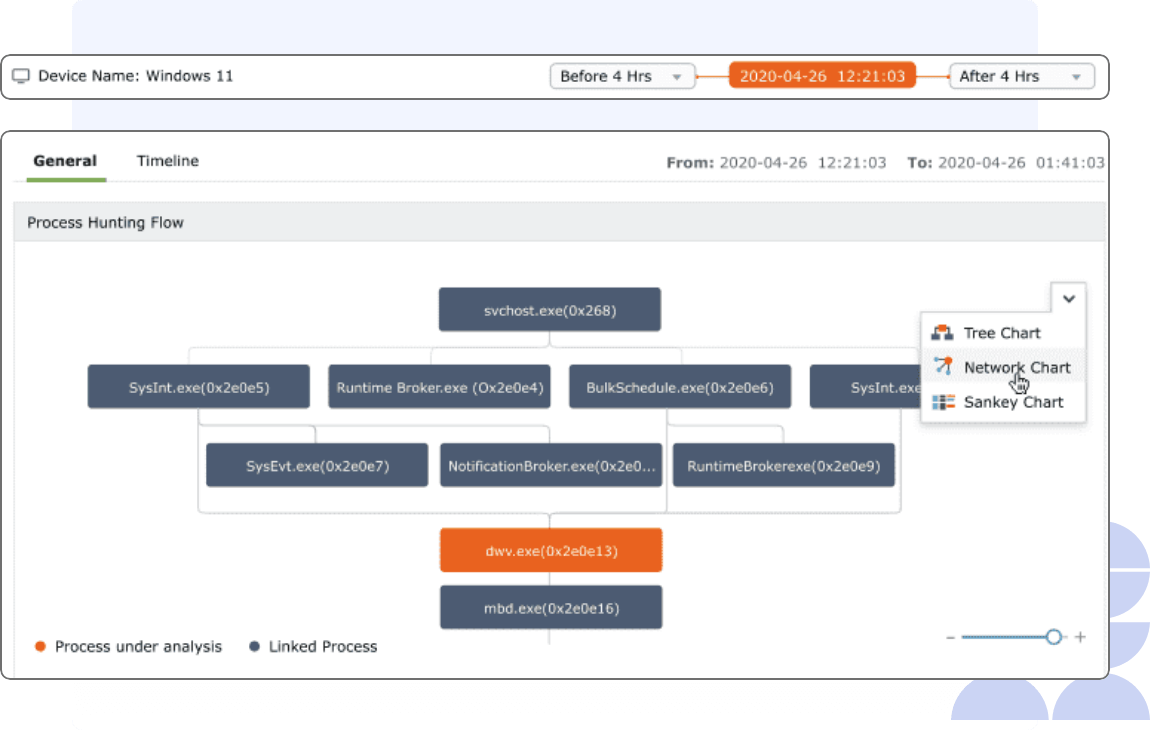

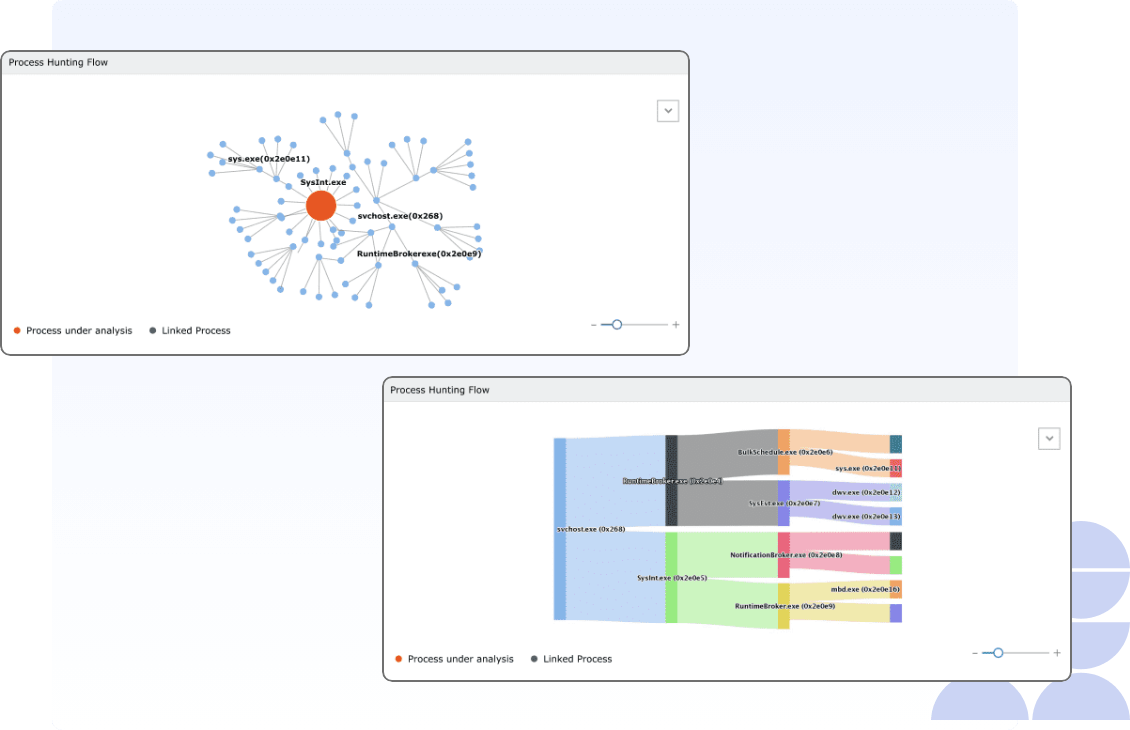

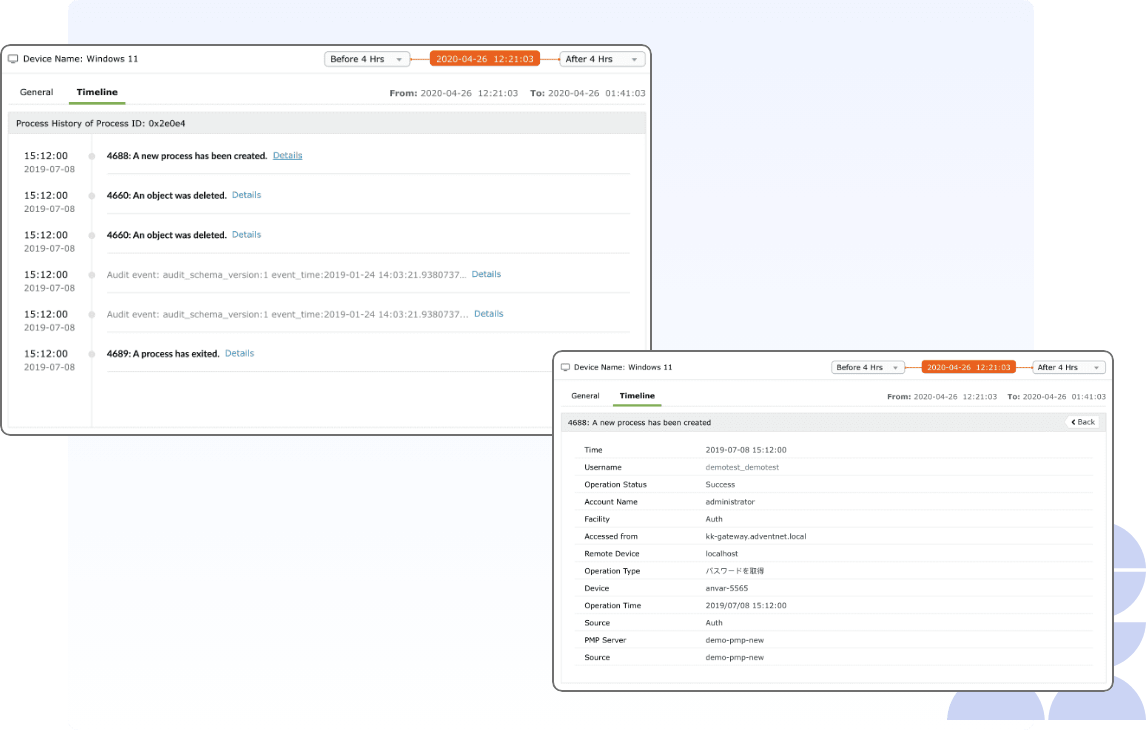

Process Hunting

Process Hunting, ein entscheidender Mechanismus zur Bedrohungsuntersuchung, der Kontextinformationen über das Aufkommen verdächtiger Prozesse liefert, ist aufgrund der Komplexität der Zuordnung der Eltern-Kind-Beziehungen oft in den Hintergrund getreten. Log360 begegnet diesem Problem, indem es die Visualisierung von Prozessabläufen in der Bedrohungsuntersuchungs-Workbench durch grafische Formate ermöglicht, wie z. B.:

- Eltern-Kind-Baum.

- Prozesscluster.

- Prozessablauf mit Sankey-Diagrammen.

Darüber hinaus sind die Ereigniszeitachse und die Ereignisdetails auch in der Workbench verfügbar. Dadurch wird die Zeit, die Sicherheitsanalysten für die Aufdeckung bösartiger Aktivitäten durch die Untersuchung von Prozessen benötigen, drastisch reduziert.

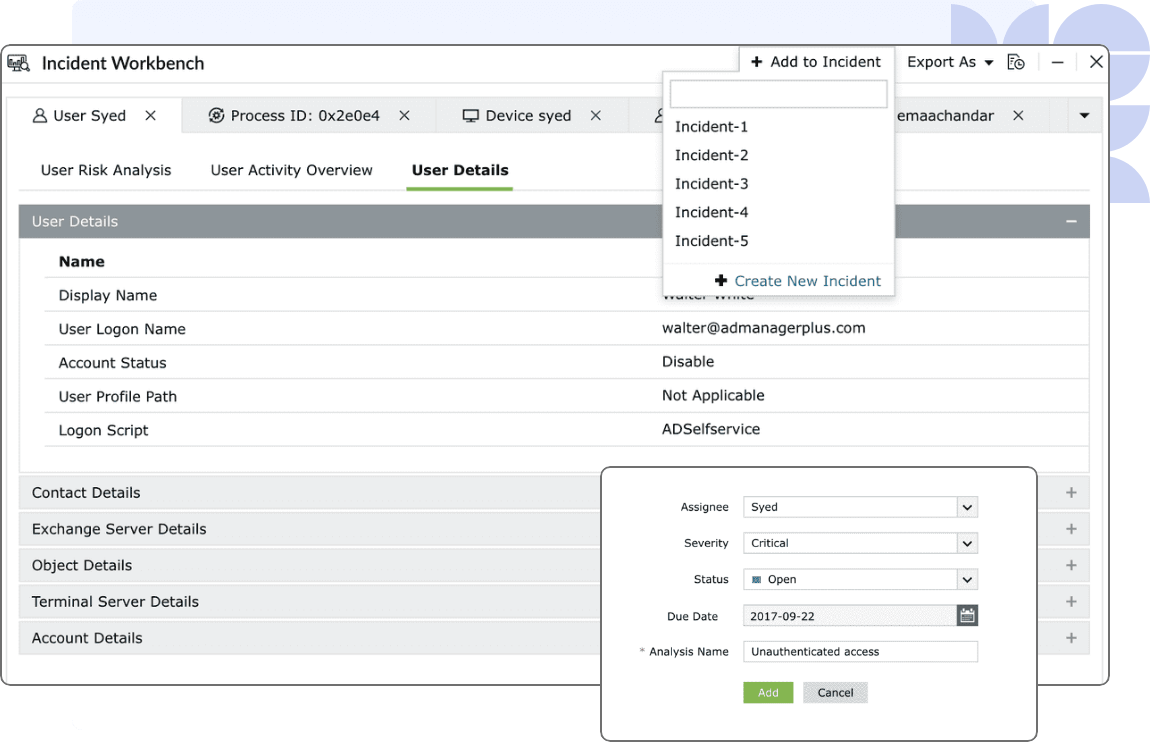

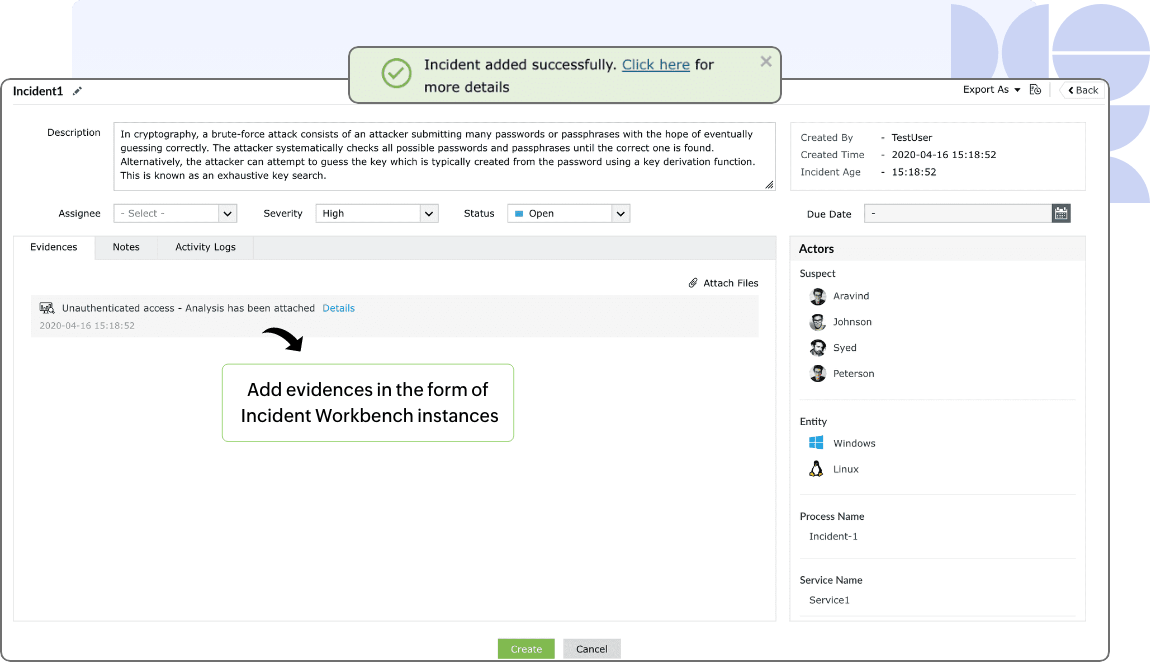

Erweitertes Vorfallsmanagement

Die Workbench für die Bedrohungsuntersuchung kann auch als Board für die Beweissammlung verwendet werden, indem die Instanzen der Workbench zur Konsole für das Vorfallmanagement hinzugefügt werden. Sie können der Workbench bis zu 20 Registerkarten mit Analysedaten aus verschiedenen Quellen hinzufügen und speichern. Anstatt Vorfälle mit unterschiedlichen Berichten zu füllen, enthält eine einzige Instanz der Workbench das gesamte Bild.

Warum sollten Sie Log360 für die Bedrohungsuntersuchung wählen?

- Zentrale Konsole

- TDIR-Suite

- Process Hunting

- SOC-orientiert

Zentrale Konsole für datengesteuerte Untersuchungen

Log360 ist eine SIEM-Suite, die Sicherheitsanalysen von Unternehmensnetzwerken in einer einzigen zentralen Konsole zusammenführt. Sie ermöglicht datengesteuerte Untersuchungen, indem sie Protokolle aus über 750 Quellen sammelt, analysiert und auswertet. Diese riesigen Datenmengen werden entsprechend aufbereitet, um über mehrere analytische Dashboards aussagekräftige Erkenntnisse zu liefern.

Fortgeschrittene Funktionen, die die Untersuchungszeit verkürzen

Ein wesentlicher Teil der Durchführung von Bedrohungsuntersuchungen besteht darin, die von SIEM-Warnmodulen gemeldeten Bedrohungsfälle zu überprüfen. In Log360 werden Warnmeldungen mithilfe der ML-basierten adaptiven Schwellenwertfunktion, unterstützt durch Vigil IQ, sorgfältig angepasst, um falsche Bedrohungen zu minimieren, die einen Großteil der Untersuchungszeit und -ressourcen in Anspruch nehmen.

Process-Hunting-Suite

Während die Threat-Investigation-Workbench bei der Analyse des Eltern-Kind-Baums hilft, verfügt die Korrelations-Engine über mehr als 30 vordefinierte Regeln zur Identifizierung verdächtiger Prozesse, die mit illegitimen Eltern- und Kindprozessen entstehen. Damit ist Log360 eine vollständige Suite für das Process Hunting.

SOC-freundliche Lösung

Mit Log360 haben Analysten Zugriff auf Hunderte von vordefinierten Berichten, Warnmeldungen und Korrelationsregeln für einen schnellen Einstieg, gepaart mit der Flexibilität, die Lösung an unterschiedliche Umgebungen anzupassen. Die konsequenten Verbesserungen der Funktionalitäten und der UX, mit Funktionen wie der Bedrohungsuntersuchungs-Workbench, machen es zu einer SOC-freundlichen Lösung, die sich auf die Lösung von Problemen in Echtzeit konzentriert.

Häufig gestellte Fragen

Was ist eine Bedrohungsuntersuchung?

Die Bedrohungsuntersuchung ist ein systematischer Prozess zur Analyse und Reaktion auf potenzielle Cybersicherheitsvorfälle in Unternehmensnetzwerken, um böswillige Aktivitäten oder Schwachstellen zu identifizieren und aufzudecken. Dieser Prozess wird proaktiv und regelmäßig durchgeführt, um die Netzwerksicherheit zu bewerten und auch nach der Erkennung von Sicherheitsverletzungen die Ursache und den Angriffsweg zu ermitteln.

Welche Hindernisse gibt es bei der aktiven Bedrohungsuntersuchung?

Hier sind einige der Hürden, mit denen Unternehmen bei der Bedrohungsuntersuchung konfrontiert sind:

- Erweiterte Angriffsfläche mit riesigen Mengen an Protokolldaten, die eine Rationalisierung der Informationen erschweren.

- Komplexe Sicherheitstools, die Schwierigkeiten in Bezug auf die Konfiguration, die Überladung mit Funktionen und Integrationen sowie das Fehlen einer intuitiven Benutzererfahrung mit sich bringen.

- Enormer Zeitaufwand für die Validierung von Warnmeldungen, die meist aus Fehlalarmen bestehen.

- Mangelnde Fähigkeiten und Kenntnisse bei Analysten.

- Investitionen in zu viele Sicherheitstools bei unzureichender Nutzung ihrer Fähigkeiten.

Wie helfen SIEM-Lösungen bei der Untersuchung von Bedrohungen?

SIEM-Lösungen wie Log360 bieten die folgenden Funktionen und Vorteile, um bei der Untersuchung von Bedrohungen zu helfen:

- Datenaggregation durch zentralisierte Protokollsammlung über Agenten und agentenlose Methoden unter Verwendung von APIs.

- Analytische Dashboards mit Berichten über Netzwerkereignisse.

- Erkennung von Anomalien durch vordefinierte Warnmeldungen, Korrelationsregeln und UEBA.

- Integrierte Feeds für Bedrohungsinformationen.

- Forensische Analyse durch Protokollsuchfunktionen.

- Eine Vorfallmanagement-Konsole zum Erstellen, Validieren und Reagieren auf Vorfälle.

Hören Sie auf diejenigen, die die Sicherheit mit Log360 verändert haben

Testen Sie Log360 kostenlos

Erleben Sie die umfangreichen Funktionen von Unified SIEM mit Log360

Jetzt herunterladenWalkthrough mit Experten

Vereinbaren Sie ein persönliches Gespräch mit unseren Lösungsexperten, um Log360 zu erkunden

Demo vereinbaren