Die sich ständig weiterentwickelnde Technologielandschaft ist zwar ein Zeichen des Fortschritts und hat Unternehmen gestärkt, sie hat jedoch auch zahlreiche Schwachstellen und fortgeschrittene Bedrohungen für die Netzwerksicherheit mit sich gebracht, die Risiken für die Cybersicherheit von Organisationen darstellen.

Wenn es darum geht, solche ausgeklügelten Cyberangriffe zu erkennen, reichen herkömmliche Sicherheitsmaßnahmen und -reaktionen möglicherweise nicht aus. Aus diesem Grund müssen Unternehmen auf die Analyse des Verhaltens von Benutzern und Entitäten (UEBA) umsteigen, um fortschrittliche Bedrohungen zu erkennen und darauf zu reagieren.

Bedrohungen mithilfe der UEBA-Konsole von Log360 lösen

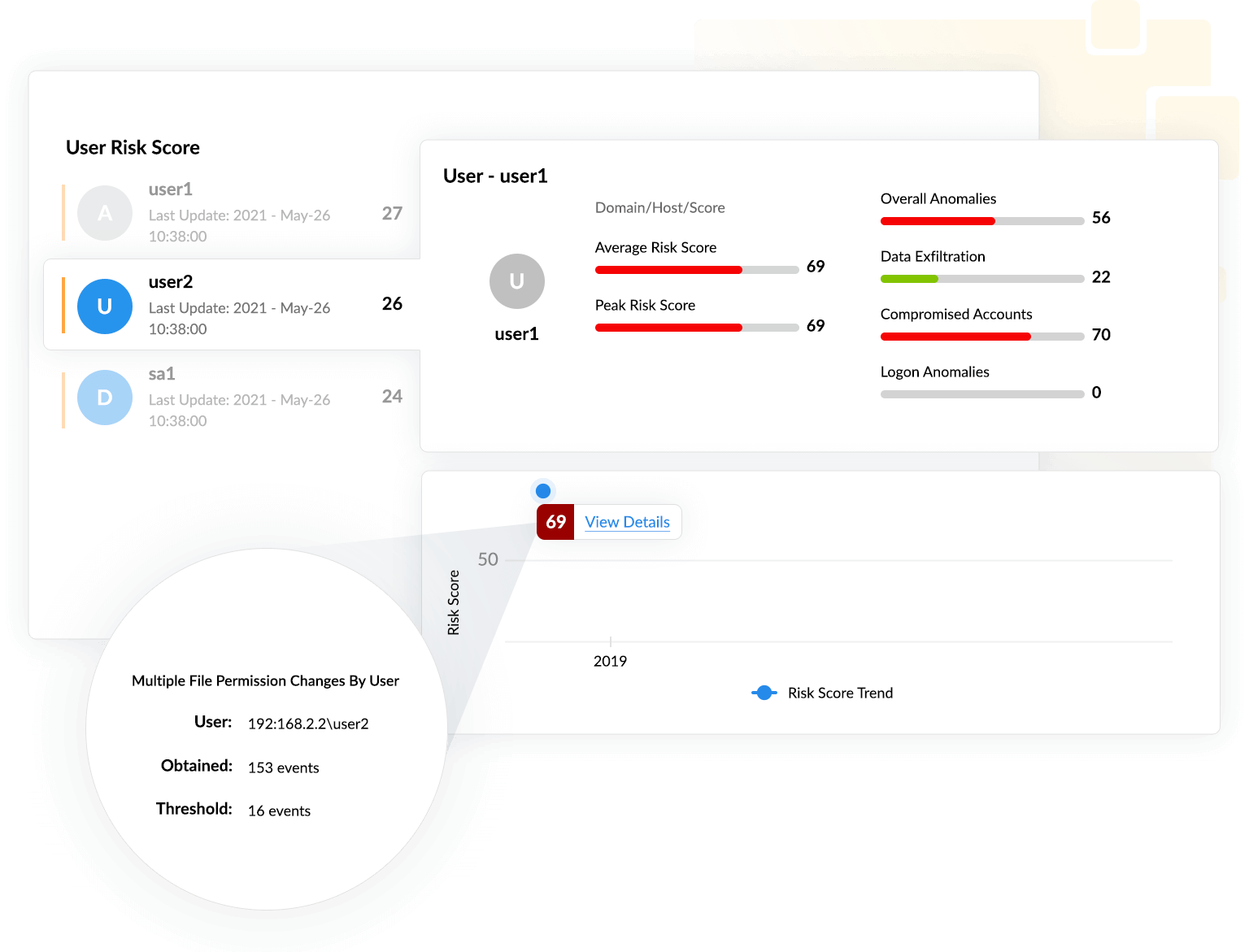

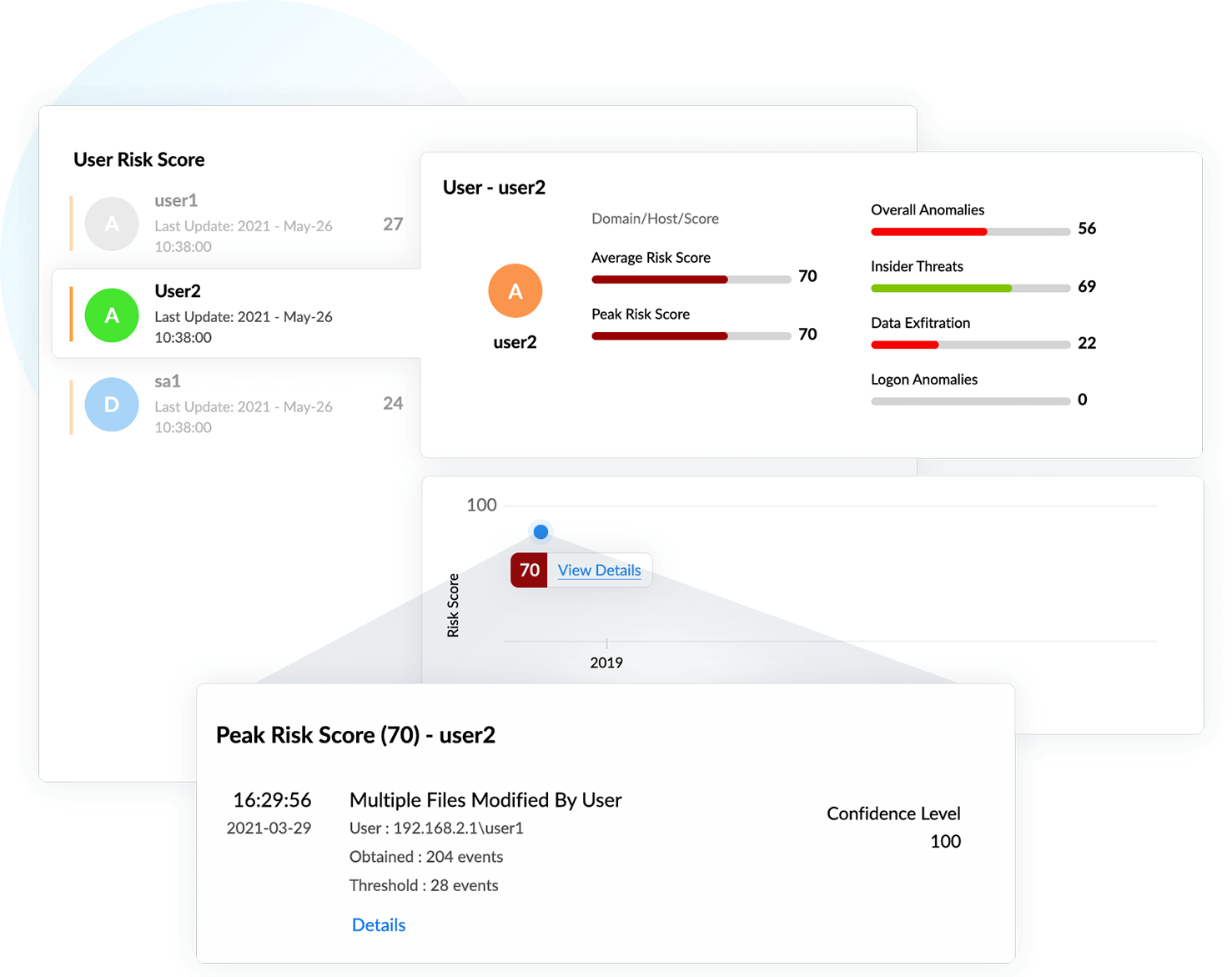

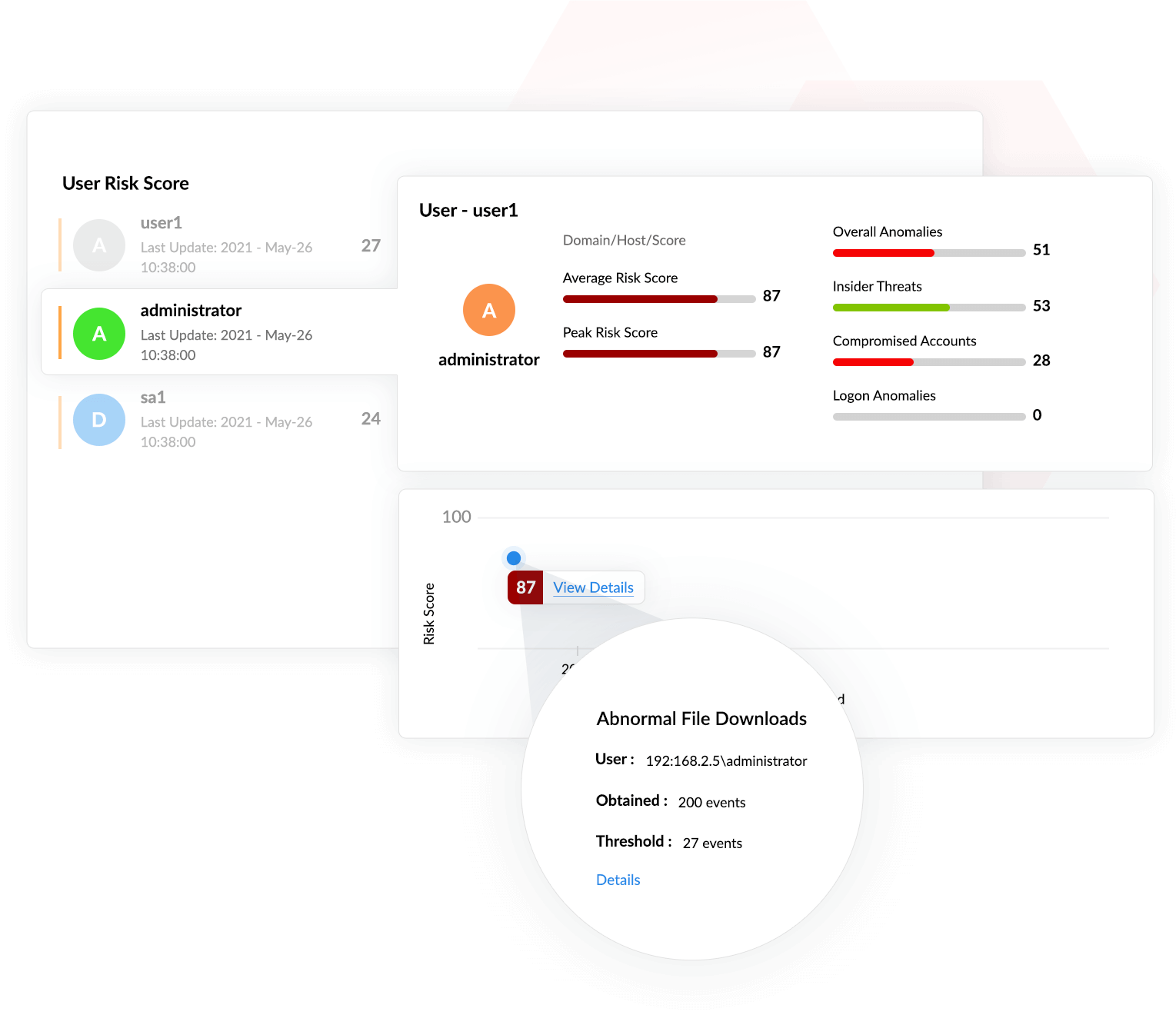

Log360 sammelt und analysiert Protokolle aus verschiedenen Quellen, wie Firewalls, Datenbankservern, Mailservern und Endpoints, um die regelmäßigen Nutzungsmuster der Benutzer zu verstehen. Anhand dieser Daten wird eine Baseline erstellt. Dann wird eine Risikobewertung auf der Grundlage von Vergleichen zwischen beobachteten Aktivitäten und der Baseline berechnet. Anormales Verhalten generiert eine Risikobewertung je nach Schweregrad und löst anschließend eine Warnung aus, damit die erforderlichen Maßnahmen zur Eindämmung der Bedrohung ergriffen werden können. Anomalien werden anhand von Zeitverläufen, Ereignishäufigkeit und Verhaltensmustern identifiziert.

Wichtige Funktionen zur Erkennung von Bedrohungen der UEBA-Konsole von Log360

Erkennung von Insider-Bedrohungen

Insider-Bedrohungen beziehen sich auf die Risiken, die von Benutzern im eigenen Netzwerk eines Unternehmens ausgehen. Dazu gehören böswillige Bedrohungsakteure, die dem Unternehmen durch den Diebstahl sensibler Informationen zum finanziellen oder persönlichen Vorteil Schaden zufügen wollen. Insider-Bedrohungen können auch nachlässige Benutzer sein, die durch ihre unvorsichtigen Handlungen das Netzwerk versehentlich Angriffen aussetzen.

Einige Anzeichen für Insider-Bedrohungen:

- Anormale Änderungen der Dateiberechtigungen

- Neue oder ungewöhnliche Systemzugriffsversuche

- Ungewöhnliche Zugriffszeiten

- Zulassungsliste für Anwendungen

- Übermäßige Authentifizierungsfehler

Log360 überwacht solche Ereignisse genau, erkennt abnormales Verhalten und benachrichtigt IT-Administratoren über einen potenziellen Angriff. Mit Log360 können Sie bei der Eindämmung von Bedrohungen noch einen Schritt weiter gehen, indem Sie die Incident-Management-Konsole verwenden.

In diesem Szenario kann beobachtet werden, dass ein Benutzer innerhalb eines kurzen Zeitintervalls 153 Änderungen an Dateiberechtigungen vorgenommen hat, und dieser Wert liegt über dem festgelegten Baseline-Wert von 16. Dies löst eine Ereignishäufigkeits-Anomalie aus und wird als hohes Risiko gekennzeichnet.

In diesem Beispiel hat ein Benutzer eine Risikobewertung von 70 und Log360 hat aufgrund mehrerer Indikatoren ein mögliches Szenario für eine Kontokompromittierung erkannt. Beispielsweise hat der Benutzer in einem festgelegten Zeitintervall Änderungen an 204 Dateien vorgenommen, was über der normalen Anzahl von Änderungsvorgängen des Benutzers (28) liegt.

Identifizierung einer Kontokompromittierung

Wenn ein Angreifer Zugriff auf ein berechtigtes Benutzerkonto erhält, kann das Konto für schädliche Aktivitäten wie die Installation bösartiger Software genutzt werden, die zu weiteren Gefährdungen führen können. Benutzerkonten können auf verschiedene Weise gefährdet werden, z. B. durch Phishing, Brute-Force-Angriffe, den Zugriff von Benutzern auf ungesicherte Netzwerke und schwache Kennwortrichtlinien.

Einige häufige Anzeichen für eine Gefährdung des Kontos:

- Installation bösartiger Software

- Anomale Anmeldeaktivitäten

- Löschen von Ereignisprotokollen

- Aufeinanderfolgende Anmeldefehler

Erkennen von Datenexfiltration

Datenexfiltration ist eines der häufigsten Ziele der meisten Cyberangriffe. Einfach ausgedrückt ist Datenexfiltration die unbefugte Übertragung von Daten aus einem Unternehmen nach außen. Dies hat für ein Unternehmen verschiedene Folgen, darunter finanzielle Verluste, Verstöße gegen die Compliance und Rufschädigung.

Einige häufige Anzeichen für Datenexfiltration:

- Versuche, auf sensible Dateien und Ordner zuzugreifen

- Anschließen von externen Speichermedien

- Ungewöhnliche Muster beim Herunterladen von Dateien

- Ungewöhnliche Zugriffszeiten

In diesem Szenario wird der Risikowert des Benutzers mit 87 berechnet. Dieser Wert ist das Resultat mehrerer Ereignisse, darunter ungewöhnliche Dateidownloads, eine ungewöhnliche Anzahl von Benutzeranmeldungen und zahlreiche Anmeldefehler.

Warum ist Log360 am besten für Ihre UEBA-Anforderungen geeignet?

- Log360 identifiziert, qualifiziert und untersucht Bedrohungen, die sonst möglicherweise unbemerkt bleiben, indem es mehr Informationen aus den von seiner SIEM-Komponente gesammelten Protokollen ausliest, um einen besseren Kontext zu bieten.

- Es bietet eine bessere Sichtbarkeit von Bedrohungen durch seine Score-basierte Risikobewertung für Benutzer und Entitäten über sein Dashboard. Dieser Ansatz hilft Ihnen zu bestimmen, welche Bedrohungen tatsächlich eine Untersuchung wert sind.

- Log360 bietet durch die Verwendung dynamischer Vergleichsgruppen mehr Kontext für den Risikobewertungsprozess. Es überwacht Benutzeraktivitäten und berechnet eine Risikobewertung basierend auf der Vergleichsgruppe jedes Benutzers. Wenn ein Benutzer ein Verhalten zeigt, das für seine virtuelle Vergleichsgruppe ungewöhnlich ist (was zu einer hohen Risikobewertung führt), wird eine Warnung ausgegeben.

- Die Risikobewertung wird angepasst, indem verschiedenen Faktoren unterschiedliche Gewichtungen zugewiesen werden. Auf diese Weise können Sie sicherstellen, dass Log360 für maximale Leistung optimiert ist, was zu einer verbesserten Erkennung von Bedrohungen führt.

Durch die Kombination all dieser Funktionen hilft Ihnen das UEBA-Modul von Log360, das Netzwerk Ihres Unternehmens zu sichern und sich mühelos gegen ungewöhnliche Cyber-Bedrohungen zu verteidigen. Lesen Sie weiter, um mehr über die anderen wichtigen Funktionen von Log360 zu erfahren.

Jetzt herunterladen