Was ist UEBA

User and Entity Behavior Analytics (UEBA) oder Anomalie-Erkennung ist eine Technik der Cybersicherheit, die Algorithmen des maschinellen Lernens (ML) verwendet, um anomale Aktivitäten von Benutzern, Hosts und anderen Entitäten in einem Netzwerk zu erkennen.

Um Anomalien zu erkennen, lernt UEBA zunächst das erwartete Verhalten aller Benutzer und Entitäten in einem Netzwerk kennen und erstellt für jede von ihnen eine Basislinie mit regelmäßigen Aktivitäten. Jede Aktivität, die von dieser Basislinie abweicht, wird als Anomalie gekennzeichnet. UEBA-Lösungen werden mit zunehmender Erfahrung immer effektiver.

Um zu verstehen, wie UEBA ein Verhaltensprofil für jeden Benutzer erstellt, wollen wir uns zunächst ein Beispiel ansehen und verstehen, wie Menschen dies tun. Nehmen wir John, einen neu eingestellten Marketing-Praktikanten. An seinem ersten Arbeitstag erkennt der Wachmann ihn als Neuankömmling und achtet genau darauf, dass alle seine Ausweise stimmen. Der Wachmann verfolgt auch, wann John das Gebäude betritt und verlässt. Er beobachtet Johns Aktivitäten einige Tage lang und lernt sein erwartetes Zeitmuster kennen - Ankunft um 10 Uhr und Verlassen um 18 Uhr. Jede Abweichung davon, wie z. B. Johns Ankunft um 5 Uhr morgens, lässt den Wachmann misstrauisch werden. Auf diese Weise erkennen Menschen eine Anomalie.

In ähnlicher Weise überwacht der ML-Algorithmus in einer UEBA-integrierten SIEM-Lösung die Protokolldaten, um Muster in Ihrem Netzwerk zu erkennen. So geben beispielsweise die An- und Abmeldezeiten eines Benutzers und seine Aktionen auf bestimmten Geräten der SIEM-Lösung Aufschluss über die Aktivitäten, die von diesem Benutzer erwartet werden. Sobald die UEBA-Engine die Aktivitäten einige Tage lang überwacht hat, kennt sie das erwartete Verhalten des Benutzers, einschließlich aller Abweichungen davon. Der Risikowert des Benutzers erhöht sich, um den Schweregrad der Bedrohung anzuzeigen, und die SIEM-Lösung gibt eine Warnung an die Sicherheitsanalysten aus.

"Aber wenn ein Mensch das schon kann, warum braucht man dann UEBA?"

Weil es für Ihr Sicherheitsteam menschlich nicht möglich ist, das Verhalten der Tausenden von Mitarbeitern in Ihrem Unternehmen ständig zu beobachten und zu analysieren, Berichte über anomale Aktivitäten an verschiedenen Stellen des Netzwerks zu erstellen und sofort entsprechende Maßnahmen zu ergreifen. Das bringt uns zur nächsten Frage: Welche Art von Anomalien kann UEBA erkennen?

Welche Art von Anomalien kann die UEBA-Lösung erkennen?

UEBA identifiziert Anomalien in Verbindung mit Zeit, Anzahl und Muster. Werfen wir einen Blick darauf, was jeder dieser Punkte bedeutet.

Zeitanomalie: Wenn ein Benutzer oder eine Entität von der erwarteten Basislinie abweicht, wird dies als Zeitanomalie bezeichnet. Ein Beispiel für eine Zeitanomalie ist die Anmeldung von John um 5 Uhr morgens anstelle der üblichen 10 Uhr.

Anzahlanomalie: Wenn ein Benutzer oder eine Entität innerhalb einer kurzen Zeitspanne eine anormale Anzahl von Aktivitäten durchführt, sprechen wir von einer Anzahlanomalie. Ein Beispiel wäre ein Benutzer, der in der Stunde zwischen 11 Uhr und 12 Uhr 50 Mal auf die Kundendatenbank zugreift.

Musteranomalie: Wenn eine unerwartete Abfolge von Ereignissen dazu führt, dass auf ein Benutzerkonto oder eine Entität auf untypische oder unzulässige Weise zugegriffen wird, spricht man von einer Musteranomalie. Ein Beispiel für eine Musteranomalie ist die erfolgreiche Anmeldung eines Benutzerkontos nach acht aufeinanderfolgenden Anmeldefehlern, gefolgt von mehreren Dateilöschungen, Änderungen und Datenübertragungen von diesem Konto aus.

Bevor wir erörtern, wie UEBA hinter den Kulissen funktioniert, wollen wir die Grundlagen etwas ausführlicher behandeln und die drei Säulen und Komponenten von UEBA verstehen.

Die drei Säulen von UEBA

Gartners Definition von UEBA umfasst drei Hauptattribute oder Säulen: Anwendungsfälle, Datenquellen und Analysen.

Anwendungsfälle

UEBA-Lösungen suchen nach anomalen Abweichungen vom normalen Verhalten von Benutzern und Entitäten, um Sicherheitsbedrohungen zu identifizieren. Entscheidend ist jedoch, dass sie für zahlreiche Anwendungsfälle wie Insider-Bedrohungen, Account-Kompromittierung, Datenexfiltration und Zero-Day-Angriffe geeignet sind.

Datenquellen

Die von Ihnen eingesetzte UEBA-Lösung sollte in der Lage sein, Daten aus verschiedenen Datenquellen wie Ereignisprotokollen, Netzwerkverkehr und Endpunktgeräten zu sammeln, indem sie vollständig in eine SIEM-Lösung integriert wird oder Daten aus allgemeinen Repositories wie Data Warehouses oder Data Lakes aufnimmt. Sie sollten keine Agenten erfordern, die in IT-Umgebungen zur Datenerfassung eingesetzt werden.

Analytik

UEBA-Lösungen verwenden fortschrittliche Analysetechniken wie ML-Algorithmen, statistische Modelle, Bedrohungssignaturen und Regeln zur Identifizierung des normalen Verhaltens von Benutzern und Unternehmen. Eine UEBA-Lösung analysiert dann das Verhalten im Kontext von Benutzerrollen, Berechtigungen und typischen Aktivitäten, um genau zwischen normalem und verdächtigem Verhalten unterscheiden zu können.

Diese drei Säulen ermöglichen es Unternehmen, ihre Cybersicherheit zu stärken und Risiken wirksam zu mindern.

Komponenten von UEBA

Eine UEBA-Lösung besteht aus drei Hauptkomponenten:

1. Datenanalytik

Die Datenanalyse in UEBA umfasst das Sammeln und Analysieren von Daten aus verschiedenen Protokollquellen, um das "normale Verhalten" aller Benutzer und Einheiten zu untersuchen. Wann immer Ausreißer entdeckt werden, werden sie als Anomalie gekennzeichnet.

2. Datenintegration

Hier geht es um die Integration von Daten aus verschiedenen Quellen—einschließlich Protokollen, Paketaufzeichnungsdaten und anderen Datensätzen—in bestehende Sicherheitssysteme, um diese robuster zu machen.

3. Darstellung der Daten

Die Präsentation der Daten in UEBA hilft Sicherheitsanalysten und anderen Beteiligten, die ermittelten Verhaltensmuster leicht zu interpretieren und fundierte Entscheidungen zu treffen. Dies geschieht durch Visualisierungen, Diagramme, Grafiken oder Berichte, die die aus der Datenanalyse abgeleiteten Muster, Anomalien und Risikowerte hervorheben.

Wie funktioniert UEBA?

Die genaue Beobachtung des Verhaltens einer Person kann viel über ihre wahren Absichten verraten. Das ist das Konzept, nach dem UEBA arbeitet. UEBA-Lösungen überwachen die Aktivitäten jedes Benutzers und jedes Unternehmens innerhalb des Netzwerks und lernen deren Eigenschaften kennen. Eine UEBA-Lösung arbeitet oft mit einer SIEM-Lösung zusammen, indem sie Aktivitätsprotokolle verwendet, um das übliche Verhalten von Benutzern und Entitäten zu untersuchen.

Für jeden Benutzer und jede Entität in der Organisation wird ein Risikowert berechnet, nachdem ihre Aktionen mit den normalen Aktivitäten verglichen wurden. Der Risikowert liegt in der Regel zwischen null und 100 (was kein Risiko bzw. maximales Risiko bedeutet). Die Risikobewertung für abweichende Aktionen hängt von Faktoren wie der zugewiesenen Gewichtung der Aktion, dem Ausmaß der Abweichung von der Basislinie, der Häufigkeit jeder Art von Abweichung und der Zeit ab, die seit dem Auftreten einer Abweichung dieser Art vergangen ist. Mehr über die Funktionsweise der Risikobewertung bei der Erkennung von Anomalien erfahren Sie in diesem blog.

Es gibt zwei Methoden, um ein UEBA-System einzurichten:

Überwachtes ML

Bei dieser Methode wird das UEBA-System mit einer Liste von bekannten guten und schlechten Verhaltensweisen gefüttert. Diese Liste ist begrenzt und daher möglicherweise nicht ausreichend bekannt, um anomales Verhalten zu erkennen. Das System baut diese Eingaben weiter auf und erkennt anomale Verhaltensweisen im Netzwerk.

Unüberwachtes ML

Bei der unüberwachten ML-Methode durchläuft das UEBA-System eine Trainingsperiode, um das normale Verhalten jedes Benutzers und jeder Entität zu lernen. Diese Methode ist unbestreitbar die beste, da das System das alltägliche Verhalten der Benutzer und Entitäten selbständig studiert.

Der Funktionsmechanismus von UEBA

UEBA setzt statistische Modelle wie die robuste Hauptkomponentenanalyse (RPCA) und Markov-Ketten ein, um Verhaltensgrundlinien zu erstellen. Diese Modelle zur Erkennung von Anomalien helfen, Zeit-, Zähl- und Musteranomalien zu erkennen.

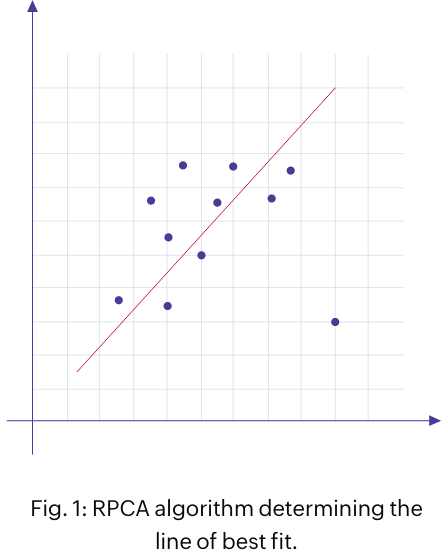

RPCA

Diese Methode ist eine Abwandlung einer beliebten Technik, der Hauptkomponentenanalyse. Hier betrachten die ML-Algorithmen die historischen Daten, um die Linie der besten Anpassung zu bestimmen (wie in Abbildung 1 dargestellt). Die beobachteten Ereignisse werden als Matrixsumme aus erwarteten und Ausreißer-Ereignissen betrachtet. Die Ausreißer, die von der vorhergesagten Linie der besten Anpassung abweichen, werden als anomal betrachtet. Die RPCA-Methode wird zur Identifizierung von Zeit- und Anzahlanomalien verwendet.

Markov-Ketten

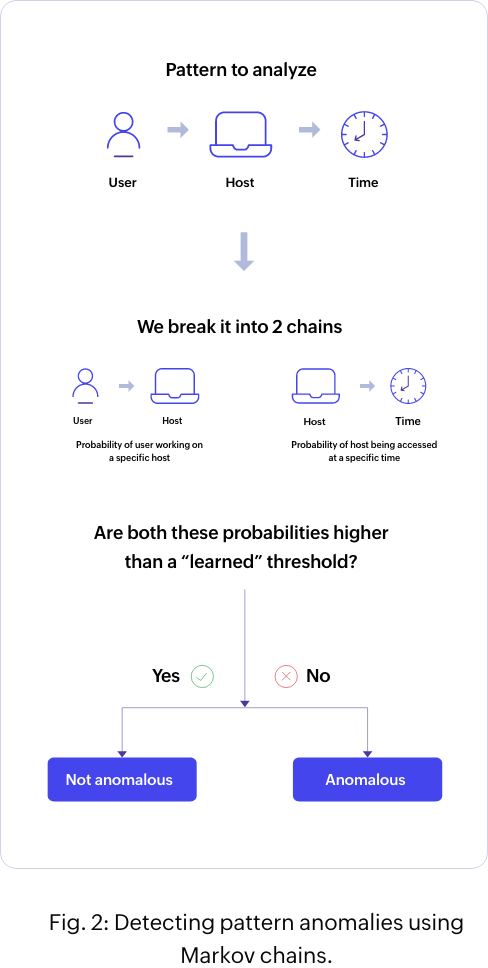

Eine Markov-Kette ist durch eine Folge von Ereignissen gekennzeichnet, bei der die Wahrscheinlichkeit des nächsten Ereignisses vollständig vom Zustand des aktuellen Ereignisses abhängt. Hier vergleicht der Algorithmus jede Aktion des Benutzers oder des Hosts mit einer Liste möglicher Aktionen und identifiziert im Laufe der Zeit jedes Ereignis mit geringer Wahrscheinlichkeit als Anomalie. Mit dieser Methode können Sie Musteranomalien ermitteln.

Bei Markov-Ketten wird das interessierende Muster in zwei aufeinanderfolgende Aktionen unterteilt, und der Algorithmus prüft, ob die Wahrscheinlichkeit, dass die zweite Aktion nach der ersten auftritt, einigermaßen wahrscheinlich ist. Der Algorithmus stützt sich auf das historische Verhalten, um diese Wahrscheinlichkeit zu bestimmen.

Zum Beispiel hat John eine Softwareinstallation zu einem ungewöhnlichen Zeitpunkt durchgeführt. In diesem Fall lautet das zu analysierende Muster: Benutzername > Host name > Zeit.

Um Markov-Ketten für dieses Szenario zu implementieren, müssen Sie das Muster in zwei Teile aufteilen:

Teil 1: Benutzername > Hostname

Teil 2: Hostname > Zeit

Der Algorithmus prüft zunächst, ob die Wahrscheinlichkeit, dass der Benutzer (John) auf den Host (Server) zugreift, wahrscheinlich ist, und prüft dann, ob es akzeptabel ist, dass auf den Host zu dieser bestimmten Zeit zugegriffen wird (siehe Abbildung 2). Stellt der Algorithmus eine dieser Aktionen als unerwartet fest, wird das Muster als anomal eingestuft.

Für weitere Informationen können Sie diese kostenlosen Ressourcen nutzen:

Erkennung von Anomalien:

Das "Was", das "Warum" und das "Wie"?

UEBA näher beleuchten:

Antworten auf das “Was” und das “Wie”

Übereinstimmung von SIEM und UEBA

Gartner betrachtet UEBA als eine Funktion oder Fähigkeit innerhalb von SIEM-Lösungen, und moderne SIEM-Lösungen sind in dieser Weise konzipiert. Es gibt zwar auch eigenständige UEBA-Lösungen, aber in den letzten Jahren haben die Sicherheitsanbieter UEBA-Funktionen überwiegend in ihre Sicherheitsanalyse- oder SIEM-Lösungen integriert. Diese Konvergenz stellt eine enorme Synergie in der modernen Cybersicherheit dar.

SIEM-Plattformen sammeln, korrelieren und analysieren Sicherheitsereignisdaten aus verschiedenen Quellen und bieten Einblicke in potenzielle Bedrohungen. UEBA erweitert SIEM, indem es sich auf das Verhalten von Benutzern und Unternehmen konzentriert und fortschrittliche Analysen einsetzt, um Anomalien und Insider-Bedrohungen zu erkennen. Durch die Integration von UEBA-Funktionen in SIEM erhalten Unternehmen einen proaktiven Verteidigungsmechanismus gegen ausgeklügelte Cyberangriffe, der eine schnellere Erkennung von Bedrohungen, eine effiziente Reaktion auf Zwischenfälle und eine allgemeine Risikominderung in der heutigen dynamischen Bedrohungslandschaft ermöglicht.

UEBA-Anwendungsfälle

UEBA kann Unternehmen dabei helfen, verschiedene Bedrohungen wie böswillige Insider, kompromittierte Konten, Datenexfiltration und anomale Anmeldungen zu identifizieren. Zu diesem Zweck suchen sie nach den folgenden Anzeichen:

Anzeichen für eine Insider-Bedrohung

- Neue oder ungewöhnliche Systemzugriffe

- Ungewöhnliche Zugriffszeiten

- Ungewöhnliche Dateizugriffe oder -änderungen

- Übermäßige Fehler bei der Authentifizierung

Anzeichen einer Kontokompromittierung

- Ungewöhnliche Software, die für einen Benutzer läuft

- Mehrere Instanzen von Software auf einem Host installiert

- Zahlreiche Anmeldefehlschläge auf einem Host

Anzeichen für eine Datenexfiltration

- Eine ungewöhnliche Anzahl oder Art von Dateidownloads

- Mehrfache Erstellung von Wechseldatenträgern durch Benutzer

- Ungewöhnliche von Benutzern ausgeführte Befehle

- Ungewöhnliche Host-Anmeldungen

Anzeichen für Anomalien bei der Anmeldung

- Mehrere fehlgeschlagene Anmeldungen

- Erfolgreiche Anmeldung nach mehreren fehlgeschlagenen Anmeldungen

- Anmeldeversuche zu ungewöhnlichen Zeiten

- Anmeldungen von ungewöhnlichen Orten aus

- Nicht autorisierte Anmeldungen oder Anmeldeversuche

ManageEngine Log360 hilft Ihnen, Bedrohungen zu erkennen; zu untersuchen; und reagieren darauf zu und gleichzeitig, die Compliance-Anforderungen zu erfüllen.

Vorteile von UEBA für den Sicherheitsbetrieb

- Es kann einen besseren Schutz gegen Zero-Day-Exploits bieten, für die es noch keine bekannten Signaturen gibt.

- Die Aktivitäten jedes Benutzers und jeder Entität werden mit dem entsprechenden typischen, durchschnittlichen oder Basisverhalten verglichen. Dadurch wird die Anzahl der falsch-positiven und falsch-negativen Meldungen im Vergleich zu regelbasierten Alarmierungsmechanismen reduziert.

- Herkömmliche SIEM-Lösungen behandeln Sicherheitsprobleme als isolierte Vorfälle und senden Warnmeldungen aus, während UEBA-Lösungen die Sicherheit ganzheitlich betrachten und Risikobewertungen für jeden Benutzer berechnen, wodurch die Zahl der Fehlalarme reduziert wird.

- Eine UEBA-integrierte SIEM-Lösung kann langfristige, böswillige Seitwärtsbewegungen effektiver erkennen als herkömmliche Sicherheitslösungen, und die Risikobewertung hilft, dies in Schach zu halten.

- IT-Administratoren sind weniger darauf angewiesen, Schwellenwerte oder Korrelationsregeln zu entwickeln, um Bedrohungen zu erkennen.

- Die Risikobewertung ermöglicht es den Sicherheitsexperten, sich auf die glaubwürdigsten Warnmeldungen mit hohem Risiko zu konzentrieren.

UEBA heute

UEBA entwickelt sich als Lösung für die wachsenden Herausforderungen, denen sich Unternehmen bei der Identifizierung und Eindämmung benutzerbasierter Bedrohungen gegenübersehen, ständig weiter. Es werden neue Techniken und Ansätze entwickelt, um den aufkommenden Bedrohungen einen Schritt voraus zu sein. Hier sind einige der neuesten Techniken, die UEBA noch effizienter machen.

Peer-Group-Analyse

Die Peer-Grouping-Analyse in UEBA ist eine Technik, bei der statistische Modelle eingesetzt werden, um Benutzer und Hosts mit ähnlichen Merkmalen in eine Gruppe zu kategorisieren. Die Idee hinter dem Peer-Grouping ist, dass durch den Vergleich des Verhaltens eines Benutzers mit dem einer relevanten Peer-Gruppe die Genauigkeit der Risikobewertung erhöht wird. Es gibt zwei verschiedene Arten von Peer-Gruppen: statische und dynamische.

Beim statischen Peer-Grouping werden Benutzer oder Entitäten anhand von vordefinierten Attributen wie Abteilung, Rolle oder Standort gruppiert. Durch den Vergleich des Verhaltens von Personen innerhalb dieser statischen Gruppen können Anomalien aufgedeckt werden. Weicht beispielsweise das Verhalten eines Benutzers erheblich von seiner Vergleichsgruppe ab, könnte dies auf ein potenzielles Sicherheitsproblem hinweisen, und die Risikobewertung wird entsprechend erhöht.

Bei der dynamischen Peer-Grouping-Analyse werden auf der Grundlage der im Laufe der Zeit gesammelten Verhaltensdaten dynamisch Gruppen gebildet. Im Gegensatz zur statischen Methode werden dynamische Peer-Gruppen auf der Grundlage von ähnlichen Verhaltensmustern erstellt und analysiert, anstatt sie nach allgemeinen Kategorien wie dem Standort zu gruppieren. Dieser Ansatz ermöglicht eine genauere Erkennung von Anomalien und verringert die Wahrscheinlichkeit von Fehlalarmen.

Auch wenn es den Anschein hat, dass die dynamische Methode der Peer-Grouping besser ist als die statische Methode, ist eine UEBA-integrierte SIEM-Lösung, die in der Lage ist, Peer-Groups auf der Grundlage beider Methoden zu erstellen, die effektivste Option für eine präzise Risikobewertung und -einstufung. Mehr über statische und dynamische Peer-Grouping erfahren Sie hier.

Saisonalität

Wenn eine Aktivität mit einer bestimmten Regelmäßigkeit auftritt—z. B. stündlich, täglich, wöchentlich oder monatlich—wird sie als saisonal betrachtet. Wenn diese saisonale Aktivität außerhalb der Routine auftritt, sollte sie als Anomalie betrachtet werden, und Ihre UEBA-Lösung sollte in der Lage sein, sie zu erkennen. Wenn beispielsweise auf eine Datenbank, auf die normalerweise nur am Ende des Monats zugegriffen wird, mitten im Monat zugegriffen wird, wäre dies eine Anomalie.

Wenn die Saisonabhängigkeit nicht berücksichtigt wird, entgehen Ihnen möglicherweise wichtige Hinweise, die Ihnen helfen könnten, einen Angriff zu erkennen und zu stoppen, oder Ihre Sicherheitsanalysten werden mit zahlreichen Fehlalarmen überschwemmt, was zu einer Ermüdung führt. Die Berücksichtigung der Saisonalität in Ihrer UEBA-Lösung erhöht die Genauigkeit Ihrer Risikobewertung und reduziert Fehlalarme. Um mehr über Saisonalität zu erfahren, lesen Sie diesen blog.

Benutzerdefinierte Modellierung von Anomalien und benutzerdefinierte Risikobewertungsfunktionen

Die benutzerdefinierte Modellierung von Anomalien in UEBA bezieht sich auf die Möglichkeit, personalisierte Modelle zur Erkennung von Anomalien zu erstellen, die speziell auf die Umgebung und Anforderungen eines Unternehmens zugeschnitten sind. So können Unternehmen das UEBA-System auf ihre spezifischen Bedürfnisse zuschneiden und Abweichungen vom normalen Verhalten besser erkennen. Auf der Grundlage der von Ihnen gewählten Parameter analysiert der Algorithmus das Verhalten und legt die Basislinie fest. Die Modellierung von Anomalien kann für Zeit-, Anzahl- und Musteranomalien angepasst werden.

Bei der benutzerdefinierten Risikobewertung in UEBA wird die Methodik der Risikobewertung auf die spezifischen Bedürfnisse und den Kontext eines Unternehmens zugeschnitten. Sie ermöglicht es Unternehmen, ihre eigenen Risikofaktoren zu definieren und geeignete Werte für die Gewichtung und den Abklingfaktor von Anomalien auf der Grundlage ihrer individuellen Sicherheitsanforderungen zuzuweisen.

Benutzeridentitätszuordnung

Beim User Identity Mapping (UIM) werden verschiedene Benutzerkonten in einem Unternehmen durch den Abgleich gemeinsamer Attribute auf ein Basiskonto, z. B. Active Directory, abgebildet. Mit UIM werden die Aktivitäten einzelner Benutzerkonten aus verschiedenen Quellen dem einen Benutzer zugeordnet, der sie tatsächlich ausführt. Die Benutzerkonten, die bisher als getrennt betrachtet wurden und individuelle Risikobewertungen hatten, werden nun nur noch durch eine einzige Darstellung und eine einzige Risikobewertung repräsentiert. Die konsolidierte Risikobewertung wird aus den Aktionen der Person über verschiedene Konten hinweg berechnet (z. B. Windows, Linux und SQL). Mehr über UIM erfahren Sie hier.

UEBA im Gesundheitswesen

UEBA spielt eine wichtige Rolle im Gesundheitswesen, da es fortschrittliche Funktionen zur Erkennung von Bedrohungen und zur Überwachung von Insider-Bedrohungen bietet. Das Gesundheitswesen ist ein beliebtes Ziel von Cyberangriffen. Angreifer nutzen zunehmend medizinische IoT-Geräte aus, um Ransomware-Angriffe durchzuführen. UEBA-Lösungen erkennen die Anzeichen von Ransomware (Datei-Umbenennungen, Dateizugriffe und ungewöhnliche Prozessausführungen) im Frühstadium und alarmieren die Analysten für eine effektive Schadensbegrenzung. UEBA kann im Gesundheitswesen eingesetzt werden, um vertrauliche Patientendaten zu schützen, die Einhaltung von Vorschriften zu gewährleisten und die allgemeine Sicherheitslage zu verbessern. Um mehr zu erfahren, lesen Sie diesen Blog.

UEBA in BFSI

Geld ist einer der stärksten Beweggründe für Cyberangriffe; und die Banken-, Finanzdienstleistungs- und Versicherungsbranche (BFSI), die mehr als die meisten anderen Institutionen mit Geld und Geldtransaktionen zu tun hat, ist ein bevorzugtes Ziel für böswillige Bedrohungsakteure. UEBA bietet IT-Sicherheitsmanagern erweiterte Einblicke in Benutzeraktivitäten und das Verhalten von Unternehmen und ermöglicht es ihnen, verdächtige Aktivitäten von Mitarbeitern und Kundenkonten zu verfolgen. Durch den Einsatz von SIEM-Lösungen mit UEBA-Funktionen erhalten Finanzunternehmen einen Echtzeit-Einblick in ihr IT-Ökosystem, der ihnen dabei hilft, Bedrohungen vorzubeugen und Finanzkriminalität zu verhindern. Dieser Ansatz stärkt die Betrugserkennung und die Überwachung von Insider-Bedrohungen und gewährleistet gleichzeitig die Einhaltung von Vorschriften in stark regulierten Finanzumgebungen. Wenn Sie mehr über den Kampf gegen Bedrohungen mit UEBA in der BFSI-Branche erfahren möchten, lesen Sie diesen Blog.

UEBA im Bildungssektor

Bildungseinrichtungen speichern eine Fülle sensibler Daten—darunter Schülerdaten, Namen, Adressen, Sozialversicherungsnummern, medizinische Daten, Finanzdaten und geistiges Eigentum—die robuste Cybersicherheitsmaßnahmen erforderlich machen. Durch den Einsatz der UEBA-Technologie können IT-Sicherheitsmanager in Bildungseinrichtungen proaktiv auf sich entwickelnde Cyber-Bedrohungen reagieren, die allgemeine Cybersicherheit verbessern und eine sichere Lernumgebung für alle Beteiligten gewährleisten. Die kontinuierliche Überwachung und Analyse des Nutzerverhaltens durch UEBA ermöglicht eine frühzeitige Erkennung und Eindämmung von Bedrohungen und versetzt Bildungseinrichtungen in die Lage, finanzielle, rufschädigende und rechtliche Risiken im Zusammenhang mit Verstößen gegen die Cybersicherheit zu minimieren. Weitere Informationen finden Sie in unserem Blog.

Wie Sie die richtige UEBA-Lösung auswählen

Echtzeit-Warnungen

Mit Alarmen können Sie Benachrichtigungen über Anomalien im Netzwerk in Echtzeit erhalten. So können Sie beispielsweise eine Benachrichtigung per E-Mail erhalten, sobald eine Anomalie festgestellt wird. Mit Echtzeitwarnungen müssen Sie sich nicht mehr bei Ihrer UEBA-Lösung anmelden, um nach Warnmeldungen zu suchen, wenn ein neues Risiko für Ihr Netzwerk besteht.

Datenerfassung und -analyse

Eine UEBA-Lösung sollte die Daten von Benutzern, Rechnern und anderen Einheiten in einem Netzwerk, wie Ereignisprotokolle und Paketaufzeichnungsdaten, ordnungsgemäß sammeln und analysieren. Die kontinuierliche Überwachung und Analyse von Daten aus verschiedenen Quellen hilft dabei, Anomalien einfach und sofort zu erkennen.

Anpassbare Anomaliemodelle

Alle Systeme zur Erkennung von Anomalien bieten integrierte Anomaliemodelle. Dabei handelt es sich um Algorithmen des maschinellen Lernens, die die Basislinie der erwarteten Aktivitäten für jeden Benutzer und Host im Netzwerk lernen. Wenn Sie mit der UEBA-Lösung Ihr eigenes Anomaliemodell trainieren können, spricht man von einem anpassbaren Anomaliemodell. So können Sie besser auf die spezifische Sicherheitssituation Ihres Unternehmens eingehen. Mehr über die Anomaliemodellierung erfahren Sie hier.

Verwertbare Berichte

Die gesammelten Daten sollten effizient in übersichtlichen Berichten konsolidiert werden, und die Erstellung umsetzbarer Berichte ist eine weitere wichtige Funktion einer UEBA-Lösung. Die regelmäßige Überprüfung von Berichten hilft den Administratoren, Falschmeldungen im Netzwerk zu erkennen, und liefert Erkenntnisse darüber, wie eine UEBA-Lösung an die Sicherheitsnormen eines Unternehmens angepasst werden kann.

Genaue Risikobewertung

Die UEBA-Lösung muss in der Lage sein, jedem Benutzer und jedem Host im Netzwerk eine Risikobewertung zuzuweisen, um den Grad des Risikos darzustellen, das von einer Einheit ausgeht. Die Risikobewertung hängt vom Umfang und der Art der Anomalien ab, die der Benutzer oder Host auslöst.

Peer-Grouping-Analyse

Bei der Peer-Grouping-Analyse werden Benutzer und Hosts auf der Grundlage ihres früheren Verhaltens in verschiedene Peer-Gruppen eingeteilt. Wenn Ihre Sicherheitsanalyseplattform die Peer-Group-Analyse einsetzt, kann sie feststellen, ob sich ein Benutzer oder Host auf der Grundlage der Gruppen, denen er angehört, wie erwartet verhält. Wenn er sich nicht wie erwartet verhält, löst das System einen Anomaliealarm aus. Dadurch, dass die Peer-Group-Analyse das Verhalten eines Benutzers oder Hosts mit der eigenen Baseline vergleicht, wird die Zahl der Fehlalarme reduziert. Mehr über die Peer-Group-Analyse erfahren Sie hier.