In der heutigen Welt sind Daten die wichtigste Währung, die Sie als Unternehmen besitzen, und die Art und Weise, wie Sie diese Daten verwalten, kann über Erfolg oder Misserfolg Ihres Unternehmens entscheiden. Der effiziente Schutz von Daten vor Sicherheitsverletzungen kann auf lange Sicht ein schwieriger Prozess sein. Sie brauchen eine Lösung, mit der Sie alle Ihre Daten verwalten und schützen können und die Ihnen hilft, die Compliance-Standards einzuhalten.

Log360 hilft Ihnen, all dies und mehr zu erreichen.

Erkennung sensibler Daten

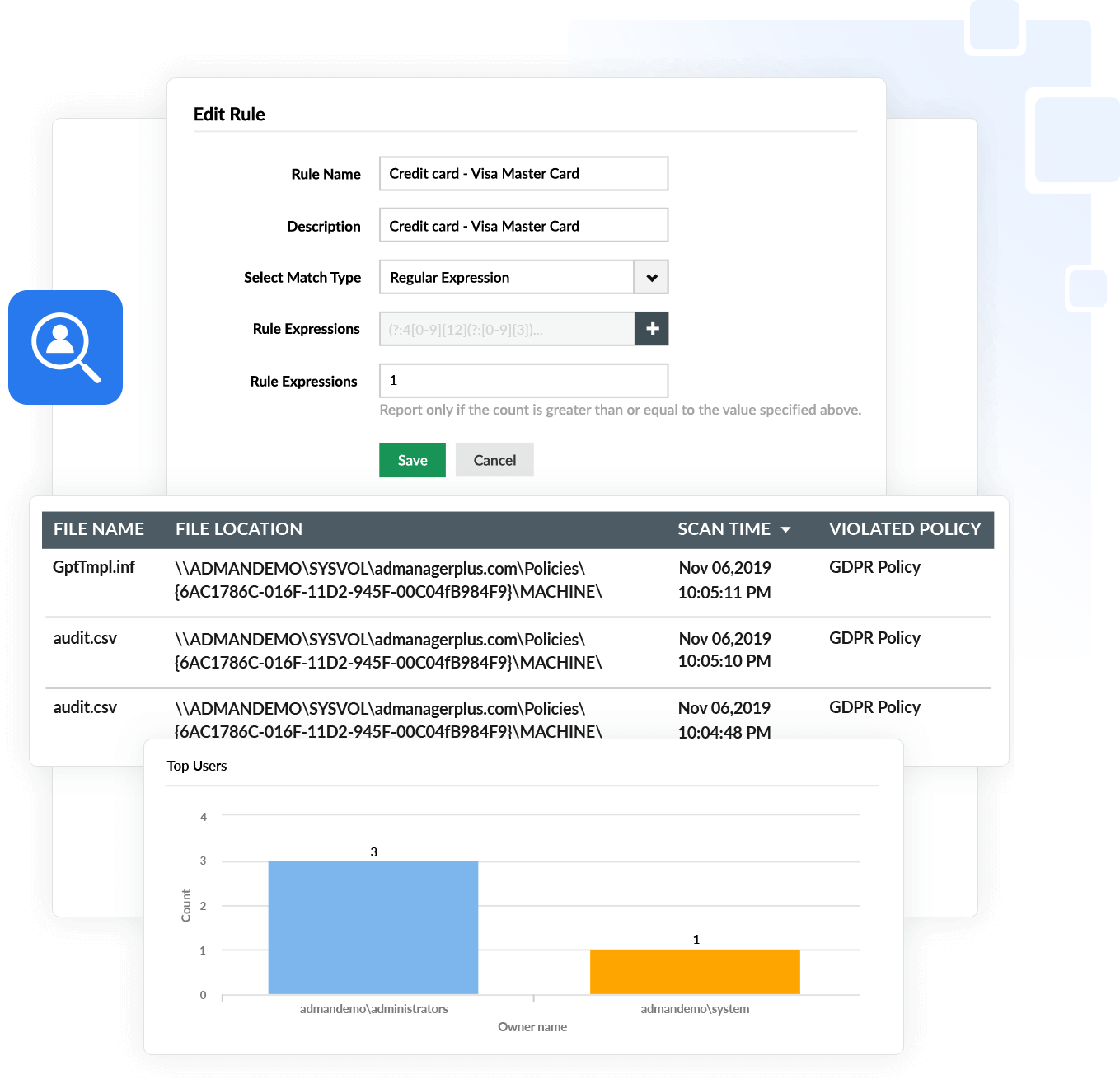

Unternehmen müssen große Mengen an sensiblen Daten speichern, darunter Kundendaten, Mitarbeiterinformationen, Finanzdaten und vieles mehr. Oft speichern die Benutzer diese Daten in verschiedenen Systemen im gesamten Netzwerk. Der erste Schritt zum Schutz sensibler Daten besteht darin, herauszufinden, wo sie gespeichert sind.

Log360 lokalisiert sensible Daten mithilfe vorkonfigurierter Datenerkennungsrichtlinien. Es ermöglicht Ihnen:

- Persönlich identifizierbare Informationen (PII) wie E-Mail-Adressen, Kreditkarteninformationen und vieles mehr aufspüren.

- Erstellen Sie eine benutzerdefinierte Datenerkennungsrichtlinie, um die sensiblen Daten Ihres Unternehmens zu erkennen.

- Definieren Sie die Sensibilität von Inhalten und bestimmen Sie das damit verbundene Risiko.

- Automatisieren Sie die Klassifizierung von Dateien mit PII und elektronischen geschützten Gesundheitsinformationen (ePHI), um angemessene Sicherheitsrichtlinien für Dateien mit hohem Risiko festzulegen.

Log360 macht es einfach, sensible Daten automatisch zu erkennen

Verhinderung von Datenlecks

Wenn Sie die Sicherheitsbedrohungen im Auge behalten, die zu einer Datenpanne führen könnten, können Sie Schaden verhindern. Log360 bietet folgende Funktionen:

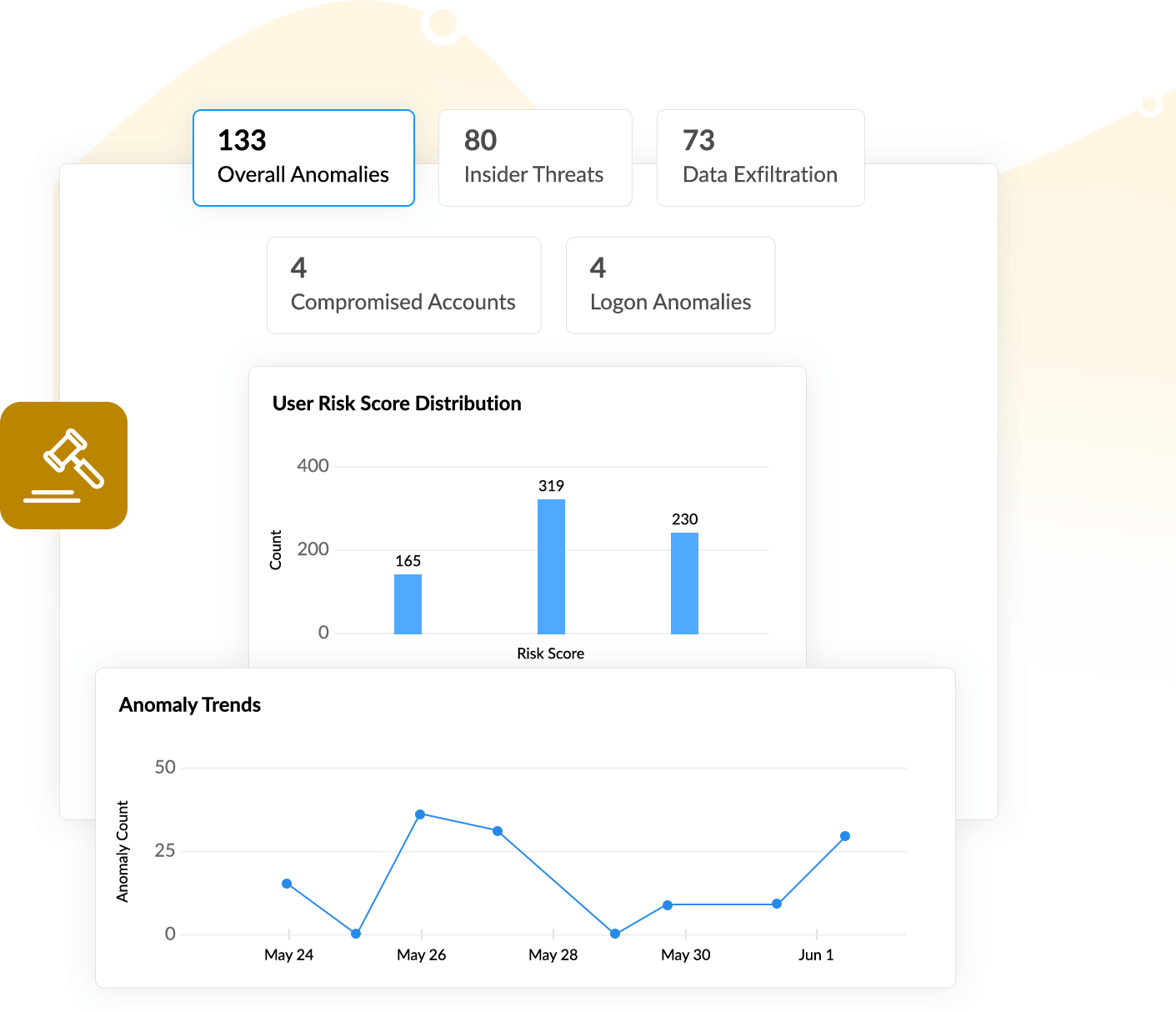

- Erkennen Sie abnormales Benutzerverhalten, z. B. ungewöhnlichen Datei- oder Datenzugriffen, mithilfe des auf maschinellem Lernen basierenden User and Entity Behavior Analytics (UEBA)-Moduls.

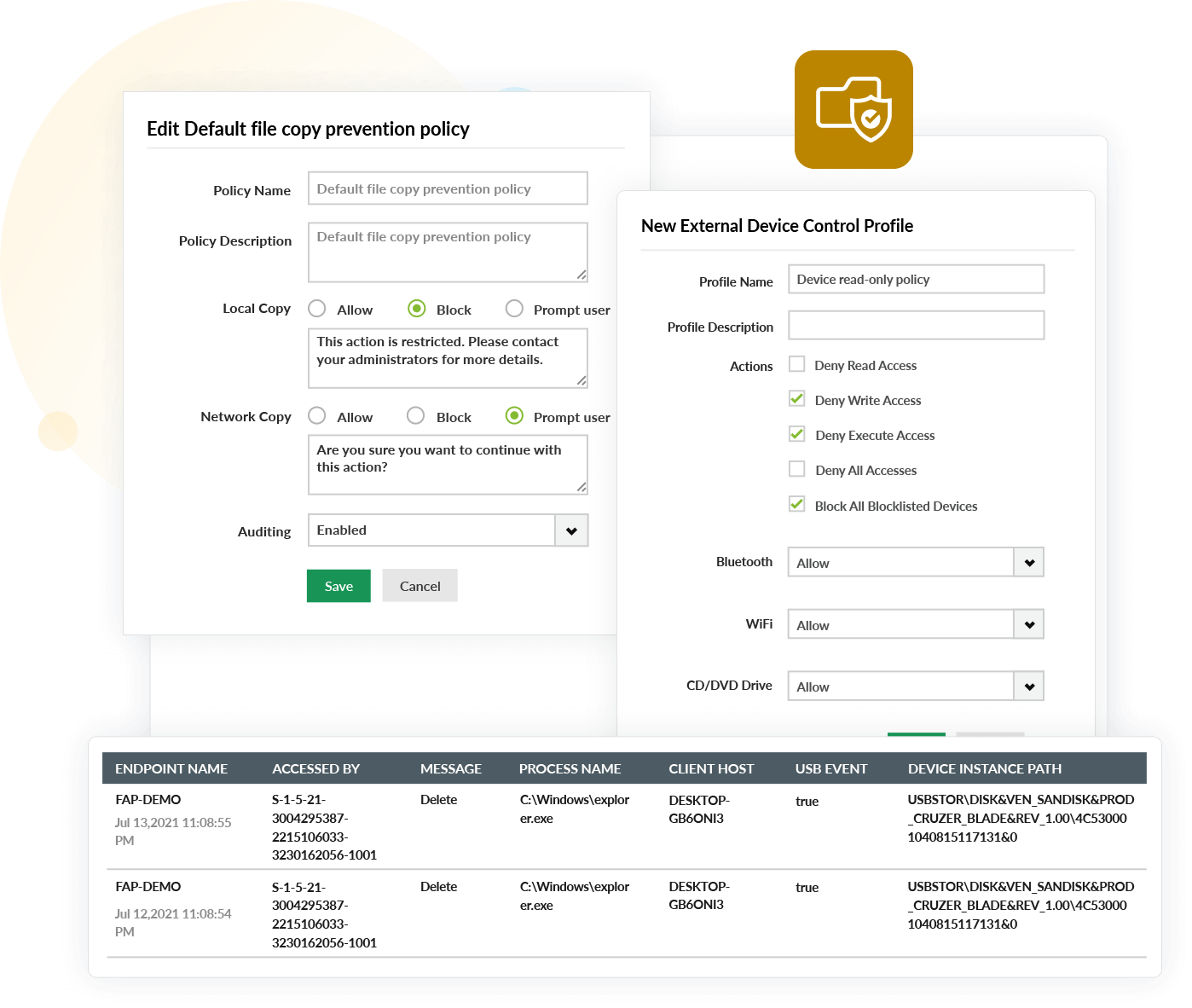

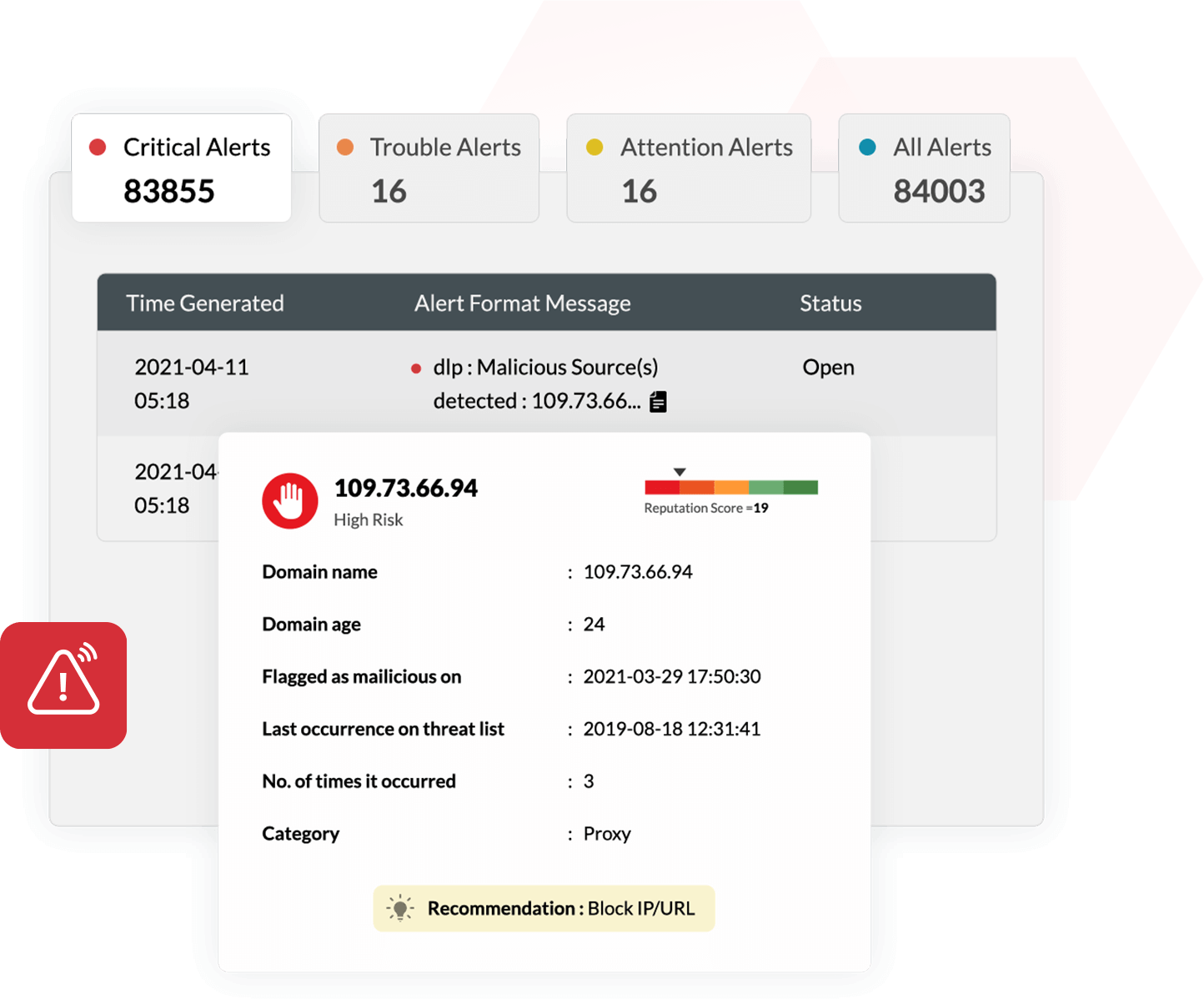

- Unterbinden Sie die bösartige Kommunikation mit Command-and-Control-Servern (C&C), um zu verhindern, dass sensible Dateien erpresst werden.

- Erhalten Sie Benachrichtigung über verschiedene Datenexfiltrationstechniken, einschließlich der Ausführung von bösartigen DNS- und Tunneling-Tools, die Daten erpressen und an C&C-Server übertragen.

- Löschen und isolieren Sie bösartige Dateien, die vertrauliche Informationen wie persönliche Daten oder Anmeldeinformationen stehlen könnten.

- Sperren Sie USB-Ports auf unbestimmte Zeit, wenn verdächtiges Verhalten festgestellt wird, und verhindern Sie, dass Daten auf externe Geräte übertragen werden.

Möchten Sie herausfinden, wie Log360 Ihr Unternehmen vor Angriffen schützt? Erfahren Sie mehr darüber.

Bewertung des Datenrisikos

Die in einem Unternehmen gespeicherten Daten sind je nach ihrer Sensibilität unterschiedlich stark gefährdet. Mit Log360 können Sie sensible Daten aufspüren und anhand ihrer Sensibilität klassifizieren, um die erforderlichen Schutzmaßnahmen zu ergreifen.

- Überwachen Sie Speicherorte und scannen Sie nach PII.

- Analysieren Sie das mit Dateien verbundene Risiko, indem Sie Details zur Menge und Art der enthaltenen persönlichen Informationen prüfen.

- Automatisieren Sie die Klassifizierung von Dateien mit PII und ePHI, um die Sicherheit wichtiger Dateien zu erhöhen.

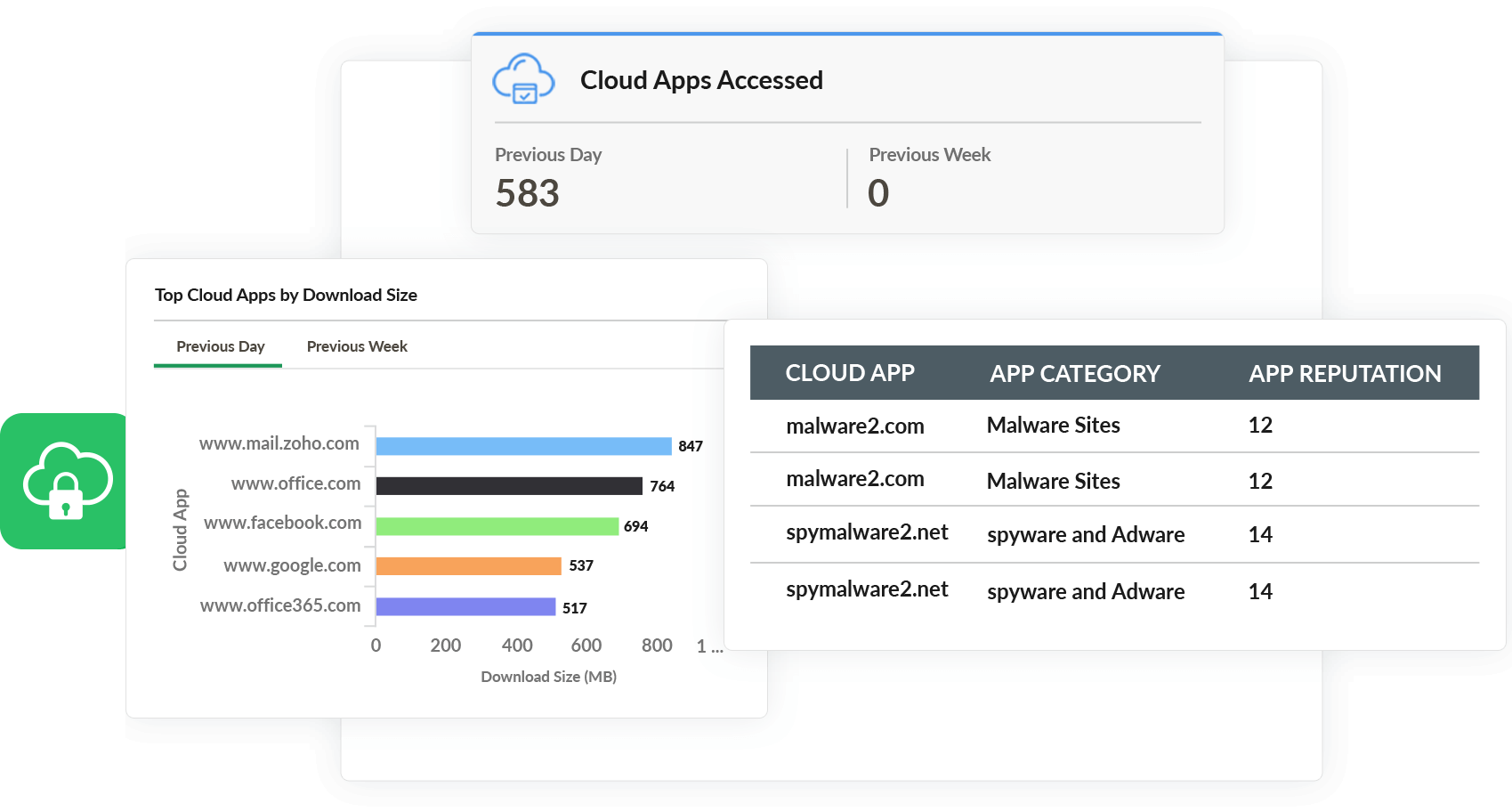

Datensicherheit in der Cloud

Die Gewährleistung der Datensicherheit in der Cloud ist noch komplexer als der Schutz von Daten vor Ort. Die kontinuierliche Überwachung von Benutzerzugriffen, privilegierten Benutzeraktivitäten und Änderungen an Sicherheitskonfigurationen ist für die Sicherheit von in der Cloud gespeicherten Daten äußerst wichtig.

Log360 bietet Ihnen folgende Vorteile:

- Tieferen Einblick in die Frage, wer auf welche in der Cloud gespeicherten Daten zugreift.

- Die Möglichkeit, den Webverkehr zu unsicheren, nicht geschäftsrelevanten Cloud-Diensten einzuschränken, um Datenlecks zu verhindern.

- Detaillierte Berichte über Websites und Zugriffsanfragen.

Erfahren Sie mehr über die Cloud-Datensicherheitsfunktionen von Log360.

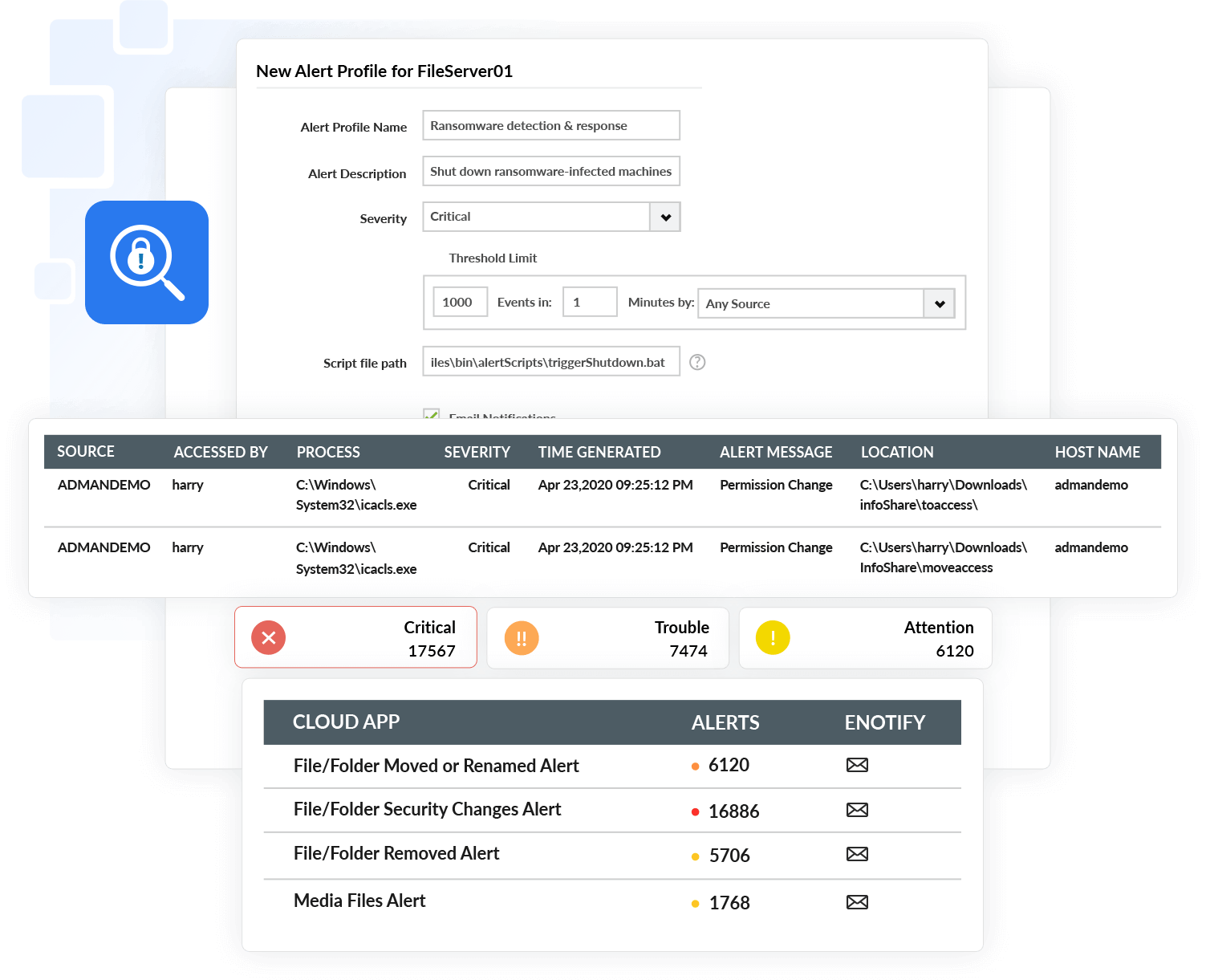

Ransomware-Erkennung

Log360 hilft Ihnen bei der Abwehr und Bekämpfung von Ransomware-Angriffen, indem es Ihr Netzwerk genau auf bekannte Ransomware-Angriffsmuster überwacht. Sie können auch Reaktionspläne für Vorfälle konfigurieren, die im Falle eines Angriffs automatisch ausgelöst werden.

Mit Log360 können Sie Folgendes tun:

- Einblick in die Benutzeraktivitäten gewinnen und anomales Verhalten erkennen.

- Plötzliche Spitzen bei verdächtigen Dateiaktivitäten, wie z. B. Dateiumbenennung, -löschung und Änderung von Zugriffsrechten, die einige der wichtigsten Indikatoren für einen Ransomware-Angriff sind, erkennen.

- Sofort auf potenzielle Ransomware-Angriffe durch Isolierung des Patienten-Null-Rechners reagieren und die Ausbreitung der Infektion verhindern.

Einhaltung gesetzlicher Vorschriften zum Schutz von Daten

Log360 unterstützt Sie bei der Einhaltung verschiedener gesetzlicher Vorschriften, indem es Ihnen Folgendes ermöglicht:

- Weisen Sie die Einhaltung von Compliance-Vorschriften mithilfe von auditfähigen Vorlagen für Compliance-Berichte nach.

- Erkennen und richten Sie Sicherheitsrichtlinien für risikoreiche und sensible Daten ein.

- Erkennen Sie Datenexfiltration mit dem regelbasierten und verhaltensbasierten Modul zur Erkennung von Datenverletzungen.

- Erstellen Sie innerhalb von Minuten Vorfallsberichte zur Untersuchung von Datenverletzungsversuchen.

- Lassen Sie sich in Echtzeit über Compliance-Verstöße benachrichtigen.

Wehren Sie Angreifer ab, die versuchen, Ihre sensiblen Daten zu stehlen. Testen Sie jetzt die kostenlose 30-Tage-Testversion von Log360.