Angesichts der sich ständig weiterentwickelnden IT-Bedrohungslandschaft ist die Multi-Faktor-Authentifizierung (MFA) zu einer vertrauten Sicherheitsnorm geworden. Obwohl MFA ein bekannter Ansatz ist, bedeutet dies nicht, dass alle Organisationen wissen, wie sie ihn effektiv anwenden können. Es reicht nicht aus, einfach nur eine MFA-Lösung zu haben; es ist unerlässlich, eine detaillierte Strategie zu entwickeln, um eine MFA-Einrichtung optimal zu nutzen und Ihr Netzwerk undurchdringlich zu machen. Eine weitere Herausforderung besteht darin, eine MFA-Lösung zu implementieren, die den Zugriff auf Ihre IT-Ressourcen verbessert, aber die Produktivität der Benutzer nicht beeinträchtigt.

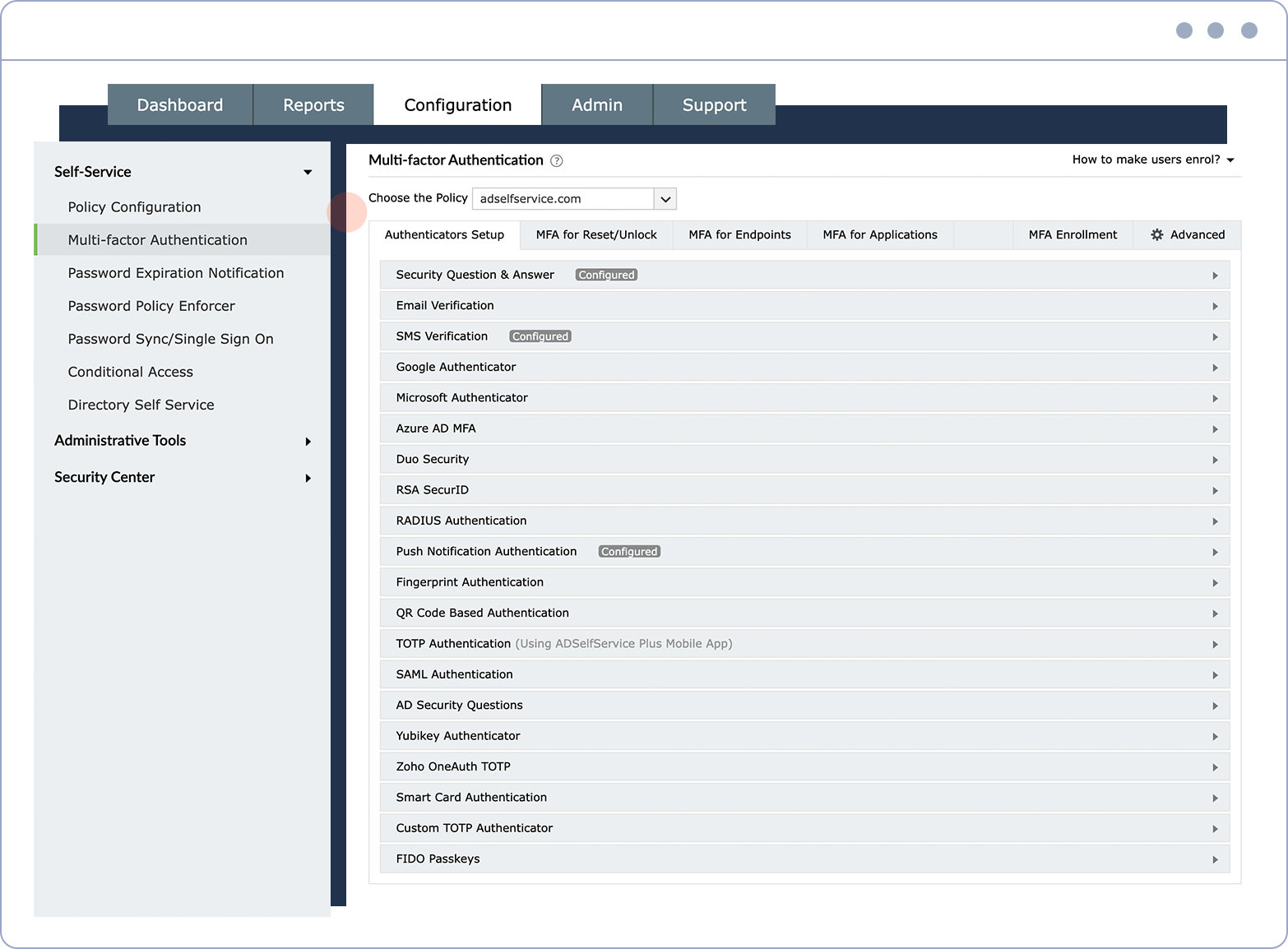

ADSelfService Plus bietet 20 verschiedene Authentifizierungsfaktoren für die Identitätsprüfung, darunter FIDO-Passkeys und Biometrie.

Erfahren Sie mehrKonfigurieren Sie MFA für VPN, OWA und Maschinenanmeldungen mit nur wenigen Klicks über unsere benutzerfreundliche Konsole. Richten Sie unterschiedliche MFA-Abläufe für verschiedene Gruppen oder Abteilungen in Ihrer Organisation ein.

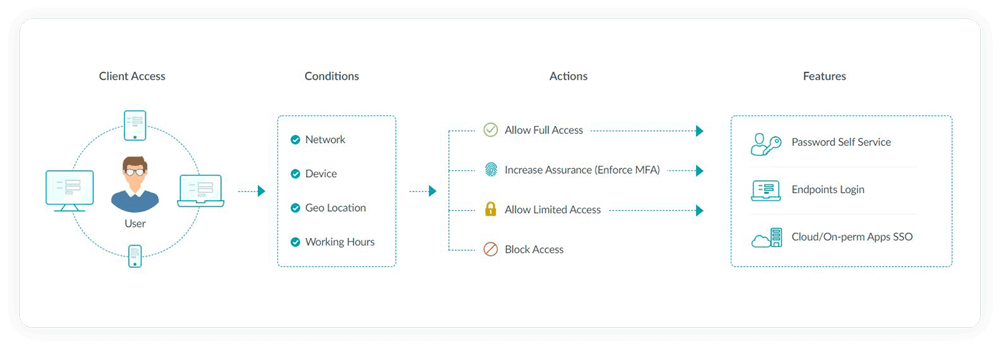

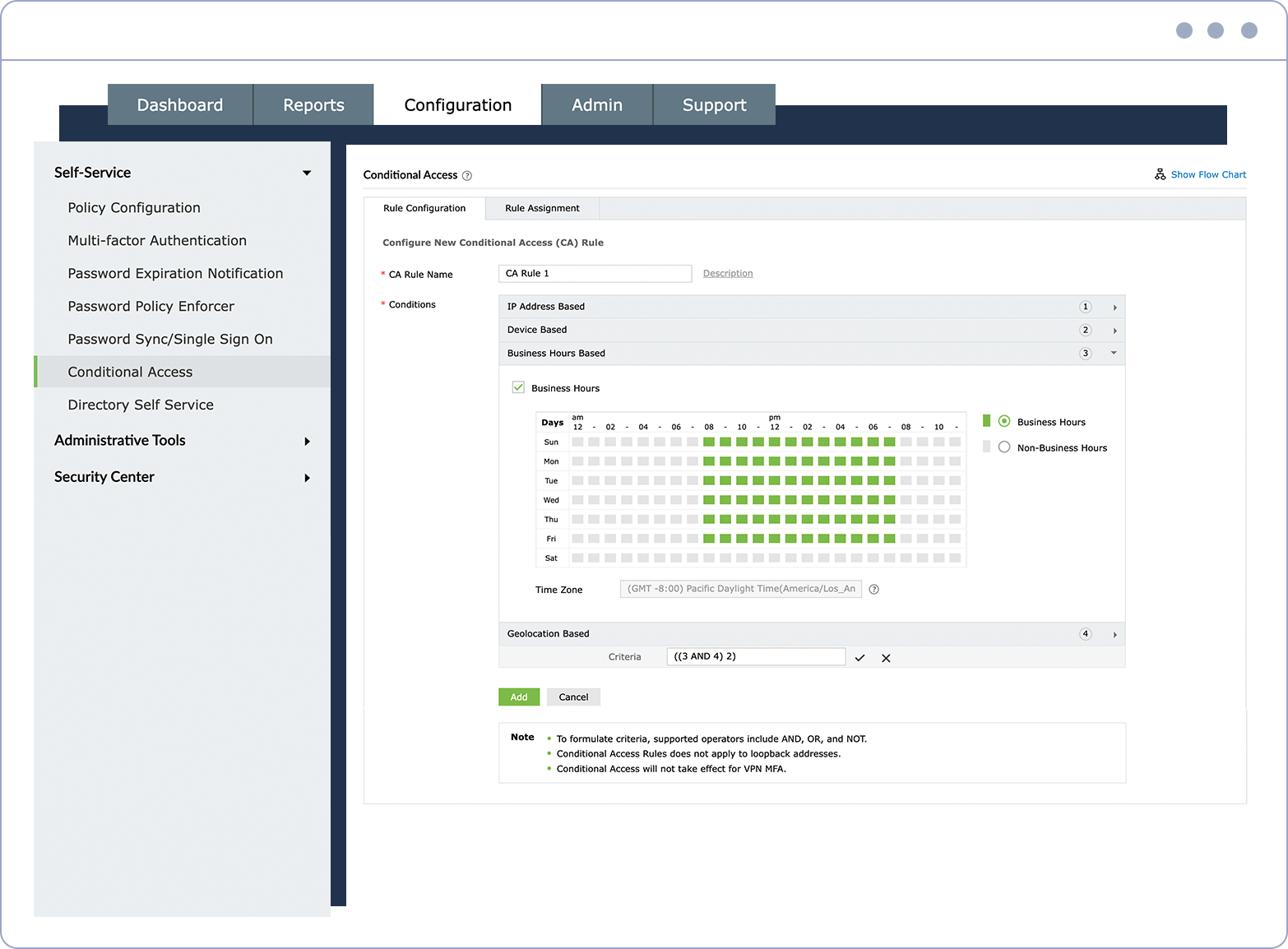

Passen Sie die Zugriffsregeln für IT-Ressourcen wie Anwendungen und Endpunkte basierend auf dem Standort, der IP-Adresse, der Zugriffszeit und dem verwendeten Gerät eines Benutzers an.

Weitere InformationenAktivieren Sie die passwortlose Anmeldung für Cloud- und lokale Anwendungen über SSO.

Weitere InformationenAdaptive MFA, auch als risikobasierte MFA bekannt, stellt Benutzern Authentifizierungsfaktoren zur Verfügung, die sich bei jeder Anmeldung an das berechnete Risikoniveau des Benutzers anpassen, das auf Kontextinformationen basiert. Einige Beispiele für Kontextinformationen sind:

Die dem Benutzer angezeigten Authentifizierungsfaktoren basieren auf dem Risikolevel, das anhand der oben genannten Kontextfaktoren berechnet wird. Stellen Sie sich beispielsweise einen Benutzer vor, der versucht, sich zu einer unpassenden Uhrzeit während seines Urlaubs an seinem Arbeitscomputer anzumelden. Da der Standort des Benutzers und der Zeitpunkt des Zugriffs unterschiedlich sind, werden dem Benutzer automatisch zusätzliche Authentifizierungsfaktoren angezeigt, um seine Identität zu bestätigen.

Manchmal, wenn die Anmeldebedingungen des Benutzers überprüft werden und kein Risiko festgestellt wird, kann der MFA-Prozess für den Benutzer umgangen werden. Und manchmal, wenn die Aktivität des Benutzers verdächtig erscheint, kann ihm auch der Zugriff auf die angeforderte Ressource verweigert werden.

Customizable rules Create your own rules based on which adaptive authentication takes place.

Configurable conditions Choose from a wide range of conditions, such as IPs, business hours, and geolocation.

Customizable MFA Pick the number and type of MFA methods that your users must authenticate with to gain access to resources.

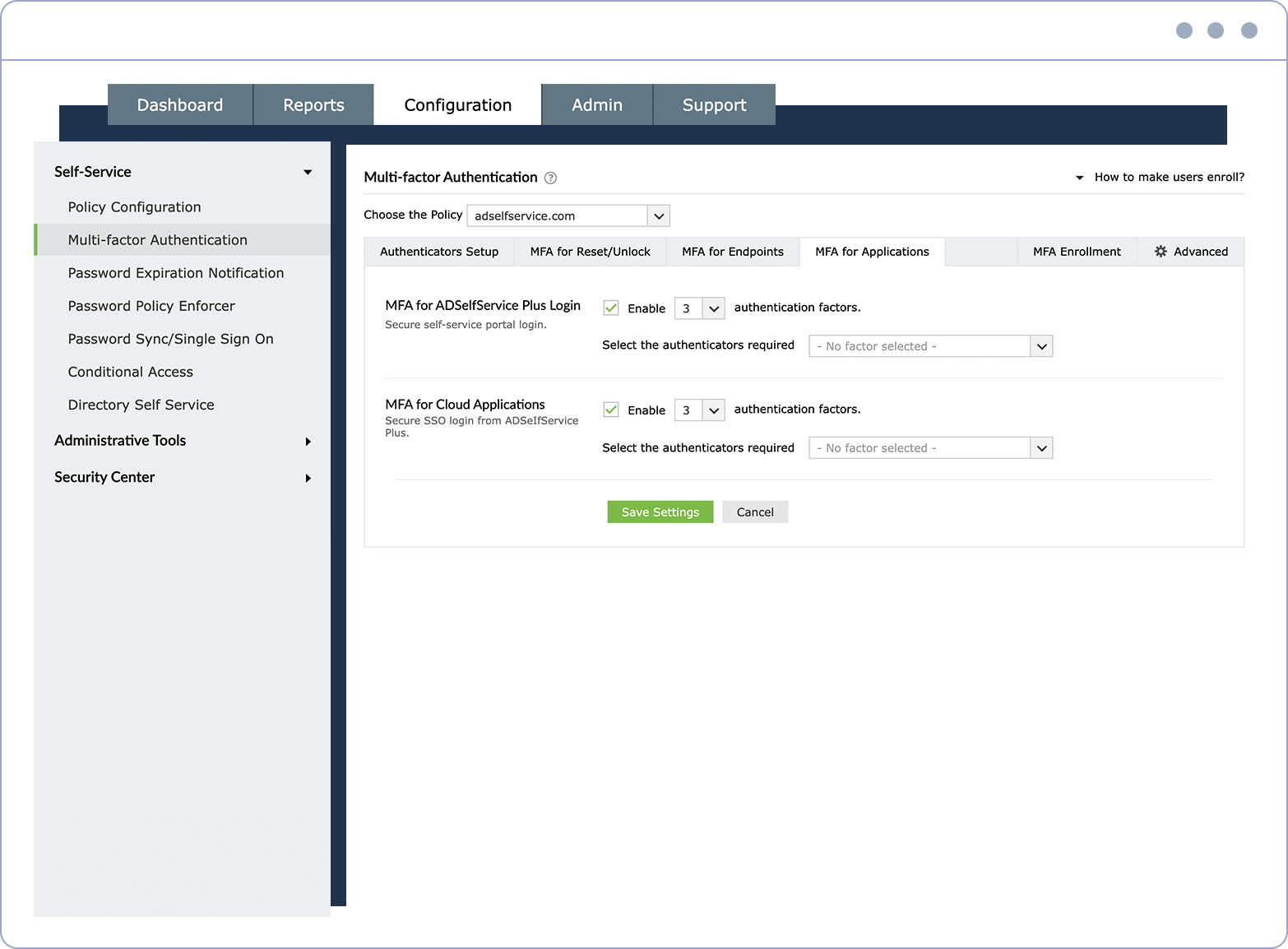

Secure self-service actions Configure MFA for user self-service activities like password resets and account unlocks.

Secure endpoints Configure MFA for endpoints, like machine, VPN, RDP, and OWA logons.

Ample authenticators Choose from around 20 different authenticators to verify your users' identities.

Implementieren Sie kontextbasierte MFA für Benutzer, die sich bei Endpunkten, Cloud- und lokalen Anwendungen , VPNs und OWAs anmelden.

Stellen Sie eine MFA-Lösung bereit , die vorhandene Quellen zur Identitätsprüfung wie Face ID, Google Authenticator oder Azure AD MFA nutzt, um die Benutzerakzeptanz zu vereinfachen.

Machen Sie kompromittierte Passwörter mit einem zweiten Authentifizierungsfaktor wirkungslos. Aktivieren Sie die passwortlose Authentifizierung und beseitigen Sie alle Probleme bei der Passwortverwaltung auf einmal.

Erfüllen Sie mit Ihrer Organisation verschiedene Compliance-Standards, darunter NIST SP 800-63B, PCI DSS und HIPAA.

Ermöglichen Sie Benutzern den Zugriff auf alle Unternehmensanwendungen mit einem einzigen, sicheren Authentifizierungsablauf

Verbessern Sie die Remote-Arbeit mit zwischengespeicherten Aktualisierungen von Anmeldeinformationen, sicheren Anmeldungen und mobiler Kennwortverwaltung.

Vereinfachen Sie die Kennwortverwaltung mit Self-Service-Kennwortzurücksetzungen und Kontofreischaltungen, strengen Kennwortrichtlinien und Benachrichtigungen über den Ablauf von Kennwörtern.

Weitere InformationenDelegieren Sie Profilaktualisierungen und Gruppenabonnements an Endbenutzer und überwachen Sie diese Self-Service-Aktionen mit Genehmigungs-Workflows.

Weitere InformationenSchaffen Sie eine effiziente und sichere IT-Umgebung durch die Integration von SIEM-, ITSM- und IAM-Tools.

Weitere InformationenSchaffen Sie eine Zero-Trust-Umgebung mit fortschrittlichen Techniken zur Identitätsprüfung und machen Sie Ihre Netzwerke undurchdringlich für Bedrohungen.

Weitere Informationen