Læg den defensive tilgang på hylden og tag en proaktiv strategi.

Når det kommer til sikkerhedsbrud, er det ikke længere et spørgsmål om hvis, men hvornår. Organisationer skal være klar til at registrere og svare på disse brud, hvis de vil have nogen chance for at minimere deres indvirkning. Med sine omfattende funktioner til trusselsjagt giver ManageEngine Log360 dig kraften til at reagere først.

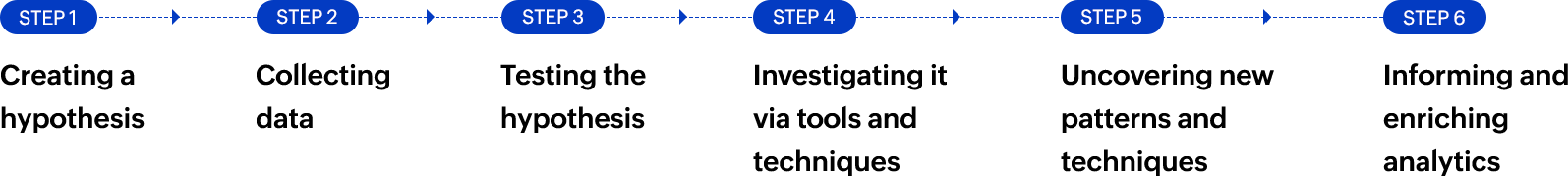

Højhastigheds-analyse søgning

Gennemsøg dine logfiler på kryds og tværs

Et højhastigheds, fleksibelt og brugervenligt søgeværktøj, der giver dig mulighed for at oprette forespørgsler i SQL for at gennemsøge hele din logbucket på få sekunder.

- Få hurtige resultater: Gennemgå hurtigt dine logdata med en behandlingshastighed på 25.000 logfiler pr. sekund.

- Opret forespørgsler fleksibelt: Vælg grundlæggende eller avancerede muligheder for at oprette SQL-forespørgsler. Udfør søgninger med wildcard, sætninger, boolesk eller grupperede søgninger, og find hurtigt svar.

- Søg efter hvad som helst: Søg efter ethvert felt og enhver værdi. Udtræk nye felter og find dem i logdata gennem RegEx-matching.

- Gem dine fremskridt: Gem dine søgeparametre, så du ikke behøver at gentage processen over det hele.

- Indstil advarsler i realtid: Sørg for, at du får besked, når trusselsmønstre gentager sig i dit netværk.

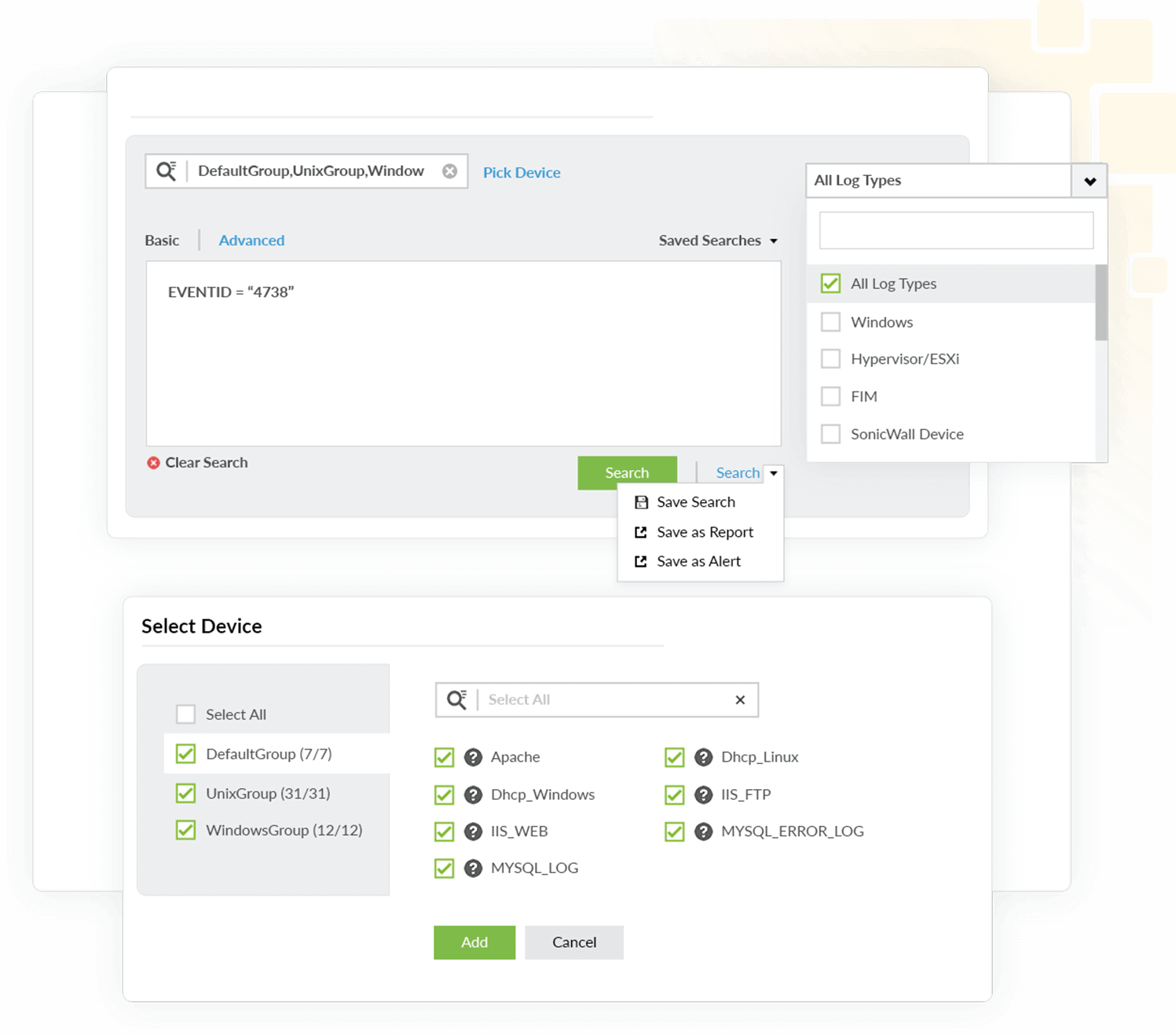

UEBA - user and entity behavior analytics (analyse af bruger- og enhedsadfærd)

Vær klar på ondsindet aktivitet på forhånd med overvågningslister. Et ML-baseret modul, UEBA, lærer konstant brugernes adfærdsmønstre og markerer usædvanlige aktiviteter og mistænkelig adfærd som uregelmæssigheder. Baseret på uregelmæssighederne tildeler den risikoscorer til brugere og enheder i dit netværk. UEBA udnytter disse oplysninger på disse måder.

- Registrer og overvåg højrisikoenheder: Log360 overvåger højrisikoenheder baseret på deres risikoscore, som igen er baseret på handlinger i realtid.

- Send advarsler i realtid: Log360 giver sikkerhedsadministratorer besked via e-mail eller SMS, når risikoscoren for en enkelt enhed overskrider en fastsat grænse.

- Konstruer detaljerede tidslinjer: Log360 udtrækker oplysninger fra logfiler for at konstruere detaljerede tidslinjer, der giver indsigt i, hvem der gjorde hvad, hvornår og hvor.

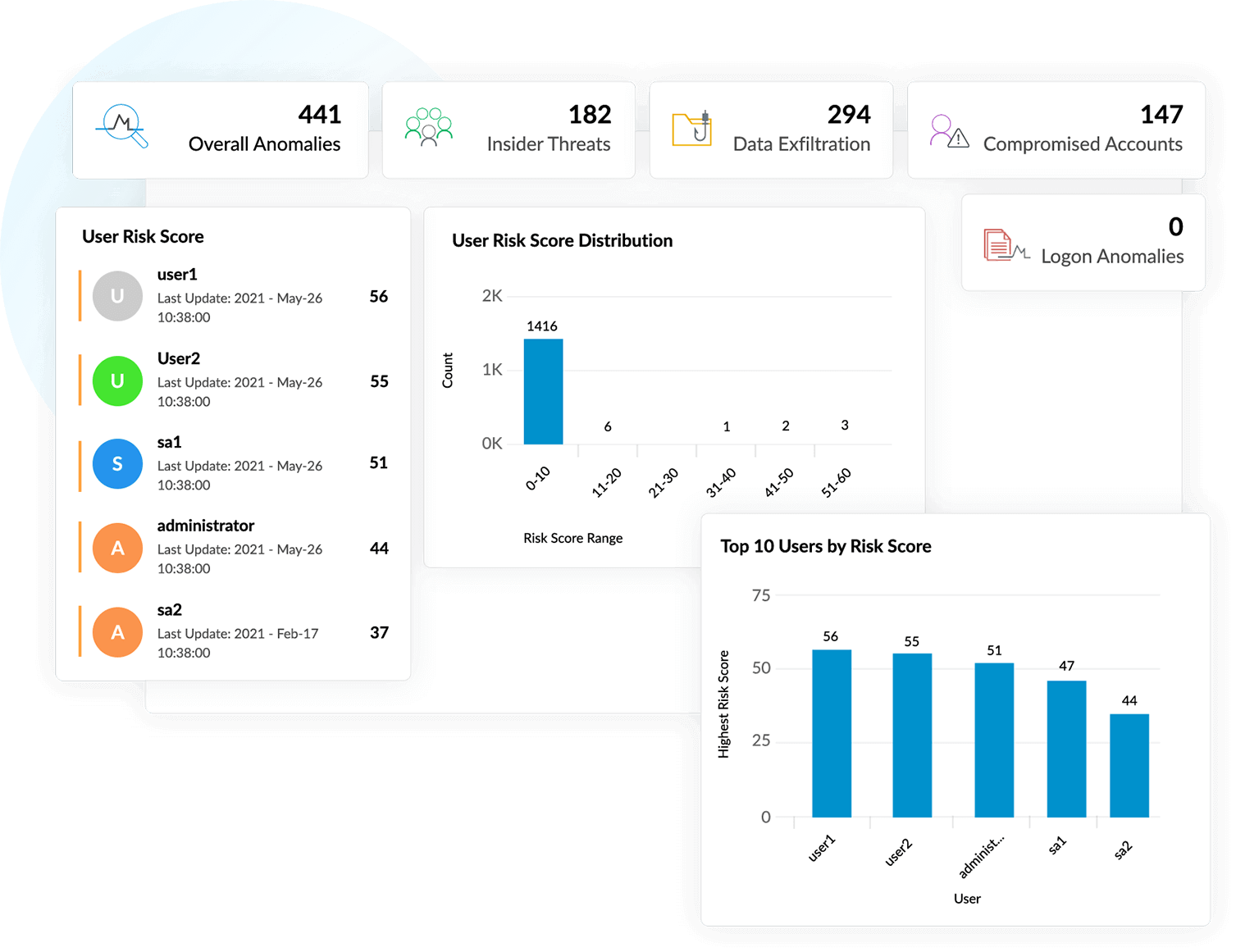

Hvorfor vælge Log360 til trusselsjagt?

Udstyr dit team til deres jagt på trusler med alt, hvad de har brug for.

Få en demo nuIndhent Indhent logfiler fra hele dit netværk.

Analyser Søg efter alt i dine logfiler og afdæk trusselsmønstre.

Gem Gem opdagede trusler i søgninger som rapporter til fremtidig reference.

Reager Brug automatiserede arbejdsgange til at reagere med det samme.

Find Konfigurer alarmer for at sikre, at du ikke går glip af opdagede trusler i fremtiden.

Undersøg Brug detaljerede tidslinjer til at vide, hvad der skete hvornår og hvor.

Løs Løs hændelsen ved hjælp af den indbyggede konsol.