Hvad er SIEM?

SIEM (Security Information and Event Management) er en avanceret cybersikkerhedsløsning, der er designet til centralt at aggregere og korrelere sikkerhedsdata fra forskellige kilder i dit netværk. SIEM spiller en afgørende rolle i at beskytte mod sofistikerede cyberangreb og sikre compliance.

Gartner® indførte begrebet SIEM i 2005 for at imødekomme behovet for centraliseret sikkerhedsovervågning. I dag opfylder SIEM-løsninger en bred vifte af virksomheders sikkerhedskrav, herunder avanceret detektering af trusler og overholdelse af regler. De har også operationelle administrationsfunktioner som hændelseshåndtering, rapportering og dashboards til sikkerhedsanalyse.

Hvorfor SIEM?

Sikkerhedsfolk står ofte over for udfordringer med at samle sikkerhedsdata fra forskellige programmer og enheder i hele netværket. De mangler ofte omfattende synlighed, hvilket er afgørende for hurtigt at kunne detektere og håndtere cybertrusler, vurdere indvirkningen af cyberangreb og proaktivt forbedre deres netværks sikkerhedsniveau.

I modsætning til andre sikkerhedsløsninger, der fokuserer på specifikke funktioner, er SIEM en konfigurerbar sikkerhedsplatform, der giver et omfattende overblik over både lokale miljøer og miljøer i skyen. SIEM-værktøjer forbedrer sikkerhedssynligheden betydeligt, gør det muligt at detektere trusler i realtid og letter complianceadministration, hvilket styrker netværkssikkerheden. Ved at integrere kunstig intelligens (AI) automatiserer disse værktøjer afhjælpningsprocesser, forudsiger hackernes næste skridt og reducerer sikkerhedsanalytikernes arbejdsbyrde. De giver handlingsorienteret indsigt og giver sikkerhedsteams mulighed for at imødegå fjendtlige teknikker effektivt

"Med ManageEngine Log360 kunne vi detektere og afhjælpe et ormeangreb 20 gange hurtigere."

Sådan fungerer SIEM

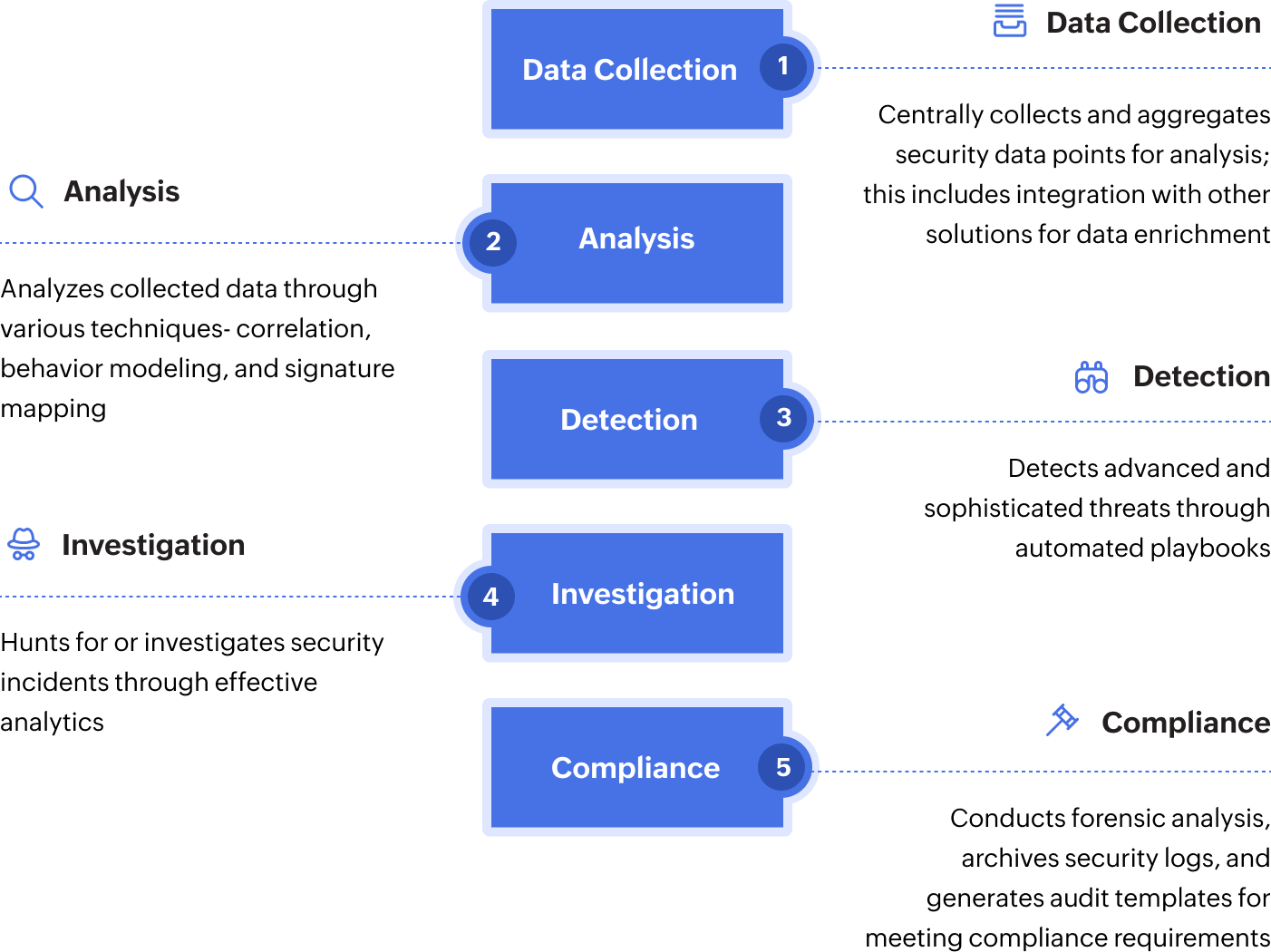

Figur 1: Sådan fungerer SIEM-løsninger.

Den mest grundlæggende funktion i ethvert SIEM-værktøj er at samle sikkerhedsdata, primært logdata og hændelser, på et centralt sted. Hvis du vælger en lokal SIEM-løsning, hostes dine data på en server og arkiveres senere på en sekundær lagerenhed, så de er nemme at hente. Hvis du vælger en skybaseret SIEM-løsning, gemmes dine data i skyen i leverandørens miljø. Centraliseret samling af logdata er en vigtig styrke i enhver SIEM-løsning, fordi det giver sikkerhedsanalytikere omfattende synlighed over hele netværket og letter forensisk analyse senere.

Den anden primære funktion i en SIEM-løsning er at analysere de indsamlede data og levere handlingsorienteret indsigt. Denne analyse anvender forskellige teknikker, herunder korrelation, adfærdsanalyse og trendvisualisering. Korrelation i realtid gør det muligt for analytikere at sammenkæde flere tilsyneladende urelaterede hændelser for at identificere mønstre til effektiv detektering af trusler, hvilket er en kernefunktion i ethvert SIEM-værktøj. Adfærdsanalyse, ofte baseret på maskinlæring eller AI, hjælper med at etablere baselines for brugeres og enheders adfærd og aktiviteter for at detektere uregelmæssigheder og dermed forbedre nøjagtigheden af trusselsdetektering. SIEM-værktøjer kombinerer typisk statiske detekteringsregler med anomalimodeller for at detektere trusler med høj præcision og nøjagtighed.

Vil du vide mere om ManageEngines trusselsdækning?

Se vores omfattende bibliotek med regler til at detektere trusler.

Derudover understøtter SIEM-løsninger løbende sikkerhedsovervågning til brug for ændringsadministration og scenarier med overvågning af brugeraktivitet, hvilket er afgørende for de fleste krav til efterlevelse af regler. Med arkivering af logdata, forensisk analyse og funktioner til sikkerhedsovervågning bliver en SIEM-løsning en vigtig komponent i enhver compliance-rejse.

SIEM-funktioner

Logadministration

Muligheden for at analysere loghændelser og andre data fra forskellige kilder er en kernefunktionalitet i en SIEM-løsning. Den centraliserede indsamling og lagring af sikkerhedsdatapunkter giver mulighed for overvågning i realtid, historisk analyse og hurtig identifikation af sikkerhedsbrud. Ved at centralisere og korrelere sikkerhedslogfiler forbedrer SIEM-software synligheden af netværksaktiviteter, understøtter compliancekrav og gør det lettere at reagere effektivt på hændelser og undersøge dem forensisk.

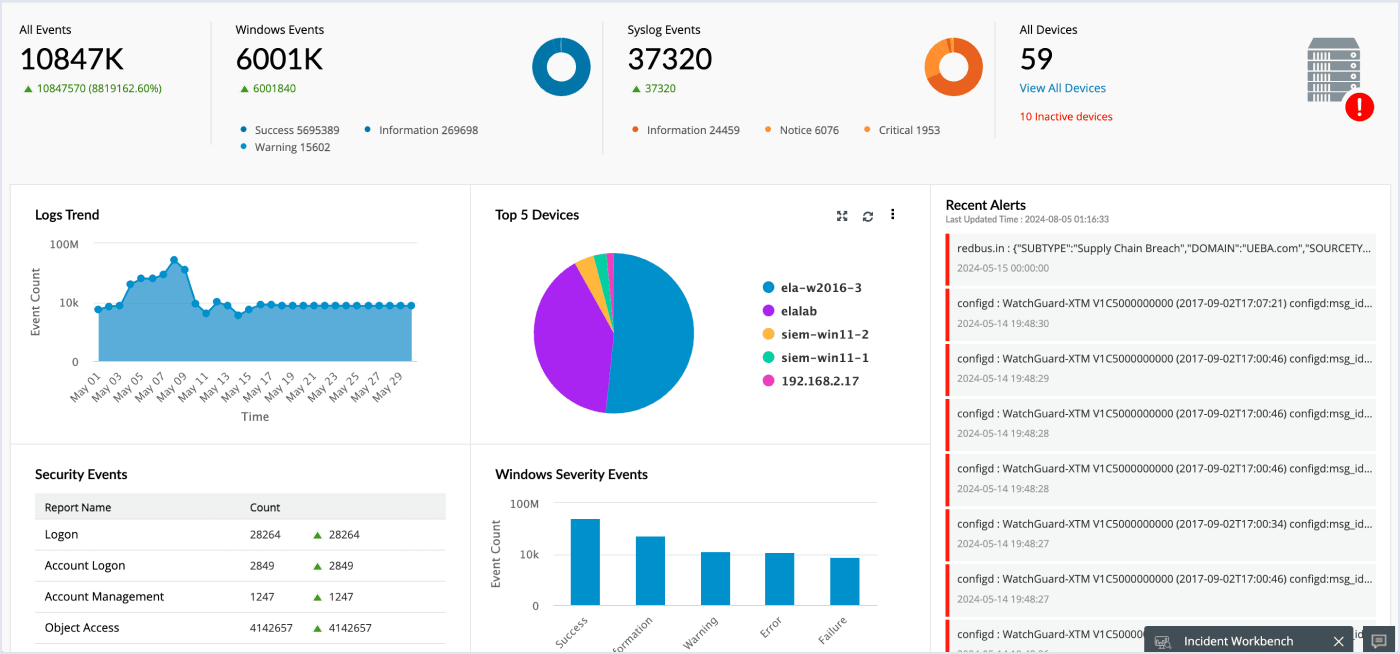

Figur 2: Log360's dashboard med hændelsesoversigt.

Detektering af trusler

Med avancerede analyser, korrelationsregler og maskinlæring kan SIEM-løsninger detektere uregelmæssigheder, mistænkelige aktiviteter, kendte angrebsmønstre og sikkerhedstrusler. Ofte tilpasser SIEM-leverandører sig også trusselsmodelleringsstrukturer som MITRE ATT&CK for effektivt at kunne detektere de taktikker, teknikker og procedurer, der er involveret i cyberangreb.

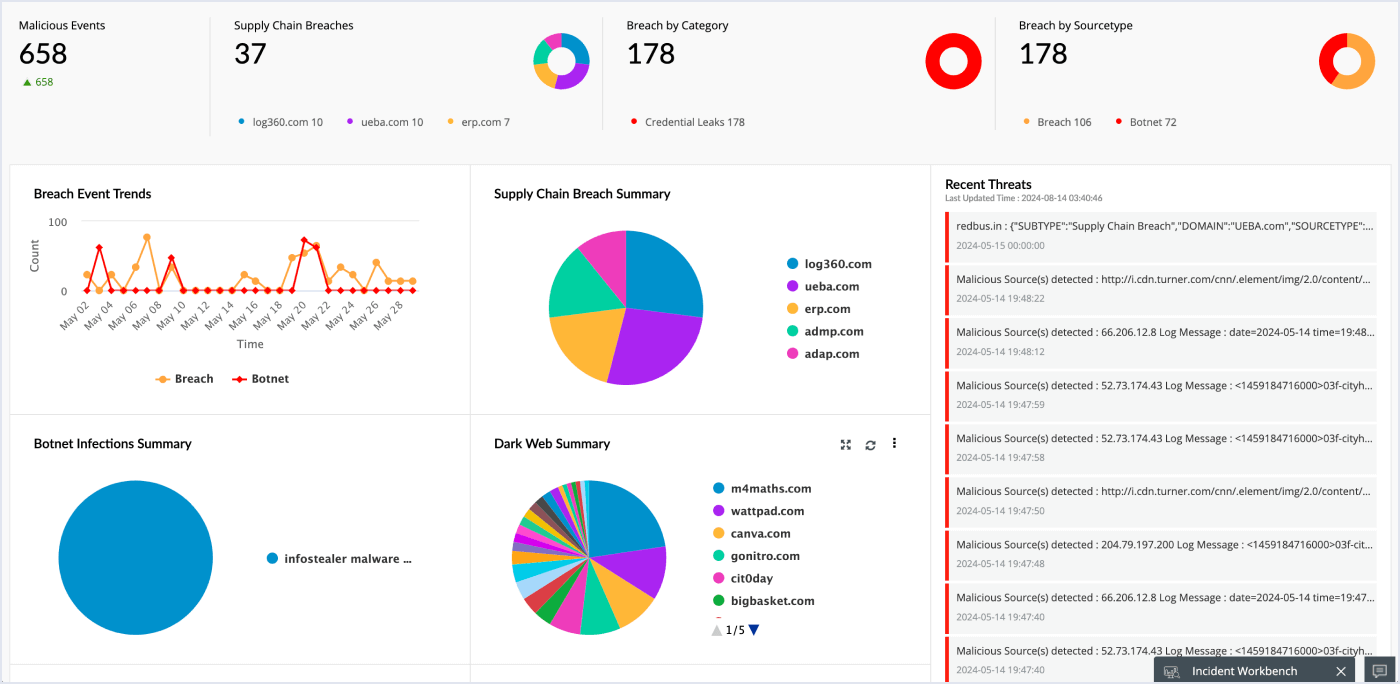

Figur 3: Log360's dashboard til trusselsanalyse.

Er du interesseret i at vide, hvordan SIEM-løsninger håndterer falske positive?

Falske positive, altså advarsler om trusler, der ikke er reelle, er et stort problem for nutidens sikkerhedsoperationscentre. SIEM-systemer udvikler sig hver dag for at kunne håndtere falske positive i forbindelse med detektering af trusler. Nutidens nye generation af SIEM-værktøjer bruger flere metoder, bl.a.:

Finjustering og tilpasning

At finjustere SIEM-systemer til en organisations specifikke miljø og trusselsbillede er det første skridt til at reducere antallet af falske positive. Det indebærer at justere korrelationsregler og tærskler, så de passer til dit miljø. SIEM-værktøjer fungerer som en tilpasset platform, der letter den finjustering og optimering, der er nødvendig for en virksomhed.

Maskinlæring og AI

Avancerede SIEM-løsninger bruger maskinlæringsalgoritmer til at lære af tidligere hændelser og forbedre nøjagtigheden over tid. Det hjælper med at skelne mellem legitim aktivitet og faktiske trusler. Log360 bruger intelligente tærskler drevet af maskinlæringsalgoritmer til at forstå dit netværks adfærd og detektere trusler præcist uden at skulle angive tærskler.

Kontekstuel analyse

SIEM-software inkorporerer kontekstuelle oplysninger som brugeroplysninger, brugerrisikoscorer, oplysninger om sikkerhedsrisici og aktivers vigtighed for bedre at kunne vurdere en advarsels alvorsgrad og reducere falske positive. Tag et kig på Log360's kontekstuelle og guidede undersøgelsesfunktion, der forbedrer informationen i dine advarsler.

Feedbackloops

Sikkerhedsanalytikere kan give feedback på advarsler, som SIEM-systemet bruger til at raffinere sine muligheder for at detektere. Denne kontinuerlige forbedringsproces hjælper med at minimere falske positive.

Sikkerhedsorkestrering

SIEM-løsninger integreres og orkestreres ofte med andre sikkerhedsværktøjer, f.eks. EDR-løsninger (slutpunktsdetektering og ‑reaktion) og intrusion detection systems, for at bekræfte advarsler og reducere falske positive.

Sikkerhedsanalyser til at undersøge trusler

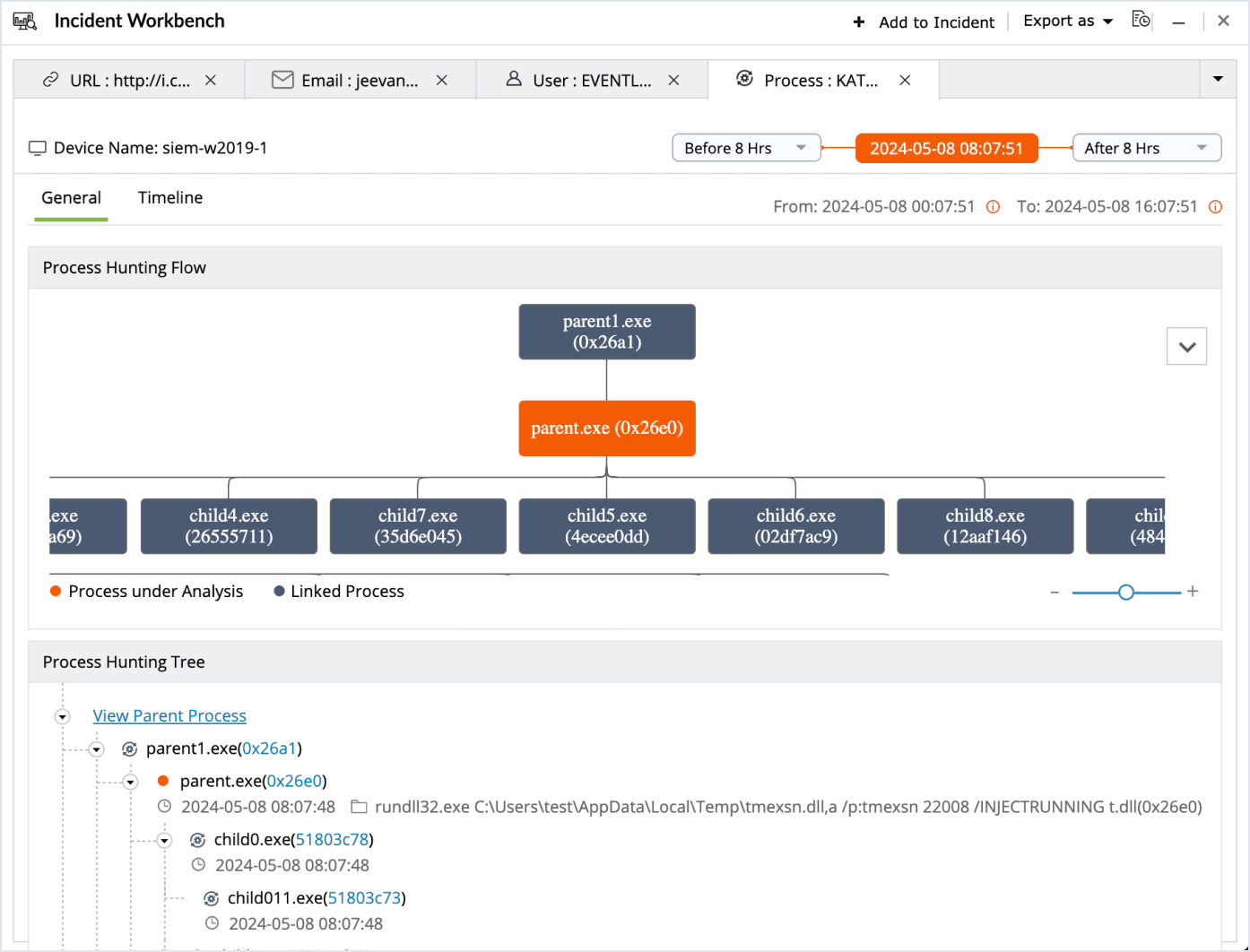

SIEM-løsninger giver en guidet og kontekstuel analyseplatform til sikkerhedsoperationsanalytikere, så de kan undersøge en rapporteret hændelse effektivt. De samler netværkstrafik, brugeradfærd og ekstern threat intelligence for at forbedre undersøgelsen af trusler. SIEM-værktøjernes evne til at analysere sikkerhed afslører skjulte trusler og angrebsvektorer for at fremskynde reaktionen på hændelser. Denne evne er afgørende for at finde frem til rodårsagen til sikkerhedsbrud, forhindre fremtidige angreb og demonstrere overholdelse af branchens regler.

Figur 4: Log360's procesjagt og procesafstamningsanalyse.

Automatiseret reaktion på trusler

Ved at udnytte dataanalyse i realtid og foruddefinerede strategiplaner kan SIEM-systemer hurtigt identificere og afbøde trusler, hvilket reducerer reaktionstiden og minimerer potentielle skader. SIEM-løsninger scripter foruddefinerede handlinger baseret på specifikke trusselsindikatorer eller udløsere og afbøder automatisk trusler, hvilket reducerer menneskelig indgriben og reaktionstid. Fra blokering af skadelige IP-adresser og isolering af kompromitterede systemer til blokering af en brugers adgang sikrer automatisering af trusselsreaktioner, at sikkerhedsteams fokuserer på strategiske initiativer, samtidig med at de sikrer hurtig og effektiv håndtering af hændelser. SIEM-løsninger bruger deres integrationer og orkestrering til at opnå en effektiv arbejdsgang på tværs af de forskellige værktøjer og platforme, der bruges.

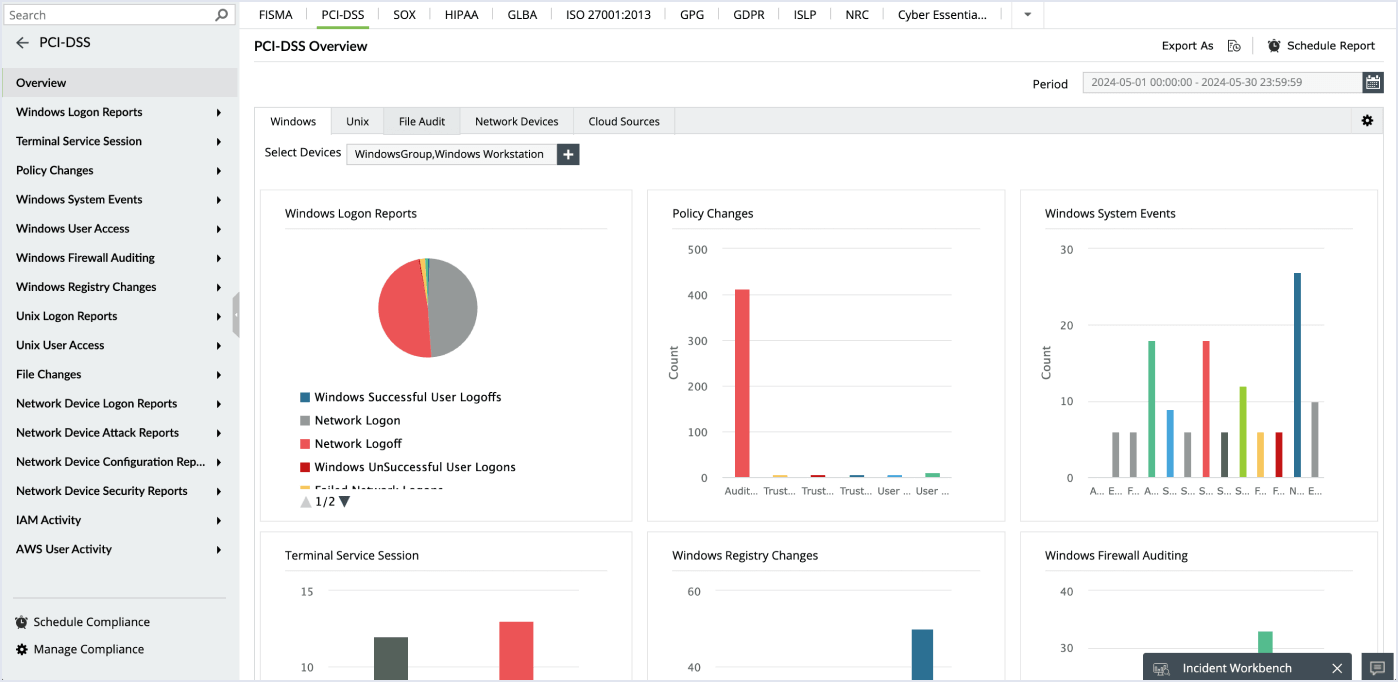

Complianceadministration

Ved at centralisere sikkerhedsdata og automatisere rapportering strømliner og forenkler SIEM-løsninger processen med at demonstrere overholdelse af brancheforskrifter som GDPR, PCI DSS og HIPAA. Med robuste revisionsspor, overvågning i realtid, foruddefinerede revisionsrapporter og advarsler om overtrædelser kan organisationer proaktivt identificere huller i overholdelsen og afbøde risici effektivt. Desuden vurderer den nye generation af SIEM-løsninger løbende netværksmiljøet i forhold til branchestandarder og ‑krav for at spotte risici og huller i overholdelsen og give et omfattende overblik over sikkerhedsniveauet.

Figur 5: Log360's dashboard med hændelsesoversigt.

Vigtige SIEM-brugsscenarier for moderne sikkerhedsoperationer

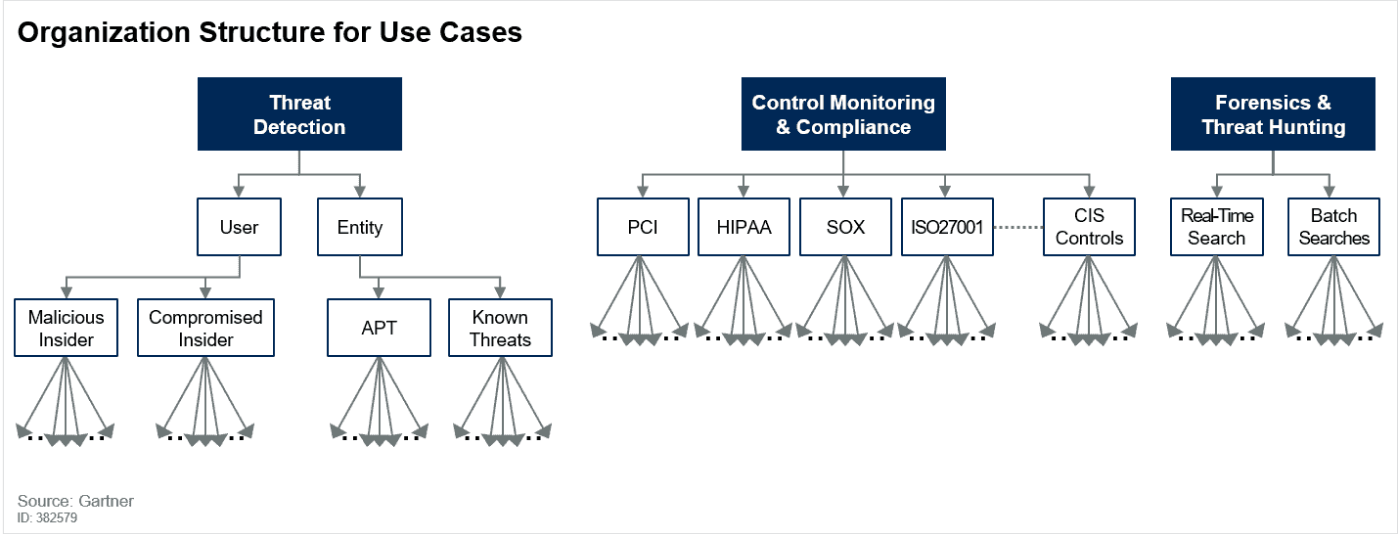

Virksomhedernes sikkerhedsoperationer skræddersyr deres sikkerhedsscenarier ud fra faktorer som organisationens størrelse, forretningstype, sikkerhedsmodenhed og branche. Gartner anbefaler, at man opretholder et velstruktureret sæt af sikkerhedsscenarier og løbende forbedrer dem, så de stadige er nyttige og relevante for sikkerhedsarbejdet i stedet for at blive forældede dokumenter. Formulering af stærke sikkerhedsscenarier er grundlaget for implementeringen af SIEM-løsninger.

SIEM-løsninger, der fungerer som det centrale knudepunkt for sikkerhedsdata, er blandt de mest effektive værktøjer til at implementere en bred vifte af sikkerhedsscenarier. Deres orkestrerings- og integrationsfunktioner gør dem særligt værdifulde til at detektere trusler, styre compliance og foretage løbende overvågning.

Ifølge Gartner kan sikkerhedsscenarier groft klassificeres i henhold til nedenstående figur.

SIEM-løsninger hjælper dig med at opfylde alle tre kategorier af disse scenarier: detektering af trusler, compliance og løbende overvågning samt forensisk undersøgelse og trusselsjagt.

De bedste SIEM-scenarier at implementere

SIEM til at detektere trusler

Opdagelse af skadelige insidertrusler

Detekter mistænkelige insideraktiviteter, f.eks. usædvanlig adgang til en vigtig ressource, dataudtrækning og unormale logins, ved hjælp af SIEM-systemers adfærdsanalysefunktion. Integrer et brugerrisikostyringssystem med adfærdsanalyse for at detektere langsomme og vedvarende insiderangreb, kontokompromitteringer og meget mere.

Detektering af kompromitterede brugere

Spot læk af legitimationsoplysninger eller usædvanlig brug af en brugerkonto for at detektere kompromittering af brugerkonti. Finjuster dine SIEM-detekteringsregler for at overvåge indikatorer på angreb såsom logins fra usædvanlige steder eller på usædvanlige tidspunkter og flere logins inden for kort tid fra forskellige geografiske placeringer. Dette kan hjælpe dig med at detektere kompromitterede brugerkonti.

ManageEngines SIEM-løsning, Log360, omfatter overvågning af det mørke web for at detektere lækager af legitimationsoplysninger og andre brugeroplysninger på det mørke web. Bliv advaret om lækager på det mørke web, og automatiser proaktive foranstaltninger såsom nulstilling af legitimationsoplysninger og spærring af konti, før hackere kan bruge dem til at overtage dine brugerkonti.

Avanceret detektering af vedvarende trusler

Detekter avancerede og komplekse trusler, f.eks. lateral bevægelse, eskalering af rettigheder, dataudtrækning og adgang til legitimationsoplysninger, ved hjælp af korrelationsregler og maskinlæringsbaseret anomalidetektering. Tilknytning af regler til MITRE ATT&CK-trusselsmodelleringsstrukturens taktikker og teknikker hjælper med at vurdere den trusselsdækning, du får ud af SIEM-implementeringen.

Detektering af kendte trusler

Se efter SIEM-løsninger, der har indbygget integration med threat intelligence-platforme, for at forbedre deres muligheder for at detektere kendte trusler. SIEM-værktøjer leveres ofte med deres egne, omfattende trusselsregistre, der kan detektere skadelige IP-adresser, URL'er, domæner og indikatorer på kompromittering. De har også strategiplaner til at detektere og øjeblikkeligt afbøde kendte trusler.

SIEM til kontrol og overvågning af compliance

Essensen af kontrol og overvågning af compliance er dataaggregering og muligheden for at generere revisionsrapporter ud fra det. SIEM-systemer spiller en afgørende rolle i dette ved at give realtidssynlighed i sikkerhedshændelser, generere compliancerapporter om krav som PCI DSS, HIPAA, GDPR, SOX og FISMA og sikre databeskyttelse gennem design.

For at lette effektiv overvågning af brugeraktivitet sporer SIEM-løsninger desuden ændringer af brugeroplysninger og adgangsmønstre for at detektere uautoriserede ændringer og sikre overholdelse af interne politikker. SIEM-løsninger indsamler og overvåger system- og sikkerhedslogfiler, hvilket gør det lettere at generere compliancerapporter og foretage forensiske analyser i tilfælde af sikkerhedsbrud.

SIEM til forensik og trusselsjagt

SIEM-systemer forbedrer forensisk analyse og trusselsjagt i sikkerhedsoperationer gennem deres søge- og korrelationsfunktioner. De muliggør batchsøgninger i historiske logdata, hvilket hjælper sikkerhedsteams med at undersøge tidligere hændelser og identificere mønstre eller tendenser. Ved at udnytte historiske korrelations- og søgemuligheder afslører SIEM-software langsigtede tendenser og mønstre, der er afgørende for en effektiv forensisk analyse. Desuden letter SIEM-softwarens sikkerhedsanalysefunktioner – herunder automatiserede tidslinjer for hændelser, visualisering af procesafstamning og angrebsstier samt kontekstuel brugerkortlægning – arbejdet med omfattende analyser af sikkerhedshændelser og effektiv trusselsjagt.

SIEMs rolle i cybersikkerhed

SIEM fungerer som en omfattende sikkerhedsplatform og ikke bare en enkelt løsning med specifikke funktioner. Siden SIEM blev indført af Gartner i 2005, har SIEM udviklet sig markant og løbende tilpasset sig de dynamiske ændringer og behov på markedet.

SIEM var oprindeligt en enkel tilgang til log- og complianceadministration men har udviklet sig til en næstegenerationsteknologi. De vigtigste forskelle mellem SIEM og andre teknologier, især trusselsdetekterings- og reaktionsløsninger som slutpunktsdetektering og ‑reaktion (EDR), netværksdetektering og -reaktion (NDR) og udvidet detektering og reaktion (XDR), er følgende:

-

Holistisk tilgang

SIEM omfatter dataindsamling og ‑analyse og fungerer uafhængigt af andre leverandører, som ofte beror på yderligere teknologier for at fungere effektivt.

-

Høj tilpasningsevne

Ingen enkelt løsning kan opfylde de forskellige sikkerhedsbehov i forskellige brancher. For at opnå optimal sikkerhed er det vigtigt at tilpasse og finjustere sikkerhedsløsningen til virksomhedens specifikke krav. SIEM-platforme kan i høj grad tilpasses.

-

Integration

SIEM-løsninger fungerer som et sikkerhedsknudepunkt, der samler data fra alle dele af netværket. De er meget skalerbare og fleksible, især med overgangen til løsninger i skyen. SIEM-løsninger i skyen med omfattende integration og højhastighedsanalysefunktioner kan give virksomheder rettidig indsigt.

Sådan SIEM adskiller sig fra andre sikkerhedsværktøjer

Ofte sammenlignes SIEM-løsninger med andre sikkerhedsværktøjer i udvikling, f.eks. sikkerhedsorkestrering, ‑automatisering og ‑respons (SOAR) og XDR. Virksomheder er ofte i tvivl om, hvilket værktøj de skal vælge og til hvilke specifikke behov. Tabellen nedenfor illustrerer de grundlæggende forskelle mellem logadministrations-, SOAR-, XDR- og SIEM-løsninger. For at vælge en passende sikkerhedsløsning anbefaler vi, at du gennemgår dine sikkerhedskrav, overvejer de scenarier, du skal bruge et sikkerhedsværktøj til, vurderer implementeringsmetoder og fastlægger, hvor mange ressourcer du regner med at investere.

| Funktion | Logadministration | SOAR | XDR | SIEM |

|---|---|---|---|---|

| Primær funktion | Indsamle, opbevare og søge i logfiler | Orkestrere arbejdsgange for sikkerhed og automatisere reaktioner | Samlet detektering og reaktion på tværs af flere sikkerhedslag | Indsamle, korrelere og analysere sikkerhedshændelser |

| Omfang | I hele virksomheden | I hele virksomheden | Også på slutpunkter, i netværk, på servere og i skyen | I hele virksomheden |

| Datafokus | Alle logfiler (sikkerhed og ikke-sikkerhed) | Sikkerhedsbrud og arbejdsgange | Sikkerhedstelemetri fra flere kilder | Sikkerhedshændelser |

| Typiske scenarier | Logopbevaring, logsøgning og compliancerapportering | Automatisering af hændelsesreaktioner, strategiplaner, trusselsjagt og orkestrering | Avanceret detektering af trusler, reaktion på hændelser og trusselsjagt | Detektering af trusler, reaktion på hændelser, compliance og overvågning af sikkerhed |

| Brugerinterface | Centraliseret dashboard | Centraliseret dashboard | Centraliseret dashboard | Samlet visning på tværs af flere værktøjer |

SIEM vs. SOAR: Hvad er forskellen?

SIEM-fordele for store og små virksomheder

SIEM til sikkerhedsteams

SIEM giver sikkerhedsteams indsigt i netværksaktiviteter i realtid, så de hurtigt kan detektere og reagere på trusler. Ved at korrelere store mængder data hjælper SIEM-løsninger med at identificere uregelmæssigheder, mistænkelige aktiviteter og potentielle angreb. Denne forbedrede situationsfornemmelse giver sikkerhedsteams mulighed for at prioritere hændelser, reducere reaktionstider og forbedre det generelle sikkerhedsniveau.

SIEM til IT-drift

SIEM giver IT-driftsteams værdifuld indsigt i systemets performance og sundhed. Ved at overvåge logfiler fra forskellige IT-komponenter kan teams identificere potentielle problemer, optimere ressourceudnyttelsen og sikre, at tjenesterne er tilgængelige. SIEM-løsninger hjælper også med kapacitetsplanlægning, fejlfinding og compliancerapportering, hvilket strømliner IT-driften.

SIEM for virksomhedsledere

SIEM giver virksomhedsledere et omfattende overblik over organisationens sikkerhedsniveau og risikobillede. Ved at kvantificere sikkerhedsrisici og påvise overholdelse af branchens regler hjælper SIEM med at beskytte virksomhedens omdømme og bundlinje. Derudover kan SIEM hjælpe med at optimere IT-investeringer ved at identificere områder, der kan forbedres, og demonstrere værdien af sikkerhedsinitiativer.

Ønsker du at implementere en SIEM-løsning?

Overvejer du at implementere en SIEM-løsning? Her er nogle hurtige trin, du skal overveje.

Tjekliste før udrulning:

1. Formuler scenarier for sikkerhed

Dokumentér og vedligehold de sikkerhedsscenarier, som du overvejer at implementere en SIEM-løsning til. Det vil hjælpe dig med at vælge den rigtige implementeringsmetode til SIEM-løsningen og finjustere dens funktioner til dine behov.

2. Fastlæg ressourcer

Vurder og fastlæg, hvor mange ressourcer du er parat til at investere i at implementere og vedligeholde en SIEM-løsning. Dette omfatter udgifter til hardware samt betaling af de analytikere, der skal bruge SIEM-implementeringen. Hvis du har et lille sikkerhedsoperationsteam og et begrænset budget til hardwareudgifter, skal du gå efter en SIEM-løsning i skyen, da de er nemme at vedligeholde uden udgifter til hardware på forhånd.

3. Vælg implementeringsmetode

SIEM-løsninger har forskellige implementeringsmuligheder, herunder lokal implementering, SIEM-løsninger i skyen og administrerede SIEM-løsninger. Afhængigt af ressourcerne og din organisations sikkerhedsmodenhed skal du vælge den implementeringsmetode, der passer bedst til dig.

Tjekliste for udrulning:

4. Indlæsning af de rigtige data

Uanset om det drejer sig om overvågning af compliance eller detektering af trusler, fungerer din SIEM-løsning bedst, hvis du konfigurerer de rigtige datakilder og indlæser de rigtige data i den. De fleste falske positive i SIEM tilskrives dårlig praksis for dataindlæsning. Sæt dig sammen med din SIEM-leverandør eller udbyder af administrerede tjenester for at få overblik over dit miljø og konfigurere dataene rigtigt.

5. Konfiguration af regler for detektering

Afhængigt af de scenarier, du har valgt, skal du teste og konfigurere korrelations- og anomaliregler. Husk at optimere reglerne regelmæssigt, efterhånden som dit miljø ændrer sig.

6. Konfiguration af brugeradgang

Opsæt brugerkonti og rollebaseret adgang til din SIEM-løsning baseret på dine definerede adgangskontrolpolitikker.

7. Uddannelse af brugere

Sørg for løbende uddannelse af brugere af SIEM-løsningen, så du får mest muligt ud af den, og brugerne har kompetence til at bruge den.

Vedligeholdelse efter udrulning

8. Kontinuerlig overvågning

Overvåg løbende SIEM-løsningens performance, og match den med dine mål. Sørg for, at din SIEM-løsning indsamler og behandler data som forventet.

9. Håndtering af advarsler

Gennemgå og reager på advarsler genereret af din SIEM-software. Opsæt en procedure for håndtering af advarsler baseret på alvorsgrad eller forretningsområde, så du straks kan løse problemerne.

10. Performancetuning

Tjek regelmæssigt effektiviteten af detekteringsreglerne, og bliv ved med at optimere dem for at reducere falske positive og forbedre nøjagtigheden og præcisionen af detekteringen.

AI i SIEM: Overvindelse af udfordringer

Leverandører integrerer AI i deres SIEM-systemer for at forbedre detektering af trusler, forudsigende analyse og automatiserede reaktioner. AI-drevne SIEM-løsninger løser de nuværende udfordringer ved SIEM-implementering, herunder generering af falske positive, øget reaktionstid og mangel på proaktiv sikkerhedsimplementering. Med AI-funktioner kan SIEM-løsninger gøre følgende:

- Forbedre nøjagtigheden ved at reducere falske positive ved hjælp af smarte tærskler.

- Forbedre sikkerhedsanalyser med forudsigelser, der muliggør proaktive sikkerhedstilgange.

- Fremskynde reaktionen på hændelser ved at inddrage sikkerhedstelemetri og konsekvensanalyse baseret på alvorsgrad og ved at foreslå løsninger til neutralisering af trusler.

Forbedre nøjagtigheden ved at reducere falske positive ved hjælp af smarte tærskler. Forbedre sikkerhedsanalyser med forudsigelser, der muliggør proaktive sikkerhedstilgange. Fremskynde reaktionen på hændelser ved at inddrage sikkerhedstelemetri og konsekvensanalyse baseret på alvorsgrad og ved at foreslå løsninger til neutralisering af trusler.

Kontakt ManageEngines SIEM-eksperter

Kontakt vores eksperter for at få en enkel SIEM-evaluering og onboarding. Få support til nemt at tackle almindelige udfordringer som dataoverbelastning, falske positive og manglende færdigheder.

- Hvad er SIEM?

- Hvorfor SIEM?

- Sådan fungerer SIEM

- SIEM-funktioner

- Vigtige SIEM-brugsscenarier for moderne sikkerhedsoperationer

- De bedste SIEM-scenarier at implementere

- SIEMs rolle i cybersikkerhed

- Sådan SIEM adskiller sig fra andre sikkerhedsværktøjer

- SIEM-fordele for store og små virksomheder

- Ønsker du at implementere en SIEM-løsning?

- AI i SIEM: Overvindelse af udfordringer

- Hjælp til implementering af SIEM