- Startside

- SIEM-funktioner

- Detektering af trusler

- Threat intelligence

Log360's threat intelligence-platform

Over 600 millioner sortlistede IP-adresser. Trusselsfeeds fra partnere.

Kontekstuelle data til hurtigere detektering og afhjælpning af sikkerhedstrusler

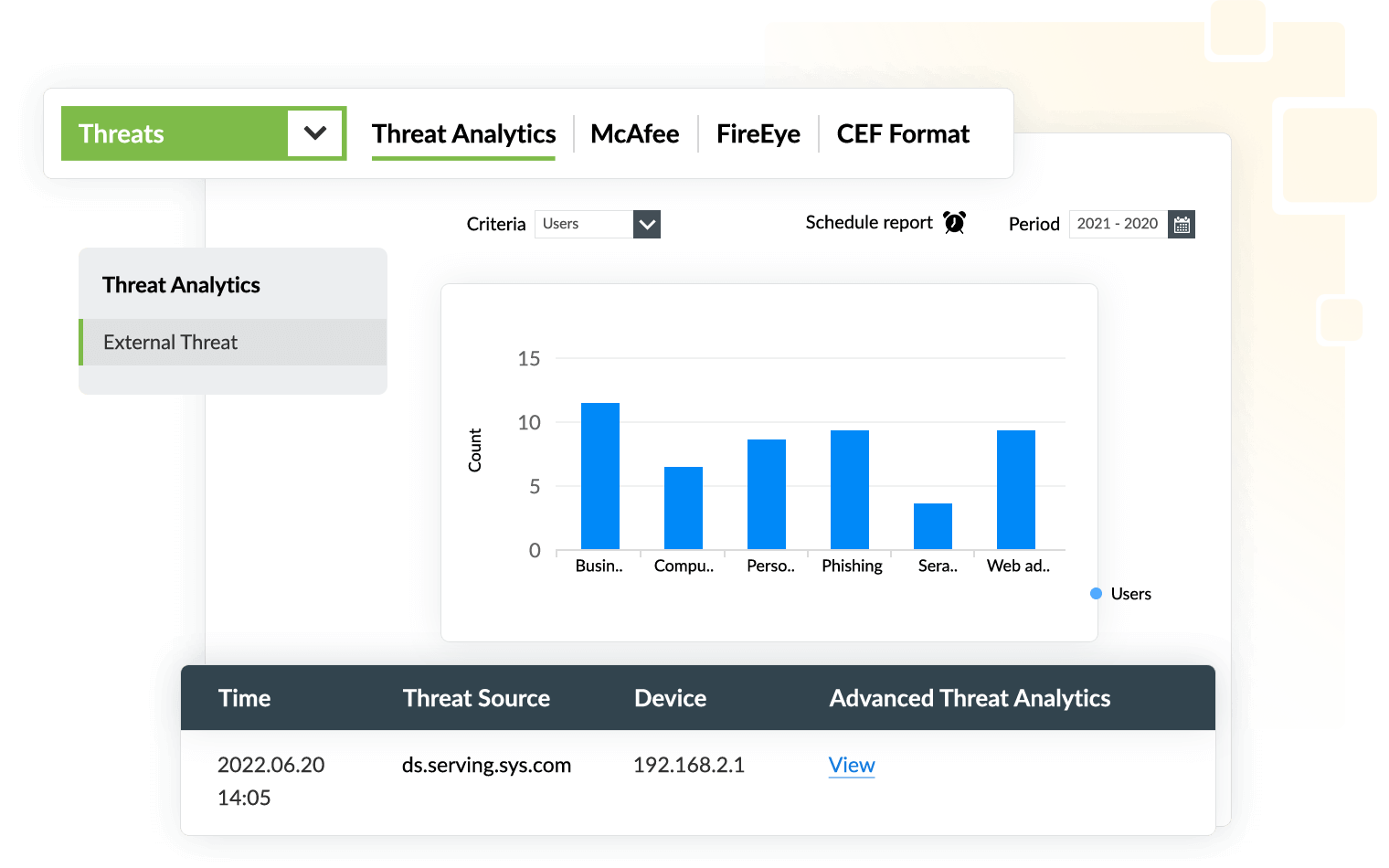

Med et indbygget modul til at detektere trusler og et avanceret tilføjelsesprogram til trusselsanalyse kan du blokere skadelige kilder, forhindre databrud og opfange besøg på skadelige hjemmesider. Ved at kombinere både open source-trusselsfeeds og kommercielle trusselsfeeds reducerer denne integrerede platform falske positive, fremskynder detektering af trusler og hjælper med at klassificere alvorlige sikkerhedstrusler.

Spot og afhjælp

- Brugere, der besøger sortlistede og risikable URL'er og domæner.

- Skadelige IP'er, der forsøger at få adgang til dine kritiske ressourcer.

Få indsigt i

- Geolokaliseringen af skadelige aktører, der forsøger at trænge ind.

- Angrebsteknikker.

Sikkerhedsscenarier, som Log360's threat intelligence-løsning kan afhjælpe

Stop angrebsforsøg så tidligt som muligt

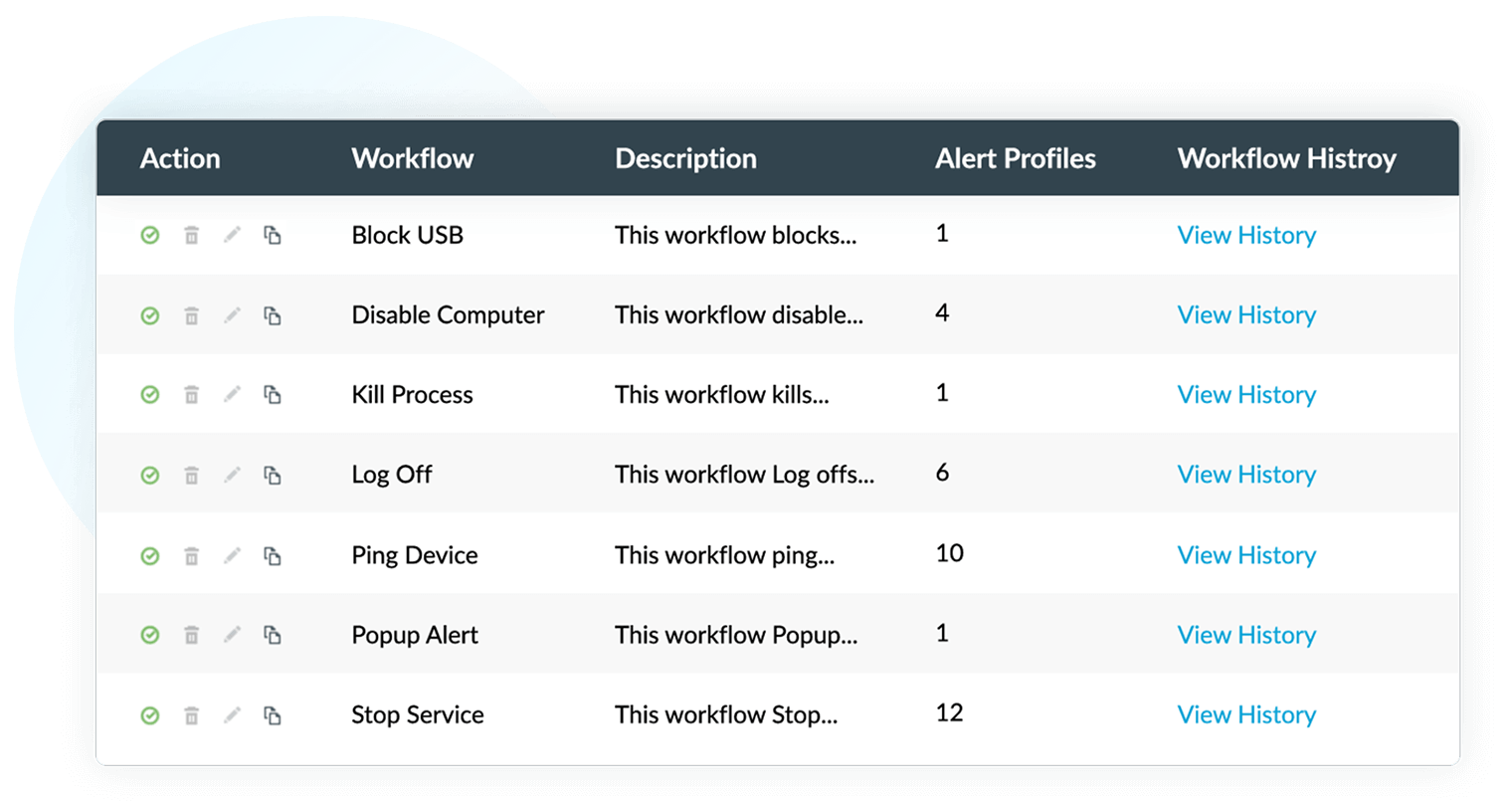

Hackere prøver stadig at udnytte offentligt tilgængelige maskiner og kendte sikkerhedsrisici til at trænge ind i et netværk. Med Log360's forudkonfigurerede trusselsadvarsler kan virksomheder ikke blot stoppe kommunikationen fra en skadelig kilde, men også automatisk udløse en arbejdsgang til at føje sortlistede IP'er til firewallen og blokere dem permanent.

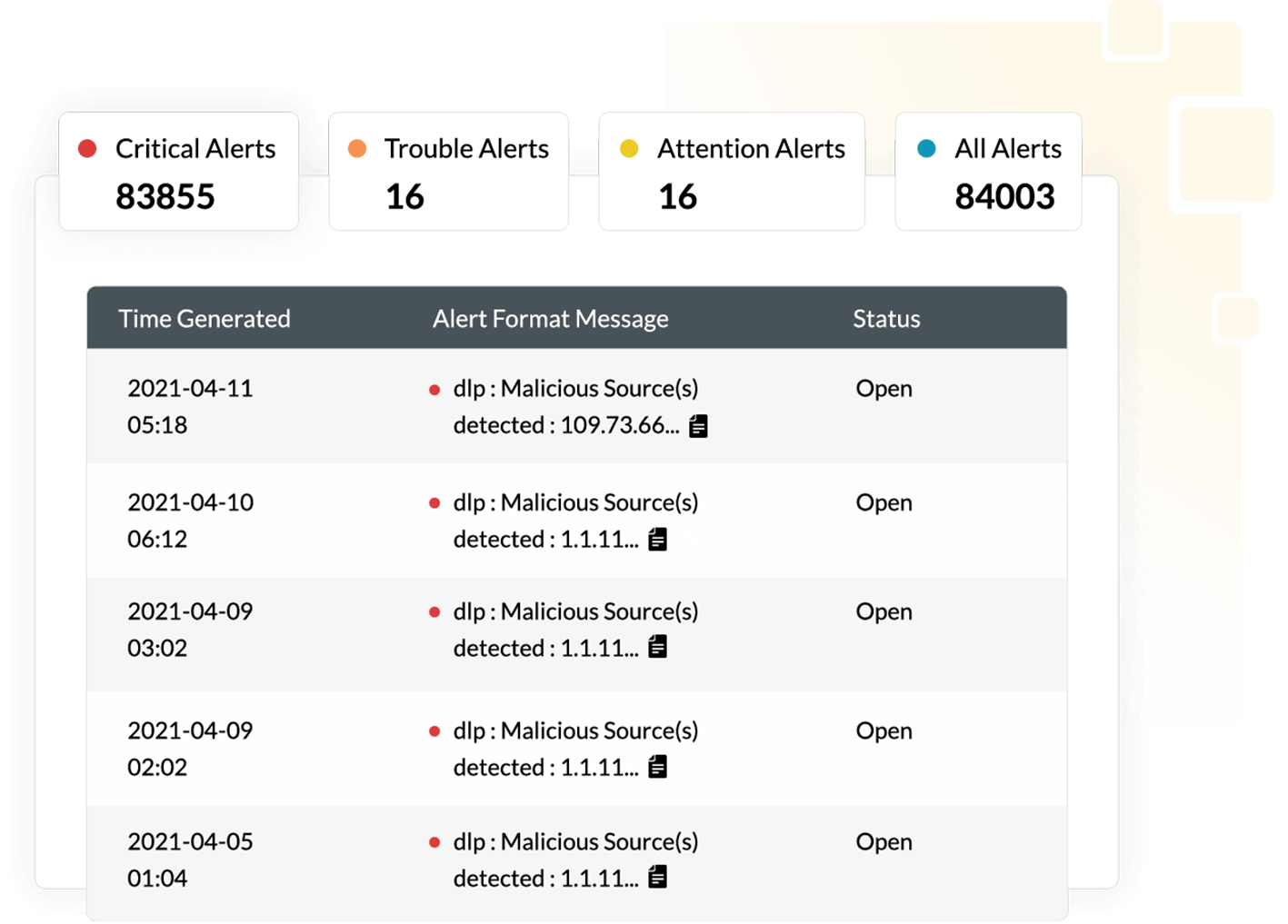

Forhindre dataudtrækning

Hvis en angriber trænger ind i netværket ved hjælp af stjålne legitimationsoplysninger eller på anden måde og forsøger at udtrække følsomme data og sende dem til sin kommando og kontrol-server, kan Log360 straks detektere og stoppe kommunikationen. Log360's threat intelligence-løsning kontrollerer al udgående kommunikation, advarer den berørte analytiker om kommunikation til skadelige IP'er, domæner eller URL'er og afslutter straks forbindelsen. Alt dette sker i realtid.

Klassificering af sikkerhedsadvarsler

At finde ud af hvilken sikkerhedsadvarsel der udgør den største risiko for virksomheden, er en udfordrende opgave for enhver sikkerhedsprofessionel. Log360's avancerede trusselsanalysemodul identificerer trusler og angrebstyper, herunder malware, phishing og andre kendte angreb. Disse kontekstuelle indsigter kan også udnyttes i hændelsesundersøgelsesmodulet til bedre at dokumentere trusler og prioritere afhjælpning af dem.

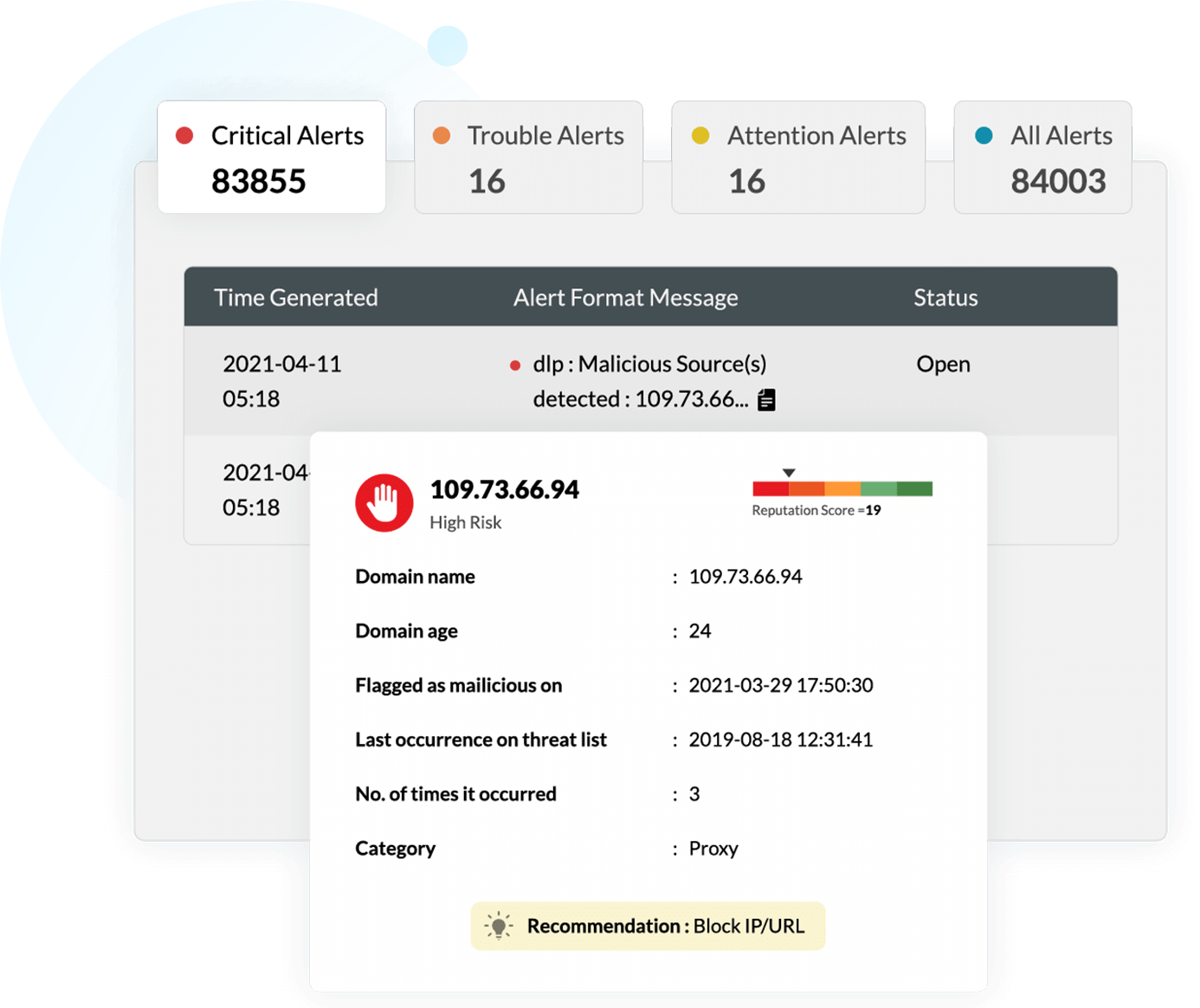

Reducer antallet af falske positive

Log360 supplerer sit system til at reagere på hændelser i realtid med kontekstuelle oplysninger, f.eks. omdømmescoren for en IP, der forsøger fjernlogin på kritiske servere, eller geolokaliseringen af en IP, der forsøger at oprette fjernforbindelse til VPN'et. Det giver større indsigt i netværksadfærd og hjælper med at skelne mellem mistænkelige og legitime aktiviteter.

Open source-trusselsfeeds og kommercielle trusselsdata

Log360 understøtter følgende open source-trusselsfeeds

Kommercielle threat intelligence-partnere

Webroot BrightCloud®'s threat intelligence-tjenester leverer nøjagtige trusselsfeeds i realtid om skadelige URL'er, IP'er, filer og meget mere. Ved at indlæse disse feeds dynamisk giver Log360's avancerede trusselbeskyttelsesmodul indsigt i trusselsaktivitet i dit netværk og hjælper med at prioritere advarsler alvorlige om trusler.

Cybersikkerheds-threat intelligence-ressourcer

Hvordan beskytter du dig mod trusler, du ikke kender til? Ifølge AV-TEST, et uafhængigt sikkerhedsforskningsinstitut, skabes der omkring 350.000 malwareforekomster hver dag.

Overvågning af trafikken på dit netværk er afgørende, hvis du vil holde angribere væk og sikre, at din organisation kører gnidningsløst og effektivt.

Detektering af skadelig trafik med threat intelligence og tilknytning af arbejdsgangsprofil til advarsel

Indsigt i 2022's trusselsbillede og hvordan du kan sikre dit netværk mod dem.