Just-In-Time Access (JIT) : renforcer la sécurité et la conformité des accès

Les modèles d'accès classiques, fondés sur des privilèges permanents, exposent les systèmes à des risques élevés. Pour remédier à ce problème, deux approches complémentaires s'imposent : le JIT Access, qui limite les droits d'accès dans le temps, et le provisionnement JIT, qui permet de créer des comptes utilisateurs à la demande, de manière contrôlée et auditable.

Les modèles d'accès classiques, fondés sur des privilèges permanents, exposent les systèmes à des risques élevés. Pour remédier à ce problème, deux approches complémentaires s'imposent : le JIT Access, qui limite les droits d'accès dans le temps, et le provisionnement JIT, qui permet de créer des comptes utilisateurs à la demande, de manière contrôlée et auditable.

Comprendre le Just-In-Time Access

Le Just-In-Time Access repose sur un principe simple : accorder les privilèges uniquement quand ils sont nécessaires, pour une durée et un objectif précis.

Une fois la tâche terminée ou le délai écoulé, les autorisations sont automatiquement révoquées.

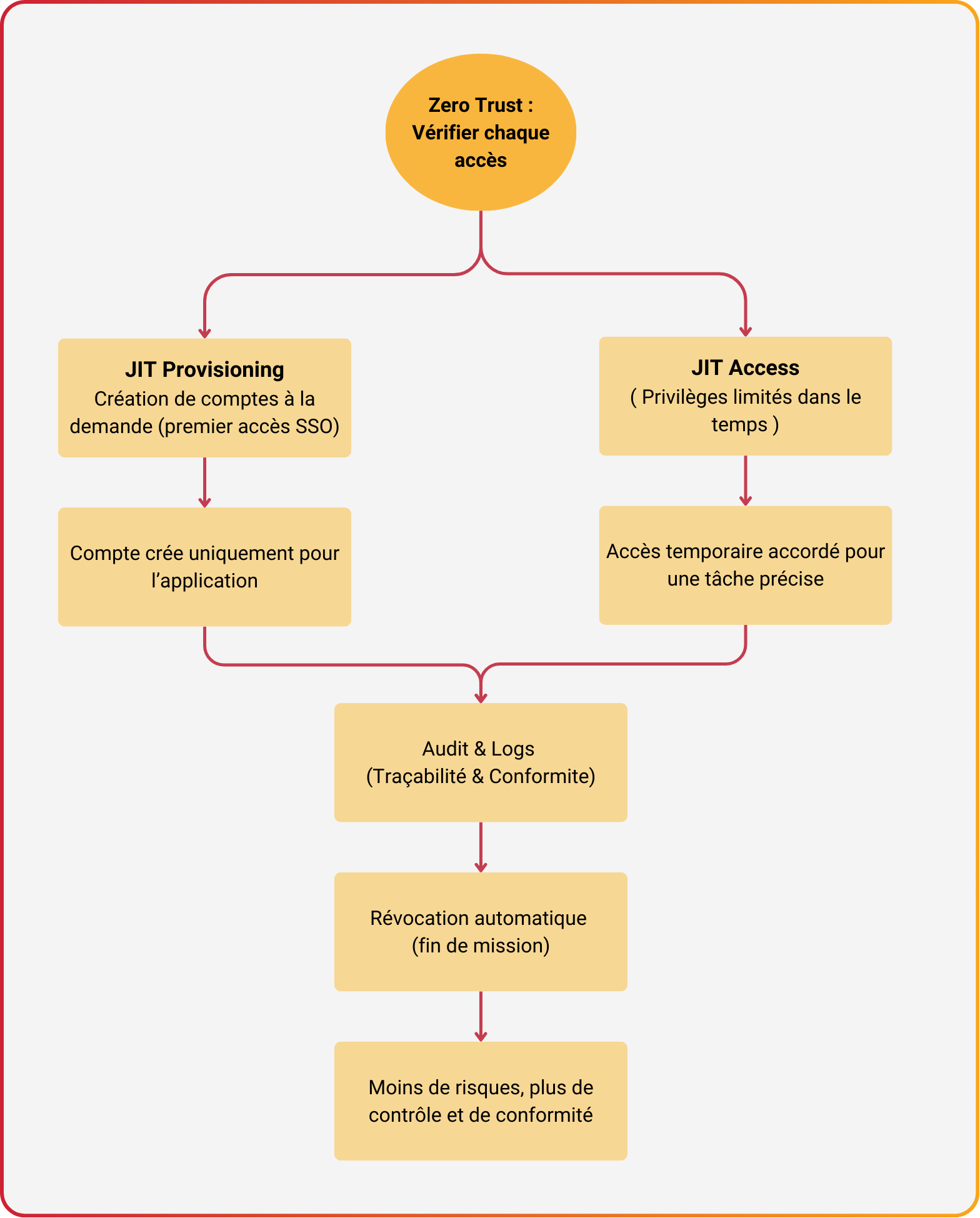

Cette approche s’inscrit pleinement dans la philosophie Zero Trust, où chaque demande d’accès doit être validée, surveillée et limitée.

Les avantages du JIT Access

Réduction du risque de compromission : aucun compte à privilèges permanent à exploiter pour un attaquant.

Amélioration de la conformité : chaque accès est enregistré, traçable et justifiable.

Efficacité opérationnelle : automatisation des workflows d’approbation et suppression des révisions manuelles récurrentes.

Expérience utilisateur optimisée : les employés obtiennent les accès nécessaires rapidement, sans compromettre la sécurité.

Différence entre JIT Access et JIT Provisioning

Il est essentiel de distinguer ces deux concepts souvent confondus :

Figure 1 Processus JIT sous Zero Trust

Le JIT Access gère les droits temporaires sur des comptes existants (par exemple, accorder à un administrateur un accès limité pour une intervention).

Le JIT Provisioning, quant à lui, crée automatiquement un nouveau compte utilisateur lorsqu’une personne se connecte pour la première fois à une application via SSO (Single Sign-On) ou un portail d’entreprise.

Ces deux mécanismes se complètent : le provisionnement JIT assure la création sécurisée des comptes, tandis que l’accès JIT contrôle l’usage temporaire des privilèges.

Audits et traçabilité

Pour assurer la transparence, les rapports d’audit de provisionnement JIT permettent de suivre chaque création de compte et d’en vérifier la conformité. Des solutions comme ADSelfService Plus offrent des rapports détaillés comprenant :

Nom de l’utilisateur et application cible

Date et heure de la tentative

Politique d’accès appliquée

Statut de la création (succès ou échec)

Ces rapports sont personnalisables, filtrables et exportables, facilitant ainsi la surveillance continue et une gouvernance d’accès centralisée.

Conformité et cadre réglementaire

L’approche JIT répond directement aux exigences de plusieurs référentiels :

ISO 27001 : contrôle strict des accès et principe du moindre privilège.

NIS2 : supervision des accès aux systèmes critiques.

RGPD : limitation des droits d’accès aux données personnelles.

En fournissant des journaux d’audit complets et des mécanismes d’accès temporaires, le JIT Access et le JIT Provisioning facilitent la démonstration de conformité lors d’inspections ou d’audits internes.

Vers un accès intelligent et adaptatif

Les solutions modernes, telles qu’ADManager Plus, vont plus loin en intégrant l’analyse comportementale (UBA) et l’IA adaptative.

Ces technologies permettent d’ajuster automatiquement les droits selon le contexte et le niveau de risque : détection des comportements anormaux, ajustement automatique des privilèges, alertes proactives sur les accès inhabituels.

Conclusion

En combinant JIT Access et JIT Provisioning Audit, les entreprises adoptent une approche proactive de la gouvernance des identités.

Le premier limite les privilèges dans le temps, le second garantit la traçabilité des créations de comptes.

Ensemble, ils réduisent le risque d’abus, renforcent la conformité et posent les bases d’une sécurité alignée sur les principes du Zero Trust.