Réponse aux incidents automatisée grâce à Log360

Les équipes de sécurité sont souvent submergées quotidiennement par des alertes, y compris des faux positifs, et des actions qui nécessitent une attention particulière mais qui pourraient être mises en veille. Mais lorsque les alertes commencent à s'accumuler et ne sont pas traitées rapidement, des problèmes de sécurité importants peuvent passer inaperçus et se transformer en une violation de données. Le délai de détection et de réponse aux incidents de sécurité doit être aussi court que possible pour limiter le temps dont dispose un attaquant pour mener une attaque.

Une solution, l'automatisation de la réponse aux incidents, permet aux équipes de sécurité de réduire le temps consacré aux mesures de réponse standard et répétitives et de consacrer plus de temps à la résolution des problèmes de sécurité opportuns. Dans ce blog, nous allons voir comment Log360 aide l'équipe de sécurité informatique à réaliser des réponses automatisées aux incidents. Pour la démonstration, nous utiliserons le scénario d'une simple attaque par force brute sur le réseau.

Voici les cinq étapes pour automatiser les processus de réponse aux incidents dans Log360 :

Les équipes de sécurité sont souvent submergées quotidiennement par des alertes, y compris des faux positifs, et des actions qui nécessitent une attention particulière mais qui pourraient être mises en veille. Mais lorsque les alertes commencent à s'accumuler et ne sont pas traitées rapidement, des problèmes de sécurité importants peuvent passer inaperçus et se transformer en une violation de données. Le délai de détection et de réponse aux incidents de sécurité doit être aussi court que possible pour limiter le temps dont dispose un attaquant pour mener une attaque.

Une solution, l'automatisation de la réponse aux incidents, permet aux équipes de sécurité de réduire le temps consacré aux mesures de réponse standard et répétitives et de consacrer plus de temps à la résolution des problèmes de sécurité opportuns. Dans ce blog, nous allons voir comment Log360 aide l'équipe de sécurité informatique à réaliser des réponses automatisées aux incidents. Pour la démonstration, nous utiliserons le scénario d'une simple attaque par force brute sur le réseau.

Voici les cinq étapes pour automatiser les processus de réponse aux incidents dans Log360 :- Créez une règle de corrélation pour détecter automatiquement le modèle et déclencher une alerte.

- Créez un workflow personnalisé pour automatiser la séquence d'étapes permettant de lancer une action de réponse à l'alerte.

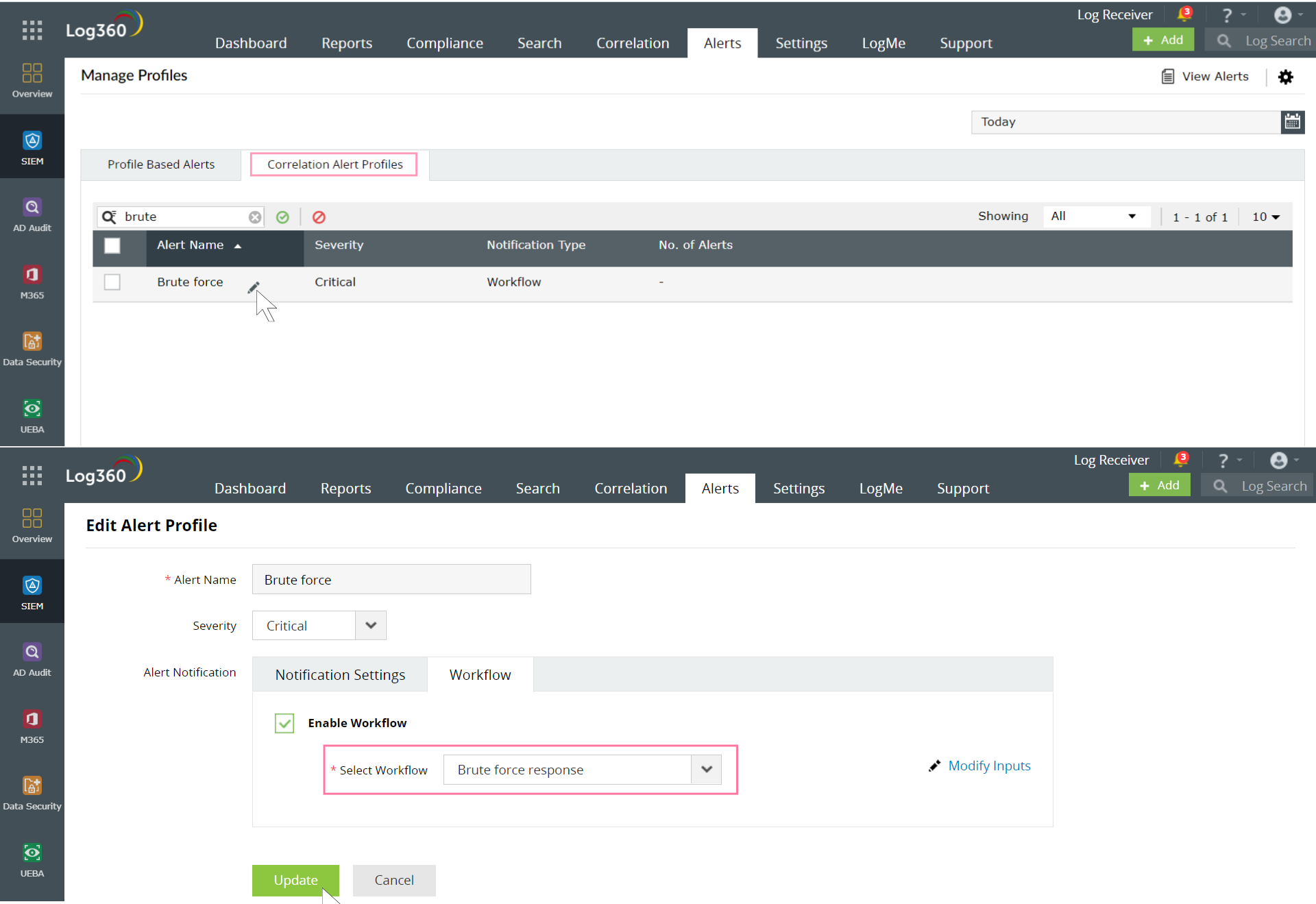

- Mettez à jour le profil d'alerte de corrélation pour mettre en correspondance la règle de corrélation avec le workflow de réponse.

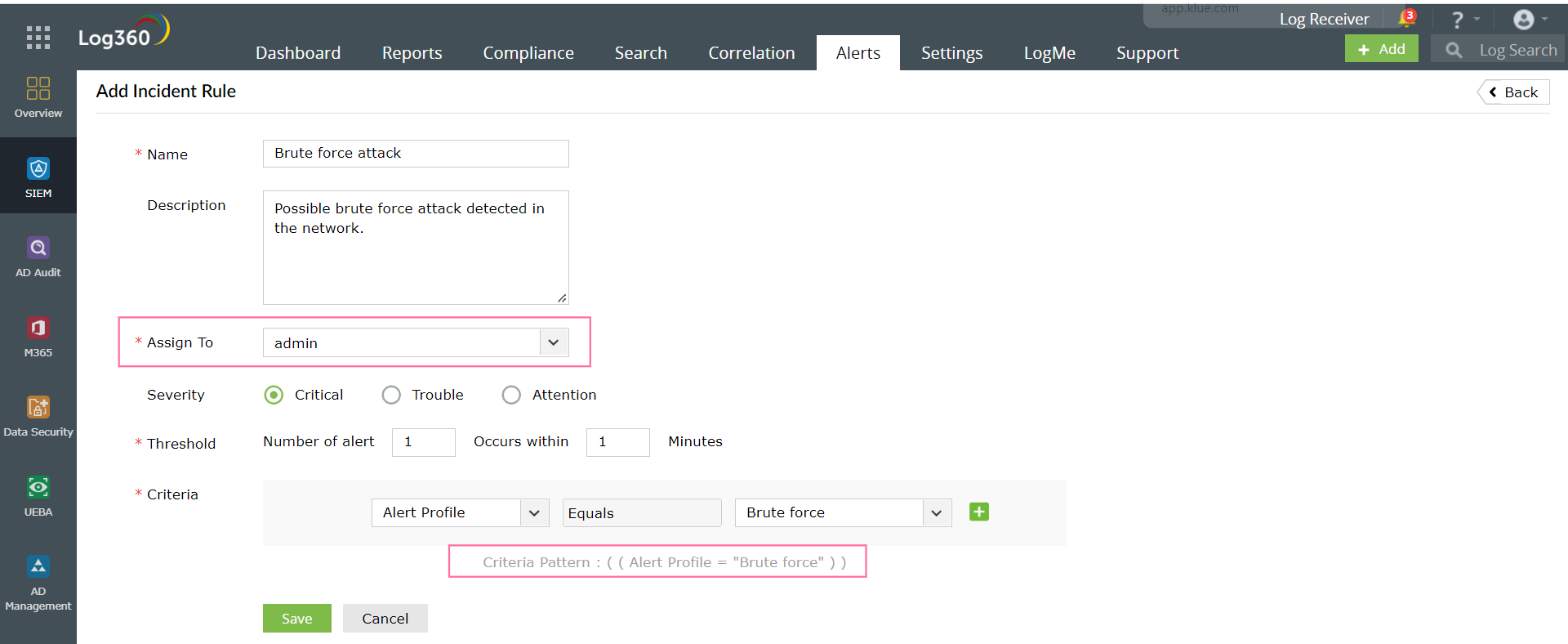

- Définissez une règle d'incident pour créer automatiquement un incident pour l'alerte et l'attribuer au technicien approprié.

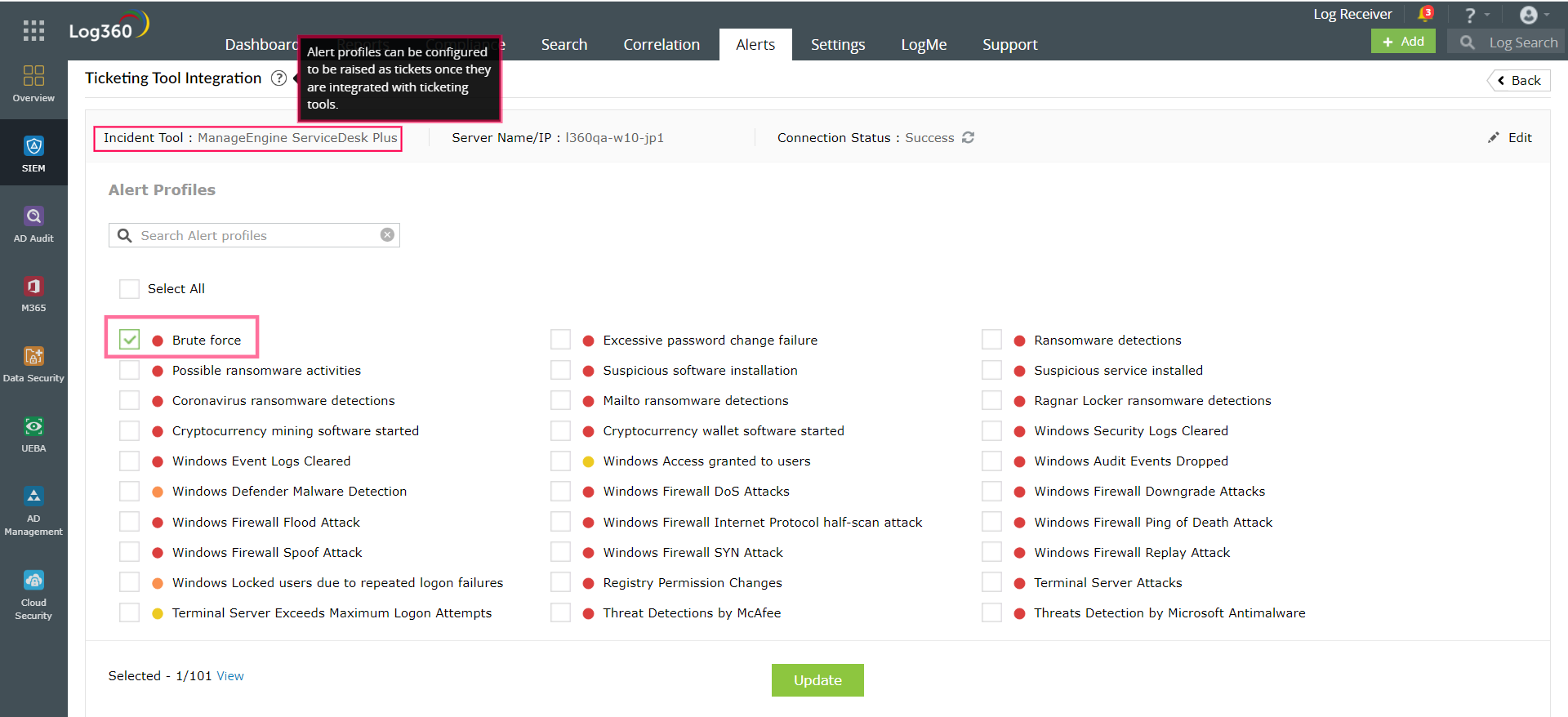

- Gérez efficacement les tickets en créant des tickets pour une enquête plus détaillée via des intégrations avec des outils tiers de ticketing ou de help desk.

Figure 1 : Cette image donne un aperçu des cinq étapes de l'automatisation de la réponse aux incidents.

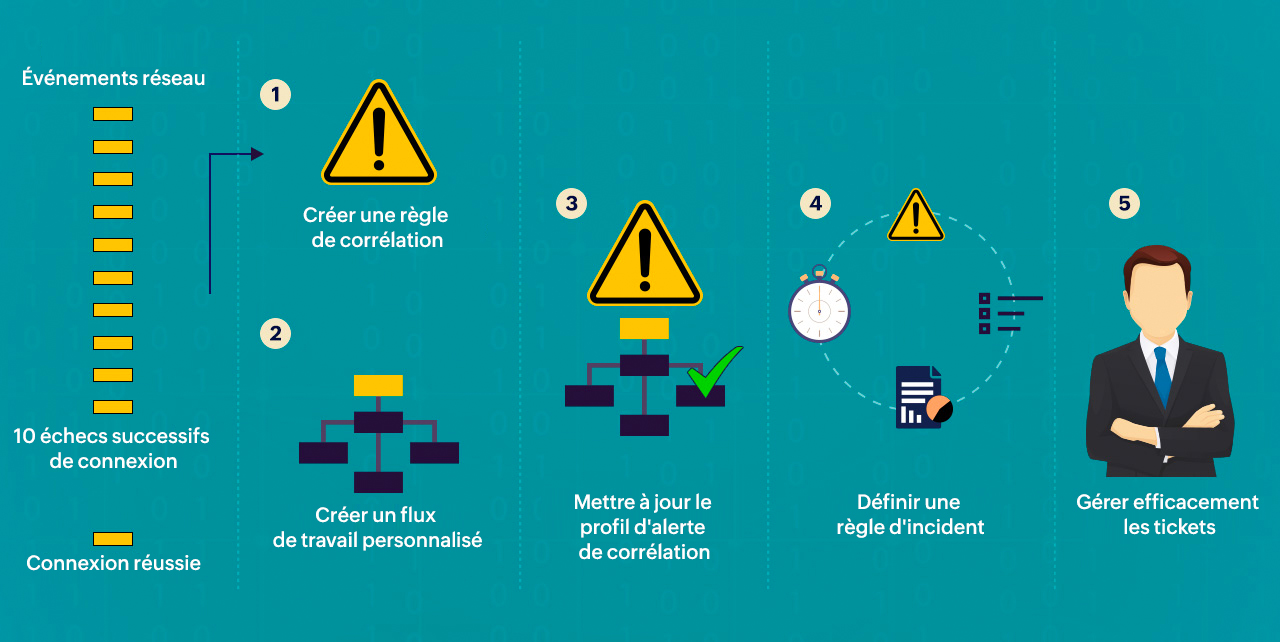

- Créez une règle de corrélation

Figure 2 : C'est une capture d'écran de la fonction de création de règles de corrélation dans Log360.

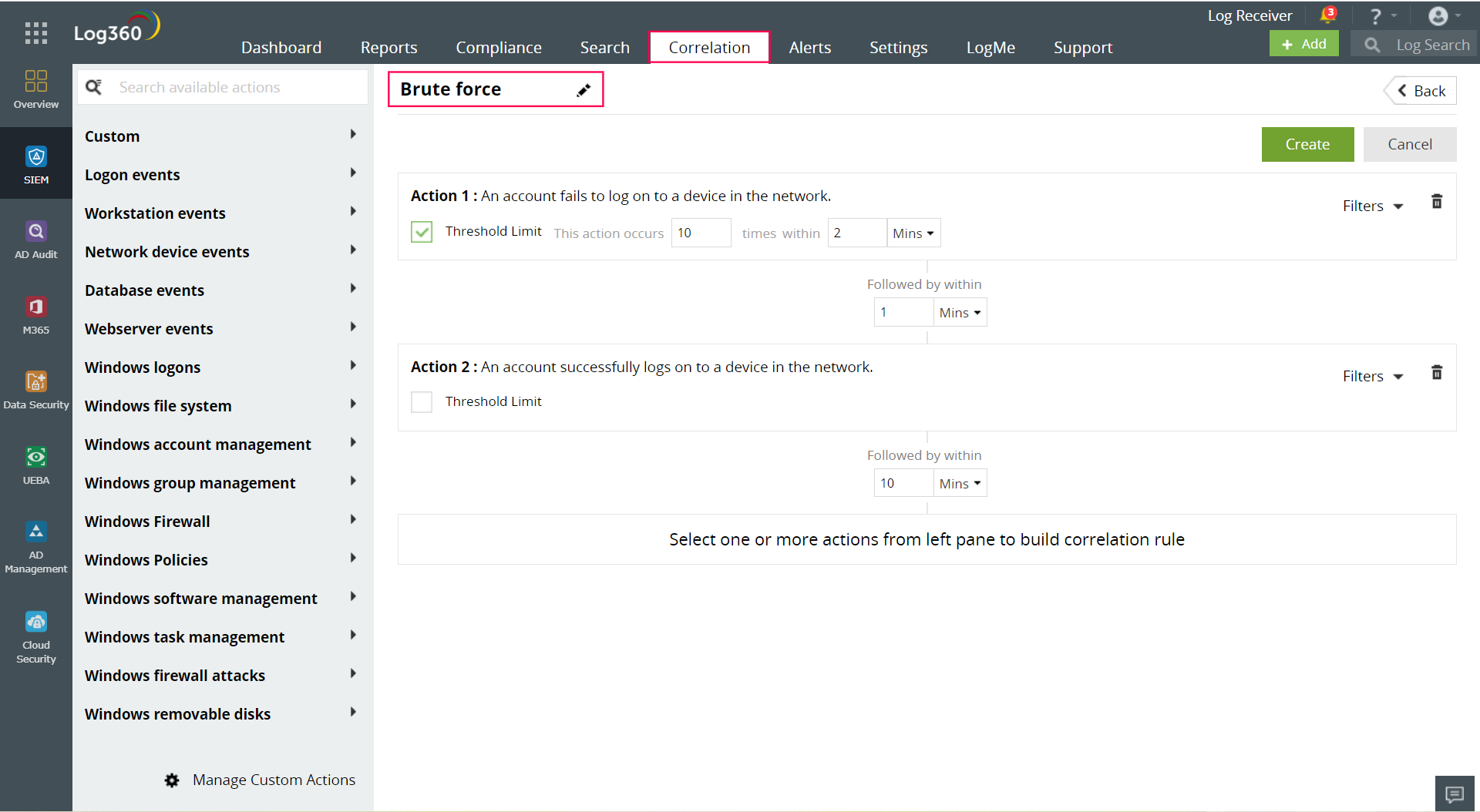

- Créez le workflow

Figure 3 : C'est une capture d'écran du générateur de workflow dans Log360.

- Mettez à jour le profil d'alerte de corrélation

Figure 4 : Cette image montre comment activer le workflow pour le profil d'alerte de corrélation.

- Définissez une règle d'incident

Figure 5 : Cette image montre comment vous pouvez créer une règle d'incident pour un profil d'alerte.

- Gérez efficacement les tickets

Figure 6 : Cette capture d'écran montre comment créer des tickets automatiques pour les profils d'alerte en utilisant Log360.

Pour bien comprendre le processus de réponse automatisée aux incidents, nous avons utilisé un cas d'utilisation simple, à savoir une attaque par force brute. Cependant, vous pouvez créer des règles de corrélation et des flux de travail personnalisés pour détecter et répondre à des cyberattaques complexes. Avec la capacité de réponse aux incidents de Log360, les SOC peuvent automatiquement corréler les événements suspects, hiérarchiser les alertes en fonction de leur gravité, déclencher la première ligne de défense avec des workflows de réponse automatisés et gérer les incidents de manière centralisée. Vous êtes intéressé par une démo personnalisée du produit ? Cliquez ici. Vous voulez essayer le produit ? Découvrez l'essai gratuit de 30 jours.Source : Automated incident response using Log360