Examen des autorisations et optimisation de l’espace disque avec notre outil d’analyse des fichiers

- Analyse des données ROT

- Gestion des fichiers dupliqués

- Analyse de l’utilisation des disques

- Examen des autorisations de sécurité

- Évaluation de la protection des

autorisations - Identification des fichiers surexposés

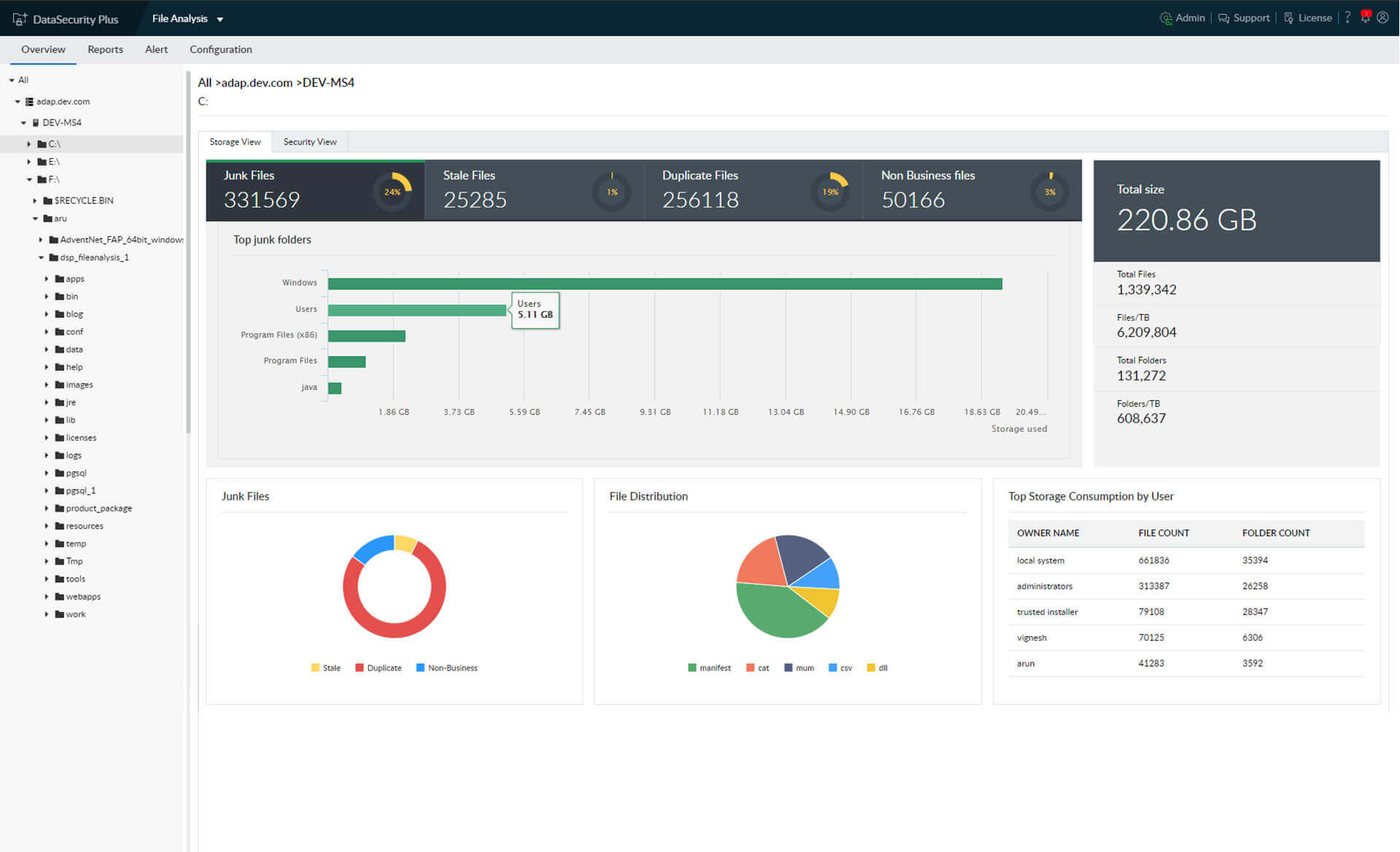

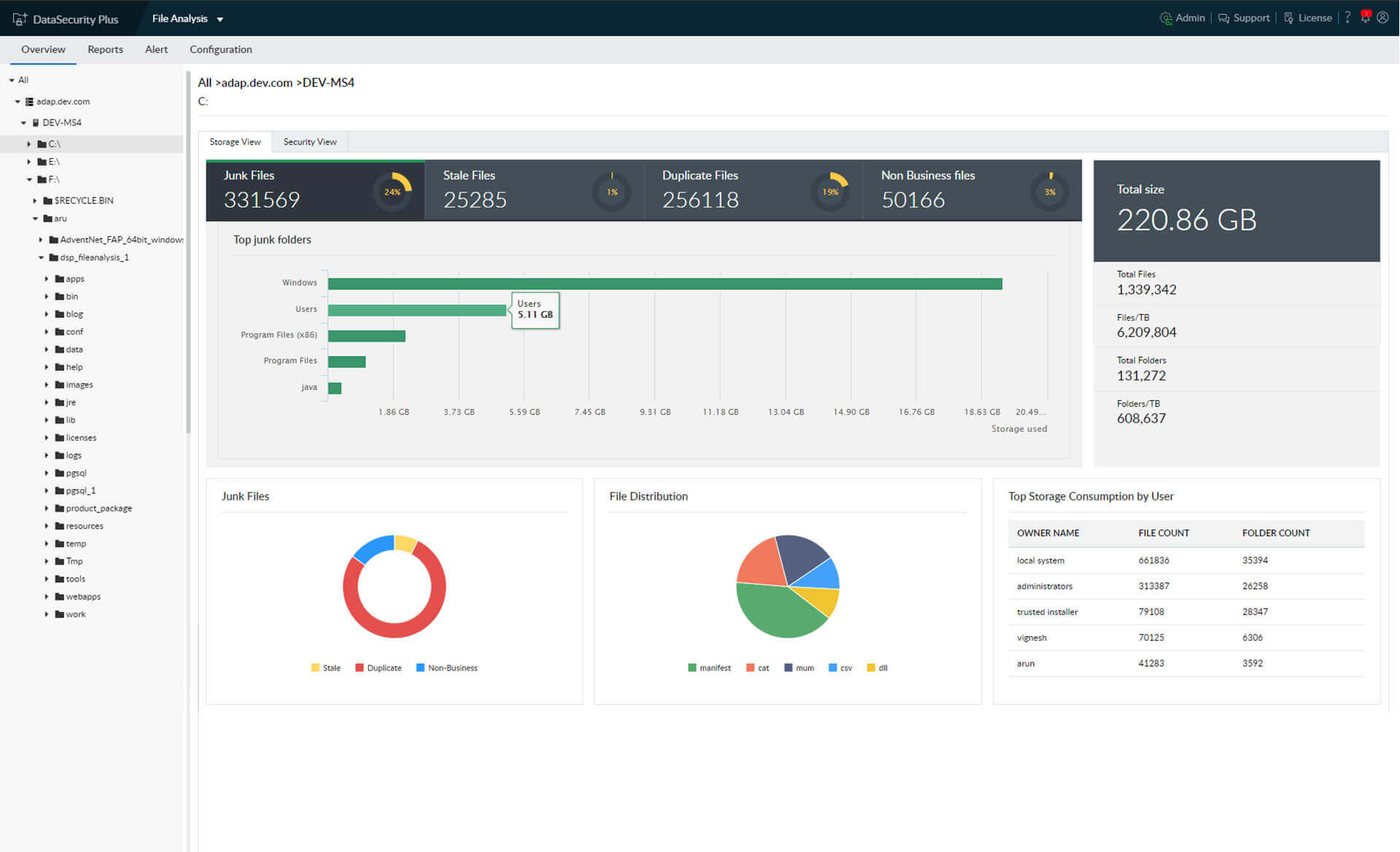

Analyse des données ROT

- Localisez les données redondantes, obsolètes et inutiles (ROT) et supprimez-les des serveurs de fichiers pour éviter des problèmes de performance du stockage principal.

- Recevez des alertes sur les violations des stratégies de stockage comme des employés conservant des documents volumineux ou des fichiers personnels, multimédia ou non essentiels.

- Évitez d’avoir à acquérir plus de stockage en supprimant les fichiers inutiles, comme ceux orphelins et temporaires.

- Analysez le nombre de fichiers obsolètes, dupliqués et non professionnels ajoutés chaque année au stockage de premier niveau avec des graphiques instructifs.

- Décelez et supprimez les dossiers vides appartenant aux employés ou laissés par des logiciels désinstallés pour libérer de l’espace.

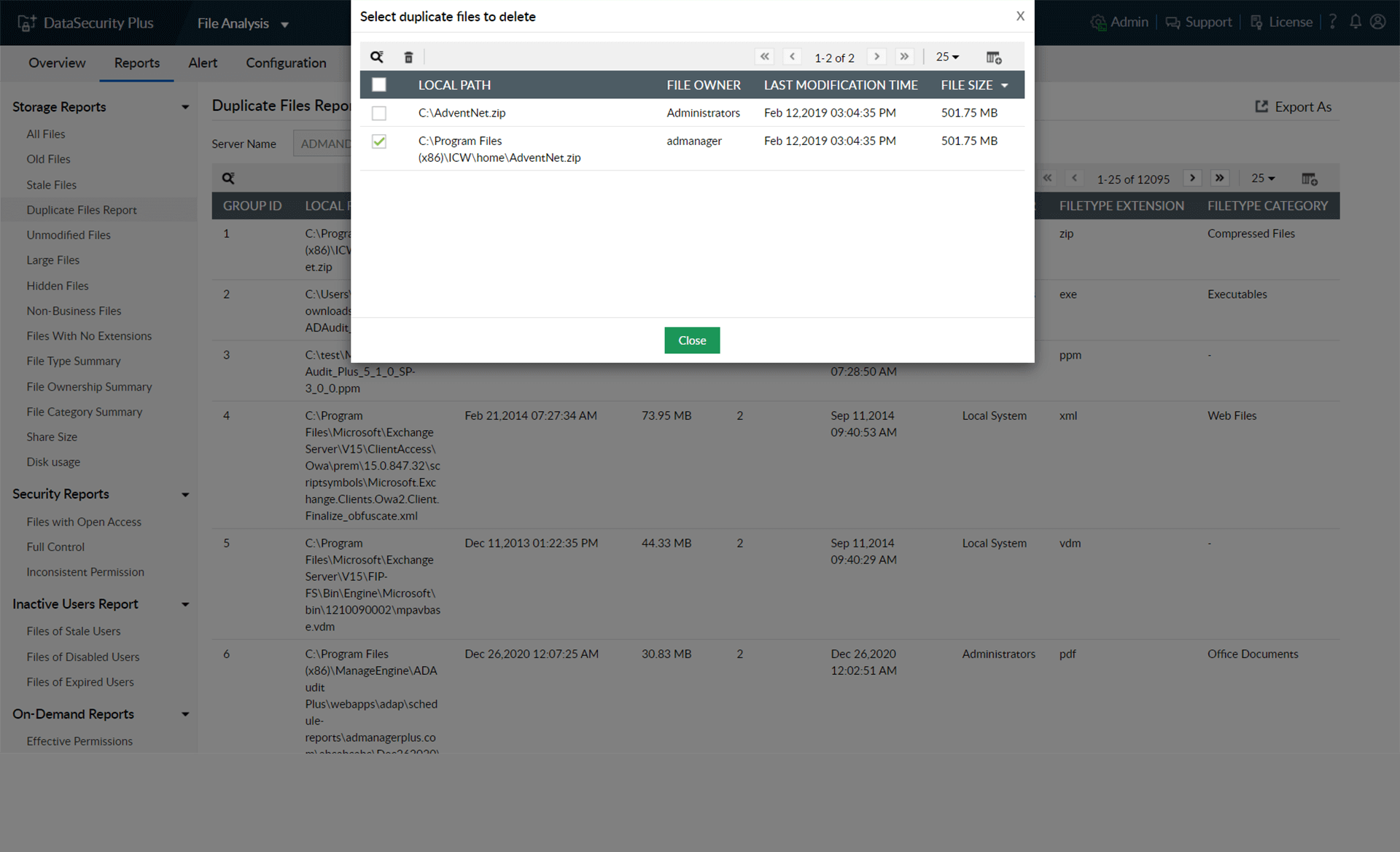

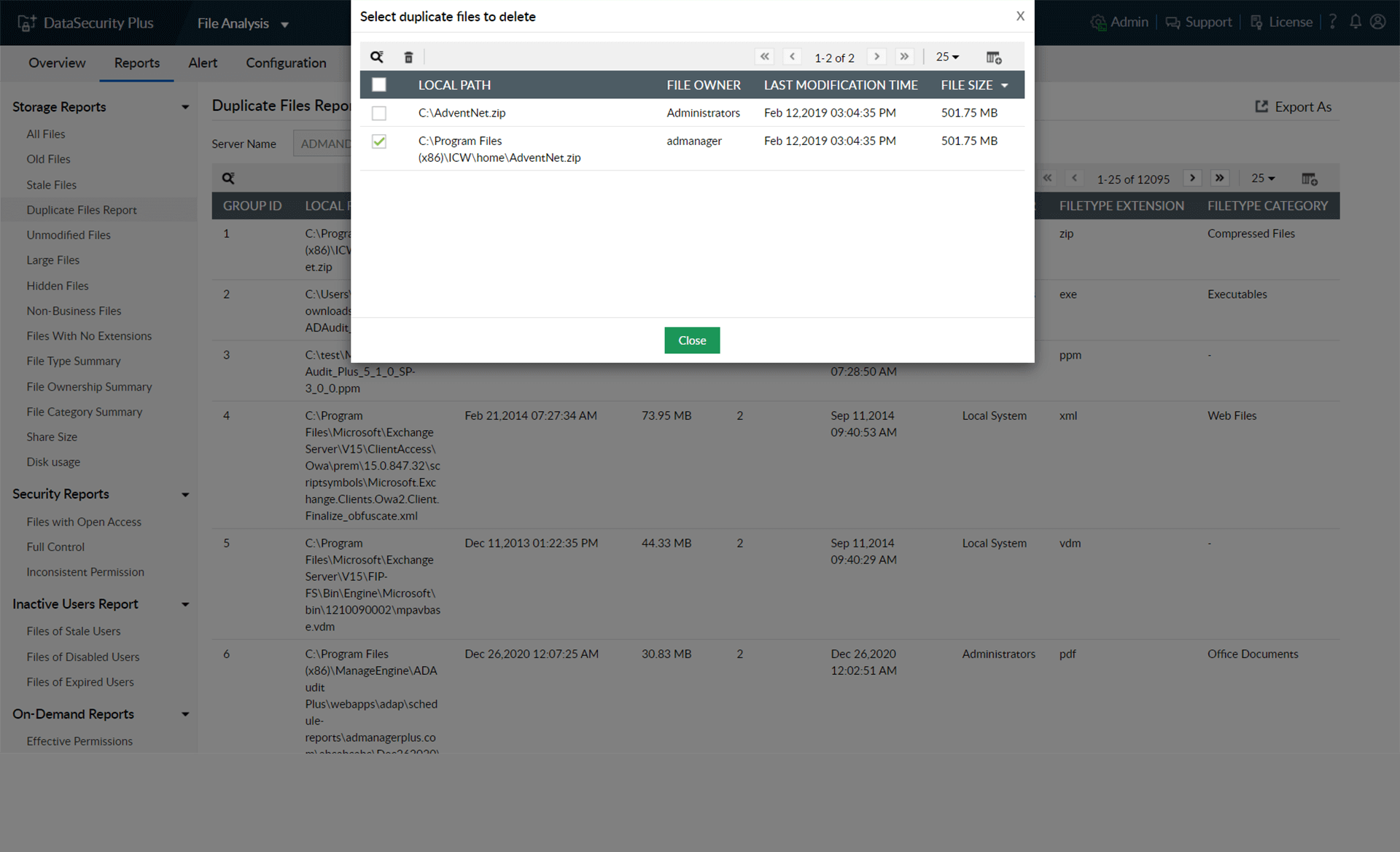

Gestion des fichiers dupliqués

- Obtenez un aperçu des fichiers redondants dans le stockage d’entreprise avec le rapport sur les fichiers dupliqués de DataSecurity Plus.

- Comparez des attributs comme la taille, l’heure de dernière modification et le nom pour identifier les fichiers dupliqués avec une précision ciblée.

- Déterminez le nombre de copies existantes d’un fichier dupliqué, l’emplacement, le propriétaire de chaque copie et d’autres détails utiles pour une analyse facile.

- Simplifiez la gestion des fichiers dupliqués en choisissant les copies à supprimer et en le faisant directement du rapport.

- Conservez une piste d’audit du technicien qui a supprimé un fichier dupliqué avec les rapports d’audit des techniciens.

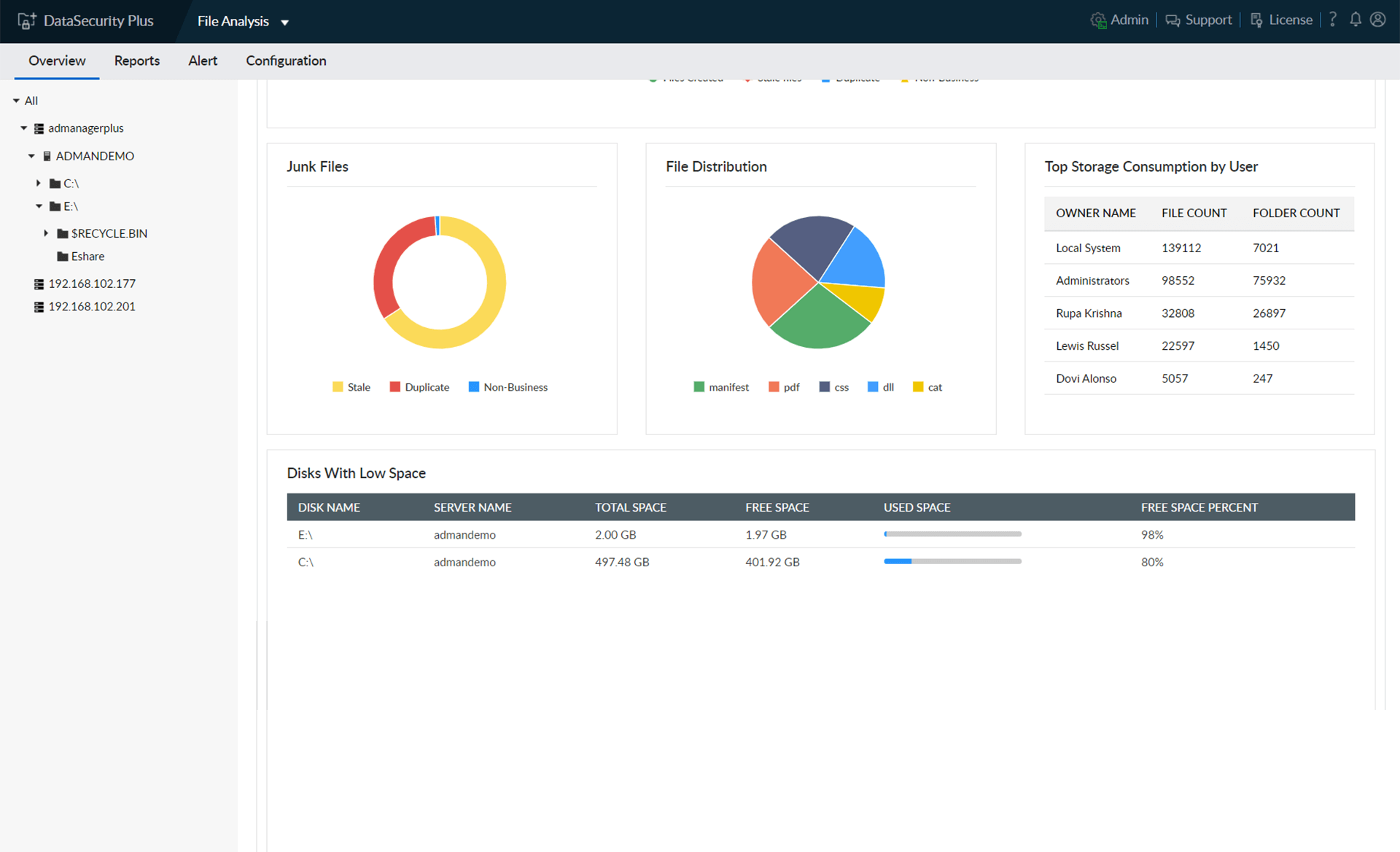

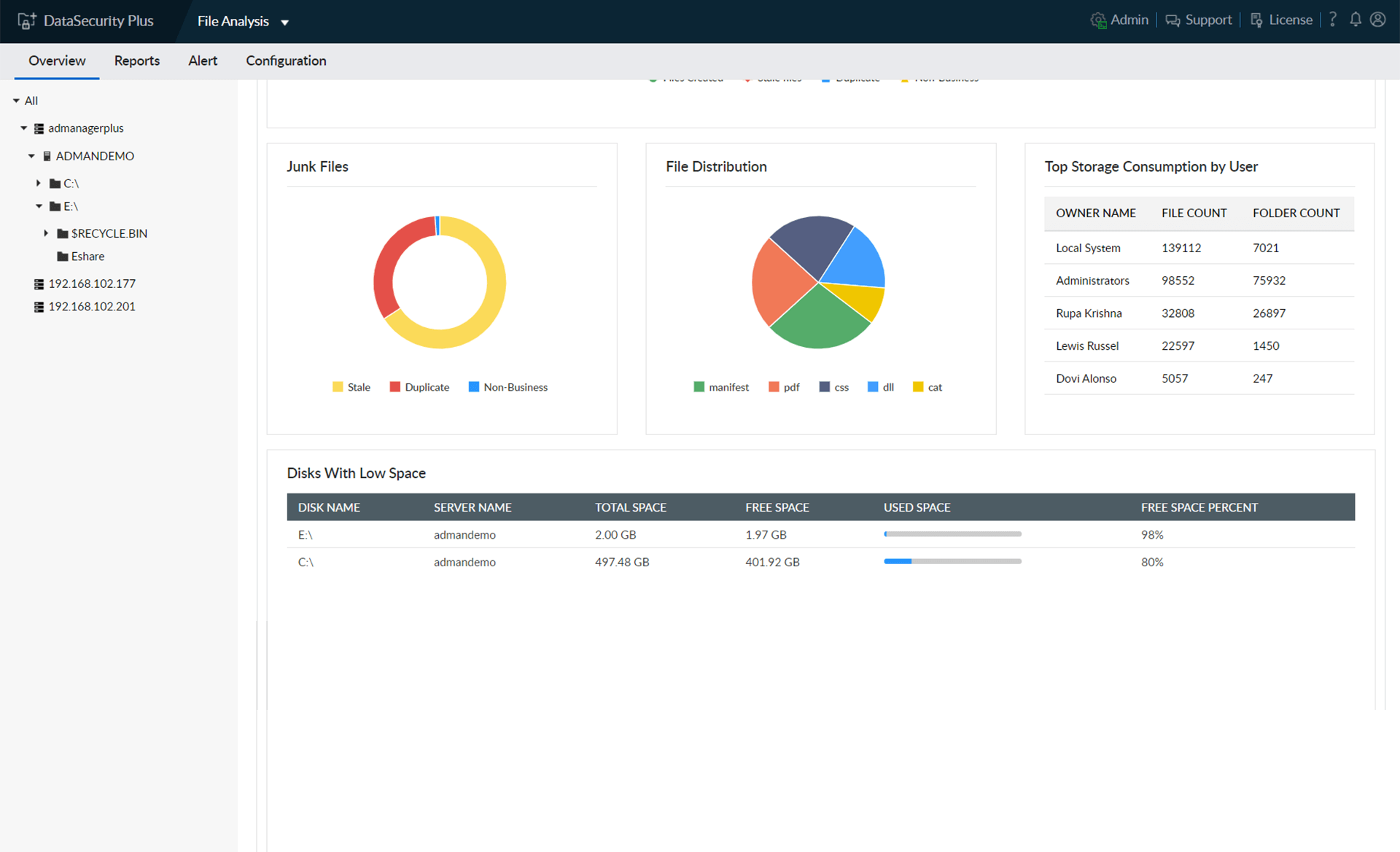

Analyse de l’utilisation des disques

- Obtenez un aperçu rapide de l’écosystème de stockage et explorez-le en affichant l’arborescence pour analyser chaque serveur, dossier et fichier.

- Répertoriez tous les partages de fichiers, les fichiers ouverts, les sessions actives et les points de jonction pour affiner l’analyse de l’utilisation de l’espace disque.

- Générez des rapports utiles sur les fichiers ayant une extension donnée, appartenant à un utilisateur précis ou correspondant à d’autres métadonnées.

- Identifiez les employés dont les fichiers occupent le plus d’espace de stockage, analysez les fichiers les plus volumineux et prenez les mesures correctives nécessaires.

- Obtenez des détails sur l’emplacement, la taille et le propriétaire des fichiers cachés pour vérifier qu’ils sont anodins et pas masqués par des utilisateurs ou des programmes malveillants.

- Analysez la taille des partages de fichiers du domaine, le nombre de fichiers et de dossiers dans chaque partage et les utilisateurs et leurs autorisations.

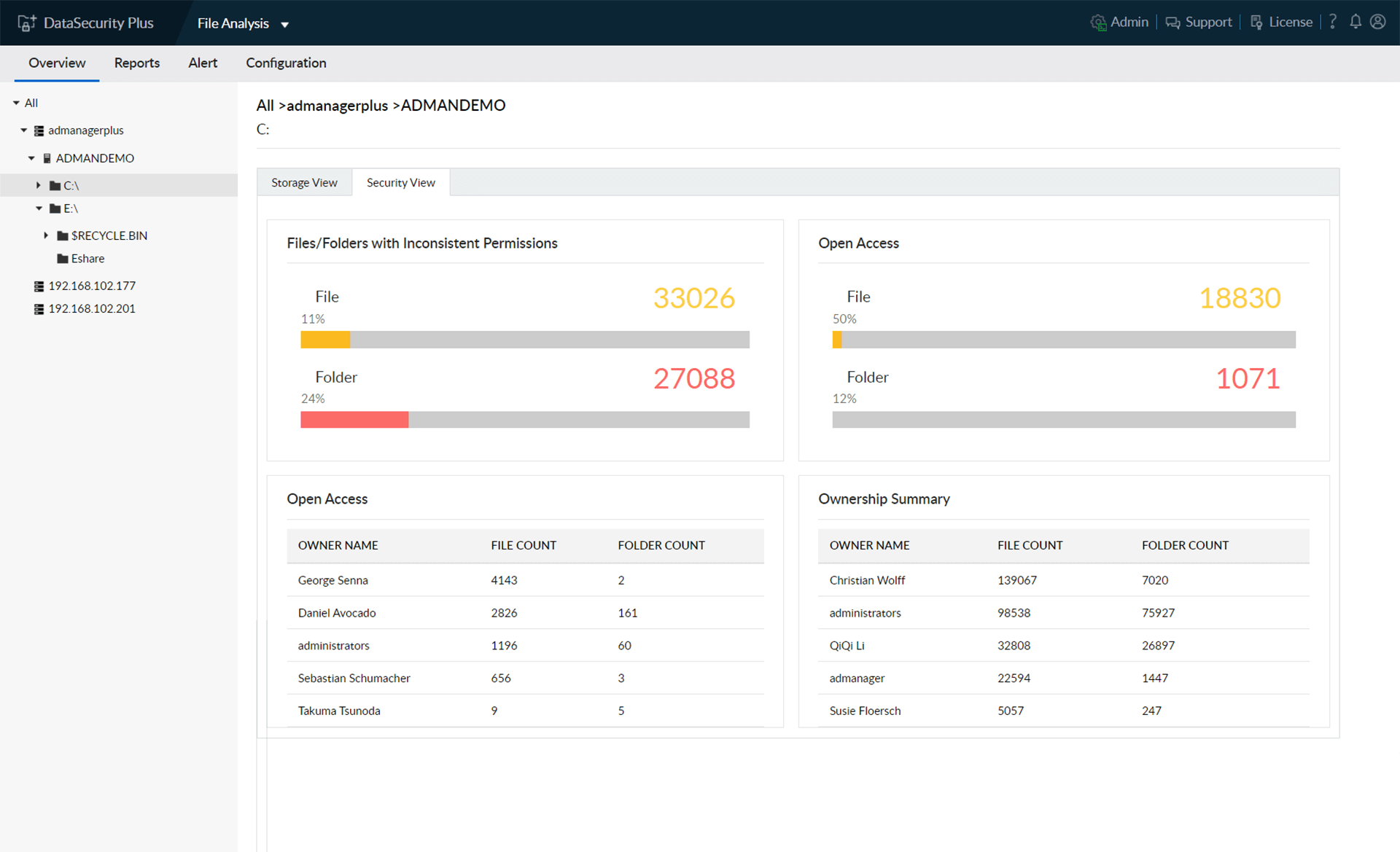

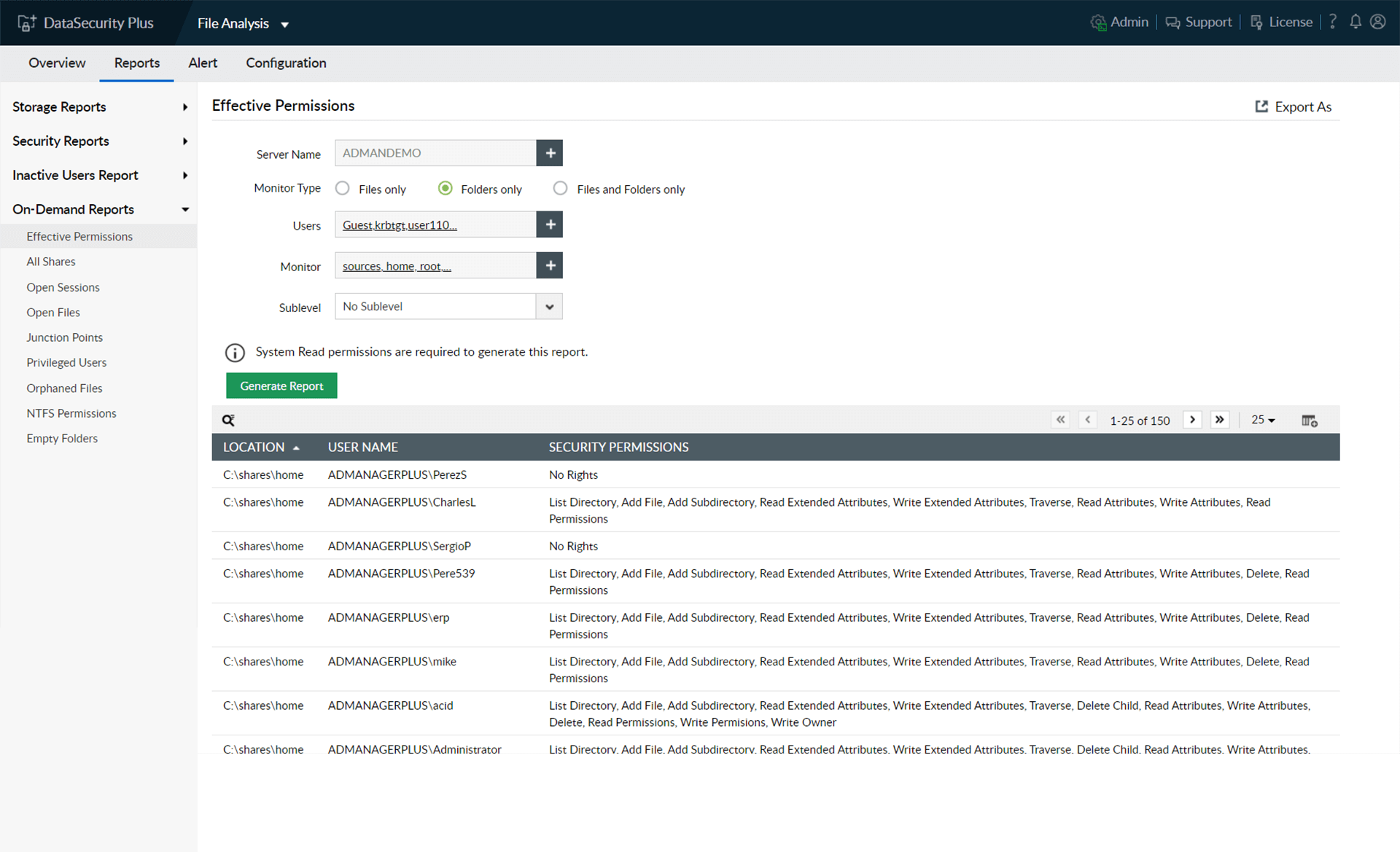

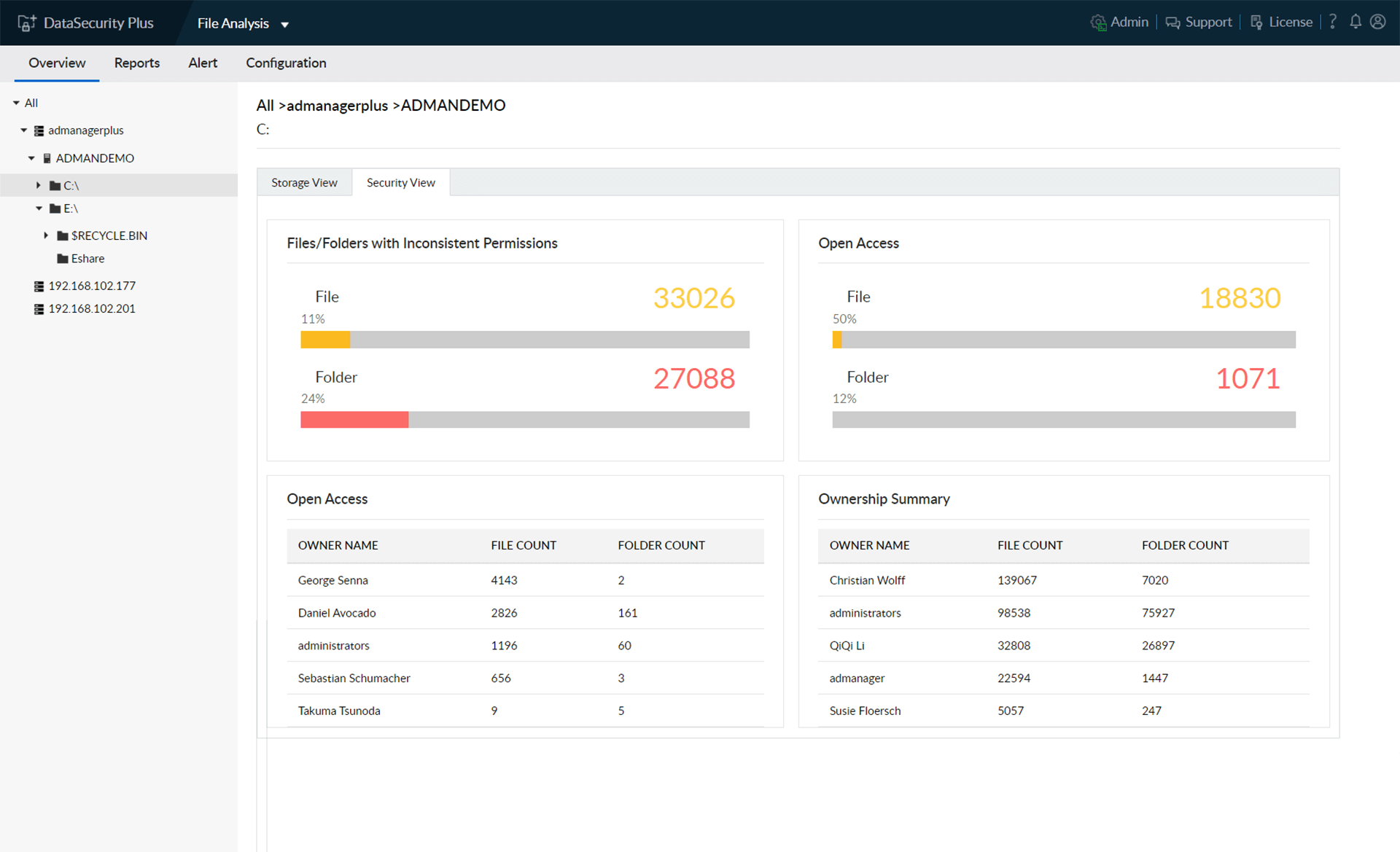

Examen des autorisations de sécurité

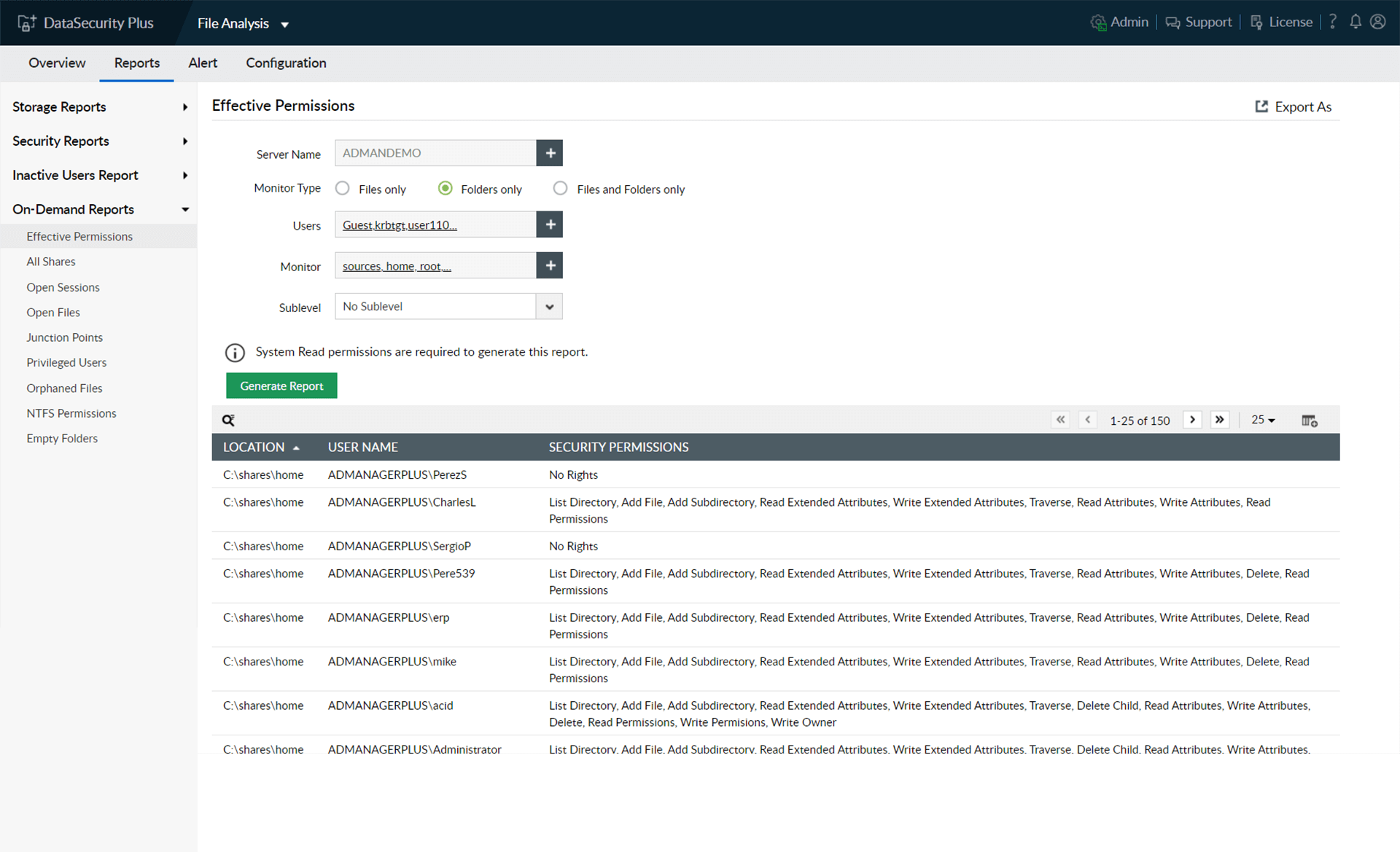

- Examinez les droits d’accès et identifiez facilement les vulnérabilités exploitables en générant des rapports instantanés sur les autorisations de partage et NTFS au besoin.

- Analysez facilement les autorisations effectives avec des rapports à la demande et vérifiez que les utilisateurs n’ont que les droits d’accès que leur fonction exige.

- Identifiez les utilisateurs privilégiés ayant un accès illimité à des fichiers sensibles, vérifiez s’ils ont besoin de ces privilèges et limitez l’accès si nécessaire.

- Déterminez le nombre de fichiers appartenant à un utilisateur, leurs tailles et leurs emplacements avec un rapport complet d’analyse de propriété.

- Créez des abonnements à des rapports sur les autorisations de fichiers pour déceler et corriger les vulnérabilités de sécurité et réduire la surface d’attaque possible.

Évaluation de la protection des autorisations

- Identifiez les fichiers vulnérables comme ceux appartenant à des comptes d’utilisateur périmés, désactivés, supprimés ou inactifs.

- Affichez les partages de fichiers, suivez les autorisations, les utilisateurs et leurs niveaux d’accès à un dossier partagé pour une meilleure gestion des partages.

- Obtenez des rapports sur les autorisations effectives directement dans votre boîte aux lettres et vérifiez constamment que le principe du privilège minimum est maintenu dans l’entreprise.

- Évitez des sanctions pour non-conformité en vérifiant que seuls les utilisateurs ayant des besoins légitimes peuvent accéder à des fichiers sensibles et stratégiques.

- Identifiez les héritages d’autorisations rompus et d’autres cas d’autorisations incohérentes permettant à des utilisateurs d’accéder à des données alors qu’ils ne devraient pas.

Identification des fichiers surexposés

- Définissez les autorisations excessives de l’environnement pour obtenir des rapports sur mesure qui aident les administrateurs à identifier facilement les fichiers surexposés.

- Localisez les risques de sécurité comme des utilisateurs ayant un accès en contrôle total à un fichier ne leur appartenant pas ou des fichiers accessibles par tous.

- Identifiez les fichiers appartenant à d’anciens employés, analysez s’ils restent pertinents pour l’activité et utilisez l’information pour les récupérer ou les purger au besoin.

- Décelez les violations de la stratégie de sécurité des fichiers de l’organisation, comme des fichiers autorisant un accès illimité à un utilisateur ou un groupe.

- Atténuez la menace interne en limitant les droits d’accès excessifs lorsque la solution en détecte.

Affichage d’un aperçu rapide avec un outil complet d’analyse des fichiers

Renforcez le contrôle sur les données non structurées grâce à un outil d’analyse des fichiers qui offre un aperçu utile pour mieux gérer les fichiers indésirables, assurer une planification efficace du stockage et garantir la sécurité des données.

- Analyse du stockage de fichiers

- Déduplication de fichiers

- Optimisation de l’utilisation de l’espace disque

- Analyse des autorisations NTFS

- Affichage des autorisations effectives

Outil d’analyse du stockage

Comprenez mieux le stockage avec des graphiques et des diagrammes qui détaillent le nombre de fichiers et le volume.

Recherche des fichiers indésirables

Identifiez les fichiers inutiles, obsolètes, non professionnels et indésirables et gérez-les selon les besoins de l’organisation.

Arborescence des fichiers

Analysez les propriétés de stockage et de sécurité des répertoires jusqu’au niveau fichier.

Recherche des fichiers dupliqués

Affichez les fichiers dupliqués avec des détails sur le nombre de copies, l’emplacement et la taille.

Déduplication facile

Gérez facilement les fichiers dupliqués en supprimant des copies directement de l’interface utilisateur.

Analyse de l’utilisation des disques

Générez des rapports détaillés sur l’espace disque disponible, l’utilisation, la densité de stockage, etc.

Analyse des types de fichier

Obtenez une information utile sur la distribution des fichiers par type, catégorie ou autre attribut.

Examen de l’utilisation du stockage

Identifiez les utilisateurs dont les fichiers occupent le plus d’espace de stockage d’entreprise.

Suivi des autorisations NTFS

Affichez un aperçu des autorisations liées à chaque fichier et dossier directement du tableau de bord.

Analyse des autorisations

Identifiez les vulnérabilités de sécurité comme les héritages rompus et les fichiers autorisant un accès illimité aux utilisateurs.

Analyse de la propriété des fichiers

Déterminez le nombre et la taille des fichiers appartenant à chaque utilisateur du domaine.

Suivi des autorisations effectives

Générez des rapports sur les autorisations effectives des utilisateurs sur des dossiers sensibles et vérifiez que le privilège minimum est strictement appliqué.

Rapports de sécurité à la demande

Maintenez la sécurité avec des rapports instructifs instantanés sur les utilisateurs privilégiés, les fichiers partagés, ceux orphelins, etc.

L’outil d’analyse des fichiers qu’offre DataSecurity Plus permet de :

- 1 Localiser les fichiers anciens, périmés et inchangés dans le stockage d’entreprise.

- 2 Rechercher, suivre et gérer les fichiers dupliqués directement de l’interface utilisateur.

- 3 Identifier les fichiers vides ou orphelins, temporaires et autres données résiduelles inutiles.

- 4 Suivre les tendances de croissance de l’espace disque et maîtriser les questions de disponibilité du stockage.

- 5 Identifier les employés entassant des fichiers personnels dans le stockage d’entreprise.

- 6 Analyser les dossiers partagés pour connaître leur taille, examiner les autorisations de partage, etc.

- 7 Suivre les autorisations NTFS et effectives et déterminer les utilisateurs privilégiés d’un domaine.

- 8 Déceler les héritages rompus, les droits d’accès excessifs et d’autres problèmes de protection des autorisations.

- 9 Analyser la propriété des fichiers et connaître le nombre et la taille des fichiers détenus par chaque utilisateur.

- 10 Afficher chaque partage de fichiers, fichier ouvert, point de jonction ou session ouverte à la demande.