Analyse unifiée de l’infrastructure

La taille de l'entreprise grandissant, celle de l’infrastructure réseau croît elle aussi. On ne peut donc plus utiliser une approche en silos consistant à suivre chaque fonction avec un outil distinct pour l’analyse de l’infrastructure réseau.

Une infrastructure réseau type comprend plusieurs processus et il s’avère vital d’adopter un outil d’analyse qui unifie tous les éléments distincts et les analyse globalement pour gagner en efficacité.

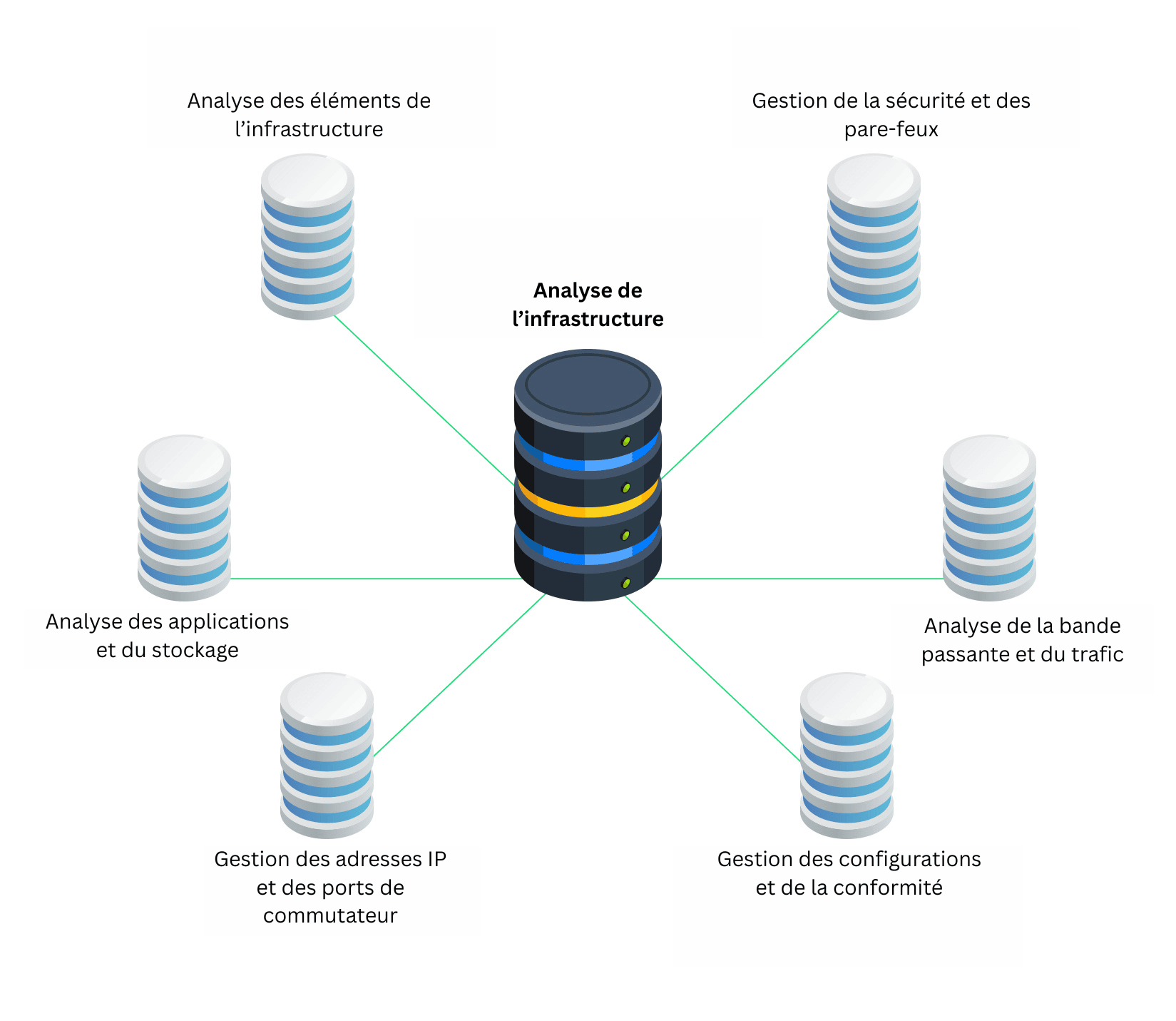

Différents silos d’analyse de l’infrastructure

1. Analyse des éléments de l’infrastructure

On peut classer en gros les éléments comme physiques et virtuels et on doit les intégrer correctement à l’infrastructure informatique. Il faut configurer avec soin les nouveaux éléments et analyser l’intégrité et la disponibilité de ceux existant déjà dans l’infrastructure. Il faut les mettre à jour avec la dernière configuration pour éviter des problèmes de synchronisation avec les nouveaux appareils.

Pour améliorer la performance des systèmes, divers métriques des éléments comme l’utilisation du processeur et de la mémoire ou les instances de processus sont analysés en détail. Cela facilite beaucoup la planification de la capacité et réduit la consommation d’énergie.

2. Gestion de la sécurité et des pare-feux

Les pare-feux forment la première ligne de défense contre les maliciels, les attaques, les virus et d’autres cybermenaces. Presque toutes les entreprises possèdent un pare-feu pour protéger les données sensibles, mais aussi pour générer des rapports sur les normes de sécurité qui aident à respecter diverses exigences de conformité (PCI DSS, ISO 27000, NIST, SANS, NERC-CIP, etc.).

Les pare-feux servent à examiner les journaux d’événements et analyser les pics d’activité, identifier et éliminer les appareils non autorisés, remédier aux vulnérabilités des points d’accès, etc. Les pare-feux étendent la protection aux appareils distants via des VPN pour un environnement de télétravail sûr.

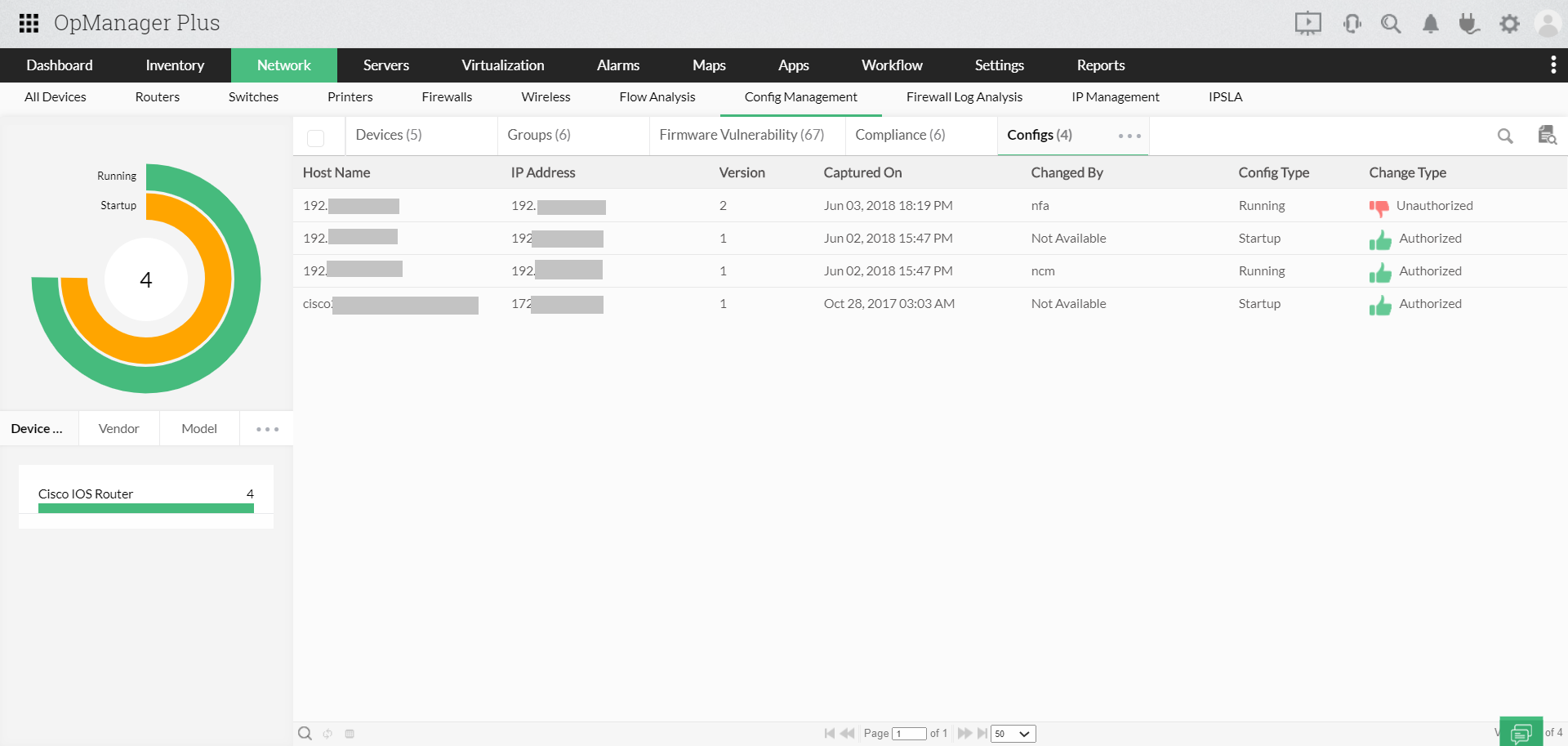

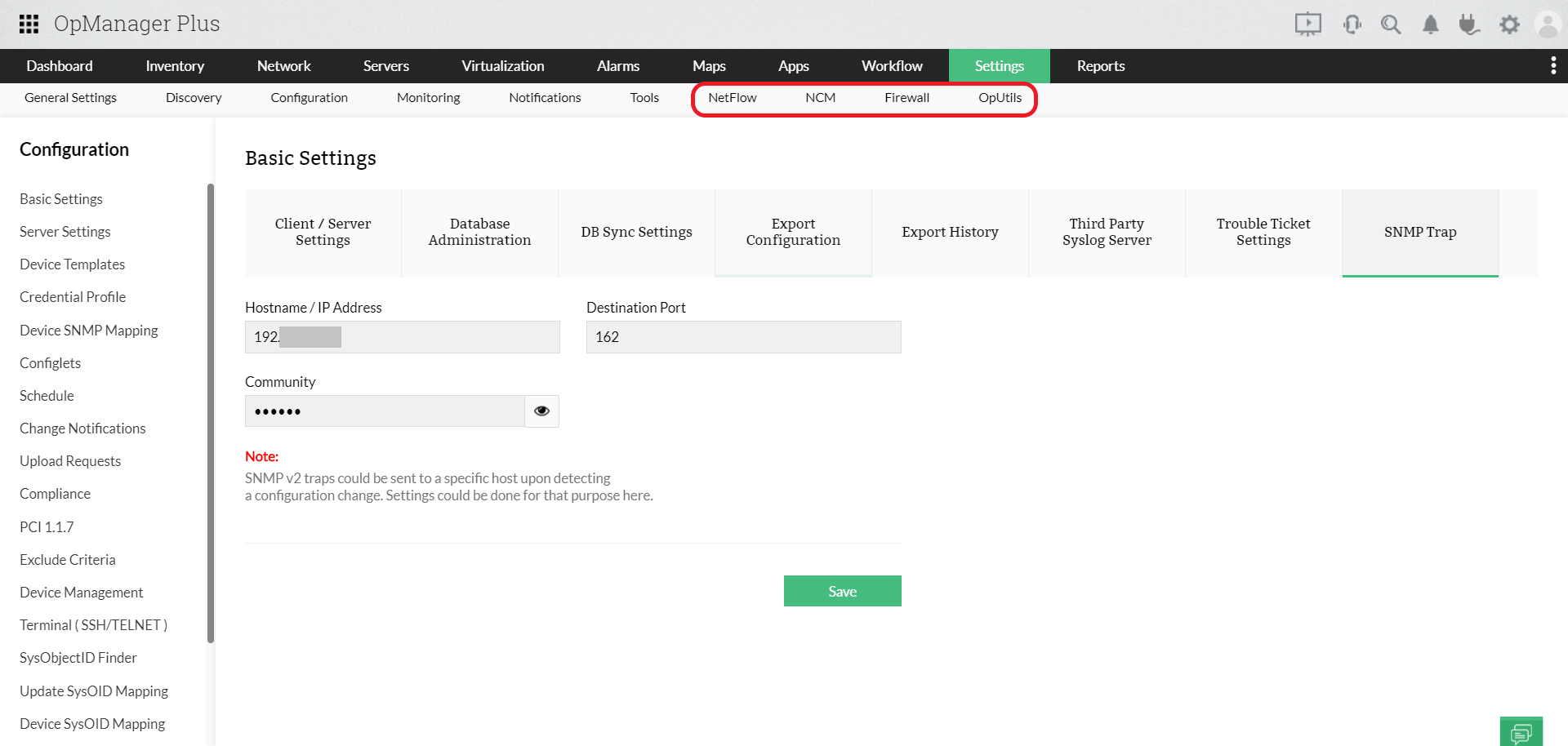

3. Gestion des configurations et de la conformité

Les violations de sécurité s'avèrent de plus en plus courantes et même les grandes entreprises luttent pour sécuriser leurs données et prévenir le vol de données. Voilà pourquoi les entreprises investissent dans des outils de gestion des configurations et de la conformité. Cela leur permet de maintenir la conformité avec les principales normes comme Cisco IOS, SOX, HIPAA et PCI DSS, mais aussi de recevoir des alertes proactives lorsqu’une violation de conformité risque de survenir pour qu’elles prennent des mesures préventives.

La gestion des configurations vise à assurer et maintenir la performance des systèmes. Un bon outil de gestion des configurations protège l’entreprise en évitant que des systèmes critiques ne subissent des interruptions imprévues en suivant de près les configurations du réseau.

La gestion des configurations exige d’en effectuer des sauvegardes automatiques pour pouvoir les déployer dès qu’une erreur de configuration est détectée. Ce processus implique aussi d’établir un accès basé sur le rôle, de limiter les modifications de configuration sensibles aux super-administrateurs ou d’alléger la charge en automatisant la mise à jour des appareils pour mieux comprendre les modifications à appliquer aux systèmes et les suivre en temps réel.

4. Analyse de la bande passante et du trafic

L’analyse de la bande passante et du trafic sert à comprendre la disponibilité de la bande passante et les modèles d’utilisation dans l’infrastructure, ainsi que son flux de trafic, l’utilisation, les saturations et les contraintes réseau en temps réel.

En analysant la bande passante et le trafic, on maintient une exécution continue et rapide des applications, avec une gigue et une latence minimales.

On effectue l’analyse de la bande passante et le profilage du trafic en utilisant des technologies de flux comme NetFlow, sFlow et jFlow. On peut générer des rapports avancés (par exemple, de prévision) avec les données pour faciliter la planification de la capacité en bande passante afin de mieux gérer l’environnement actuel et accompagner sa croissance future.

5. Gestion des adresses IP et des ports de commutateur

La gestion des adresses IP (IPAM) sert à planifier, suivre et gérer l’espace d’adresses de l’infrastructure. Les administrateurs peuvent ainsi veiller à ce que le registre des adresses IP disponibles reste à jour, mieux suivre la gestion des ressources et effectuer une délégation d’adresses plus claire. L’accès à des données IPAM aide à identifier les violations de données ou un mauvais usage d’appareil dans l’entreprise.

Les outils IPAM analysent régulièrement les routeurs et les sous-réseaux pour détecter les adresses IP non autorisées, permettant de les signaler et de bloquer leur accès au système. De même, la gestion des ports de commutateur sert à suivre l’utilisation et gérer les ports inactifs.

6. Analyse des applications et du stockage

La vitesse régit tout à l’ère numérique moderne. Si des applications et des sites Web sont lents à répondre, cela affecte les utilisateurs et nuit à la productivité et la rentabilité de l’entreprise.

L’analyse des applications entre alors en jeu. Elle permet d’analyser toutes les applications stratégiques et de s’assurer qu’elles fonctionnent bien. On peut aussi générer des rapports pour une analyse précise de la performance. Analysez les applications Web spécifiques ou mobiles, les machines virtuelles, les applications cloud, les conteneurs, les serveurs d’applications, les bases de données, les banques Big Data, les modules de middleware et de messagerie, les serveurs et services Web, ainsi que les suites ERP.

L’augmentation de capacité peut temporairement couvrir les besoins de stockage de l'entreprise mais, à long terme, il faut opter pour un système de gestion du stockage. L’emploi d’un système de gestion du stockage améliore la gestion des ressources tout en aidant à bien prévoir les besoins à venir.

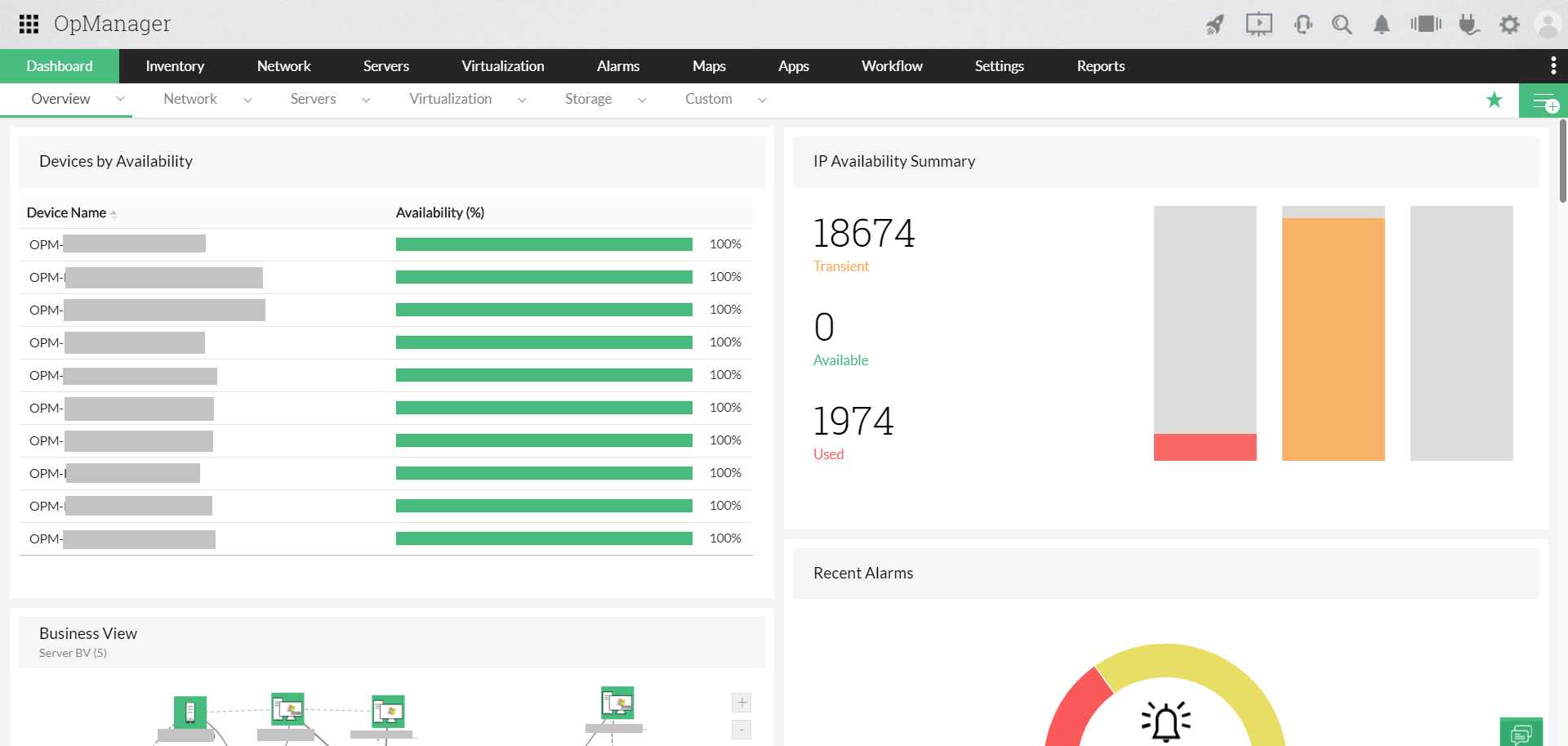

OpManager Plus : solution unifiée d’observabilité de l’infrastructure informatique

OpManager Plus intègre tous les silos distincts et assure une gestion de l’infrastructure informatique vraiment unifiée.

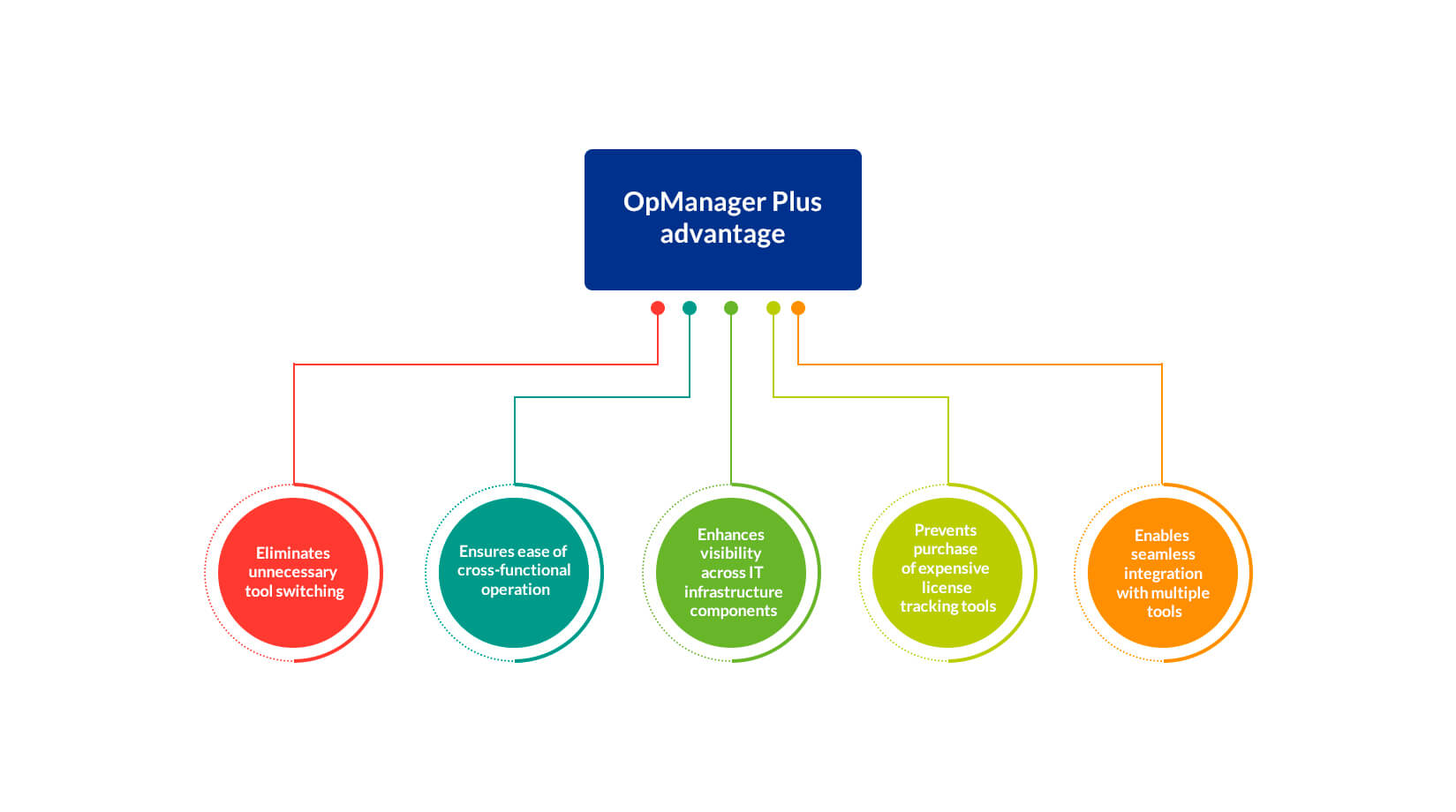

L’adoption d’OpManager Plus offre de nombreux avantages pour les besoins d’observabilité globale :

- Évite un changement d’outils

- L’écueil le plus courant du métier d’administrateur réside dans le besoin constant de basculer entre divers outils pour analyser différents aspects de l’infrastructure. Solution d’observabilité unifiée, OpManager Plus l’évite en offrant une seule plateforme pour tous les besoins d’analyse de l’infrastructure informatique.

- Offre une observabilité de l’infrastructure informatique transversale via une console unifiée

- Normalement, les opérations transversales comme diffuser des configurations sures pour restaurer la disponibilité d’appareils en cas de défaillance ou identifier et limiter ceux consommant trop de bande passante exigent plusieurs outils fonctionnant de concert. Toutefois, OpManager Plus, outil ITOM unifié, les facilite beaucoup, un seul outil d’analyse assurant la gestion des opérations informatiques de tout le réseau, ce qui réduit nettement le temps moyen de réparation (MTTR).

- Normalement, les opérations transversales comme diffuser des configurations sures pour restaurer la disponibilité d’appareils en cas de défaillance ou identifier et limiter ceux consommant trop de bande passante exigent plusieurs outils fonctionnant de concert. Toutefois, OpManager Plus, outil ITOM unifié, les facilite beaucoup, un seul outil d’analyse assurant la gestion des opérations informatiques de tout le réseau, ce qui réduit nettement le temps moyen de réparation (MTTR).

- Améliore le suivi des éléments de l’infrastructure informatique

- OpManager Plus allie l’analyse informatique unifiée et la gestion de l’infrastructure de centre de données en supervisant tous les éléments de l’infrastructure et offre un aperçu précis, en temps réel, de tous les aspects du réseau. On peut utiliser l’analyse UIM pour obtenir une représentation visuelle détaillée du centre de données (avec des vues 3D de rack ou d’étage), des cartes de topologie réseau et des vues d’entreprise.

- Évite l’achat d’outils coûteux pour suivre les licences des produits

- Si on utilise un grand nombre d’outils pour gérer le fonctionnement d’une entreprise, il en faut un autre capable de suivre les licences de tous les outils d’analyse de l’infrastructure, ce qui ne fait qu'alourdir les frais généraux. Les fonctions dynamiques d’OpManager Plus permettent une analyse unifiée de l’infrastructure, évitant d’avoir à acquérir plusieurs outils et suivre leurs licences, ainsi que des coûts d’immobilisations.

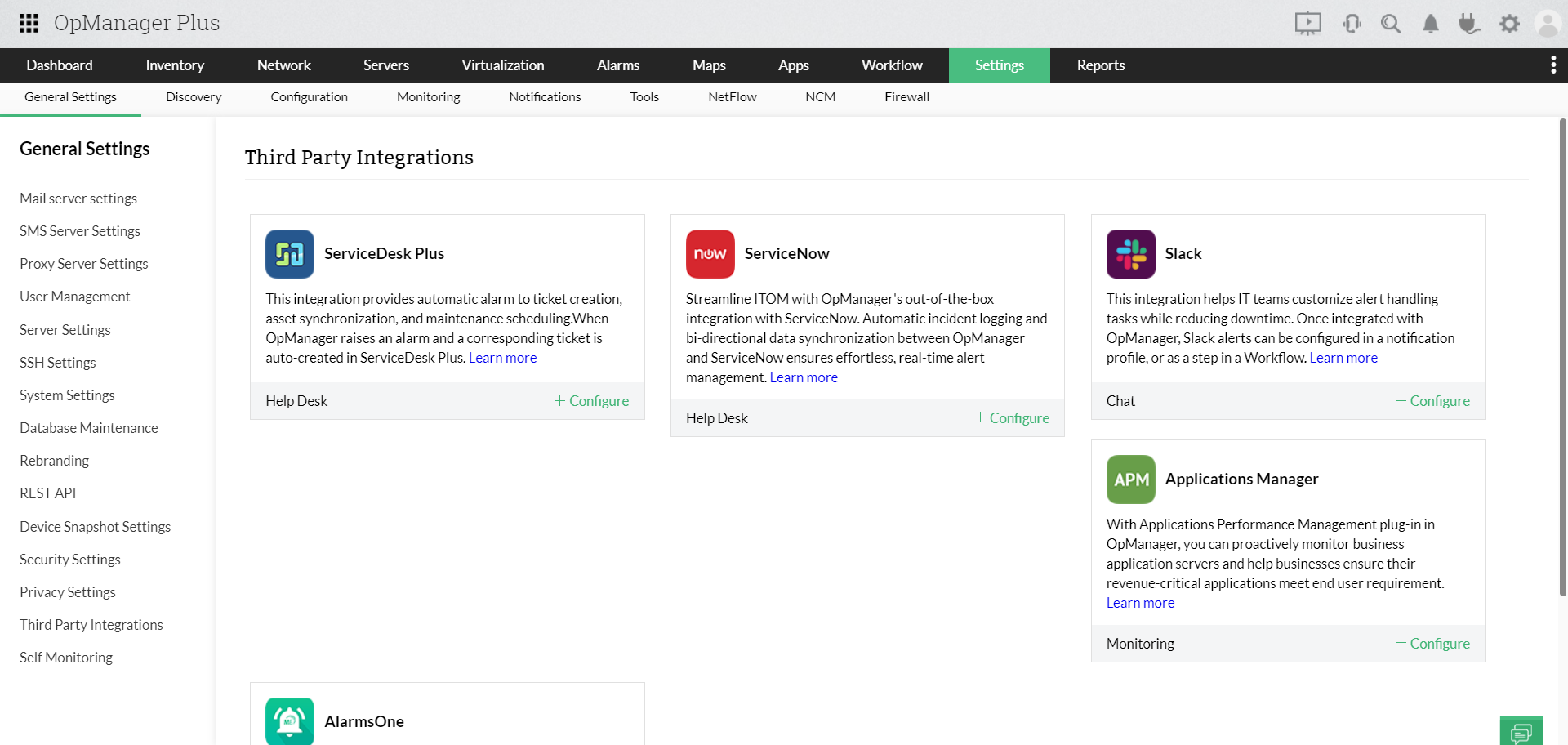

- Permet une intégration fluide à plusieurs outils

- Outre la gestion fluide des différents silos d’infrastructure de l’entreprise, OpManager Plus, solution de gestion unifiée de l’infrastructure, permet d’élargir le champ d'observabilité en intégrant d’autres outils tiers.

Utilisez une version d’évaluation gratuite de 30 jours et découvrez comment le déploiement d’une solution ITOM et de gestion unifiée des opérations informatiques comme OpManager Plus optimise l’analyse du réseau.