- Home

- SIEM capabilities

- Attack detection

Détection des attaques avec Log360

Première étape d’une défense victorieuse : détecter l’ennemi.

Avez-vous les moyens de détecter l’ennemi ?

En quête d’une solution pouvant détecter les cybermenaces de l’environnement, envoyer des alertes en temps réel et automatiser la réponse aux incidents ? Ne cherchez plus ! Log360, solution SIEM de ManageEngine, le permet et bien plus.

Outils de détection des attaques de Log360

Détection des attaques basée sur des règles :

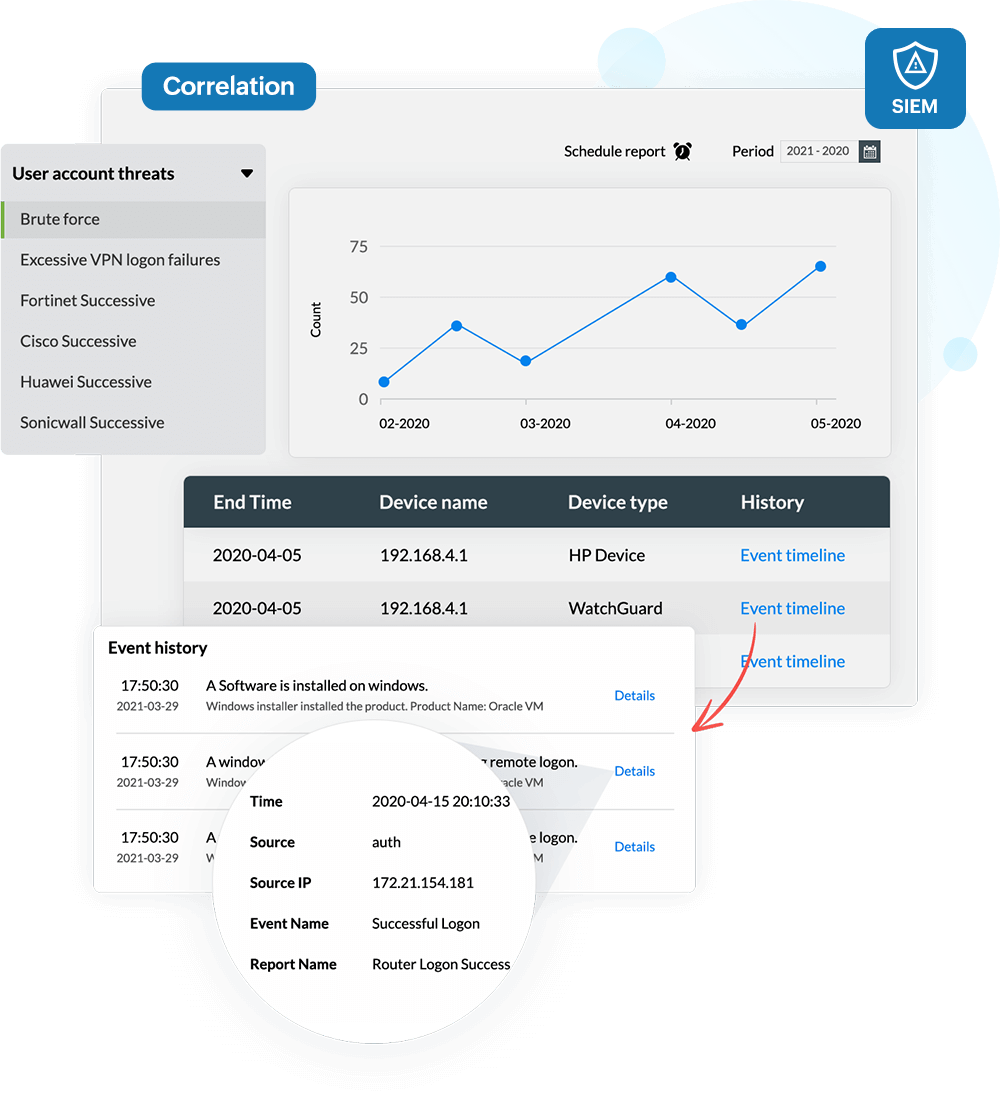

Analysez les menaces avec des données contextuelles provenant du puissant moteur de corrélation de Log360, intégré à un module de veille sur les menaces complet qui réduit les faux positifs et offre :

- Un moteur de corrélation en temps réel intégré qui comprend plus de 30 règles prédéfinies pour détecter les attaques connues comme l’injection SQL, le déni de service et les attaques de pare-feu.

- Un générateur de règles de corrélation personnalisées avec une interface glisser-déplacer intuitive pour en créer de nouvelles.

- Des notifications par SMS ou courrier en temps réel remises rapidement à l’équipe de sécurité à la détection d’incidents.

- Un moyen facile d’associer des profils de workflow à des règles de corrélation pour une résolution instantanée.

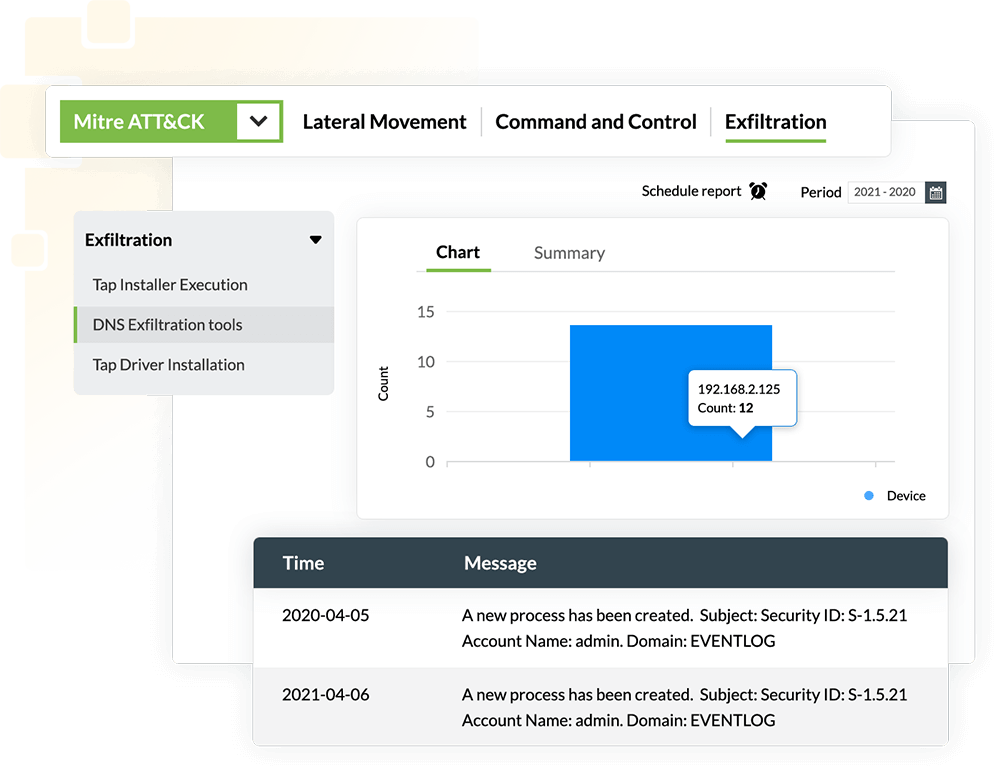

Déploiement MITRE ATT&CK pour détecter les menaces persistantes avancées :

Log360 prend en charge le cadre MITRE ATT&CK qui piste et révèle les intrus. Il offre :

- Un tableau de bord d’analyse de sécurité en temps réel lié à la base de données MITRE de TTP pour examiner rapidement une activité suspecte.

- Un générateur de règles de corrélation offrant des actions prédéfinies associées à des techniques MITRE pour suivre les mouvements des attaquants.

- Un moyen facile d’associer des profils de workflow à des mesures MITRE ATT&CK pour une réponse immédiate aux incidents.

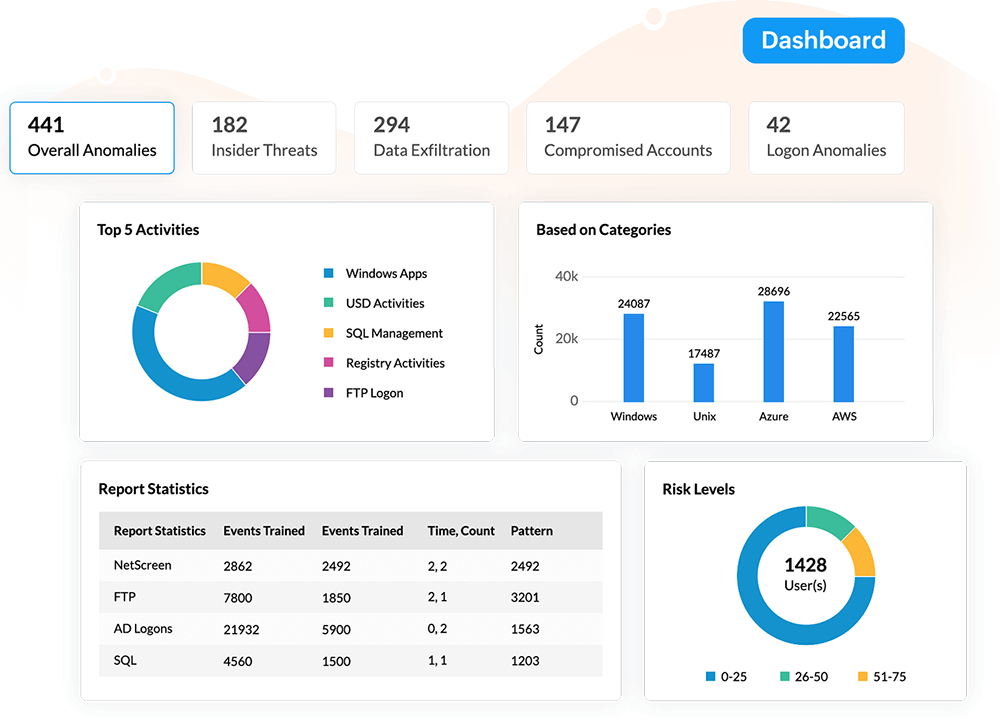

Analyse comportementale à ML :

Décelez et arrêtez les menaces internes, les comptes compromis, l’abus de privilèges et le détournement, l’accès non autorisé à des données et l’exfiltration, en bénéficiant de :

- Actions d’apprentissage automatique pour analyser le comportement des utilisateurs et des entités, suivre une activité anormale/suspecte et alerter rapidement l’équipe de sécurité en cas d’anomalies.

- Gestion des risques intégrée qui affecte des scores de risque à chaque anomalie.

- Notifications en temps réel des scores de risque élevés et d’un comportement anormal.

- Option de surveiller les utilisateurs et les entités pour analyser de près leur activité.

Détection des attaques :

repérage des installations de logiciels malveillants

Cas d’usage de la détection des attaques avec Log360

Détection des attaques de maliciel

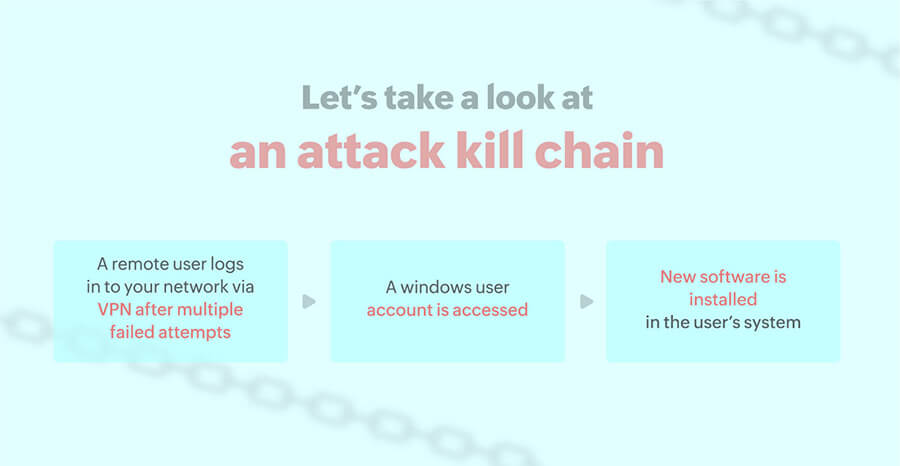

Un maliciel (ou programme malveillant) est actuellement l’une des cybermenaces les plus persistantes. Lorsqu’un nouveau maliciel apparaît, sa détection reste difficile. Log360 décèle la présence de maliciels dans le réseau avec ses règles de corrélation prédéfinies. La solution repère les installations de logiciel ou de service suspectes par des acteurs malveillants, alerte immédiatement l’équipe de sécurité et fournit des historiques d’incidents détaillés pour examen. Elle permet d’associer un profil de workflow pour arrêter le service ou processus, facilitant une réponse rapide.

Détection d’une exfiltration de données avec le cadre MITRE ATT&CK

Les intrus exécutant des attaques sophistiquées sont souvent détectés lorsqu’ils tentent de quitter le périmètre réseau avec les données volées. Log360 décèle et signale en temps réel l’exfiltration de données à l’équipe de sécurité. La solution analyse les événements de sécurité et détecte des techniques comme l’exfiltration de données via un protocole autre (T1048) ou les flux de données inhabituels dans le réseau. Si l’une des applications envoie plus de trafic qu’elle n’en reçoit, elle le juge suspect et déclenche une alerte pour avertir l’équipe de sécurité d’une possible menace.

Utilisation de l’apprentissage automatique pour identifier le personnel malveillant

Les attaques internes s’avèrent plus difficiles à déceler car exécutées avec un accès légitime. Le module UEBA de Log360 analyse les données de journal des utilisateurs pendant une période et profile tout leur comportement. Lorsqu’il détecte une chaîne d’événements suspects, comme des heures de connexion anormales, un accès inhabituel à des données sensibles ou plusieurs téléchargements de fichiers, il augmente le score de risque de l’utilisateur et avertit l’équipe de sécurité de la menace interne. Log360 fournit des historiques détaillés des événements pour un examen poussé.

Examinez ces graphiques interactifs pour savoir comment les scores de risque augmentent avec les menaces.

Raisons de choisir Log360 pour la détection des attaques

- Examinez les événements de sécurité dans plus de 200 tableaux de bord intuitifs.

- Recevez des notifications en temps réel sur les attaques ou les indicateurs de compromission connus et affichez des rapports utiles avec des historiques détaillés.

- Analysez les journaux pour déceler les attaques grâce au cadre MITRE ATT&CK.

- Automatisez la réponse aux incidents avec des workflows d’alerte.

- Résolvez les incidents dans Log360 avec une affectation automatique de tickets et un suivi intégré.

- Décelez les risques dus à des menaces internes, des comptes compromis et l’exfiltration de données.

- Analysez l’activité des utilisateurs privilégiés et recevez des alertes en temps réel sur les événements anormaux.