Le repérage des menaces pour maintenir l’état de sécurité du réseau est une responsabilité cruciale du centre des opérations de sécurité (SOC). Il s’avère vital d’analyser le réseau et de détecter les menaces pour veiller à la sécurité. Un SOC abrite une équipe de sécurité informatique qui détecte, analyse et pare les cyberattaques. Toutefois, l’équipe doit souvent rechercher les menaces dans diverses infrastructures complexes comprenant des périphériques réseau, des pare-feux, des bases de données, des serveurs, etc., d’où des cyberattaques passant inaperçues et une lassitude.

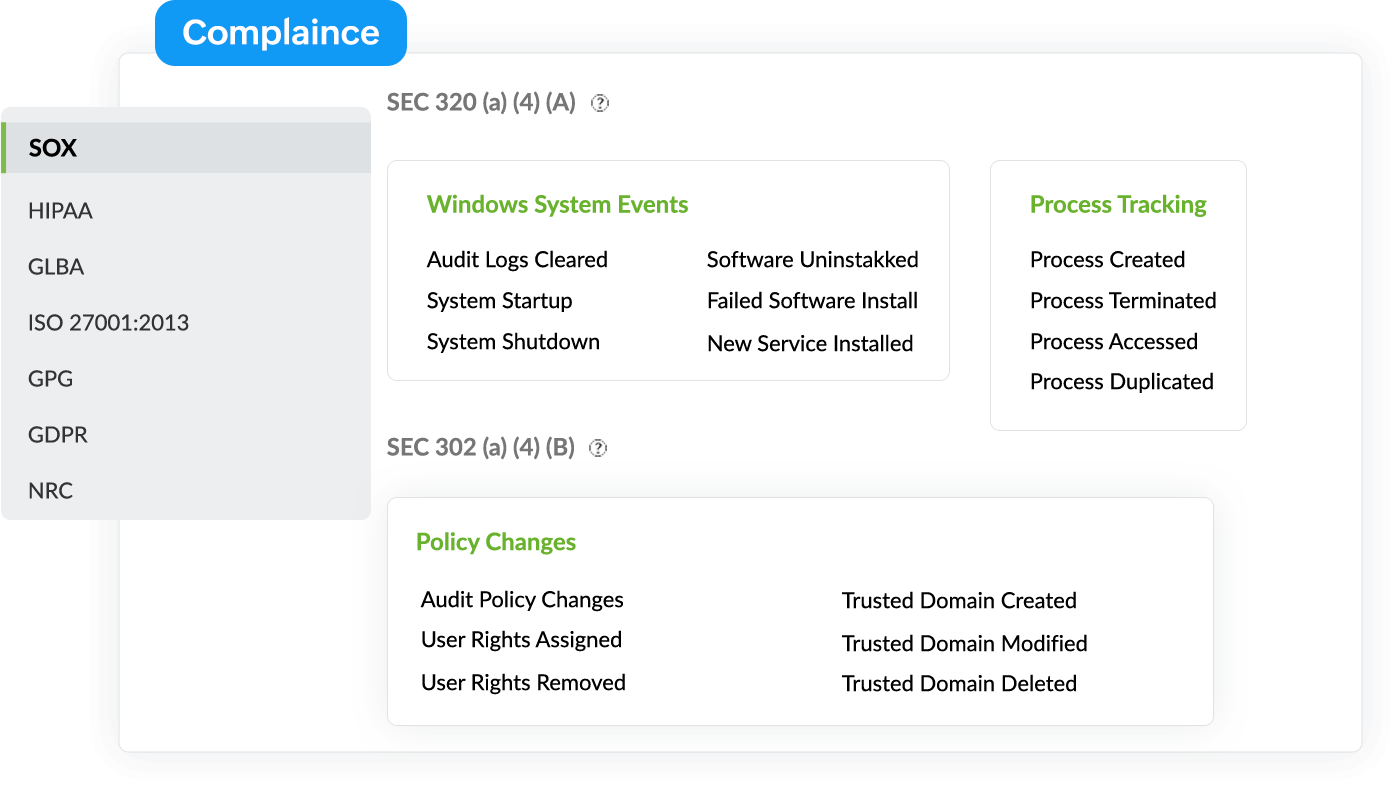

Visant à relever les défis du SOC, Log360 offre une solution complète de gestion des événements et des informations de sécurité (SIEM) qui aide le SOC à détecter les menaces, identifier un comportement anormal des utilisateurs, suivre une activité suspecte du réseau avec des alertes en temps réel, résoudre systématiquement les incidents de sécurité via la gestion des workflows, suivre la résolution d’un incident avec le système de gestion des tickets intégré, effectuer des audits de sécurité réguliers, protéger les données sensibles via le contrôle de l’intégrité des fichiers et bien plus. Log360 aide aussi à respecter les exigences réglementaires comme PCl DSS,HIPAA,FISMA,SOX, le RGPD, GLBA, etc. avec son système de gestion de la conformité intégré.

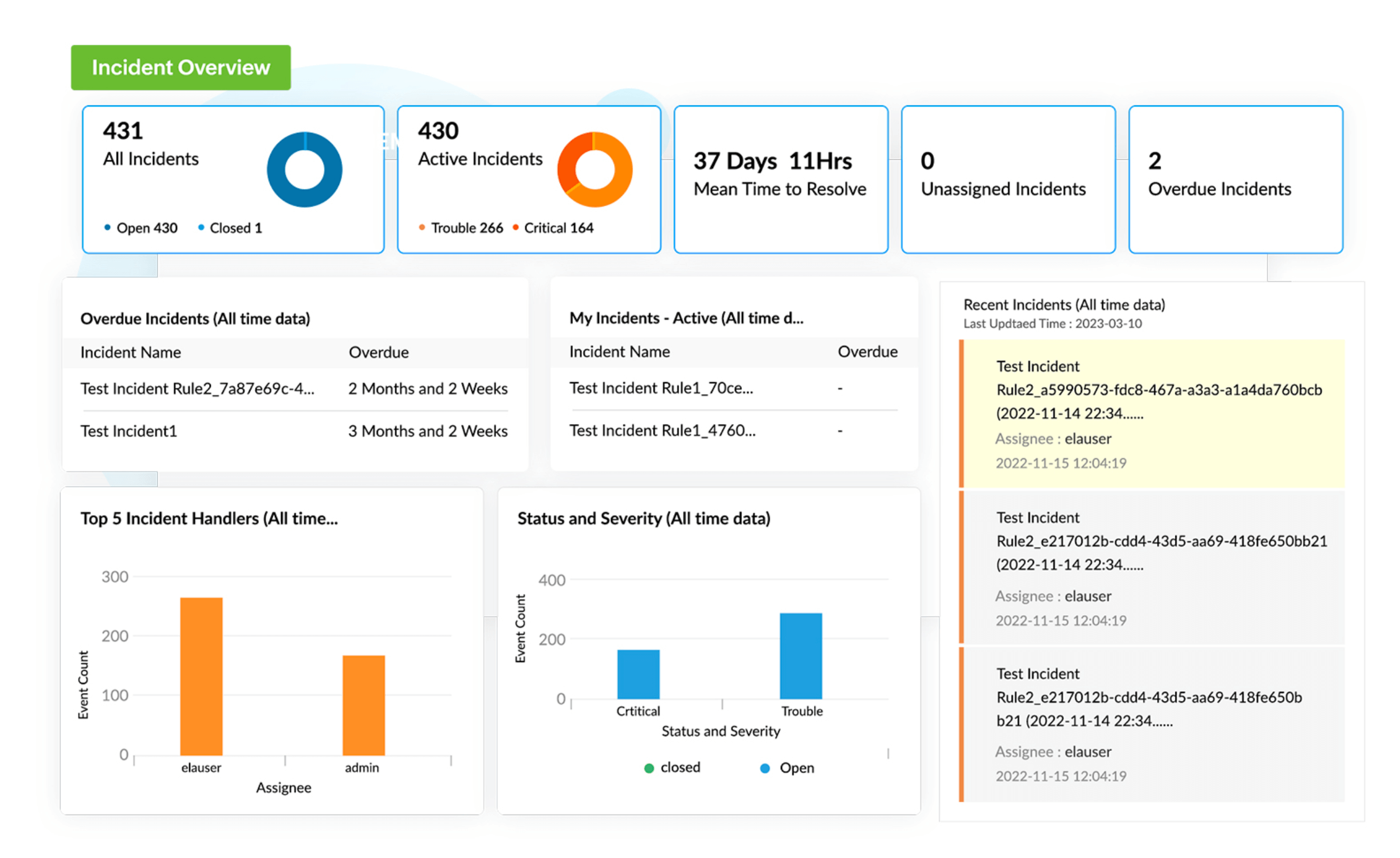

Améliorer les métriques SOC avec la gestion des incidents

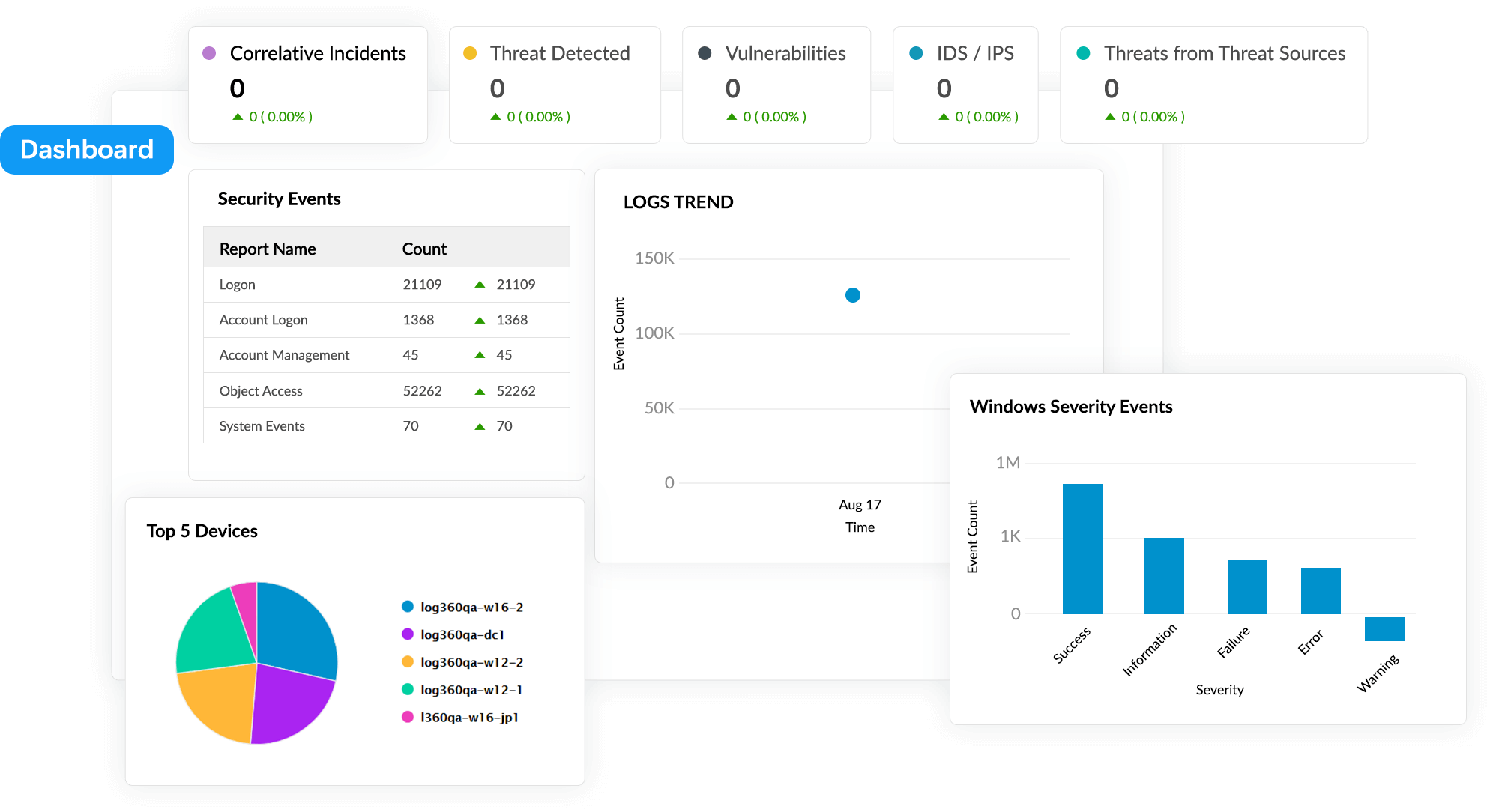

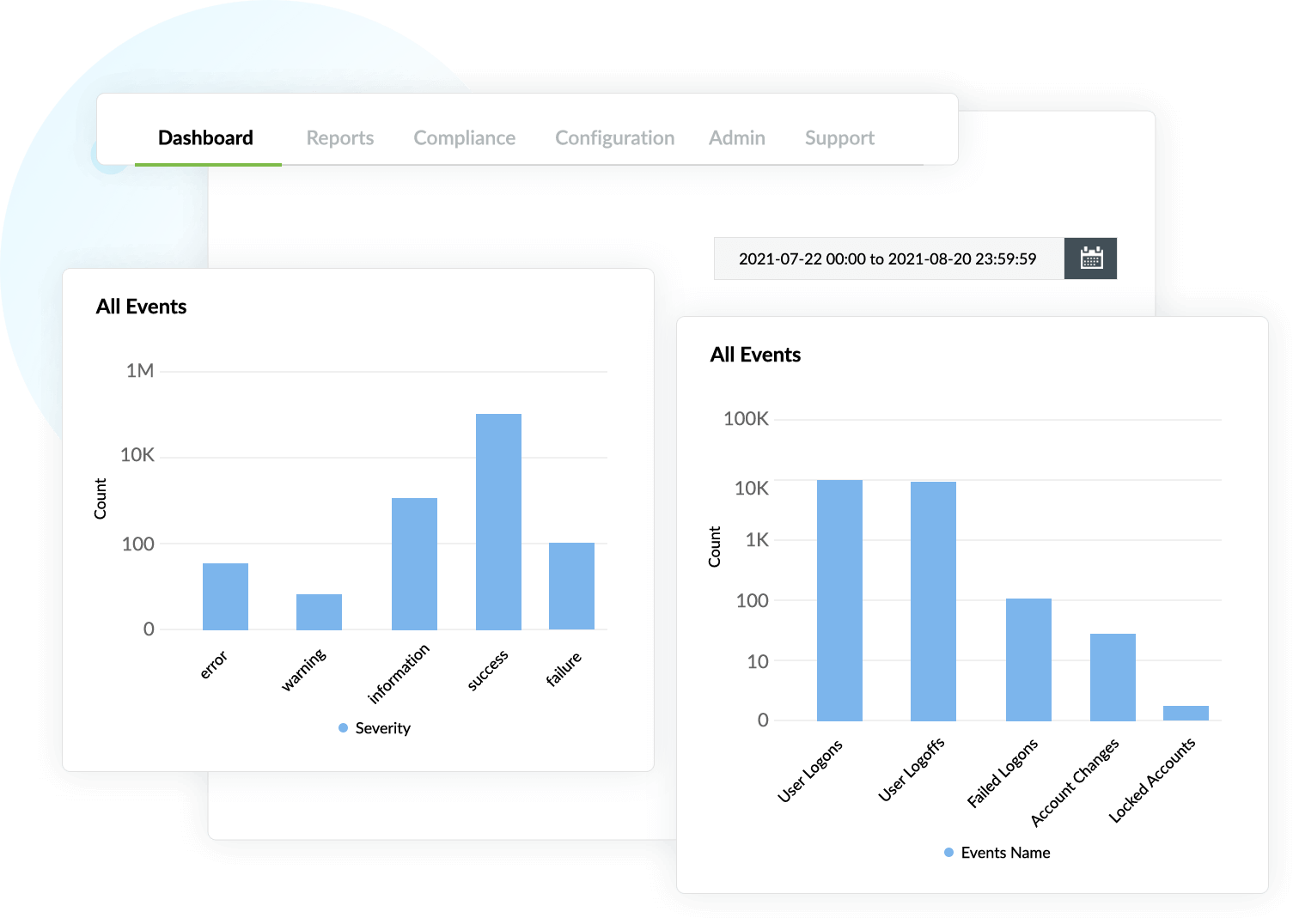

Log360 offre un tableau de bord des incidents pratique pour rationaliser et optimiser les opérations de sécurité avec un suivi de métriques clés comme le temps moyen de détection (MTTD) ou le temps moyen de réponse (MTTR). Le tableau de bord donne un aperçu des incidents actifs et non résolus ou récents et critiques, aidant à comprendre la charge des analystes de sécurité. Cela permet de trier et prioriser la résolution des incidents pour assurer un fonctionnement optimal du SOC.

Réduction du temps moyen de détection des incidents

Le module de gestion des incidents de Log360, allié à des techniques de détection des menaces par signature et comportementale, permet de déceler, suivre et signaler rapidement les attaques, réduisant le délai moyen pour détecter et résoudre les menaces.

Stratégie de sécurité proactive

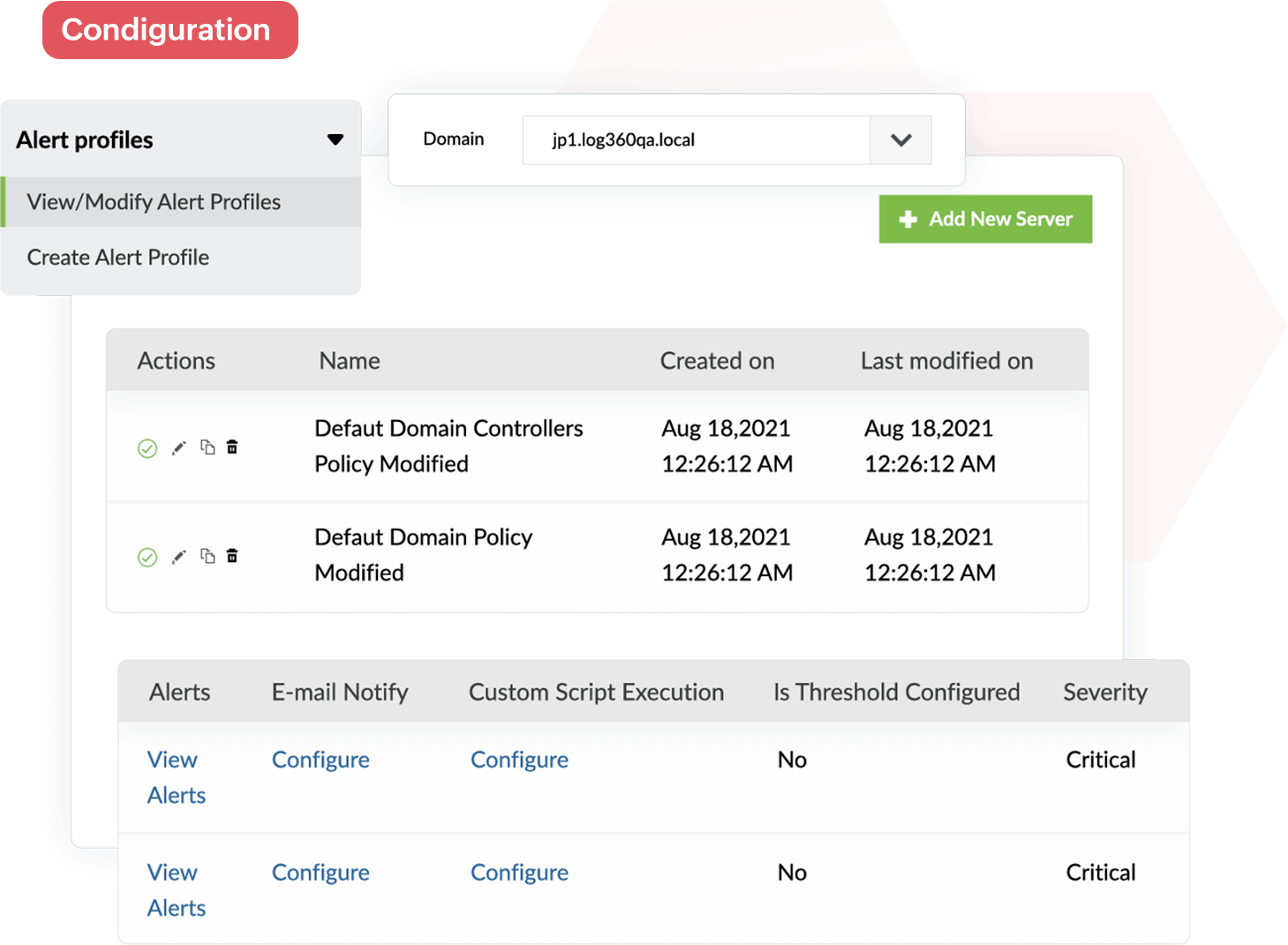

Log360 intègre une plateforme de veille sur les menaces avec des flux prédéfinis ou personnalisés, une notification d’alerte instantanée, des rapports forensiques et un système de gestion des tickets pour prévenir les attaques en repérant les menaces cachées et suivant une stratégie de sécurité proactive.

Réduction du temps moyen de résolution des menaces

Log360 utilise des données contextuelles pour trier les alertes critiques, réduisant le délai moyen pour résoudre les menaces. La solution intègre aussi un module de gestion des incidents qui aide à suivre le processus de résolution des incidents. Affectez des incidents à des analystes, examinez des incidents avec la fonction d’historique, ajoutez des notes sur la résolution, analysez les délais de résolution et affectez des workflows pour remédier aux menaces.

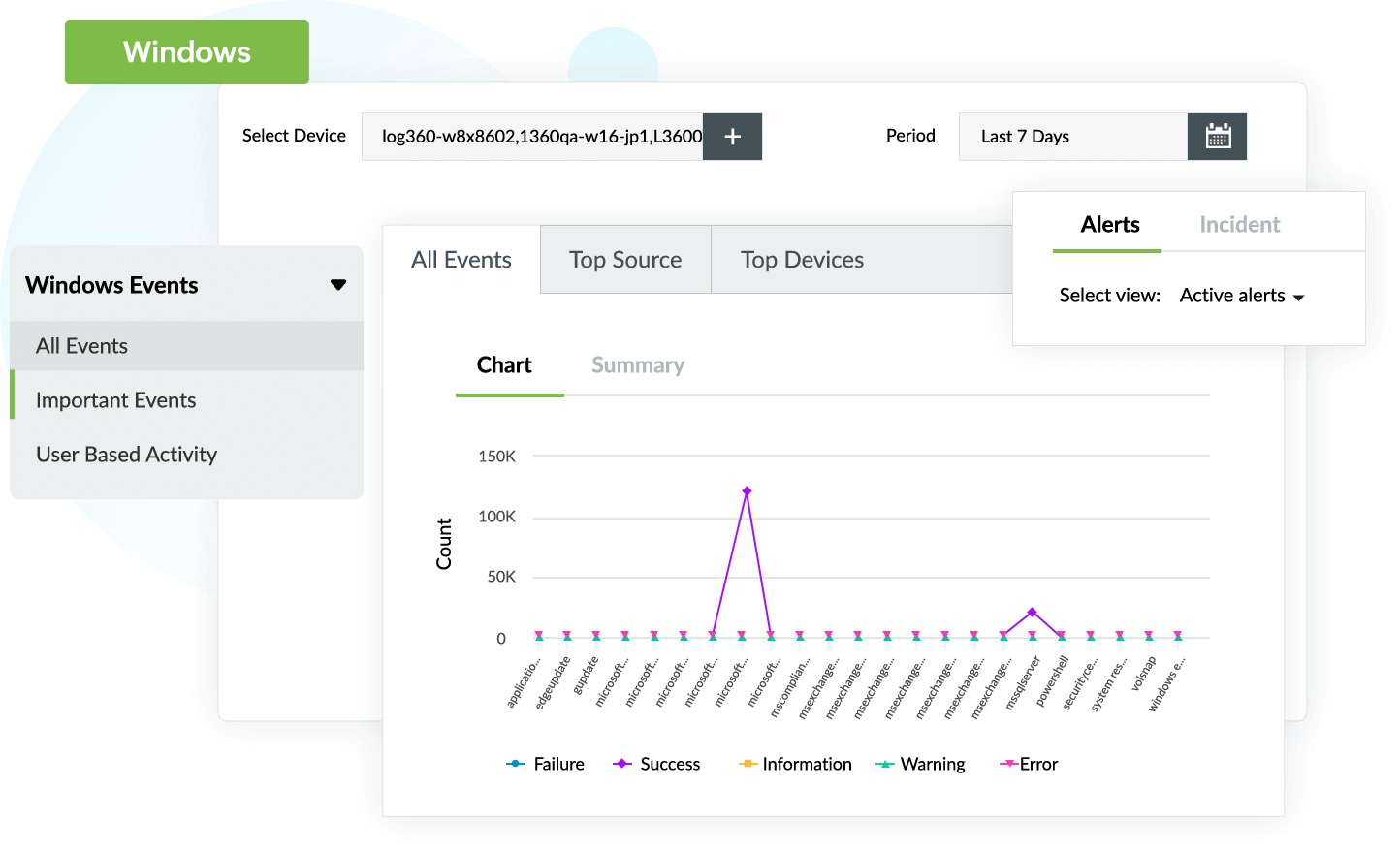

Amélioration du suivi des événements de sécurité entre des plateformes

On peut analyser les événements de sécurité dans diverses plateformes physiques, virtuelles, cloud et des environnements de télétravail, dans une seule console. Log360 intègre aussi un module de détection des menaces qui met en liste rouge les adresses IP malveillantes.

Réduction des faux positifs avec la gestion des risques

Log360 intègre un module d’analyse comportementale des utilisateurs et des entités (UEBA) à apprentissage automatique qui permet d’identifier facilement les risques et les anomalies. Il intègre un système de gestion des risques qui associe des scores de risque selon les types d’anomalie. Cela permet de suivre de près les utilisateurs à risque élevé, réduire les faux positifs et détecter précisément les menaces persistantes avancées ou les attaques lentes.

Adaptation fluide à de grands environnements

Log360 peut gérer des environnements cloud, physiques et virtuels. La solution facilite la sécurité et la gestion de la conformité des systèmes Windows, des serveurs Linux, des machines Hyper-V, des plateformes cloud Amazon ou Azure, pour une adaptation fluide à l’environnement.