Comment installer un certificat P7B dans ADSelfService Plus ?

Résumé

Cet article vous guidera tout au long du processus d'application d'un certificat de domaine unique (CER, CRT, P7B, etc.) dans ADSelfService Plus.

Étapes de configuration

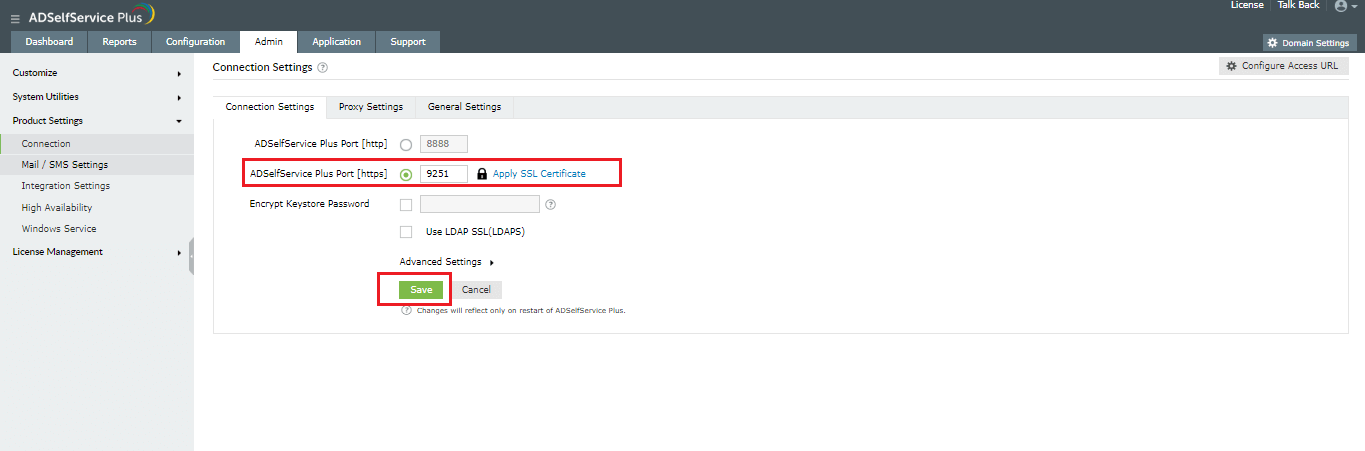

Étape 1 : Activez HTTPS dans ADSelfService Plus.

Activez l’option HTTPS dans les paramètres de connexion.

- Connectez-vous à ADSelfService Plus avec les informations d'identification d'administrateur.

- Naviguez vers Administrateur → Paramètres du produit → Connexion.

- Cochez la case Activer le port SSL [https].

- Cliquez sur Enregistrer.

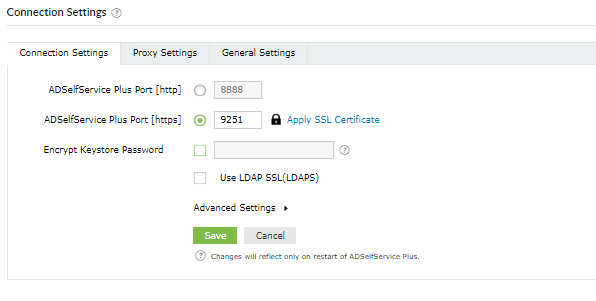

Étape 2 : Générez un CSR

- Cliquez sur le bouton Outil de certification SSL.

- Cliquez sur Générer un certificat et remplissez tous les champs requis. Reportez-vous au tableau ci-dessous.

Nom commun Le nom du serveur qui exécute ADSelfService Plus. Nom SAN Les noms des hôtes supplémentaires (sites, adresses IP, etc.) à protéger par le certificat SSL. Unité organisationnelle Le nom du service que vous souhaitez voir figurer dans le certificat. Organisation La raison sociale de votre organisation. Ville Le nom de la ville tel qu'il figure dans l'adresse enregistrée de votre organisation. État/Province L’état ou la province tel qu’il figure dans l’adresse enregistrée de votre organisation. Code pays Le code à deux lettres du pays où votre organisation est située. Mot de passe Un mot de passe doit comporter au moins six caractères. Plus le mot de passe est complexe, meilleure est la sécurité. Validité (en jours) Le nombre de jours pendant lesquels le certificat doit être valide. Si aucune valeur n’est fournie, elle sera définie sur 90 jours. Longueur de la clé publique (en bits) La longueur de la clé publique. Plus sa taille est grande, plus la clé est forte. La taille par défaut est de 1 024 bits ; elle ne peut être incrémentée que par multiples de 64. - Une fois que vous avez entré toutes les données, cliquez sur le bouton Générer un CSR.

Étape 3 : Soumettez le fichier CSR généré à votre autorité de certification.

- Lorsque vous cliquez sur le bouton Générer le CSR, deux fichiers, SelfService.csr et SelfService.keystore, sont générés.

- Vous pouvez trouver le fichier SelfService.csr dans le dossier <rép_install>\webapps\adssp\certificates et le fichier SelfService.keystore dans le dossier <rép_install>\jre\bin.

- Envoyez le fichier SelfService.csr à votre autorité de certification (AC).

Étape 4 : Ajoutez les certificats signés par l’autorité de certification au magasin de clés et liez-les à ADSelfService Plus.

Prérequis: Si votre certificat est au format CER, CRT, PEM ou tout autre format, convertissez-le au format P7B. Reportez-vous à l’annexe pour savoir comment convertir un certificat au format P7B.

- Sauvegardez les fichiers server.keystore, SelfService.p12, server.xml et web.xml situés dans le dossier <Répertoire_d’installation>\conf (emplacement par défaut : C:\ManageEngine\ADSelfService Plus\conf).

- Copiez le fichier du certificat, par exemple cert.P7B, et collez-le dans le dossier <Répertoire_d’installation>\jre\bin (emplacement par défaut : C:\ManageEngine\ ADSelfService Plus\jre\bin).

- Ouvrez une invite de commandes avec élévation de privilèges et remplacez le répertoire de travail par le dossier <Répertoire_d’installation>\jre\bin.

- Exécutez ensuite la commande ci-dessous :

keytool -import -alias tomcat -trustcacerts -file cert.p7b -keystore SelfService.keystore

Remarque : cert.p7b doit être remplacé par le nom du fichier du certificat P7B. - Copiez le fichier SelfService.keystore et collez-le dans le dossier <Répertoire_d’installation>\conf.

- Ouvrez le fichier server.xml, situé dans le dossier <Répertoire_d’installation>\conf, dans un éditeur de texte. Faites défiler vers le bas jusqu'à la fin du fichier où vous trouverez une balise de connecteur comme indiqué ci-dessous.

<Connector SSLEnabled="true"……

/> - Modifiez les propriétés suivantes :

- Remplacez la valeur de keystoreFile par ./conf/SelfService.keystore.

- Remplacez la valeur de keystorePass par le mot de passe que vous avez utilisé lors de la génération du CSR pour ce fichier de certificat.

- Supprimez la propriété keystoreType=PKCS12.

Remarque: La propriété keystoreType apparaît dans la balise Connector uniquement si la version d’ADSelfService Plus est 5701 ou supérieure. Pour les versions inférieures, ignorez l’étape c.

- Redémarrez ADSelfService Plus et vérifiez si les certificats sont installés correctement.

Exemple : <Connector SSLEnabled="true" acceptCount="100" clientAuth="false" connectionTimeout="20000" debug="0" disableUploadTimeout="true" enableLookups="false" keystoreFile="./conf/SelfService.keystore" keystorePass="********" maxSpareThreads="75" maxThreads="150" minSpareThreads="25" name="SSL" port="9251" scheme="https" secure="true" sslEnabledProtocols="TLSv1,TLSv1.1,TLSv1.2" sslProtocol="TLS"/>

Annexe

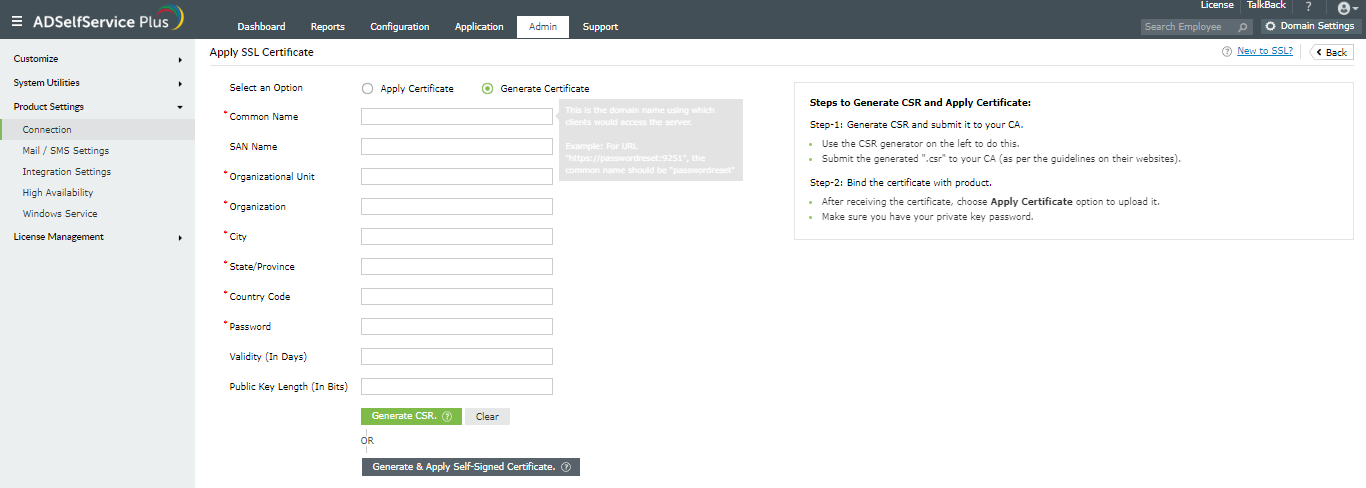

- Étapes de conversion d’un fichier de certificat au format CER, CRT ou PEM au format P7B :

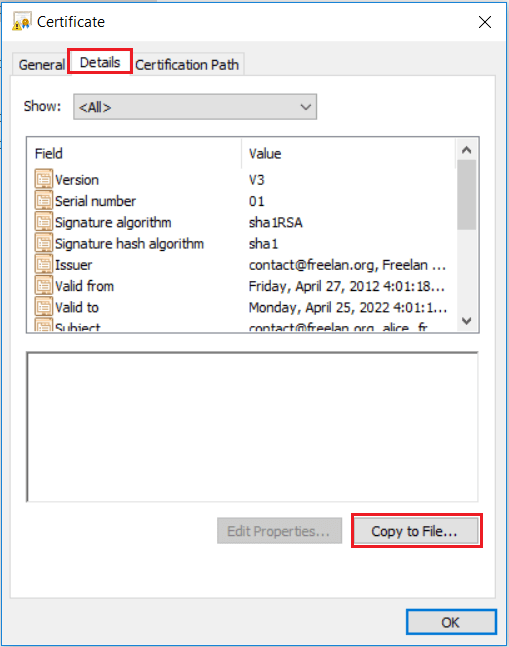

- Double-cliquez sur le fichier de certificat pour l’ouvrir dans la fenêtre Certificat.

- Sélectionnez Détails et cliquez sur Copier dans un fichier….

- Cliquez sur Suivant dans l’assistant d’exportation de certificat qui s’ouvre.

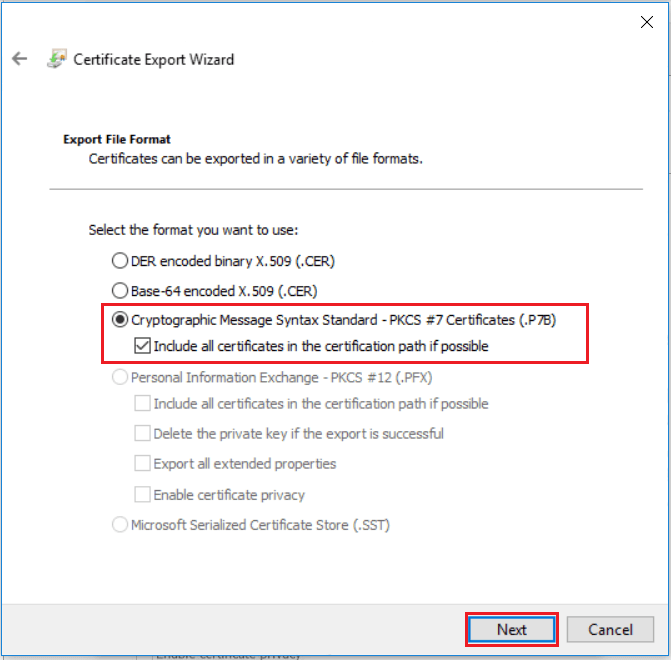

- Sélectionnez l'option Norme de syntaxe de message cryptographique - Certificats PKCS 7 (.P7B) et cochez la case Inclure tous les certificats dans le chemin de certification si possible.

- Cliquez sur Parcourir pour sélectionner une destination de stockage du fichier et entrez le Nom du fichier.

- Vérifiez les informations puis cliquez sur Terminer.

- Chiffrement préféré pour une sécurité renforcée dans ADSelfService Plus

ciphers="TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256,TLS_ECDHE_RSA_WITH_AES_128_

CBC_SHA,TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384,TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA"