Conformité CIS

Votre environnement informatique est-il hautement dynamique par nature ? Se caractérise-t-il par l’ajout constant de nouvelles ressources ? Les systèmes et les applications lancés récemment conservent souvent leurs configurations par défaut, ce qui s’avère commode mais pas des plus sûr. La DSI modifie aussi constamment les configurations des systèmes, entraînant des lacunes de sécurité inévitables. Les exemples de systèmes mal configurés, ouvrant la voie aux pirates et faisant peser le risque de lourdes sanctions des autorités de réglementation, ne manquent pas.

Heureusement, les critères CIS, élaborés par le CIS (Center for Internet Security), fournissent des directives pour établir une configuration de base sûre des ressources. Ces critères constituent les seules directives consensuelles axées sur des bonnes pratiques de configuration, élaborées par une communauté mondiale de professionnels et d’experts en cybersécurité de tous horizons et acceptées par des entités des secteurs publics et privés.

En revanche, l’analyse manuelle de tous les terminaux selon ces critères (chacun représentant environ 800 pages et plus de 300 recommandations) peut s’avérer interminable, a fortiori de vérifier d’autres écarts de configuration des systèmes.

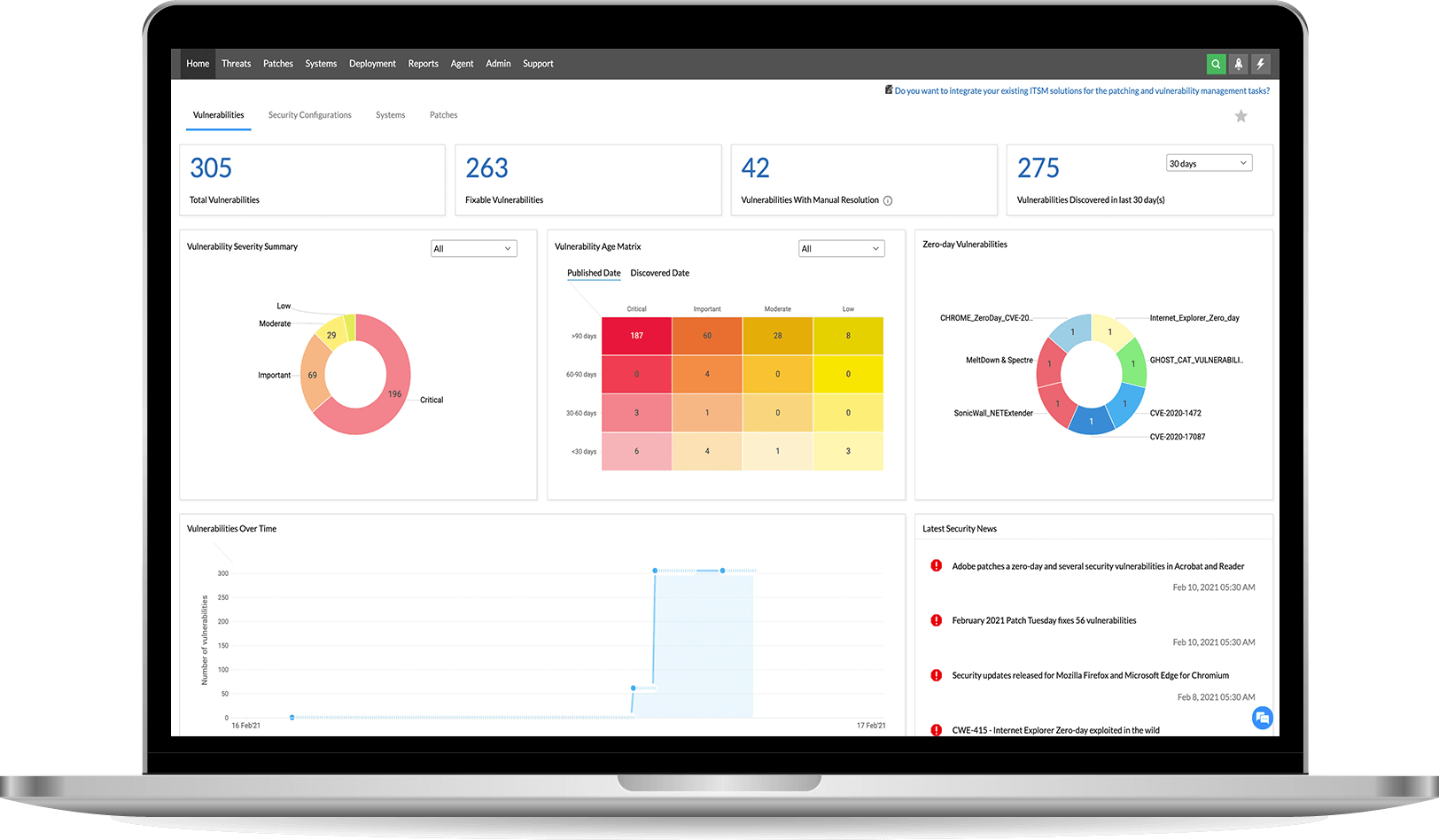

C’est alors que Vulnerability Manager Plus entre en scène. Son outil de conformité CIS permet d’assurer et de maintenir la conformité avec plus de 75 critères en analysant régulièrement tous les aspects applicables des terminaux, en détectant instantanément les violations et en suggérant des mesures correctives détaillées.

Mise en conformité CIS avec Vulnerability Manager Plus

L’outil de conformité CIS de Vulnerability Manager Plus évalue régulièrement chaque configuration de système par rapport aux recommandations des critères CIS, détecte instantanément les violations et propose des instructions pas à pas pour les corriger. Pour assurer la conformité CIS, Vulnerability Manager Plus utilise des stratégies de conformité prêtes à l’emploi (issues directement des critères) afin de vérifier les configurations des systèmes. Chaque critère CIS est créé pour un produit, un service ou un système précis, avec des recommandations pour toutes leurs configurations. Le respect des recommandations d’un critère CIS garantit que le produit ou système est configuré selon une norme de sécurité optimale.

Mise en conformité CIS en trois étapes simples

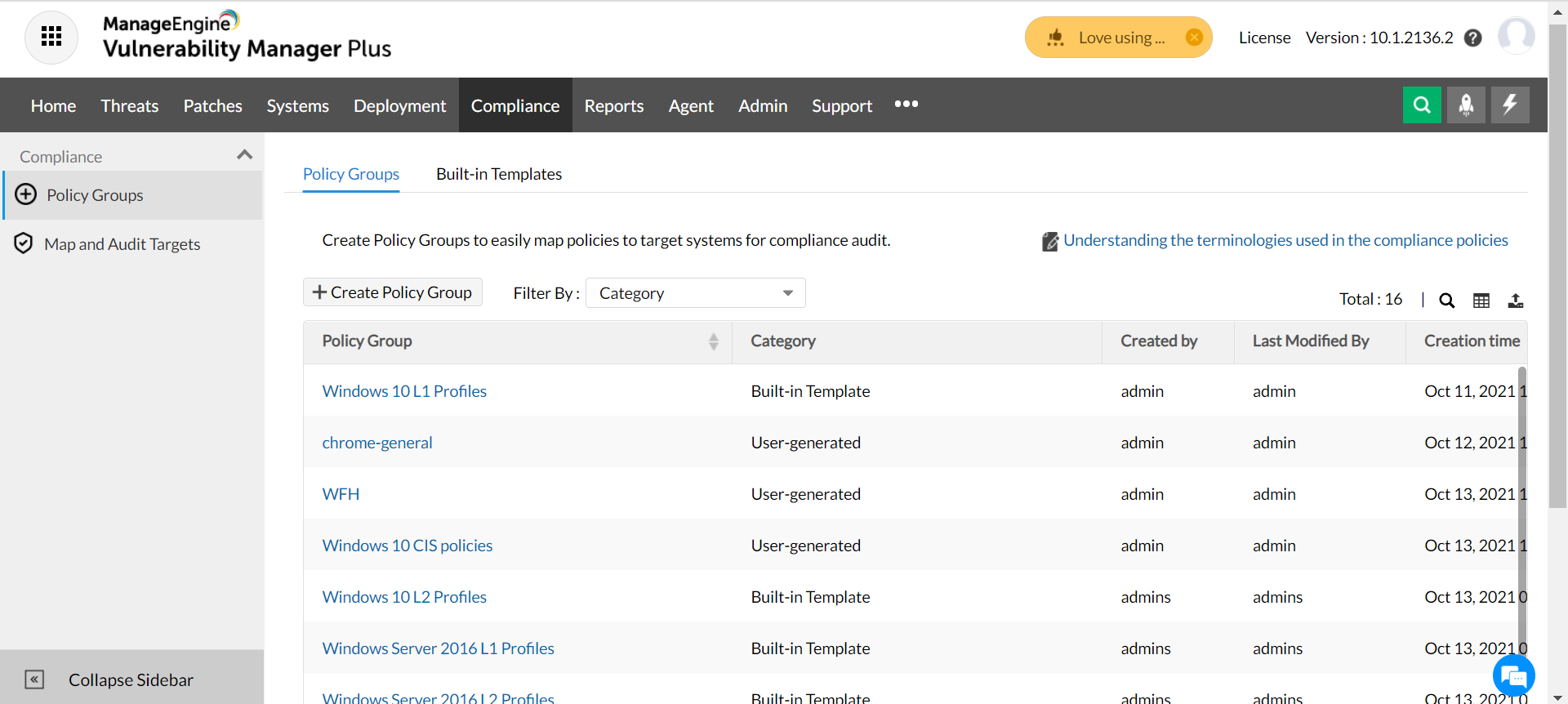

Regroupement instantané de stratégies

Regroupement instantané de stratégiesRegroupez des stratégies de conformité selon les cibles à vérifier.

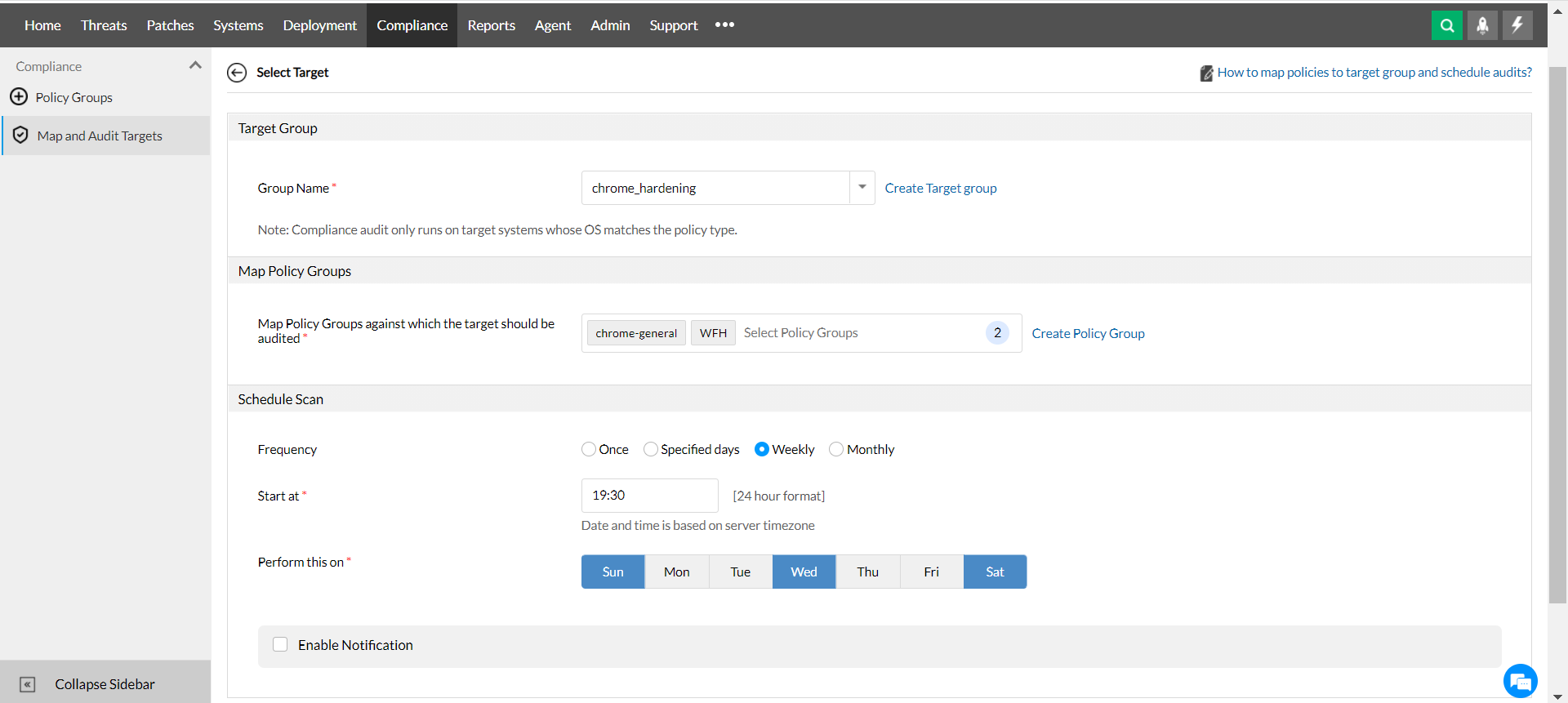

Association des cibles et planification des audits

Association des cibles et planification des auditsAssociez un ou plusieurs groupes de stratégies de conformité au groupe cible de systèmes concerné et planifiez des audits à la fréquence et au moment de votre choix.

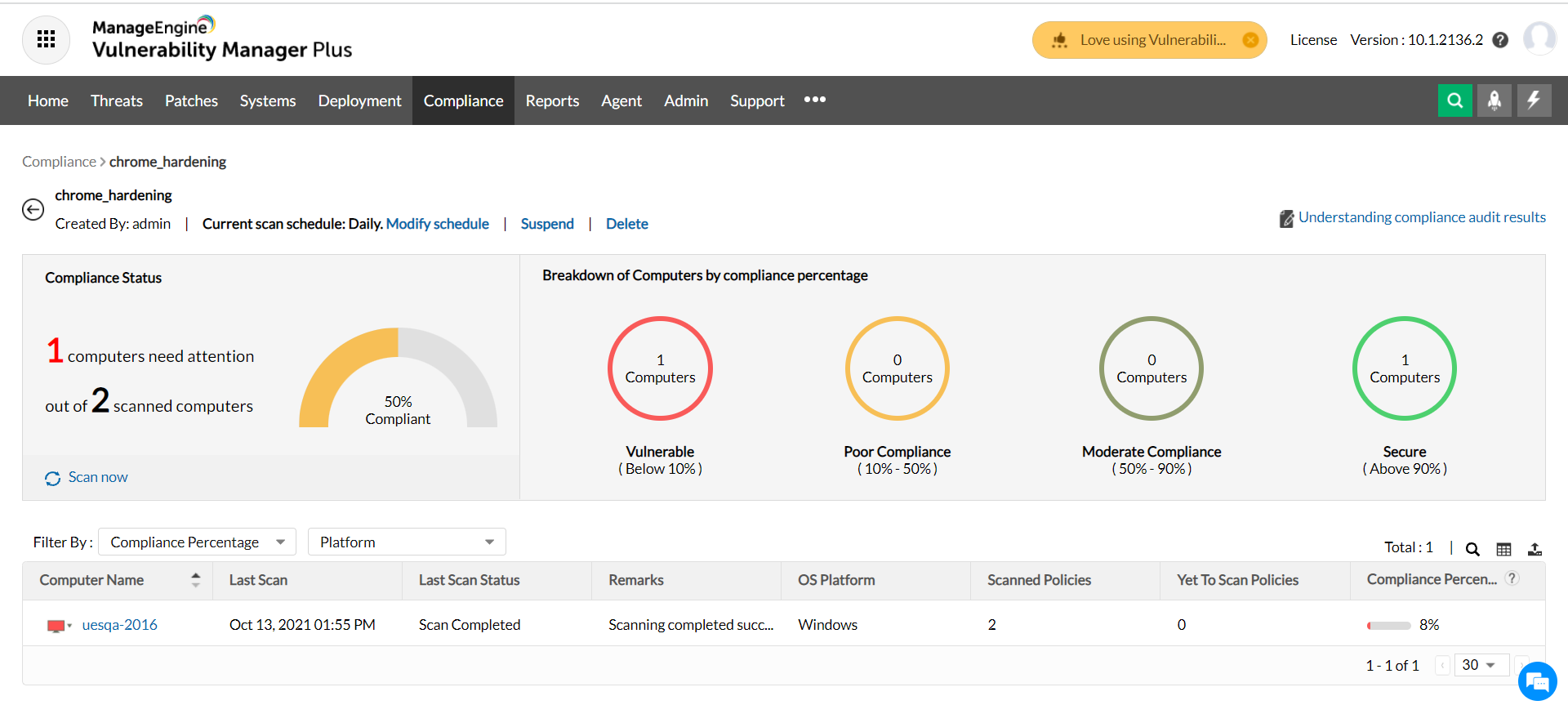

Audit et amélioration de la conformité

Audit et amélioration de la conformitéObtenez un aperçu de l’état de conformité des terminaux, examinez de près les résultats d’audit, identifiez les violations et utilisez des conseils de correction avec une explication détaillée pour une meilleure conformité.

Regroupement instantané de stratégies

Réduisez les analyses redondantes. Regroupez des stratégies pour pouvoir analyser la conformité des machines cibles selon plusieurs critères CIS conjointement. Sinon, utilisez les modèles de groupe de stratégies disponibles créés en rassemblant des stratégies CIS selon le système d’exploitation et les niveaux de profil des critères.

Association des cibles et planification des audits

Créez un groupe cible pour les différents systèmes concernés. Associez un ou plusieurs groupes de stratégies de conformité au groupe cible de systèmes et planifiez des analyses d’audit à la fréquence et au moment de votre choix. Selon le calendrier, les configurations de sécurité des systèmes cibles sont évaluées en termes de conformité avec les recommandations des stratégies CIS. On peut aussi choisir d’être averti en cas de modification de l’état d’audit.

Audit et amélioration de la conformité

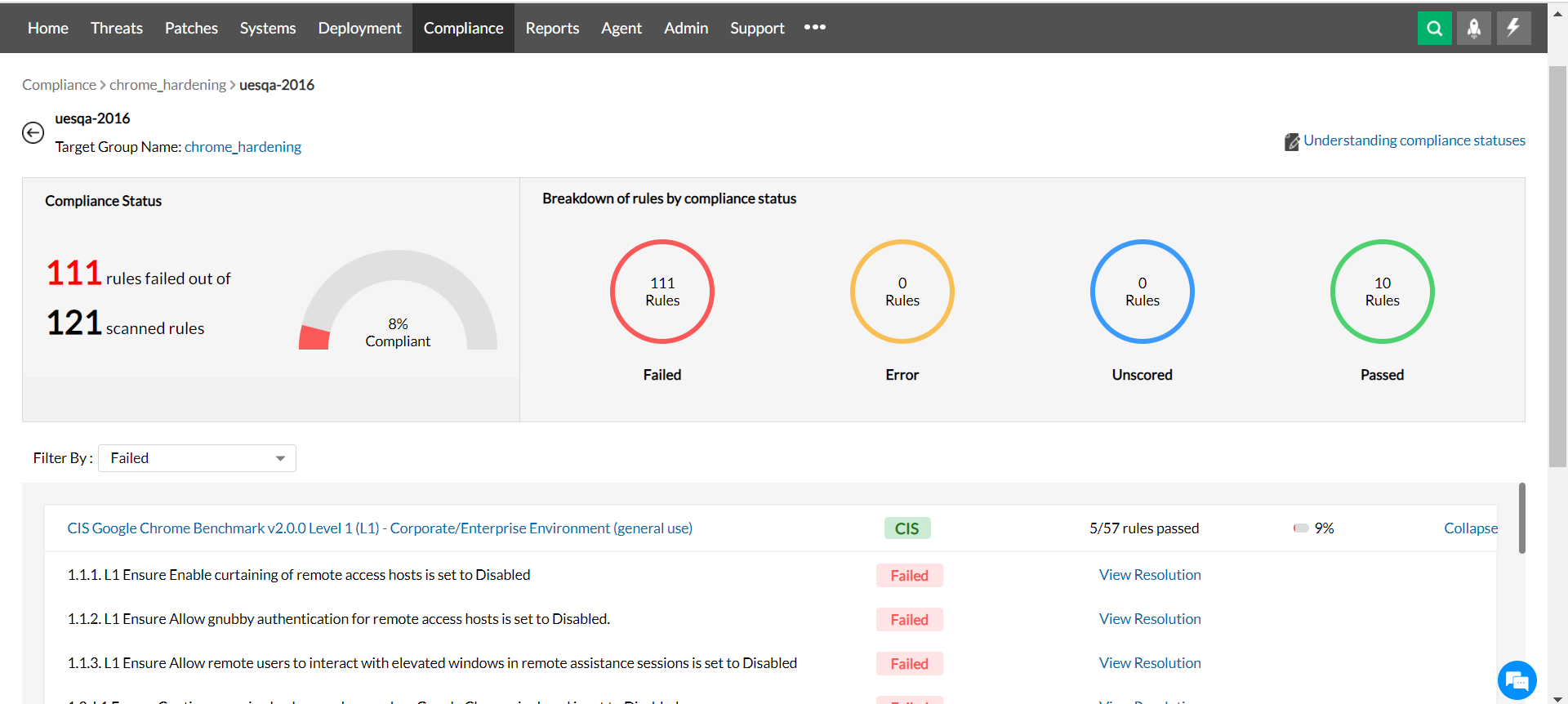

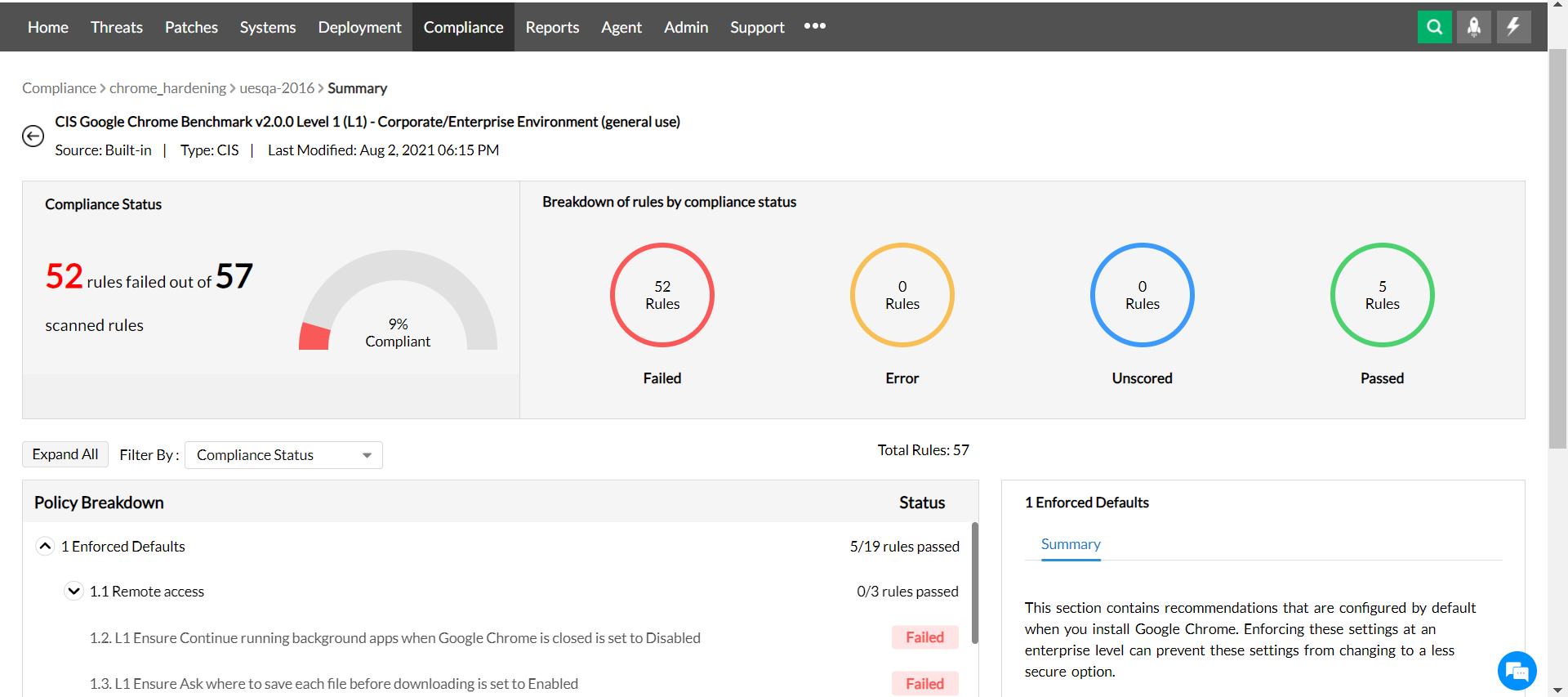

Voulez-vous afficher l’état de conformité CIS global de chaque groupe cible ? Peut-être préférez-vous un contrôle détaillé de chaque système selon chaque stratégie CIS associée ou, mieux encore, selon chaque recommandation ? Qu’en est-il de la correction de chaque violation ? Répondez à toutes les questions grâce à une console centrale.

- Affichage d’un groupe cible donné

- Affichage d’un ordinateur donné

- Affichage d’une stratégie CIS donnée

Informe sur le degré de conformité global du groupe cible, le nombre d’ordinateurs non sécurisés, la répartition des ordinateurs par conformité, le degré de conformité de chaque ordinateur, etc.

Offre des informations sur le pourcentage de conformité de l'ordinateur, le nombre de recommandations (règles) violées, la ventilation des recommandations en fonction du statut de conformité, le pourcentage de conformité de l'ordinateur par stratégie et les règles violées par stratégie.

Offre des informations sur le pourcentage de conformité de l'ordinateur par stratégie, le nombre de recommandations (règles) violées par rapport à la stratégie, la ventilation des recommandations en fonction du statut de conformité, le statut de conformité de l'ordinateur par recommandation et le résumé détaillé, la justification et l'étape de remédiation pour chaque violation de recommandation.

Avantages de la mise en conformité CIS avec Vulnerability Manager Plus

Stratégies CIS prêtes à l’emploi

Gagnez un temps précieux en ne recherchant plus la configuration de sécurité optimale des principaux systèmes d’exploitation et applications. La solution simplifie cette tâche. Utilisez des stratégies CIS prêtes à l’emploi, mises à jour régulièrement selon les derniers critères CIS et donnant les configurations recommandées de tous les principaux systèmes d’exploitation Windows, de la suite Microsoft Office et d’autres applications clés.

Audits automatisés de plusieurs systèmes

La conformité devient une lourde tâche lorsqu’on gère des milliers de systèmes ayant des milliers de configurations de sécurité à évaluer. Vulnerability Manager Plus permet de planifier les audits de plusieurs systèmes selon divers critères et d’identifier instantanément chaque violation.

Correction détaillée des violations de stratégie

Identifier les violations de stratégie CIS n’a d’intérêt que si on les corrige convenablement. Obtenez des instructions pas à pas détaillées sur la façon de corriger chaque violation et d’améliorer la conformité avec des stratégies de critères CIS.

Conformité continue

L’utilisation des critères CIS est gratuite, mais l’analyse manuelle reste pénible et n’assure qu’une conformité ponctuelle. En planifiant des audits à la fréquence de votre choix (chaque mois, semaine, voire jour), vous analysez régulièrement les violations et assurer une conformité constante.

Mise à jour constante des stratégies

Les critères CIS obsolètes sont souvent remplacés par leur dernière version pour refléter les modifications de la dernière version du produit auquel ils s’appliquent. De même, Vulnerability Manager Plus est mis à jour avec la version la plus récente de toutes les stratégies de critères CIS.

Préparation des audits

Les recommandations de configuration détaillées pour les cadres réglementaires PCI DSS, HIPPA, FISMA et autres s’alignent sur et se réfèrent à la norme définitive des critères CIS. On obtient ainsi un excellent moyen d’améliorer la sécurité et de remplir les objectifs d’audit.

Amélioration de la performance système

En déployant des configurations optimales comme indiqué par les critères CIS, on élimine les fichiers inutiles, les ports inutilisés fermés et les services désactivés, ce qui améliore l’efficacité des systèmes.

Intégration du savoir collectif des experts

Les critères CIS intègrent le savoir collectif d’experts de chaque fonction (analystes, spécialistes en menaces et défense, technologues, opérateurs informatiques, chercheurs de vulnérabilités, créateurs d’outils, fournisseurs de solutions, utilisateurs, décideurs politiques, auditeurs, etc.) et chaque secteur (public, énergie, défense, finance, transport, conseil, sécurité, IT, enseignement, etc.).

Lancez votre processus de mise en conformité maintenant !

DÉMARRER UNE ÉVALUATION GRATUITEQuestions fréquentes sur la conformité CIS

Que sont les critères CIS ?

Le CIS (Center for Internet Security) élabore des critères pour un éventail d’applications, de systèmes d’exploitation, de serveurs et de bases de données via un processus consensuel exclusif associant des communautés de professionnels de la cybersécurité et d’experts du domaine à travers le monde. Les critères CIS intègrent des normes et des bonnes pratiques pour configurer les paramètres de sécurité d’un système.

Qui bénéficie de la conformité CIS ?

Les critères CIS étant reconnus et élaborés par des experts de tous les secteurs (publics et privés) du monde entier, chaque organisation peut bénéficier de la conformité CIS.

Comment sont élaborés les critères CIS ?

L’essence des critères réside dans leur approche communautaire. Chaque recommandation précisée par les critères CIS découle d’un consensus parmi une communauté mondiale d’experts de chaque fonction (analystes, spécialistes en menaces et défense, technologues, opérateurs informatiques, chercheurs de vulnérabilités, créateurs d’outils, fournisseurs de solutions, utilisateurs, décideurs politiques, auditeurs, etc.) et chaque secteur (public, énergie, défense, finance, transport, conseil, sécurité, IT, enseignement, etc.).

Que sont les profils de critères CIS ?

Un profil est affecté à chaque recommandation d’un critère CIS. Le profil indique le niveau de sécurité de la configuration recommandée.

- Un profil de niveau 1 indique une recommandation de configuration minimale. On estime en général comme sûr de l’appliquer à la plupart des systèmes sans impact majeur sur la performance. Les stratégies à profil de niveau 1 ne contiennent que des recommandations ou des règles de configuration de niveau 1.

- Un profil de niveau 2 est considéré comme plus pointu. Il comprend des recommandations de configuration pour des environnements très sécurisés et exige plus de coordination et de planification pour le déploiement avec un impact minimal sur l’activité. Les stratégies à profil de niveau 2 contiennent des recommandations ou des règles de configuration de niveau 1 et 2.