Analyse des vulnérabilités

Êtes-vous un administrateur informatique consciencieux les yeux rivés sur l’écran pour scruter l’état du système ? Recherchez-vous constamment les nouvelles menaces sur le net en tentant en vain de classer les vulnérabilités découvertes pour éviter que votre organisation ne subisse une cyberattaque ? Bien, vous mettez probablement la barre trop haute !

On identifie de nouvelles vulnérabilités toutes les 90 minutes. Mais, nulle crainte, ManageEngine offre la solution. Vulnerability Manager Plus est un outil d’analyse des vulnérabilités intelligent et complet qui facilite grandement la tâche en permettant de :

- Détecter continuellement les vulnérabilités dès leur apparition.

- Prioriser les mesures à prendre d’urgence.

- Utiliser une mise à jour corrective intégrée pour remédier instantanément aux vulnérabilités.

Regardez la vidéo ci-dessous pour un aperçu rapide de la console Vulnerability Manager Plus.

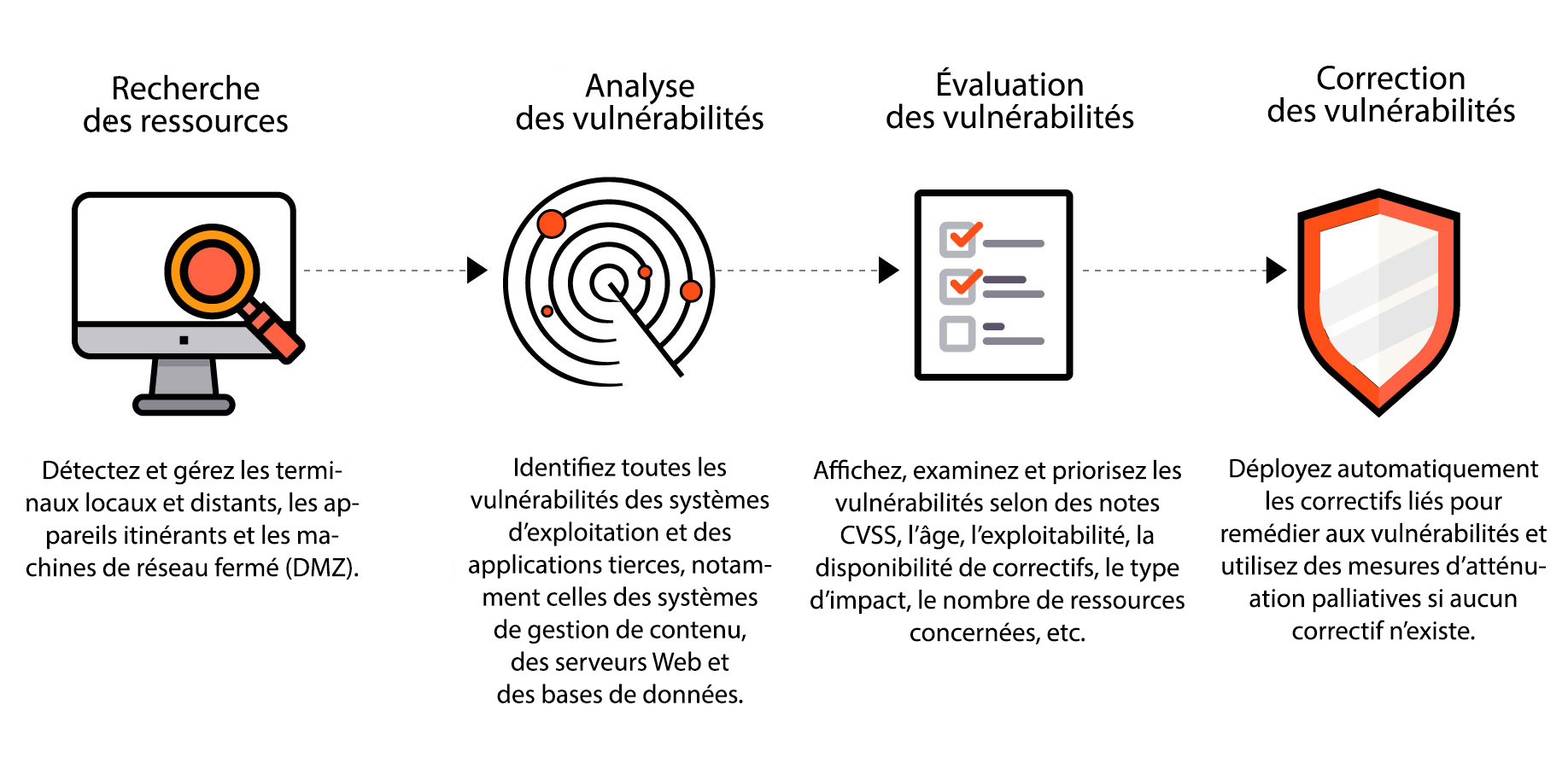

Mode de fonctionnement de Vulnerability Manager Plus

Vulnerability Manager Plus offre un outil d’analyse des vulnérabilités complet qui parcourt régulièrement le réseau à la recherche de vulnérabilités, affiche les détails du risque et facilite une résolution immédiate grâce à une correction directe dans la console.

Évitez un danger imminent grâce aux fonctions d’analyse des vulnérabilités de la solution.

Élimination des angles morts et suivi des ressources

L’élimination des angles morts est la clé d’une analyse efficace des vulnérabilités. Dès son activation dans le réseau, Vulnerability Manager Plus détecte automatiquement tous les domaines Active Directory et les terminaux de groupe de travail. Les entreprises montant souvent en charge n’ont pas à s’en soucier, car les nouveaux actifs sont détectés dès leur ajout au réseau. Grâce à une technologie d’agent sur les terminaux, on peut suivre les postes de travail, les serveurs, les ordinateurs portables, les machines virtuelles, les serveurs Web et les bases de données à tout moment. Que les actifs résident dans un bureau local ou soient distribués sur des sites distants, hébergés dans un réseau fermé comme une zone démilitarisée ou mobiles, on les protège tous dans une console centrale.

Prise en charge complète des vulnérabilités

Détectez toutes les vulnérabilités connues ou nouvelles de tous les systèmes d’exploitation Windows pris en charge et plus de 500 applications tierces, notamment des systèmes de gestion de contenu, des serveurs Web et des bases de données. Étendez le suivi au-delà des seules vulnérabilités et contrôlez les erreurs de configuration, les logiciels à risque, les ports actifs et autres pour veiller à ne rater aucune menace.

Détection des vulnérabilités dès leur apparition avec la surveillance continue

Il se peut que l’on ne parvienne pas à prendre des mesures opportunes si on effectue des analyses de vulnérabilités manuelles ou planifiées. Chaque nouveau terminal ou logiciel ajouté au réseau présente de nouvelles vulnérabilités, ce qui expose l’infrastructure informatique aux attaques. Pour éliminer ces dangers, il faut surveiller constamment les terminaux pour identifier et corriger les nouvelles vulnérabilités dès leur apparition. Utilisant une analyse avec agent, Vulnerability Manager Plus examine les terminaux toutes les 90 minutes pour détecter de nouvelles vulnérabilités sans perturber les opérations du réseau.

Évaluation du risque des vulnérabilités et priorisation des mesures

Le premier objectif d’une analyse des vulnérabilités consiste à obtenir une information utile. Donc, outre l’énumération des vulnérabilités, l’outil d’analyse que l’on prévoit de déployer doit permettre de répondre à ces questions :

- Un exploit a-t-il été publié pour la vulnérabilité ?

- Depuis combien de temps la vulnérabilité affecte les terminaux ?

- Quel est le degré de difficulté pour exploiter la vulnérabilité ?

- Le fournisseur a-t-il publié un correctif de la vulnérabilité ?

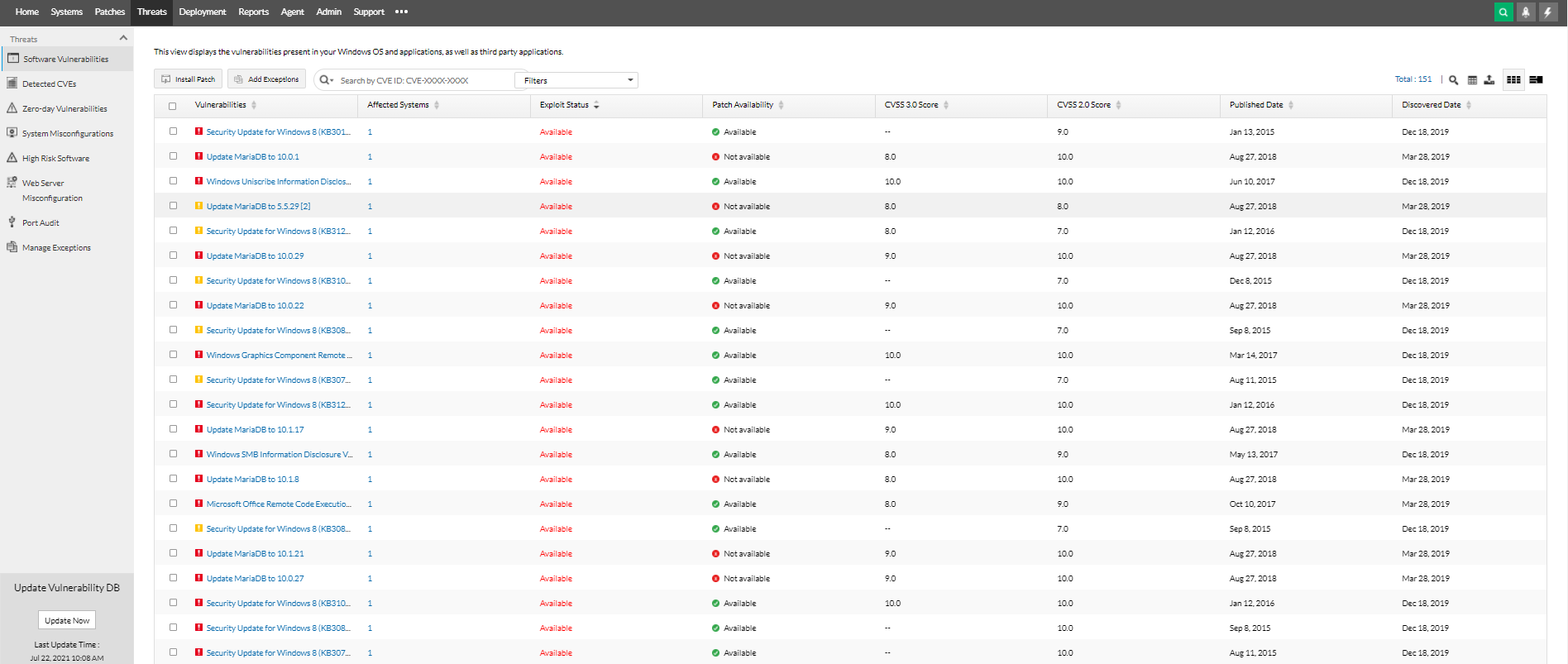

Les pirates savent bien ce qui fonctionne ou pas, ce qui oblige à faire de même. Outre les données CVSS, Vulnerability Manager Plus souligne les facteurs de risque comme l’existence d’exploits, l’âge des vulnérabilités, le nombre de ressources concernées, le type d’impact des CVE et la disponibilité de correctifs pour mieux trier les vulnérabilités exploitables et importantes. De plus, on peut rechercher directement les identifiants CVE concernés ou les filtrer pour mettre l’accent sur les vulnérabilités les plus sérieuses.

Vulnerability Manager Plus comprend aussi un flux d’actualité de sécurité mis à jour constamment avec des articles sur les vulnérabilités récentes que les pirates envisagent, testent ou utilisent, ainsi que les exploits actuels circulant çà et là.

Enfin, une liste spéciale des vulnérabilités zero-day permet un suivi instantané de celles exploitées activement et rendues publiques.

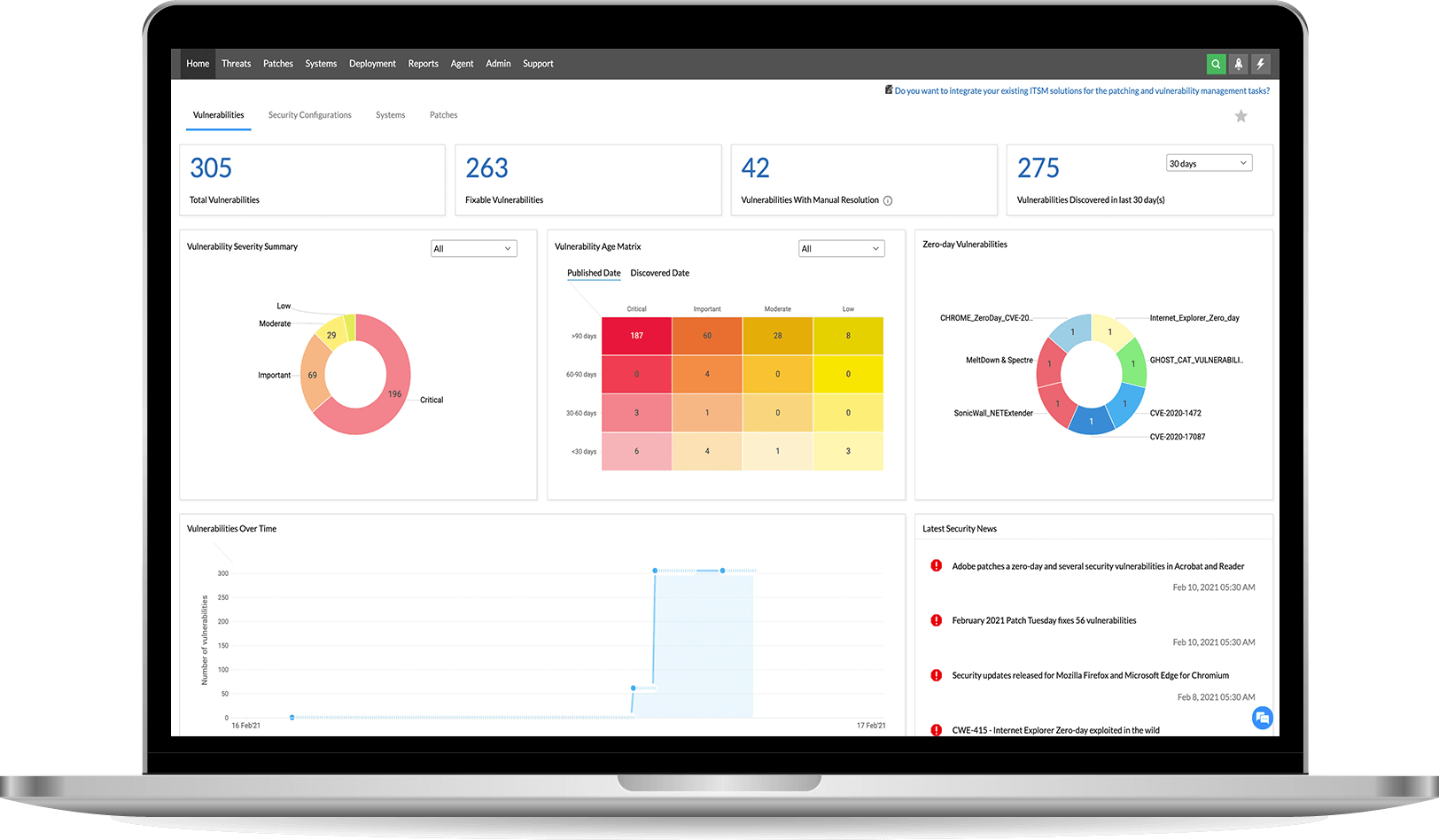

Examen rapide des aspects clés avec des widgets de tableau de bord

Une console Web regroupe les détails collectés sur les vulnérabilités des différents terminaux pour une gestion centralisée et les affiche de façon pertinente dans des widgets de tableau de bord, pour fournir des résultats rapides et fiables. Ces widgets de tableau de bord interactifs visent à attirer l’attention sur les aspects les plus cruciaux du réseau.

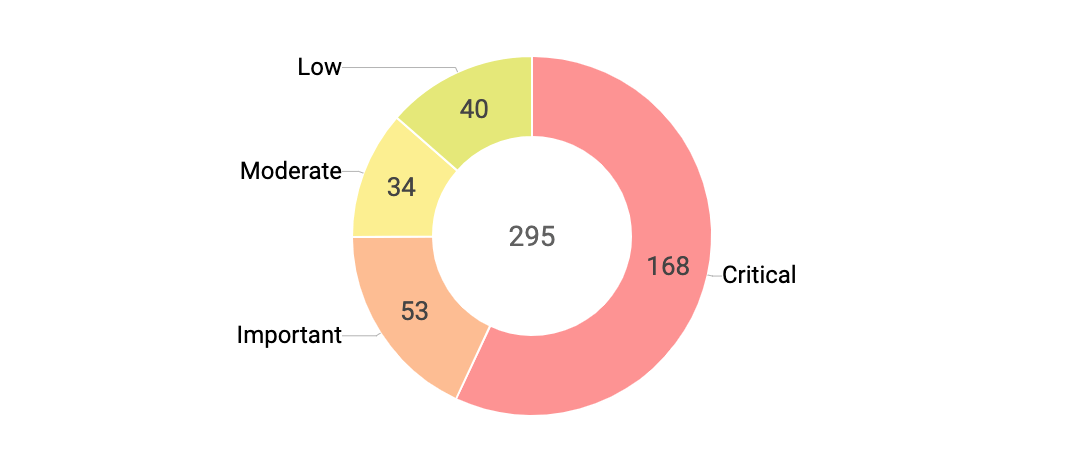

- Résumé de gravité des vulnérabilités

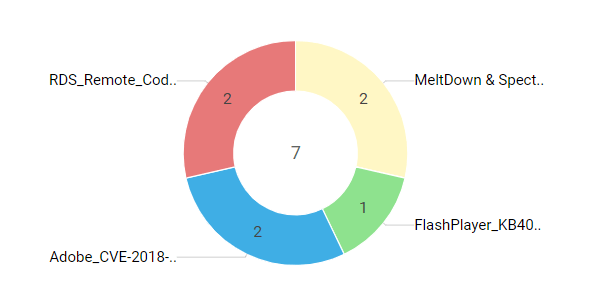

- Vulnérabilités zero-day

- Matrice d’âge des vulnérabilités

- Occurrences des vulnérabilités

- Vulnérabilités prioritaires

Résumé de gravité des vulnérabilités : se fier au classement par gravité.

Ne négligez pas l'importance des classements de gravité ; ils constituent la norme universelle d'évaluation des risques liés aux vulnérabilités. Le résumé de la gravité des vulnérabilités vous aide à suivre le nombre de vulnérabilités que vous devez résoudre pour chaque niveau de gravité, offrant ainsi une meilleure visibilité sur le nombre de vulnérabilités critiques, comme l'exécution de code à distance (RCE), l'élévation de privilège et les vulnérabilités vermoulues, facilement exploitables, qui ne sont pas traitées dans votre réseau.

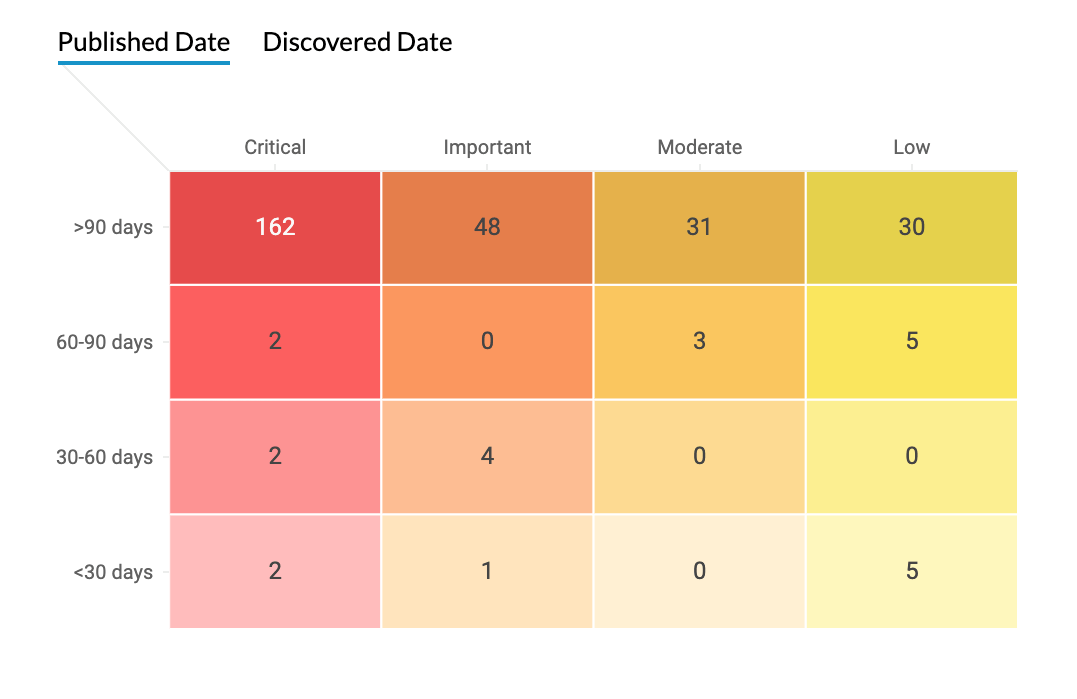

Matrice d'âge des vulnérabilités : Sachez à quoi vous avez affaire.

L'un des aspects les plus cruciaux d'une évaluation des vulnérabilités de sécurité est l'efficacité avec laquelle votre outil d'évaluation des vulnérabilités vous tient informé des vulnérabilités de type "zero-day". Les vulnérabilités de type "zero-day" sont les cibles les plus faciles pour les pirates, car elles sont portées à la connaissance du public ou exploitées dans la nature avant que le fournisseur ne soit en mesure de publier un correctif pour corriger la faille. Vulnerability Manager Plus, ainsi qu'un tableau de dénombrement des zero-day, vous offre une vue isolée des vulnérabilités zero-day sur votre réseau, afin que vous puissiez les identifier rapidement et les corriger ou utiliser une autre mesure d'atténuation disponible en attendant un correctif du fournisseur. Regardez comment vous pouvez atténuer les vulnérabilités de type "zero-day" avec Vulnerability Manager Plus.

Vulnerability Age Matrix: Vaut mieux prévenir que guérir

Lorsqu'il s'agit de vulnérabilités, le temps est le maître mot. Le délai entre l'annonce de la vulnérabilité et la divulgation du code d'exploitation s'est considérablement réduit ces dernières années. Plus vous attendez, plus vous laissez votre réseau ouvert aux attaques.

Les vulnérabilités critiques peuvent souvent être exploitées automatiquement sans aucune interaction de l'utilisateur, de sorte que ces failles doivent être résolues immédiatement. Les vulnérabilités classées comme importantes sont plus difficiles à exploiter, mais doivent néanmoins être corrigées dans les 30 jours. Toute vulnérabilité considérée comme moins critique ou importante doit être corrigée dans les 90 jours.

La matrice d'âge des vulnérabilités fournit une vue consolidée de l'âge et de la gravité des vulnérabilités, ce qui vous permet de concentrer votre attention sur les vulnérabilités qui doivent être éliminées avant la date limite. Vous pouvez choisir d'afficher l'âge de la vulnérabilité à partir du jour où elle est publiée ou à partir du jour où elle est découverte dans votre réseau. Vous pouvez également utiliser le filtre pour n'afficher que les vulnérabilités qui ont des exploits publics.

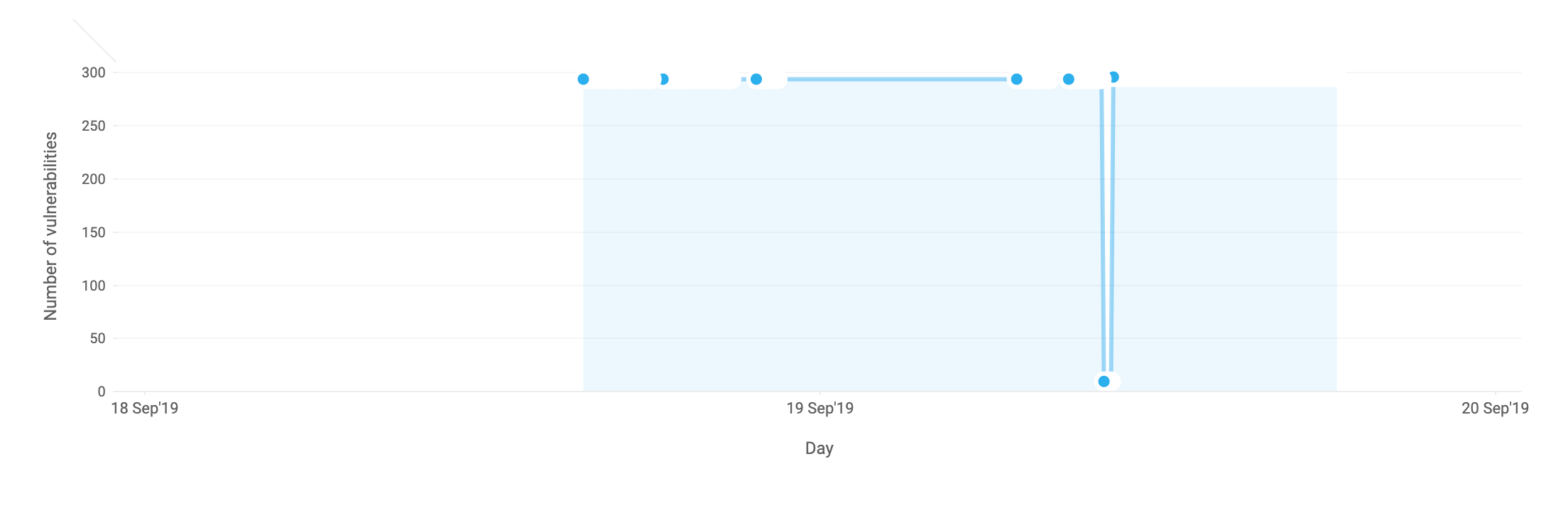

Vulnérabilités dans le temps : Moins il y en a, mieux c'est.

Pensez aux vulnérabilités comme à des trous dans un bateau. Individuellement, ces trous ne posent peut-être pas un gros problème, mais leurs effets combinés peuvent finir par faire couler toute votre organisation. Un coup d'œil rapide à la tendance des vulnérabilités peut vous donner une idée de l'efficacité de vos efforts de gestion des vulnérabilités. Suivez la progression de votre évaluation des vulnérabilités et restez à l'affût des vulnérabilités. Dans quelle mesure vous sentiriez-vous en sécurité si vous pouviez ramener le nombre de vulnérabilités à un niveau proche, voire nul ?

Vulnérabilités de haute priorité : Là où vous devez vous concentrer!

Vulnerability Manager Plus organise automatiquement la liste des vulnérabilités sur le point d’être exploitées. Cette liste prend en compte divers facteurs de risque, comme le degré de facilité avec lequel la vulnérabilité est exploitable, sa gravité, son âge et la disponibilité de correctifs. Elle permet de veiller à ne rien omettre d’essentiel dans le processus d’analyse des vulnérabilités.

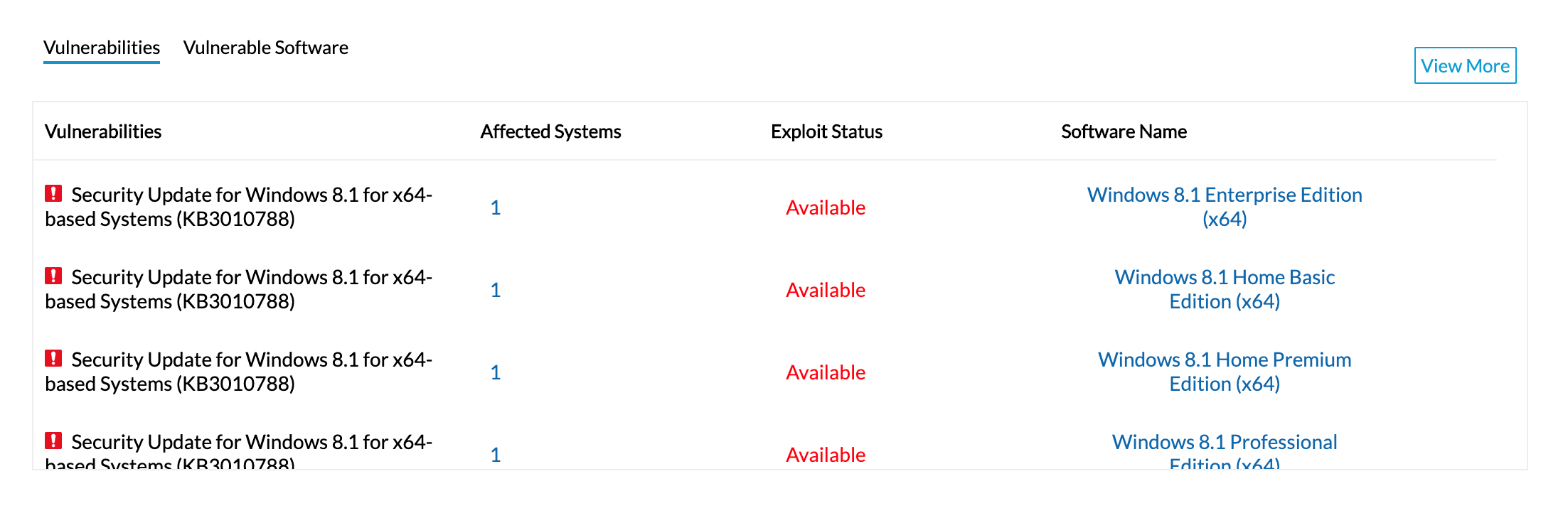

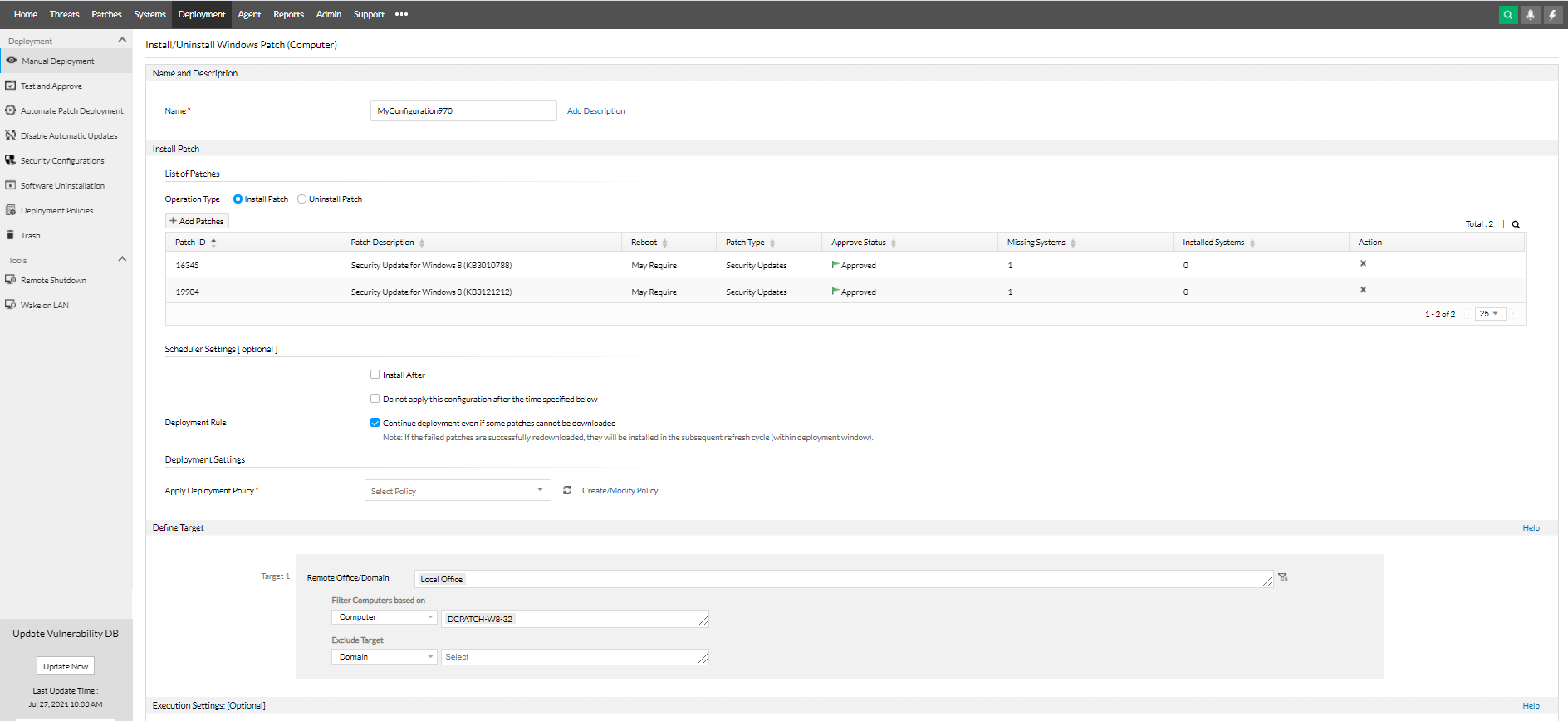

Utilisation de la mise à jour corrective intégrée pour une solution rapide et fiable

La fonctionnalité de mise à jour corrective intégrée corrèle automatiquement les correctifs aux vulnérabilités afférentes pour remédier directement au problème de toutes les machines affectées. On peut non seulement décider de l’heure de début et de fin de la mise à jour corrective, mais aussi personnaliser chaque aspect du processus avec des stratégies de déploiement flexibles. Les systèmes cibles touchés s’affichent automatiquement et on peut ajouter ou retirer des cibles au besoin. On peut aussi relancer l’application de correctifs à des cibles en échec autant de fois que voulu et choisir d’être averti de l’état d’application à une fréquence de son choix.

La stratégie de gestion intégrée des vulnérabilités et des correctifs élimine le besoin de plusieurs agents, la disparité des données transférées entre diverses solutions, un possible retard de correction, les silos inutiles et les faux positifs. Vulnerability Manager Plus offre aussi un module distinct de gestion des correctifs pour automatiser complètement les calendriers de correction régulière, la DSI pouvant alors se concentrer sur l’analyse et la priorisation des vulnérabilités à haut risque.

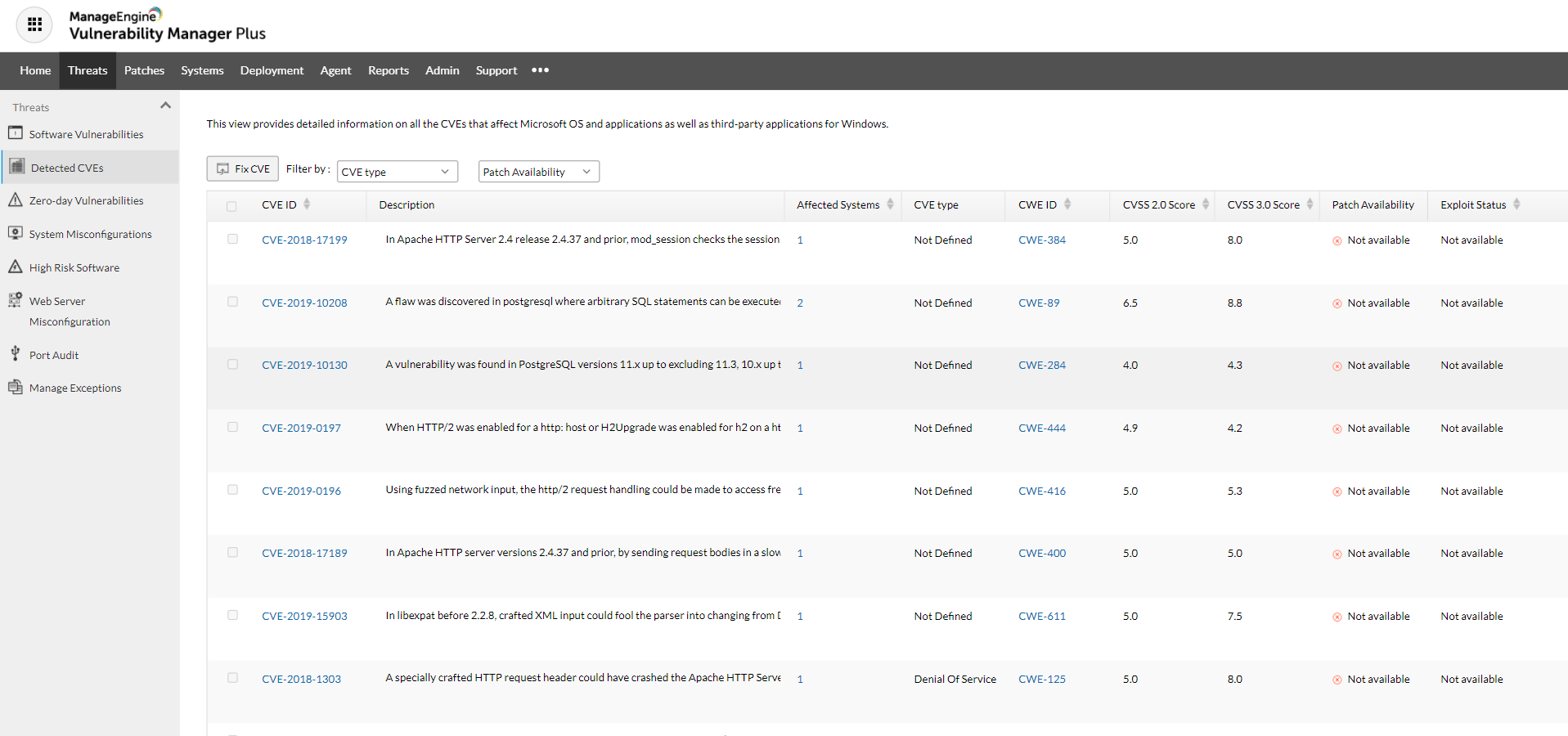

Comment afficher la liste complète des CVE touchant mes terminaux ?

Vulnerability Manager Plus fournit une liste spéciale des CVE détectées qui répertorie toutes les vulnérabilités courantes touchant les terminaux du réseau. Il suffit de choisir la CVE concernée, puis de cliquer sur Corriger CVE pour créer instantanément une tâche de déploiement de correctif dans toutes les machines concernées.

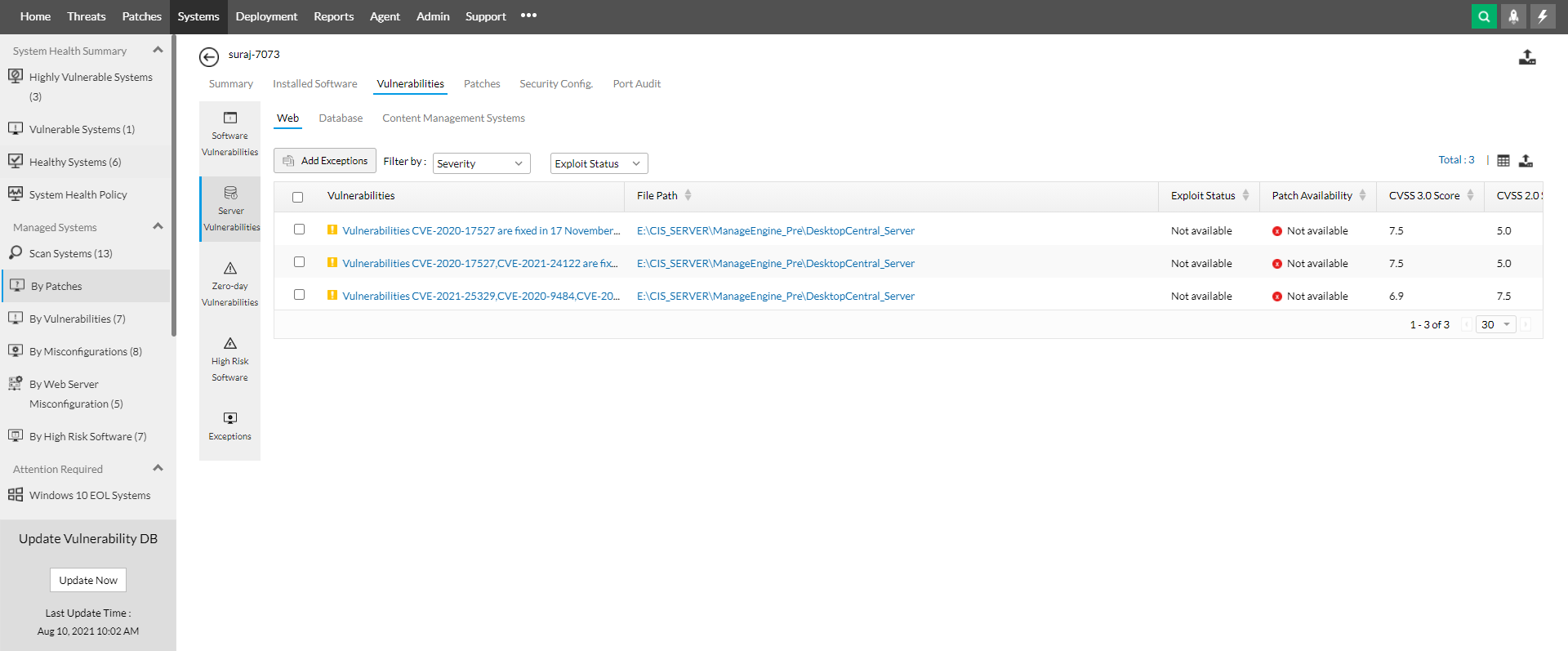

Comment accéder à des détails sur les vulnérabilités de systèmes particuliers ?

Un clic sur un système affiche un aperçu détaillé qui regroupe les vulnérabilités du système dans trois grandes catégories :

- La section Vulnérabilités logicielles énumère celles du système d’exploitation et des applications tierces installés sur le système.

- La section Vulnérabilités de serveur affiche celles des serveurs Web, des bases de données ou des outils de gestion de contenu installés sur le système, le cas échéant.

- La section Vulnérabilités zero-day affiche celles exploitées activement et rendues publiques concernant le système.

Évitez de figurer dans la liste sans fin des cybervictimes.

PLANIFIER UNE DÉMO VERSION D'ÉVALUATION GRATUITE DE 30 JOURSAvantages d’utiliser l’outil d’analyse des vulnérabilités de ManageEngine

Vulnerability Manager Plus est le seul outil d’analyse des vulnérabilités exigé pour relever le défi que pose le processus de gestion des vulnérabilités. Consultez ci-dessous les quatre scénarios courants que les administrateurs rencontrent souvent dans la gestion des vulnérabilités et comment notre outil permet d’y faire face :

Vulnérabilités à haut risque à corriger immédiatement

Vulnérabilités créant un risque inégal Priorisez les vulnérabilités par exploitabilité et impact et remédiez-y, dans un environnement de toute taille, en déployant très vite les derniers correctifs.

Vulnérabilités que l’on peut corriger à intervalle régulier

Trop de vulnérabilités à corriger La mise à jour corrective intégrée permet d’automatiser des calendriers réguliers pour tenir les terminaux à jour des correctifs de sécurité et d’autre type, ce qui libère la DSI pour qu’elle se consacre à des tâches plus cruciales.

Vulnérabilités exigeant des mesures provisoires jusqu’à la disponibilité de correctifs

Vulnerability Manager Plus fournit une liste spéciale pour identifier rapidement les vulnérabilités zero-day ou rendues publiques et appliquer des palliatifs afin d’atténuer la faille avant l’arrivée de correctifs. Elle tient aussi informé des systèmes d’exploitation et des applications devenus obsolètes ou sur le point de le devenir, auquel cas l’éditeur ne fournit plus de correctifs.

Vulnérabilités que l’on peut exclure de la mise à jour corrective

Créez des groupes sur mesure pour isoler les serveurs à haute disponibilité et en exclure les vulnérabilités mineures pour éviter les interruptions. Utilisez l’option de déclassement pour refuser les correctifs problématiques sur les machines de production jusqu’à ce que l’éditeur parvienne à une version révisée de ces correctifs.

Autres ressources sur l’analyse des vulnérabilités

Questions fréquentes sur l’analyse des vulnérabilités

Qu’est-ce que l’analyse des vulnérabilités précisément ?

Une analyse des vulnérabilités est le processus consistant à identifier, évaluer et classifier les vulnérabilités de sécurité selon le risque qu’elles présentent pour l’entreprise, de sorte à pouvoir cibler les plus menaçantes pour atténuer rapidement la menace. Il s’agit d’une démarche proactive de sécurité des terminaux, visant à informer l’organisation sur les vulnérabilités les plus susceptibles d’être exploitées pour qu’elle puisse corriger immédiatement les failles les plus graves avant qu’elles n’engendrent une violation.

Pourquoi a-t-on besoin d’un outil d’analyse des vulnérabilités ?

Selon une étude récente sur la sécurité mondiale de Forrester, 49 % des organisations ont subi une ou plusieurs violations l’année dernière, les vulnérabilités logicielles étant le premier facteur de ces violations. De plus, les vulnérabilités ont explosé ces dernières années. Un record de 22 022 vulnérabilités de sécurité ont été recensées en 2018, soulignant l’importance d’une stratégie d’analyse des vulnérabilités pour l’organisation.

Hélas, aucune équipe de sécurité ne possède les ressources ou le temps de gérer manuellement chaque vulnérabilité. Même si on le faisait, il faut traiter les plus graves en premier, car les vulnérabilités ne présentent pas toutes la même menace pour une organisation. Imaginons à présent que l’on possède un outil d’analyse des vulnérabilités apportant l’information contextuelle requise. Il signale ce qui est susceptible d’être exploité et pas, permettant de remédier d’abord aux failles urgentes.

Avantages de l’analyse des vulnérabilités :

- Identification précoce des menaces exploitables sous peu qui exigent peu ou pas d’intervention de l’utilisateur.

- Mise en contexte des vulnérabilités pour comprendre leur priorité, leur urgence et leur impact.

- Priorisation de mesures comme la mise à jour corrective ou les palliatifs d’atténuation.

- Prévention de lourdes sanctions pour non-conformité aux normes de cybersécurité ou aux réglementations comme HIPAA et PCI DSS.

- La mise à jour corrective peut interférer avec le déroulement de l’activité courante. Un outil d’analyse des vulnérabilités permet de distinguer ce qui est susceptible d’être exploité et pas. On peut ainsi écarter la correction de problèmes mineurs dont le coût de résolution l’emporterait sur le risque.

Mode d’évaluation des vulnérabilités de sécurité - liste de contrôle d’analyse

La plupart des outils d’analyse des vulnérabilités fournissent des indicateurs communs comme les niveaux de gravité et les notations CVSS (Common Vulnerability Scoring System) pour évaluer les risques de sécurité. Toutefois, pour vraiment comprendre les risques que présente une vulnérabilité, on doit dépasser les indicateurs de base.

Il faut considérer la liste de contrôle suivante pour effectuer une analyse des vulnérabilités de sécurité :

- Un exploit a-t-il été publié pour la vulnérabilité ?

- Depuis combien de temps la vulnérabilité affecte les terminaux ?

- Quel est le degré de difficulté pour exploiter la vulnérabilité ?

- Le fournisseur a-t-il publié un correctif de la vulnérabilité ?

- A-t-on employé un outil d’analyse des vulnérabilités pour extraire des détails pertinents des données collectées ?

- Cet outil permet-il des mesures d’atténuation en cas d’indisponibilité d’un correctif ?

- Les actifs concernés comportent-ils des bases de données et des serveurs Web contenant des données cruciales ou exécutant des opérations stratégiques ?

Si on confie la sécurité de l’organisation à un outil d’analyse des vulnérabilités, il faut s’assurer que la solution actuelle réponde aux critères de la liste de contrôle ci-dessus.