Cyber Hygiene Checklist: Strategi Preventif untuk Lindungi Sistem IT Perusahaan

Serangan siber kini tidak hanya datang dari celah teknis, tetapi juga dari hal-hal sederhana seperti password yang lemah, perangkat yang tidak diperbarui, atau akses akun yang tidak pernah ditinjau ulang. Faktanya, menurut Verizon 2024 Data Breach Investigations Report, sekitar 68% insiden kebocoran data melibatkan kelalaian manusia atau kredensial yang disalahgunakan.

Cyber hygiene dapat diibaratkan seperti menjaga kebersihan diri sehari-hari sederhana, konsisten, dan mencegah masalah sebelum terjadi. Dalam dunia TI, hal ini mencakup rutinitas seperti memperbarui sistem, mengamankan kredensial, membatasi akses, dan terus memantau perangkat yang terhubung ke jaringan. Berikut kami susun cyber hygiene checklist yang dapat digunakan sebagai panduan praktis menjaga kesehatan ekosistem TI organisasi secara berkelanjutan.

Apa Itu Cyber Hygiene dan mengapa penting di 2026?

Cyber hygiene adalah praktik keamanan yang dilakukan secara rutin untuk menjaga sistem, perangkat, akun, dan data tetap dalam kondisi aman dan siap menghadapi ancaman. Konsep ini mirip dengan menjaga kebersihan diri setiap hari, bukan tindakan besar, tetapi langkah-langkah sederhana yang dilakukan secara konsisten untuk mencegah masalah serius.

Mengapa Cyber Hygiene penting dilakukan?

Semakin meningkatnya penggunaan teknologi digital dan otomatisasi kerja, cyber hygiene berkembang menjadi kebutuhan dasar dalam menjaga ketahanan keamanan organisasi. Berikut lima faktor utama yang membuat praktik ini semakin kritis:

1. Ancaman siber semakin cepat, otomatis, dan sulit diprediksi

Teknologi AI kini dimanfaatkan bukan hanya untuk pertahanan, tetapi juga untuk menyerang. Serangan otomatis mampu memindai celah keamanan dalam waktu singkat dan menarget sistem yang belum diperbarui. Eksploitasi kerentanan tidak lagi bergantung pada rekayasa manual, sehingga kecepatan dan konsistensi pemeliharaan sistem (seperti patching dan kontrol akses) menjadi semakin penting. Tanpa kebersihan siber yang rutin, organisasi bisa diserang bahkan sebelum sempat menyadari adanya celah.

2. Human error tetap menjadi sumber utama insiden

Walaupun organisasi telah menginvestasikan teknologi keamanan tingkat lanjut, banyak serangan terjadi karena kesalahan dasar seperti password lemah, phishing yang sukses, atau perangkat yang tidak terkunci saat digunakan di lokasi publik. Laporan keamanan global secara konsisten menunjukkan bahwa kelalaian pengguna masih menjadi faktor pemicu insiden yang paling umum. Melalui cyber hygiene yang konsisten seperti kebijakan password yang kuat, edukasi phishing, dan kontrol akses organisasi dapat menekan risiko ini secara signifikan.

3. Lingkungan kerja hybrid memperluas titik serangan

Model kerja remote dan hybrid membuat aktivitas akses sistem perusahaan tidak lagi terpusat pada jaringan internal. Pengguna bekerja dari rumah, coworking space, atau jaringan Wi-Fi publik. Cyber hygiene memastikan setiap perangkat, jaringan, dan akun tetap dikelola secara konsisten terlepas dari lokasi pengguna sehingga risiko kebocoran data karena akses tidak aman bisa diminimalkan.

4. Penggunaan perangkat pribadi (BYOD) dan multi-platform meningkat

Perusahaan kini menghadapi ekosistem perangkat yang sangat beragam mulai dari smartphone pribadi, laptop hybrid, hingga tablet yang digunakan untuk tugas operasional. Perbedaan sistem operasi dan standar keamanan memperbesar kompleksitas pengelolaan TI. Tanpa kebiasaan rutin memastikan perangkat terenkripsi, diperbarui, dan diawasi, risiko penyusupan melalui endpoint yang tidak dikelola semakin tinggi.

5. Tekanan regulasi mendorong pendekatan keamanan yang proaktif

Regulasi seperti UU Perlindungan Data Pribadi (UU PDP) di Indonesia, ISO 27001, maupun standar internasional lainnya menuntut organisasi untuk menjaga keamanan data secara terus-menerus, bukan hanya saat terjadi insiden. Cyber hygiene menjadi basic penting untuk memenuhi prinsip keamanan berbasis risiko, prinsip least privilege, serta pendekatan Zero Trust yang kini menjadi standar global dalam tata kelola keamanan informasi.

Ancaman cyber yang diperkirakan masih dominan di Indonesia pada 2026

Meskipun teknologi keamanan semakin berkembang, banyak ancaman siber diperkirakan tetap bertahan di tahun 2026, hanya saja dalam bentuk yang lebih canggih dan sulit dideteksi. Sebagian besar serangan tidak selalu berasal dari eksploitasi yang kompleks, tetapi justru dari titik lemah mendasar yang sering kali diabaikan dalam aktivitas operasional sehari-hari.

1. Pencurian kredensial dan penyalahgunaan password

Akun pengguna tetap menjadi target utama karena kredensial yang valid memberi akses yang terlihat sah, sehingga sulit dideteksi. Teknik seperti phishing berbasis AI, credential stuffing, dan penggunaan ulang password memperbesar risiko penyusupan tanpa jejak yang jelas. Dalam banyak kasus, pelaku tidak perlu menembus sistem secara teknis cukup menggunakan password yang bocor atau ditebak. Jika tidak ada kebijakan rotasi kredensial, MFA, dan pemantauan akses, insiden bisa berlangsung berbulan-bulan sebelum terdeteksi.

2. Serangan berbasis AI dan social engineering

AI generatif memungkinkan pelaku membuat pesan phishing yang sangat mirip dengan komunikasi bisnis, bahkan meniru suara atau gaya bicara eksekutif. Jenis serangan seperti Business Email Compromise (BEC) akan semakin sulit dibedakan oleh pengguna jika tidak ada proses verifikasi tambahan. Bentuk serangan ini sering memanfaatkan rasa urgensi agar korban bertindak cepat tanpa berpikir kritis. Di lingkungan dengan ketergantungan email dan chat tinggi, satu klik atau persetujuan terburu-buru dapat berdampak besar.

3. Eksploitasi kerentanan akibat patch yang terlambat

Celah keamanan pada software yang tidak segera dipatch bisa dieksploitasi dalam hitungan menit oleh sistem otomatis milik penyerang. Penundaan patch, bahkan hanya beberapa minggu, memberi waktu cukup bagi pihak berbahaya untuk mendapatkan akses awal ke sistem. Patch management yang tidak disiplin sering terjadi karena perangkat tersebar, sistem terlalu banyak, atau adanya downtime concerns. Namun, risiko membiarkan kerentanan terbuka jauh lebih besar dibanding potensi gangguan pembaruan.

4. Kebocoran dari endpoint dan perangkat pribadi yang tidak terkelola

Dalam skema kerja hybrid, perangkat pribadi yang digunakan untuk bekerja sering kali tidak mengikuti standar keamanan perusahaan. Jika perangkat tersebut terinfeksi malware atau tidak terenkripsi, risiko penyebaran serangan ke jaringan internal menjadi lebih tinggi. Apa yang awalnya hanya masalah pada satu perangkat bisa menjalar ke seluruh jaringan ketika perangkat tersebut tersambung melalui VPN atau aplikasi kolaborasi internal. Tanpa validasi kesehatan endpoint sebelum akses, insiden sulit dicegah.

5. Shadow IT dan aplikasi tidak resmi

Karyawan yang menggunakan aplikasi cloud tanpa persetujuan tim IT dapat memindahkan data perusahaan ke lingkungan yang tidak dikontrol. Akibatnya, perusahaan kehilangan visibilitas terhadap siapa yang mengakses data dan di mana data tersebut disimpan. Shadow IT sering muncul karena karyawan ingin bekerja lebih cepat, tetapi justru membuka risiko data leak. Jika tidak ada kebijakan dan monitoring aplikasi, perusahaan kehilangan kemampuan untuk melacak data yang keluar dari ekosistem resminya.

6. Ancaman dari pengguna internal (Insider Threat)

Akses berlebih yang tidak pernah ditinjau ulang, atau akun lama yang tidak dinonaktifkan, bisa dimanfaatkan secara tidak sengaja atau disengaja oleh pengguna internal dan menjadi insider threat. Insiden sering kali terjadi bukan karena niat jahat, tetapi karena kurangnya kontrol hak akses dan pengawasan. Dalam beberapa kasus, insiden terjadi karena karyawan merasa memiliki akses “biasa”, padahal tidak sesuai kebutuhan tugas. Tanpa pembatasan akses dan audit berkala, potensi kebocoran data internal sulit dikendalikan.

7. Serangan melalui supply chain dan integrasi pihak ketiga

Ketika sistem perusahaan terhubung dengan vendor SaaS atau mitra eksternal, pelanggaran keamanan di pihak ketiga dapat berdampak langsung terhadap organisasi. Serangan supply chain menjadi lebih berbahaya karena terjadi secara tidak langsung dan sulit diprediksi. Ketergantungan tinggi terhadap layanan eksternal membuat organisasi perlu memiliki evaluasi risiko vendor yang konsisten. Jika sistem integrasi tidak diawasi, akses pihak ketiga bisa menjadi titik masuk serangan tanpa disadari.

Cyber Hygiene checklist: Langkah preventif yang harus diterapkan tim IT

Checklist berikut membantu tim IT membangun “Cyber Hygiene” yang konsisten, terukur, dan sesuai dengan praktik keamanan modern.

1. Kelola kredensial dan akses pengguna dengan ketat

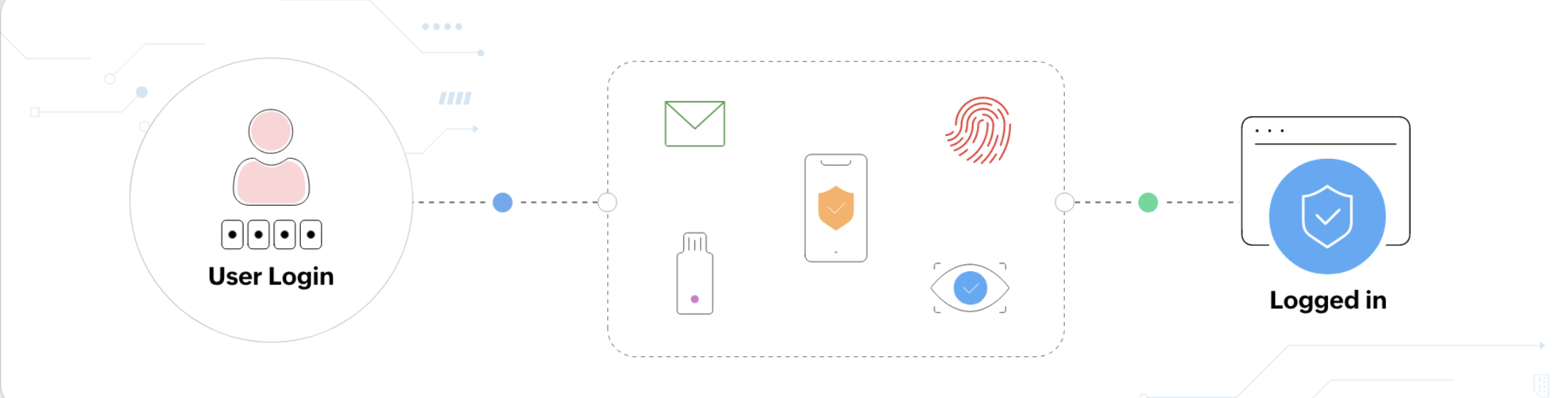

Kredensial pengguna yang tidak dilindungi dengan baik akan menjadi titik masuk utama bagi pelaku serangan. Karena itu, penggunaan password yang kuat, autentikasi multi-faktor (MFA), serta pembatasan akses berdasarkan peran (least privilege) harus menjadi standar. Akun yang tidak aktif perlu dinonaktifkan secara berkala agar tidak menjadi “pintu terbuka” yang terlupakan.

2. Terapkan patch management secara konsisten dan terjadwal

Kerentanan software sering menjadi target eksploitasi, terutama jika patch tertunda penerapannya. Proses pembaruan harus dilakukan secara terjadwal dan dipantau agar tidak ada perangkat atau aplikasi yang tertinggal. Sistem yang tidak diperbarui secara rutin berpotensi dieksploitasi bahkan sebelum tim IT menyadari adanya risiko.

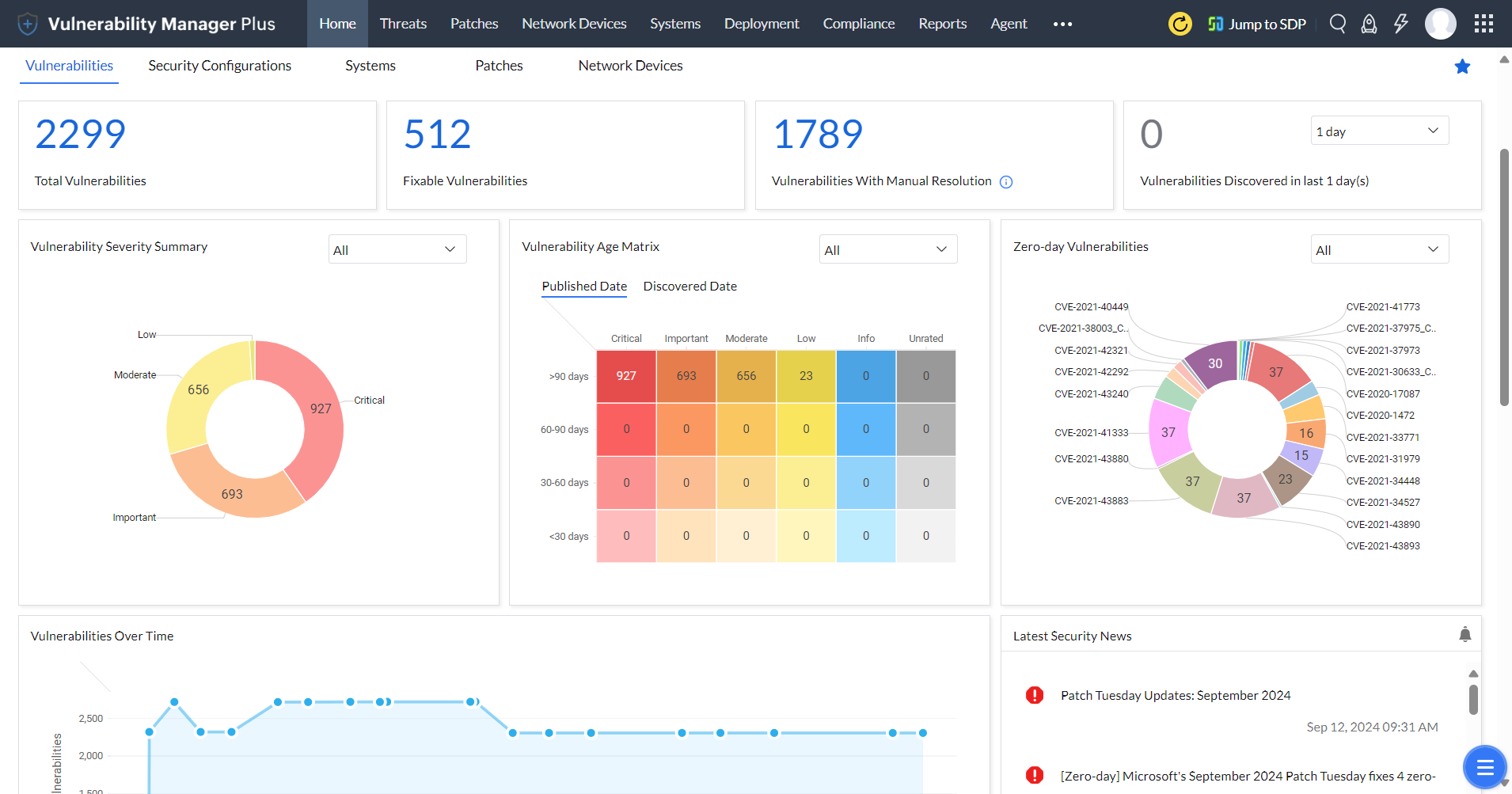

3. Lakukan vulnerability assessment secara rutin

Vulnerability assessment membantu tim IT mendeteksi celah keamanan lebih awal sebelum dieksploitasi oleh penyerang.Melakukan pemindaian secara berkala, organisasi dapat mengidentifikasi sistem yang berisiko dan menentukan prioritas perbaikan berdasarkan tingkat keparahan. Hasil assessment ini juga dapat dikombinasikan dengan patch management untuk memastikan celah ditutup secara efektif. Tanpa tahap identifikasi ini, banyak kerentanan bisa tetap tersembunyi hingga serangan benar-benar terjadi.

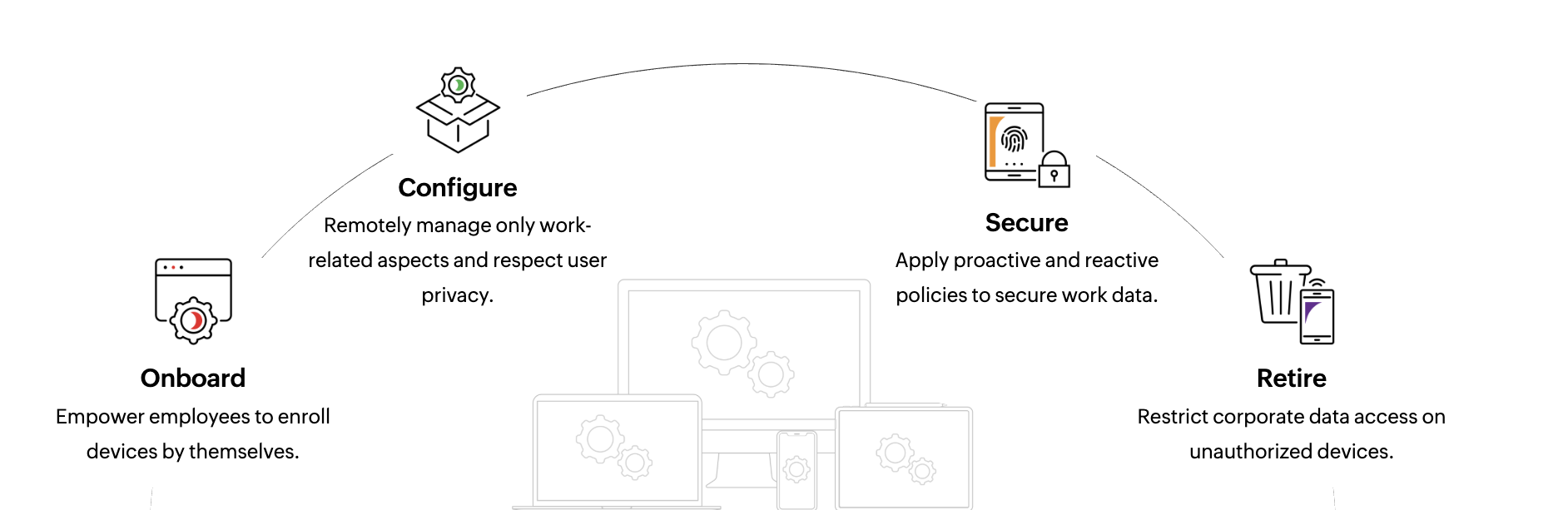

4. Pastikan endpoint dan perangkat BYOD tetap terlindungi

Perangkat yang digunakan karyawan, baik milik perusahaan maupun pribadi, perlu memenuhi standar keamanan sebelum diberikan akses ke sistem internal. Praktik seperti enkripsi perangkat, pemantauan status keamanan, serta validasi kepatuhan (compliance check) dapat mencegah perangkat terinfeksi menjadi jalur masuk serangan. Solusi manajemen perangkat seperti MDM atau UEM membantu memastikan pengamanan tetap konsisten meskipun perangkat digunakan di luar jaringan kantor.

5. Terapkan zero trust dan batasi akses berdasarkan konteks

Dalam pendekatan Zero Trust, setiap permintaan akses harus diverifikasi tanpa mengandalkan kepercayaan berdasarkan lokasi atau perangkat. Hak akses perlu menyesuaikan konteks seperti jenis perangkat, lokasi login, dan status keamanan endpoint. Dengan cara ini, akses hanya diberikan ketika seluruh kriteria keamanan terpenuhi.

6. Lakukan monitoring dan audit aktivitas secara berkelanjutan

Pemantauan aktivitas pengguna, perangkat, dan perubahan konfigurasi membantu mendeteksi indikasi awal dari serangan atau penyalahgunaan akses. Sistem audit yang baik memungkinkan tim IT merespons lebih cepat sebelum dampak insiden meluas. Aktivitas mencurigakan seperti login dari lokasi tidak biasa harus segera menghasilkan peringatan otomatis.

7. Siapkan strategi backup dan restore yang teruji

Backup rutin tidak cukup jika tidak diuji dan tidak dapat dipulihkan dengan cepat ketika insiden terjadi. Proses backup harus mencakup data penting, disimpan di lokasi yang aman, dan diverifikasi secara berkala. Menggunakan strategi pemulihan yang jelas, organisasi dapat meminimalkan waktu henti dan dampak dari serangan seperti ransomware.

8. Bangun kesadaran keamanan sebagai bagian dari budaya kerja

Kesalahan manusia tetap menjadi salah satu faktor terbesar penyebab kebocoran data. Oleh karena itu, pelatihan keamanan reguler termasuk simulasi phishing, panduan penggunaan perangkat kerja yang aman, dan edukasi untuk berhati-hati terhadap file atau tautan tidak dikenal harus menjadi bagian dari rutinitas organisasi. Cyber hygiene akan berjalan efektif hanya jika seluruh anggota tim memiliki pola pikir yang peduli terhadap keamanan.

Siap menerapkan Cyber Hygiene sekarang?

Cyber hygiene tidak hanya tentang menjalankan tugas teknis, tetapi membangun kebiasaan keamanan yang konsisten dan mudah dikontrol. Melalui visibilitas penuh terhadap aktivitas pengguna serta perangkat yang dikelola secara terpusat, tim IT dapat mendeteksi potensi ancaman lebih cepat dan menjaga kesehatan sistem secara berkelanjutan.

Pelajari bagaimana solusi seperti ADSelfService Plus (untuk memperkuat kredensial dengan MFA dan pengelolaan password yang lebih aman) serta Endpoint Central (untuk patch management, kontrol aplikasi, BYOD, dan perlindungan perangkat) dapat membantu organisasi membangun cyber hygiene secara menyeluruh dan konsisten.

Request demo sekarang dan lihat bagaimana cyber hygiene dapat dijalankan lebih efektif dalam lingkungan TI Anda.

Demo ADSelfService Plus | Demo Endpoint Central