Individua anomalie nascoste, traccia il percorso di un utente malintenzionato tra i dispositivi e identifica gli schemi di attacco in pochi secondi.

Quando si tratta di rilevare le minacce alla sicurezza, i registri eventi svolgono un ruolo cruciale, in quanto contengono importanti informazioni di sicurezza. Il modulo di correlazione degli eventi di Log360 correla in modo disparato gli eventi di sicurezza e identifica i modelli di minaccia in tutta la tua rete. Log360 raggruppa gli eventi di sicurezza isolati per identificare gli indicatori di un attacco. Con avvisi rapidi e accurati, puoi assumere una posizione proattiva per prevenire danni ai dati e alle risorse della tua rete.

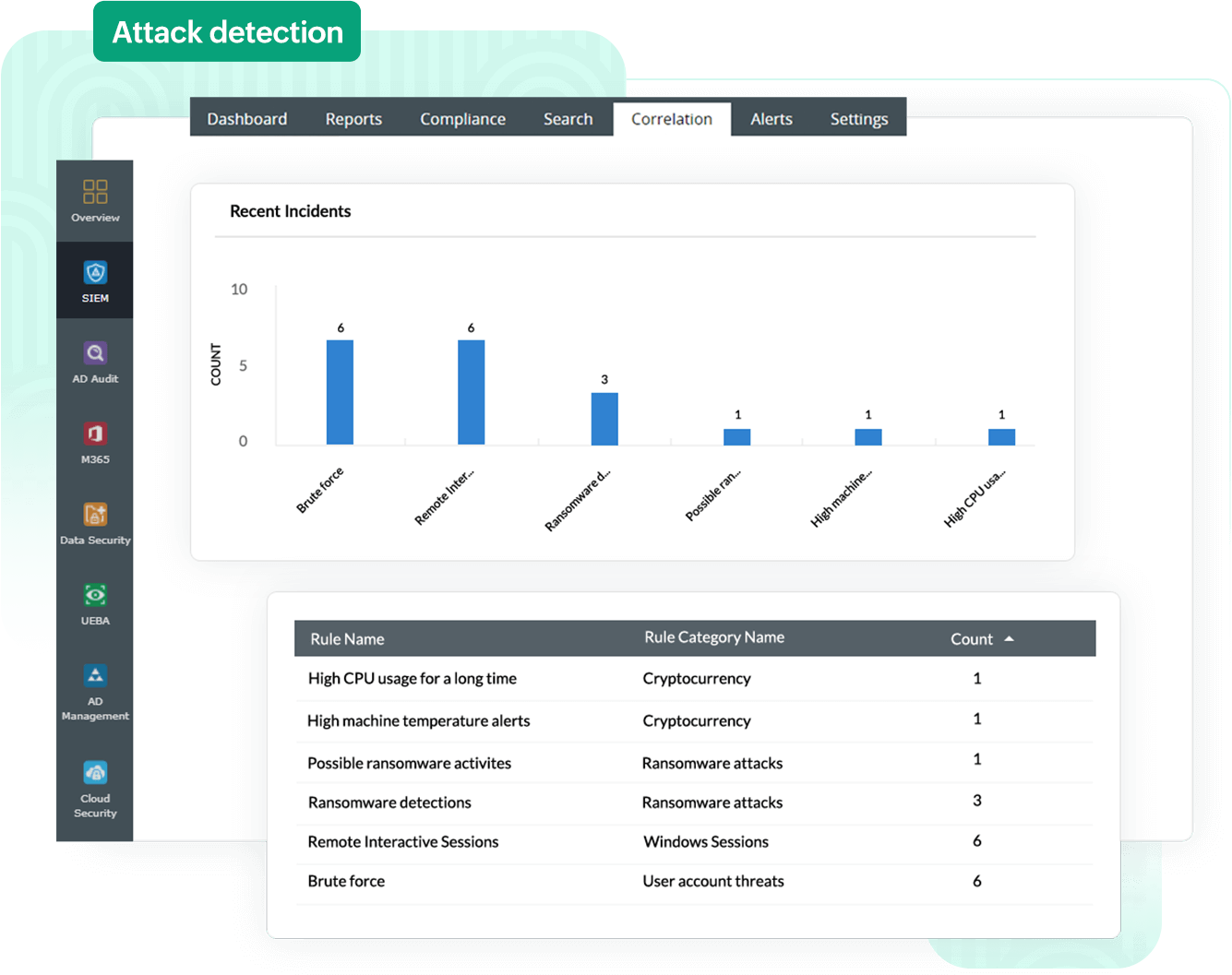

Con l'intuitiva dashboard di correlazione di Log360, è possibile visualizzare un riepilogo di tutte le minacce alla sicurezza rilevate, tra cui attacchi ransomware, minacce all'integrità dei file, minacce ai database e minacce al server web, uso dannoso di strumenti della riga di comando, generazione di processi sospetti e sfruttamento di strumenti e utilità binari integrati. È possibile ottenere informazioni dettagliate sugli incidenti recenti, migliorare le indagini e risolvere rapidamente i problemi.

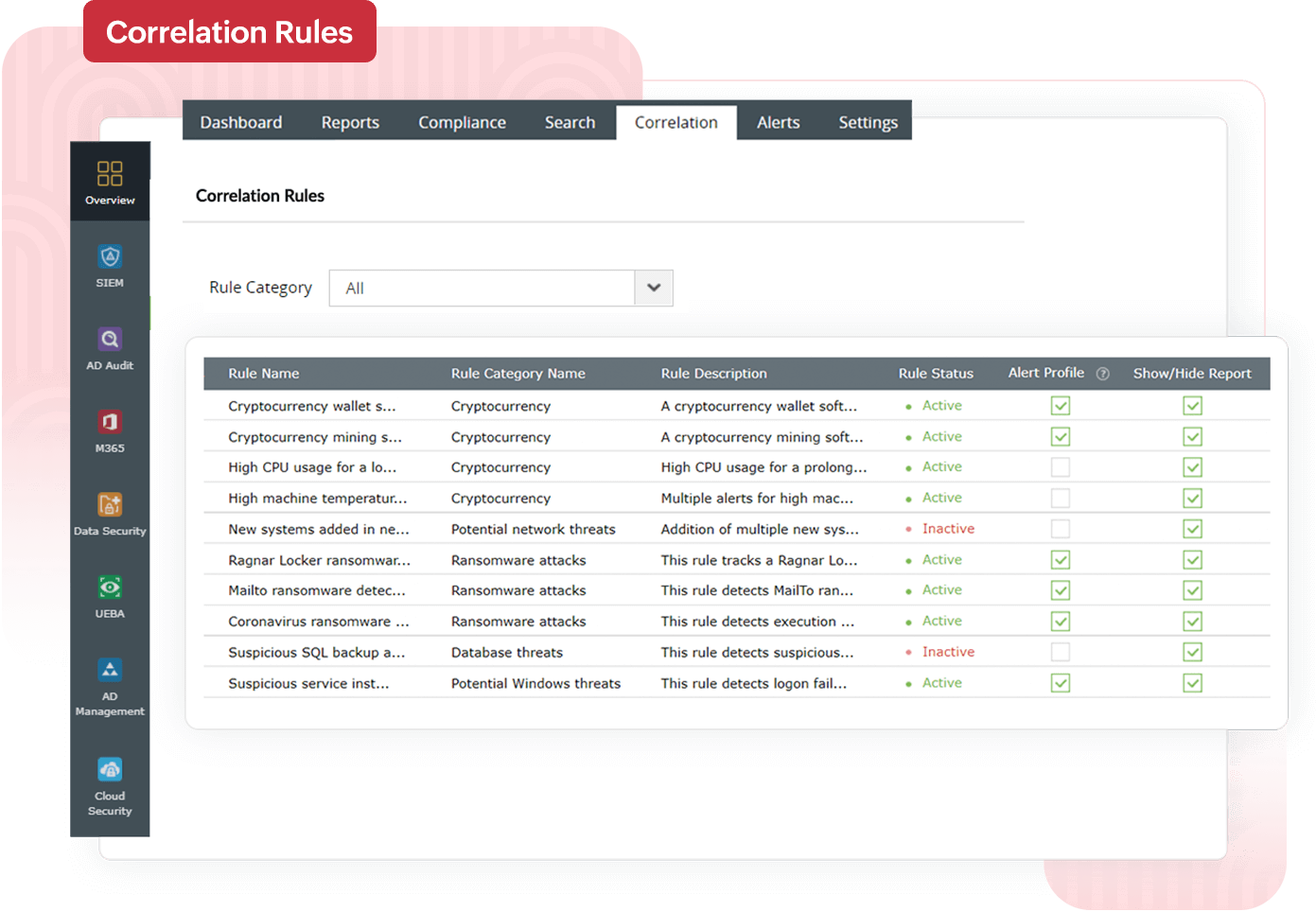

Il motore di correlazione degli eventi di Log360 dispone di oltre 80 regole di correlazione predefinite per:

È inoltre possibile creare regole di correlazione personalizzate, clonare e modificare le regole predefinite in base alle proprie esigenze con il generatore di regole personalizzate.

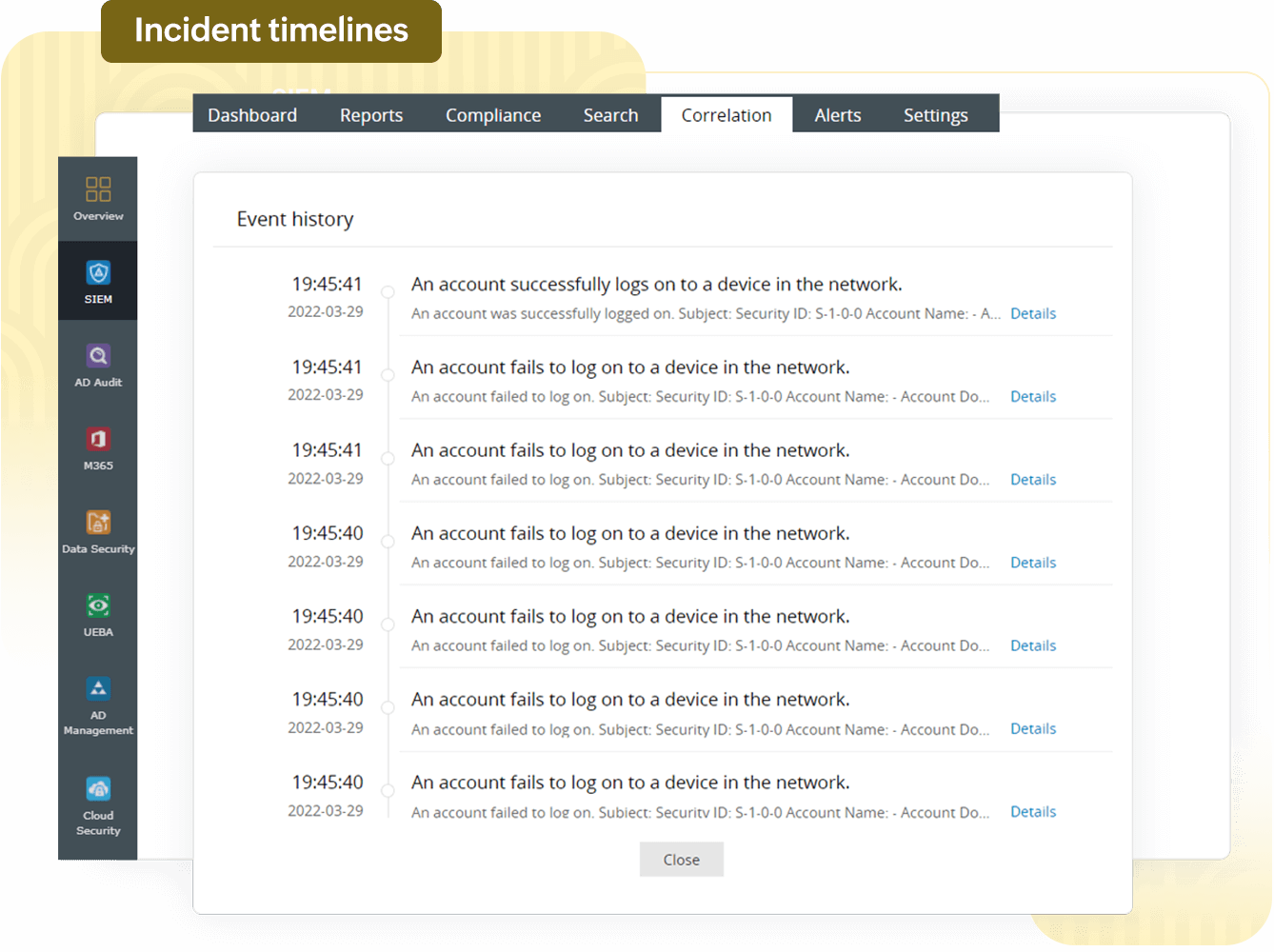

Naviga in una sequenza temporale dettagliata degli eventi per ogni incidente rilevato e approfondisci i contenuti del registro non elaborati per ottenere informazioni approfondite su account compromessi, dispositivi infetti e altro ancora. Indaga sugli attacchi informatici, come tentativi di forza bruta e il mining di criptovalute, visualizzando la cronologia degli eventi con eventi di sicurezza sequenziali.

Sfrutta la raccolta centralizzata dei registri eventi in cui è possibile analizzare i dati di registro provenienti da diverse origini nella rete.

Ricevi avvisi via e-mail e SMS quando viene rilevato un incidente di sicurezza.

La console di gestione degli incidenti di Log360 ti aiuta a gestire gli incidenti di sicurezza con facilità. Configurando i flussi di lavoro degli incidenti, è possibile automatizzare la risposta agli incidenti.

A breve riceverai un'e-mail con il kit di risorse per la correlazione degli eventi.

Questo white paper è un'ottima introduzione al concetto di correlazione degli eventi e spiega esattamente come funziona e come si inserisce nella strategia di sicurezza generale della tua organizzazione.

Il nostro manuale sulla sicurezza della rete spiega le applicazioni pratiche della correlazione degli eventi e fornisce alcuni utili casi d'uso introduttivi.

Scopri di più sulle criptovalute e sul cryptojacking. In che modo il cryptomining illegale influisce sulle organizzazioni e in che modo la correlazione degli eventi può aiutare? La nostra infografica ti dirà di più.

La correlazione degli eventi in SIEM aiuta i team di sicurezza a identificare e dare priorità agli incidenti di sicurezza provenienti da diverse origini, fornendo una visione più completa del panorama generale della sicurezza.

In un tipico ambiente IT, viene generato un gran numero di eventi e registri in vari sistemi e applicazioni. Molti di questi eventi possono sembrare innocui o insignificanti, se considerati uno per uno. Tuttavia, quando questi eventi apparentemente non correlati vengono analizzati e messi in relazione tra loro, possono indicare una potenziale minaccia alla sicurezza.

I dati del registro di rete vengono raccolti e analizzati con regole e algoritmi predefiniti per rilevare anomalie, schemi di attacco complessi o qualsiasi altro indicatore di compromissione (IoC). Rilevando schemi e anomalie in varie origini di dati, la correlazione degli eventi migliora l'efficacia del rilevamento delle minacce, riduce i falsi positivi e consente una risposta più rapida alle potenziali minacce alla sicurezza.

La correlazione degli eventi è il processo di identificazione delle relazioni tra gli eventi. La correlazione degli eventi funziona raccogliendo dati dal traffico di rete, dai dispositivi endpoint, dai dispositivi applicativi e molto altro. Analizzando questi dati, è possibile identificare i modelli di attività sospette e correlarli con altri eventi per determinare potenziali minacce alla sicurezza.

Anche la correlazione riduce i falsi positivi, filtrando il normale comportamento del sistema da quello anomalo, riducendo al minimo gli avvisi non necessari e favorendo un'efficace mitigazione delle minacce. Sebbene il processo di raccolta e correlazione di enormi volumi di dati di registro sia molto complesso e dispendioso in termini di tempo, i vantaggi sono sostanziali. Consente alle organizzazioni di rispondere rapidamente agli incidenti di sicurezza emergenti.

Ad esempio, se un dipendente accede a un sistema in un momento insolito e si impegna in trasferimenti di file non autorizzati, la correlazione degli eventi può innescare prontamente azioni come il blocco di quel particolare indirizzo IP e l'isolamento del sistema per la mitigazione.