Direct Inward Dialing: +1 408 916 9892

¿Cómo auditar el servicio de autenticación Kerberos?

Comience su prueba gratuitaKerberos reemplazó a NT LAN Manager (NTLM) como la autenticación predeterminada para el sistema operativo Windows, en tanto que alternativa mucho más rápida y segura. Los administradores de TI pueden habilitar la auditoría de la autenticación Kerberos, lo que permite el registro de eventos creados durante este proceso. Los administradores pueden monitorizar estos eventos para vigilar las actividades de inicio de sesión erróneas y correctas de los usuarios que inician sesión en el dominio. Cualquier cambio anómalo repentino, como un número inusualmente alto de intentos erróneos de inicio de sesión, podría indicar la posibilidad de un ataque de fuerza bruta y más. Siga leyendo para saber cómo auditar los eventos de autenticación Kerberos:

Pasos para habilitar la auditoría mediante la Consola de administración de directivas de grupo (GPMC):

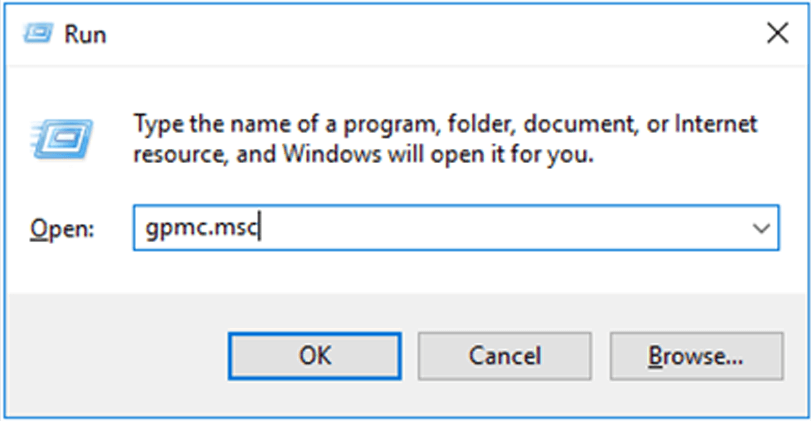

- Presione Inicio, busque y abra el Consola de administración de directivas de grupo, o ejecute el comando gpmc.msc.

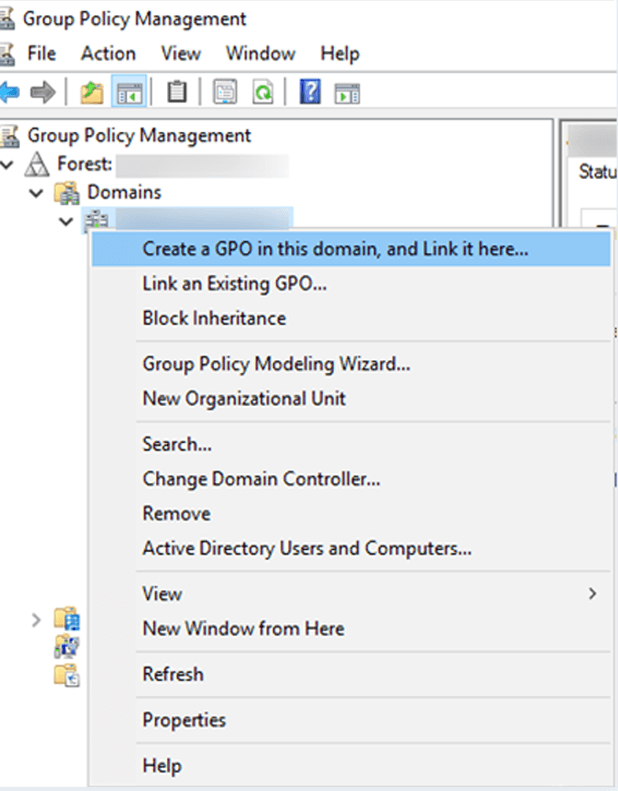

- Haga clic con el botón derecho en el dominio o la unidad organizativa (OU) que desea auditar y haga clic en Crear un GPO en este dominio y vincularlo aquí.

- Dé nombre al Objeto de directiva de grupo (GPO) según corresponda.

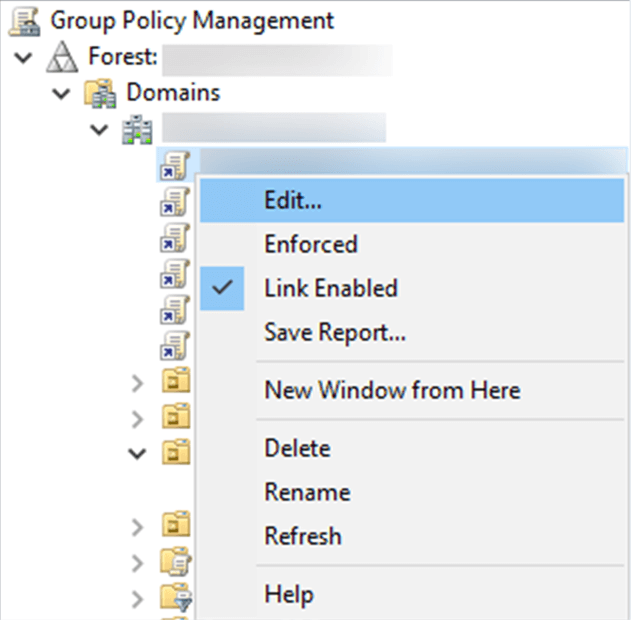

- Haga clic con el botón derecho en el GPO recién creado o ya existente y seleccione Editar.

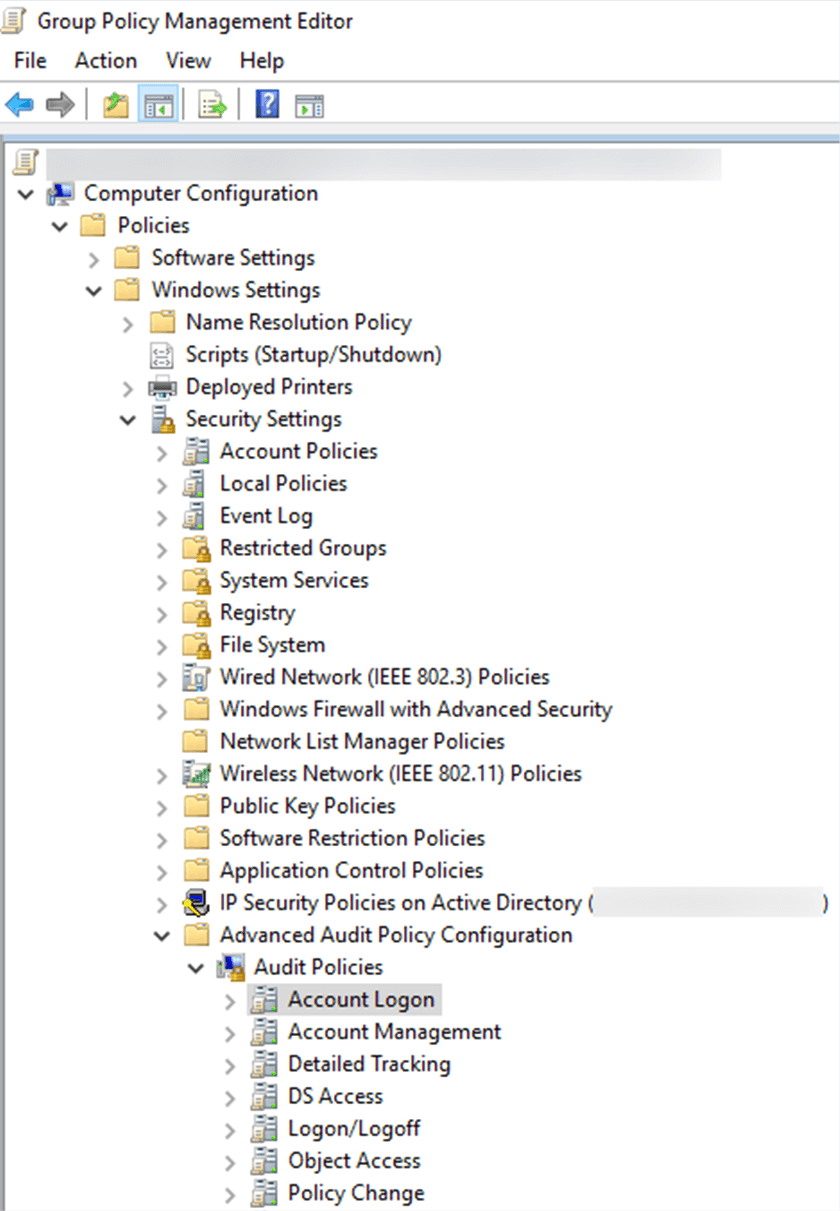

- En el Editor de administración de directivas de grupo, en el panel izquierdo, navegue hasta Configuración del equipo → Directivas → Configuración de Windows → Configuraciones de seguridad → Configuración de directivas de auditoría avanzadas → Directivas de auditoría → Inicio de sesión de la cuenta.

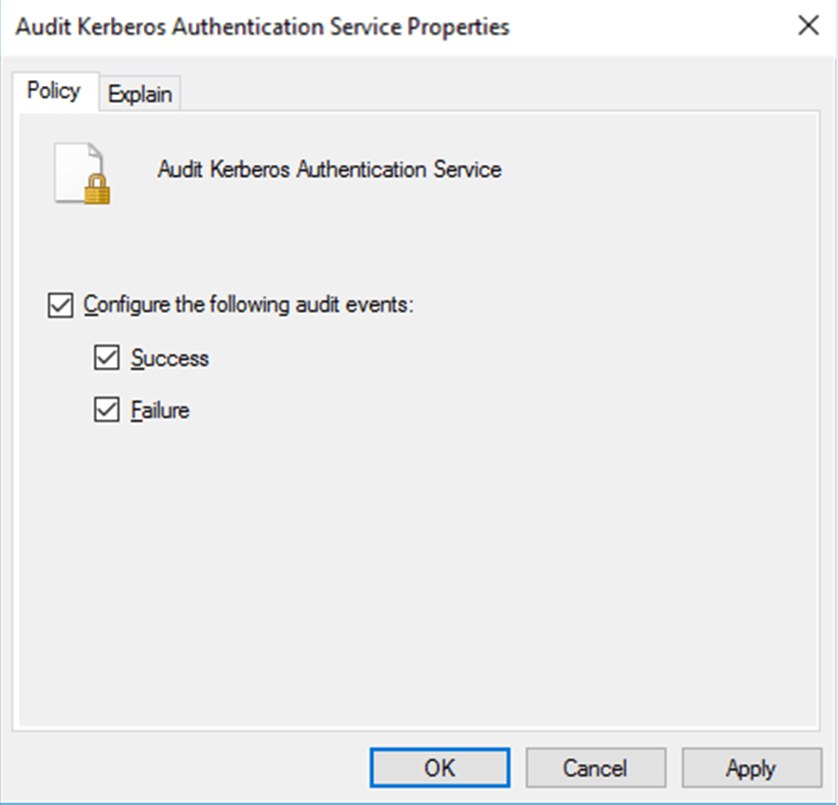

- En el panel derecho, verá una lista de directivas que están bajo Inicio de sesión de la cuenta. Haga doble clic en Auditar servicio de autenticación Kerberos y marque las casillas etiquetadas Configurar los siguientes eventos de auditoría: Correcto y Error.

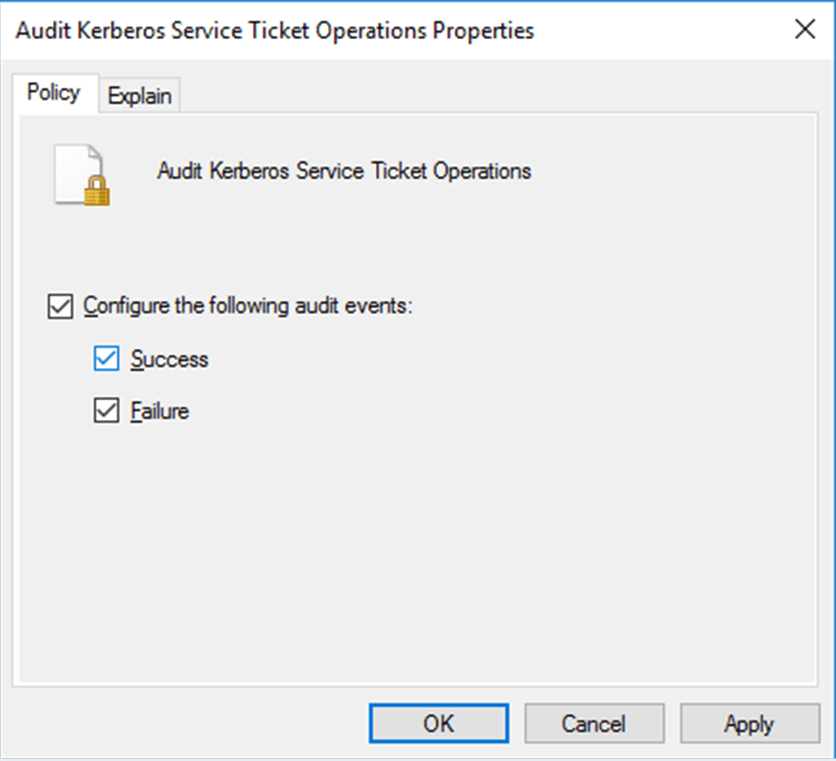

- Realice las mismas acciones para la directiva Auditar operaciones de tickets de servicio Kerberos.

- Haga clic en Aplicar y, a continuación, haga clic en Aceptar.

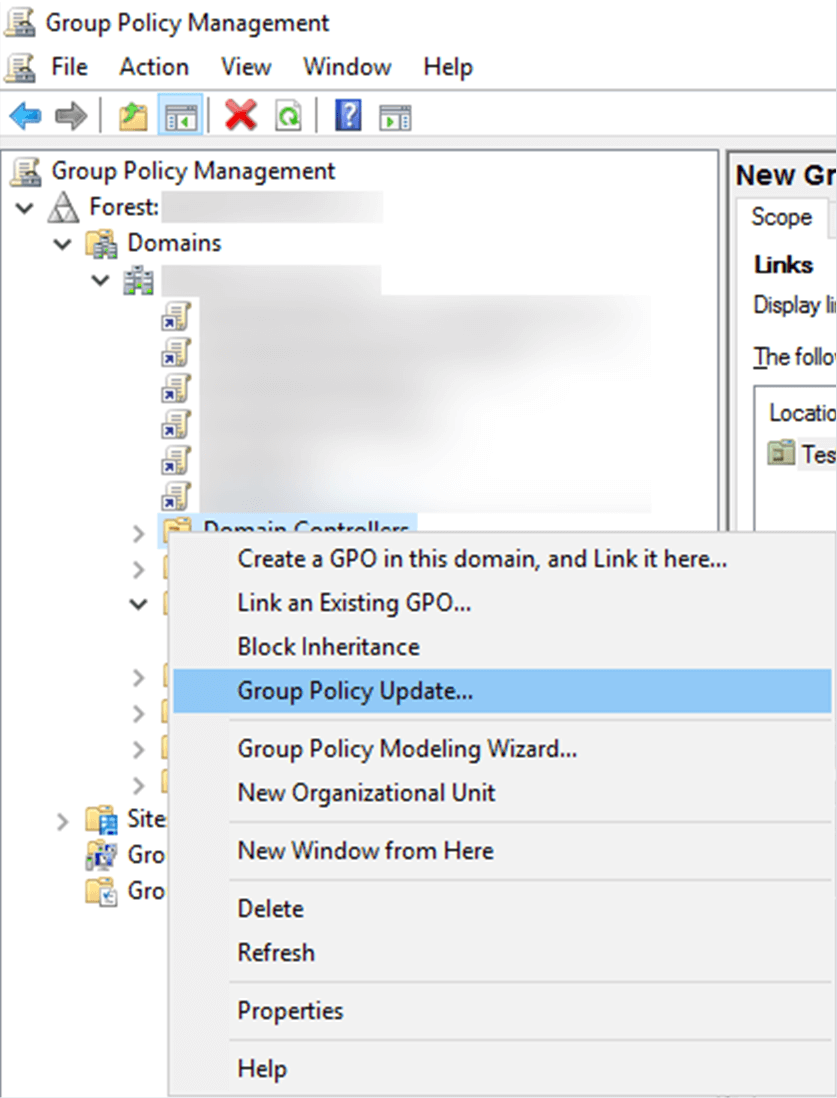

- Vuelva a la Consola de administración de directivas de grupo y, en el panel izquierdo, haga clic con el botón derecho en la unidad organizativa en la que se vinculó el GPO y haga clic en Actualización de directiva de grupo. Este paso garantiza que la nueva configuración de la directiva de grupo se aplique instantáneamente en lugar de esperar a la próxima actualización programada.

Pasos para ver los eventos de autenticación Kerberos mediante el Visor de eventos

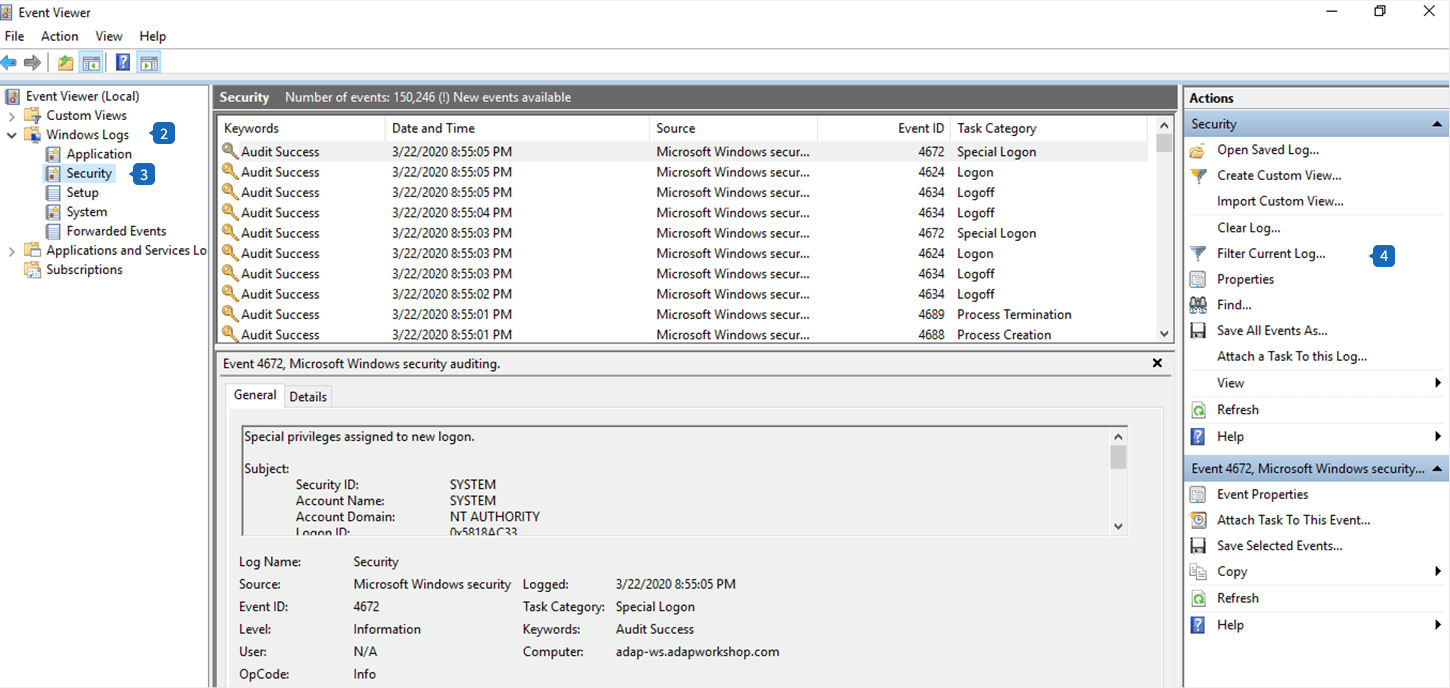

Una vez que se completen los pasos anteriores, los eventos de autenticación Kerberos se almacenarán en el registro de eventos. Estos eventos se pueden ver en el Visor de eventos realizando las siguientes acciones en el controlador de dominio (DC):

- Presione Inicio, busque el Visor de eventos y haga clic para abrirlo.

- En la ventana del Visor de eventos, en el panel izquierdo, navegue Registros de Windows ⟶ Seguridad.

- Aquí encontrará una lista de todos los eventos de seguridad que están registrados en el sistema.

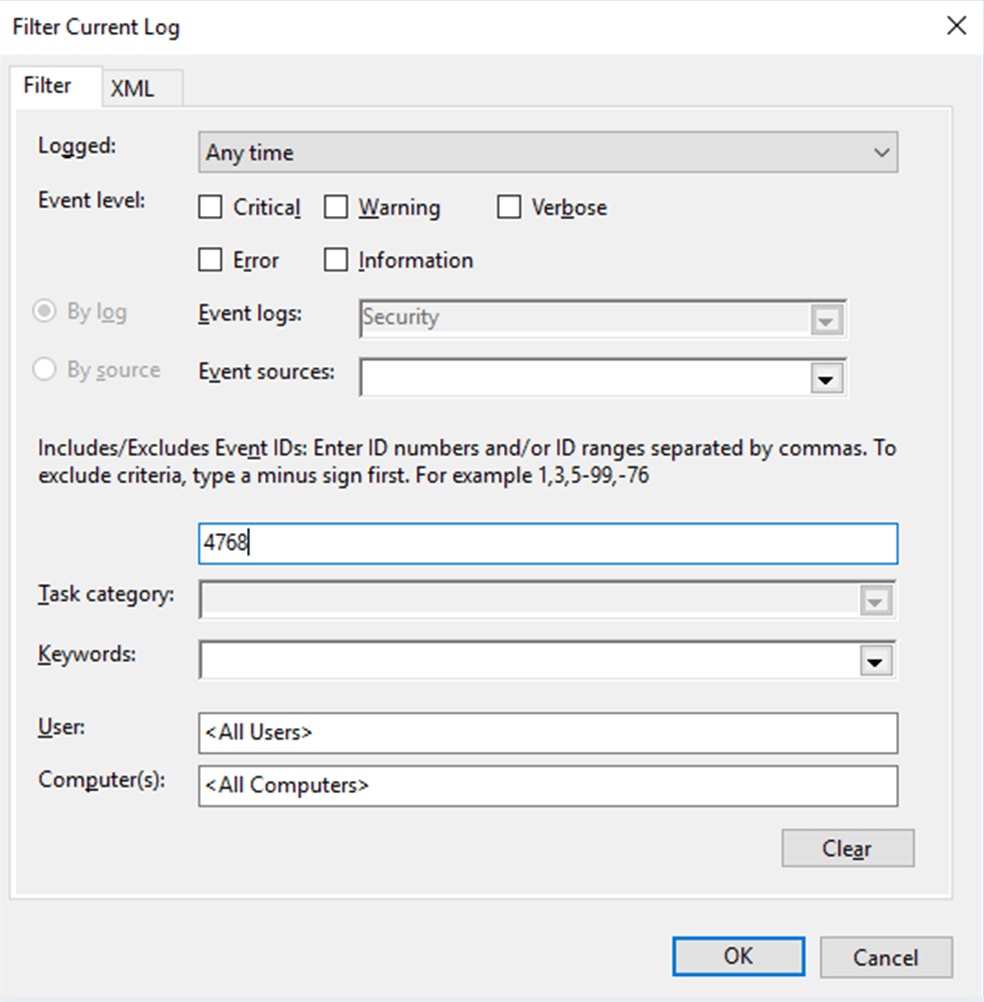

- En el panel derecho, en Seguridad, haga clic en Filtrar registro actual.

- En la ventana emergente, escriba el ID de evento* deseado, como se indica en la siguiente tabla, en el campo etiquetado

.

* Los siguientes ID de evento se generan para los eventos en cuestión:

| ID de evento | Subcategoría | Tipo de evento | Descripción |

|---|---|---|---|

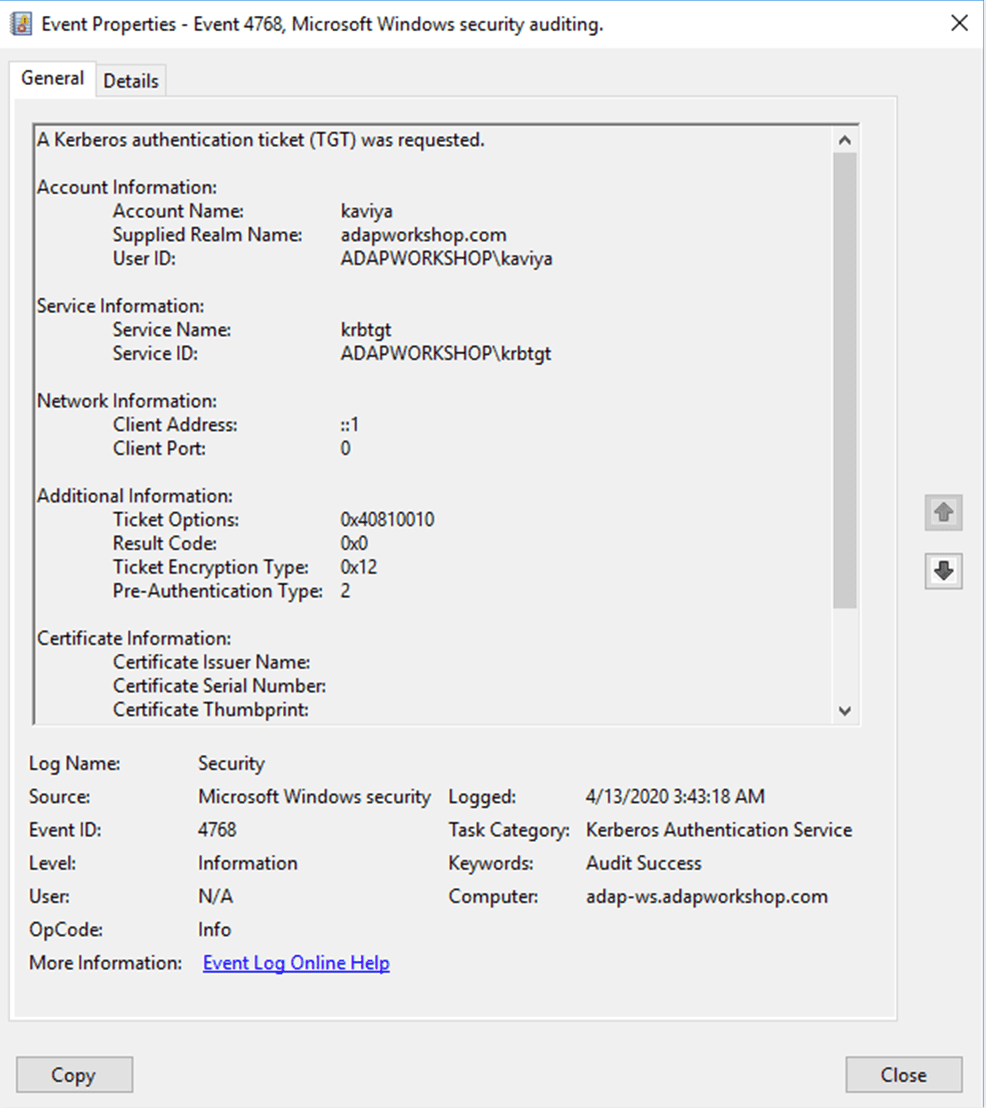

| 4768 | Servicio de autenticación Kerberos | Correcto y Error | Se solicitó un ticket de autenticación Kerberos (TGT) |

| 4769 | Operaciones de tickets de servicio Kerberos | Correcto y Error | Se solicitó un ticket de servicio Kerberos |

| 4770 | Operaciones de tickets de servicio Kerberos | Correcto | La autenticación previa Kerberos ha fallado |

| 4771 | Servicio de autenticación Kerberos | Error | Kerberos pre-authentication failed |

| 4772 | Servicio de autenticación Kerberos | Error | Una solicitud de ticket de autenticación Kerberos ha fallado |

| 4773 | Operaciones de tickets de servicio Kerberos | Error | Ha fallado una solicitud de ticket de servicio Kerberos |

- Haga clic en Aceptar. Esto le proporcionará una lista de ocurrencias de ese ID de evento.

- Haga doble clic en el ID del evento para ver sus Propiedades.

Limitaciones de la auditoría nativa de Active Directory (AD):

- Un administrador tendría que buscar cada ID de evento para ver sus propiedades. Esto es muy poco práctico y requiere mucho tiempo, incluso para organizaciones pequeñas.

- No se proporcionan conocimientos útiles mediante la auditoría nativa. Si el administrador desea monitorizar o recibir una notificación en caso de un aumento repentino en las actividades de inicio de sesión o un comportamiento anómalo del usuario, no es posible con la auditoría nativa.

- Los eventos de autenticación Kerberos se pueden registrar en cualquier controlador de dominio del dominio. Un administrador tendría que monitorizar eventos en cada DC, lo cual supone una cantidad excesiva de trabajo. Una herramienta centralizada para monitorizar todos los eventos reducirá la carga enormemente.

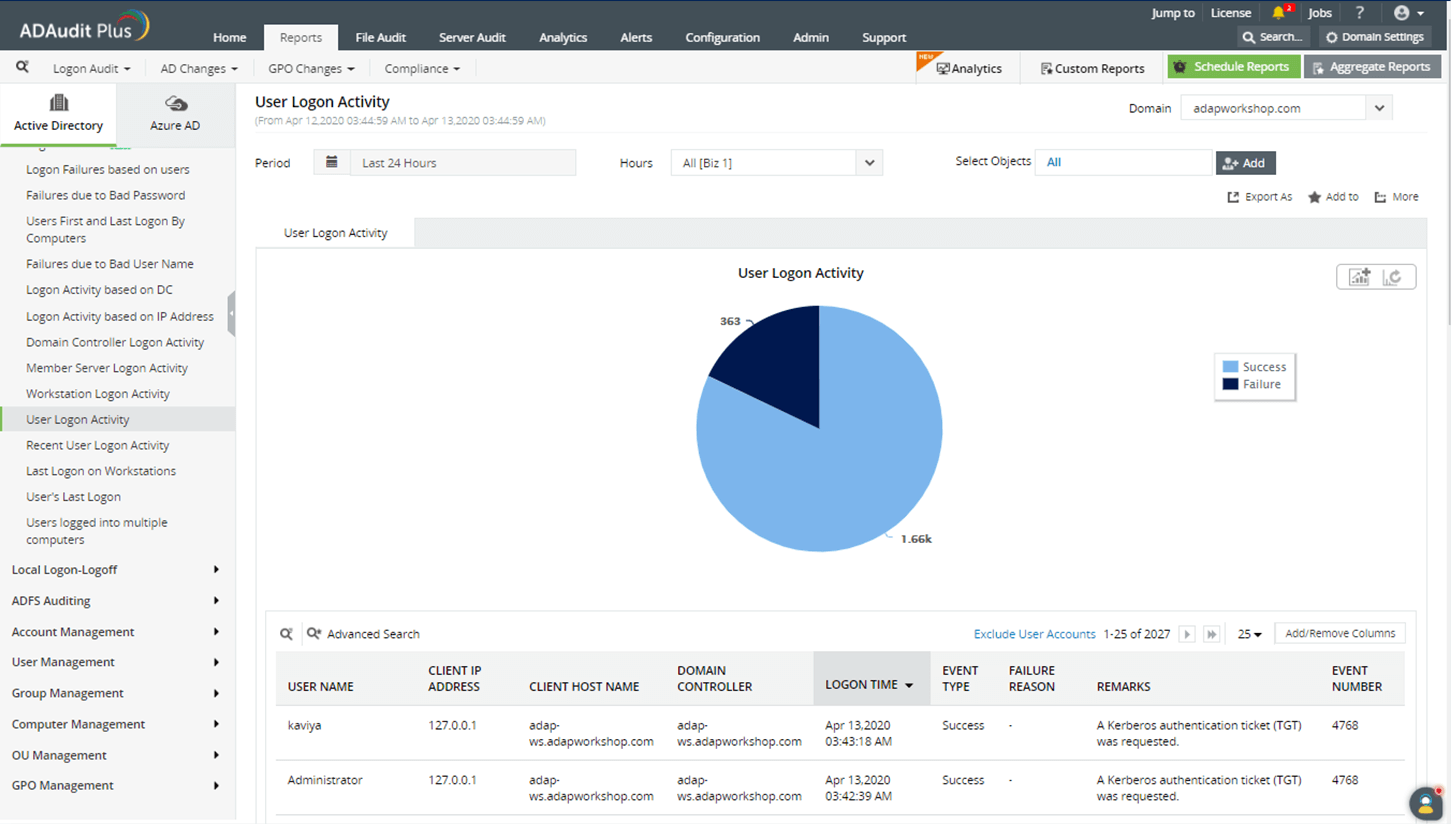

ManageEngine ADAudit Plus es una herramienta de auditoría de Active Directory que puede ayudar a monitorizar la actividad de inicio de sesión del usuario mediante eventos de autenticación Kerberos. También puede detectar posibles amenazas de seguridad con informes sobre actividades de inicio de sesión anómalas y automatizar las respuestas a tales amenazas.

Pasos para auditar la autenticación Kerberos con ManageEngine ADAudit Plus

- Descargue e instale ADAudit Plus.

- Encuentre los pasos para configurar la auditoría en su controlador de dominio aquí.

- Abra la consola ADAudit Plus e inicie sesión como administrador y navegue hasta Informes → Active Directory → Administración de usuarios → Actividad de inicio de sesión del usuario.

Obtenga una visión más profunda de los inicios de sesión que tienen lugar en su organización y comprenda cuándo y dónde tuvo lugar cada inicio de sesión.

Monitorice a los usuarios que iniciaron sesión en varios equipos para detectar riesgos de seguridad en su organización, ya que un tercero podría estar accediendo a la cuenta del usuario para obtener el control.

Monitorice y obtenga informes de toda la actividad de inicio de sesión en DC, servidores miembro y estaciones de trabajo.

Gain deeper insight into logons taking place in your organization, and understand when and where each logon took place.

Monitor users logged into multiple computers to detect security risks in your organization since a third party might be accessing the user account to gain control.

Monitor and obtain reports for all logon activity on DCs, member servers, and workstations.

Ventajas de utilizar ADAudit Plus:

- ADAudit Plus le permite auditar y realizar seguimiento la actividad de inicio de sesión de los usuarios en su red en tiempo real y ayuda a detectar actividades potencialmente maliciosas.

- Proteja su AD de amenazas de seguridad al recibir alertas sobre actividades anómalas. Incidentes como un volumen inusualmente alto de intentos de inicio de sesión, inicios de sesión en momentos inusuales o la primera vez que un usuario accede a un host de forma remota, son signos de peligro en la red.

- Descubra el motivo de los bloqueos de cuenta repetidos utilizando el analizador de bloqueo de cuenta, que le ayuda a detectar y resolver bloqueos de cuentas más rápido.