El “ticket dorado” de la ciberseguridad: así funcionan los ataques Golden Ticket

Así como el boleto dorado de Charlie y la fábrica de chocolates brindaba acceso total a un mundo exclusivo, en el mundo TI existe un "boleto" que abre las puertas a la información de tu organización. Y créeme, no es nada bueno.

El ataque Golden Ticket es una amenaza moderna que permite a los ciberatacantes ingresar sin limite, moverse libremente por la red y permanecer ocultos durante largos periodos dentro de los sistemas de tu organización.

Contenido relacionado: Fin de año bajo ataque: los ciberfraudes y amenazas digitales con más auge en 2025

En este blog exploraremos más a fondo cómo funciona este ataque, cuáles señales te ayudan a detectarlo y qué estrategias te permiten prevenirlo antes de que sea demasiado tarde.

¿Qué es un ataque Golden Ticket?

El ataque Golden Ticket es un método de postexplotación utilizado por ciberatacantes para obtener acceso casi ilimitado al dominio de una organización. ¿Y esto cómo se logra? Por medio de la falsificación de tickets de autenticación y Microsoft Active Directory (AD).

Este tipo de ataque aprovecha las fallas que se presentan en el protocolo de autenticación Kerberos. Lo anterior permite al atacante conservar acceso continuo y desplazarse lateralmente por la red sin pasar por los controles de autenticación tradicionales.

Y es que a medida que las empresas adoptan entornos híbridos y servicios en la nube, la superficie de ataque se amplía y los perímetros de seguridad tradicionales pierden efectividad.

Contenido relacionado: ¿Qué es y cómo funciona el NGAV?

Como consecuencia, los ataques basados en identidad han incrementado. Esto facilita que los ciberatacantes comprometan fácilmente las credenciales privilegiadas y abusen del mecanismo de la autenticación Kerberos.

En pocas palabras, un ataque Golden Ticket permite al ciberdelincuente evitar los controles de seguridad convencionales, eludir la detección y mantener el acceso prolongado a sistemas críticos.

Si nos vamos a términos más técnicos, este tipo de ataque se clasifica dentro del marco MITR ATT&CK en las categorías de Persistencia y Acceso a credenciales:

T1558.001 – Robo o falsificación de tickets Kerberos (Acceso a credenciales)

T1098 – Manipulación de cuentas (Persistencia)

Por medio de la falsificación de tickets Kerberos (KRBTGT), los atacantes pueden autenticarse en el sistema de la organización como cualquier usuario. Ya que lo anterior incluye a los administradores de dominio, pueden obtener un control total del entorno.

El paso a paso de un ataque Golden Ticket

Para comenzar, la autenticación Kerberos se basa en un Centro de Distribución de Claves (KDC). Este es el encargado de emitir los Tickets de Concesión de Tickets (TGT) que permiten validar la identidad de los usuarios dentro del dominio.

Contenido relacionado: Construya las mejores políticas de contraseñas en Active Directory

Este proceso es precisamente el que los atacantes explotan al falsificar tickets Kerberos legítimos. A grandes rasgos, el funcionamiento normal de Kerberos es el siguiente:

El usuario inicia sesión y el servidor de autenticación (AS) genera un TGT solo si las credenciales son válidas.

El TGT se envía al servidor de concesión de tickets (TGS) para solicitar el ingreso a un servicio.

Finalmente, el TGS autentica el TGT y brinda al usuario el acceso que solicita a recursos específicos.

Ahora sí, veamos como se desarrolla un ataque Golden Ticket. Para ejecutar este tipo de ataque, el ciberdelincuente necesita contar con los privilegios de un administrador de dominio para extraer el hash de la cuenta KRBTGT.

1. Recopilar información del dominio: para iniciar, el atacante necesitar recopilar detalles clave como:

Nombre del dominio completo (FQDN)

Identificador de seguridad de dominio (SID)

Hash de la cuenta KRBTGT

2. Robo del hash KRBTGT: cuando el atacante obtiene acceso al controlador de dominio (DC), debe extraer el hash NTLM de KRBTGT usando herramientas como Mimikatz.

Al contar con este hash, los atacantes pueden firmar sus propios tickets Kerberos y así evadir los mecanismos de autenticación.

3. Falsificación del ticket Kerberos: una vez cuentan con el hash KRBTGT, los ciberatacantes crean un TGT con permisos personalizados. De esta forma, consiguen el acceso total como administradores de dominio.

4. Acceso persistente: en este punto, el ciberdelincuente obtiene acceso completo y puede configurar el TGT falsificado para que permanezca válido durante años. Esto permite que el atacante:

Acceda a cualquier sistema o servicio que se encuentra dentro del dominio.

Cree o modifique cuentas de usuario.

Evite la detección al hacerse pasar por un usuario oficial.

Y es que a diferencia de los ataques Pass-the-Hash o Pass-the-Ticket, un ataque de ticket dorado no necesita nuevas autenticaciones una vez el ticket ha sido creado. Esto lo convierte en una amenaza particularmente difícil de detectar para los equipos de TI de la organización.

¡Sin sorpresas! Aprende a detectar los ataques Golden Ticket

Vamos a ser completamente honestos con ustedes. Detectar un ataque Golden Ticket es bastante difícil. Esto se debe a que los tickets Kerberos se falsifican tan bien que parecen válidos.

Sin embargo, no todo está perdido. Los equipos de seguridad TI pueden buscar anomalías presentes en la actividad de autenticación Kerberos como las siguientes:

TGT con duraciones de tickets extremadamente largas: para mantener el acceso, los ciberdelincuentes suelen establecer duraciones de tickets bastante extendidas.

TGT generados para usuarios que no existen: así como lo lees. Los tickets falsificados suelen tener nombres de usuarios que no existen dentro de la organización.

Actividad Kerberos atípica desde las cuentas privilegiadas: en particular si esas cuentas no registran actividad reciente.

Reutilización de TGT en varios dispositivos: esto demuestra una posible falsificación o reutilización de tickets por parte de un ciberatacante.

Modificación de la cuenta KRBTGT: si este se cambia sin explicación aparente, suele indicar que un atacante está buscando reestablecer su acceso.

Evita que el ticket dorado caiga en manos equivocadas

Teniendo en cuenta que los ataques Golden Ticket requieren acceso posterior a la explotación, las organizaciones necesitan enfocarse en evitar la intrusión inicial y en proteger su Active Directory (AD) para reducir el riesgo.

Pero... ¿cómo se puede proteger el AD? La respuesta es bastante simple. Para iniciar, es necesario que las organizaciones implementen principios de Zero Trust para asegurar que los usuarios sean verificados y autenticados eficazmente.

Asimismo, al aplicar el Principio de Mínimo Privilegio (POLP) es posible limitar el acceso de los usuarios solamente a lo necesario. Esto reduce la superficie de ataque y protege la información confidencial.

Además, es esencial hacer capacitaciones a los empleados sobre el robo de credenciales por medio de los ataques de phishing. Implementar prácticas de higiene informática como la rotación de contraseñas y el uso de la autenticación multifactor (MFA) permite contar con una capa adicional de protección.

Para finalizar, la búsqueda continua de amenazas es importante a la hora de detectar ataques ocultos. Los equipos de seguridad TI tienen la tarea de supervisar la actividad anormal de tickets de Kerberos y así implementar soluciones de protección de identidad en tiempo real.

Contenido relacionado: El caso Louvre y cómo no usar las contraseñas

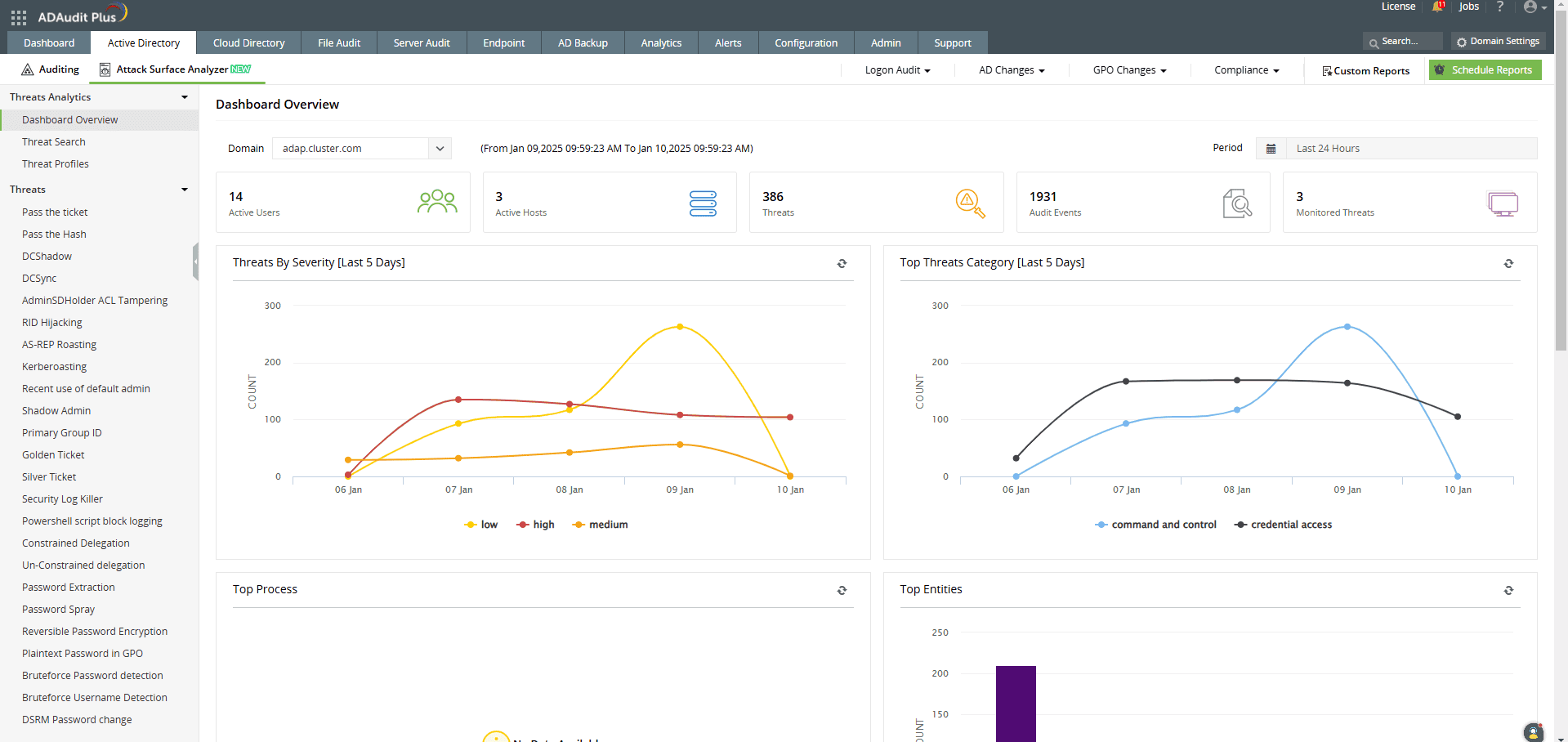

¡Espera! No podemos despedirnos sin contarte que ADAudit Plus de ManageEngine es la solución perfecta para mitigar los ataques Golden Ticket.

Gracias al analizador de la superficie de ataque de la herramienta, es posible detectar y responder a estos ataques en tiempo real. Por medio de las reglas establecidas del marco MITRE ATT&CK, el analizador brinda información integral sobre las amenazas para su correcta mitigación.

Dashboard ADAudit Plus

Así que ya lo sabes. Los ataques Golden Ticket se pueden evitar al contar con las herramientas necesarias para hacer de tu ciberseguridad mucho más robusta. Y es que los ciberatacantes nunca van a descansar. Siempre va a existir una nueva amenaza.

Por eso debemos estar un paso adelante. Contar con herramientas como ADAudit Plus puede ser ese boleto dorado para cuidar de tu organización. Si quieres conocer más sobre la herramienta, te dejamos la prueba gratuita de 30 días y el formulario para hablar con nuestros expertos en caso de que tengas más dudas. ¡Nos leemos pronto!