Aspectos destacados del notificador de cambios de archivos de DataSecurity Plus

Detectar escalada de privilegios

Reciba alertas inmediatas cuando haya un aumento repentino en los cambios de permisos de archivos.

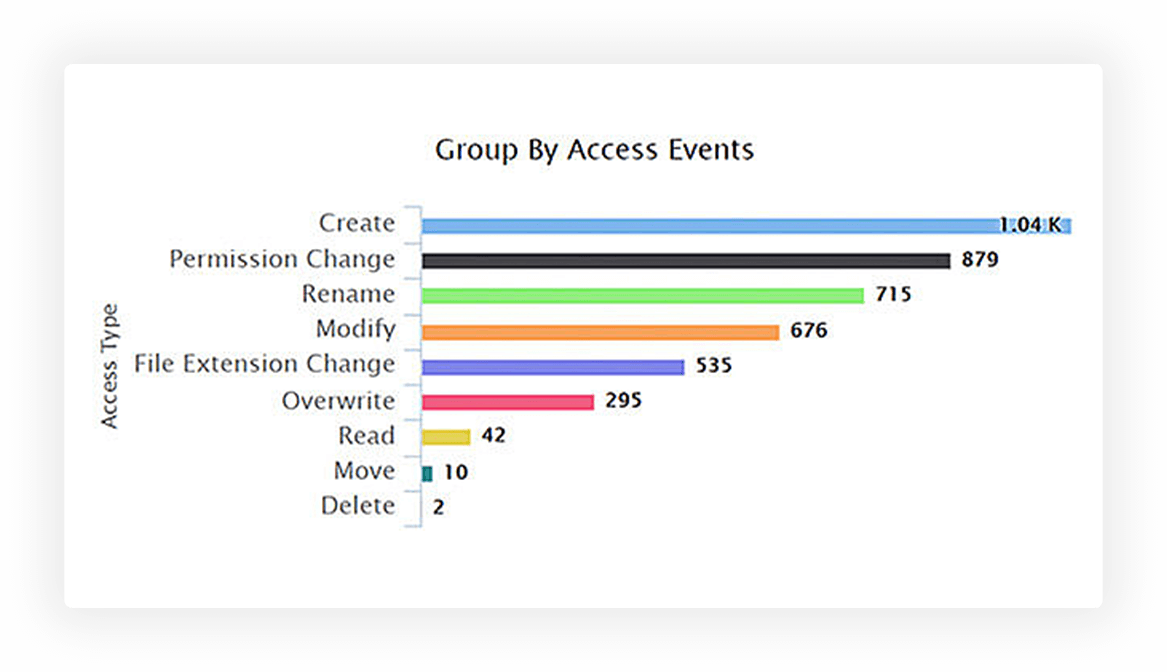

Identificación de actividades anómalas en archivos

Realice un seguimiento de las actividades de archivos sospechosos e injustificados con informes detallados.

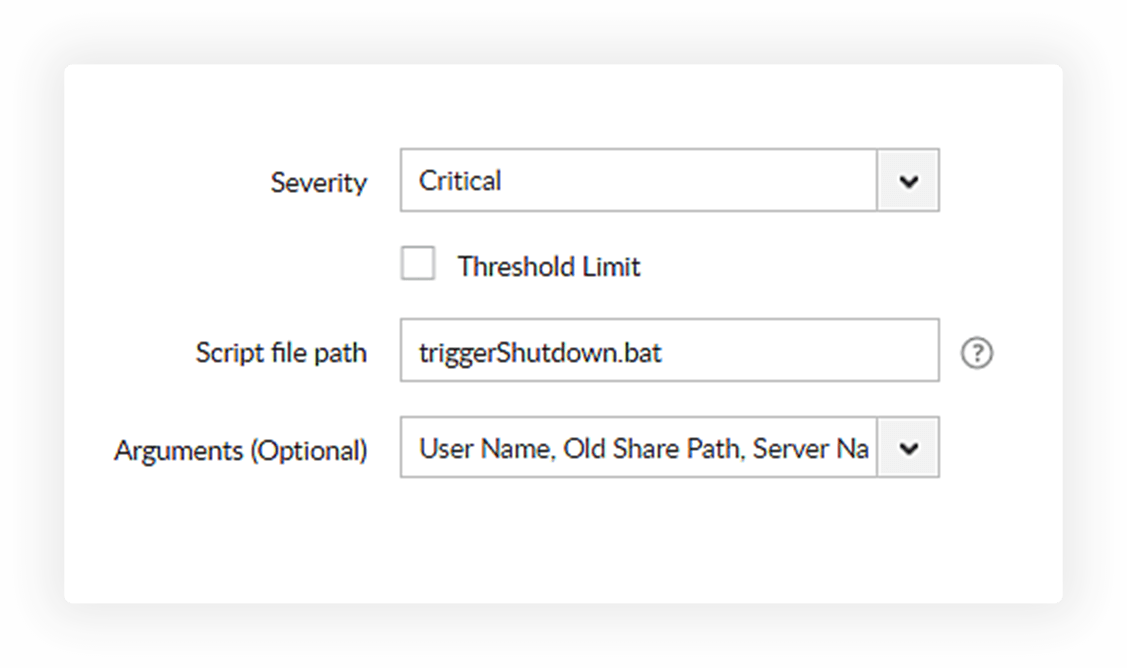

Respuesta automatizada al ransomware

Detecte y detenga posibles ataques de ransomware con respuestas a amenazas preconfiguradas.

Capacidades del monitor de alertas de archivos de DataSecurity Plus

Seguimiento de acciones de archivos de alto riesgo

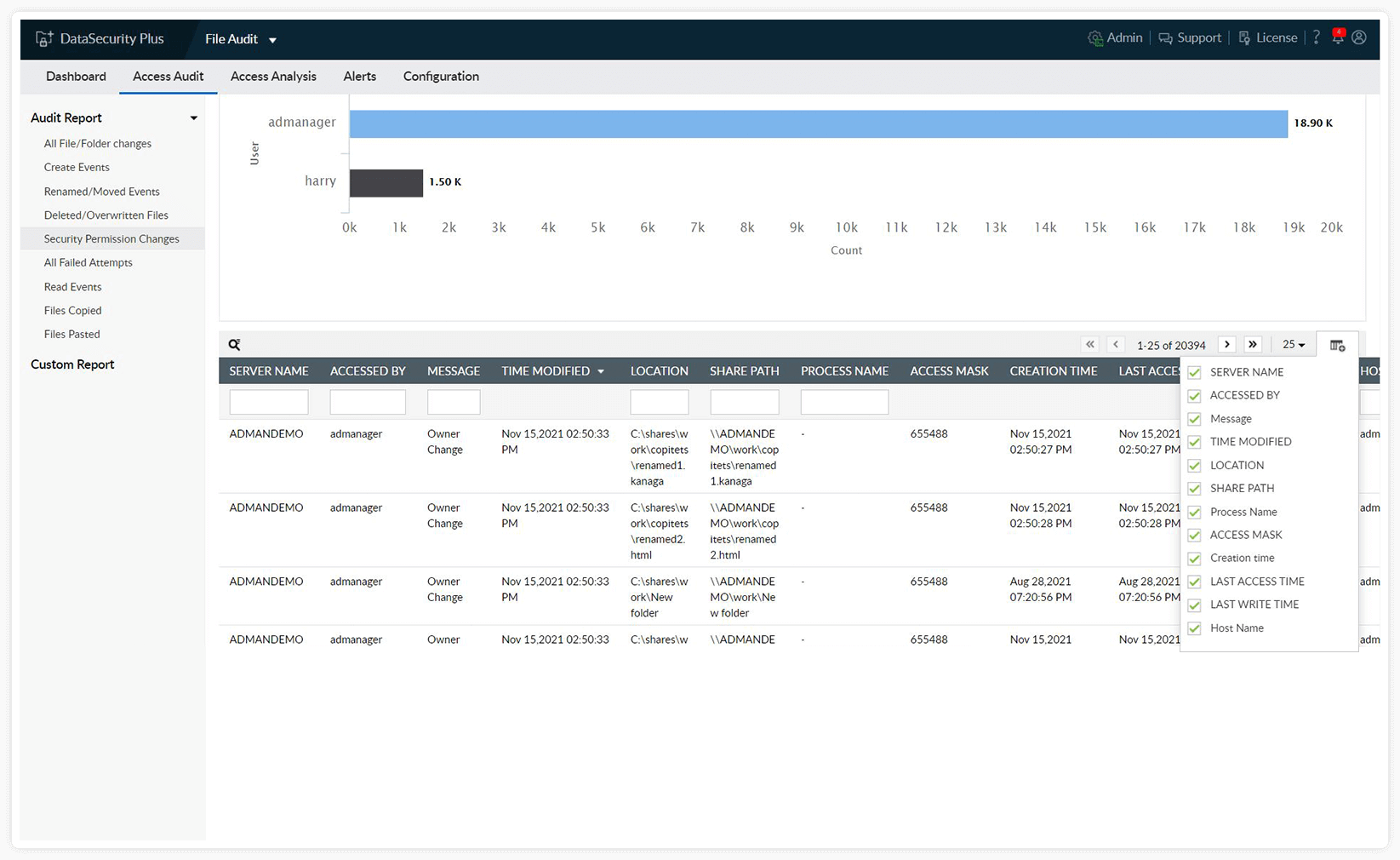

Supervisar la integridad del archivo

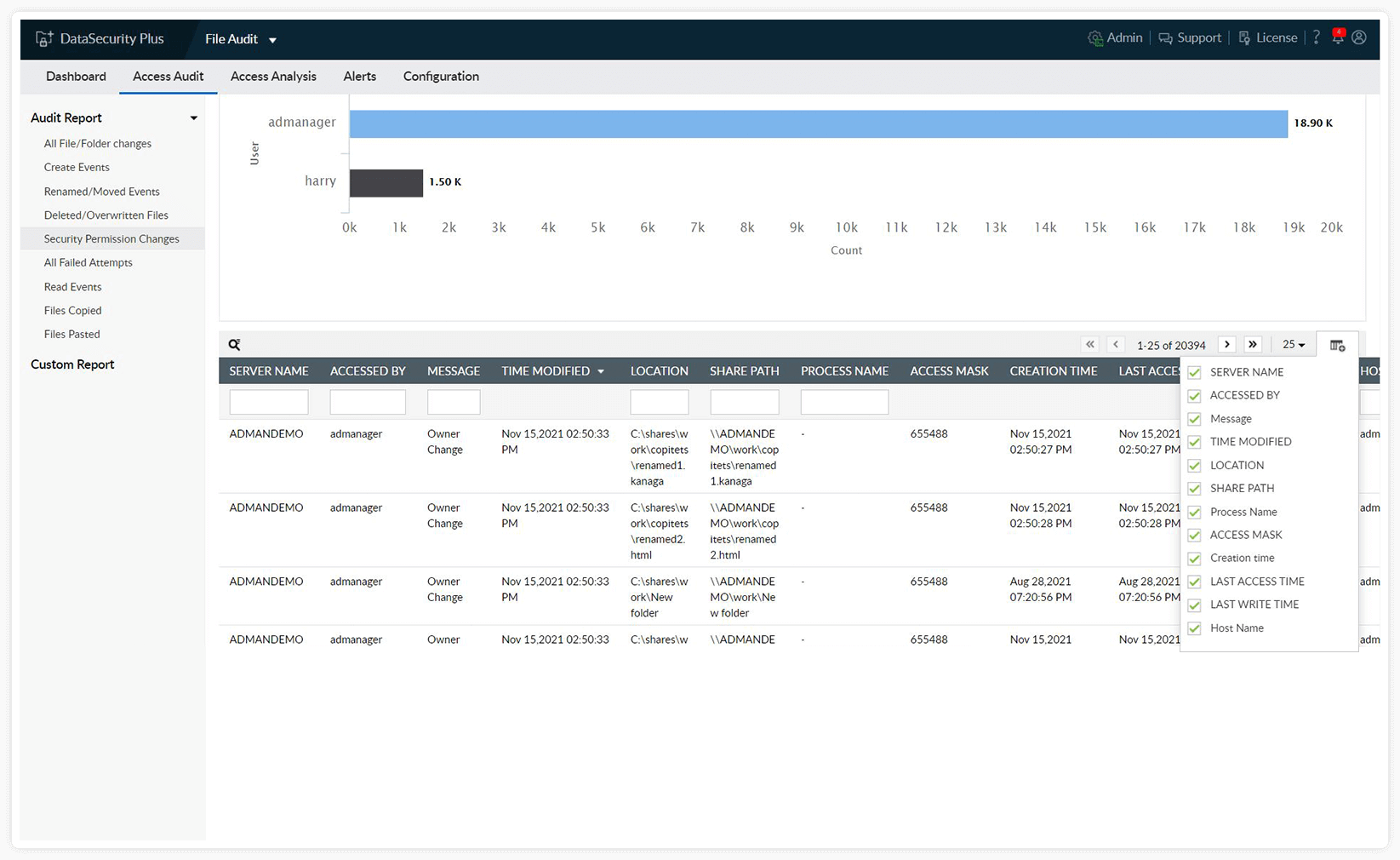

Realice un seguimiento de todas las modificaciones de archivos y mantenga un registro de auditoría detallado para garantizar la integridad y la responsabilidad de los datos. Obtenga información de primera mano sobre quién modificó un archivo, cuándo y desde dónde.

Detener los ataques de ransomware

Detecte ataques de ransomware detectando indicadores como picos en el cambio de nombres de archivos y cambios de permisos. Ponga en cuarentena las infecciones de ransomware mediante respuestas a amenazas.

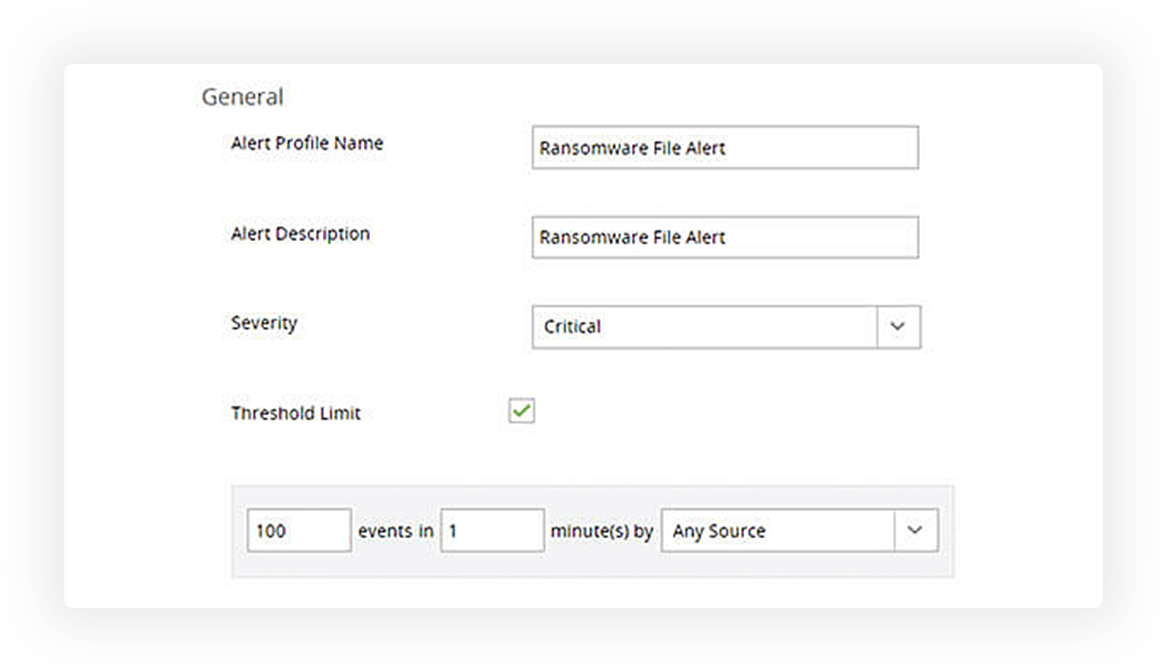

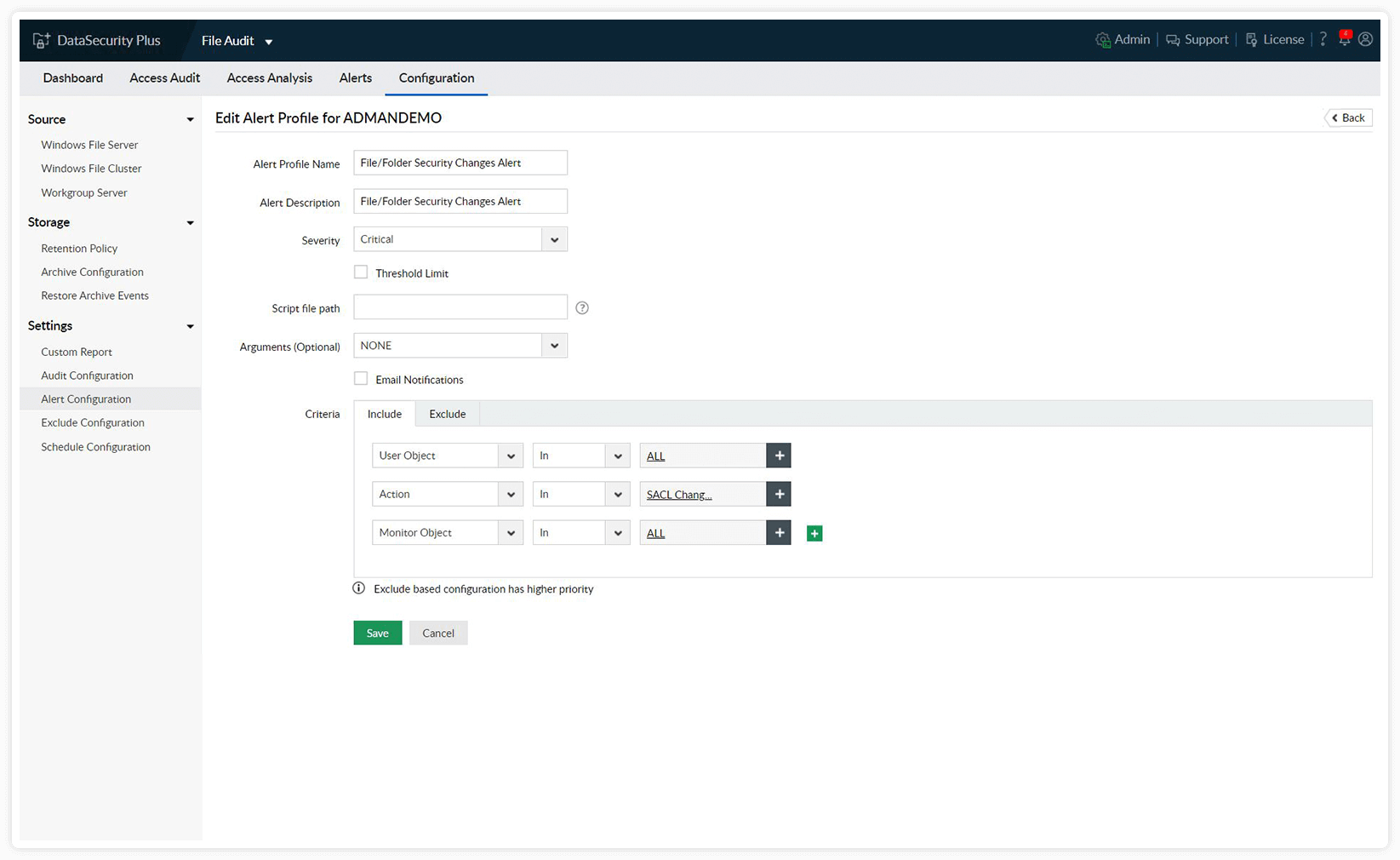

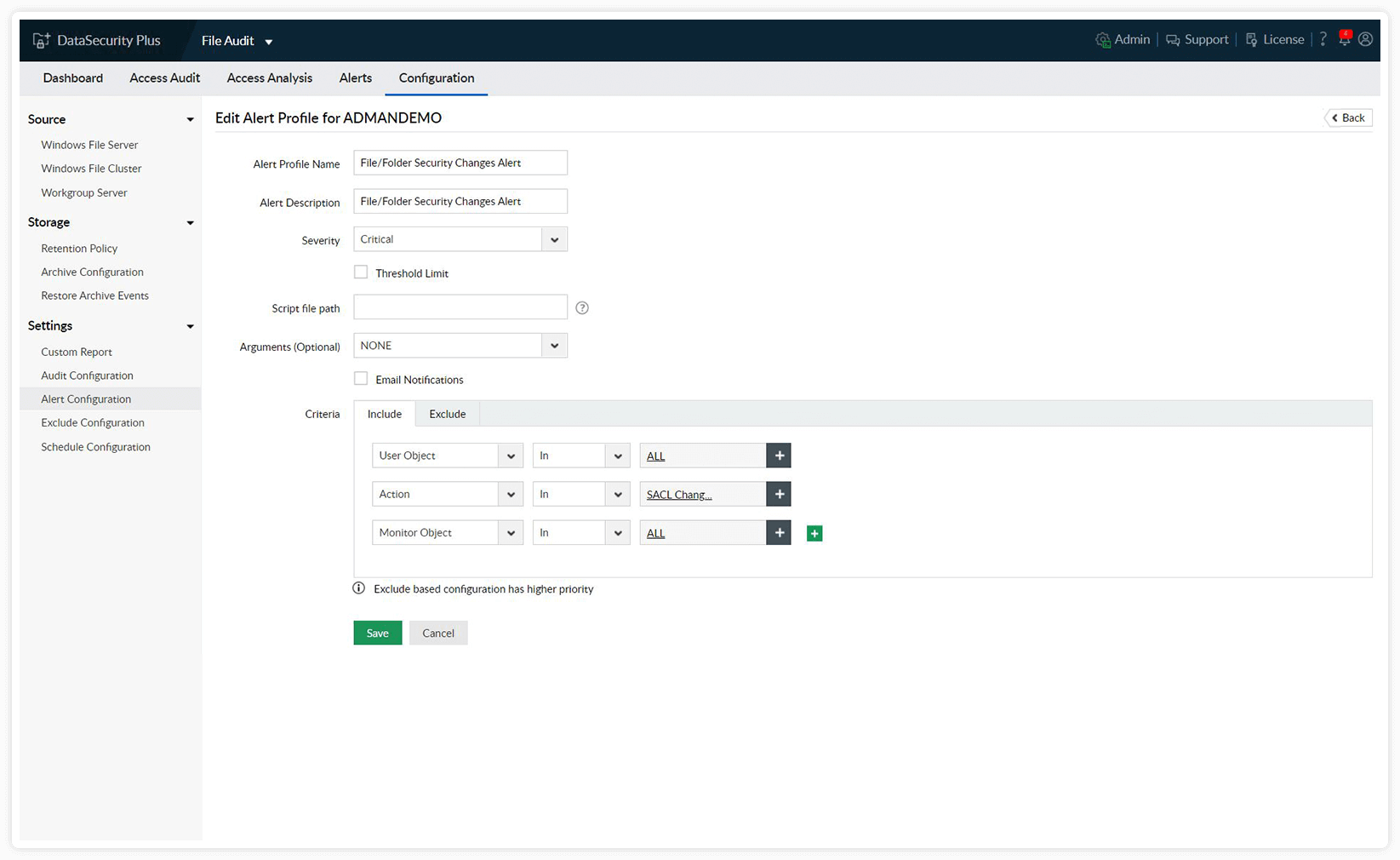

Usar perfiles de alerta preconfigurados

Supervise las actividades de archivos de alto riesgo, incluidos SACL, propietarios y cambios de permisos. Active alertas instantáneas según la intensidad de la amenaza que representan para su organización.

Activar alertas instantáneas

Automatiza tu respuesta a las amenazas

Utilice nuestros scripts predeterminados o cree los suyos propios para detener infecciones de ransomware, apagar dispositivos infectados, desconectar sesiones de usuarios no autorizados y más según la alerta de seguridad activada.

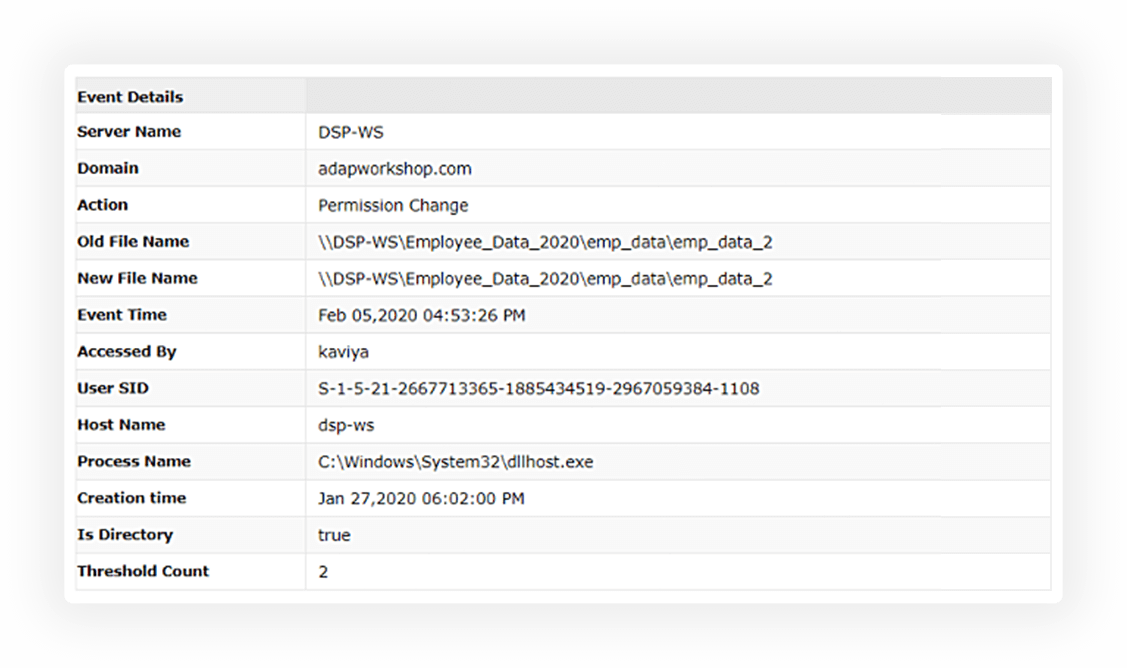

Acelerar el análisis forense

Encuentre detalles contextuales y procesables para cada alerta activada, incluidos detalles sobre qué activó la alerta, el proceso involucrado, cuándo se activó y mucho más.

Cumplir con los requisitos de cumplimiento

Utilice nuestros extensos informes listos para auditoría para cumplir con los diversos requisitos exigidos por GDPR, PCI DSS, HIPAA y más. Almacene datos históricos de auditoría para ayudar con los requisitos legales y forenses.

Manténgase alerta y responda instantáneamente a eventos de alto riesgo con la herramienta de notificación de cambios de archivos de DataSecurity Plus.

- Detectar incidencias rápidamente

- Analiza eventos fácilmente

- Personalizar perfiles de alerta

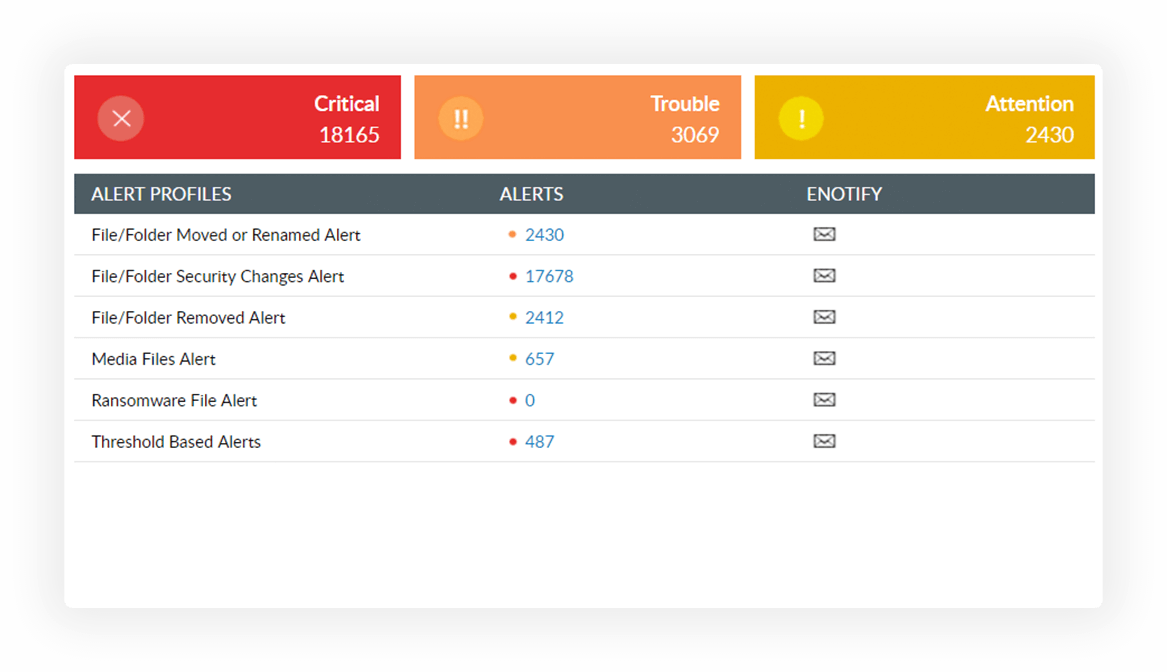

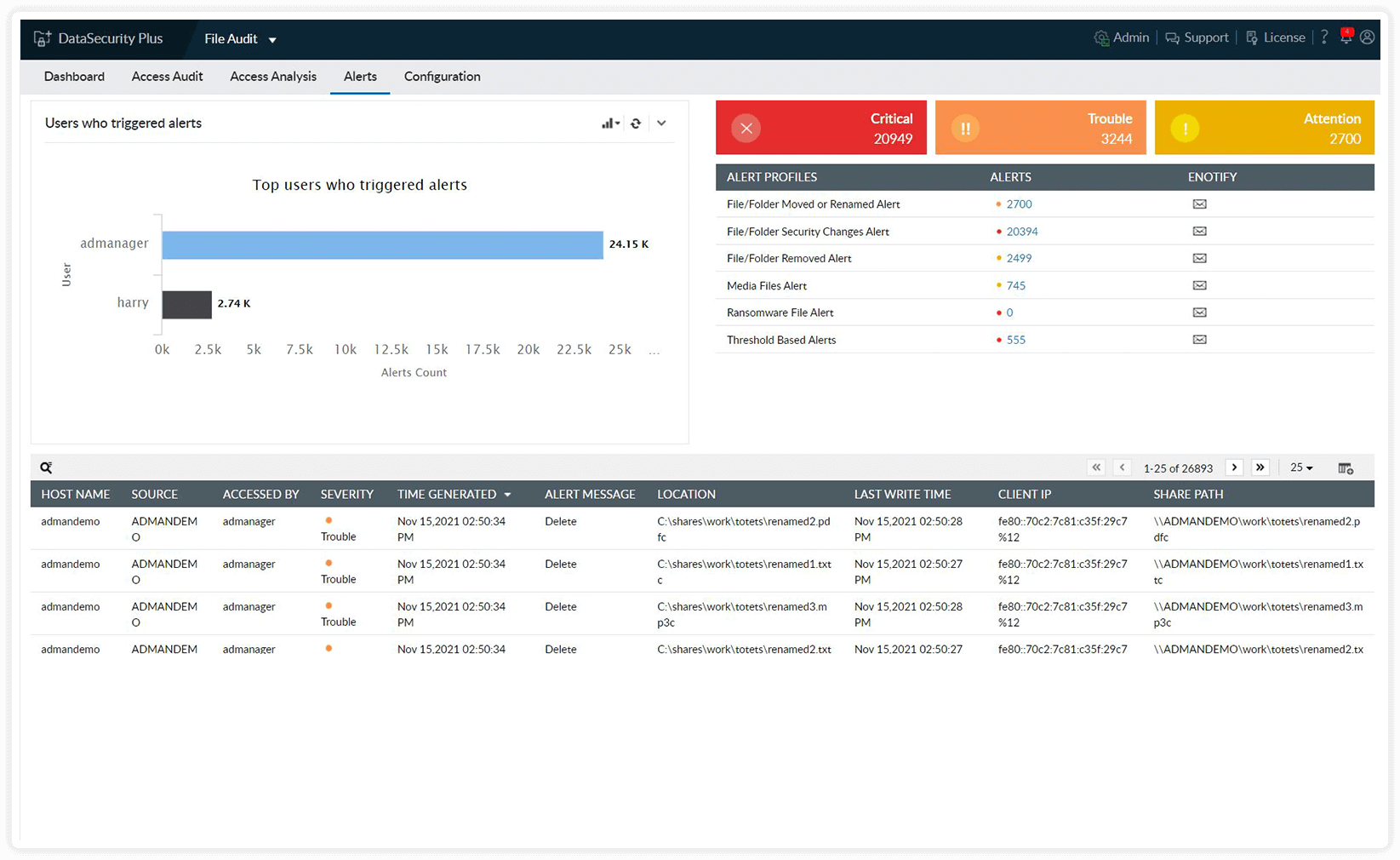

Seguridad, preconfigurada

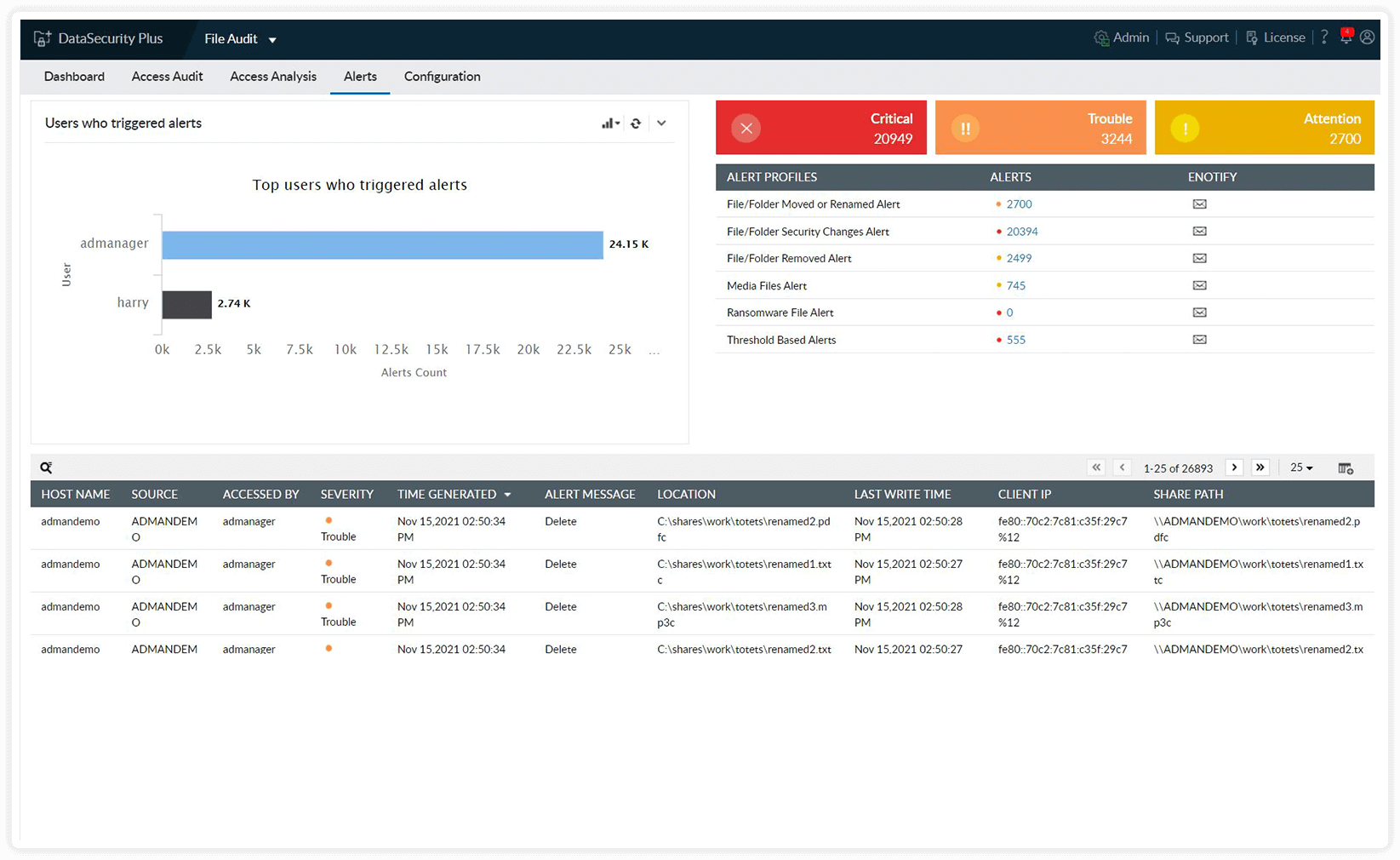

Acelere la detección de incidentes con alertas predeterminadas de malware, anomalías de acceso u otros eventos importantes. Vea recuentos de eventos específicos de gravedad y obtenga informes detallados para cada uno.

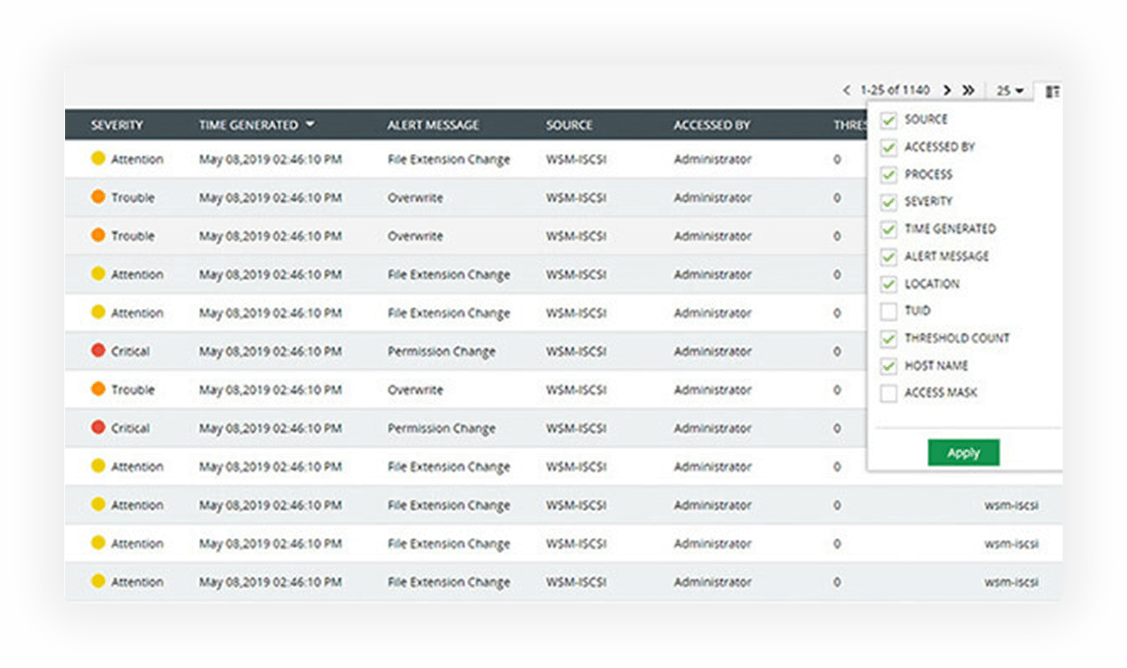

Vea sólo lo que necesita.

Encuentre fuentes de infracciones filtrando informes según sus necesidades y analizando cada entrada. Localice rápidamente los archivos infectados y responda en consecuencia.

Encuentra respuestas rápidamente.

Identifique actividades anómalas e incumplimientos sin esfuerzo. Facilite el análisis buscando eventos desencadenados por usuarios o fuentes específicos.

Proteger los activos críticos.

Establece alertas para eventos específicos. Supervise archivos y carpetas críticos y reciba notificaciones cuando un usuario los modifique.

Define what's abnormal to you.

Receive alerts when file servers record a suspiciously large number of activities by establishing safe limits unique to your enterprise.

Automatizar la respuesta a incidentes.

Automatizar las respuestas a incidentes de seguridad. Deshabilite cuentas de usuarios comprometidas, apague dispositivos infectados o cree sus propias estrategias de respuesta según las necesidades de su empresa.

Una solución todo en uno repleta de potentes funciones

Habilitar protección basada en contenido

Escanee contenido empresarial confidencial y protéjalo contra fugas a través de USB y correo electrónico de Outlook.