Analizador de logs del firewall de Check Point

Los firewalls de nueva generación de Check Point agrupan varias tecnologías de seguridad en un solo dispositivo, a saber, las de un firewall, un IDS, IPS, y una solución antivirus. La clasificación de los datos de log generados por cada una de estas aplicaciones le dará una imagen clara de lo que está ocurriendo en su red. Puede utilizar esta información para reforzar sus políticas de seguridad y también ganar ventaja en la lucha contra las amenazas en evolución.

WCon compatibilidad integrada para el formato de log de Check Point, EventLog Analyzer e ayuda a gestionar eficientemente estos dispositivos con funciones como la recopilación automática y centralizada de logs, análisis forense en profundidad y almacenamiento seguro. EventLog Analyzer también ofrece informes predefinidos sobre diversas funcionalidades del dispositivo, y le alerta por correo electrónico o SMS cuando detecta actividades sospechosas.

Analice las amenazas de la red mediante los informes de log de Check Point

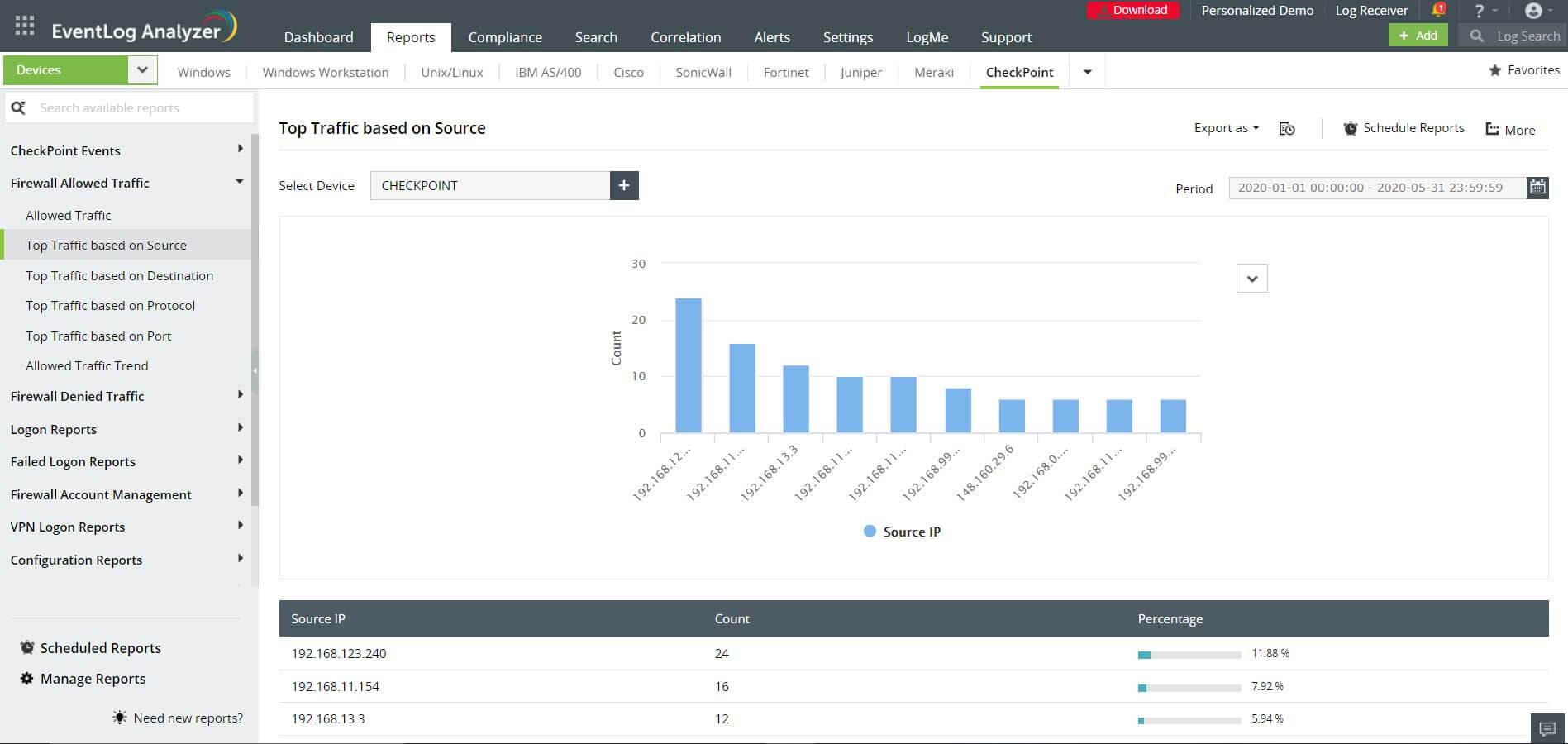

Informes de tráfico permitido del Firewall de Check Point

Analice los logs del tráfico de Check Point y clasifique los informes de tráfico permitido y denegado para saber de dónde proviene el tráfico de su red. Puede analizar el tráfico en función de su origen, destino, puerto o protocolo.

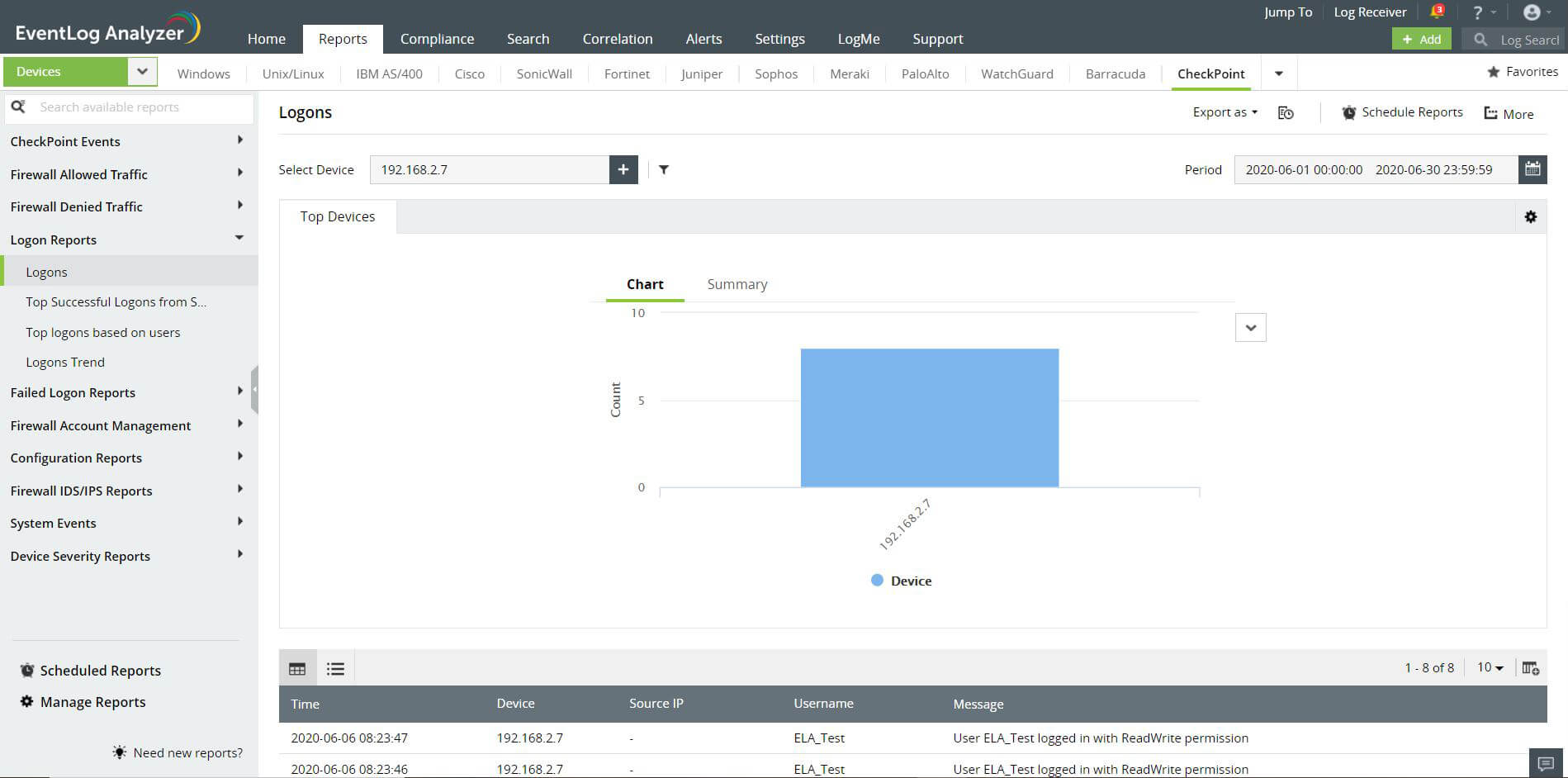

Informes de inicio de sesión de Check Point

También puede monitorear los inicios de sesión exitosos y fallidos de Check Point, identificar los dispositivos utilizados con frecuencia y ver los usuarios que acceden a sus dispositivos Check Point con frecuencia. El monitoreo del acceso le ayuda a mantener el uso y la actividad del dispositivo bajo control.

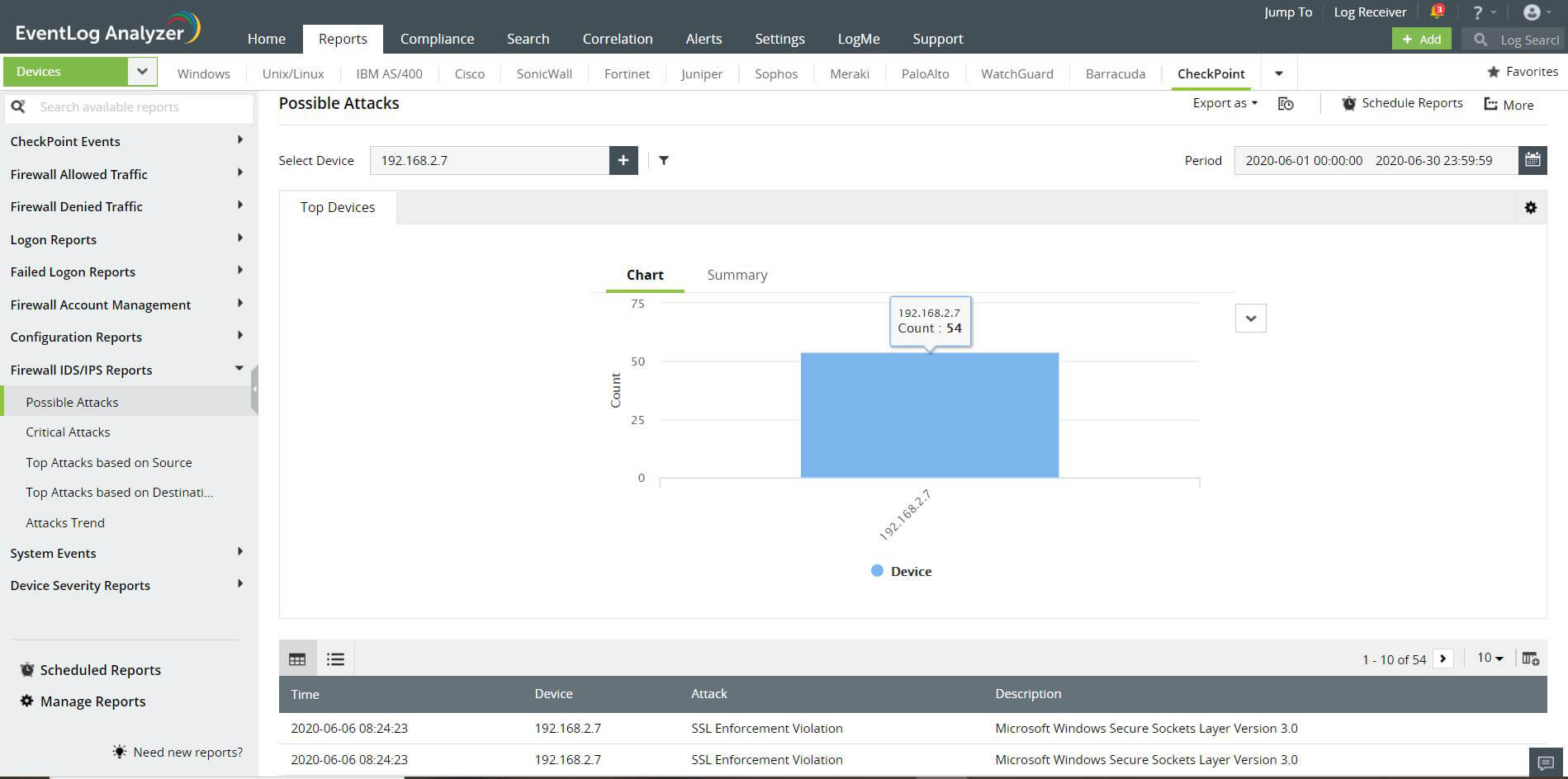

Informes IDS/IPS del Firewall de Check Point

Protéjase de los ataques a la red con informes de seguridad basados en los logs IDS/IPS de Check Point. Visualice una lista de los ataques identificados positivamente, de los ataques críticos y de las posibles amenazas a su red que necesitan más investigación. Puede ordenar estos informes de seguridad de Check Point por origen o destino.

Informes de inicio de sesión de la VPN de Check Point

Los informes de inicio de sesión de la VPN de Check Point le ayudan a monitorear diversas actividades de la VPN, como los inicios de sesión de la VPN exitosos y fallidos, los cierres de sesión de la VPN o el estado del usuario de la VPN.

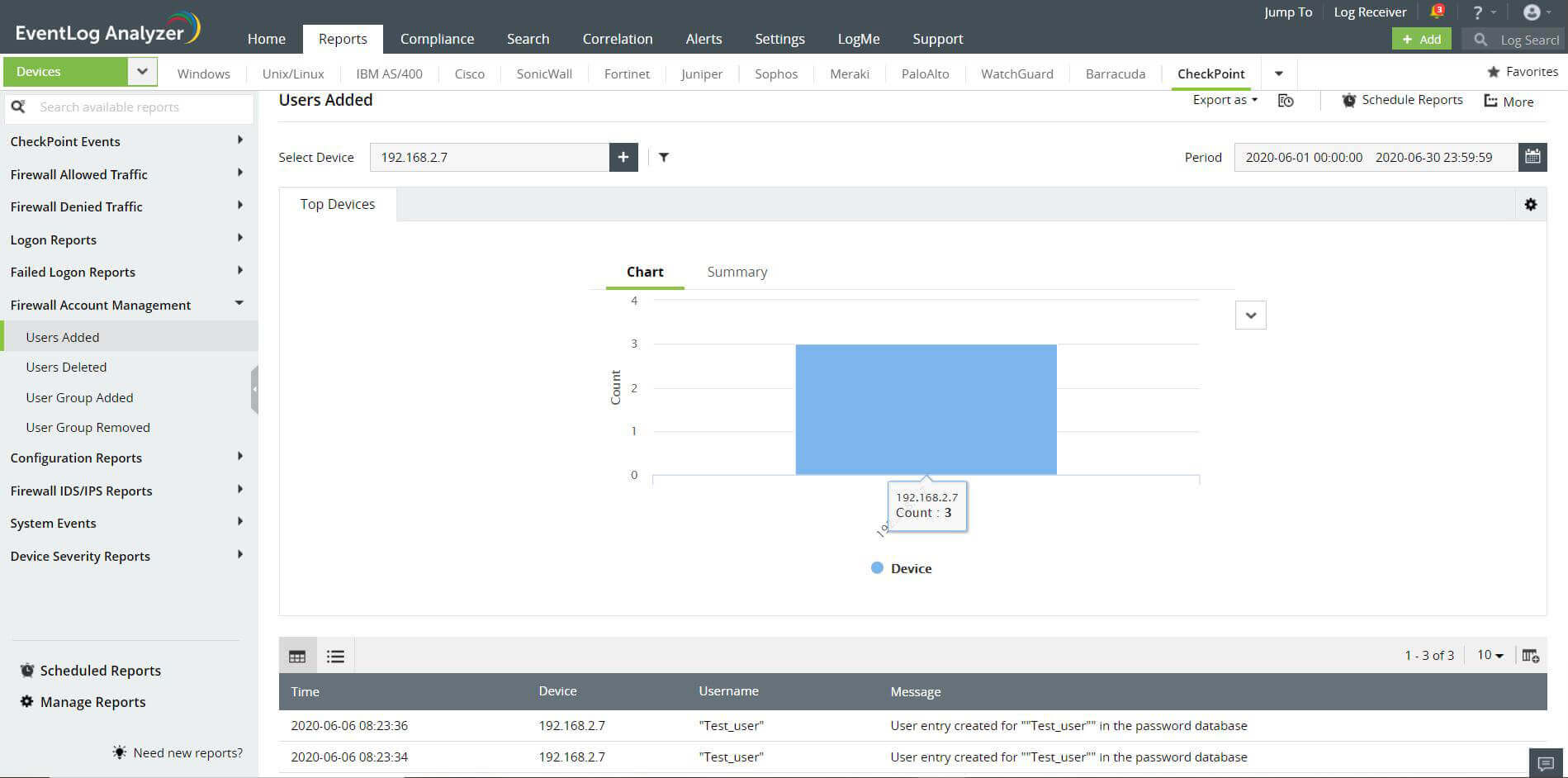

Informes de gestión de cuentas del firewall de Check Point

Monitoree cada cuenta de usuario en sus dispositivos Check Point y garantice que sólo existan cuentas de confianza. Utilice los informes de gestión de cuentas para ver las listas de usuarios y grupos de usuarios que se han añadido o eliminado.

Informes de configuración y eventos del sistema de Check Point

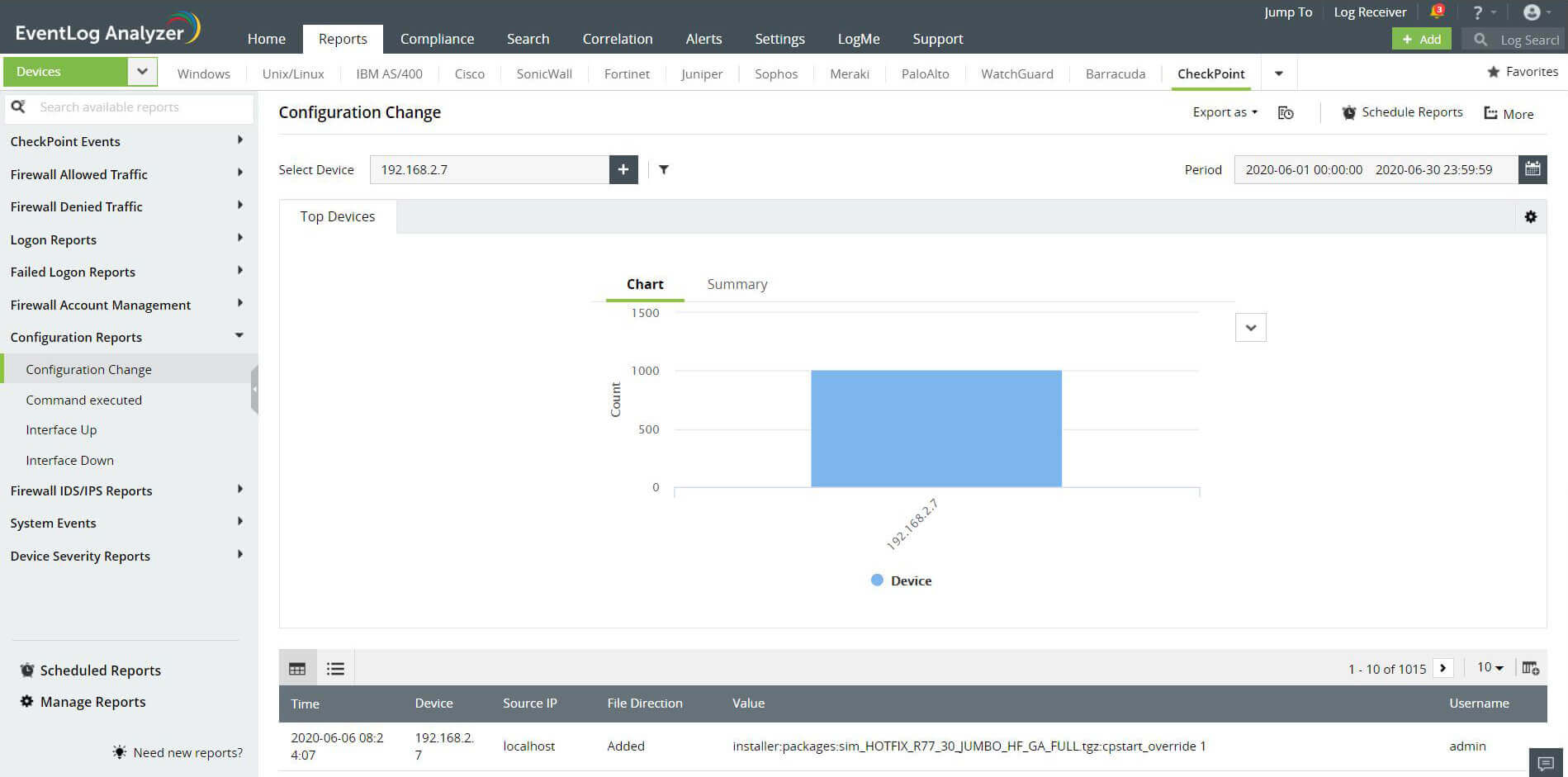

Monitoree los cambios de configuración de Check Point, los comandos ejecutados, la disponibilidad de la interfaz y mucho más mediante los informes de configuración de Check Point de EventLog Analyzer. También puede visualizar una lista de las actualizaciones del reloj y de los dispositivos que se han apagado para garantizar que sus dispositivos funcionen correctamente mediante los informes de eventos del sistema.

Informes de la gravedad de los dispositivos de Check Point

Los informes de la gravedad de dispositivos de Checkpoint de EventLog Analyzer le ayudan a analizar diversos eventos clasificándolos en función de sus niveles de gravedad: Emergencia, Alerta, Crítico, Error, Advertencia, Aviso, Información o Depuración.

Conceptos básicos de la auditoría de los logs de los dispositivos de red

¡Gracias!

¡Tu descarga está en progreso y se completará en solo unos segundos!

Si tiene algún problema, descargue manualmente aquí