Seguimiento de la sesión del usuario en tiempo real con EventLog Analyzer

Las amenazas pueden provenir tanto de los usuarios internos como de los externos, por lo que monitorear cada detalle de la actividad de los usuarios es crucial para mitigar las amenazas. La mayoría de las violaciones de la seguridad de los datos importantes se han producido porque las organizaciones no han monitoreado las actividades de las sesiones de sus usuarios, especialmente de los usuarios que tienen derechos privilegiados (usuarios internos).

Los profesionales de la seguridad de TI necesitan confiar en las pistas de auditoría de los usuarios para ayudarles a obtener información de seguridad sobre la actividad de los usuarios en el sistema de red de la empresa. Si un hacker llega a uno de sus equipos, la pista de auditoría del usuario será la información más valiosa que ayudará durante el proceso de investigación forense de logs y proporcionará una línea de tiempo completa de la actividad del hacker, desde el inicio de sesión hasta el cierre de sesión.

Obtenga pistas de auditoría completas del usuario con EventLog Analyzer

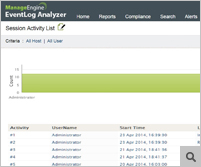

La función de monitoreo de las sesiones del usuario en tiempo real de EventLog Analyzer ayuda a detectar el uso indebido del sistema y de los datos mediante el seguimiento de la actividad del usuario en la red. Monitorea a todos los usuarios en tiempo real y proporciona informes exhaustivos con una pista de auditoría completa de todas las actividades de los usuarios que se produjeron desde el momento en que el usuario inicia y cierra la sesión. Con EventLog Analyzer, los profesionales de la seguridad de TI obtienen información precisa en tiempo real sobre eventos críticos como inicios de sesión de usuarios, cierres de sesión de usuarios, inicios de sesión fallidos, logs de auditoría borrados, cambios en la política de auditoría, objetos a los que se ha accedido, cambios en la cuenta de usuario, etc.

La función de monitoreo de las sesiones del usuario en tiempo real de EventLog Analyzer ayuda a detectar el uso indebido del sistema y de los datos mediante el seguimiento de la actividad del usuario en la red. Monitorea a todos los usuarios en tiempo real y proporciona informes exhaustivos con una pista de auditoría completa de todas las actividades de los usuarios que se produjeron desde el momento en que el usuario inicia y cierra la sesión. Con EventLog Analyzer, los profesionales de la seguridad de TI obtienen información precisa en tiempo real sobre eventos críticos como inicios de sesión de usuarios, cierres de sesión de usuarios, inicios de sesión fallidos, logs de auditoría borrados, cambios en la política de auditoría, objetos a los que se ha accedido, cambios en la cuenta de usuario, etc.

Los profesionales de la seguridad de TI ahora pueden monitorear y analizar los logs de auditoría de la actividad de sesión de los usuarios de la red en una empresa para detectar actividades maliciosas y violaciones de la seguridad en tiempo real. Al monitorear la pista de auditoría con EventLog Analyzer, se puede determinar qué usuario ha realizado la anomalía, ya sea el usuario interno o un atacante externo.

EventLog Analyzer también genera informes de monitoreo y auditoría de usuarios privilegiados (PUMA) mediante el seguimiento de la actividad de los usuarios privilegiados.

Beneficios del seguimiento de la sesión de usuario con EventLog Analyzer

Pista de auditoría del usuario completa – Obtenga una línea de tiempo completa de todas las actividades del usuario para establecer qué eventos ocurrieron y quién los causó. La pista de auditoría del usuario responde al "quién, qué, cuándo, dónde y cómo" de toda la actividad de la red.

Reconstrucción del incidente de red – Identifique cómo, cuándo y por qué se produjo el problema de la red reconstruyendo todo el incidente de la red al analizar la línea de tiempo de la actividad de los usuarios.

Detección proactiva de amenazas – Detecte y analice el patrón de comportamiento de los usuarios maliciosos en tiempo real, impidiendo así que obtengan acceso no autorizado a sus activos de red críticos.

Controle las acciones de los usuarios en su red.

Thanks!

Your download is in progress and it will be completed in just a few seconds!

If you face any issues, download manually here