¿Qué es el malware sin archivos? El ciberataque silencioso que los antivirus no ven venir

¿Te imaginas un ciberataque que no se puede detectar, no genera alarmas y se esconde a plena vista en tu ordenador? Existe y se llama malware sin archivos. Aunque suene a ciencia ficción, es una de las amenazas más sigilosas y peligrosas para las organizaciones actuales.

Contenido relacionado: La pregunta del millón: ¿por qué es tan importante la ciberseguridad hoy en día?

En ManageEngine no queremos que te tome por sorpresa. Por eso, en este blog te contamos cómo opera, por qué las herramientas tradicionales no logran detectarlo y qué puedes hacer para protegerte. Así que, sin más preámbulos... ¡Empecemos!

Vayámonos a lo básico, ¿qué es el malware sin archivos?

El malware sin archivos es una forma de ataque por medio de un código malicioso que opera directamente desde la memoria del sistema en lugar de instalarse en el disco duro.

Este método de ataque, en vez de usar archivos infectados, se apoya en distintas herramientas y procesos legítimos para infiltrarse en los sistemas. Por eso se define como "sin archivos", ya que no deja rastro en el disco duro luego de infectar al equipo.

Y es que esto hace que sea mucho más complejo el análisis de malware sin archivos frente a la detección y eliminación de virus u otras amenazas que sí son instaladas en el disco duro del equipo.

Al no requerir de archivos maliciosos para instalarse, estos ataques pueden evadir sencillamente a los antivirus tradicionales. Estos suelen basarse en escaneos del sistema para identificar distintos riesgos.

Contenido relacionado: Fin de año bajo ataque: los ciberfraudes y amenazas digitales con más auge en 2025

Tranquilos. No todo está perdido. Es posible detectar el malware sin archivos. Aunque no se instale de manera tradicional, este tipo de amenazas ejecuta acciones parecidas a las que usa un malware tradicional.

Es así que los comportamientos sospechosos detectados en los equipos pueden activar alertas de seguridad. Lo anterior da inicio a los procesos de mitigación. Entre estos se encuentran el análisis de comandos en herramientas legítimas, como Microsoft Windows Powershell, las cuales son usadas para la automatización.

Por esto, si bien el malware sin archivos puede ejecutarse, no pasará desapercibido para el equipo TI.

Entonces, ¿cómo funciona el malware sin archivos?

Antes de irnos a lo técnico, hablemos sobre una situación que se puede dar en el día a día. Los ciberatacantes descubrieron que al enviar un correo con un mensaje alarmante (suplantación de identidad) que contiene un enlace o archivos adjuntos, las víctimas darían clic o descargarían el documento sin pensarlo dos veces.

Por medio de la ingeniería social, el atacante busca manipular las emociones de la victima y así llevarla a hacer clic en el enlace o a descargar los archivos. De esta forma, el malware se introduce en el sistema y empieza a moverse de un dispositivo a otro, infectándolos.

Es por esto que los ciberdelincuentes utilizan el malware sin archivos para obtener información confidencial que suelen robar o usar para interrumpir las operaciones de una organización. Lo más preocupante de todo es que este tipo de ciberamenazas se camuflan al aprovechar las aplicaciones —incluidas en listas blancas— en las que los administradores TI suelen confiar.

Y es que a diferencia del malware tradicional, esta ciberamenaza no se presenta como un archivo malicioso en el disco. Esto dificulta su detección.

Contenido relacionado: El millonario robo de criptomonedas a Sky Mavis: un golpe sin precedentes en el mundo digital

Si lo miramos un poco más a detalle, el malware sin archivos modifica las líneas de código que se encargan de controlar el comportamiento de los programas en los equipos. Al no existir un archivo sospechoso asociado a la falla, los antivirus tradicionales no tienen la capacidad de detectar la amenaza.

Conoce los tipos de ataques de malware sin archivos

Así es. Lo estás leyendo bien. Como si no fuera suficiente, hay distintas formas en que los ciberdelincuentes llevan a cabo los ataques de malware sin archivos. Para que no te tome por sorpresa, aquí te contamos los métodos más comunes.

Inyección de código de memoria

Por medio de la inyección de código de memoria, el malware sin archivos se oculta dentro de la memoria de aplicaciones aparentemente inofensivas. Frecuentemente, este tipo de ataques aprovechan programas esenciales para el funcionamiento del sistema —así como de procesos autorizados— para ejecutar el código malicioso sin levantar sospechas.

Manipulación del registro de Windows

En este caso, el atacante usa un enlace o archivo malicioso que se encarga de explotar un proceso de confianza de Windows. Luego de que un usuario hace clic en el enlace, se escribe y ejecuta el código sin archivos directamente desde el registro.

Es por esto que, al igual que la inyección de código de memoria, puede ocultarse fácilmente de las herramientas de detección tradicionales manipulando el registro en lugar de propagarse por medio de una aplicación maliciosa.

Ahora bien, si nos vamos a nombres específicos, aquí te dejamos los cinco ataques principales de malware sin archivos:

- Frodo

- Número de la bestia

- El Vengador Oscuro

- Poweliks

- Duqu 2.0

La pregunta del millón... ¿Cómo detectar ataques de malware sin archivos?

Como hemos visto a lo largo de este blog, las herramientas de detección tradicionales suelen no funcionar contra el malware sin archivos. Además, los métodos como el sandboxing y las listas blancas también suelen ser ineficaces porque no cuentan con una firma de archivo típica que estas herramientas puedan detectar y mitigar.

Contenido relacionado: ¿Qué es y cómo funciona el NGAV?

Por esto, aquí te dejamos dos técnicas para identificar un ataque de malware sin archivos.

Usa IoA en vez de IoC

Al utilizar la detección por medio de indicadores de ataque (IoA), es posible enfocarse principalmente en los comportamientos anómalos y no en archivos específicos. A diferencia de los indicadores de compromiso (IoC), este método analiza la actividad sospechosa del sistema en busca de amenazas en ejecución.

Es por esto que, al estudiar los elementos presentes en un ataque, los administradores TI logran enfocarse en el comportamiento del malware en vez de firmas de archivos que suelen indicar la presencia de un virus tradicional.

La búsqueda de amenazas administrada es tu aliada

En vez de pasar manualmente por tu sistema para encontrar el malware sin archivos, es de ayuda contratar un servicio en búsqueda de amenazas administrado para monitorear frecuentemente tu sistema. Al monitorear continuamente el sistema, el equipo TI puede actuar de inmediato frente a cualquier actividad sospechosa.

Contenido relacionado: POLP: el principio de menor privilegio = menor riesgo

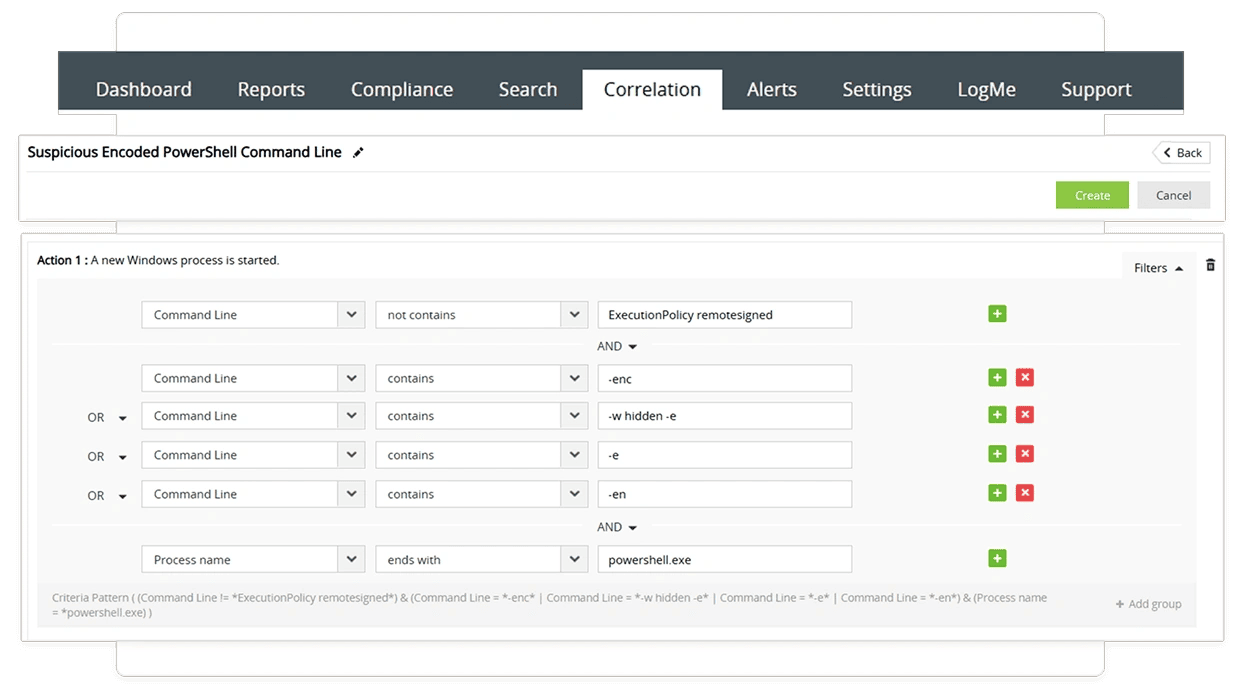

¡Sorpresa! Log360 llega al rescate

Por supuesto que no podíamos terminar este blog sin antes mencionar que Log360 de ManageEngine es tu aliada para evitar los ataques de malware sin archivos.

A diferencia de las soluciones de seguridad tradicionales, Log360 adopta un enfoque radical al analizar los indicadores de ataque (IoA). Estos se encargan de detectar un ataque en curso. De esta forma, la herramienta no solo los detecta, sino también garantiza una respuesta proactiva ante los incidentes.

Ahora, veamos a detalle qué hace Log360 por ti.

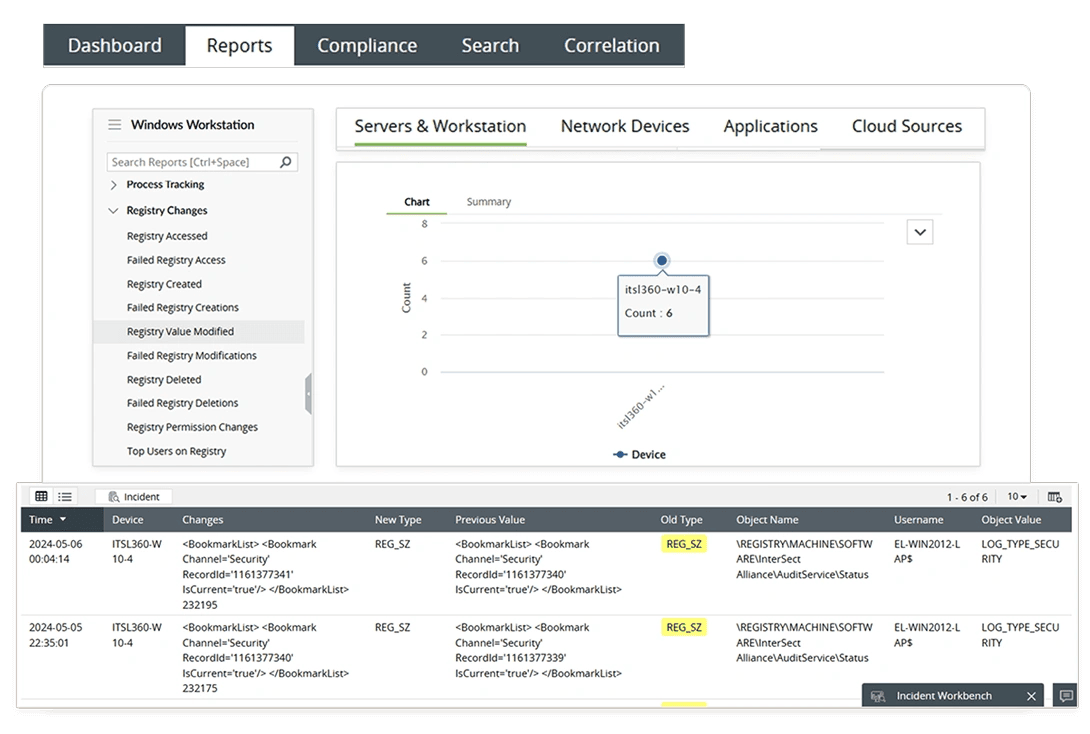

Controlar los cambios no autorizados en el registro de Windows

Por medio de reportes preconfigurados que rastrean accesos, creaciones, modificacione y eliminaciones, Log360 monitorea y detecta los cambios no autorizados en el registro de Windows de manera efectiva

Dashboard Log360

Asimismo, es un apoyo a la hora de identificar cuentas y equipo comprometidos para luego deshabilitarlos automáticamente con flujos de trabajo y así mitigar la propagación del ataque.

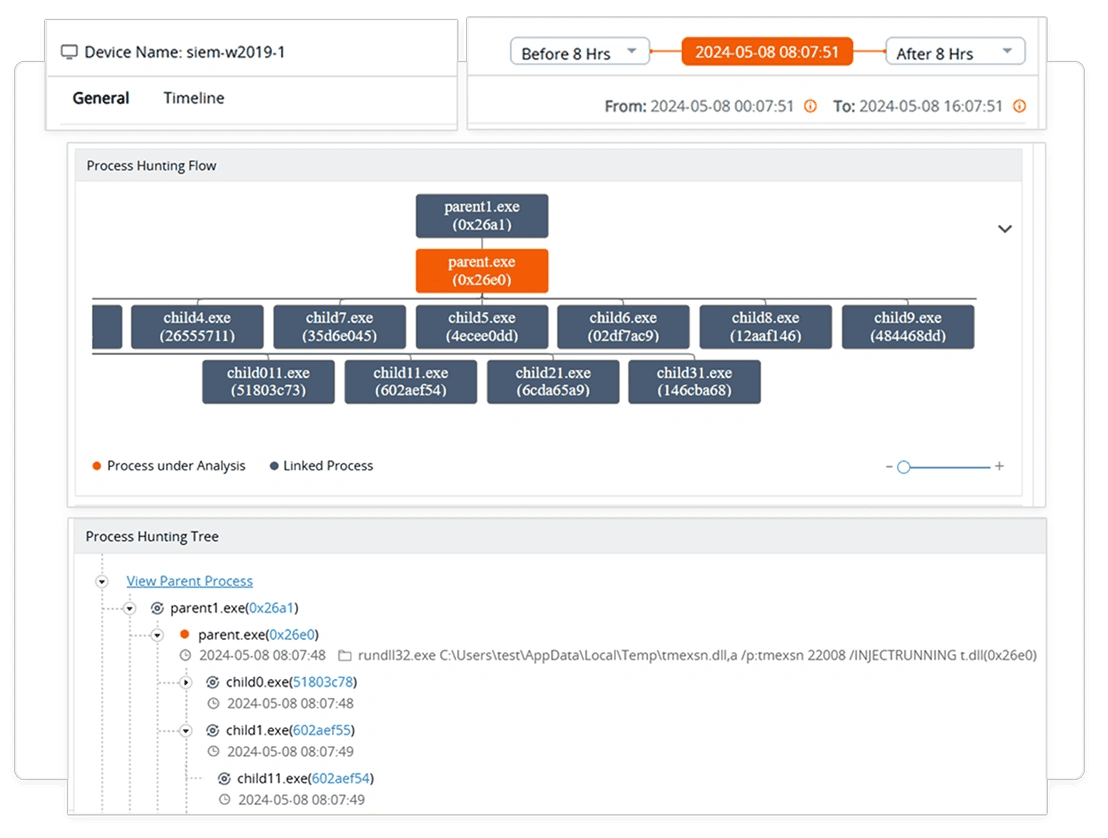

Monitorear las ejecuciones remotas y las descargas de archivos sospechosas

Las características de threat hunting proactivo de Log360 permiten detectar descargas sospechosas y ejecuciones de código malicioso en el dispositivo infectado. Asimismo, facilitan una respuesta rápida e integral para prevenir la fuga de datos y así reducir el riesgo de que el malware sin archivos evolucione a ataques de ransomware.

Threat hunting en Log360

Identificar las creaciones y las asociaciones de procesos sospechosos

Log360 cuenta con un módulo de incidentes con capacidades avanzadas de búsqueda y análisis de procesos. Estas características permiten tener una mayor visibilidad sobre cómo se propaga un ataque y hasta dónde se comprometen los sistemas.

Módulo de incidentes de Log360

Asimismo, con el apoyo de funciones SOAR integradas en la herramienta, se facilita la detección de procesos anómalos, el seguimiento de movimiento lateral y la respuesta automática para detener y mitigar el ataque a tiempo.

Si algo podemos concluir es que el malware sin archivos demuestra que las amenazas actuales no paran de evolucionar. Por esto, la clave está en anticiparse, detectar actividades sospechosas y así responder a tiempo ante un ataque malicioso.

No lo olvides, con Log360 tendrás una mayor visibilidad y monitoreo continuo para ir un paso adelante de los ciberdelincuentes y cuidar eficazmente lo más preciado para tu organización: la información.

¡Ey! Antes de despedirnos, te dejamos el link para que descargues la prueba gratuita de la herramienta y el formulario para hablar con nuestros expertos en caso de que tengas dudas. ¡Nos leemos pronto!