Contenido relacionado

Descubrir que sus direcciones de correo electrónico se han encontrado en la dark web es alarmante y resalta riesgos potenciales, como el robo de identidad y el acceso no autorizado a las cuentas. La dark web sirve de mercado para los ciberdelincuentes que comercian con datos robados, lo que significa que la información podría haberse visto comprometida a través de una filtración.

Una alerta en la dark web sobre una dirección de correo electrónico comprometida enfatiza la urgencia de tomar medidas inmediatas para proteger los datos sensibles. Si no se aborda, esta exposición puede resultar en ataques de phishing dirigidos a los contactos y en una mayor explotación de las cuentas. Tomar medidas rápidas y calculadas ayuda a reducir la probabilidad de que ocurran nuevas amenazas y protege tanto los datos personales como los de la organización.

Medidas inmediatas que debe tomar

1. Confirmar si el correo electrónico está en la dark web

Cuando una alerta de la dark web indica que hay una dirección de correo electrónico comprometida, el primer paso es verificar la violación. Algunas herramientas como Have I Been Pwned o Firefox Monitor pueden ayudar a comprobar si una dirección de correo electrónico ha estado expuesta en violaciones de la seguridad de los datos conocidas.

Para los usuarios avanzados o los equipos de seguridad, las soluciones de monitoreo como Constella Intelligence ofrecen información más detallada sobre las infracciones. Es igualmente importante evaluar el alcance de la violación y si afecta sólo al correo electrónico o a datos adicionales, como contraseñas o detalles financieros.

2. Cambiar las contraseñas y habilitar la autenticación multifactor

Si se encuentra un correo electrónico en la dark web, es fundamental cambiar las contraseñas asociadas. Utilice contraseñas seguras y únicas para todas las cuentas y considere la posibilidad de utilizar gestores de contraseñas como LastPass, Bitwarden o Dashlane para crear y almacenar contraseñas de forma segura.

Además, habilite la MFA para las cuentas vinculadas al correo electrónico comprometido. Las opciones de MFA basadas en aplicaciones o en tokens de hardware, como Google Authenticator o YubiKey, ofrecen una protección más sólida que la verificación basada en SMS.

3. Monitorear las cuentas en busca de actividad inusual

Después de proteger las cuentas, compruebe si se han producido inicios de sesión no autorizados o acciones sospechosas. Los servicios de correo electrónico como Gmail y Outlook ofrecen herramientas para revisar la actividad reciente. Si se detecta algún acceso no autorizado, desconecte la sesión inmediatamente y vuelva a comprobar los ajustes de seguridad para detectar posibles vulnerabilidades.

Mejoras avanzadas en la seguridad del correo electrónico

1. Reforzar los protocolos de seguridad del correo electrónico

Para reducir los riesgos futuros, implemente protocolos de seguridad sólidos como DomainKeys Identified Mail (DKIM), Domain-based Message Authentication, Reporting & Conformance (DMARC) y Sender Policy Framework (SPF). Estas medidas validan la legitimidad del correo electrónico y evitan los intentos de phishing o suplantación de identidad.

Para una mayor protección, considere soluciones de seguridad de correo electrónico como Proofpoint o Mimecast, que analizan amenazas como malware, ransomware y ataques de phishing.

2. Monitorear regularmente la dark web en busca de correo electrónico expuesto

Es esencial monitorear continuamente para garantizar que el correo electrónico o los datos relacionados no vuelvan a aparecer en la dark web. Los servicios de monitoreo contino de la dark web pueden proporcionar alertas oportunas y ayudar a mitigar futuros riesgos.

Evaluar el alcance de la infracción

1. Analizar los datos filtrados

Cuando un correo electrónico se expone en la dark web, es crucial comprender el alcance de los datos filtrados. Las violaciones pueden incluir datos sensibles como contraseñas, identificadores personales o información financiera. Descargue los datos en un entorno controlado y seguro (por ejemplo, un equipo virtual) y utilice herramientas forenses para su análisis.

Este análisis ayuda a identificar otras cuentas o sistemas que requieren una mayor seguridad, como los servicios financieros o las redes sociales vinculadas al correo electrónico comprometido.

2. Realizar una auditoría de seguridad

Para las cuentas de correo electrónico relacionadas con la empresa, se recomienda realizar una auditoría de seguridad exhaustiva de los sistemas de correo electrónico de la organización. Identifique los puntos débiles de la infraestructura y considere la posibilidad de implementar un cifrado más potente para los correos electrónicos que contengan información confidencial.

Las tecnologías de cifrado como Transport Layer Security (TLS) o Pretty Good Privacy (PGP) pueden proporcionar una protección adicional, garantizando que los correos electrónicos en tránsito permanezcan protegidos.

Mitigar el riesgo de futuras violaciones del correo electrónico

Implementar un modelo de seguridad de confianza cero: Un modelo de seguridad de confianza cero puede ayudar a prevenir futuros incidentes al verificar continuamente los usuarios y dispositivos antes de conceder el acceso a los sistemas de red o de correo electrónico. Este modelo asume que ningún usuario o dispositivo debe ser de confianza por defecto y enfatiza la importancia de verificar la autenticación con frecuencia.

Los métodos avanzados de autenticación, como la biometría o los controles de acceso adaptables, pueden garantizar la legitimidad al acceder al correo electrónico o a sistemas relacionados. Los permisos y el acceso a datos sensibles se deben restringir, concediendo únicamente el nivel de acceso necesario que requieran las tareas.

Educar a los usuarios sobre las mejores prácticas de seguridad: Una de las defensas más efectivas contra las violaciones del correo electrónico es educar a los usuarios sobre las mejores prácticas de seguridad. Recuerde regularmente a los usuarios que eviten intentos de phishing, actualicen con frecuencia sus contraseñas y reporten los correos electrónicos o las actividades sospechosas.

Lleve a cabo sesiones de formación sobre seguridad que cubran cómo identificar los fraudes de phishing, la importancia de activar la MFA y las prácticas de manejo seguro del correo electrónico. Esta formación puede reducir la probabilidad de que se produzcan errores humanos, que a menudo conducen a infracciones.

Tácticas avanzadas de respuesta a incidentes

Usar SIEM y SOAR para la gestión de incidentes: Las herramientas de gestión de eventos e información de seguridad (SIEM), y de orquestación, automatización y respuesta de seguridad (SOAR) pueden acelerar la gestión de incidentes durante una violación importante del correo electrónico. Las soluciones SIEM recopilan y analizan los eventos de seguridad en toda la red, mientras que las plataformas SOAR automatizan los flujos de trabajo de respuesta para agilizar la resolución.

Estas herramientas identifican patrones sospechosos, lo que permite al equipo de seguridad de TI actuar de inmediato y minimizar los daños.

Realizar análisis forenses digitales: La investigación forense es esencial en las violaciones graves para determinar el origen y el alcance del ataque. Algunas herramientas como EnCase y FTK facilitan el análisis forense digital al analizar los logs de acceso, identificar malware y conservar pruebas para mejorar las medidas de seguridad en el futuro. Los marcos como MITRE ATT&CK proporcionan información detallada sobre las técnicas, tácticas y procedimientos de los atacantes, ayudando a abordar las vulnerabilidades que condujeron a la violación.

Consideraciones legales y de cumplimiento

Las diferentes regiones tienen leyes específicas sobre el reporte de violaciones de la seguridad de los datos. Por ejemplo, según la normativa GDPR, las empresas están obligadas a notificar a las autoridades y a las personas afectadas en un plazo de 72 horas tras descubrir una violación que involucre datos personales.

Del mismo modo, en Estados Unidos, la Ley de Privacidad del Consumidor de California, también conocida como CCPA, y la Ley de Derechos de Privacidad de California, también conocida como CPRA, imponen normativas sobre la notificación de violaciones que afecten a los datos de los residentes del estado. Es fundamental comprender y cumplir la normativa de protección de datos de la región para evitar sanciones o ramificaciones legales.

En el caso de violaciones complejas o incidentes que impliquen una exposición significativa de los datos, podría ser necesario consultar con expertos en ciberseguridad o asesores jurídicos. Estos profesionales pueden ayudar a investigar la infracción, gestionar las comunicaciones con las personas afectadas y garantizar el cumplimiento de los requisitos legales.

Respuesta proactiva a los correos electrónicos comprometidos en la dark web con Log360

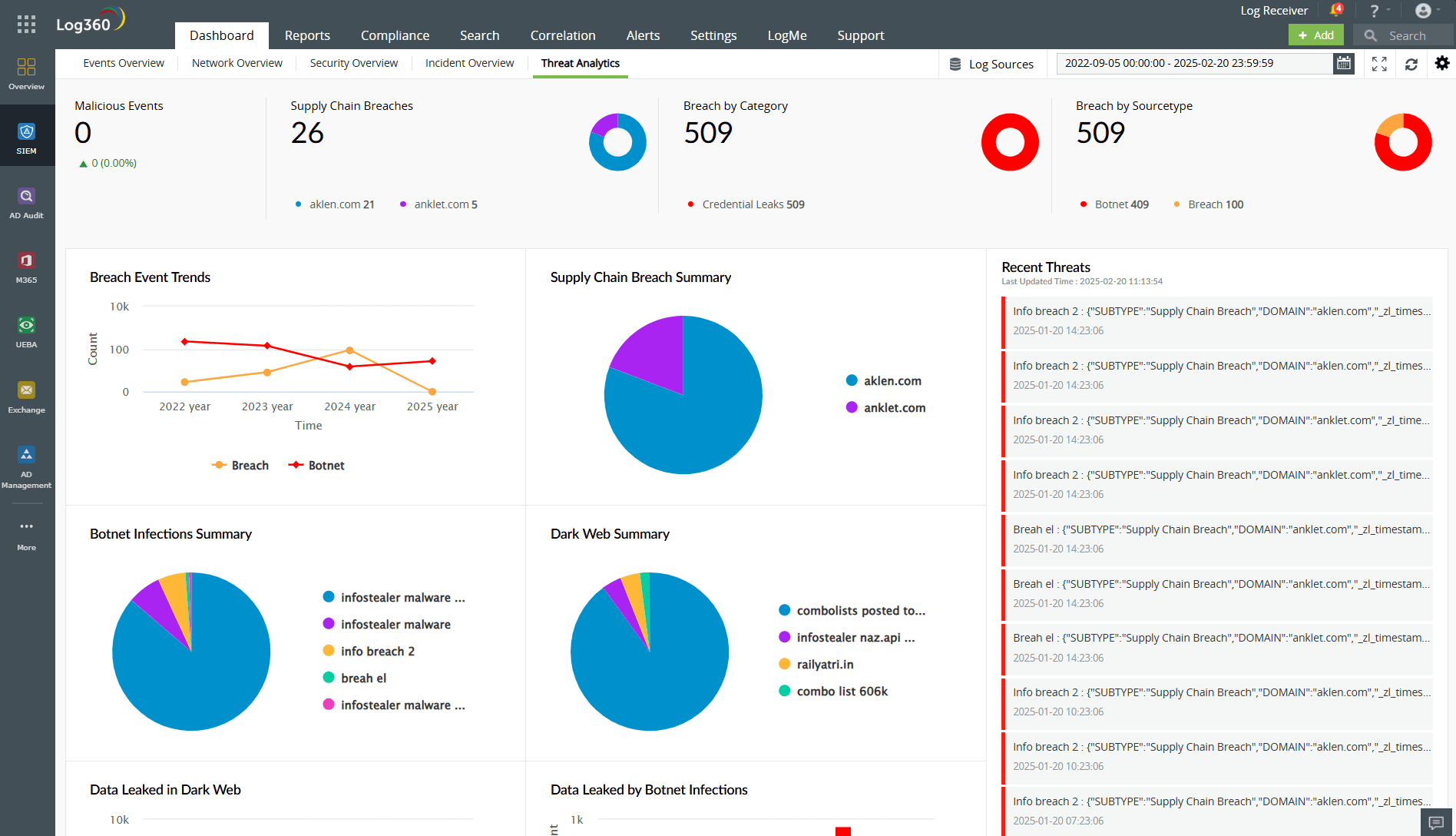

ManageEngine Log360, una completa solución SIEM, le ofrece a su organización una sólida protección frente a posibles amenazas. Mediante su integración con Constella Intelligence, Log360 aprovecha la inteligencia sobre amenazas en tiempo real para detectar credenciales comprometidas, incluyendo direcciones de correo electrónico, a través del monitoreo de la dark web 24/7.

Log360 adopta un enfoque proactivo para protegerse contra la filtración de credenciales automatizando los flujos de trabajo de respuesta claves, como el restablecimiento de contraseñas y el refuerzo de los controles de acceso a las cuentas comprometidas. Además, el módulo de incidentes proporciona información detallada, incluyendo el historial de infracciones y la información filtrada, lo que permite contener e investigar las amenazas de manera eficaz.

Además del monitoreo, Log360 agiliza la resolución de las posibles infracciones mediante alertas instantáneas sobre las credenciales comprometidas y los datos confidenciales, como detalles de tarjetas de crédito o PII. Esta detección temprana permite a las organizaciones evitar que las amenazas se intensifiquen. Al alinearse con mandatos normativos como el GDPR y el PCI DSS, Log360 refuerza el cumplimiento a la vez que protege contra los riesgos de seguridad en evolución, garantizando una defensa sólida contra las amenazas de la dark web.

Preguntas frecuentes

- ¿Qué debo hacer si mi correo electrónico fue encontrado en la dark web pero no he notado ninguna actividad sospechosa?

Aunque no se detecte ninguna actividad inusual, lo mejor es actualizar las contraseñas, activar la MFA y monitorear los logs de acceso a las cuentas. Los ciberdelincuentes pueden guardar las credenciales robadas para futuros ataques, por lo que mantenerse proactivo minimiza los riesgos.

- ¿Cambiar mi dirección de correo electrónico puede evitar futuras exposiciones a la dark web?

Cambiar una dirección de correo electrónico puede reducir la exposición inmediata, pero no es una solución infalible. Reforzar las prácticas de seguridad, utilizar contraseñas únicas y habilitar la MFA son estrategias más efectivas a largo plazo.

- ¿Las filtraciones de correos electrónicos corporativos y personales se gestionan de forma diferente?

Sí, las violaciones corporativas requieren protocolos de respuesta a incidentes, comprobaciones de cumplimiento legal y una posible notificación a las partes interesadas. Las violaciones del correo electrónico personal tienen que ver principalmente con la protección de las cuentas y la prevención del fraude.

- ¿Usar un gestor de contraseñas podría ayudarme si mi correo electrónico está expuesto?

Sí, un gestor de contraseñas ayuda a crear y almacenar contraseñas seguras y únicas, reduciendo el riesgo de que se reutilicen las credenciales en caso de exposición.

¿Qué sigue?

¿Está preparado para proteger a su organización de las amenazas de la dark web? Descargue una prueba gratis por 30 días de Log360 Cloud o programe una llamada con nuestros expertos para explorar sus funciones a través de una demostración personalizada.

- Medidas inmediatas que debe tomar

- Mejoras avanzadas en la seguridad del correo electrónico

- Evaluar el alcance de la infracción

- Mitigar el riesgo de futuras violaciones del correo electrónico

- Tácticas avanzadas de respuesta a incidentes

- Consideraciones legales y de cumplimiento

- Respuesta proactiva a los correos electrónicos comprometidos en la dark web con Log360