Agilice la búsqueda de amenazas, prediga los próximos pasos de un atacante y priorice las amenazas de seguridad de alto riesgo con Log360.

El marco ATT&CK de MITRE, cuando se implementa con Log360, ayuda a los equipos de seguridad de TI a aumentar la eficacia de los mecanismos de seguridad para mantenerse al día con las amenazas de seguridad nuevas y sofisticadas. Utilizando este marco, las organizaciones pueden ampliar sus capacidades de seguridad para facilitar la detección temprana y la respuesta efectiva a incidentes.

El marco MITRE ATT&CK (tácticas, técnicas y conocimiento común del adversario) es una base de conocimientos accesible a nivel mundial de tácticas y técnicas de adversarios basada en observaciones reales de ciberataques.

El enfoque de seguridad basado en análisis ayuda a las organizaciones a comprender las tácticas específicas (indicadores de un ataque en curso) y las técnicas (cómo el atacante logra un objetivo táctico particular) utilizadas por los actores de amenazas al realizar ciberataques.

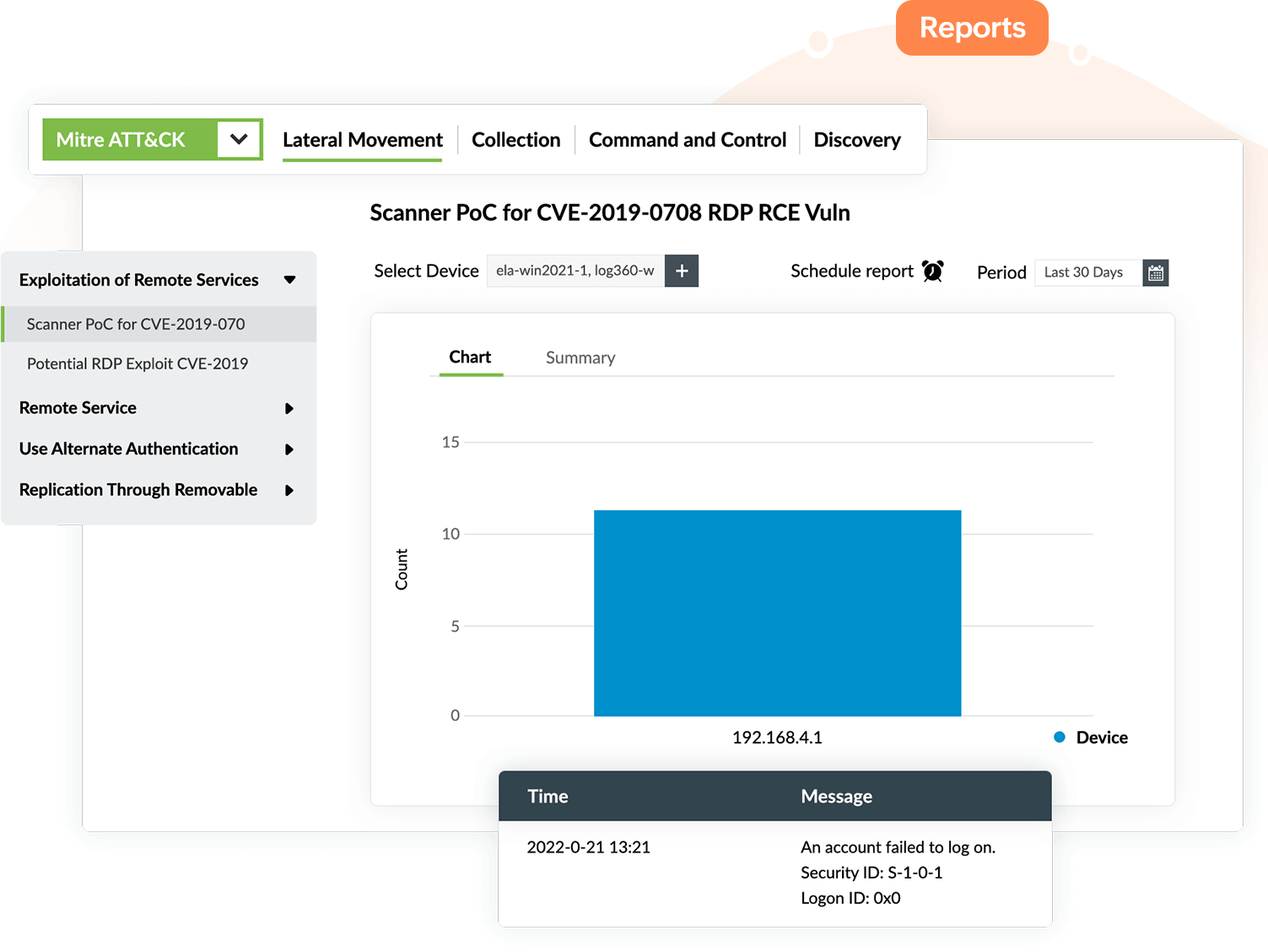

Con el dashboard de análisis de seguridad de Log360, puede detectar las diferentes técnicas que utilizan los atacantes para ingresar y controlar sistemas remotos en una red. También puede obtener información de seguridad crítica sobre los eventos, como la hora, el ID del evento, el origen y la gravedad. Agregue eventos de seguridad de interés a un incidente directamente desde el dashboard y resuelva los incidentes con facilidad.

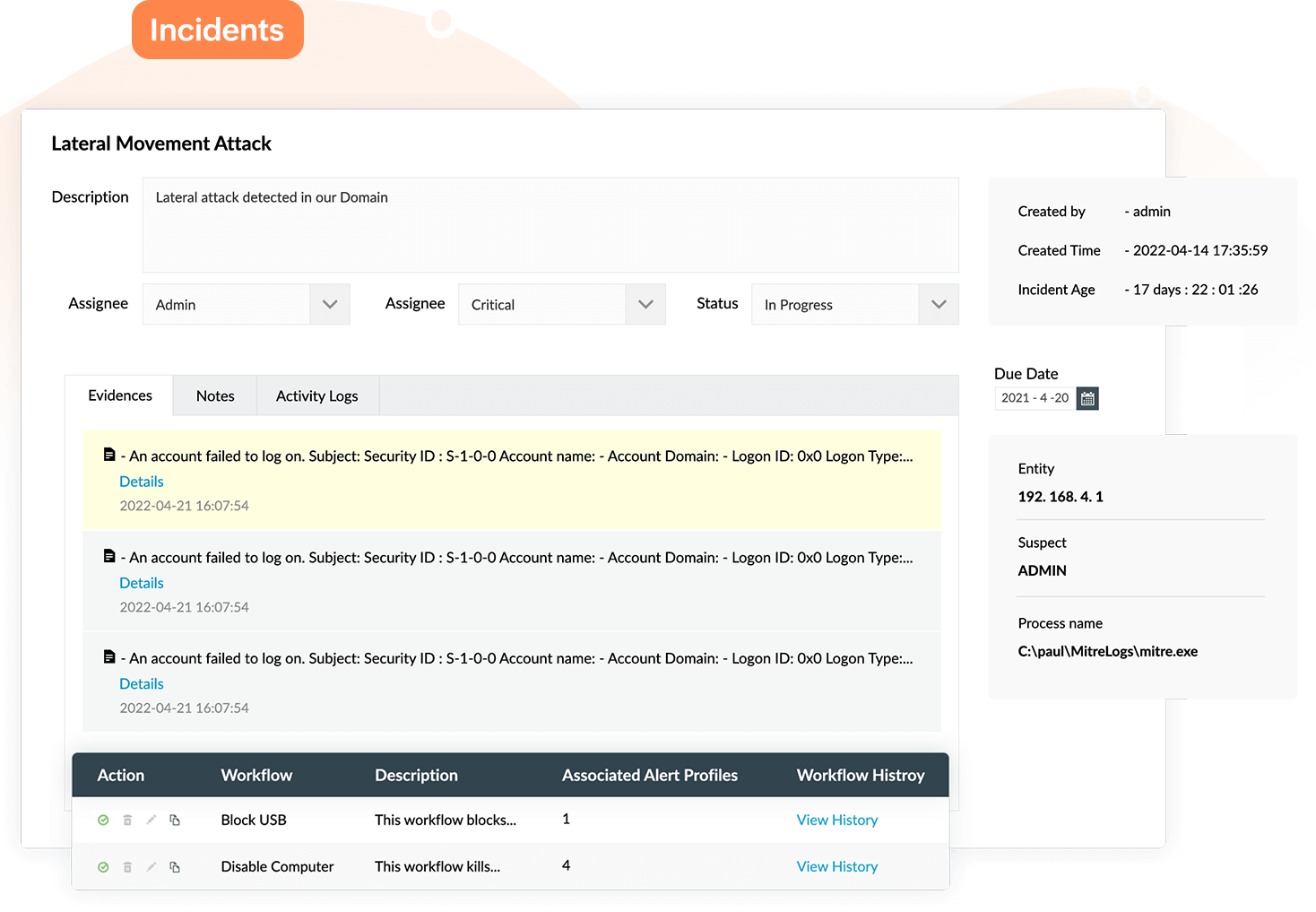

Con la consola de gestión de incidentes de Log360, puede gestionar incidentes, verificar los logs de actividades, asignar un administrador de seguridad al incidente, establecer la fecha límite para resolver el incidente, verificar la antigüedad del incidente y descubrir información crítica sobre los actores de amenazas.

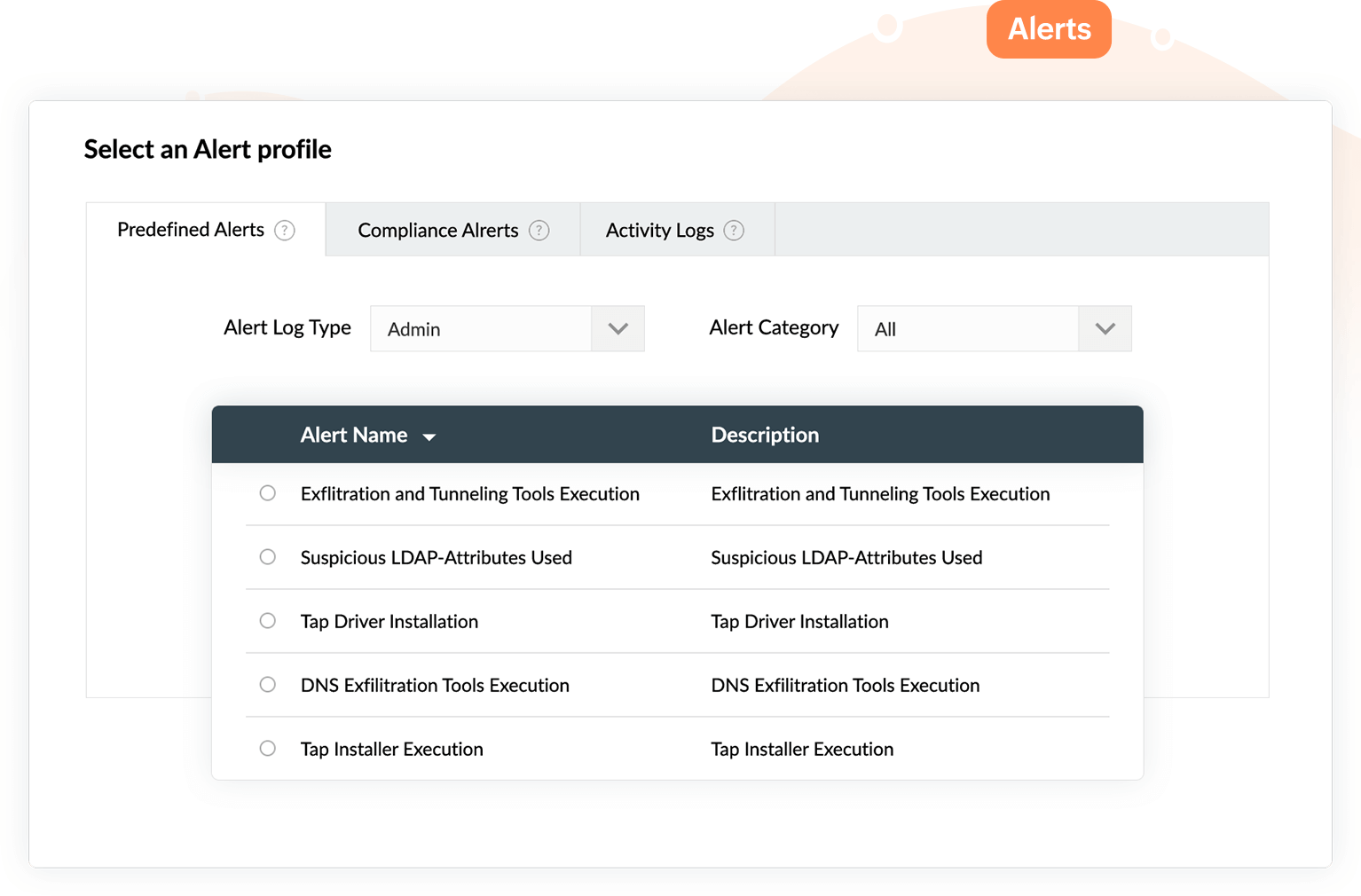

Cree perfiles de alerta para diversos eventos de seguridad basados en las técnicas y tácticas registradas en la base de datos ATT&CK. Reciba notificaciones instantáneas sobre actividades sospechosas detectadas en sus dispositivos de red a través de SMS y correo electrónico.

Log360 proporciona una visibilidad integral de las 12 tácticas ATT&CK y sus técnicas correspondientes a través del dashboard de análisis de seguridad.

El módulo de detección de ataques de Log360 está integrado con el marco de gestión de incidentes para una resolución rápida.

Los flujos de trabajo de incidentes de Log360 se pueden automatizar para mitigar las amenazas de seguridad, lo que detiene a los atacantes y evita un posible ciberataque.