Contenido relacionado

Aportes clave

- ¿Qué es MITRE ATT&CK®? El marco MITRE ATT&CK® es una matriz globalmente reconocida y utilizada por los profesionales de la ciberseguridad para categorizar y comprender las tácticas, técnicas y procedimientos (TTP) de los adversarios. Ayuda a las organizaciones a detectar y mitigar los ataques cibernéticos modelando los comportamientos adversos del mundo real.

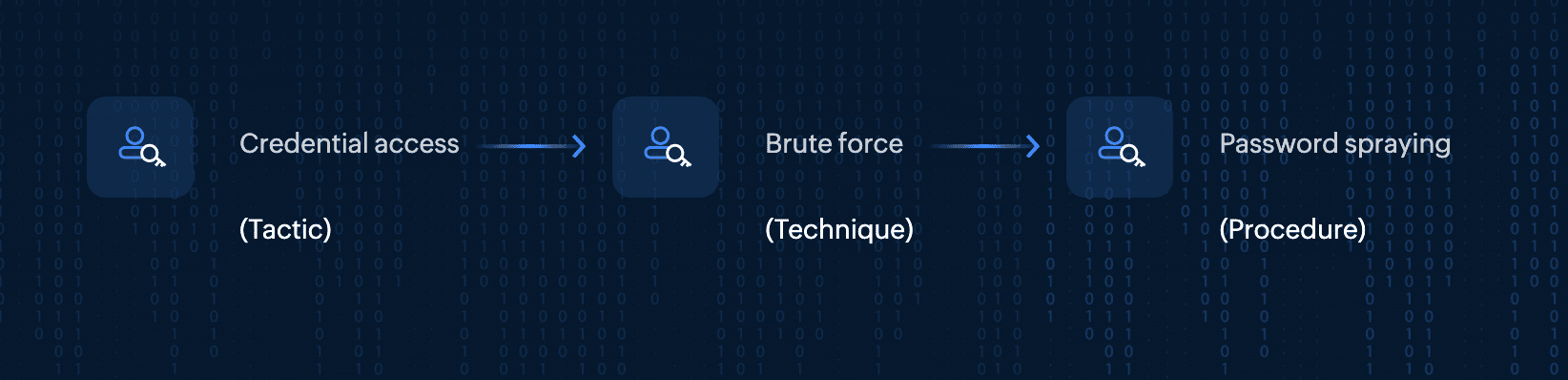

- Componentes básicos: Tácticas, técnicas y procedimientos: El marco se construye en torno a tácticas, técnicas y procedimientos (TTP) que describen cómo los adversarios abordan y ejecutan sus ataques. Estos componentes guían a los equipos de seguridad para que sepan cómo defenderse contra las amenazas trazando el ciclo de vida completo de un ataque cibernético.

- Aplicaciones de ATT&CK en el mundo real: Al aprovechar MITRE ATT&CK, las organizaciones obtienen información detallada sobre las ciberamenazas del mundo real, mejorando la detección, la inteligencia de amenazas y las estrategias de respuesta. Ayuda a los profesionales de la seguridad a anticipar posibles vectores de ataque y a tomar medidas proactivas para reforzar sus defensas.

- Detección de amenazas mejorada: El marco ATT&CK se integra en las herramientas de SIEM, lo que permite a las organizaciones automatizar la detección de amenazas mediante reglas de correlación predefinidas, mejorar la investigación de incidentes y alinear las estrategias de ciberseguridad con las normas de cumplimiento.

El marco MITRE ATT&CK es una base de conocimientos mundialmente reconocida sobre las TTP que los adversarios utilizan en ciberataques del mundo real. Diseñado para proporcionar a los profesionales de la seguridad información detallada sobre el comportamiento de los adversarios, empodera a las organizaciones para que mejoren sus defensas contra las ciberamenazas sofisticadas al categorizar el ciclo de vida del ataque en pasos procesables.

El marco ATT&CK ayuda a comprender cómo operan los adversarios modelando sus comportamientos de forma estructurada. Se actualiza continuamente basándose en datos del mundo real, lo que la convierte en una valiosa herramienta para la detección de amenazas, la respuesta y las estrategias de ciberseguridad. Según una reciente investigación del sector, las organizaciones que implementan el marco MITRE ATT&CK reportaron una mejora del 62% en las funciones de detección de amenazas y redujeron el tiempo de respuesta ante incidentes en un 45% en promedio.

Opiniones de expertos sobre MITRE ATT&CK

El marco MITRE ATT&CK transforma fundamentalmente las operaciones de seguridad cuando se implementa cuidadosamente. En lugar de intentar abordar toda la matriz a la vez, comience con un enfoque centrado: elabore un mapa de sus controles existentes comparándolos con las técnicas más utilizadas contra su sector y, a continuación, priorice las brechas de seguridad que se alineen con sus mayores riesgos empresariales. A menudo, este mapa práctico revela puntos ciegos defensivos inesperados, incluso en entornos maduros. Para obtener el máximo impacto, integre ATT&CK en su flujo de trabajo actual en lugar de tratarlo como una iniciativa independiente: utilícelo para potenciar la cacería de amenazas, mejorar las revisiones de la arquitectura de seguridad y crear emulaciones de adversarios más realistas durante las pruebas. Las implementaciones más exitosas que he visto tratan el ATT&CK como un viaje continuo de mejora, en el que los equipos amplían iterativamente la cobertura mientras miden cuánto disminuye el tiempo que las amenazas dirigidas permanecen en su entorno específico.

- Subhalakshmi Ganapathy, experta en ciberseguridad

Comprender MITRE ATT&CK: Tácticas, técnicas y procedimientos (TTP)

El marco MITRE ATT&CK clasifica el comportamiento de los adversarios en tres componentes básicos, a menudo denominados TTP: Tácticas, Técnicas y Procedimientos.

- Las tácticas representan los objetivos de alto nivel del adversario durante un ataque, como obtener acceso a un sistema o mantener la persistencia. Proporcionan información detallada sobre el porqué de las acciones de un adversario.

- Las técnicas son los métodos que utilizan los adversarios para lograr sus objetivos. Por ejemplo, un adversario puede usar una técnica de fuerza bruta para obtener acceso a las credenciales.

- Los procedimientos son los pasos detallados que siguen los atacantes para implementar una técnica. Estos pasos suelen ser muy específicos, adaptándose a los objetivos del atacante y al entorno en el que opera.

Estos componentes ayudan a los equipos de seguridad a anticipar las acciones de los adversarios y a construir defensas que se adaptan a las estrategias de ataque del mundo real. Por ejemplo, en un ataque centrado en el acceso a credenciales, un adversario puede utilizar la técnica de fuerza bruta y seguir un procedimiento de pulverización de contraseñas, en el que prueba contraseñas comunes en varias cuentas.

Esta clasificación estructurada permite a los equipos de seguridad defenderse mejor contra las amenazas al comprender todo el ciclo de vida del ataque, desde los objetivos del adversario (tácticas) hasta sus pasos específicos de ejecución (procedimientos).

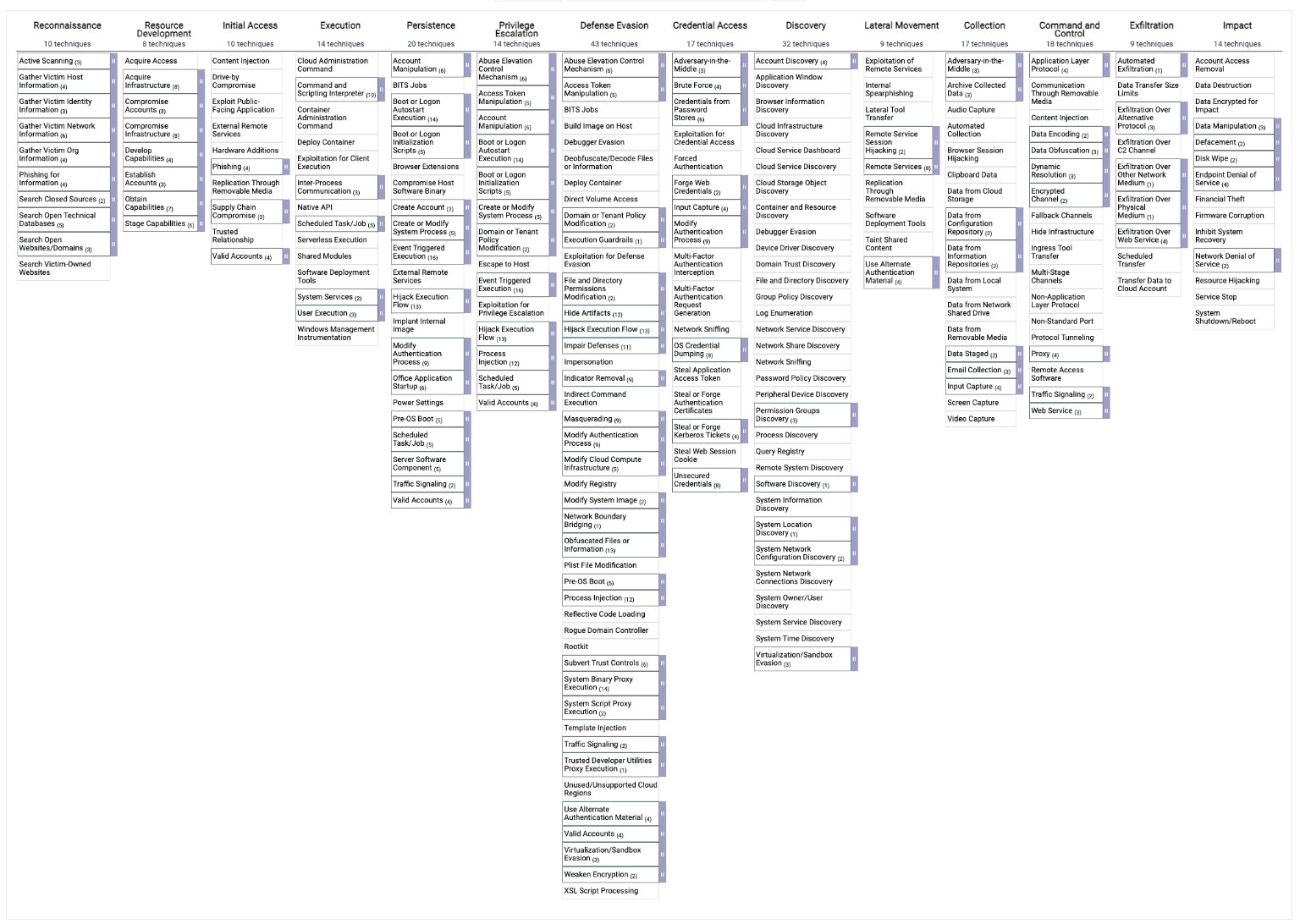

Las 14 tácticas de la matriz MITRE ATT&CK

La matriz MITRE ATT&CK representa visualmente el comportamiento del adversario desglosando los ataques en 14 tácticas básicas. Estas tácticas representan cada etapa del ataque de un adversario, desde la fase inicial de reconocimiento hasta el impacto final en los sistemas.

Video 1: El marco MITRE explicado con un ejemplo

1. Reconocimiento (TA0043):

El adversario lleva a cabo reconocimientos para recopilar información que ayude en sus futuras operaciones. Para lograrlo, los adversarios suelen emplear métodos pasivos para evitar ser detectados, como la búsqueda de información sobre los objetivos en los recursos públicos.

2. Desarrollo de recursos (TA0042):

Esta táctica implica que los adversarios creen u obtengan recursos, como establecer una infraestructura de comando y control o adquirir herramientas, que ayuden en sus operaciones. Estos recursos ayudan a lanzar ataques y a mantener una presencia en el entorno de un objetivo.

3. Acceso inicial (TA0001):

El adversario pretende ingresar en su red. Las técnicas de acceso inicial incluyen tácticas como el spear phishing, explotar aplicaciones orientadas al público o utilizar credenciales robadas para hacerse pasar por usuarios legítimos.

4. Ejecución (TA0002):

El adversario intentará ejecutar código malicioso en un sistema local o remoto. Esto se podría lograr a través de varios medios, como que el usuario ejecute un archivo malicioso o que se ejecute automáticamente a través de un exploit de vulnerabilidad.

5. Persistencia (TA0003):

The adversary will try to maintain their foothold in the network. Adversaries may create accounts, manipulate existing ones, or use legitimate credentials to ensure continued access to compromised systems. This includes during disruptions like system restarts or credential changes.

6. Escalamiento de privilegios (TA0004):

El adversario intentará obtener permisos de nivel superior en un sistema o red. Para lograrlo, los adversarios podrían utilizar las vulnerabilidades del software para elevar los privilegios. Explotar dichas vulnerabilidades implica aprovecharse de errores de programación dentro de programas, servicios o el propio software del sistema operativo. Esto permite a los adversarios ejecutar su propio código, ejerciendo el control sobre el sistema comprometido.

7. Evasión de la defensa (TA0005):

El adversario utiliza la evasión de la defensa para evitar ser detectado. Pueden disfrazar sus acciones, modificar los procesos del sistema o utilizar la ofuscación para ocultar sus actividades. Esto le permite pasar desapercibido mientras lleva a cabo sus operaciones.

8. Acceso a credenciales (TA0006):

El objetivo del adversario es robar credenciales como contraseñas o tokens para obtener acceso a sistemas, servicios y recursos de red. Para conseguirlo, los adversarios podrían emplear técnicas de fuerza bruta para acceder sin autorización a las cuentas cuando las contraseñas son desconocidas o cuando han obtenido los hashes.

9. Descubrimiento (TA0007):

El adversario intentará averiguar cuáles son sus sistemas y su entorno. Para conseguirlo, los adversarios podrían recurrir al rastreo de redes para recopilar información sobre un entorno objetivo. Esto implica interceptar credenciales sensibles de inicio de sesión y otro tráfico de red.

10. Movimiento lateral (TA0008):

El adversario intentará moverse por su entorno para tomar el control de sistemas adicionales. Las técnicas incluyen utilizar credenciales robadas para acceder a los dispositivos conectados a la red, o emplear métodos como el "pass-the-ticket" o los servicios remotos para ampliar su alcance dentro de la red.

11. Recopilación (TA0009):

El adversario intentará reunir los datos necesarios para cumplir su objetivo. Para lograrlo, los adversarios podrían intentar recopilar datos de documentos confidenciales, datos operativos clave o tecnología patentada dentro de entornos comprometidos, a menudo antes de la exfiltración.

12. Comando y control (TA011):

El adversario intentará comunicarse con los sistemas comprometidos para controlarlos. Para lograrlo, los adversarios podrían emplear un proxy de conexión, que actúa como intermediario del tráfico de red entre sistemas. Al hacerlo, pueden redirigir el tráfico de red a través del proxy, evitando enlaces directos a su propia infraestructura o servidores de comando y control.

13. Exfiltración (TA0010):

El adversario intentará robar datos de sus objetivos. Para lograrlo, los adversarios podrían trasladar ilícitamente los datos, incluyendo los respaldos de los entornos en la nube, de una cuenta en la nube a otra que controlen dentro del mismo servicio. Esto se hace para evitar los sistemas de detección estándar que podrían disparar alertas basadas en transferencias de archivos, descargas o exfiltraciones basadas en la red.

14. Impacto (TA0040):

El adversario intentará manipular, interrumpir o destruir sus sistemas y datos. Para lograrlo, los adversarios podrían interrumpir la disponibilidad de sistemas, servicios y recursos de red borrando deliberadamente datos y archivos en los sistemas objetivo o en toda una red.

Recurso adicional: Asuma el rol del ciberdelincuente y comprenda las tácticas que se utilizan en un ataque cibernético del mundo real para aprender a defenderse de ellas.

Cómo funciona el marco MITRE ATT&CK

El marco MITRE ATT&CK está organizado en una matriz que categoriza los comportamientos de los adversarios en las diferentes etapas del ataque. El marco abarca una gran variedad de entornos, incluidos los sistemas empresariales, los dispositivos móviles y los sistemas de control industrial (ICS). Esto permite a las organizaciones de diversos sectores adoptarlo y mejorar sus estrategias de ciberdefensa.

La estructura de la matriz MITRE ATT&CK

La matriz ATT&CK se divide en filas que representan las tácticas del adversario y en columnas que representan las técnicas utilizadas para lograr estas tácticas. Cada táctica, como el acceso inicial o el movimiento lateral, va acompañada de una lista de técnicas específicas que podrían utilizar los adversarios. Por ejemplo, bajo la táctica de acceso a credenciales, se enumeran técnicas como la pulverización de contraseñas o keylogging.

Cada técnica también se puede dividir en sub técnicas, que proporcionan aún más detalles sobre cómo podrían ejecutar un ataque los adversarios. Esta estructura permite a las organizaciones trazar el ciclo de vida completo del ataque, desde el reconocimiento inicial hasta el impacto final en los sistemas objetivo.

Cobertura multi plataforma

El marco MITRE ATT&CK abarca tres dominios principales:

- ATT&CK para empresas: Se centra en las tácticas y técnicas dirigidas a los entornos empresariales tradicionales, como los sistemas Windows, Linux y macOS. Este dominio incluye una amplia gama de vectores de ataque, incluyendo los exploits de red, el robo de credenciales y la distribución de malware.

- ATT&CK para dispositivos móviles: Se centra en las tácticas y técnicas utilizadas en los ataques a dispositivos móviles, abarcando tanto las plataformas iOS como Android. Este dominio incluye técnicas como la extracción de datos, el rastreo de la ubicación y el compromiso del dispositivo a través de aplicaciones maliciosas.

- ATT&CK para ICS: Se centra en las tácticas y técnicas que utilizan los adversarios para atacar los sistemas de control industrial, que son críticos para sectores como la energía, la fabricación y el transporte. Estos ataques suelen tener como objetivo interrumpir los procesos físicos, causando daños o tiempos de inactividad.

Cómo la matriz mejora la ciberdefensa

Al aprovechar la matriz MITRE ATT&CK, los equipos de seguridad pueden:

- Visualizar el ciclo de vida del ataque: La matriz ofrece una representación clara de cada etapa de un ataque, desde el reconocimiento hasta el impacto. Esto ayuda a los equipos de seguridad a comprender cómo progresan los adversarios en sus ataques, permitiéndoles anticiparse a los siguientes pasos.

- Detectar indicadores de compromiso (IoC) tempranos: El marco ayuda a las organizaciones a identificar los IoC relacionados con cada técnica. Por ejemplo, si se detecta una técnica como el movimiento lateral, los equipos pueden buscar indicadores como el acceso remoto no autorizado o el uso inusual de credenciales. Esto permite una detección más rápida de las amenazas activas.

- Correlacionar la inteligencia de amenazas: Los equipos de seguridad pueden correlacionar la inteligencia de amenazas y los incidentes del mundo real con las técnicas específicas de la matriz. Esto ayuda a construir una imagen completa de cómo se comportan los adversarios en tiempo real y permite a las organizaciones ajustar las defensas respectivamente.

- Priorizar los esfuerzos de seguridad: Utilizando la matriz, los equipos pueden priorizar las técnicas y tácticas de alto riesgo más relevantes para su entorno. Por ejemplo, una empresa que opere en un entorno que utiliza mucho la nube podría centrarse en las técnicas relacionadas con el compromiso de cuentas en la nube, mientras que una organización con muchos ICS podría centrarse en técnicas dirigidas a los sistemas de control industrial.

Recursos adicionales:

De la comprensión a la defensa: Explore cómo aprovechar MITRE ATT&CK para identificar y mitigar proactivamente las amenazas potenciales.

- USAR MITRE ATT&CK® para comprender las técnicas que se esconden tras las infracciones

- Aplicación de MITRE ATT&CK para la detección y respuesta ante amenazas

Casos de uso de MITRE ATT&CK

El marco MITRE ATT&CK es ampliamente utilizado tanto por organizaciones privadas como públicas para mejorar su postura de ciberseguridad. Estos son los principales casos de uso:

- Análisis de inteligencia contra amenazas: MITRE ATT&CK ofrece un lenguaje común para categorizar y compartir los comportamientos de los adversarios, fomentando una defensa colectiva contra las ciberamenazas. Los analistas pueden asignar el comportamiento observado a TTP específicos en el marco, ayudando a las organizaciones a supervisar y analizar las ciberamenazas de forma más eficaz.

- Ejercicios de los equipos rojo y azul: El marco es un recurso fundamental para los equipos rojos a la hora de emular adversarios del mundo real. Al simular escenarios de ataque, pueden identificar las vulnerabilidades del sistema. Por otra parte, los equipos azules utilizan el marco para desarrollar reglas de detección y mejorar sus estrategias de respuesta.

- Respuesta ante incidentes: ATT&CK se utiliza para relacionar los incidentes con las técnicas del adversario, lo que permite una respuesta más rápida y efectiva. Al identificar tácticas específicas, los equipos de seguridad pueden correlacionar estos comportamientos con las alertas, lo que permite contener más rápido los ataques en curso.

- Alineación con el cumplimiento: Las organizaciones pueden alinear sus iniciativas de seguridad con estándares de cumplimiento tales como el PCI DSS, la HIPAA y el GDPR al correlacionar las tácticas y técnicas específicas de ATT&CK con los requisitos normativos. Esto ayuda a demostrar un enfoque proactivo para la detección y respuesta a las amenazas.

- Detección de amenazas automatizada: El marco ATT&CK ayuda a automatizar la identificación de los comportamientos de los adversarios, reduciendo los falsos positivos. Al correlacionar los datos de log y detectar patrones que se alinean con las técnicas ATT&CK, los equipos de seguridad pueden mejorar la eficiencia operativa y centrarse en las amenazas de mayor prioridad.

¿Le interesa saber cómo Log360 aprovecha la SIEM para mejorar la detección de amenazas? Descubra cómo Log360 utiliza MITRE ATT&CK para supervisar y mitigar las ciberamenazas de forma efectiva.

Guía de cinco pasos para implementar MITRE ATT&CK

Paso 1: Evaluar su postura de seguridad actual

Documente sus herramientas, controles y procesos de seguridad existentes. Identifique sus activos más críticos y las amenazas que tienen más probabilidades de dirigirse a su organización.

Paso 2: Priorizar las tácticas y técnicas pertinentes

Según su sector, analice qué tácticas y técnicas de MITRE son más relevantes. Céntrese en las técnicas que se utilizan habitualmente contra organizaciones como la suya.

Paso 3: Correlacionar las funciones de detección

Evalúe hasta qué punto sus herramientas de seguridad actuales pueden detectar las técnicas priorizadas. Identifique las brechas en sus funciones de detección.

Paso 4: Mejorar la detección y la respuesta

Implemente nuevas reglas de detección, controles o procesos para solucionar las brechas detectadas. Configure su solución de SIEM para asignar alertas a las técnicas de MITRE.

Paso 5: Probar y perfeccionar

Realice ejercicios de equipo rojo o escenarios de simulación para poner a prueba sus funciones mejoradas. Perfeccione continuamente su implementación basándose en los resultados de las pruebas y en la nueva inteligencia de amenazas.

¿Está listo para implementar MITRE ATT&CK en sus operaciones de seguridad?

Programe una evaluación de seguridad personalizada para identificar cómo Log360 puede ayudarle a aprovechar el marco MITRE ATT&CK en su organización.

Cómo Log360 aprovecha MITRE ATT&CK para la detección de amenazas

Al integrar MITRE ATT&CK en Log360, las organizaciones pueden potenciar sus funciones de ciberseguridad. Log360 mejora la detección y respuesta a amenazas de la siguiente forma:

- Proporcionar dashboards de seguridad e informes de incidentes alineados con ATT&CK: Estos informes ofrecen una visión detallada de las actividades de los adversarios mapeadas con el marco, lo que permite un mejor conocimiento de la situación y tiempos de respuesta más rápidos.

- Reglas de correlación predefinidas para las técnicas de ATT&CK: Log360 incluye reglas de correlación predefinidas para detectar técnicas de ATT&CK, lo que permite a los administradores de seguridad supervisar y rastrear el comportamiento de los adversarios en tiempo real.

- Estrategias de mitigación accionables: Log360 ofrece estrategias de mitigación recomendadas para cada etapa del ciclo de vida del ataque, ayudando a los equipos a implementar contramedidas efectivas.

- Investigación exhaustiva de incidentes: Con una visibilidad profunda de las 14 tácticas y técnicas asociadas, Log360 facilita la investigación exhaustiva de los incidentes de seguridad, garantizando que ninguna amenaza pase desapercibida.

Lea las opiniones de nuestros clientes

"Las alertas que avisan sobre los eventos críticos de seguridad una vez que son detectados han sido fundamentales en nuestros esfuerzos de detección de amenazas".

-Mireille Kasikila, administradora de sistemas en Zaxby's

Mejorar la detección de amenazas y el cumplimiento normativo con MITRE ATT&CK

El marco MITRE ATT&CK ofrece un enfoque integral para mejorar la postura de ciberseguridad de una organización. Al integrar Log360 con ATT&CK, las organizaciones pueden:

- Obtener visibilidad en tiempo real de las tácticas y técnicas del adversario.

- Automatizar la detección de amenazas con reglas de correlación predefinidas.

- ∙ Mejorar las investigaciones de incidentes correlacionando los comportamientos del adversario con las 14 tácticas de ATT&CK.

- ∙ Reforzar los esfuerzos de cumplimiento alineando las estrategias de seguridad con las normas reglamentarias.

Continúe leyendo ∙ Continúe leyendo sobre las prácticas críticas de ciberseguridad:

- Qué es SIEM, una guía completa

- Las cinco herramientas de SIEM que debe tener en cuenta

- Informe del Cuadrante Mágico de Gartner 2024 para SIEM

- Guía de registro, una guía del administrador del sistema para gestionar logs de manera efectiva

- Ataques populares y cómo mitigarlos

- TDIR, explicada

¿Qué sigue?

Descubra cómo la implementación de MITRE ATT&CK puede mejorar su SIEM.

Preguntas frecuentes sobre MITRE ATT&CK

- ¿Cómo empiezo a implementar MITRE ATT&CK en mi organización?

Comience por identificar sus activos más críticos y las amenazas más probables. A continuación, correlacione sus controles de seguridad existentes con las tácticas y técnicas relevantes de MITRE para identificar las faltas de cobertura. Empiece poco a poco con unas algunas técnicas clave en lugar de intentar abarcar todo el marco de una vez.

- ¿Con qué frecuencia se actualiza el marco MITRE ATT&CK?

MITRE suele actualizar el marco ATT&CK cada dos años, y las principales versiones introducen nuevas técnicas, tácticas y perfeccionamientos basados en los comportamientos observados de los actores de amenazas.

- ¿Cuál es la diferencia entre tácticas, técnicas y procedimientos?

Las tácticas son los objetivos de alto nivel del adversario (el "por qué"), las técnicas son los métodos utilizados para alcanzar esos objetivos (el "cómo") y los procedimientos son las implementaciones específicas de las técnicas (los "pasos exactos").

- ¿MITRE ATT&CK es adecuado para pequeñas organizaciones?

Sí, las organizaciones de todos los tamaños pueden beneficiarse del marco MITRE ATT&CK. Las organizaciones más pequeñas deberían centrarse en las técnicas más comunes utilizadas contra su industria en lugar de intentar abordar todo el marco de una vez.

- ¿Cómo se relaciona MITRE ATT&CK con otros marcos como NIST o ISO?

Mientras que algunos marcos como NIST e ISO se centran en los controles de seguridad y las mejores prácticas, MITRE ATT&CK se centra en los comportamientos de los adversarios. Se complementan mutuamente: NIST e ISO le ayudan a construir una sólida base de seguridad, mientras que MITRE ATT&CK le ayuda a comprender y defenderse contra métodos de ataque específicos.

- Medidas inmediatas que debe tomar

- Mejoras avanzadas en la seguridad del correo electrónico

- Evaluar el alcance de la infracción

- Mitigar el riesgo de futuras violaciones del correo electrónico

- Tácticas avanzadas de respuesta a incidentes

- Consideraciones legales y de cumplimiento

- Respuesta proactiva a los correos electrónicos comprometidos en la dark web con Log360