¿Qué son las anomalías?

Las anomalías, también conocidas como valores atípicos, son puntos de datos raros o inesperados que difieren significativamente de la mayoría de las observaciones. En ciberseguridad, las anomalías suelen señalar comportamientos maliciosos como amenazas internas, movimientos laterales o accesos no autorizados. Detectar las anomalías a tiempo es esencial para evitar violaciones de la seguridad de los datos y mejorar la seguridad de la red.

Significado de la detección de anomalías

La detección de anomalías, es decir, la identificación de eventos o comportamientos anómalos en un conjunto de datos, es la piedra angular de los sistemas modernos de detección de amenazas. Ya sea en los datos de series temporales, en los logs o en la actividad de los usuarios, el software de detección de anomalías señala las desviaciones que podrían indicar una anomalía de seguridad o un fallo del sistema. A diferencia de los sistemas basados en reglas, los algoritmos de detección de anomalías pueden descubrir amenazas desconocidas y ataques de día cero.

Tipos de anomalías

Comprender los tipos de anomalías es vital para diseñar técnicas efectivas de detección de anomalías. Estas incluyen:

- Anomalías puntuales: Puntos de datos únicos que son significativamente diferentes del resto. Ejemplo: Un repentino pico de fallos en el inicio de sesión.

- Anomalías contextuales: Puntos de datos que son anómalos en un contexto específico. Ejemplo: Alto tráfico en la red a medianoche.

- Anomalías colectivas: Una secuencia de puntos de datos que, en conjunto, se desvían del comportamiento esperado. Ejemplo: Una secuencia de inicios de sesión desde distintos países en un corto espacio de tiempo.

Estos tipos guían la implementación de diferentes métodos de detección de anomalías y mejoran la precisión de la detección de amenazas en entornos dinámicos.

Algoritmos de detección de anomalías

Los algoritmos de detección de anomalías constituyen la columna vertebral computacional de cualquier sistema moderno de detección de anomalías de seguridad. Estos algoritmos ayudan a identificar desviaciones de los patrones normales en el comportamiento de los usuarios, los logs del sistema, el tráfico de red y los eventos de acceso, lo que permite la detección temprana de amenazas que evaden las herramientas tradicionales basadas en firmas.

Los principales algoritmos de detección de anomalías utilizados en ciberseguridad incluyen:

- Bosque de aislamiento: Altamente efectivo en la identificación de valores atípicos en grandes conjuntos de datos, este algoritmo aísla las anomalías en función de la facilidad con la que pueden separarse del resto de los datos. Suele utilizarse para detectar patrones de ataque poco comunes, como el uso indebido de privilegios o el acceso inusual a archivos.

- Equipo de vectores de soporte (SVM) de una clase: Ideal para datos de alta dimensión como logs y registros de actividad de usuarios, el SVM de una clase crea un límite en torno a los datos normales y señala las desviaciones como anomalías, lo que resulta útil para detectar vectores de ataque desconocidos o el uso indebido de credenciales.

- Autocodificadores: Son modelos basados en el aprendizaje profundo (deep learning) y capacitados para reconstruir los datos de entrada. En ciberseguridad, se utilizan para modelar secuencias normales de log o tráfico de red. Cuando los errores de reconstrucción se disparan, indica anomalías potenciales como acciones no autorizadas o el compromiso del sistema.

- Agrupación de k-means: Este algoritmo no supervisado agrupa puntos de datos similares y destaca los valores atípicos, por lo que resulta útil para agrupar acciones típicas de los usuarios y detectar comportamientos anómalos como ataques de fuerza bruta o de reconocimiento interno.

- Agrupación espacial basada en la densidad de aplicaciones con ruido (DBSCAN): DBSCAN identifica los clústeres densos y señala como anomalías los puntos situados en regiones dispersas. En entornos de SIEM, esto puede destacar comportamientos de inicio de sesión poco frecuentes o intentos de comunicación de baja frecuencia de malware latente.

- Análisis de componentes principales (PCA): Utilizado a menudo para reducir la dimensionalidad de los datos de log o telemetría, la detección de anomalías basada en el PCA ayuda a identificar variaciones inesperadas en el comportamiento del sistema o en el uso de las aplicaciones.

Machine learning en la detección de anomalías

El machine learning (ML) en la detección de anomalías permite a los equipos de ciberseguridad identificar amenazas que no coinciden con las firmas de ataque conocidas. Los métodos de detección tradicionales tienen dificultades con las nuevas amenazas y los entornos ruidosos. El software de detección de anomalías basado en ML se adapta a la evolución de los patrones y reduce los falsos positivos aprendiendo lo que significa "normal" en su entorno único.

Existen tres tipos principales de ML utilizados para la detección de anomalías en ciberseguridad:

- Aprendizaje supervisado: Requiere datos etiquetados tanto para el comportamiento normal como para el anómalo. En ciberseguridad, esto es útil para el entrenamiento de modelos sobre ataques conocidos (por ejemplo, phishing o actividad de ransomware). Sin embargo, su aplicabilidad está limitada por la disponibilidad de datos etiquetados de calidad.

- Aprendizaje no supervisado: Más comunes en la detección de anomalías de seguridad, los modelos no supervisados como la agrupación y los autocodificadores aprenden patrones de comportamiento normales sin necesidad de anomalías etiquetadas. Estos modelos son ideales para entornos como las plataformas SIEM, donde la mayoría de los datos no están etiquetados y los atacantes evolucionan constantemente sus tácticas.

- Aprendizaje semisupervisado: Se entrena con abundantes datos "normales" y señala las desviaciones sin necesidad de datos de ataque etiquetados. Este enfoque es efectivo en los sistemas UEBA, en los que comprender el comportamiento básico de los usuarios es clave para detectar amenazas internas o cuentas comprometidas.

Entre las aplicaciones comunes de ciberseguridad de la detección de anomalías basada en ML se incluyen:

- UEBA: Los modelos con ML analizan datos de series temporales, secuencias de log y patrones de acceso para detectar anomalías como viajes imposibles, uso indebido de credenciales y acaparamiento de datos.

- Detección de anomalías en la red: ML identifica el uso anormal de protocolos, los intentos de exfiltración de datos y el tráfico de comando y control, incluso cuando está cifrado u ofuscado.

- Seguridad de endpoints: Los modelos basados en el comportamiento detectan la ejecución anómala de procesos, las modificaciones de archivos y los cambios en el registro indicativos de actividad de malware.

- Correlación y alerta SIEM: El ML aumenta la correlación basada en reglas marcando patrones de ataque raros o emergentes a través de logs, eventos y datos de telemetría.

Detección de anomalías en ciberseguridad

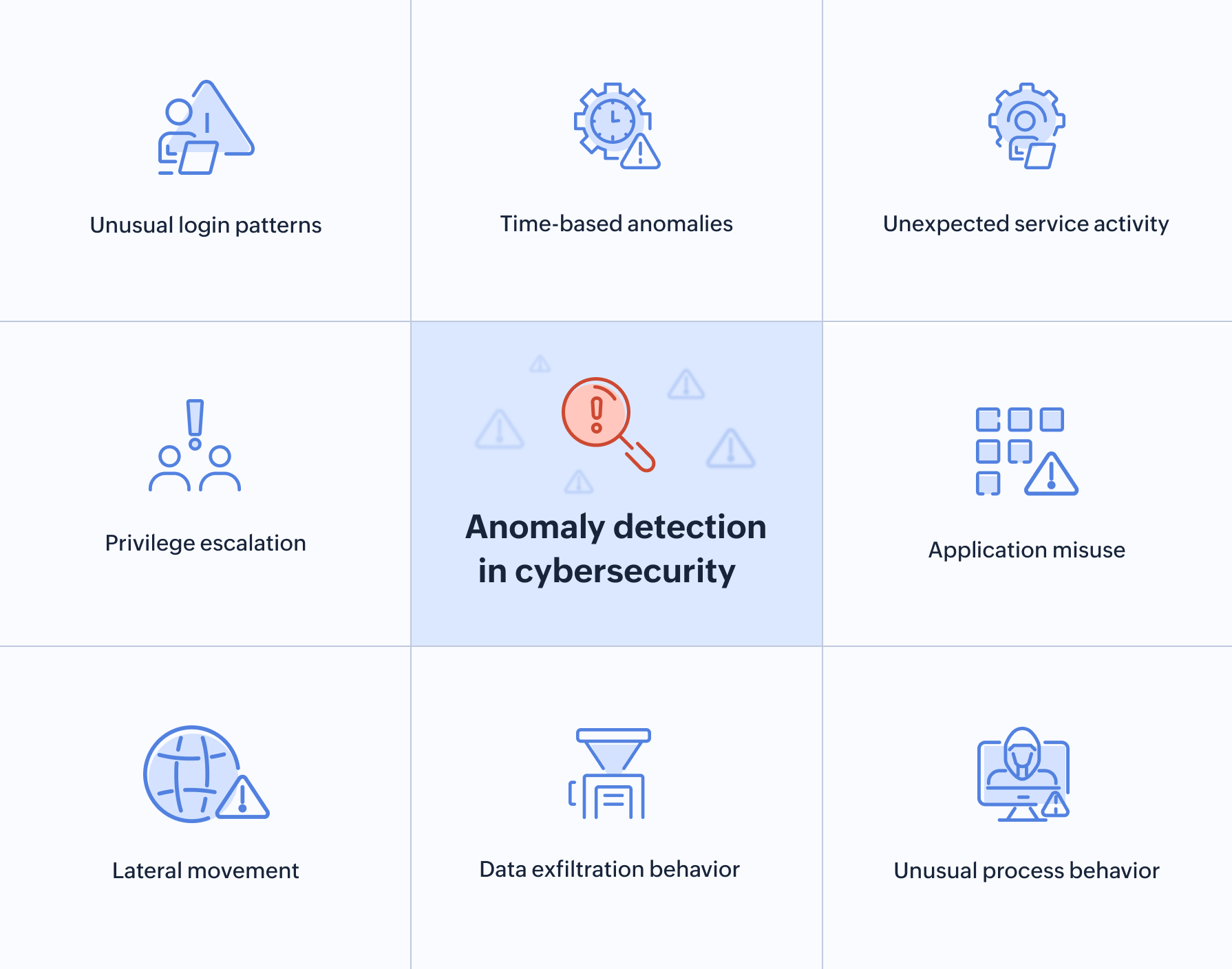

Como ya se ha comentado, la detección de anomalías consiste en identificar desviaciones en la actividad de los usuarios, el comportamiento de la red o los eventos del sistema que indiquen amenazas potenciales.

Los tipos de anomalías pueden incluir:

- Patrones de inicio de sesión inusuales: Un usuario que inicie sesión a una hora extraña (por ejemplo, a las 3 de la madrugada), desde una dirección IP extranjera o desde varias ubicaciones geográficas en un breve espacio de tiempo son indicadores claros de que las credenciales están en peligro.

- Escalamiento de privilegios: Un usuario estándar que de repente ejecuta comandos o accede a recursos reservados a los administradores puede ser marcado como una anomalía basada en el comportamiento base de referencia.

- Movimiento lateral: Cuando una cuenta o un proceso accede a sistemas con los que normalmente nunca interactúa, este comportamiento se considera una anomalía de la red. La detección de movimientos laterales es un caso de uso clave para la detección de anomalías en la red.

- Comportamiento de exfiltración de datos: Un aumento repentino del tráfico saliente, especialmente si se trata de datos sensibles o destinos no reconocidos, es un escenario clásico de detección de anomalías de datos.

- Comportamiento inusual de los procesos: Los procesos que aparecen de forma inesperada, se ejecutan desde directorios no estándar o realizan cambios no autorizados en el registro pueden ser señalados por los sistemas de detección de anomalías de endpoints.

- Uso indebido de las aplicaciones: Los usuarios que realizan acciones fuera de su patrón normal de uso de las aplicaciones, como descargar informes de forma masiva o exportar dashboards, pueden ser señal de amenazas internas.

- Actividad inesperada de los servicios: La apertura de nuevos puertos, el reinicio frecuente de servicios o el uso de protocolos de forma inesperada son ejemplos de detección de anomalías en el comportamiento de la red.

- Anomalías basadas en el tiempo: La detección de anomalías en series temporales es útil para detectar desviaciones en métricas como el uso de la CPU, picos de memoria, intentos de autenticación o inicios de sesión fallidos durante un periodo de tiempo.

Casos de uso de la detección de anomalías

Para comprender mejor la detección de anomalías en ciberseguridad, resulta útil examinar escenarios prácticos en los que las anomalías de seguridad señalan amenazas reales. Estos ejemplos muestran cómo los algoritmos de detección de anomalías, el ML y las técnicas de detección de anomalías trabajan juntos para identificar actividades inusuales que pueden eludir las herramientas de detección tradicionales.

1. Ubicación de inicio de sesión inusual (detección de viaje imposible)

- Escenario: Un usuario se conecta desde Nueva York a las 9 am EST y después desde Singapur a las 9:15 am EST. La organización utiliza SSO y controles de acceso basados en la geografía.

- Detección: Un algoritmo de detección de anomalías de series temporales respaldado por el comportamiento base de referencia del usuario marca esto como un evento de viaje imposible. Detecta que tal cambio geográfico en un breve lapso de tiempo es estadísticamente inverosímil.

- Importancia: Esta anomalía de seguridad puede apuntar al uso de credenciales robadas desde una región diferente o a un intento de secuestro de sesión, ambos comunes en los ataques basados en phishing.

2. Tráfico masivo de salida a horas inusuales

- Escenario: Un endpoint de desktop que suele transmitir unos pocos megabytes por hora durante las horas de trabajo carga repentinamente 3,5 GB de datos cifrados a una dirección IP desconocida a las 2:45 am.

- Detección: Una técnica de detección de anomalías en los datos, combinada con un algoritmo de detección de valores atípicos como el bosque de aislamiento, señala esto como un pico de volumen y una actividad inusual en la hora del día.

- Importancia: Podría tratarse de un caso de exfiltración de datos por un sistema comprometido, una botnet o una amenaza interna. Es un caso de uso clásico para el software de detección de anomalías en la detección de brechas sigilosas.

3. Cuenta inactiva repentinamente activa en varios sistemas

- Escenario: Una cuenta de administrador poco utilizada, inactiva durante más de 90 días, se utiliza de repente para autenticarse en controladores de dominio, una VPN y consolas en la nube, todo ello en 10 minutos.

- Detección: Las técnicas de detección de anomalías con UEBA identifican esta ráfaga de actividad como anormal para esa cuenta y ese nivel de privilegios.

- Importancia: Esto suele ser indicativo de un acceso no autorizado a credenciales. El ataque podría ser una amenaza interna o un actor externo que explote una cuenta olvidada con privilegios elevados.

4. Desajuste del perfil del dispositivo en el intento de acceso

- Escenario: Una cuenta de usuario que suele iniciar sesión desde un equipo Windows 11 emitido por la empresa intenta acceder a la red utilizando un equipo Android a través de una IP no reconocida.

- Detección: Los algoritmos de detección de anomalías basados en ML analizan la huella digital del dispositivo, los metadatos de la sesión y el historial de acceso para señalar la falta de coincidencia.

- Importancia: Este comportamiento se desvía del perfil conocido del usuario y puede representar un secuestro de sesión, malware móvil o un intento de violación de seguridad de un dispositivo malicioso.

La plataforma de seguridad de ManageEngine para la detección de anomalías

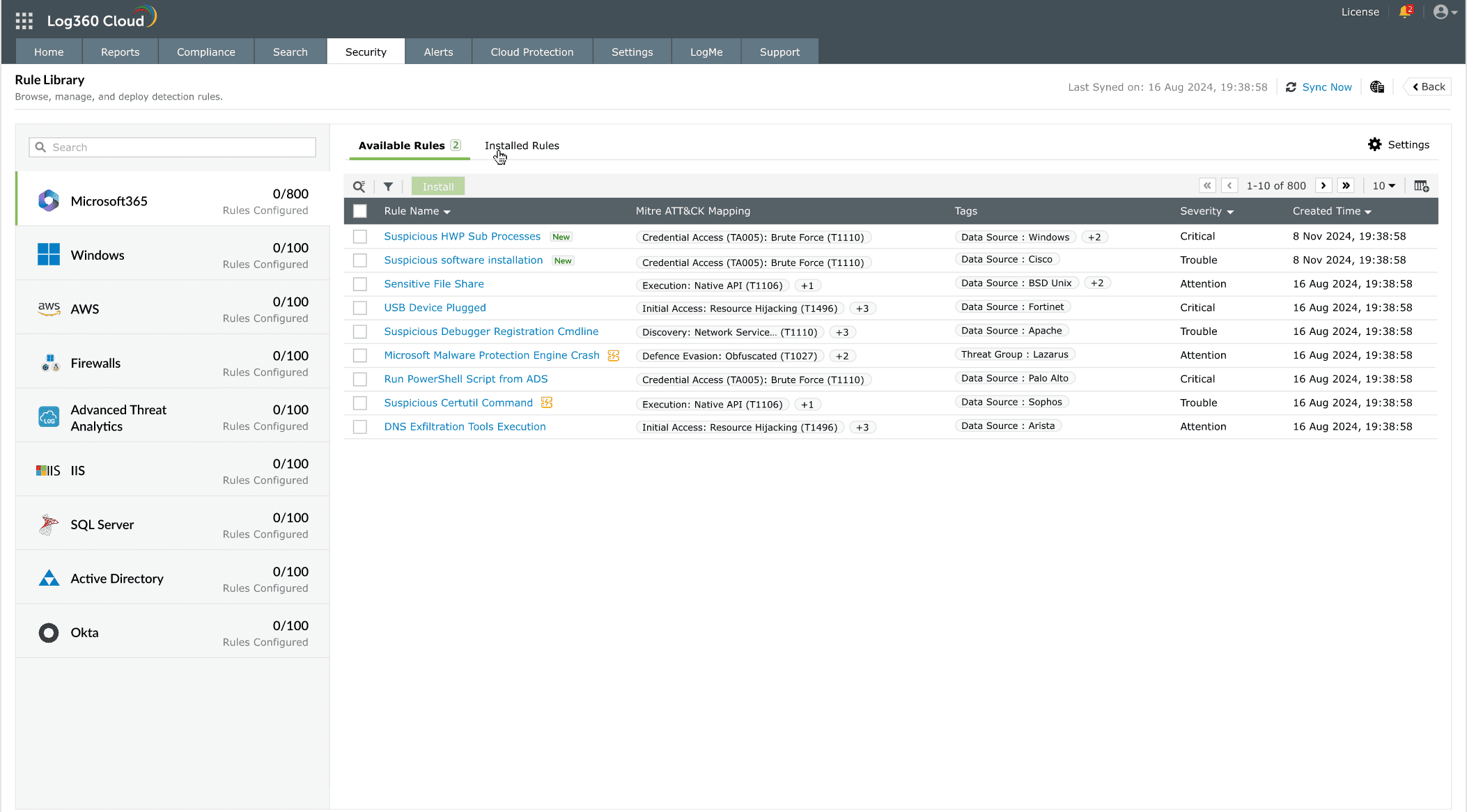

ManageEngine Log360 ies una plataforma SIEM unificada que combina la gestión de logs, la inteligencia contra amenazas y UEBA para ofrecer un monitoreo integral de la seguridad. Uno de sus principales puntos fuertes reside en sus funciones de detección de anomalías, que ayudan a los equipos de seguridad a identificar rápidamente comportamientos sospechosos y amenazas potenciales en todo el entorno de TI.

1. Detección de valores atípicos mediante análisis de logs

Log360 recopila y analiza logs de una amplia gama de fuentes, incluidos servidores, firewalls, bases de datos, plataformas en la nube y endpoints. Utilizando estos datos, identifica valores atípicos en los patrones de actividad, como:

- Picos repentinos de inicios de sesión fallidos

- Acceso inusual a recursos sensibles

- Inicios de sesión desde lugares o IP desconocidos

- Acceso o modificaciones anormales de archivos

Estas anomalías salen a la luz mediante reglas de correlación predefinidas y análisis avanzados, con la posibilidad de que los usuarios definan reglas y alertas personalizadas adaptadas a su entorno.

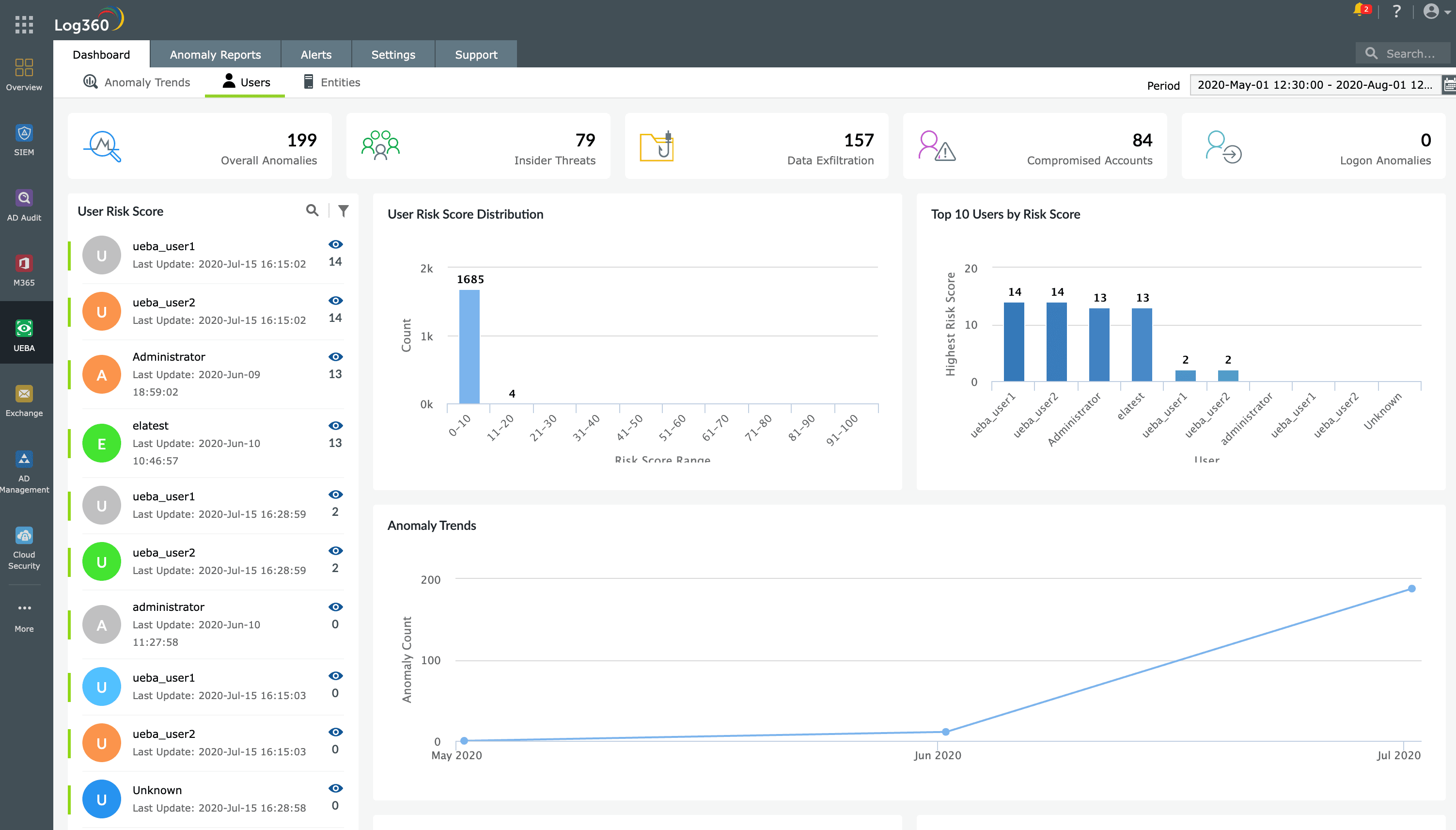

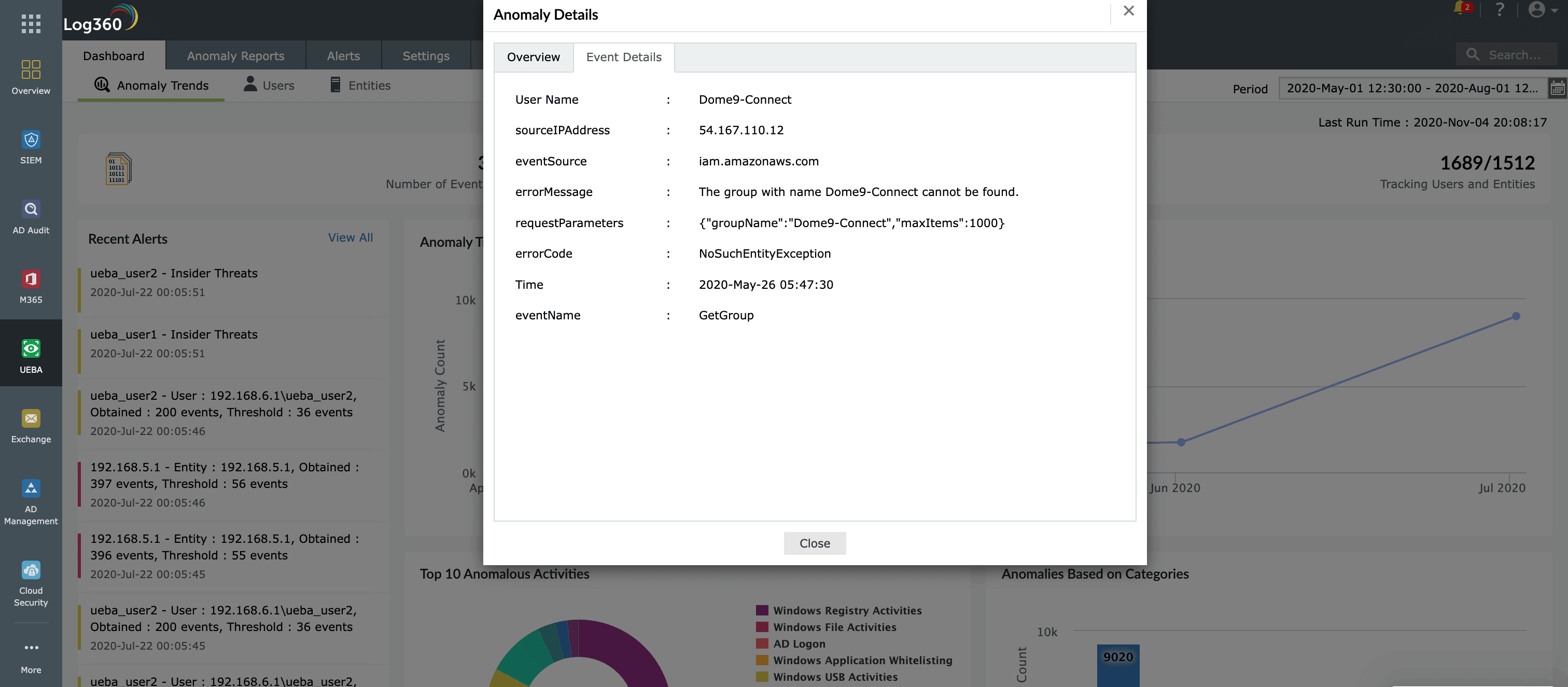

2. Análisis del comportamiento con UEBA

Log360 incluye un módulo UEBA dedicado. Esta función utiliza algoritmos de ML para establecer una línea de base de comportamiento para cada usuario y entidad (por ejemplo, endpoints, servidores y aplicaciones) de la red.

- Puntuación del riesgo: A cada usuario y entidad se le asigna una puntuación de riesgo dinámica basada en la gravedad y frecuencia de sus actividades.

- Agrupación dinámica: Los usuarios y las entidades se agrupan automáticamente en función de comportamientos similares, lo que facilita la detección de anomalías en el contexto.

- Alertas contextuales: Cuando la actividad se desvía significativamente de la norma, el sistema activa alertas, marcándolas como incidentes de riesgo bajo, medio o alto.

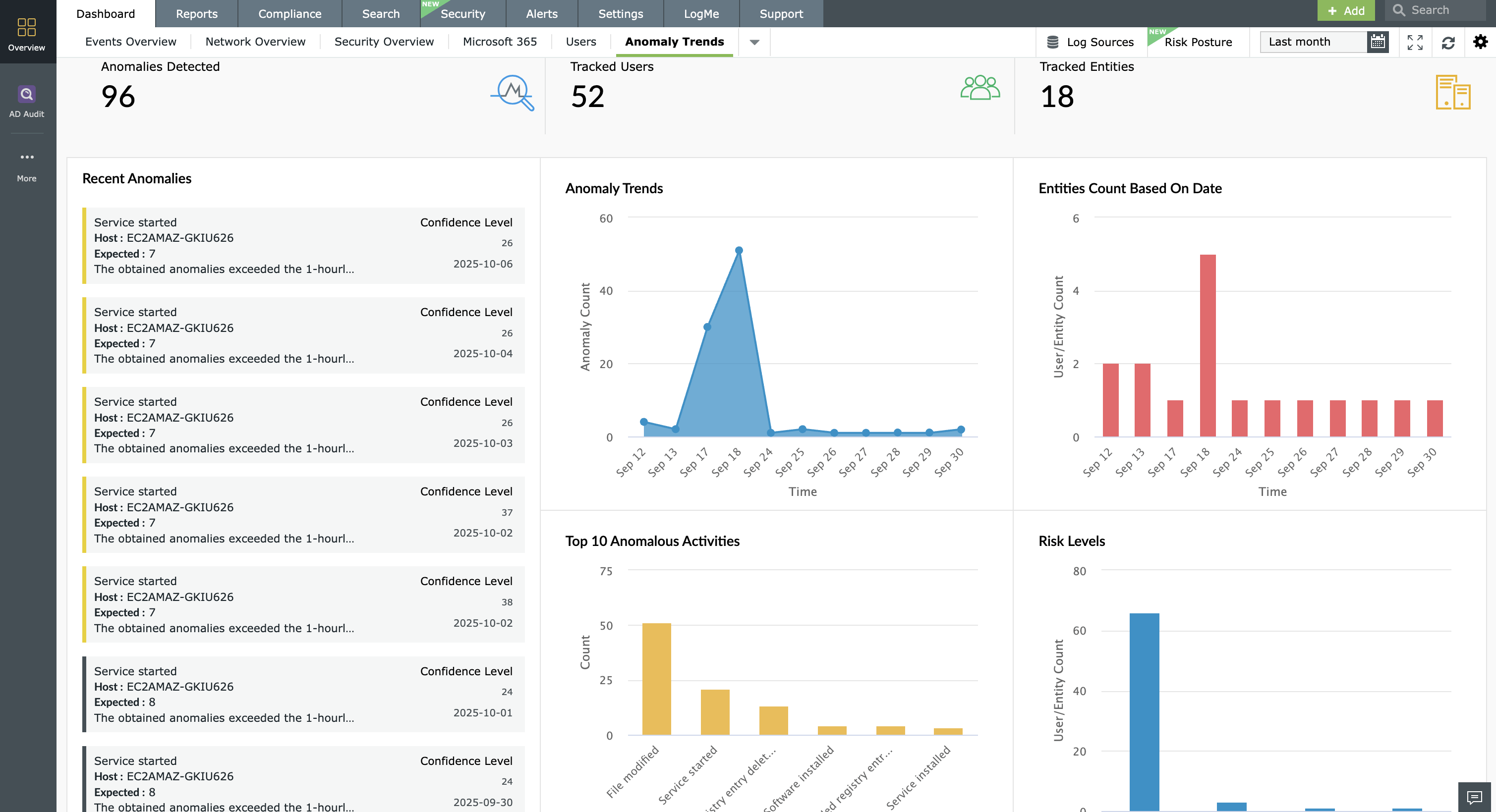

3. Informes visuales de anomalías y dashboards

Log360 ofrece informes visuales especializados y dashboards que facilitan la detección de anomalías de un vistazo:

- Dashboard de tendencias de anomalías: Proporciona un resumen general de alto nivel de los patrones de anomalías a lo largo del tiempo.

- Principales anomalías: Destaca las anomalías de alto riesgo.

- Categorización de anomalías: Agrupa las anomalías por tipo, como anomalías de inicio de sesión, anomalías de acceso o anomalías de privilegios.

- Anomalías de usuarios y entidades: Los dashboards independientes muestran información específica de usuarios o entidades no humanas (como equipos o aplicaciones).

- Estadísticas de riesgo: Proporciona un desglose visual de los niveles de riesgo en toda su red y ayuda a priorizar los esfuerzos de respuesta.

Estos dashboards proporcionan una postura de seguridad en tiempo real, lo que permite a los equipos evaluar rápidamente el estado actual de la red sin revisar a través de logs sin procesar.

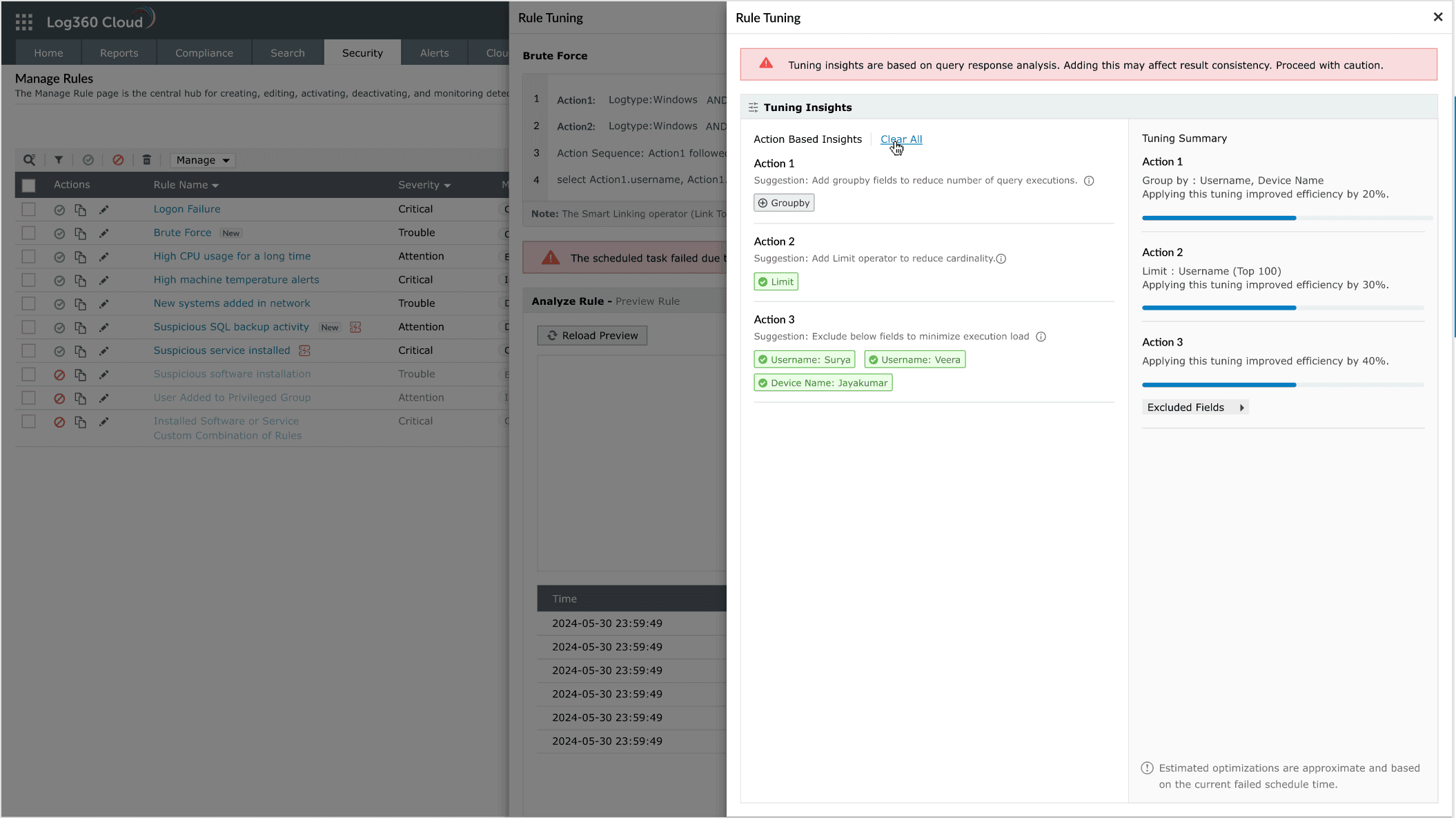

4. Correlación y personalización

- Los equipos de seguridad pueden configurar reglas de correlación personalizadas para definir lo que constituye una actividad sospechosa en su entorno específico.

- Las alertas en tiempo real pueden enviarse por correo electrónico, SMS o integrarse con herramientas ITSM para una respuesta automatizada.

- Los eventos correlacionados se presentan con un contexto detallado, lo que ayuda a los analistas a comprender la historia que hay detrás de la anomalía.

- La solución proporciona umbrales inteligentes que aprovechan la información contextual y los datos en tiempo real para reevaluar y reajustar continuamente sus valores. A diferencia de los umbrales estáticos, que son valores fijos establecidos en función de estándares predefinidos, los umbrales inteligentes tienen la capacidad de ajustarse dinámicamente en respuesta a los cambios en el entorno de TI.

¿Qué sigue?

Aprenda cómo puede implementar la detección de anomalías en la red de su organización con las funciones de Log360

- ¿Qué son las anomalías?

- Significado de la detección de anomalías

- Tipos de anomalías

- Algoritmos de detección de anomalías

- Machine learning en la detección de anomalías

- Detección de anomalías en ciberseguridad

- Casos de uso de la detección de anomalías

- La plataforma de seguridad de ManageEngine para la detección de anomalías