Protección ante ransomware Snake

Tome el control e identifique los puntos de control para evitar que los datos de su organización sean secuestrados.

El año 2020 nos ha enseñado una cosa: que la prevención es mejor que encontrar una cura. Esto se aplica no solo al nuevo coronavirus, sino también a Snake, el ransomware de 2020. Snake puede cifrar sigilosamente sus archivos confidenciales y extorsionarlo. Es difícil detectar a Snake sin un equipo de TI sólido y una solución de seguridad de TI aún más sólida.

En esta pubicación, analizaremos cada etapa del ataque de ransomware Snake y brindaremos consejos prácticos para defenderse de este nuevo tipo de ataque. Esto podría ahorrarle mucho dinero algún día, ¡tal vez incluso hoy!

La intrusión: cómo entra el ransomware Snake

Los correos electrónicos de phishing, los anuncios maliciosos, las inyecciones web y las actualizaciones falsas son diferentes formas en las que el ransomware puede ingresar a una red. Sin embargo, el punto de entrada inicial de Snake suele ser a través de una conexión insegura de protocolo de escritorio remoto (RDP). La mejor forma de evitar su entrada es deshabilitar el acceso remoto para los usuarios, a menos que, por supuesto, sea un requisito comercial.

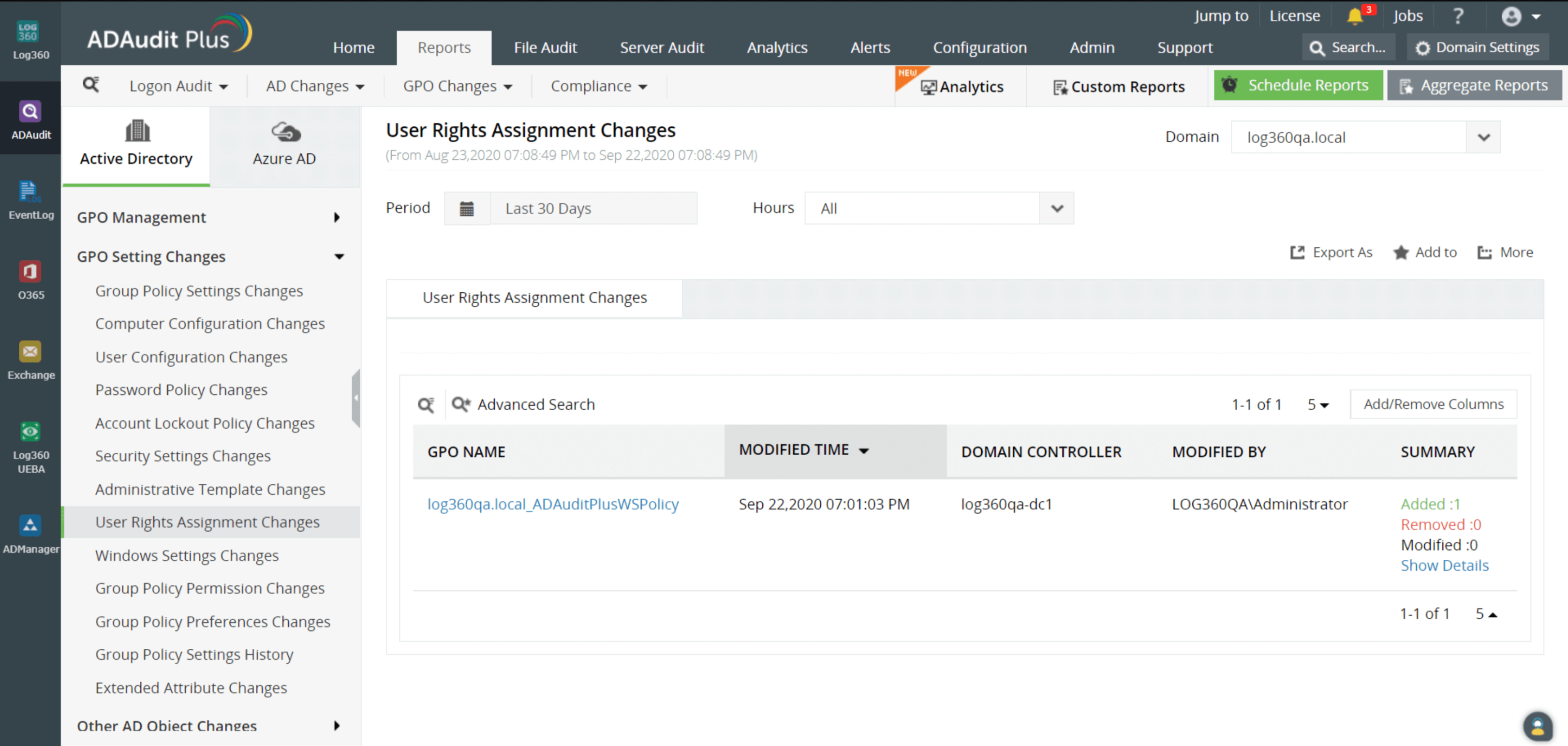

La solución: use herramientas de monitoreo de registros como Log360 de ManageEngine para identificar instantáneamente cualquier cambio realizado en los derechos de acceso remoto de los usuarios en la Política de grupo. Las alertas se pueden configurar para que los administradores de TI sean notificados cuando cambien los derechos de acceso al escritorio remoto de usuarios específicos. La Figura 1 muestra un informe Log360, que refleja los hallazgos del complemento ADAudit Plus, sobre los cambios realizados en las asignaciones de derechos de usuario

Un informe sobre los cambios realizados en la asignación de derechos de usuario en

Log360 de ManageEngine

Un informe sobre los cambios realizados en la asignación de derechos de usuario en

Log360 de ManageEngine La instalación: ¿Ya se ha infectado el dispositivo?

Una vez que Snake gana un punto de apoyo inicial en una máquina, registra un marcador de objeto de exclusión mutua (mutex) llamado EKANS para verificar si la máquina ya ha sido infectada (EKANS es Snake escrito al revés). Si se descubre que la máquina ya está infectada, Snake deja de ejecutar comandos automáticamente.

Sin embargo, Snake continúa con el ataque si confirma que la máquina aún no está infectada.

Snake cambia la configuración del firewall

Antes de cifrar los archivos, Snake lleva a cabo dos procesos para aislar al sistema de la comunicación con el mundo exterior. Primero, modifica la configuración del firewall de Windows para bloquear todas las conexiones entrantes y salientes que aún no están configuradas. En segundo lugar, se bloquean todas las comunicaciones que no coincidan con las reglas existentes del firewall. Una herramienta incorporada en Windows, llamada netsh, se usa para cambiar las configuraciones del firewall.

La solución: monitorear los cambios en las reglas de configuración del firewall y mantener un registro del tráfico en las conexiones del firewall puede ayudar a detectar el ransomware Snake en esta etapa del ataque.

Snake elimina los datos respaldados

Otra característica importante del ransomware Snake es que busca y elimina copias de volumen y las copias de seguridad de archivos de computadora creados en sistemas Microsoft Windows, de modo que la víctima no tiene opciones de recuperación de datos. La detección rápida del problema es clave para controlar el daño.

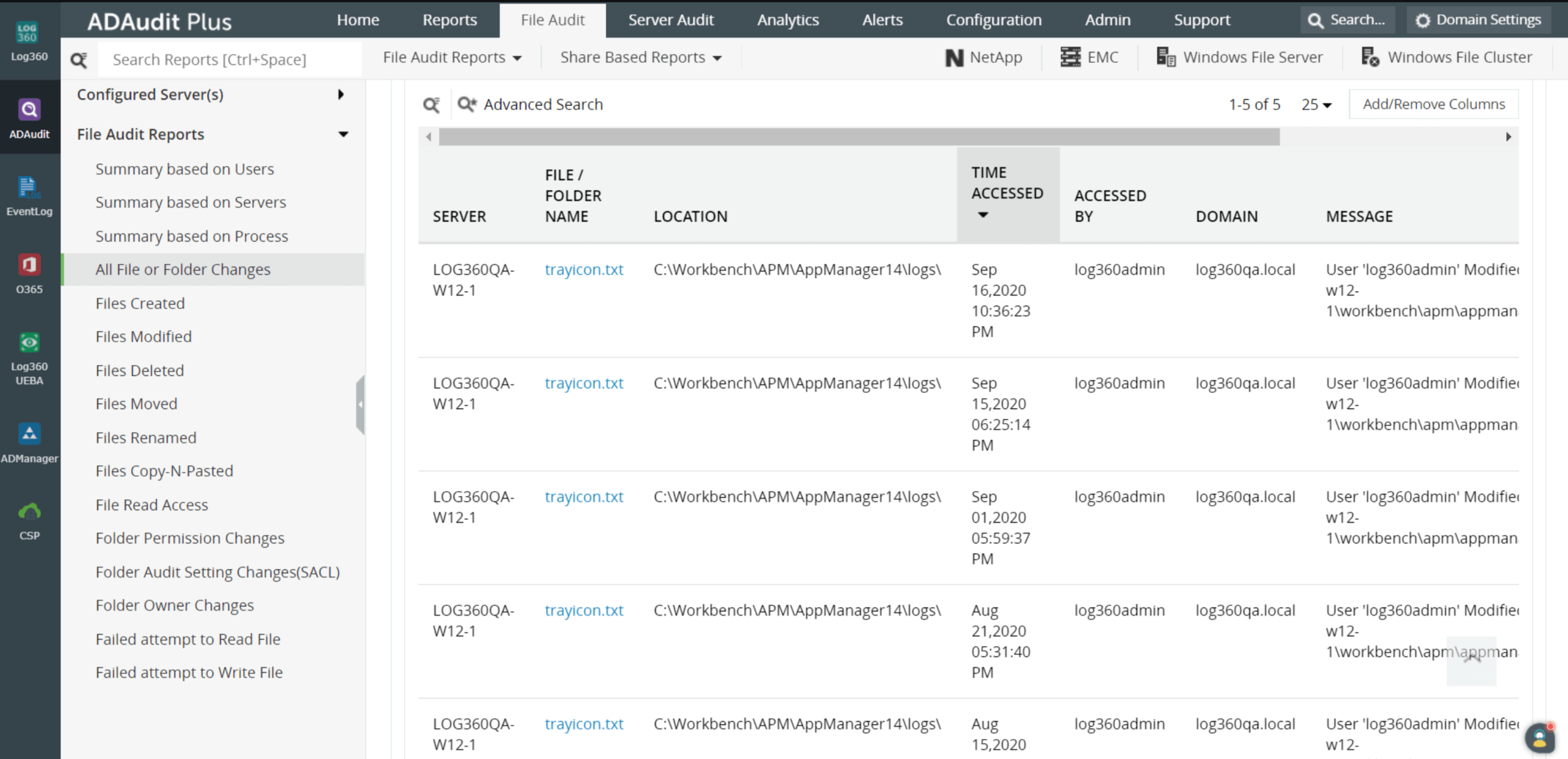

La solución: Con la capacidad de monitoreo de la integridad de los archivos de Log360 de ManageEngine, los administradores pueden recibir alertas instantáneamente cuando se modifican o eliminan archivos. La Figura 2 muestra un informe de muestra del monitoreo de la integridad de archivos de Log360, como se refleja en los hallazgos del complemento ADAuditPlus.

Informe de todos los cambios de archivos o carpetas en Log360 de ManageEngine

Informe de todos los cambios de archivos o carpetas en Log360 de ManageEngine Snake mata los procesos automatizados

Después de eliminar las copias, Snake usa código preescrito para eliminar numerosos procesos, como los procesos de automatización de máquinas cruciales para la operación de unidades de fabricación, herramientas de administración remota, máquinas virtuales, administración de redes y más.

El tiempo de inactividad prolongado y las paradas de producción generan una enorme presión sobre la víctima para que pague el rescate. Ahora puede reconocer que los procesos que se detienen en su organización pueden indicar un ataque Snake. ¡Actúe rápidamente para defender su infraestructura!

Hasta este momento, sus datos todavía están disponibles para usted. Debería haber identificado que existe un problema de ciberseguridad a través de los diversos métodos de detección mencionados anteriormente.

Veamos qué sucede en caso de que no detecte ninguno de los signos de un ataque de Snake.

Comienza el cifrado

Snake ransomware comienza a cifrar sus archivos. Este ransomware engañoso deja sin cifrar los archivos y carpetas del sistema para que pueda iniciar sesión en su sistema y no sospechar.

Después de cifrar todos los archivos objetivo, el ransomware los renombra. Se agrega una cadena aleatoria de 5 caracteres a la extensión del archivo para ocultarse de los métodos de detección de ransomware de firmas. Por ejemplo, un archivo llamado "finance.doc" se puede renombrar como "finance.dochGDyf" y un archivo llamado "santa.py" se puede renombrar como "santa.pyDQulKh".

¡La herramienta de detección es superada!

Puede pensar que puede utilizar soluciones que le avisen instantáneamente cuando se cambia el nombre de los archivos. Cierto, pero sería demasiado tarde. Snake primero cifra todos los archivos de destino y luego comienza a cambiarles el nombre. En el momento en que reciba una alerta de que se está cambiando el nombre de los archivos, el cifrado habrá terminado y el daño ya está hecho.

Se trata de dinero

Para descifrar los archivos, Snake pide un rescate a través de un archivo de texto, "Fix-Your-Files.txt", que se encuentra en el escritorio de la víctima. Para ganarse la confianza de la víctima, el atacante puede ofrecer un descifrado gratuito de tres archivos encriptados.

Otras medidas que podría tomar para proteger su organización del ransomware Snake incluyen:

1. Supervisar los inicios de sesión de los usuarios: los usuarios pueden iniciar sesión mediante RDP, el Servicio de usuario de acceso telefónico de autenticación remota (RADIUS) y las redes privadas virtuales (VPN). Debe supervisar cada uno de estos tipos de inicio de sesión y analizar tanto el nombre del equipo de origen como la dirección IP de origen. Cualquier actividad inusual debe detectarse de inmediato y se deben tomar medidas si se observan signos reveladores de ataques.

2. Analice si los atacantes están intentando ocultar sus huellas: después de hacerse un hueco, los atacantes intentan ocultar sus huellas borrando los registros de eventos. Después de hacer esto, pueden intentar cambiar las políticas de auditoría para que las acciones posteriores no se registren. Debería poder detectar ambas actividades maliciosas.

3. Busque instalaciones de software inusuales: si se está instalando software sospechoso en cualquier lugar de la red de su organización, debería poder detectarlo. Log360 lo ayuda a establecer una respuesta automatizada a incidentes y lo ayuda a detectar instalaciones atípicas en tiempo real para que pueda tomar medidas inmediatas.

4. Bloquear el hash: ciertas versiones del ransomware Snake se pueden detener bloqueando el hash del malware. Estos dos hashes son indicadores clave de compromiso:

(i) SHA256 e5262db186c97bbe533f0a674b08ecdafa3798ea7bc17c705df526419c168b60

(ii) MD53d1cc4ef33bad0e39c757fce317ef82a

5. Implementar la autenticación multifactor (MFA): MFA debe implementarse en todos los puntos de contacto del usuario si es posible. Incluso la autenticación de dos factores ayuda a disuadir a los atacantes.

Si sigue estas medidas de seguridad, puede proteger su organización no solo del ransomware Snake, sino también de gusanos, troyanos, software espía y otro malware malicioso que acecha en su red.

Tome las medidas adecuadas para defender su organización del ransomware Snake

Descargue la versión gratuita de Log360