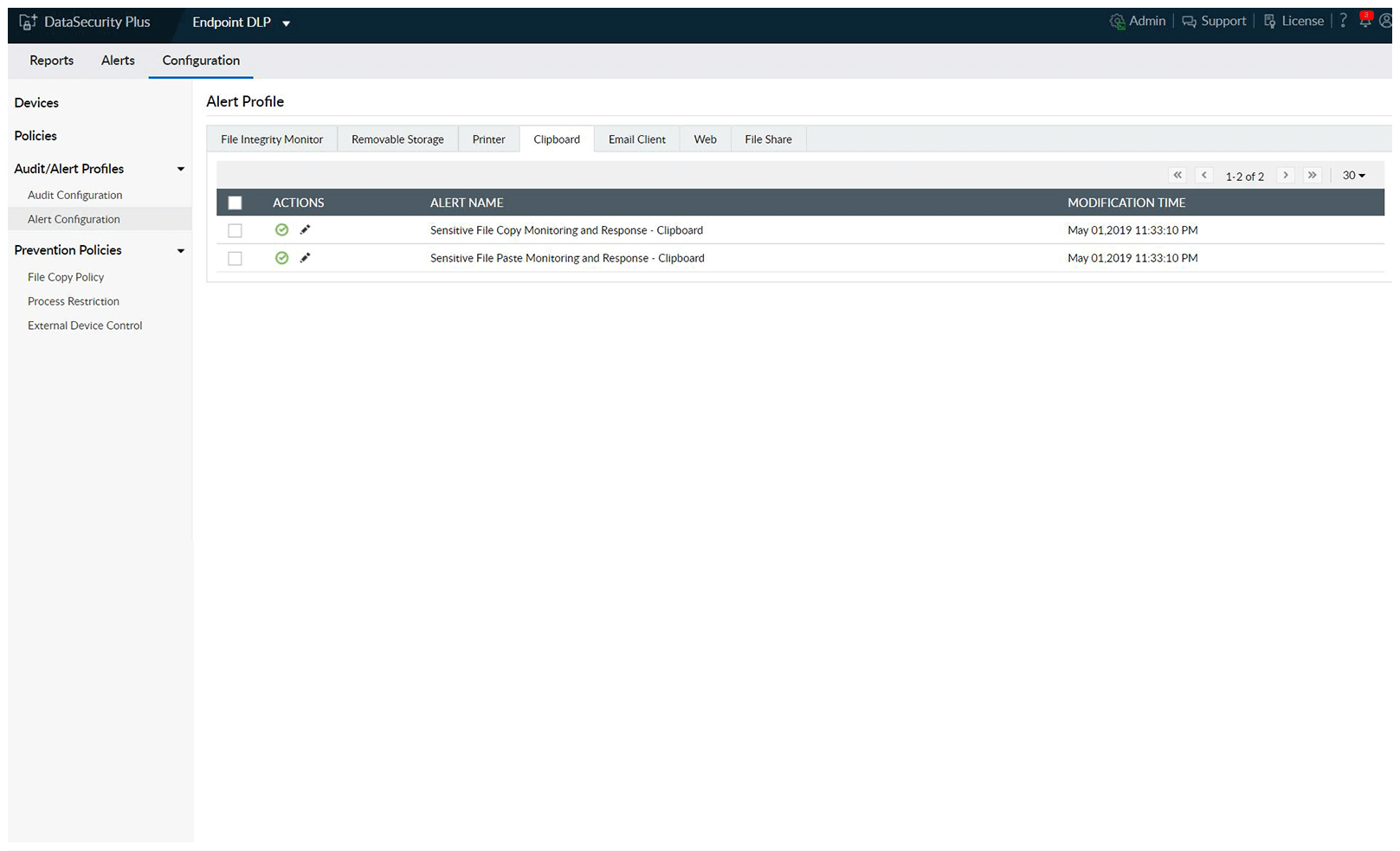

Monitoruj i kontroluj korzystanie z nośników USB, poczty e-mail, drukarek, schowków i innych urządzeń w całej organizacji.

Przyspiesz wykrywanie zdarzeń dzięki wielu wstępnie zdefiniowanym zasadom zabezpieczeń DLP, które pomagają reagować na nieautoryzowany przepływ danych, włamania złośliwego oprogramowania i nie tylko.

Zapobiegaj zdarzeniom związanym z bezpieczeństwem, zanim do nich dojdzie, blokując nieuzasadnione działania kopiowania plików, zatrzymując uruchamianie plików wykonywalnych o wysokim ryzyku i nie tylko.

1. Ulepszona kontrola danych: Monitoruj i kontroluj korzystanie z nośników USB, poczty e-mail, drukarek, schowków i innych urządzeń w całej organizacji.

2. Wstępnie skonfigurowane zabezpieczenia: Przyspiesz wykrywanie zdarzeń dzięki wielu wstępnie zdefiniowanym zasadom zabezpieczeń DLP, które pomagają reagować na nieautoryzowany przepływ danych, włamania złośliwego oprogramowania i nie tylko.

3. Wdrażanie strategii prewencyjnych: Zapobiegaj zdarzeniom związanym z bezpieczeństwem, zanim do nich dojdzie, blokując nieuzasadnione działania kopiowania plików, zatrzymując uruchamianie plików wykonywalnych o wysokim ryzyku i nie tylko.

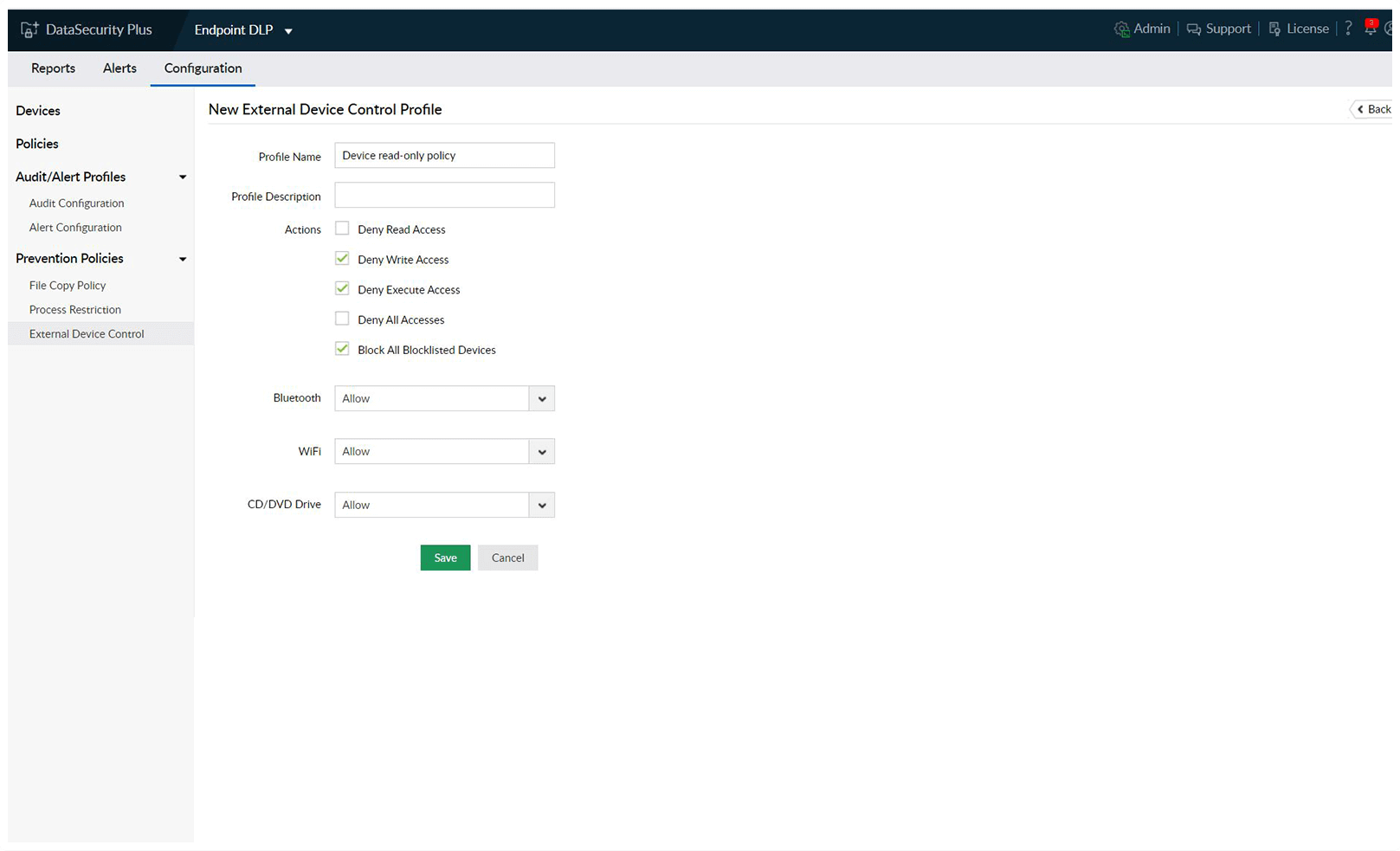

Szczegółowo kontroluj i ograniczaj operacje na zewnętrznych urządzeniach pamięci masowej, takie jak odczytywanie, zapisywanie i uzyskiwanie dostępu.

Określ, które grupy będą miały dostęp do wielu urządzeń punktów końcowych, w tym routerów Wi-Fi, adapterów Bluetooth, napędów CD/DVD, stacji dyskietek i innych.

Twórz listy blokowanych urządzeń, aby zabronić korzystania z podejrzanych i niesprawdzonych urządzeń w punktach końcowych.

1. Kontrola korzystania z urządzeń USB: Szczegółowo kontroluj i ograniczaj operacje na zewnętrznych urządzeniach pamięci masowej, takie jak odczytywanie, zapisywanie i uzyskiwanie dostępu.

2. Zarządzanie urządzeniami końcowymi: Określ, które grupy będą miały dostęp do wielu urządzeń punktów końcowych, w tym routerów Wi-Fi, adapterów Bluetooth, napędów CD/DVD, stacji dyskietek i innych.

3. Ograniczanie urządzeń na liście blokowanych: Twórz listy blokowanych urządzeń, aby zabronić korzystania z podejrzanych i niesprawdzonych urządzeń w punktach końcowych.

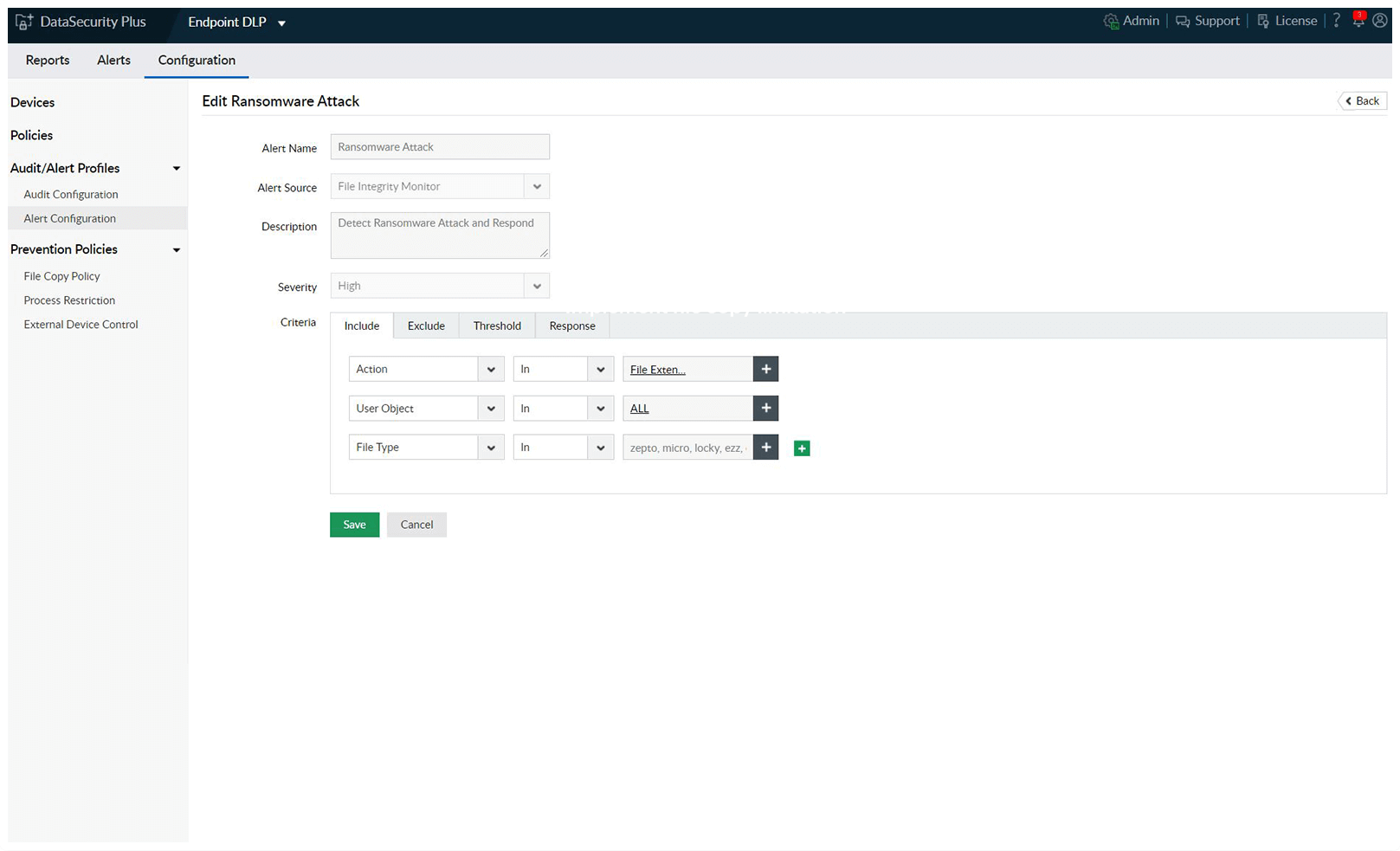

Oceniaj i obsługuj krytyczne naruszenia zasad za pomocą niestandardowych skryptów lub domyślnych opcji naprawczych do usuwania plików i poddawania ich kwarantannie.

Wykrywaj infekcje oprogramowaniem wymuszającym okup w systemach lokalnych i inicjuj niestandardowe skrypty, aby zamknąć zainfekowany system, odłączyć uszkodzone urządzenia od sieci i nie tylko.

1. Aktywacja zarządzania zagrożeniami: Oceniaj i obsługuj krytyczne naruszenia zasad za pomocą niestandardowych skryptów lub domyślnych opcji naprawczych do usuwania plików i poddawania ich kwarantannie.

2. Zapobieganie atakom oprogramowania wymuszającego okup: Wykrywaj infekcje oprogramowaniem wymuszającym okup w systemach lokalnych i inicjuj niestandardowe skrypty, aby zamknąć zainfekowany system, odłączyć uszkodzone urządzenia od sieci i nie tylko.

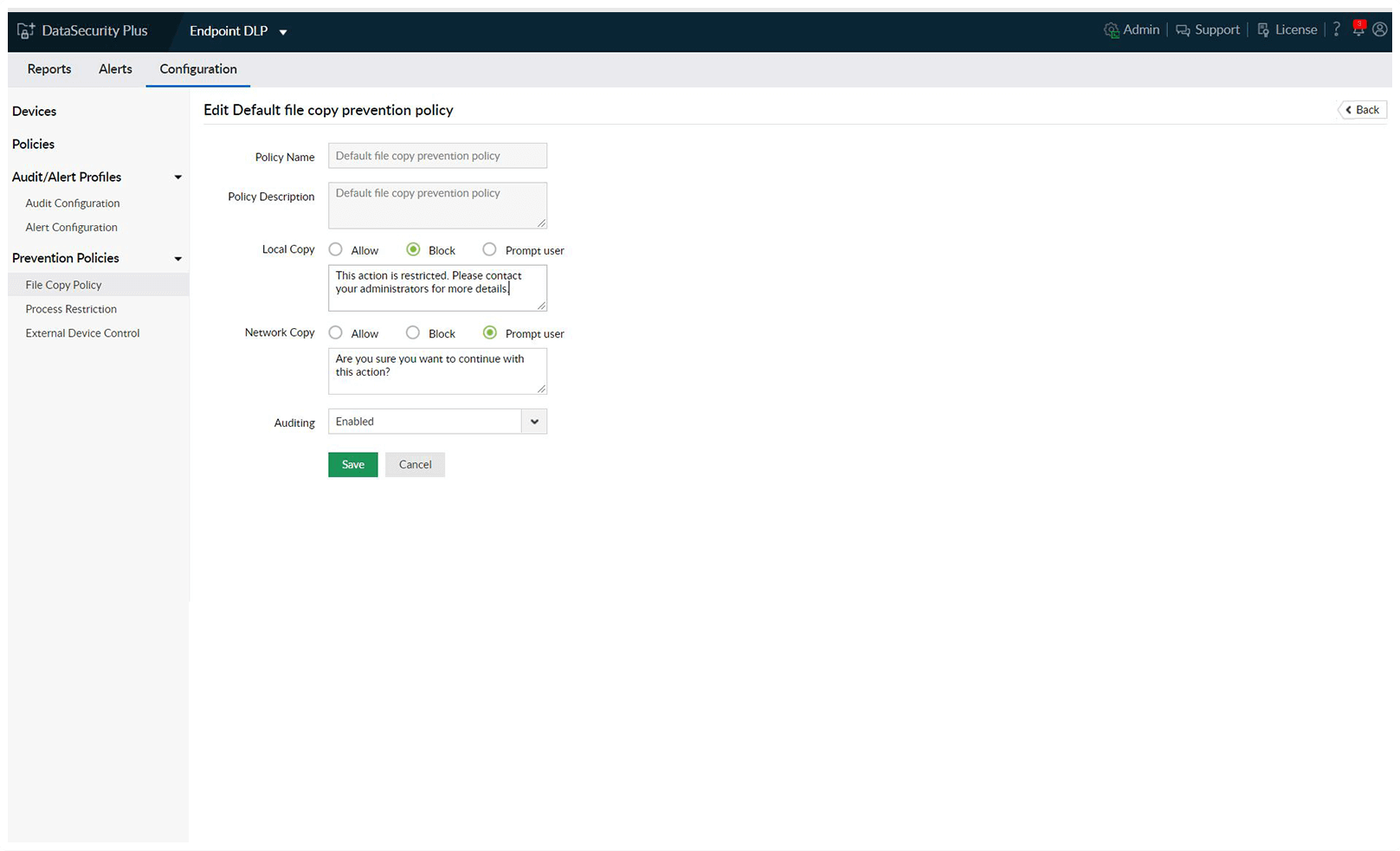

Monitoruj ruchy wysoce poufnych plików i konfiguruj zasady w celu ograniczenia zarówno lokalnych, jak i sieciowych działań związanych z kopiowaniem plików.

Wskaż wszystkie ruchy plików z ograniczonymi tagami klasyfikacji za pośrednictwem nośników wymiennych, poczty e-mail, drukarki i nie tylko.

1. Wdrażanie ograniczenia kopiowania plików: Monitoruj ruchy wysoce poufnych plików i konfiguruj zasady w celu ograniczenia zarówno lokalnych, jak i sieciowych działań związanych z kopiowaniem plików.

2. Możliwość skupienia się na tym, co najważniejsze: Wskaż wszystkie ruchy plików z ograniczonymi tagami klasyfikacji za pośrednictwem nośników wymiennych, poczty e-mail, drukarki i nie tylko.

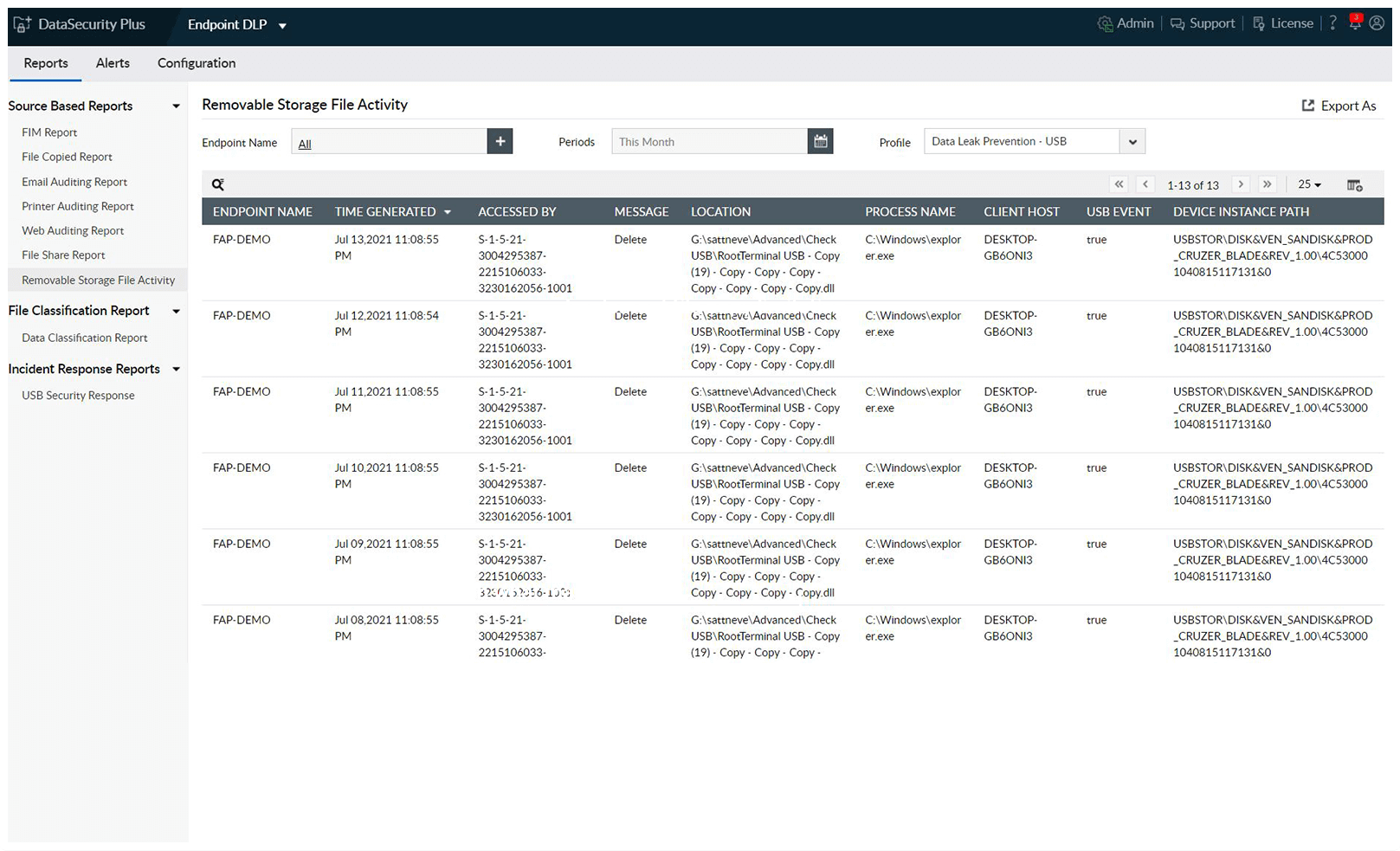

Uzyskaj szczegółowy wgląd we wszystkie działania w punktach końcowych, w tym korzystanie z urządzeń wymiennych, drukarek, poczty e-mail i nie tylko wraz ze szczegółami o tym, kto, co, kiedy i gdzie zrobił.

Identyfikuj źródło, nazwę hosta i czas wszystkich zdarzeń kopiowania plików, aby w razie potrzeby łatwiej przeprowadzić analizę kryminalistyczną.

1. Szczegółowe informacje zawsze pod ręką: Uzyskaj szczegółowy wgląd we wszystkie działania w punktach końcowych, w tym korzystanie z urządzeń wymiennych, drukarek, poczty e-mail i nie tylko wraz ze szczegółami o tym, kto, co, kiedy i gdzie zrobił.

2. Łatwiejsze dochodzenia: Identyfikuj źródło, nazwę hosta i czas wszystkich zdarzeń kopiowania plików, aby w razie potrzeby łatwiej przeprowadzić analizę kryminalistyczną.

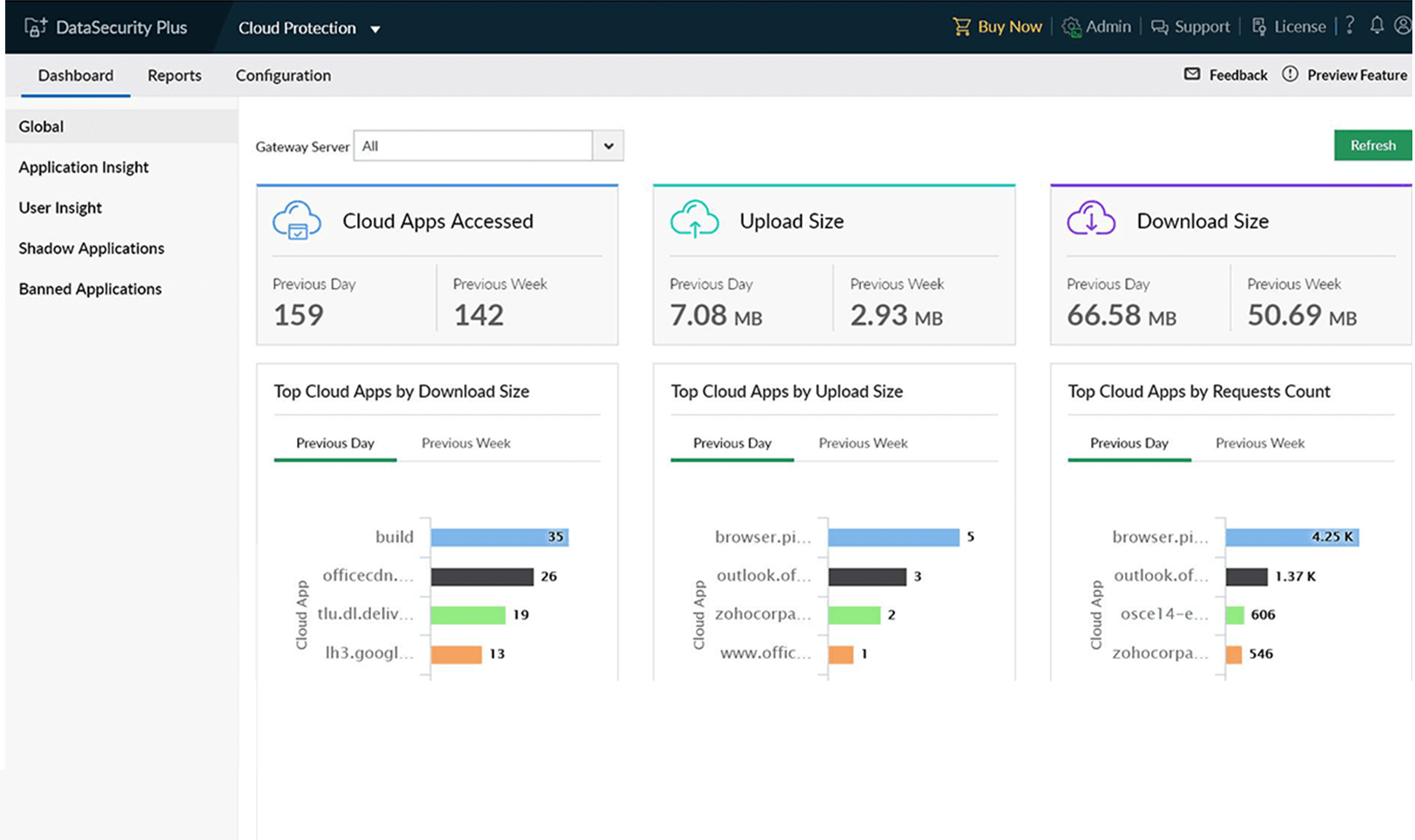

Uzyskaj dzięki szczegółowym wykresom wgląd we wzorce udostępniania danych za pośrednictwem aplikacji w chmurze, takich jak Dropbox, Box, Sharepoint, Exchange i innych.

Monitoruj najważniejszych aktorów, którzy często żądają dostępu do niezatwierdzonych, niezaszyfrowanych, zakazanych i ukrytych aplikacji w chmurze.

1. Analizowanie korzystania z sieci: Uzyskaj dzięki szczegółowym wykresom wgląd we wzorce udostępniania danych za pośrednictwem aplikacji w chmurze, takich jak Dropbox, Box, Sharepoint, Exchange i innych.

2. Analizowanie niebezpiecznych żądań: Monitoruj najważniejszych aktorów, którzy często żądają dostępu do niezatwierdzonych, niezaszyfrowanych, zakazanych i ukrytych aplikacji w chmurze.

Wykrywaj, przerywaj i zapobiegaj wyciekom poufnych danych za pośrednictwem punktów końcowych, tj. nośników USB i poczty e-mail.

Dowiedz się więcejOdkrywaj poufne dane osobowe i klasyfikuj pliki na podstawie ich poziomu narażenia na ataki.

Dowiedz się więcejAnalizuj uprawnienia dotyczące zabezpieczeń plików, optymalizuj wykorzystanie przestrzeni dyskowej i zarządzaj plikami-śmieciami.

Dowiedz się więcejMonitoruj, analizuj i twórz raporty dotyczące wszystkich prób dostępu i modyfikacji serwera plików w czasie rzeczywistym.

Dowiedz się więcejTwórz raporty o ruchu sieciowym w przedsiębiorstwie i kontroluj korzystanie z aplikacji internetowych.

Dowiedz się więcejDowiedz się więcej o rozwiązaniach oferowanych przez DataSecurity Plus.

Dowiedz się więcej