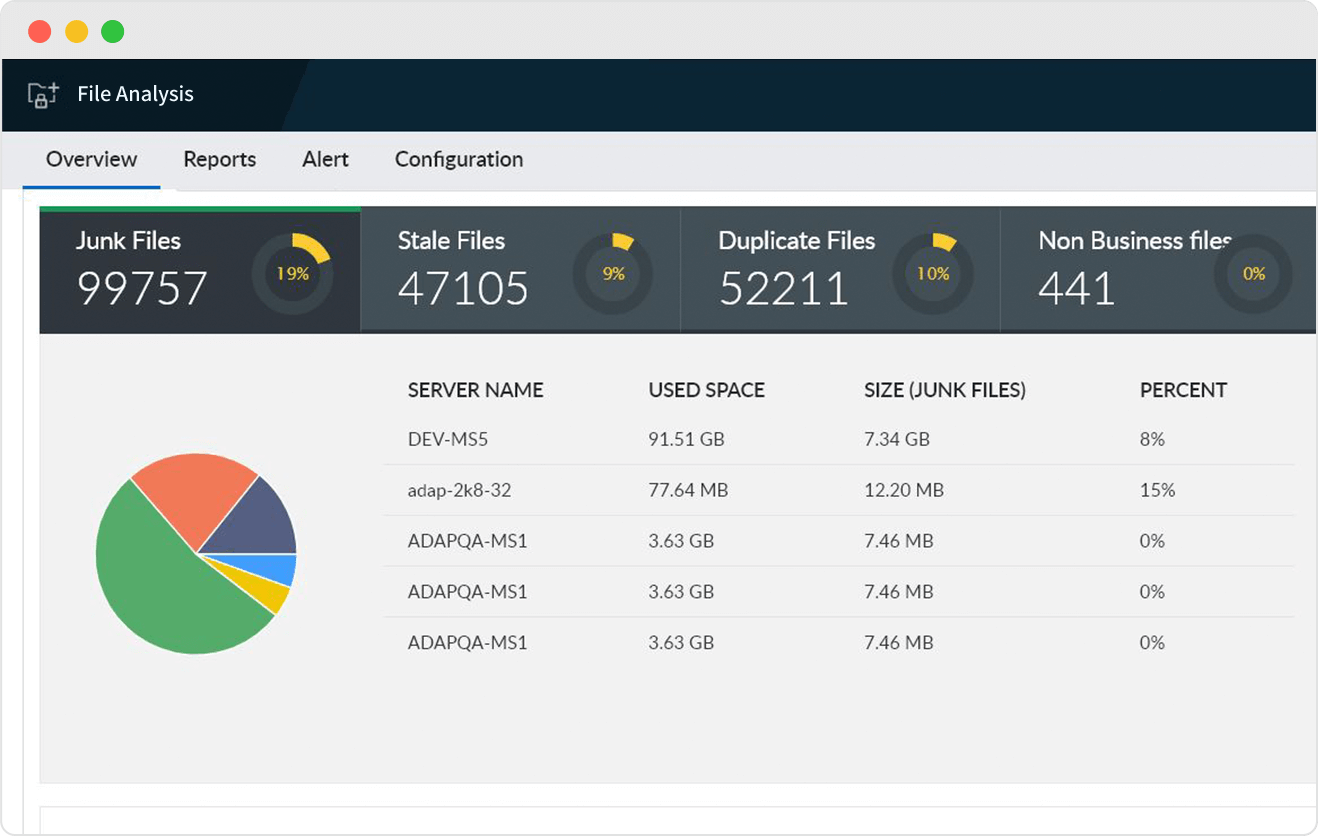

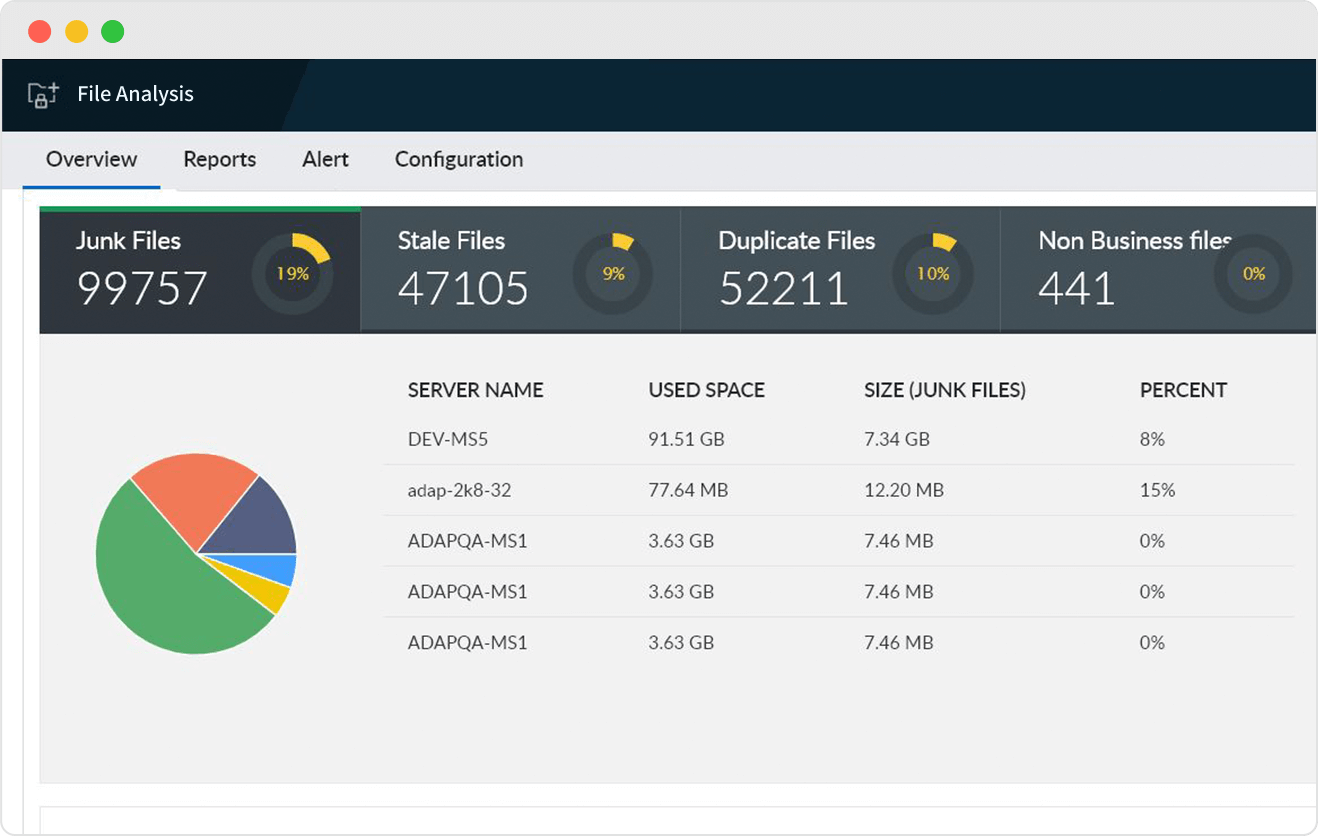

Odzyskaj przestrzeń dyskową przez lokalizowanie i usuwanie powtarzalnych, przestarzałych i nieistotnych danych (ROT) z twojego ekosystemu IT.

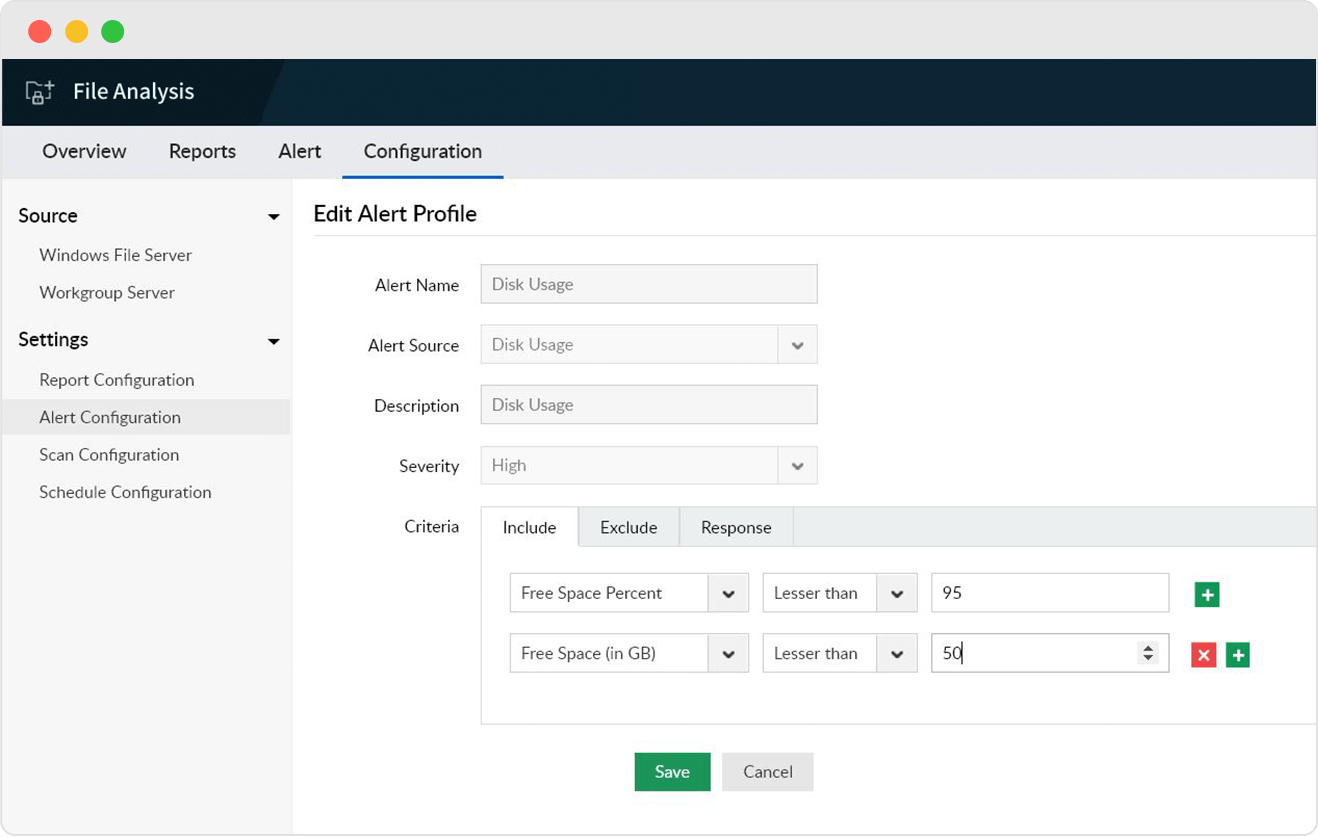

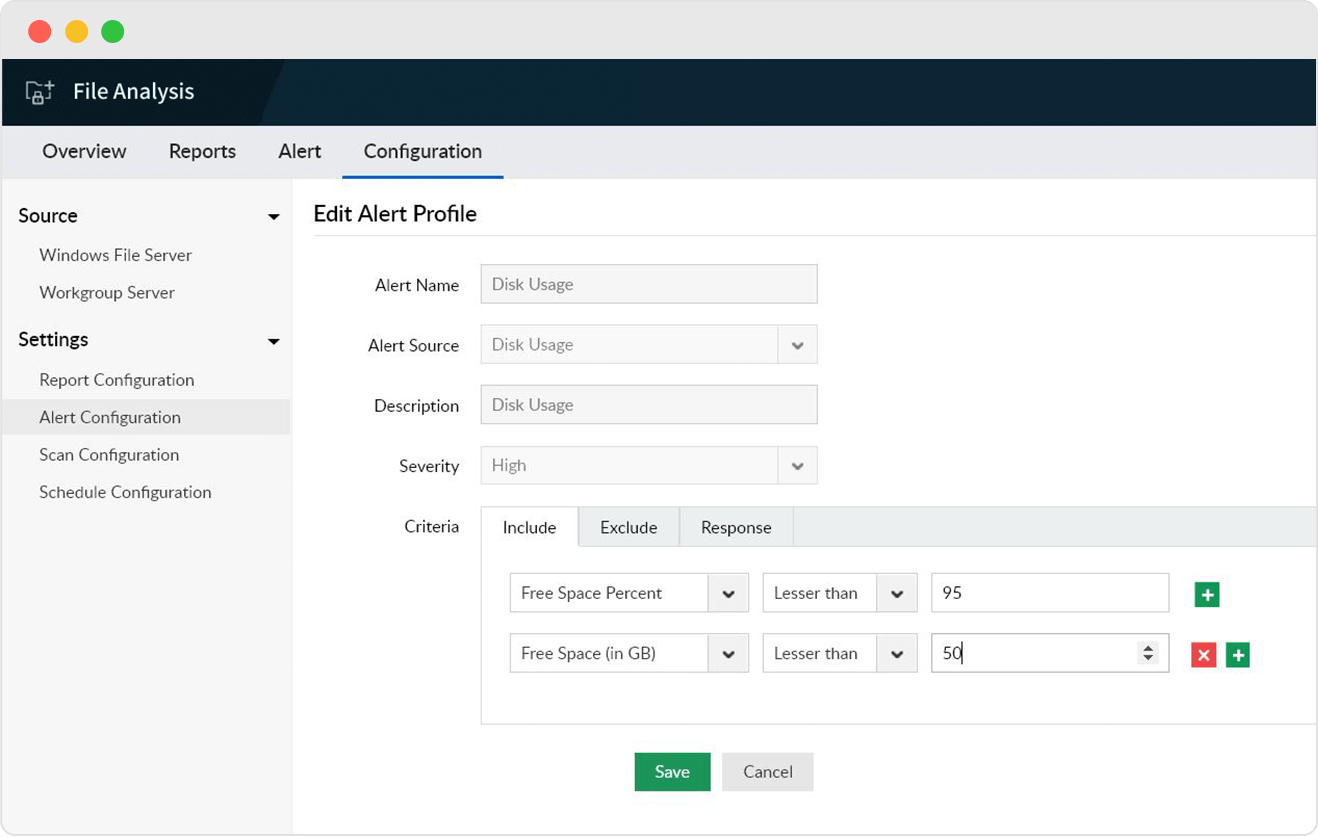

Śledź schemat wykorzystania twojej przestrzeni dyskowej oraz szybkość wykorzystania w celu generowania natychmiastowych alertów, jeżeli wolna przestrzeń spadnie poniżej ustalonej wartości progowej.

Analizuj i raportuj o rzeczywistych uprawnieniach dostępu użytkowników dla wszystkich plików i folderów co pozwoli na uniknięcie nadużyć.

Identyfikuj i zarządzaj danymi najbardziej podatnymi na zagrożenia bezpieczeństwa i popraw bezpieczeństwo twojej organizacji.

Lokalizuj i usuwał zalegające, stare, zduplikowane i inne niepotrzebne pliki w celu lepszego zarządzania przestrzenią dyskową i obniżaj koszty przechowywania danych.

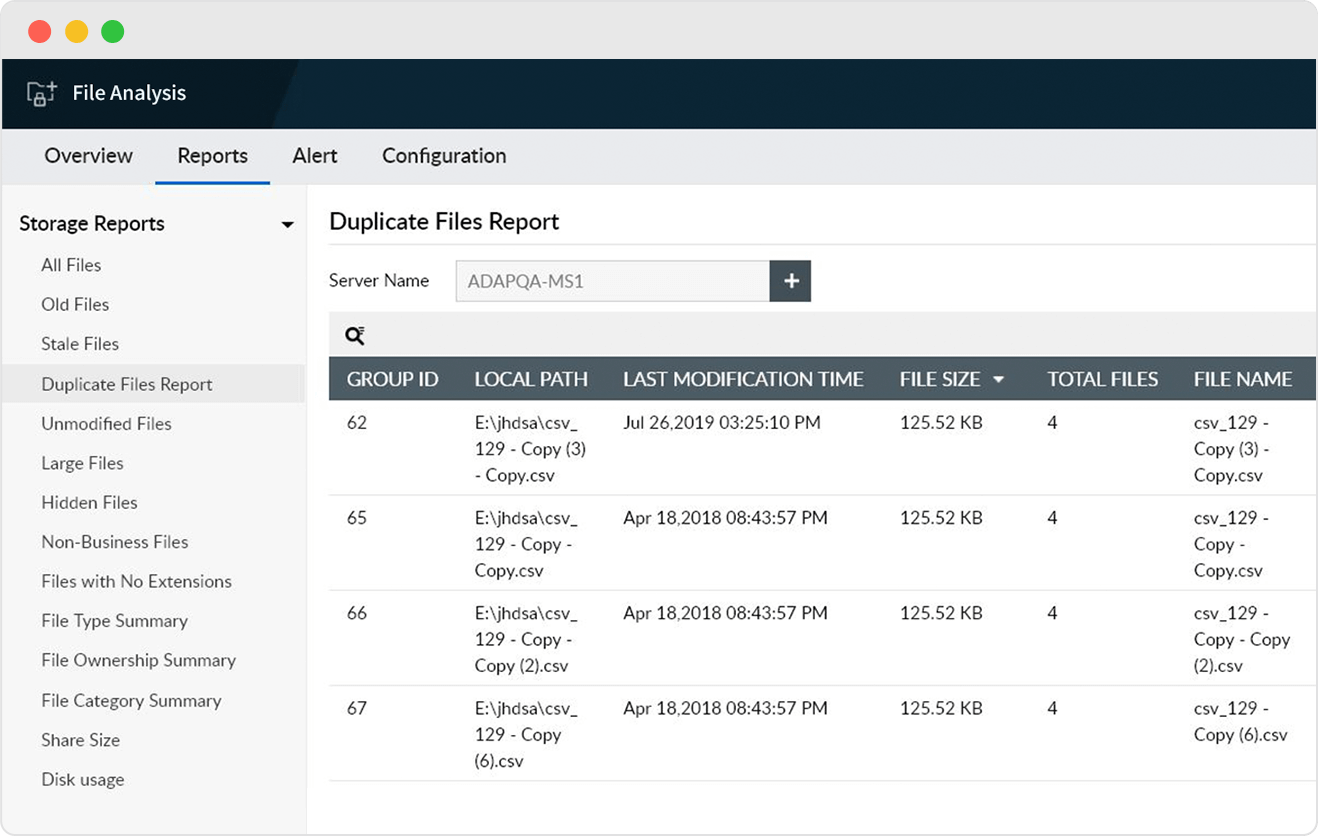

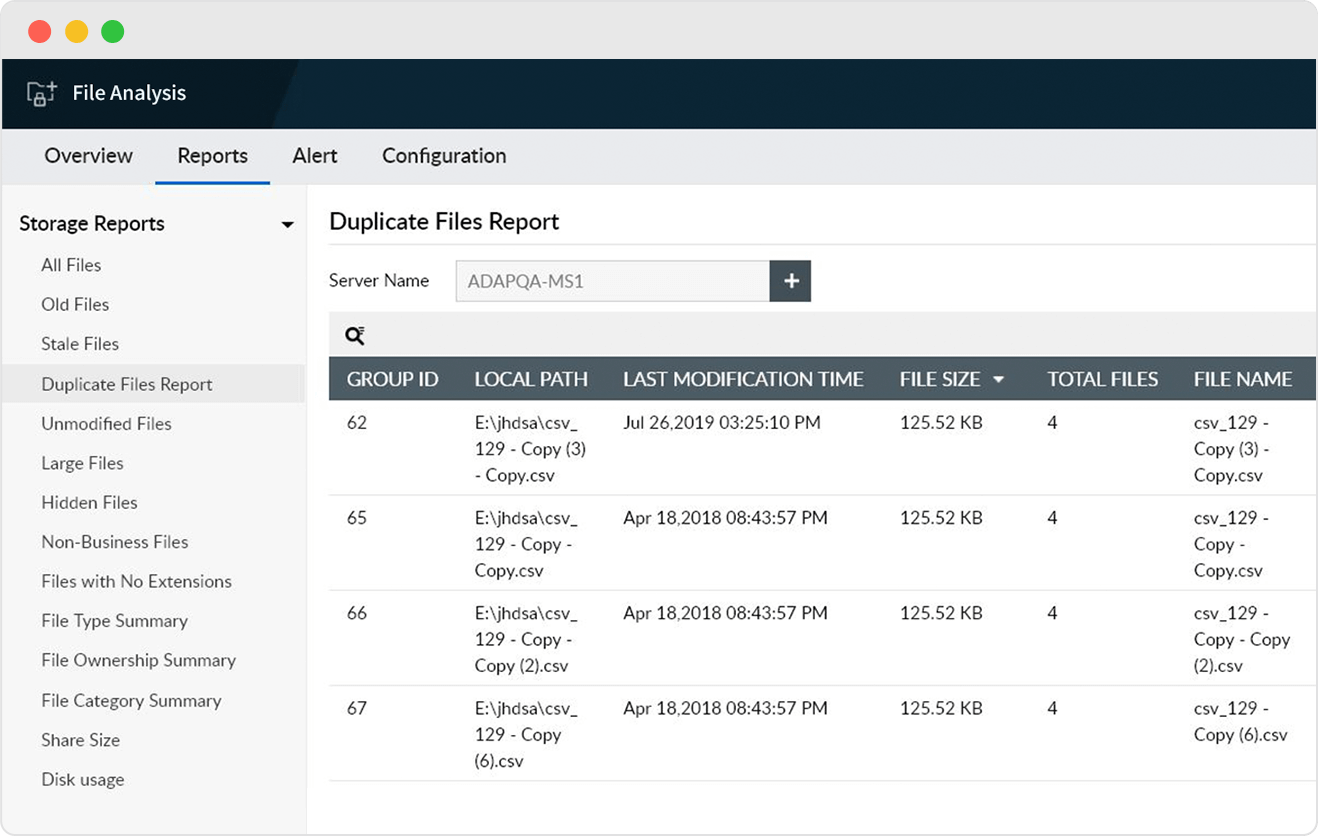

Zarządzaj rozdmuchaną przestrzenią dyskową przez identyfikację i usuwanie wielu kopii tych samych plików w twoim magazynie.

Analizuj wykorzystanie przestrzeni dyskowej i schematy wzrostu danych, a także generuj natychmiastowe powiadomienia jeżeli przestrzeń dyskowa spadnie poniżej skonfigurowanych limitów.

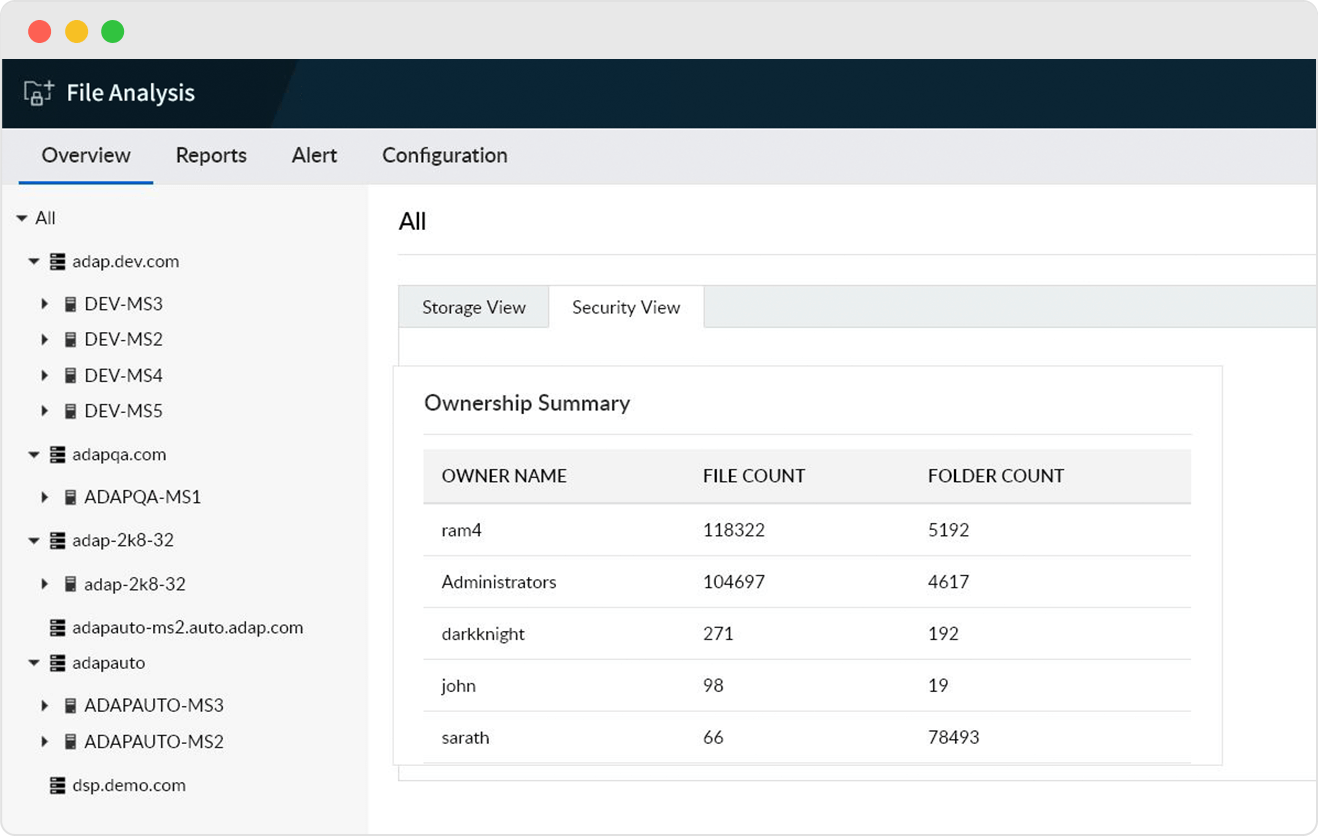

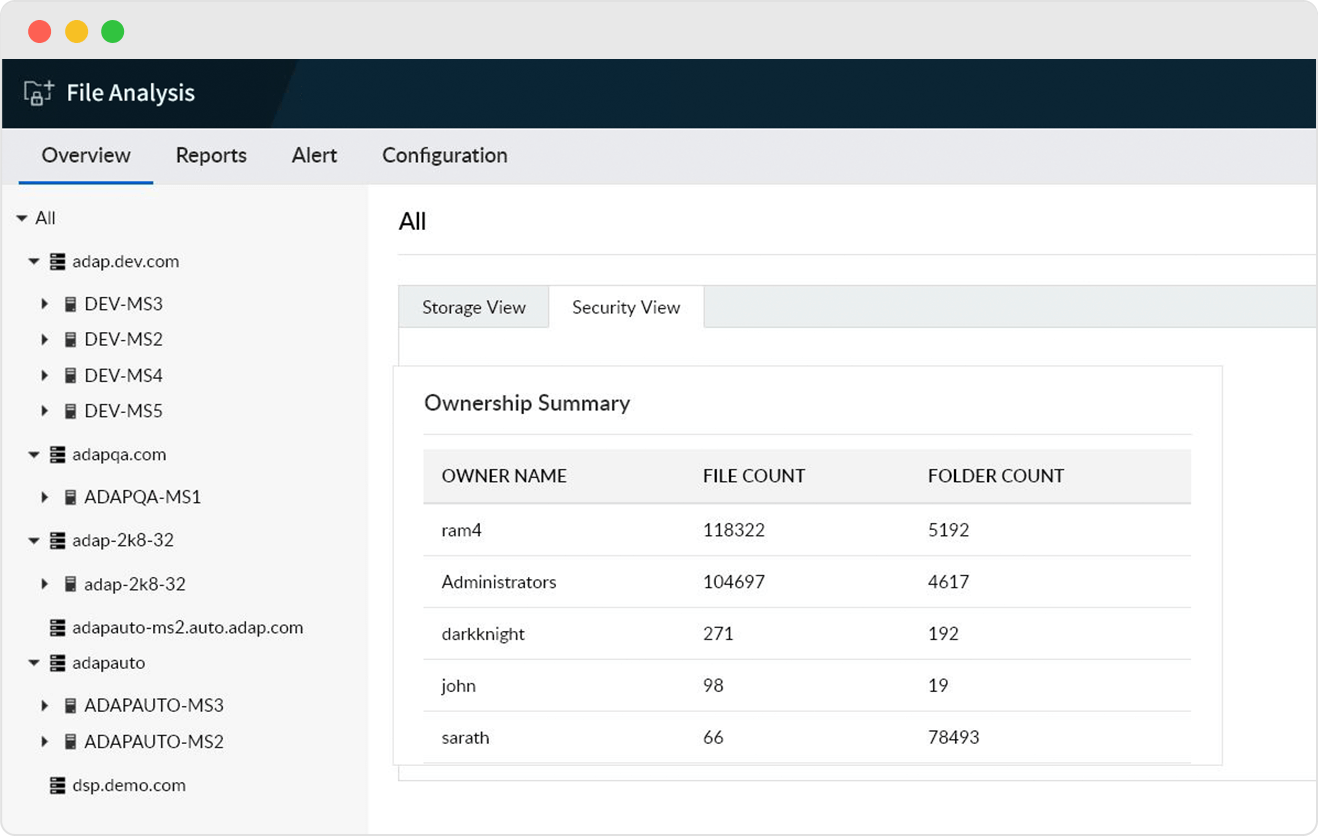

Uzyskuj krytyczne wglądy w szczegóły własności plików w tym identyfikację najbardziej aktywnych użytkowników, najczęściej występujące rodzaje plików oraz wiele innych.

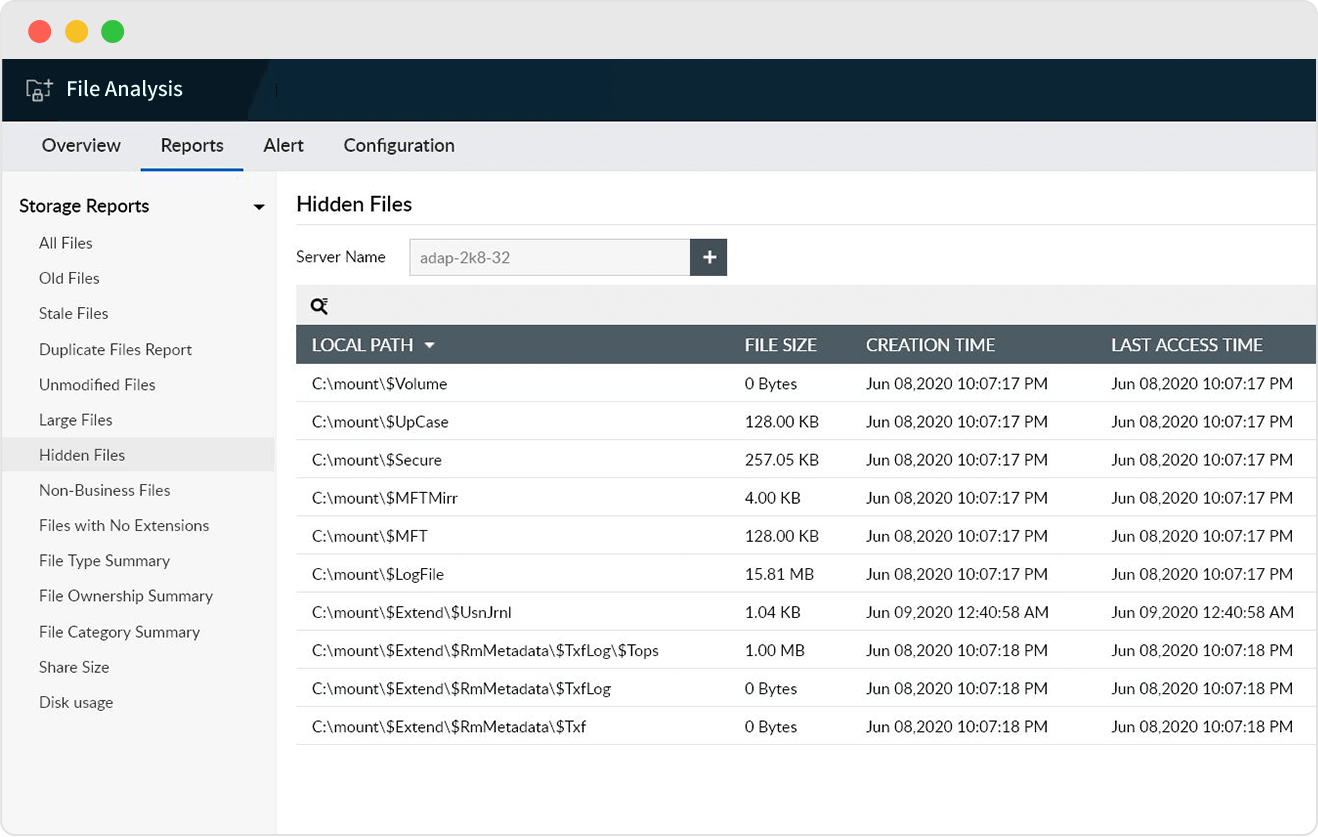

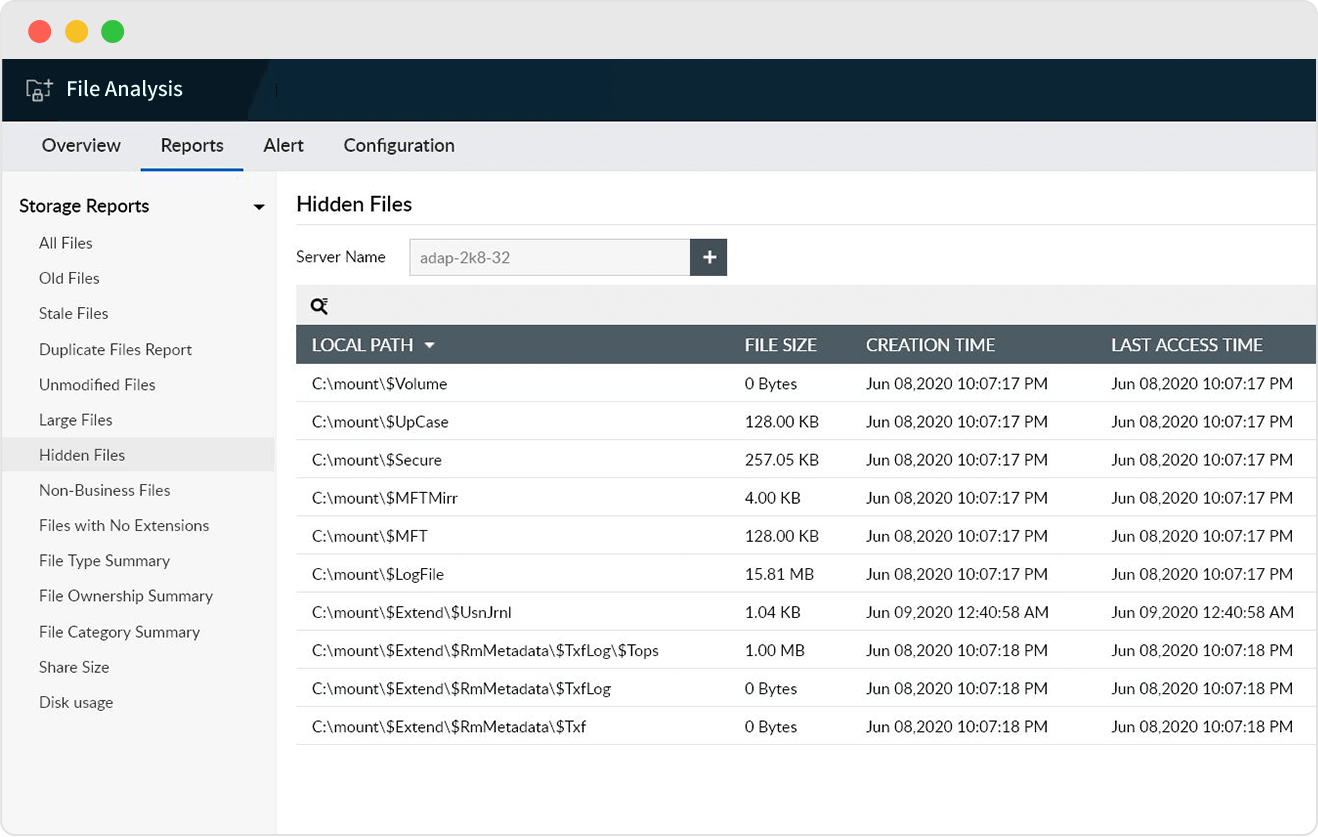

Odnajduj wystąpienia wszystkich ukrytych plików w twojej organizacji uwzględniając pliki systemowe, pliki systemu operacyjnego i dane krytyczne dla biznesu.

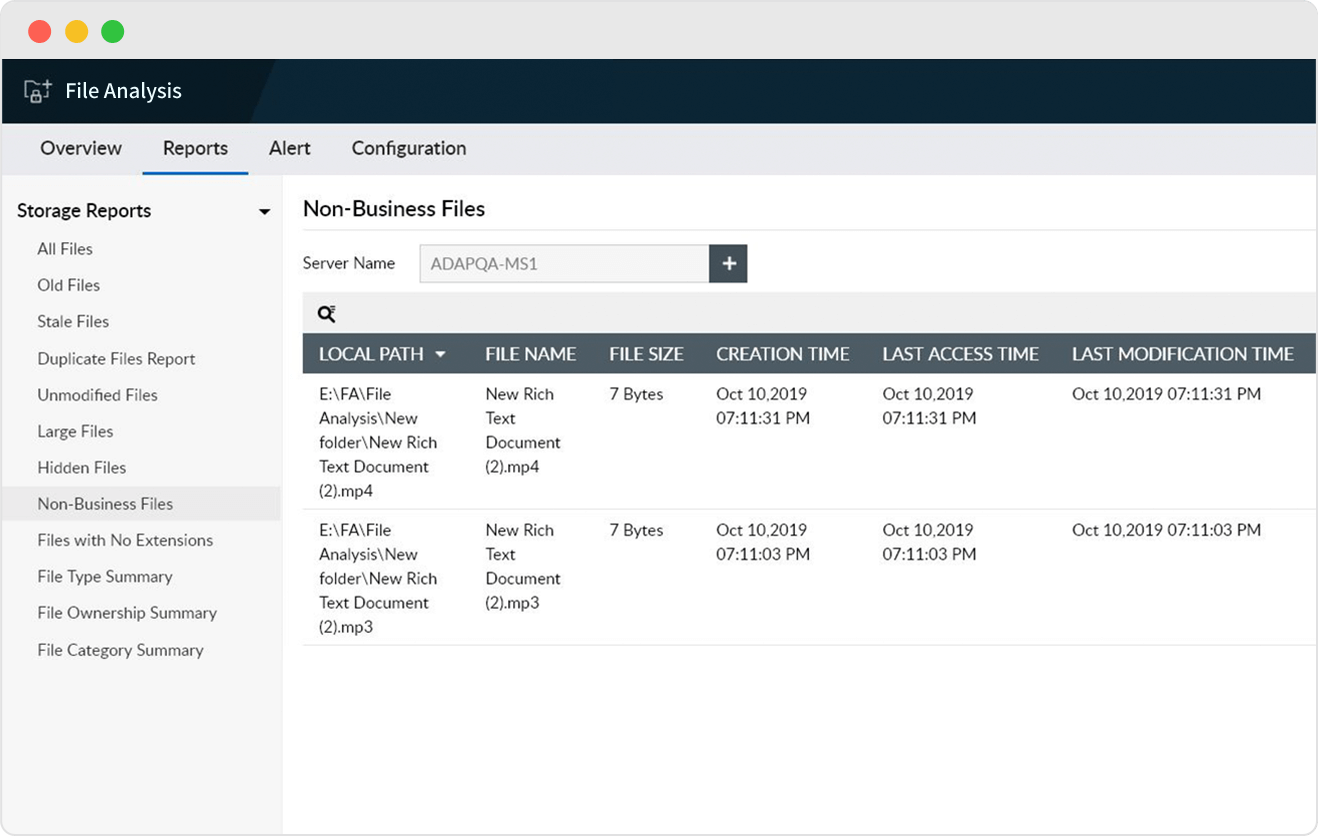

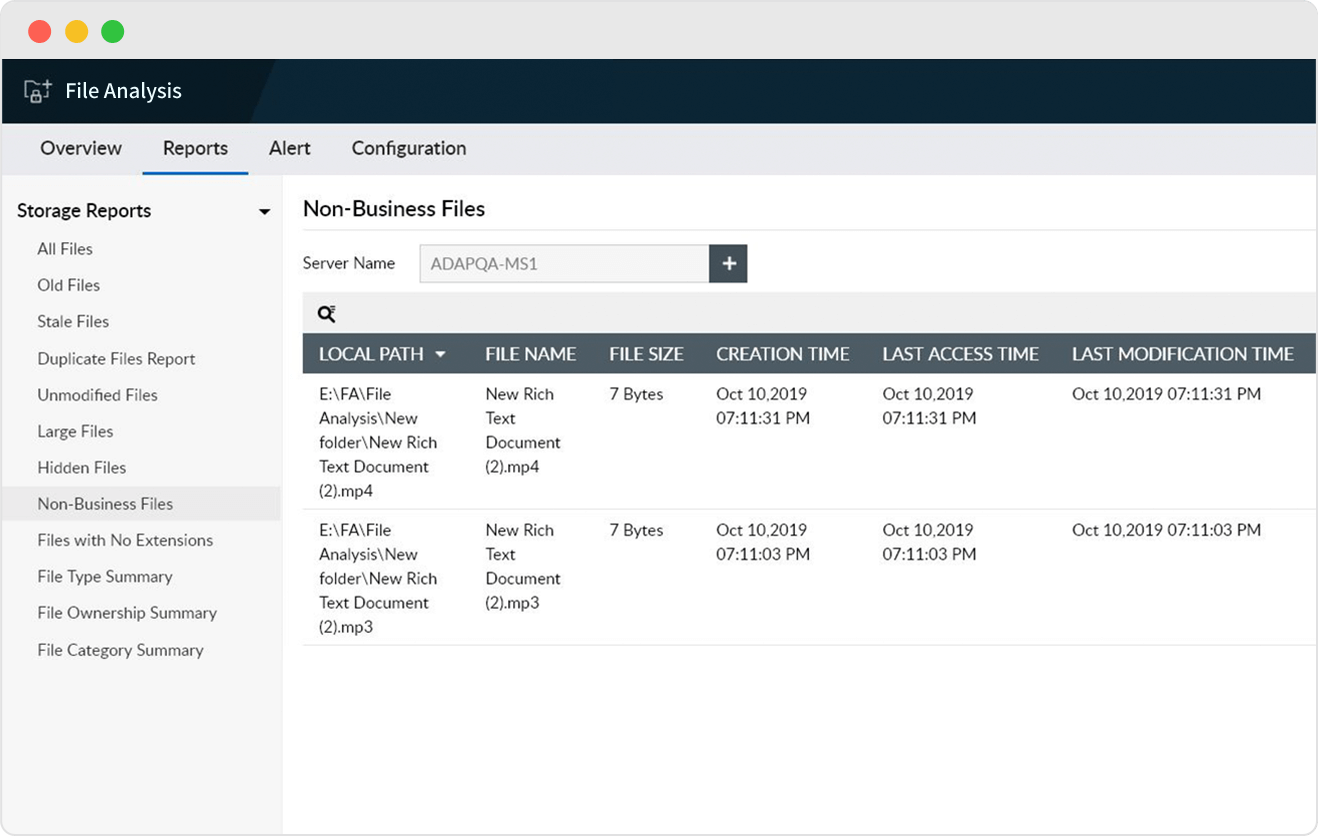

Skanuj w poszukiwaniu określonych rodzajów plików lub rozmiarów, które są niepożądane lub niepotrzebne w twojej organizacji.

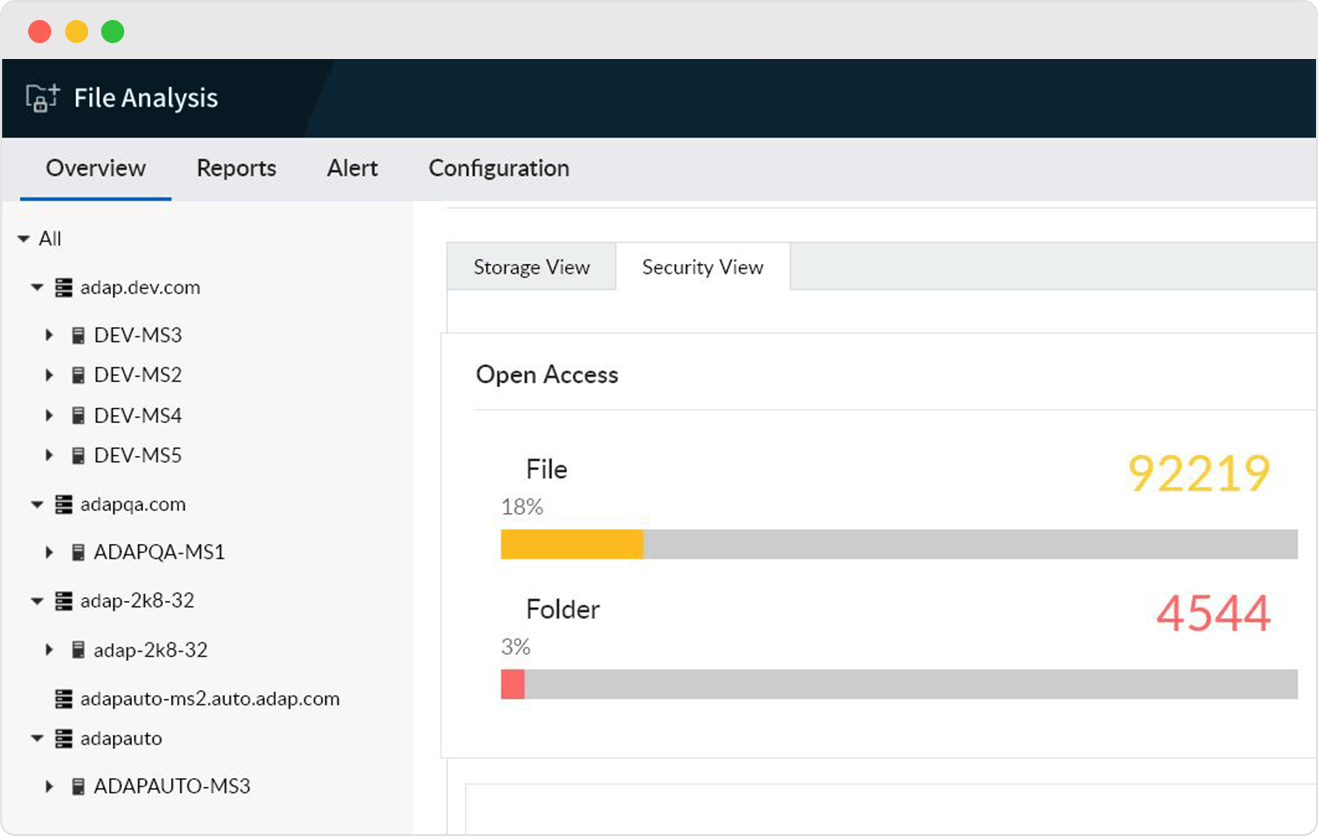

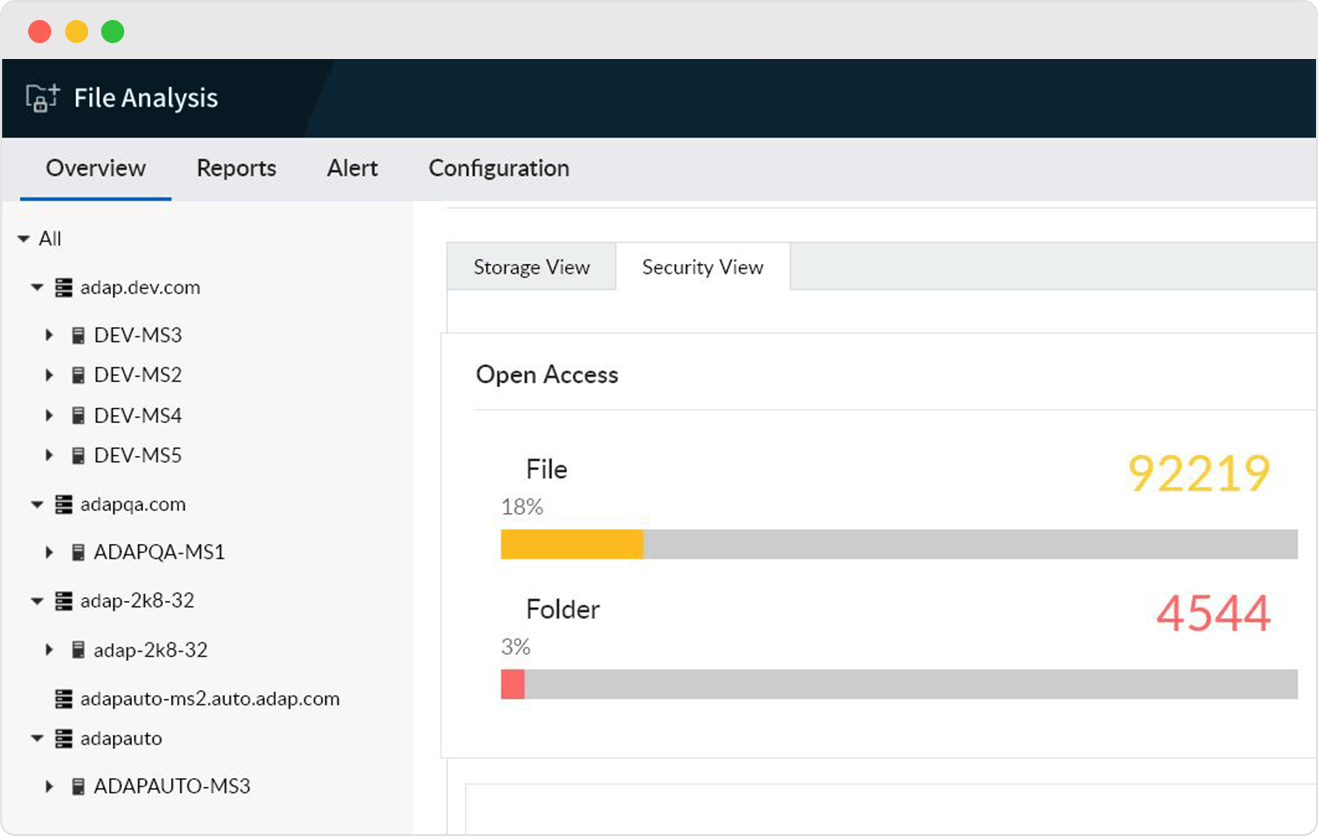

Odnajduj foldery i udziały, które mają nadmierne prawa dostępu takie jak dostęp dla wszystkich, lub które pozwalają na pełną kontrolę dostępu.

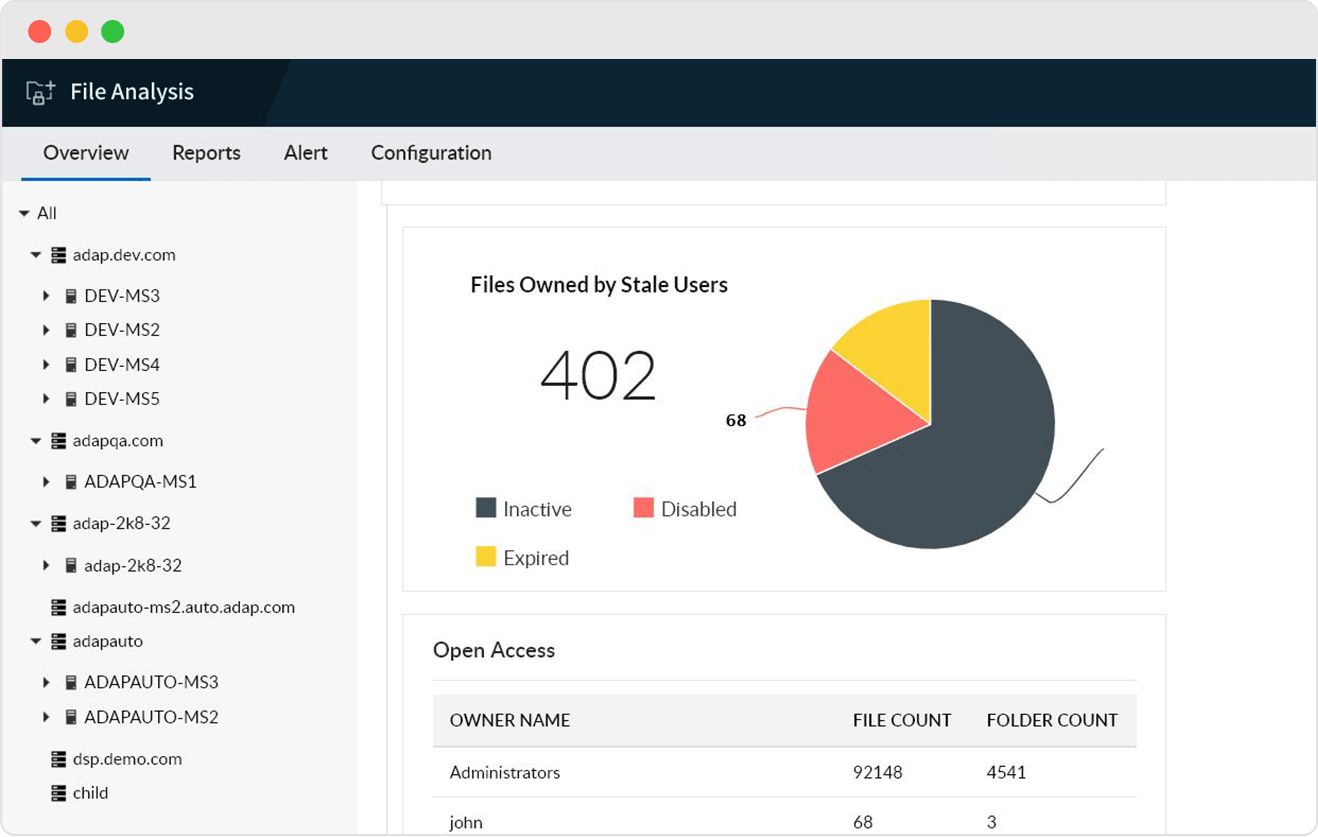

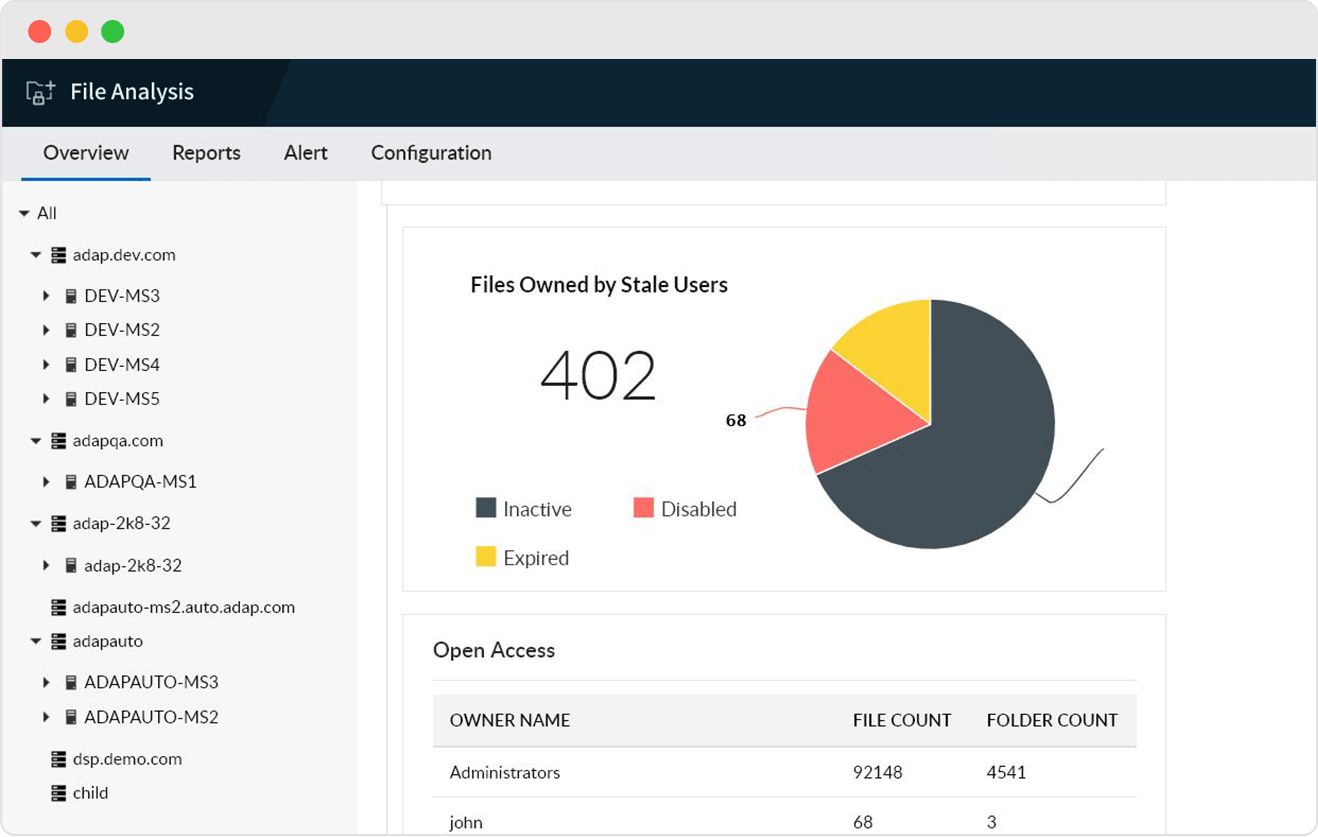

Identyfikuj i zarządzaj plikami zarządzanymi przez nieaktywnych, wyłączonych lub usuniętych użytkowników, aby zminimalizować ryzyko nadużycia uprawnień.

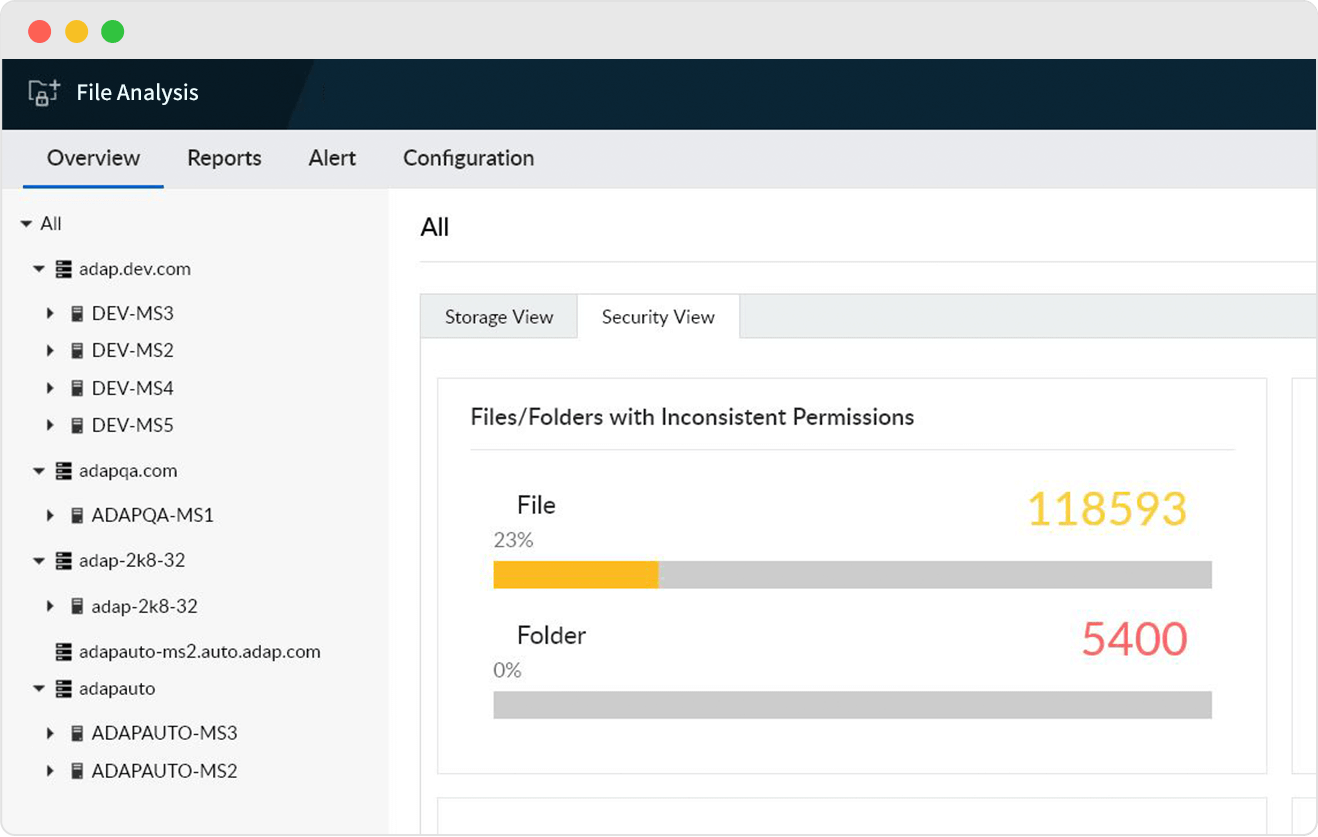

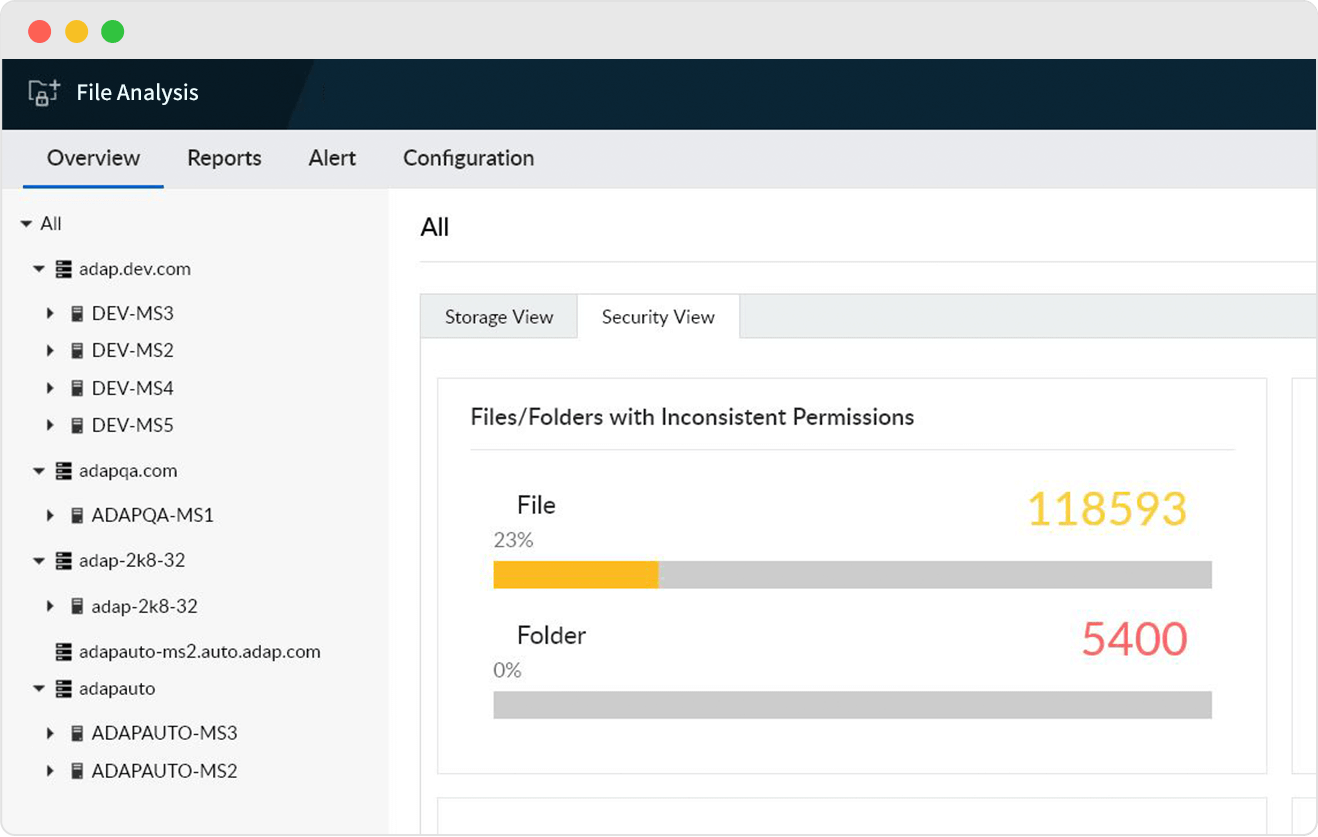

Lokalizuj pliki z uszkodzoną lub zaburzoną propagacją uprawnień w celu zapobiegania wystąpieniom nadmiernych lub nieodpowiednich poziomów uprawnień.

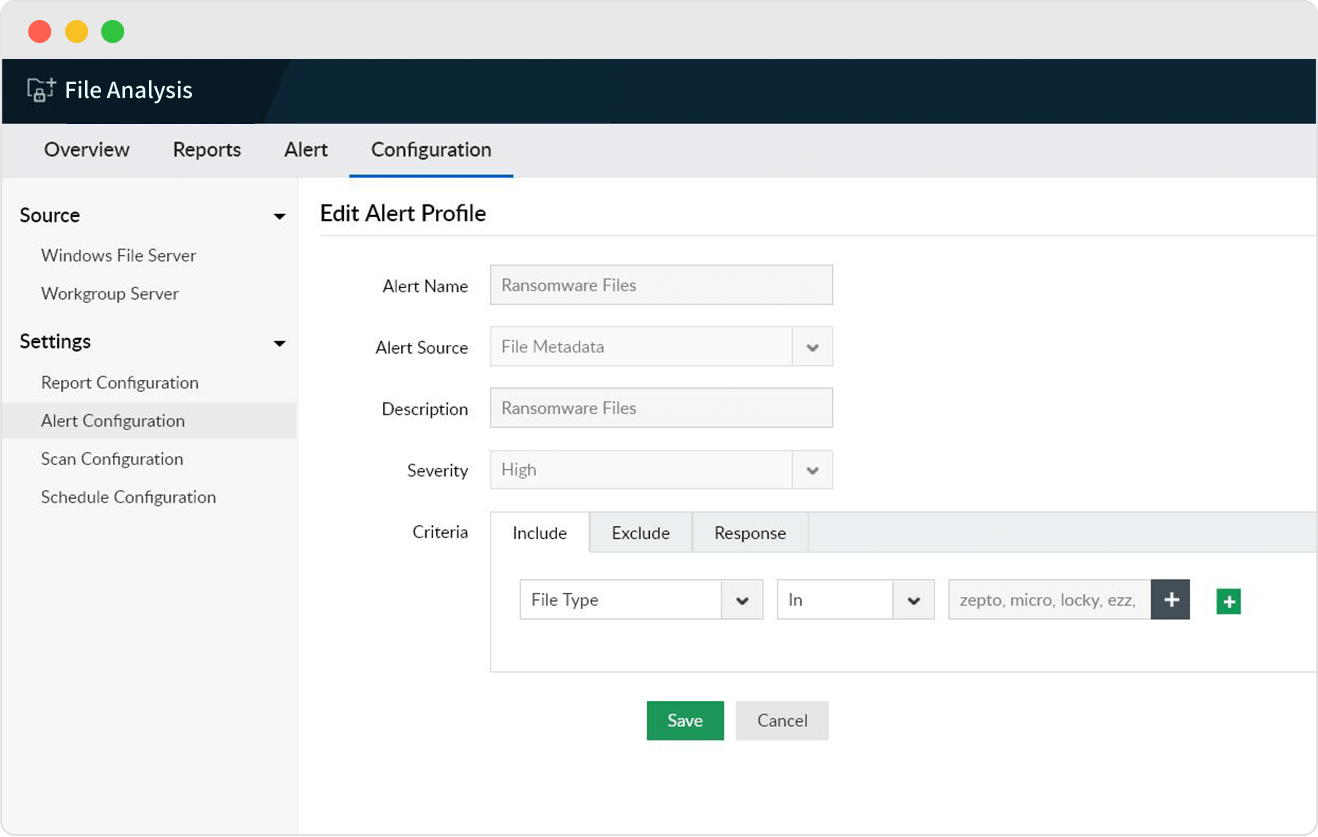

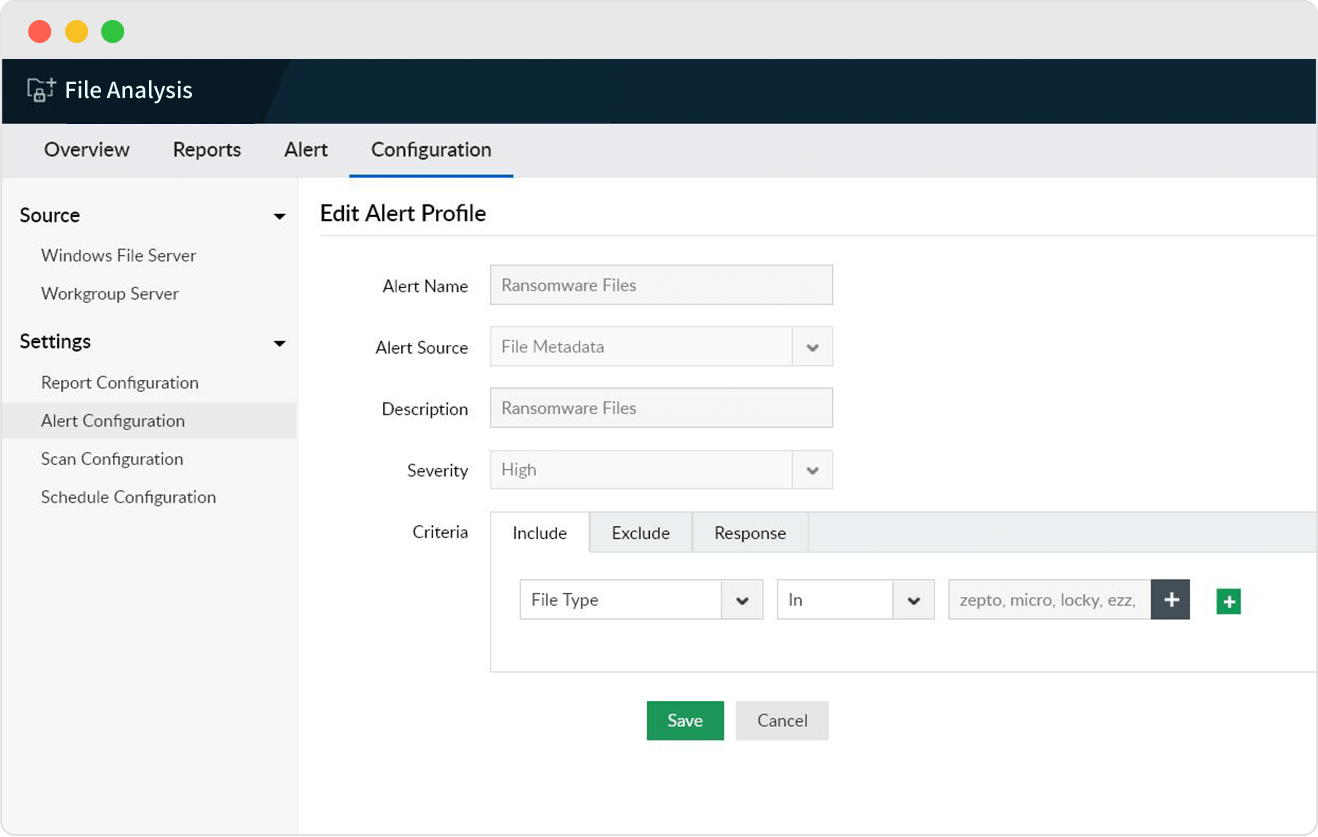

Powiadamiaj administratorów o odnalezieniu jakiegokolwiek przypadku plików zainfekowanych przez ransomeware w twoich magazynach danych korzystając z naszej biblioteki znanych rodzajów plików ransomeware.

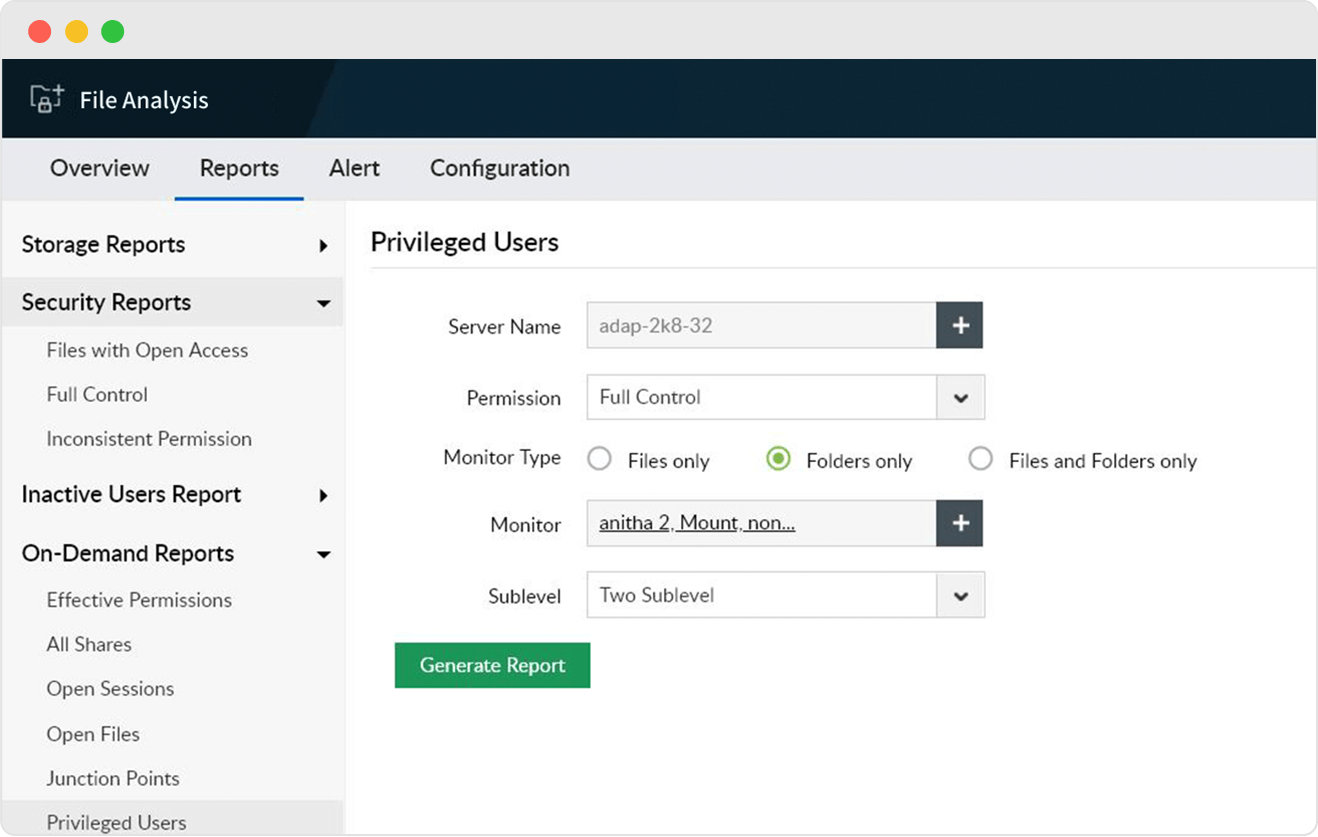

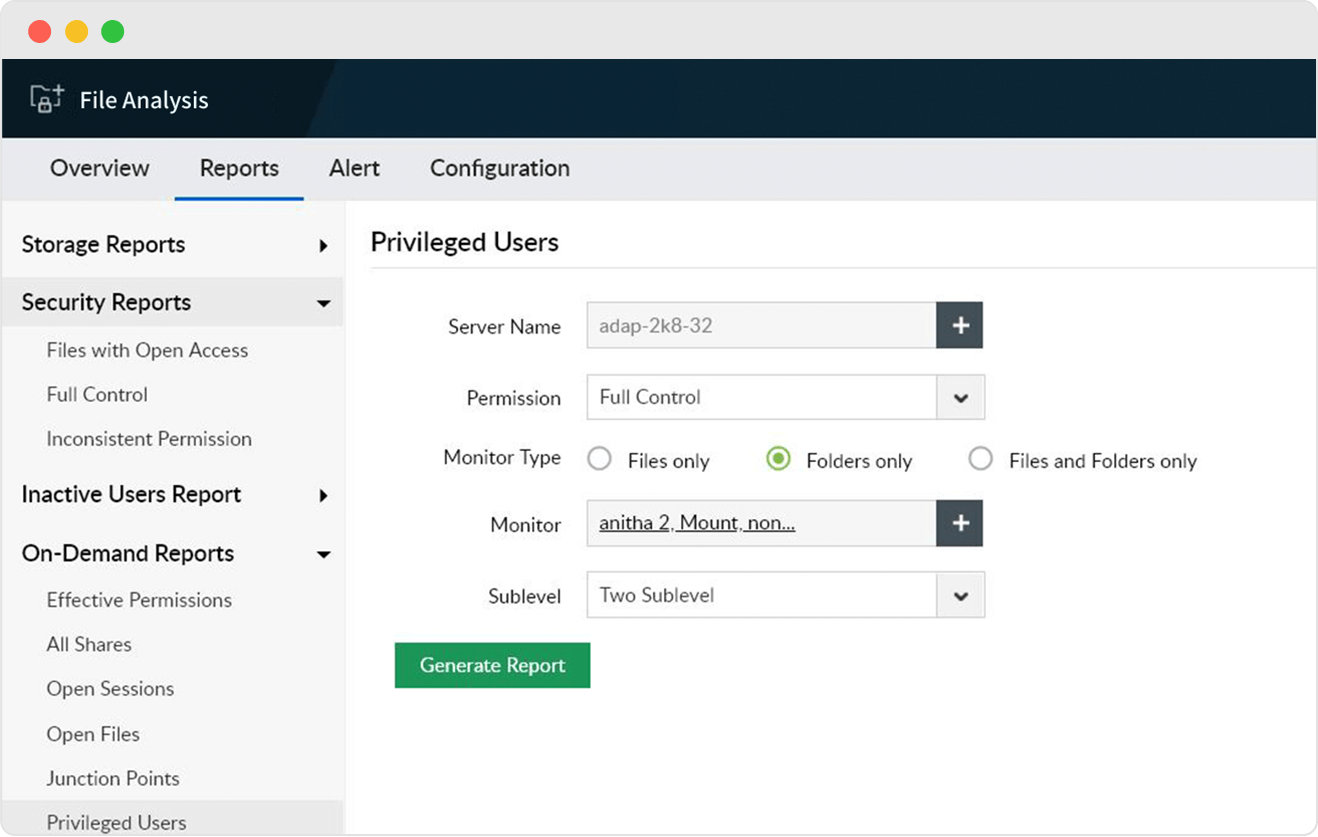

Identyfikuj użytkowników o podniesionych przywilejach dla plików i folderów na wszystkich podpoziomach aby zapewnić poufność i integralność danych wrażliwych.

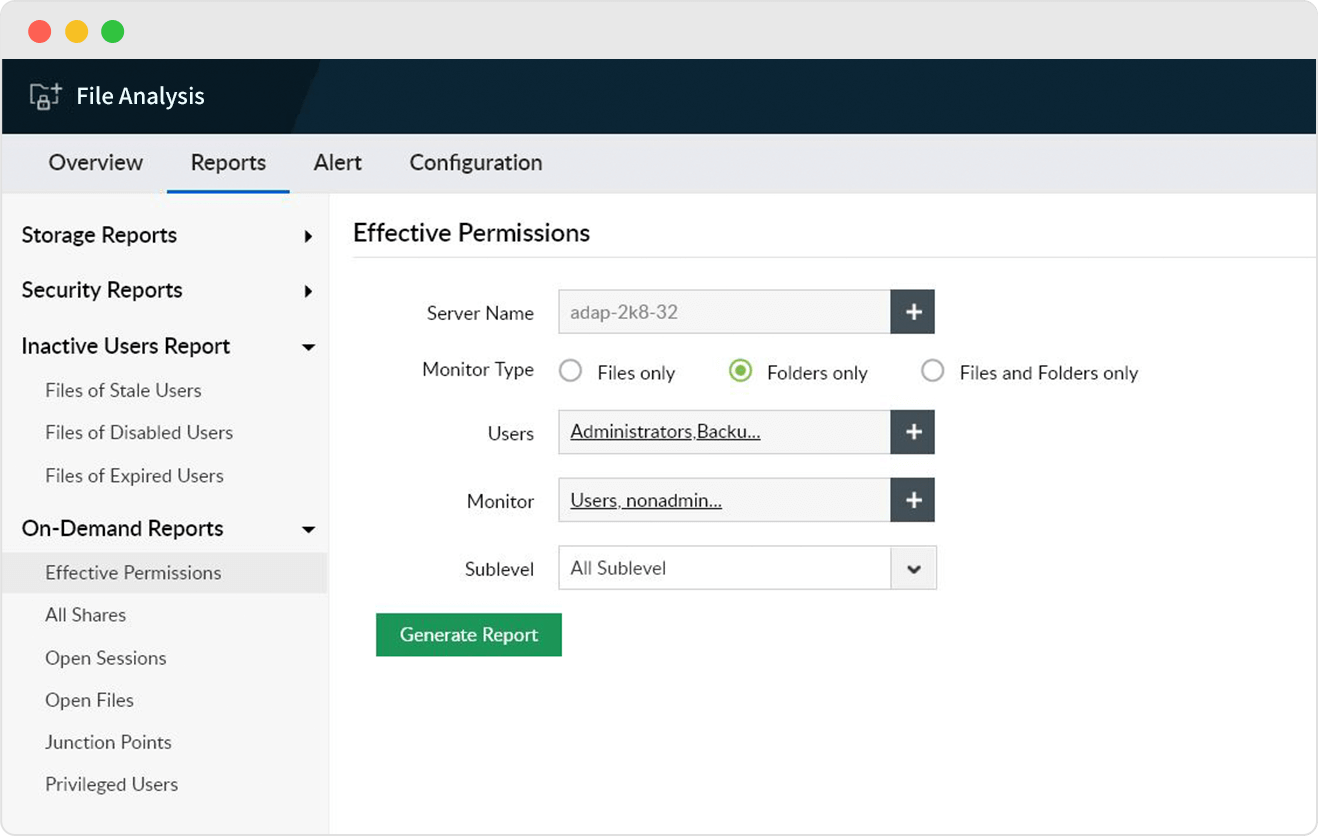

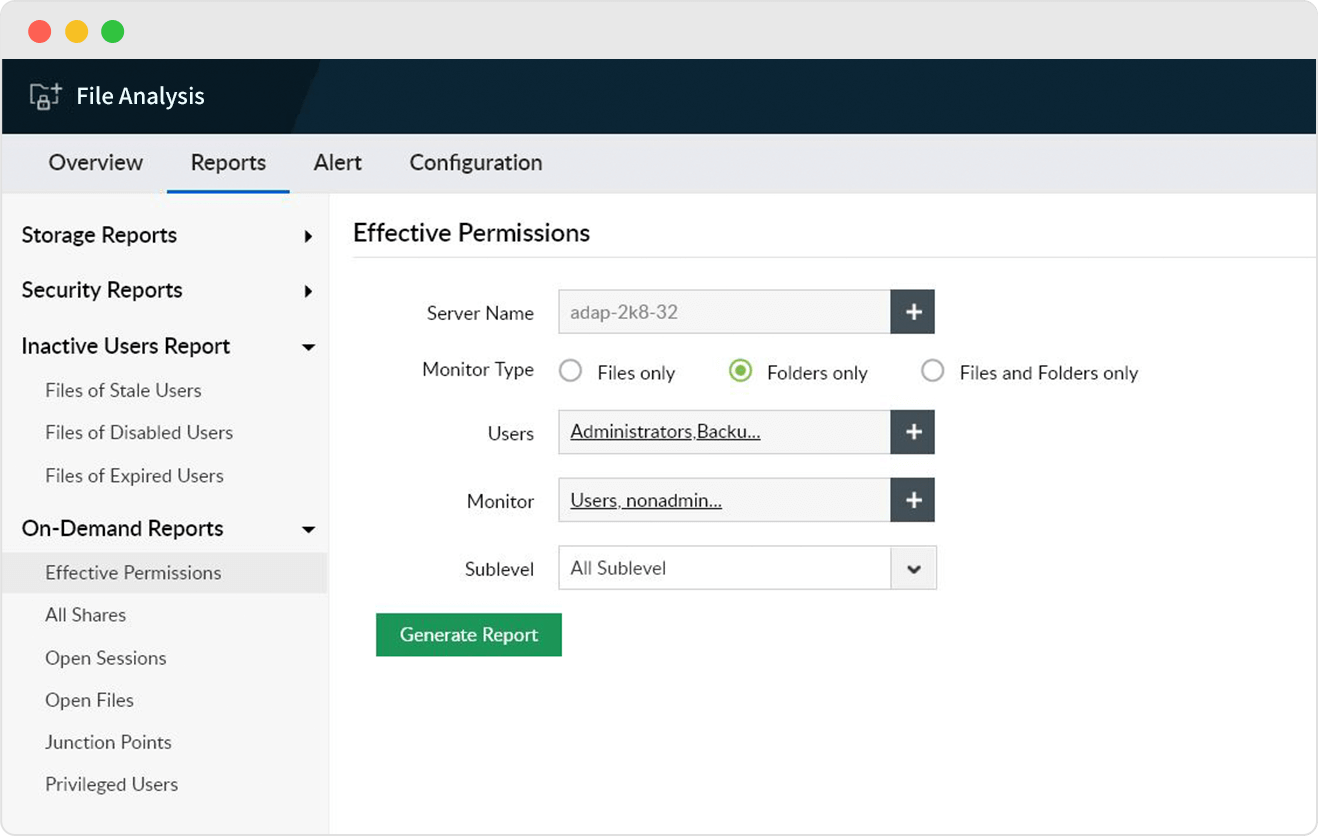

Generuj natychmiastowe raporty o efektywnych uprawnieniach użytkowników i identyfikuj kto ma dostęp i do jakich działań z twoimi danymi wrażliwymi.

Zrozum i w lepszy sposób zarządzaj twoimi magazynami danych dzięki FileAnalysis

Pobierz darmową wersję próbną

Understand and manage your data stores better with FileAnalysis

Download a free trial

Wykonuj inspekcje, monitoruj, otrzymuj alerty i raporty w czasie rzeczywistym o wszystkich dostępach do plików i zmianach wykonanych w środowisku serwerów plików.

Wykrywaj, przerywaj i reaguj na wycieki danych wrażliwych przez urządzenia USB, e-maile, drukarki i na inne sposoby dzięki monitorowaniu bezpieczeństwa w czasie rzeczywistym.

Wykonuj kontrole zawartości i analizy kontekstowe, aby odkrywać dane wrażliwe w plikach i klasyfikować je w zależności od podatności.

Śledź ruch sieciowy przedsiębiorstwa, analizuj wykorzystanie aplikacji shadow i wdrażaj zasady pozwalające na ochronę pracowników przed niewłaściwymi lub złośliwymi treściami stron internetowych.