Znane przypadki użycia narzędzia do analizy plików

- Analiza danych ROT

- Analiza przechowywanych plików

- Zarządzanie duplikatami plików

- Raport wykorzystania przestrzeni dyskowej

- Analiza udziałów plików

Analiza danych ROT

- Redukuj niepotrzebne wydatki związane z przechowywaniem przez zarządzanie powtarzalnych, przestarzałych i nieistotnych plików (ROT).

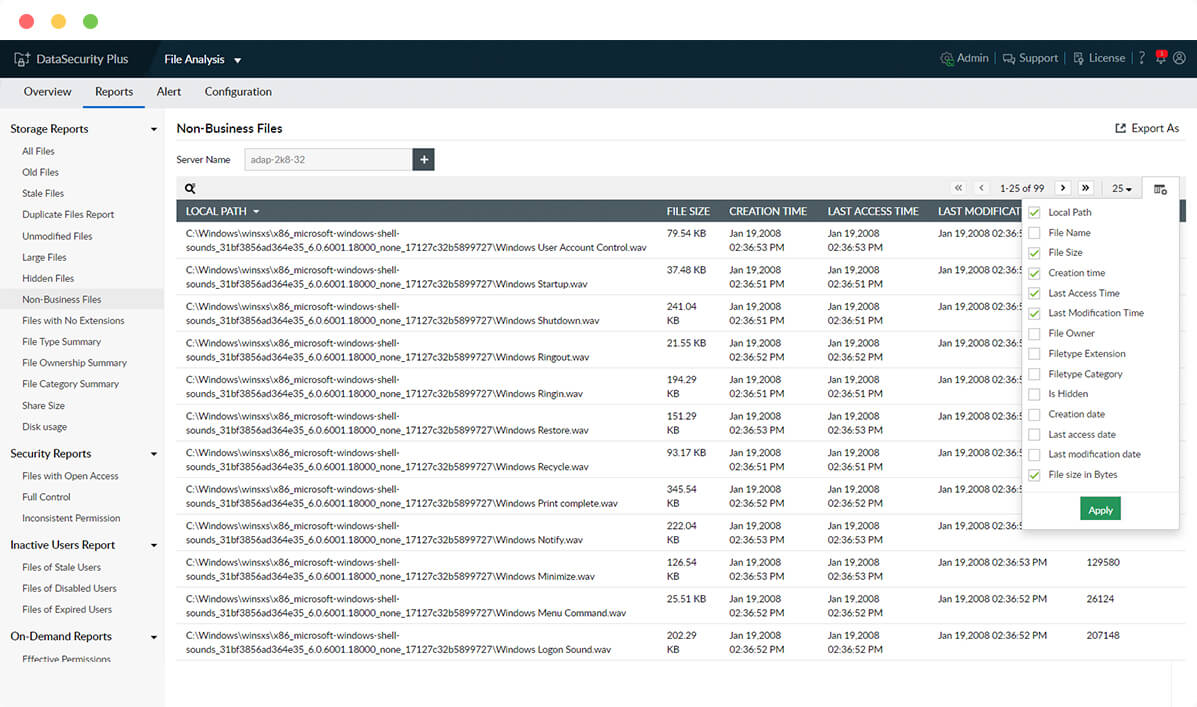

- Lokalizuj niepotrzebne dane takie jak pliki multimedialne, osierocone pliki, puste foldery i wiele innych dzięki FileAnalysis.

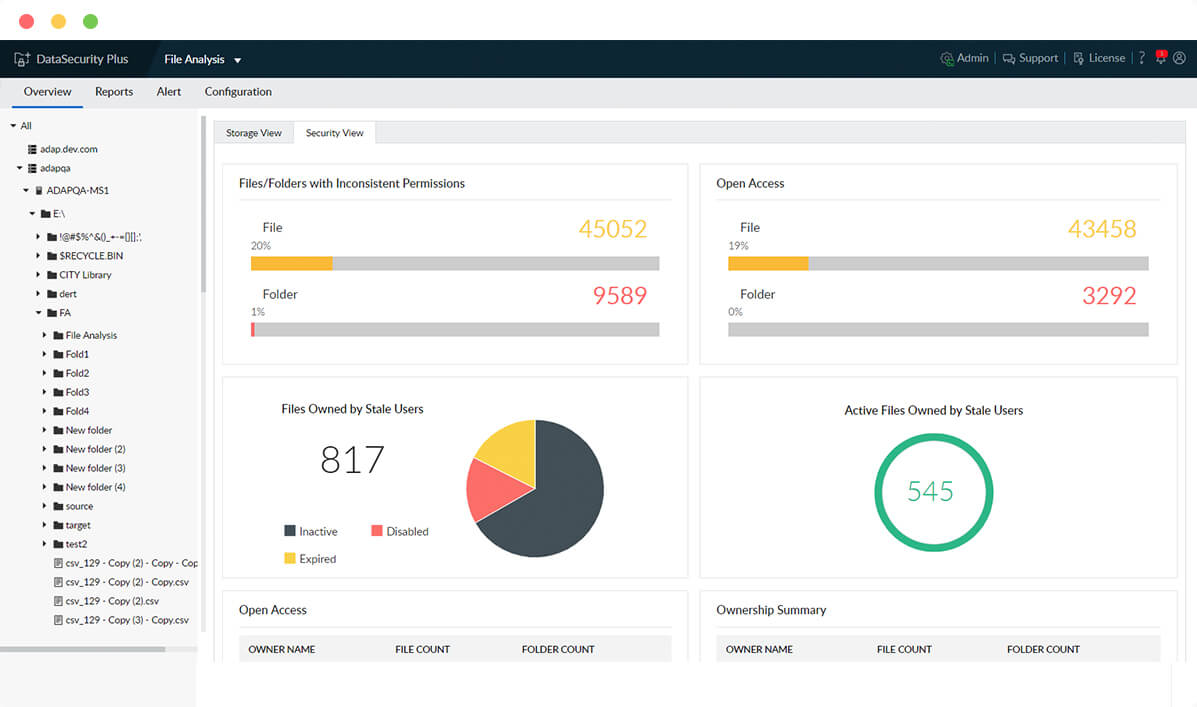

- Uzyskaj skonsolidowany widok wszystkich ukrytych plików na serwerach plików Windows, klastrach typu failover i serwerach grupy roboczej.

- Odzyskaj podstawową przestrzeń dyskową przez lokalizację i usuwanie plików-śmieci z przemysłowych urządzeń magazynujących.

Analiza przechowywanych plików

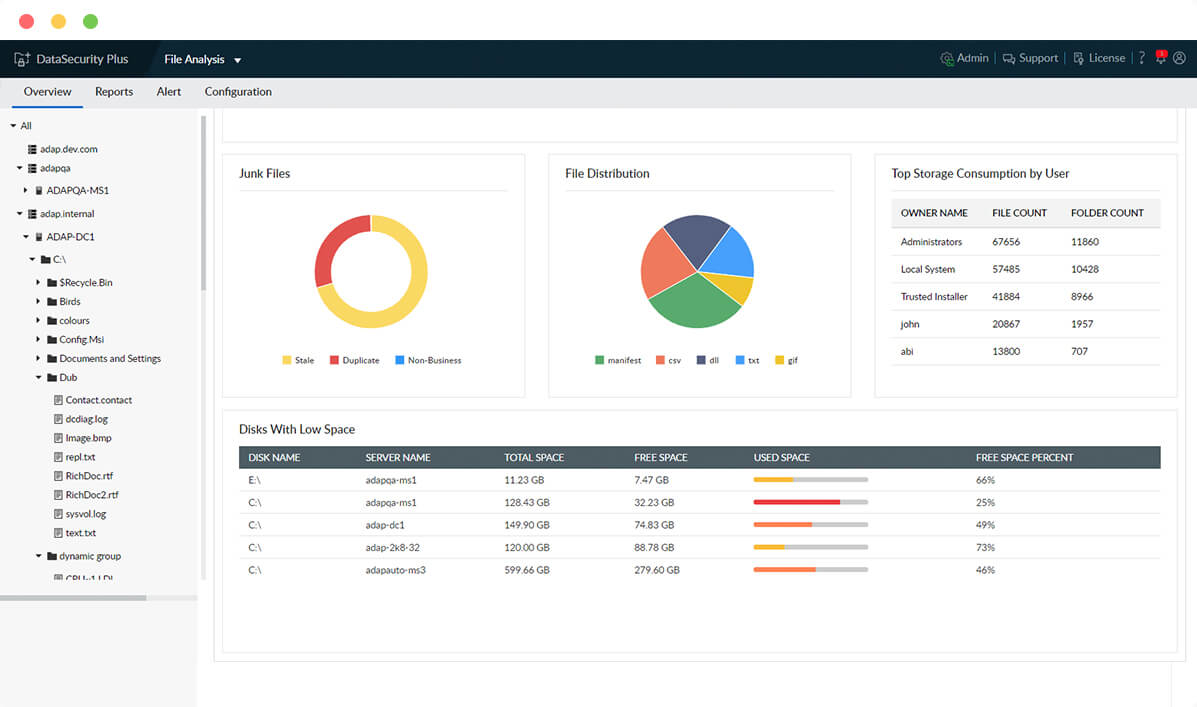

- Dowiedz się kiedy zwolnić przestrzeń dyskową przez monitorowanie jej na każdym serwerze i wywoływanie alertów o niskiej przestrzeni dyskowej.

- Sortuj pliki biznesowe w oparciu o ich typy i kategorie w celu zrozumienia stanu przechowywanych plików.

- Przeglądaj szczegółowe informacje jak rozmiar, lokalizacja, własność i inne ważne atrybuty dla każdego pliku w twoim środowisku przechowywania.

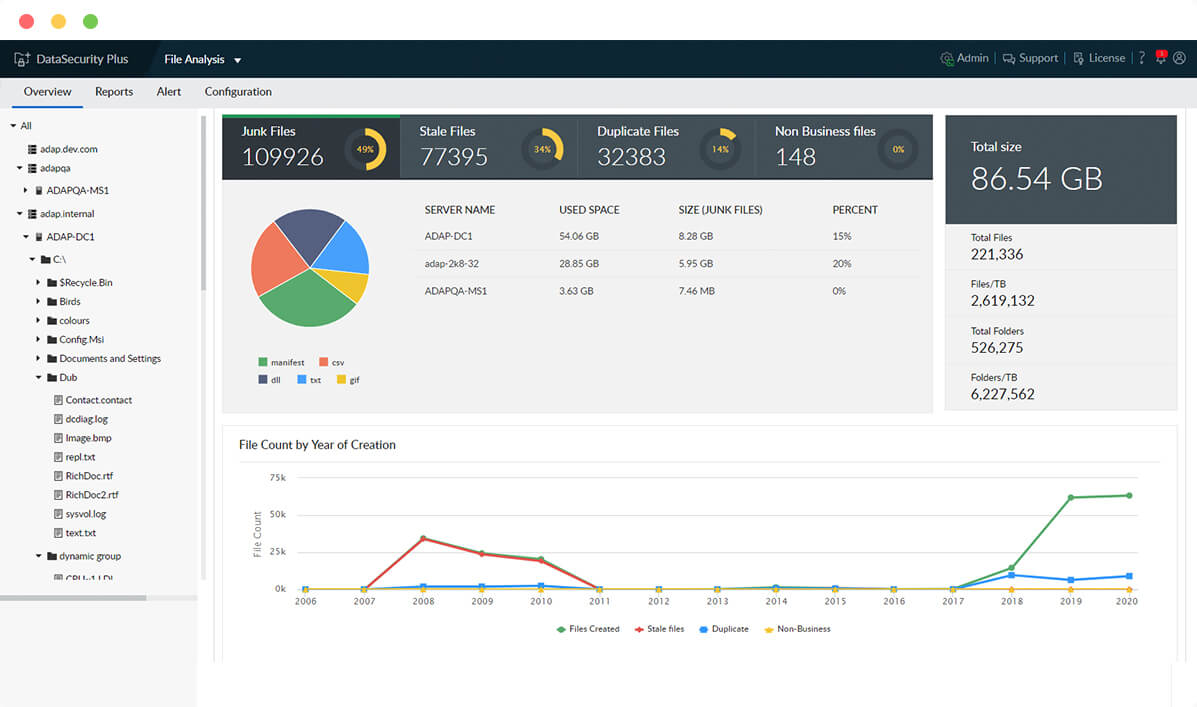

- Śledź roczny wzrost rozmiaru plików z informacjami o rozmiarze plików-śmieci utworzonych każdego roku.

Zarządzanie duplikatami plików

- Redukuj redundancję przechowywania, zwiększaj wydajność i uwalniaj przestrzeń dyskową dzięki wyszukiwaniu duplikatów plików.

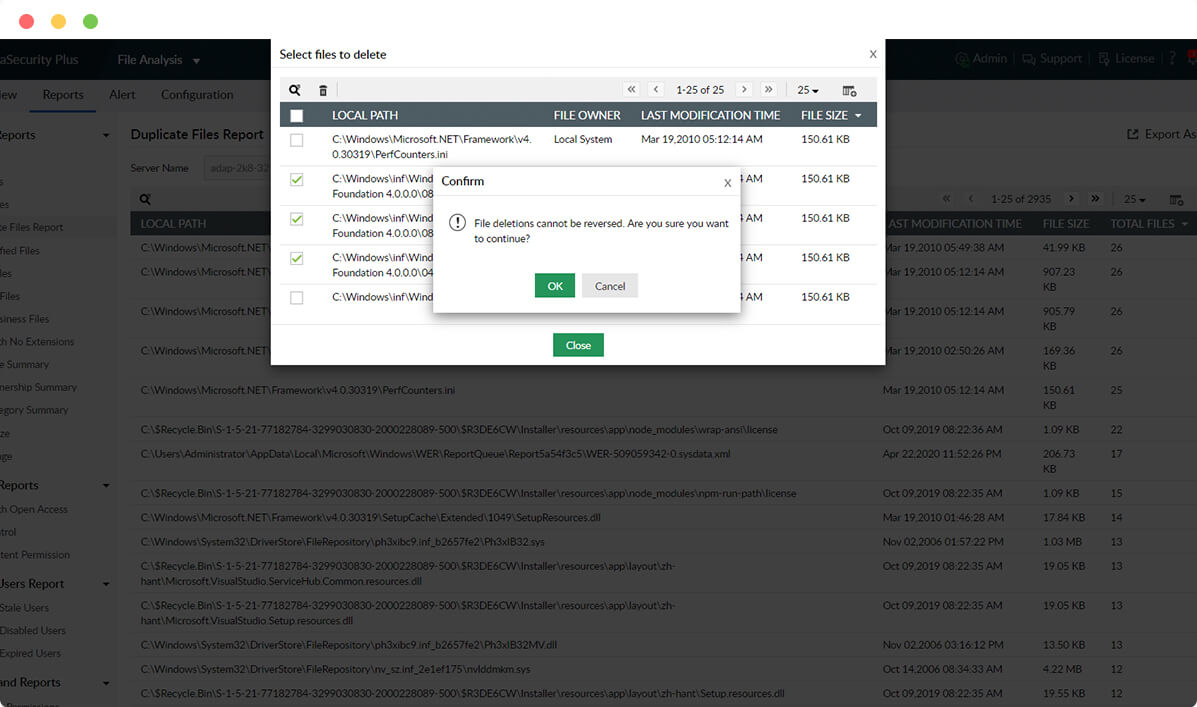

- Porównuj nazwy plików, rozmiary i czas ostatniej modyfikacji w celu precyzyjnej identyfikacji zduplikowanych plików.

- Uzyskuj listę kopii wszystkich zduplikowanych plików z informacją o ich lokalizacji.

- Wybierz i usuwaj wielokrotne duplikaty za jednym razem korzystając z interfejsu użytkownika FileAnalysis.

Raport wykorzystania przestrzeni dyskowej

- W łatwy sposób lokalizuj stare, zalegające, niezmodyfikowane, ukryte i inne niepotrzebne pliki w twoim magazynie plików.

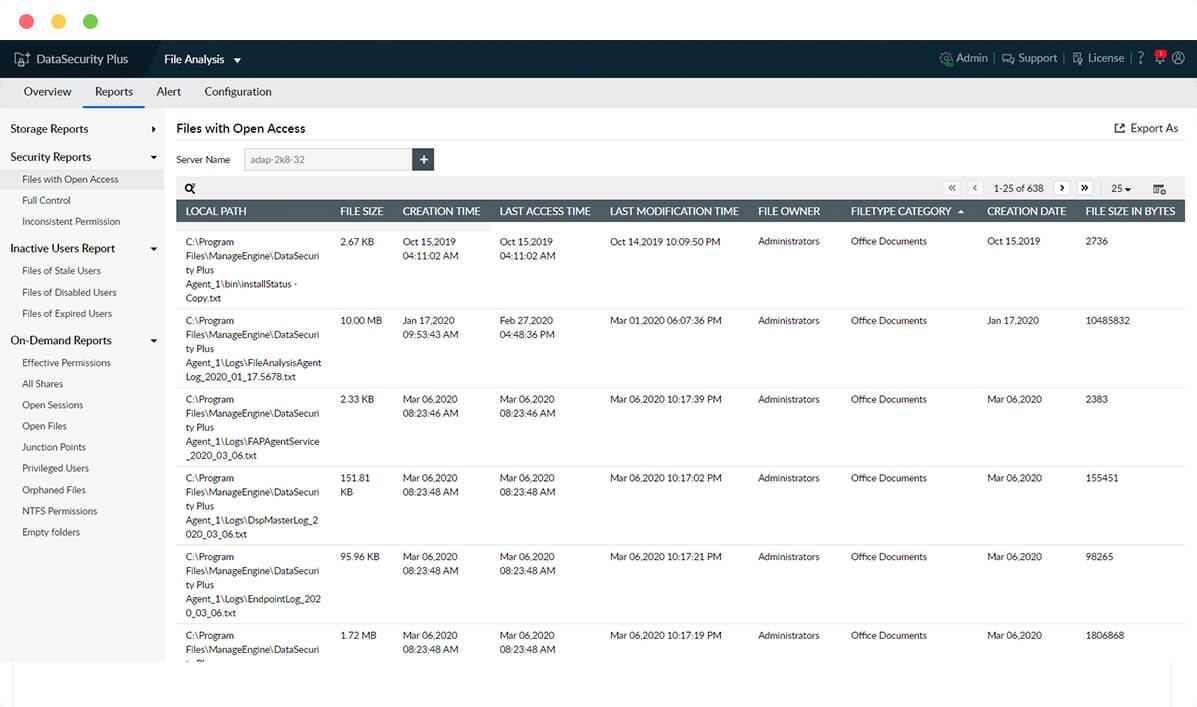

- Umożliwiaj szczegółową analizę z natychmiastowymi raportami o udziałach plików, aktywnych sesjach, otwartych plikach, punktach połączenia i wiele innych.

- Monitoruj schematy przechowywania pracowników i dowiedz się kto posiada jakie pliki wraz z informacją czyje pliki jaką zajmują przestrzeń w magazynie organizacji.

- Dzięki powiadomieniom e-mail odnajduj naruszenia zasad przechowywania takie jak przechowywanie przez pracowników dużych plików multimedialnych, zalegających plików i innych nieistotnych danych.

Analiza udziałów plików

- Lokalizuj każdy udostępniony plik i folder w twoim środowisku przechowywania plików w organizacji.

- Analizuj rozmiar swoich udziałów oraz liczbę plików i folderów w ramach udziału.

- W łatwy sposób identyfikuj duplikaty oraz inne pliki-śmieci w udostępnianych folderach.

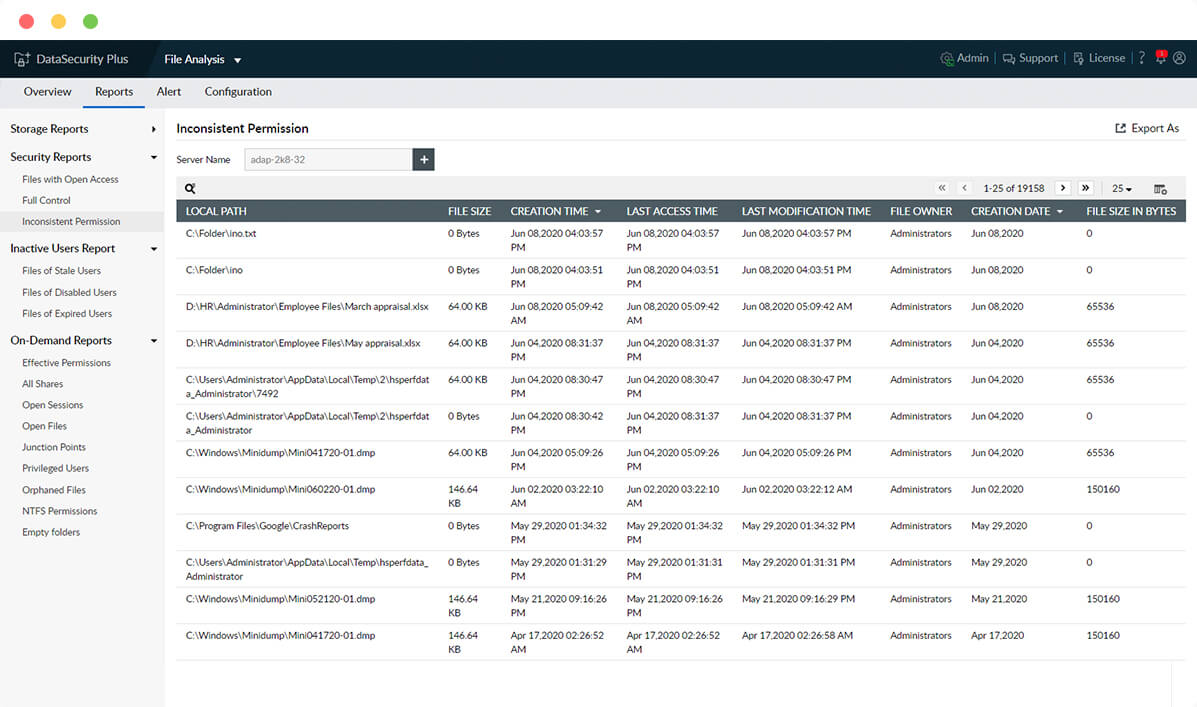

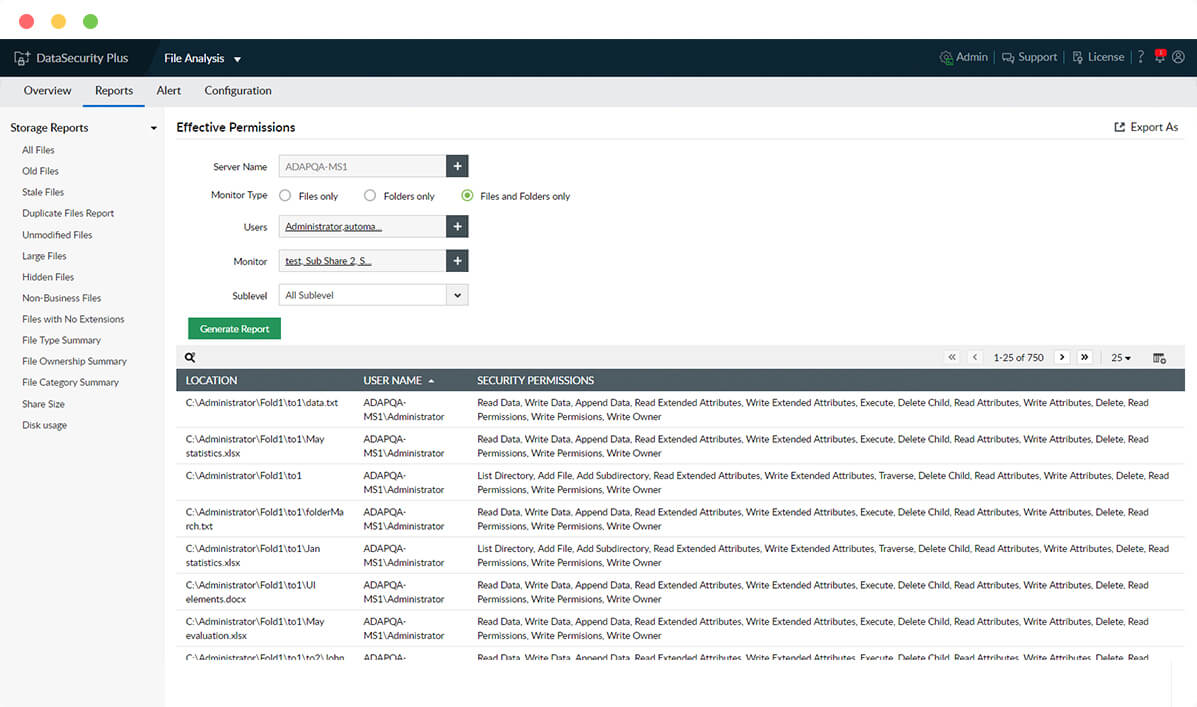

- W lepszy sposób zarządzaj uprawnieniami przez nasłuchiwanie i przeglądanie przypisanych praw dostępu dla plików w udziałach.

Poniżej przedstawiamy w jaki sposób działa narzędzie analizy plików

Lokalizuj i zarządzaj danymi ROT w celu optymalizacji przechowywanych plików.

-

Zrozum swoje przechowywane pliki

Uzyskaj kluczowy wgląd we własność plików, typ, lokalizację i czas modyfikacji, itd.

Kolejny krok

-

Identyfikuj dane ROT

Monitoruj dostępność przestrzeni dyskowej i usuwaj powtarzalne, przestarzałe i nieistotne dane (ROT).

Kolejny krok

-

Zarządzaj niepotrzebnymi plikami

Twórz listę każdej kopi plików-śmieci i zduplikowanych plików i przenoś je lub usuwaj aby zwiększyć przestrzeń dyskową.

Kolejny krok

-

Generuj raporty przestrzeni dyskowej

Korzystając ze szczegółowych raportów odnajduj stare, zalegające, duże, ukryte, niezmodyfikowane i niezwiązane z biznesem pliki.

Kolejny krok