Uwaga: MFA dla punktów końcowych, VPN i SSO wymaga wersji Professional ADSelfService Plus z Endpoint MFA.

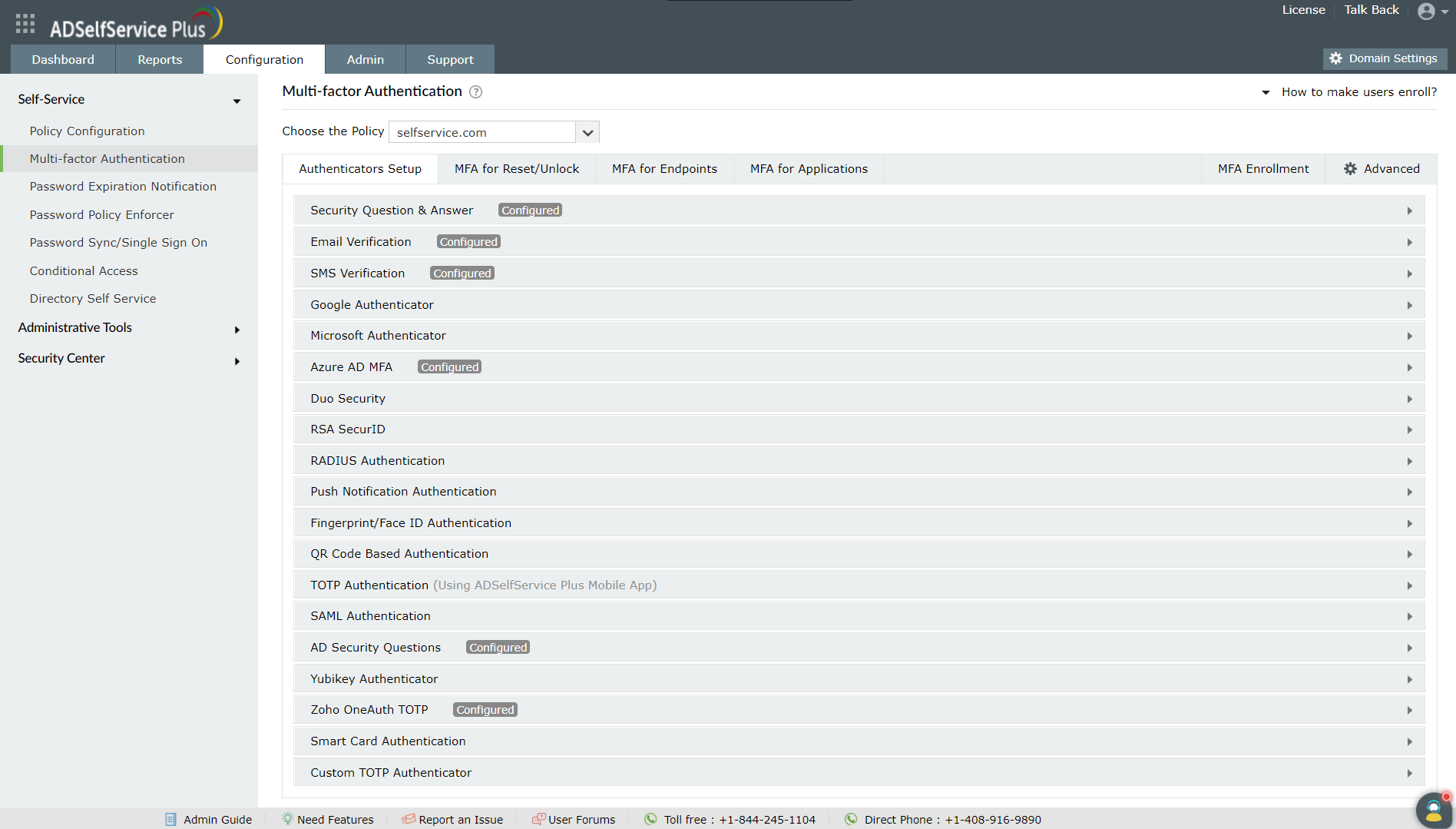

MFA w ADSelfService Plus uzupełnia tradycyjne uwierzytelnianie oparte na nazwie użytkownika i haśle dodatkową warstwą uwierzytelniania (np. biometryka, kody TOTP lub klucze FIDO) w celu potwierdzenia tożsamości użytkownika. MFA zapewnia wysoki poziom pewności tożsamości w przypadku żądań dostępu. Kliknij tutaj, aby poznać korzyści z wdrożenia adaptacyjnych funkcji MFA w ADSelfService Plus.

Możesz włączyć MFA w ADSelfService Plus dla następujących zdarzeń:

Aby włączyć MFA dla tych zdarzeń, postępuj zgodnie z następującymi krokami:

Zapoznaj się z stroną uwierzytelniaczy, aby uzyskać listę wspieranych metod uwierzytelniania oraz jak je skonfigurować.

W połączeniu z dostępem warunkowym, MFA dla punktów końcowych może być włączone tylko dla użytkowników wysokiego ryzyka, zapewniając tym samym bezpieczeństwo bez wpływu na doświadczenia użytkowników. Kliknij tutaj, aby dowiedzieć się więcej o dostępie warunkowym.

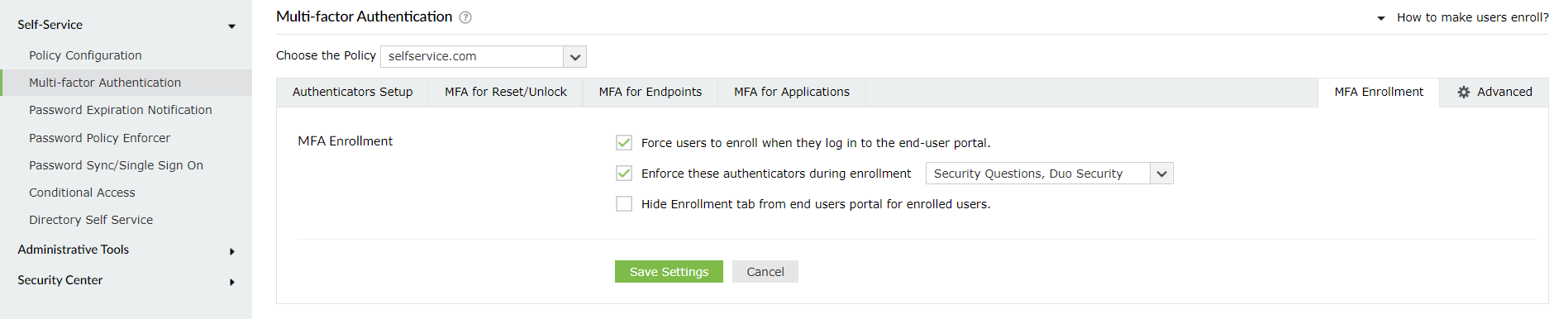

Użytkownicy muszą się zarejestrować, podając niezbędne informacje, zgodnie z włączonymi metodami uwierzytelniania, aby móc potwierdzić swoją tożsamość. Na przykład, jeśli włączyłeś uwierzytelnianie biometryczne, użytkownicy muszą zeskanować swój odcisk palca lub twarz za pomocą aplikacji mobilnej ADSelfService Plus, dopiero po tym będą mogli korzystać z tej metody podczas resetowania hasła lub logowania do punktów końcowych.

Aby wymusić, aby użytkownicy zapisali się do konkretnych metod uwierzytelniania:

Ta tabela zawiera szczegółowe informacje na temat każdego typu MFA, w tym obsługiwanych autoryzatorów oraz ustawień i opcji dostępnych w celu poprawy funkcjonalności i bezpieczeństwa procesu uwierzytelniania.

| Typ MFA | Obsługiwane metody uwierzytelniania | Logowanie bez hasła | Kody odzyskiwania awaryjnego | CAPTCHA |

|---|---|---|---|---|

| MFA dla działań samoobsługowych | Wszystkie autoryzatory obsługiwane przez ADSelfService Plus, z wyjątkiem uwierzytelniania za pomocą karty inteligentnej | Nie dotyczy | Obsługiwane | Obsługiwane |

| Działania samoobsługowe z ekranu logowania maszyny GUI dla systemów Windows, macOS i Linux | Wszystkie autoryzatory obsługiwane przez ADSelfService Plus, z wyjątkiem uwierzytelniania za pomocą karty inteligentnej i kluczy FIDO Passkeys. | Nie dotyczy | Obsługiwane | Obsługiwane |

| MFA dla logowania do maszyn Windows, macOS i Linux | Wszystkie autoryzatory obsługiwane przez ADSelfService Plus, z wyjątkiem uwierzytelniania za pomocą karty inteligentnej i kluczy FIDO Passkeys | Nie obsługiwane | Obsługiwane | Obsługiwane |

| Offline MFA dla logowania do Windows i macOS |

|

Nie dotyczy | Nieobsługiwane | Nieobsługiwane |

| MFA dla OWA i centrum administracyjnego Exchange | Wszystkie autoryzatory obsługiwane przez ADSelfService Plus, z wyjątkiem autoryzacji za pomocą karty smart | Nie dotyczy | Obsługiwane | Obsługiwane |

| MFA dla VPN-ów opartych na RADIUS, RDP i innych punktów dostępowych |

|

Nie dotyczy | Obsługiwane* (Kody zapasowe mogą być używane tylko dla autoryzatorów opartych na wyzwaniach) |

Nie dotyczy |

| MFA dla aplikacji w chmurze | Wszystkie autoryzatory obsługiwane przez ADSelfService Plus | Obsługiwane | Obsługiwane | Obsługiwane |

| MFA dla logowania do ADSelfService Plus | Wszystkie autoryzatory obsługiwane przez ADSelfService Plus | Obsługiwane | Obsługiwane | Obsługiwane |

| Typ MFA | Czy można ustawić limit czasu bezczynności? | Czy przeglądarka lub komputer mogą być uznawane za zaufane, aby nie wymagać MFA przez pewien czas? | Ogranicz logowania użytkowników i działania w trybie samodzielnym dla niezarejestrowanych użytkowników: |

|---|---|---|---|

| MFA dla działań w trybie samodzielnym | Tak | Nie | Odmów dostępu do działań w trybie samodzielnym, gdy użytkownicy są niezarejestrowani. Użytkownicy częściowo zarejestrowani mogą być zmuszeni do rejestracji dla pozostałych autoryzatorów i kontynuować działania w trybie samodzielnym. |

| MFA dla logowania do Windows, macOS i Linux | Tak | Tak | Odmów lub zezwól na logowanie do komputera dla niezarejestrowanych użytkowników lub wymuś rejestrację podczas próby logowania. |

| MFA dla OWA i centrum administracyjnego Exchange | Tak | Tak | Domyślnie dostęp do logowania OWA i Exchange jest zabroniony dla niezarejestrowanych użytkowników. |

| MFA dla VPN-ów opartych na RADIUS, RDP i innych punktów dostępowych | Tak* (Limit czasu sesji jest ustawiony, aby wymusić na użytkownikach zakończenie autoryzacji w określonym czasie) |

Nie | Odmów lub zezwól na logowanie dla niezarejestrowanych użytkowników. |

| MFA dla aplikacji w chmurze | Tak | Tak | Odmów lub zezwól na logowanie do aplikacji w chmurze dla niezarejestrowanych użytkowników. |

| MFA dla logowania do ADSelfService Plus | Tak | Tak | Odmów lub zezwól na logowania do ADSelfService Plus dla niezarejestrowanych użytkowników. |

ADSelfService Plus oferuje 21 rodzajów autoryzatorów. Z tych, osiem podstawowych autoryzatorów jest dostępnych w każdej edycji ADSelfService Plus. Pozostałe 13 to zaawansowane autoryzatory, dostępne tylko w edycji profesjonalnej ADSelfService Plus.

Ta tabela zawiera szczegółowe informacje na temat podstawowych i zaawansowanych autoryzatorów obsługiwanych dla MFA w aplikacji mobilnej ADSelfService Plus oraz w portalu mobilnym przeglądarki, a także postanowienia dotyczące rejestracji autoryzatorów w dwóch konsolach.

| Autoryzator | Typ autoryzatora | Portal mobilny przeglądarki | Aplikacja mobilna | ||||

|---|---|---|---|---|---|---|---|

| Czy użytkownicy mogą zarejestrować się w autoryzatorze w portalu mobilnym przeglądarki? | Czy autoryzator jest obsługiwany dla MFA przy logowaniu do ADSelfService Plus? | Czy autoryzator jest obsługiwany dla MFA przy akcjach samodzielnych? | Czy użytkownicy mogą zarejestrować się w autoryzatorze w aplikacji mobilnej? | Czy autoryzator jest obsługiwany dla MFA przy logowaniu do aplikacji mobilnej ADSelfService Plus? | Czy autoryzator jest obsługiwany dla MFA przy akcjach samodzielnych? | ||

| Pytania i odpowiedzi zabezpieczające | Podstawowy | Tak | Tak | Tak | Tak | Tak | Tak |

| Weryfikacja e-mailowa | Podstawowy | Tak | Tak | Tak | Tak | Tak | Tak |

| Weryfikacja SMS | Podstawowy | Tak | Tak | Tak | Tak | Tak | Tak |

| Google Authenticator | Podstawowy | Tak | Tak | Tak | Tak | Tak | Tak |

| Microsoft Authenticator | Podstawowy | Tak | Tak | Tak | Tak | Tak | Tak |

| Duo Security | Zaawansowany autoryzator | Tak | Tak | Tak | Tak | Tak | Tak |

| Radius Authentication | Zaawansowany autoryzator | Nie* | Tak | Tak | Nie* | Tak | Tak |

| Push Notification | Zaawansowany autoryzator | Nie+ | Nie+ | Nie+ | Tak | Nie | Nie |

| Autoryzacja oparta na kodzie QR | Zaawansowany autoryzator | Nie+ | Nie+ | Nie+ | Tak | Nie | Nie |

| Autoryzacja biometryczna | Zaawansowany autoryzator | Nie+ | Nie+ | Nie+ | Tak | Tak | Tak |

| Autoryzacja TOTP (z użyciem aplikacji mobilnej ADSelfService Plus) | Zaawansowany autoryzator | Nie+ | Nie+ | Nie+ | Tak | Nie | Nie |

| Pytania dotyczące bezpieczeństwa AD | Podstawowe | Nie* | Tak | Tak | Nie* | Tak | Tak |

| Zoho OneAuth TOTP | Podstawowe | Tak | Tak | Tak | Tak | Tak | Tak |

| Personalizowany autoryzator TOTP (token sprzętowy) | Podstawowe | Tak | Tak | Tak | Tak | Tak | Tak |

| Personalizowany autoryzator TOTP (token programowy) | Zaawansowany autoryzator | Tak | Tak | Tak | Tak | Tak | Tak |

| Autoryzacja za pomocą karty inteligentnej | Zaawansowany autoryzator | Nie* | Nie | Nie | Nie* | Nie | Nie |

| Autoryzacja SAML | Zaawansowany autoryzator | Nie* | Tak | Tak | Nie* | Tak | Tak |

| Autoryzator YubiKey | Zaawansowany autoryzator | Tak | Tak | Tak | Tak | Tak | Tak |

| Azure AD MFA | Zaawansowany autoryzator | Nie* | Tak | Tak | Nie* | Tak | Tak |

| RSA SecurID | Zaawansowany autoryzator | Nie* | Tak | Tak | Nie* | Tak | Tak |

| FIDO Passkeys | Zaawansowany autoryzator | Tak | Tak | Tak | Tak | Nie | Nie |

* - Użytkownicy nie muszą rejestrować się w tych metodach, ponieważ są automatycznie rejestrowani przy pierwszym logowaniu.

+ - Te autoryzatory są natywne dla aplikacji mobilnej i nie mogą być używane w przeglądarkowej wersji mobilnej.

Your request has been submitted to the ADSelfService Plus technical support team. Our technical support people will assist you at the earliest.

© 2024, ZOHO Corp. Wszelkie prawa zastrzeżone.