Azure AD MFA

Uwaga: Azure AD MFA jest zaawansowanym autoryzatorem

dostępne jako część wydania profesjonalnego ADSelfService Plus.

Jeśli Twoja organizacja korzysta z Microsoft Azure Active Directory (AD) i używa wieloskładnikowej autoryzacji Azure AD (MFA) w celu zabezpieczenia logowania, możesz rozszerzyć użycie MFA z Azure AD, konfigurując go jako metodę autoryzacji dla funkcji MFA w ADSelfService Plus. Ułatwia to proces konfiguracji dla administratorów i zapewnia zakończonym użytkownikom znajome doświadczenie autoryzacji.

Azure AD MFA może być używany do weryfikacji tożsamości podczas:

- Akcji resetowania hasła w trybie samodzielnym lub odblokowywania konta AD.

- Logowania do maszyn końcowych dla Windows, macOS i Linux, oraz logowania do aplikacji Outlook w sieci.

- Logowania do aplikacji przedsiębiorstw przez jednolity dostęp (SSO).

- Logowania do portalu ADSelfService Plus.

Azure AD MFA oferuje następujące metody autoryzacji w celu zabezpieczenia dostępu:

- Powiadomienia push w aplikacji Microsoft Authenticator.

- Kody weryfikacyjne oparte na aplikacji Microsoft Authenticator.

- Weryfikacja przez połączenie telefoniczne.

- Weryfikacja przez SMS.

- Tokeny sprzętowe OATH, takie jak Yubico, DeepNet Security i inne.

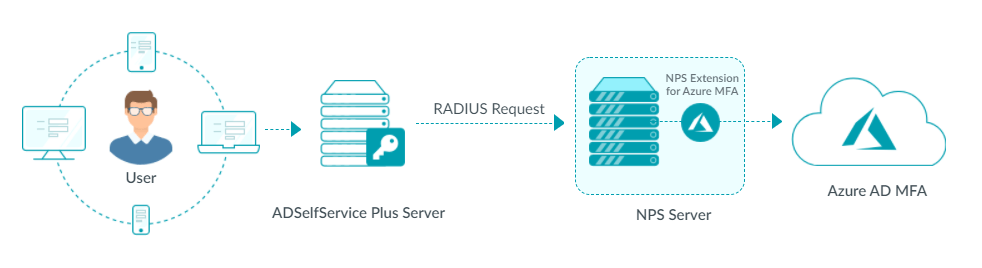

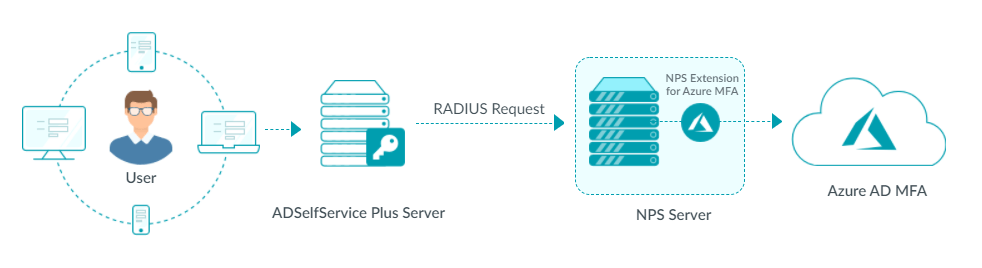

Jak działa Azure AD MFA?

- Użytkownik próbuje się zalogować lub wykonać samodzielne resetowanie hasła lub odblokowanie konta.

- Wyświetlana jest strona wieloskładnikowej autoryzacji, a użytkownik inicjuje Azure AD MFA.

- Serwer ADSelfService Plus wysyła zapytanie RADIUS do Serwera Polityki Sieci (NPS).

- Rozszerzenie NPS dla Azure MFA kontaktuje się z chmurą Azure i inicjuje zapytanie MFA.

- Jeżeli metody weryfikacji oparte na powiadomieniach push Microsoft Authenticator lub połączeniu telefonicznym są włączone dla Azure AD MFA, wniosek o weryfikację jest inicjowany bezpośrednio.

- Jeżeli włączone są metody weryfikacji kodu weryfikacyjnego Microsoft Authenticator, oparte na tokenach sprzętowych lub kodach SMS w Azure AD MFA, rozszerzenie NPS zwraca odpowiedź wyzwania RADIUS do serwera ADSelfService Plus, a użytkownik jest proszony o podanie kodu weryfikacyjnego.

- Po pomyślnym przejściu Azure AD MFA, rozszerzenie NPS zwraca odpowiedź akceptacji RADIUS do serwera ADSelfService Plus i użytkownik uzyskuje dostęp.

Kroki konfiguracji Azure AD MFA

Posiadając wcześniej zdefiniowaną konfigurację oraz informacje o rejestracji użytkowników w Azure, możesz włączyć Azure AD MFA jako metodę weryfikacji tożsamości w ADSelfService Plus, wykonując następujące kroki:

Wymagania wstępne:

- Serwer skonfigurowany jako NPS musi mieć zainstalowane i skonfigurowane rozszerzenie NPS Azure zgodnie z tymi krokami.

- W NPS musi być skonfigurowany klient RADIUS dla serwera ADSelfService Plus.

- W NPS należy pominąć główną autoryzację, wybierając opcję Akceptuj użytkowników bez uwierzytelnienia w sekcji Polityka Żądań Połączenia > Uwierzytelnianie.

- Upewnij się, że Polityka Połączenia, w której pomijana jest autoryzacja, dotyczy tylko klienta RADIUS dla ADSelfService Plus, aby uniknąć nieautoryzowanego dostępu do innych klientów RADIUS w tym samym NPS.

- Jeśli konieczne jest usunięcie Azure AD MFA, nie odinstalowuj rozszerzenia NPS Azure bez wyłączenia Azure AD MFA w ADSelfService Plus.

- Zakończeni użytkownicy muszą być zarejestrowani w Azure AD MFA.

Kroki konfiguracyjne:

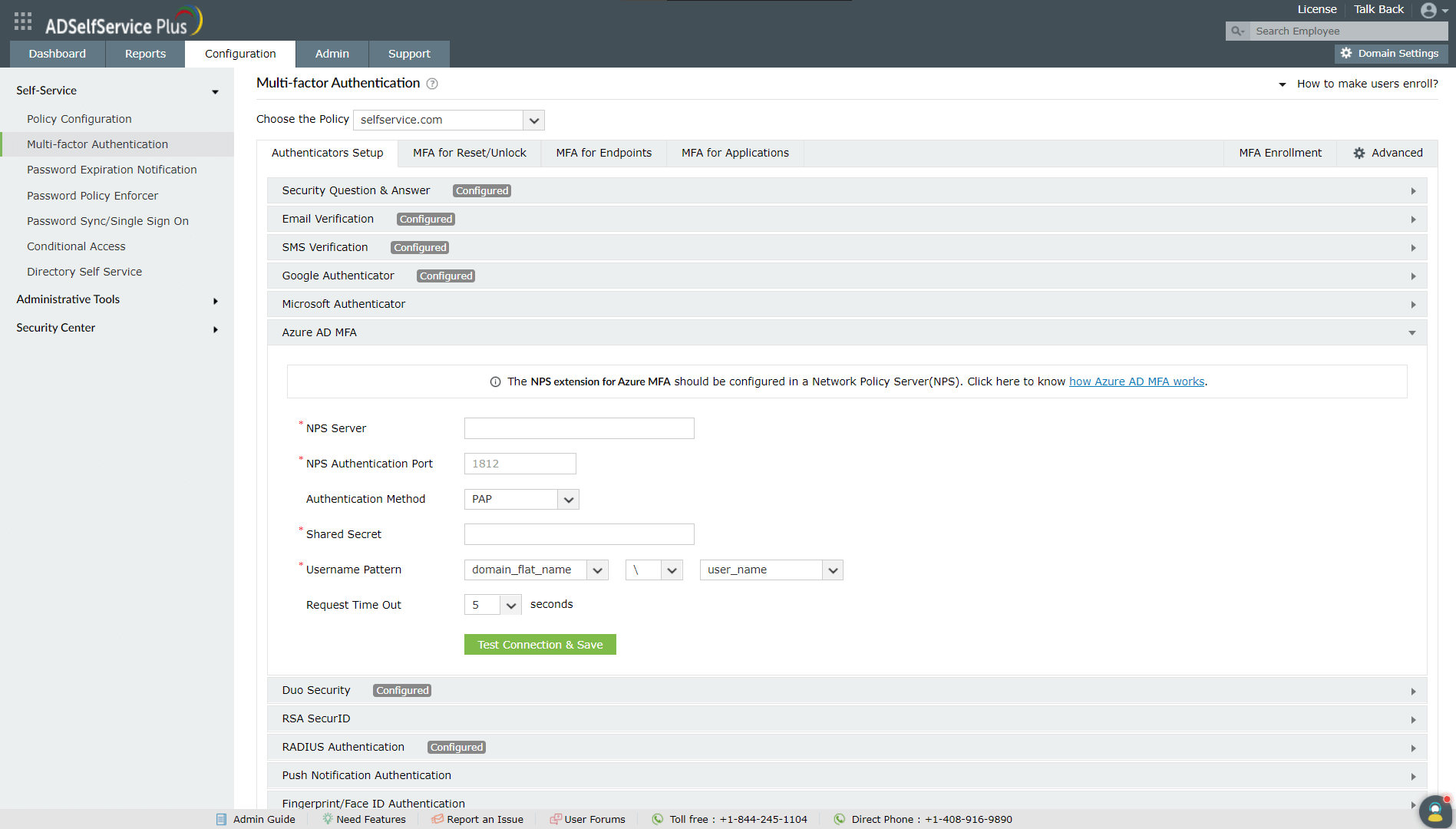

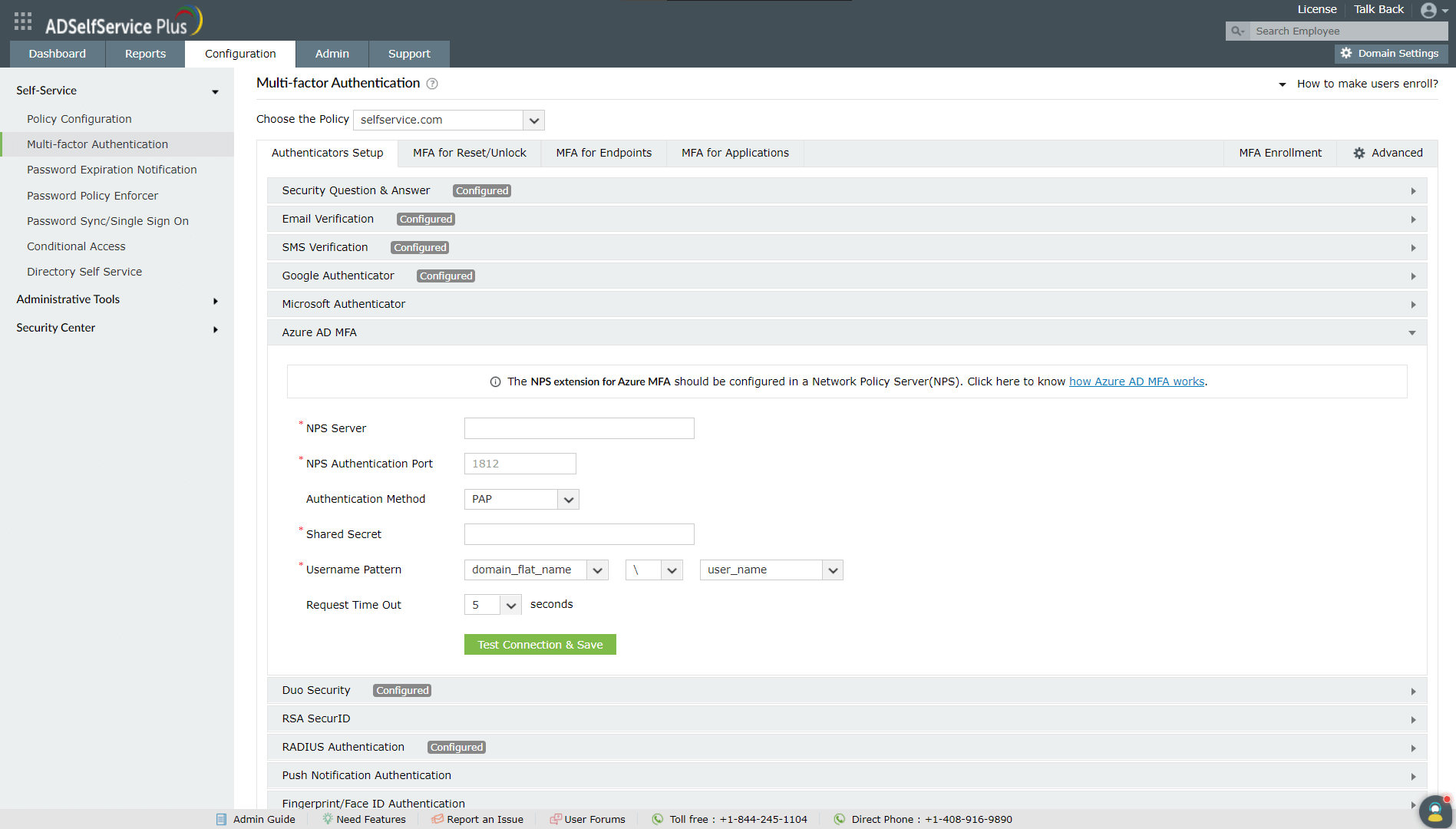

- Przejdź do Konfiguracja > Samoobsługa > Uwierzytelnianie wieloskładnikowe > Ustawienia uwierzytelniaczy.

- Z rozwijanego menu Wybierz politykę wybierz politykę.

Uwaga: ADSelfService Plus pozwala na tworzenie polityk opartych na jednostkach organizacyjnych (OU) oraz grupach. Aby utworzyć politykę, przejdź do Konfiguracja > Samoobsługa > Konfiguracja polityki > Dodaj nową politykę. Kliknij Wybierz OU/Grupy i dokonaj wyboru na podstawie swoich wymagań. Musisz wybrać co najmniej jedną funkcję samoobsługową. Na koniec kliknij Zapisz politykę.

- Kliknij Azure AD MFA.

- Wprowadź niezbędne informacje w polach Serwer NPS, Port uwierzytelniania NPS, Metoda uwierzytelniania, Wspólny sekret (ustawione podczas konfigurowania klienta RADIUS. Odwołaj się do wymagania wstępne 2), Wzorzec nazwy użytkownika oraz Ustawienia limitu czasu zapytania.

- Dla tokenów sprzętowych OATH, weryfikacji SMS oraz metod weryfikacji kodem aplikacji Microsoft Authenticator, musi być wybrana metoda uwierzytelniania PAP.

- Dla metod powiadomień push aplikacji Microsoft Authenticator oraz weryfikacji przez połączenie telefoniczne zaleca się ustawienie Ustawień limitu czasu zapytania na co najmniej 60 sekund.

- Kliknij Testuj połączenie & Zapisz.

Aby zmodyfikować konfigurację:

- Przejdź do Konfiguracja > Samoobsługa > Uwierzytelnianie wieloskładnikowe > Ustawienia uwierzytelniaczy.

- Wybierz Azure AD MFA.

- Kliknij Zmodyfikuj i zmień podane informacje wszędzie tam, gdzie to konieczne.

- Jeśli konfiguracja musi zostać usunięta, kliknij Usuń konfigurację.

- Kliknij Testuj połączenie & Zapisz.