Uwierzytelnianie SAML

Uwaga: Uwierzytelnianie SAML jest

Zaawansowany uwierzytelniacz dostępny w ramach

Profesjonalnej edycji ADSelfService Plus.

Uwierzytelnianie SAML dodaje dodatkową warstwę bezpieczeństwa do procesu resetowania hasła i odblokowywania konta. Jeśli Twoja organizacja ma już aplikacje oparte na SAML, takie jak OneLogin lub Okta, warto używać uwierzytelniania SAML jako metody weryfikacji tożsamości użytkowników. Gdy uwierzytelnianie SAML jest włączone, użytkownicy są przekierowywani do URL logowania IdP w celu uwierzytelnienia podczas operacji samoobsługowych związanych z hasłem. Po pomyślnym uwierzytelnieniu użytkownicy są przekierowywani z powrotem do portalu ADSelfService Plus, gdzie mogą zresetować swoje hasło lub odblokować swoje konto. Aby korzystać z uwierzytelniania SAML, użytkownicy końcowi nie muszą rejestrować się w ADSelfService Plus.

Kroki do uwierzytelniania SAML

Konfiguracja uwierzytelniania SAML musi być wykonana w dwóch miejscach:

- U dostawcy usług (SP).

- U dostawcy tożsamości (IdP).

Tutaj IdP to aplikacja dostawcy tożsamości oparta na SAML, taka jak OneLogin lub Okta. SP to ADSelfService Plus.

Wymagane kroki wstępne

- Zaloguj się do konsoli internetowej ADSelfService Plus jako administrator. Przejdź do zakładki Konfiguracja → Samodzielna obsługa → Uwierzytelnianie wieloskładnikowe → Konfiguracja uwierzytelniaczy → Uwierzytelnianie SAML. Kliknij URL ACS / URL Odbiorcy oraz Stan przekazania.

- Dostawca tożsamości oparty na SAML, którego zamierzasz użyć, musi mieć ADSelfService Plus jako jedną ze swoich aplikacji obsługujących SAML. Jeśli nie jest on obsługiwany domyślnie, możesz dodać ADSelfService Plus jako nową aplikację w swoim dostawcy tożsamości. Znajdź kroki dotyczące dodawania nowej aplikacji w Okta, OneLogin, ADFS, Line Works oraz Microsoft Azure AD, klikając odpowiednie linki. W przypadku innych dostawców tożsamości skontaktuj się z ich zespołem wsparcia w celu uzyskania dalszej pomocy.

- Zaloguj się do konsoli internetowej aplikacji dostawcy tożsamości za pomocą danych administracyjnych i przejdź do ADSelfService Plus z listy dostępnych aplikacji.

- Pobierz Metadane w formacie XML lub uzyskaj wymagane dane, kopiując URL Wydawcy / ID Podmiotu, URL logowania IdP oraz certyfikat X509.

Krok 1: Konfiguracja dostawcy usług (ADSelfService Plus)

- Zaloguj się do ADSelfService Plus konsoli internetowej za pomocą danych administracyjnych.

- Przejdź do zakładki Konfiguracja → Samodzielna obsługa → Uwierzytelnianie wieloskładnikowe → Konfiguracja uwierzytelniaczy.

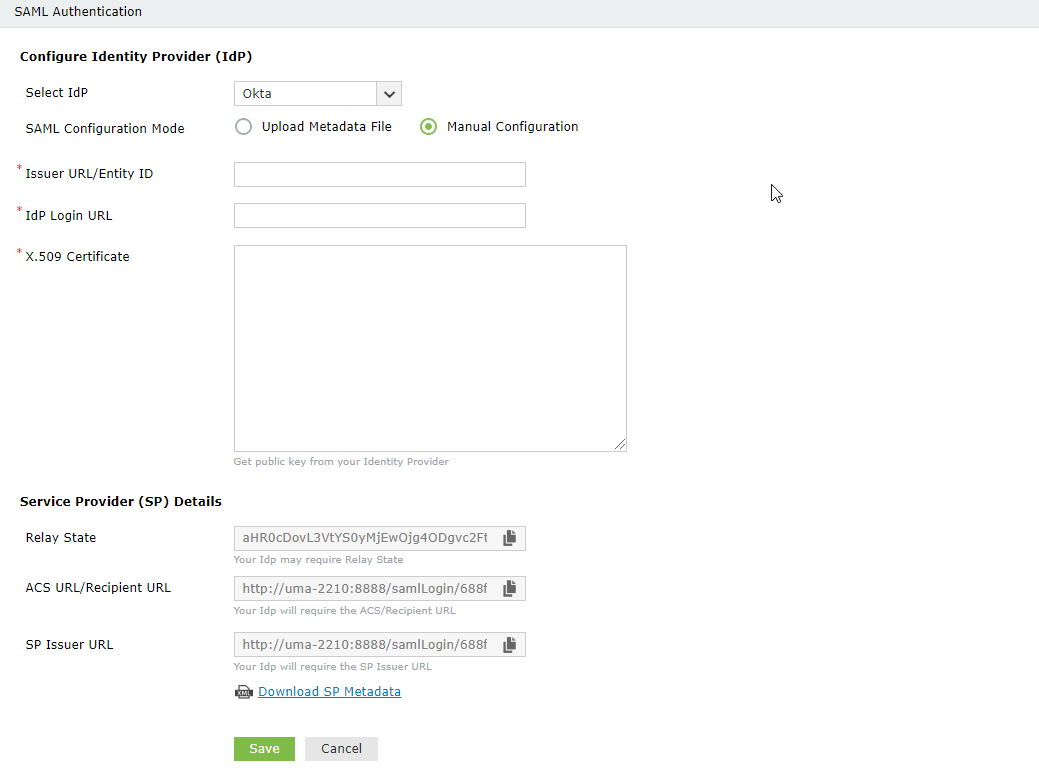

- Kliknij sekcję Uwierzytelnianie SAML. Kliknij Zmodyfikuj, jeśli już skonfigurowano.

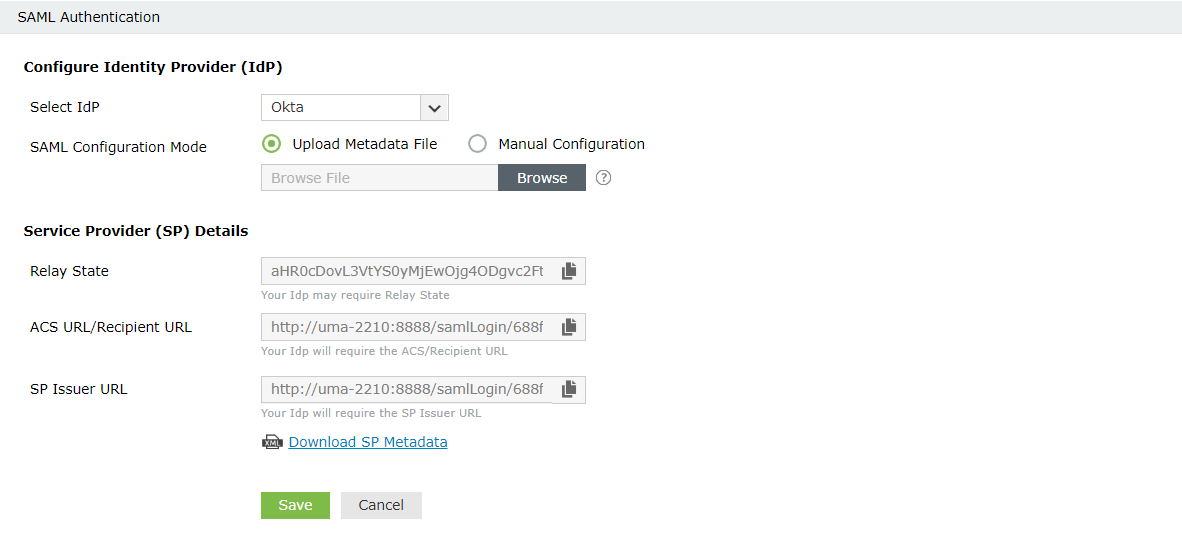

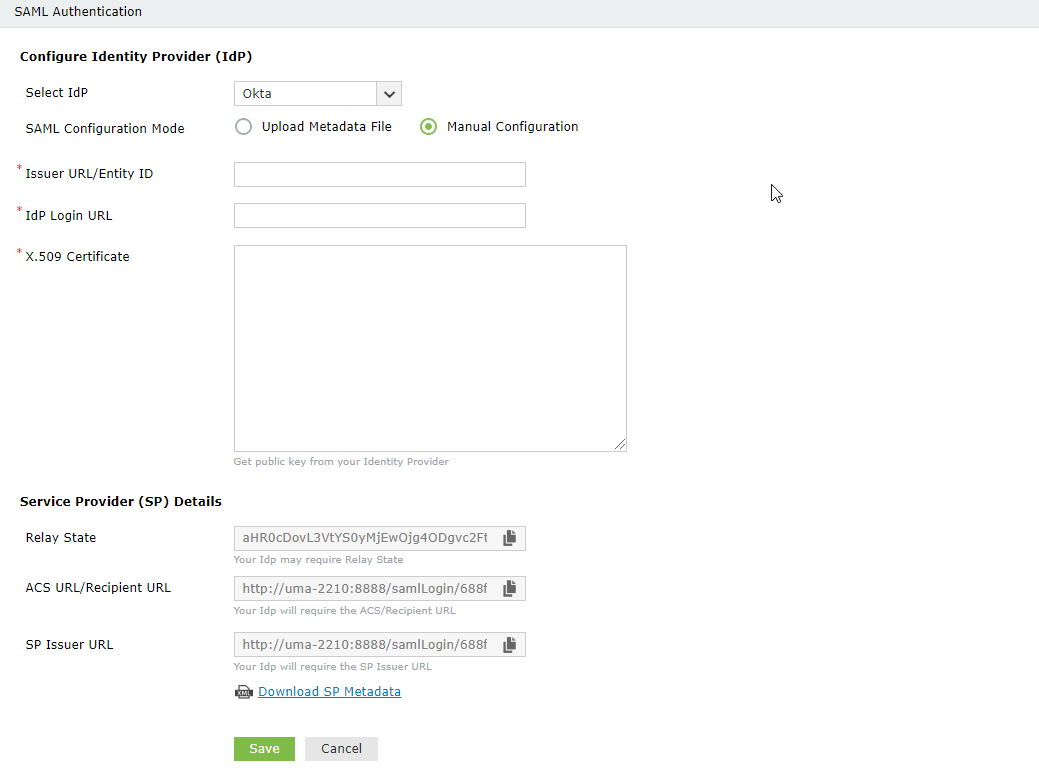

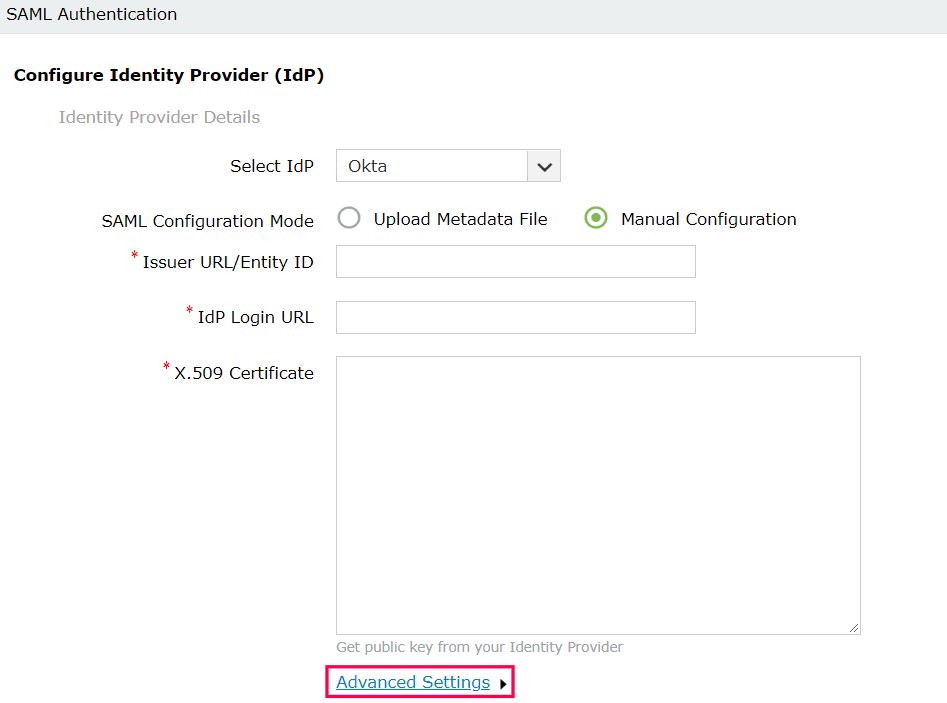

- Wybierz IdP z listy rozwijanej.

- Istnieją dwa Tryby konfiguracji SAML: Prześlij plik metadanych oraz Konfiguracja ręczna.

- Wybierz Prześlij plik metadanych, aby ręcznie przesłać plik metadanych IdP pobrany od dostawcy tożsamości (Patrz nakrok 4 z Wymagań wstępnych).

- Kliknij Przeglądaj, aby przesłać plik z metadanymi IdP.

- Wybierz Ręczna konfiguracja, aby ręcznie skonfigurować adresy URL i certyfikaty.

- Wprowadź Adres URL wystawcy/Adres URL jednostki, uzyskany od dostawcy tożsamości, w odpowiednim polu. (Zobacz krok 4 z Wymagań wstępnych).

- W polu Adres URL logowania IdP wprowadź adres URL logowania uzyskany od dostawcy tożsamości (Zobacz krok 4 z Wymagań wstępnych).

- W dostarczonym miejscu dla Certyfikatu X.509 wprowadź publiczny klucz certyfikatu pozyskany od dostawcy tożsamości (Zobacz krok 4 z Wymagań wstępnych).

Uwaga: Certyfikat X.509 zaczyna się od '-----BEGIN CERTIFICATE-----' i kończy na '-----END CERTIFICATE-----'. Jeśli ten wzór - chociaż domyślny w większości przypadków - jest nieobecny, będziesz musiał ręcznie dodać go do pliku.

Ważne:

- Domyślnie, ADSelfService Plus wykorzystuje tę samą konfigurację uwierzytelniania SAML do uwierzytelniania wieloskładnikowego podczas samoobsługi hasła oraz jednolitych logowań (SSO) podczas logowania. Oznacza to, że konfiguracje MFA SAML będą automatycznie odzwierciedlone w ustawieniach logowania SSO, jeśli te ostatnie są włączone.

- Gdy zaznaczysz pole wyboru Utwórz nowe SAML SSO, możesz utrzymać oddzielną konfigurację SAML dla uwierzytelniania wieloskładnikowego, generując nowy Adres URL ACS/Adres URL odbiorcy oraz plik Metadanych SP. Użyj nowo wygenerowanego Adresu URL ACS/Adresu URL odbiorcy lub pliku Metadanych SP, aby utworzyć nową konfigurację SAML dla ADSelfService Plus w swoim dostawcy tożsamości.

- Kliknij Zapisz, a nowy Adres URL ACS/Odbiorcy zostanie wygenerowany.

- Skopiuj wartość Stan przekazywania.

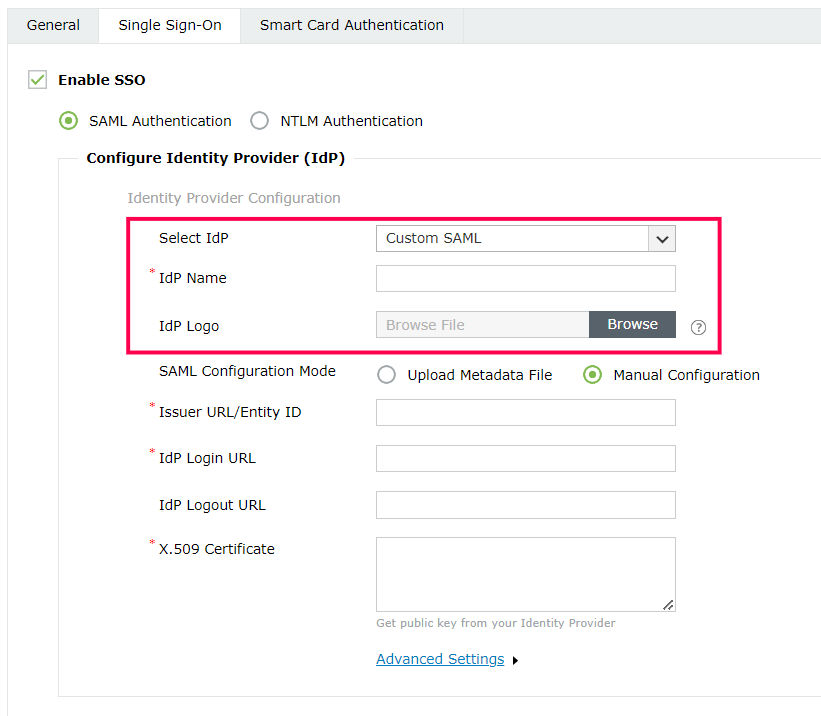

- Jeśli chcesz użyć niestandardowego IdP SAML, wybierz Niżdowy SAML z rozwijanej listy Wybierz IdP i wprowadź nazwę IdP w polu Nazwa IdP. Możesz również wybrać dołączenie logo IdP w polu Logo IdP.

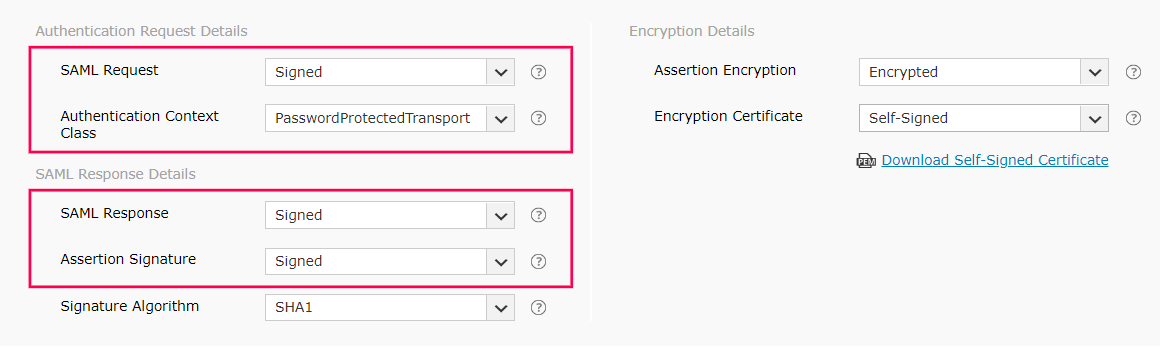

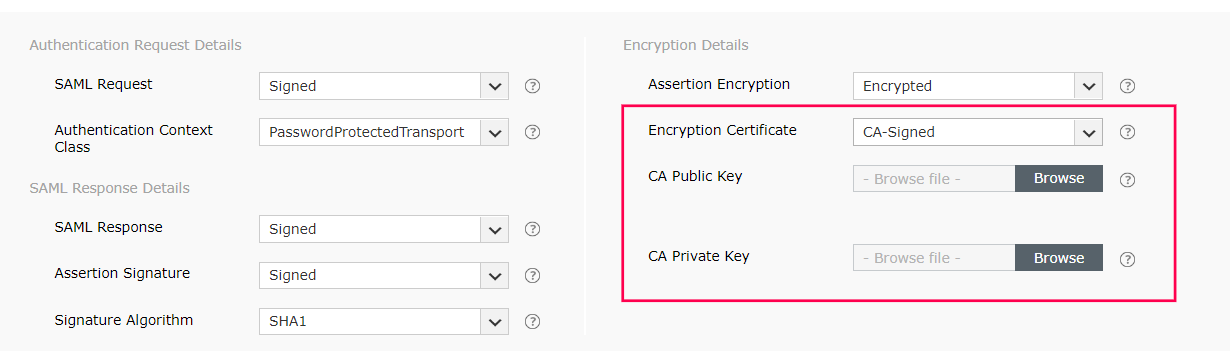

- Kliknij Ustawienia zaawansowane, aby skonfigurować żądanie SAML i odpowiedzi, które są przetwarzane.

- Wybierz, czy żądanie SAML wysyłane do IdP ma być podpisane, czy niepodpisane, z rozwijanej listy Żądanie SAML.

- Wybierz klasę kontekstu uwierzytelniania wysyłaną w żądaniu SAML z rozwijanej listy Klasa kontekstu uwierzytelniania.

- Wybierz Odpowiedź SAML i Podpis asercji z odpowiednich rozwijanych list, aby określić, czy wiadomości otrzymane od IdP są podpisane, czy nie.

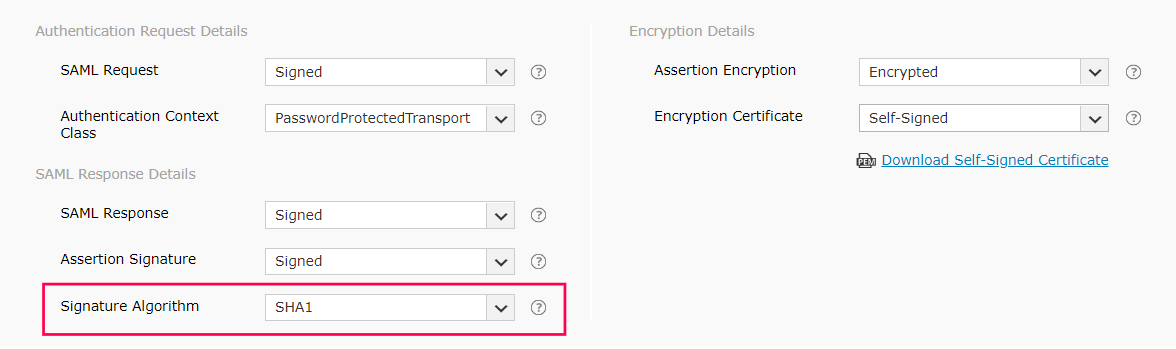

- Wybierz algorytm podpisywania, którego używa IdP do podpisywania odpowiedzi SAML i asercji z listy rozwijanej Algorytm Podpisu.

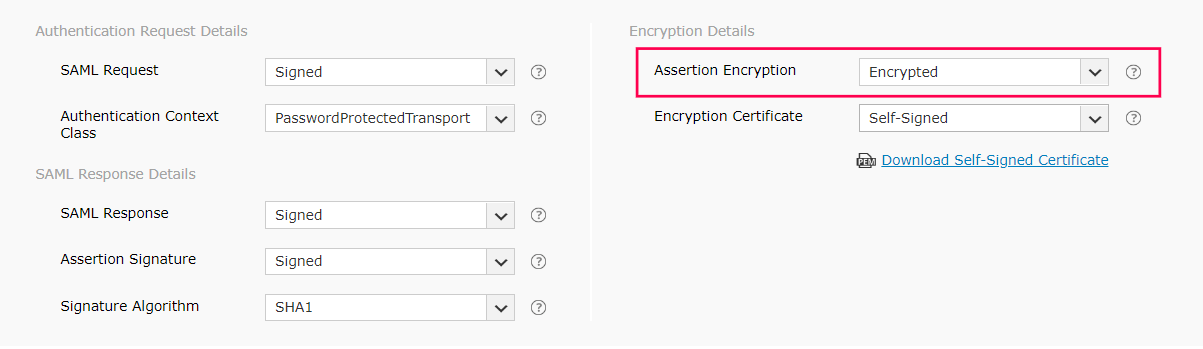

- Wybierz, czy asercja SAML jest zaszyfrowana, czy niezaszyfrowana z listy rozwijanej Szyfrowanie Asercji.

Uwaga: Proszę sprawdzić z Twoim IdP, czy zaszyfrowana asercja jest obsługiwana.

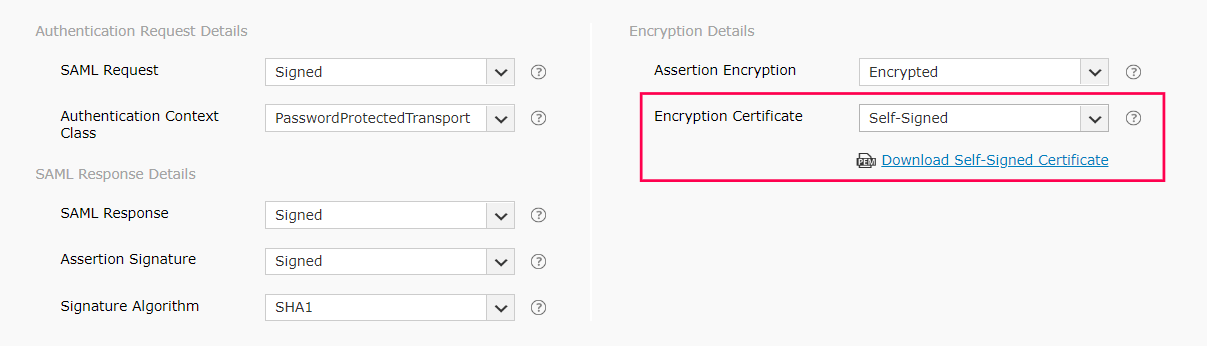

- Jeśli asercja SAML jest zaszyfrowana, wybierz, czy Certyfikat Szyfrowania jest Podpisany Samodzielnie, czy Podpisany przez CA z dostępnych opcji rozwijanych.

- Jeśli certyfikat szyfrowania jest Podpisany przez CA, przesłać Klucz Publiczny CA oraz Klucz Prywatny CA zgodnie z danymi dostarczonymi przez Urząd Certyfikacji.

- Jeśli certyfikat szyfrowania jest Podpisany Samodzielnie, możesz pobrać certyfikat podpisany samodzielnie, klikając Pobierz Certyfikat Podpisany Samodzielnie. Będzie to potrzebne do skonfigurowania uwierzytelniania SAML w IdP.

Uwaga: Możesz wybrać, który certyfikat szyfrowania chcesz użyć, w zależności od wymagań Twojej organizacji. Jednak zaleca się wybór certyfikatu szyfrowania podpisanego przez CA.

- Kliknij Zapisz.

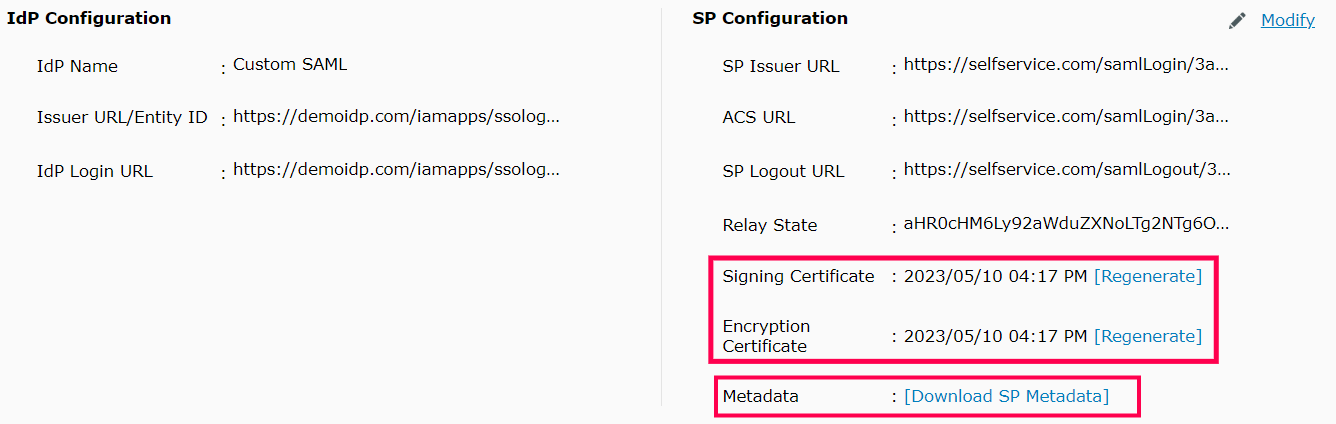

- Podsumowanie konfiguracji SP jest wyświetlane poniżej. Kliknij Pobierz Metadane SP, aby pobrać plik metadanych i zapisać go w wybranej lokalizacji. Będzie to potrzebne w późniejszym kroku.

- Aby ponownie wygenerować certyfikaty podpisu SAML i szyfrowania podpisane samodzielnie, kliknij przycisk Regeneruj odpowiadający odpowiednim polom Certyfikat Podpisu i Certyfikat Szyfrowania. Certyfikaty wygasają domyślnie po roku.

Uwaga: Kliknij

tutaj, aby zapoznać się z pełną listą kodów błędów uwierzytelniania SAML i ich opisem.

Krok 2: Ustawienie aplikacji SAML w Dostawcy Tożsamości

W tej sekcji omówiliśmy kroki konfiguracyjne dla

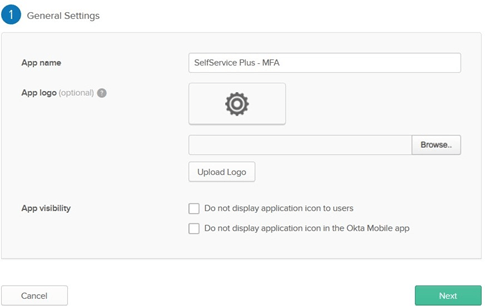

A. Kroki do skonfigurowania aplikacji SAML w Okta

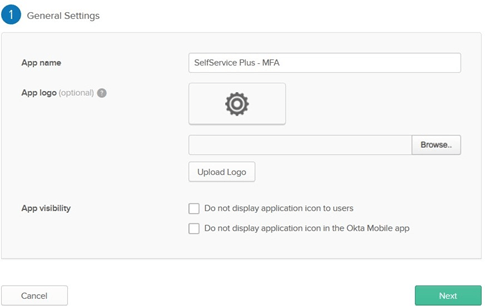

- Zaloguj się do konsoli internetowej Okta z uprawnieniami administratora. Upewnij się, że jesteś zalogowany do portalu administratora.

- Przejdź do rozwijanego okna Classic UI.

- Przejdź do zakładki Applications > skrót Add applications > przycisk Create New App.

- W otwartym oknie dialogowym wybierz opcję SAML 2.0, a następnie kliknij Create.

- W Ustawieniach ogólnych wpisz nazwę aplikacji SAML (Przykład: SelfService MFA) w polu App name. Jeśli to konieczne, załaduj logo aplikacji, a następnie kliknij Next.

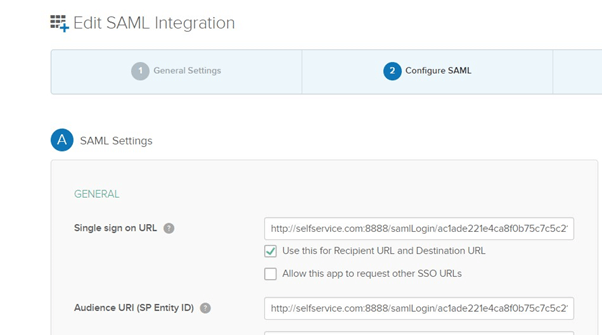

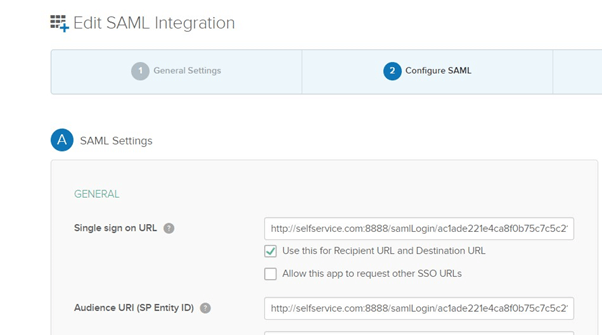

- W Konfiguracji SAML wpisz ACS URL/Recipient URL do pól Single sign on URL i Audience URI (SP Entity ID).

Uwaga:

- ACS URL/Recipient URL: Zaloguj się do konsoli internetowej ADSelfService Plus z uprawnieniami administratora. Przejdź do zakładki Configuration → Multi-factor Authentication→ SAML authentication→ ACS URL/Recipient URL. Skopiuj ACS URL/Recipient URL.

- Jeśli twój dostawca tożsamości potrzebuje metadanych dostawcy usług, kliknij Download SP Metadata i pobierz plik XML zawierający konfiguracje SAML.

- Kliknij Next.

- W Feedback wybierz odpowiednią odpowiedź, a następnie kliknij Finish.

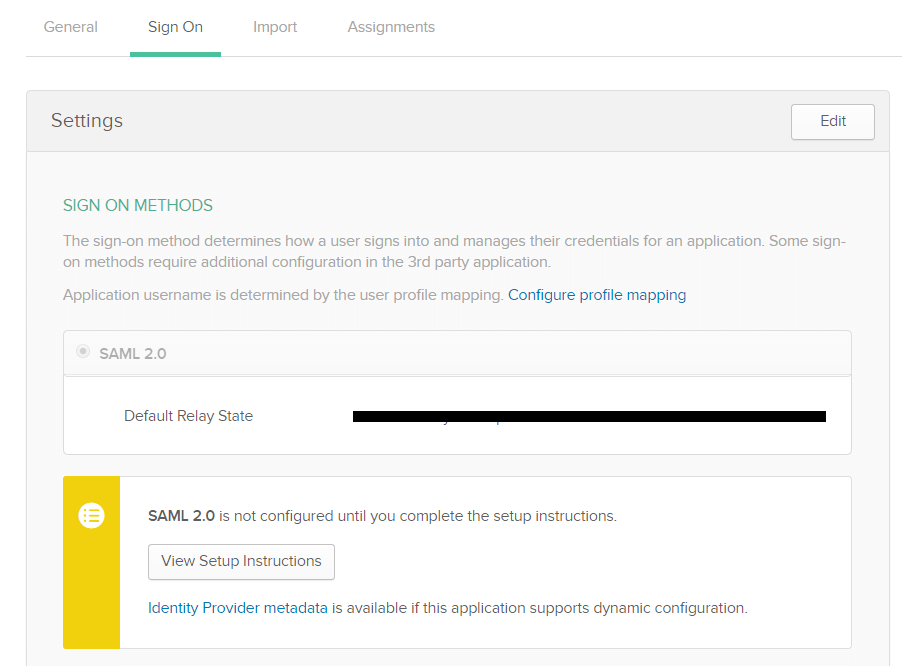

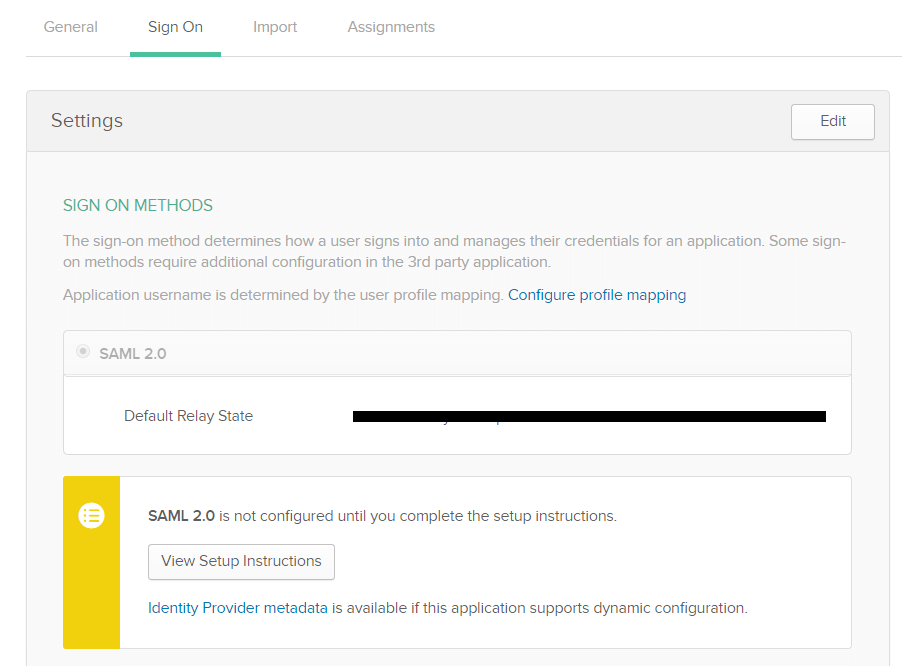

- Zakładka Sign on nowo utworzonej aplikacji się pojawi. Pobierz plik metadanych, klikając link Identity Provider metadata. Będziesz potrzebować tego pliku podczas konfigurowania SAML authentication w ADSelfService Plus. Dlatego zapisz ten plik i przechowuj go w bezpiecznym miejscu. Zmień nazwę pobranego pliku metadanych na 'metadata_okta.xml'.

- Kliknij na zakładkę Assignments i przejdź do Assign. Wybierz Assign to People lub Assign to Groups w zależności od twoich potrzeb. Po wybraniu opcji kliknij przycisk Save and Go Back.

- Kliknij Done.

B. Konfigurowanie aplikacji SAML w OneLogin:

- Zaloguj się do konsoli internetowej OneLogin z uprawnieniami administratora.

- Kliknij przycisk Administration.

- Przejdź do zakładki Apps → Add Apps.

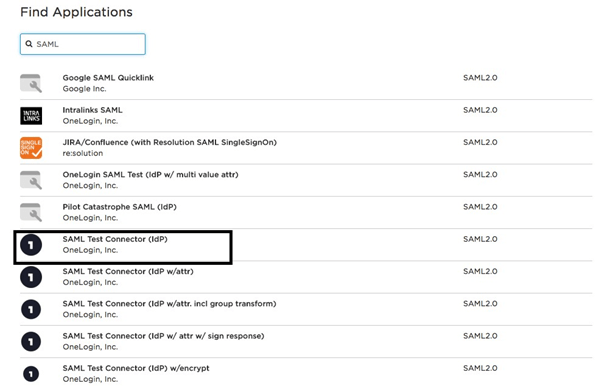

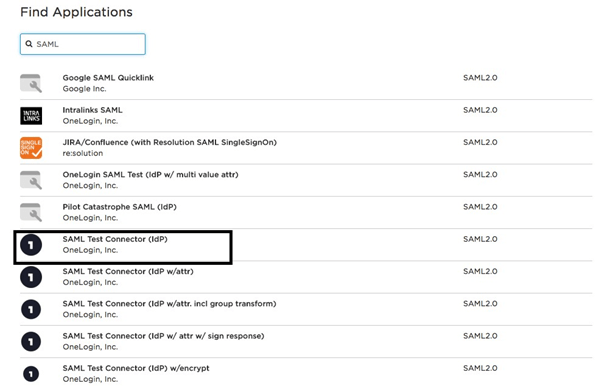

- Znajdź SAML w sekcji Find Applications. Wybierz SAML Test Connector (IdP) z wyników wyszukiwania.

- Zaktualizuj Nazwę wyświetlaną i logo aplikacji. Kliknij SAVE.

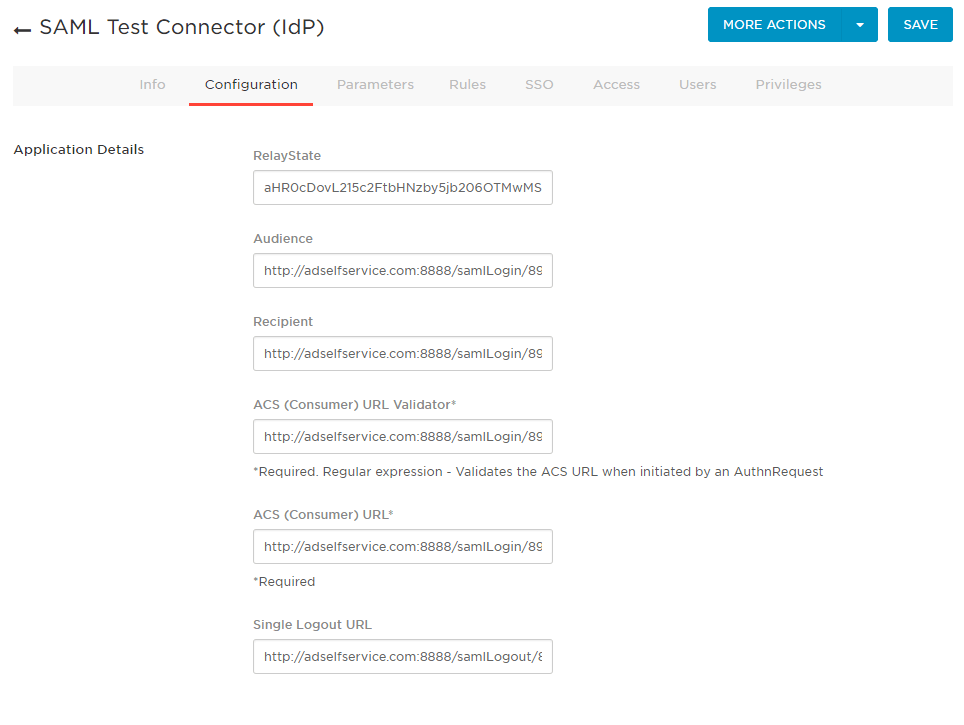

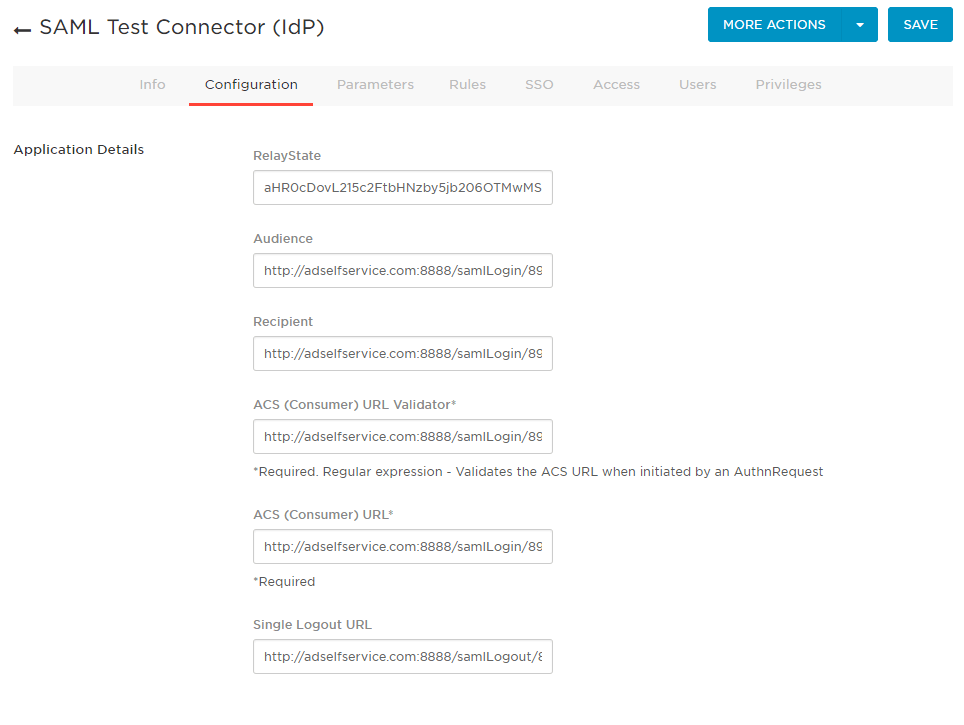

- W sekcji Configuration

zakładce wprowadź ACS URL/Recipient URL w polach ACS (Consumer) URL Validator, ACS (Consumer) URL, Recipient i Audience.

Uwaga:

- ACS URL/Recipient URL: Zaloguj się do konsoli internetowej ADSelfService Plus jako administrator. Przejdź do zakładki Konfiguracja → Uwierzytelnianie wieloskładnikowe → Uwierzytelnianie SAML → ACS URL/Recipient URL. Skopiuj ACS URL/Recipient URL.

- Jeśli Twój dostawca tożsamości potrzebuje metadanych dostawcy usług, kliknij Pobierz metadane SP i pobierz plik XML z konfiguracjami SAML.

- Kliknij zakładkę Użytkownicy i przypisz aplikację do użytkowników lub grup zgodnie z potrzebami.

- W przycisku WIĘCEJ DZIAŁAŃ na górnym panelu wybierz Metadane SAML, aby pobrać plik metadanych. Będziesz potrzebować tego pliku podczas konfiguracji uwierzytelniania SAML w ADSelfService Plus. Zapisz ten plik i przechowuj go w bezpiecznym miejscu.

- Kliknij ZAPISZ.

C. Konfiguracja aplikacji SAML w AD FS:

Wymagania wstępne:

Aby skonfigurować AD FS do weryfikacji tożsamości w ADSelfService Plus, potrzebujesz następujących komponentów:

- Serwer AD FS. Szczegółowe kroki instalacji i konfiguracji AD FS można znaleźć w tym artykuł Microsoftu.

- Certyfikat SSL do podpisania strony logowania AD FS oraz odcisk tego certyfikatu.

Kroki konfiguracji

Ważne: Uwierzytelnianie oparte na formularzu jest jedyną metodą skonfigurowaną dla użytkowników próbujących uzyskać dostęp do ADSelfService Plus przez uwierzytelnianie AD FS, niezależnie od użycia intranetowego lub ekstranetowego. Możesz zobaczyć to ustawienie w Polityki uwierzytelniania → Uwierzytelnianie podstawowe → Ustawienia globalne.

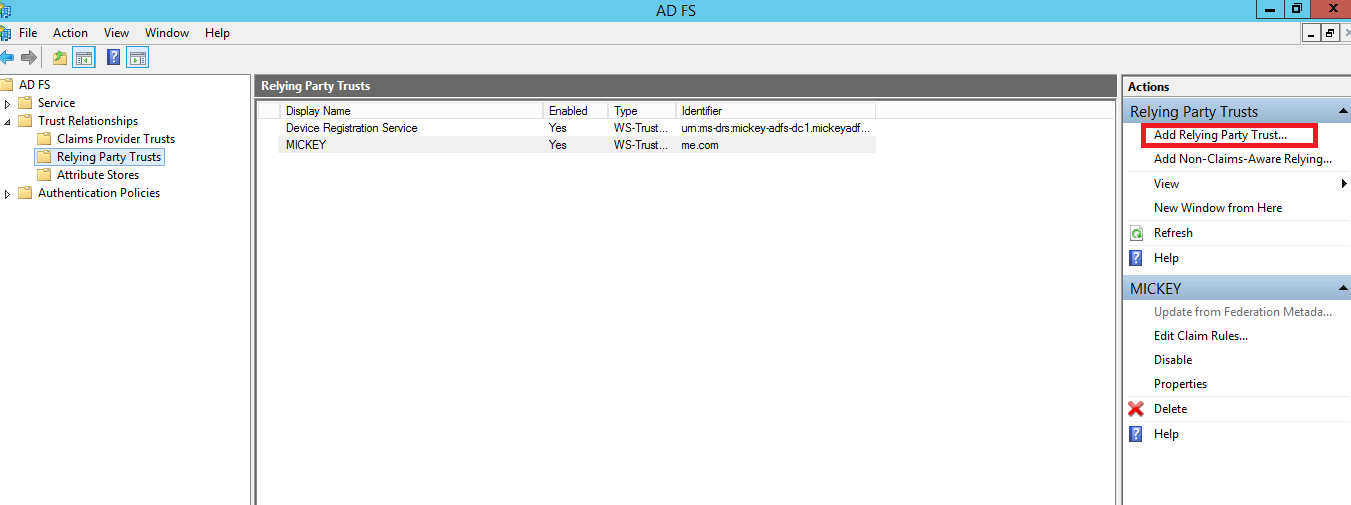

Zasady roszczeń i zaufanie do stron trzeciich

Podczas konfiguracji będziesz musiał dodać zaufanie do strony trzeciej i stworzyć zasady roszczeń.

Zaufanie do strony trzeciej jest tworzone, aby ustanowić połączenie między dwiema aplikacjami w celach uwierzytelnienia poprzez weryfikację roszczeń. W tym przypadku AD FS zaufają stronie trzeciej (ADSelfService Plus) i uwierzytelni użytkowników na podstawie wygenerowanych roszczeń.

Roszczenia są generowane na podstawie zasad roszczeń poprzez zastosowanie na nich pewnych warunków. Roszczenie jest atrybutem używanym do identyfikacji podmiotu w celu ustalenia dostępu. Na przykład, Active Directory sAMAccountName.

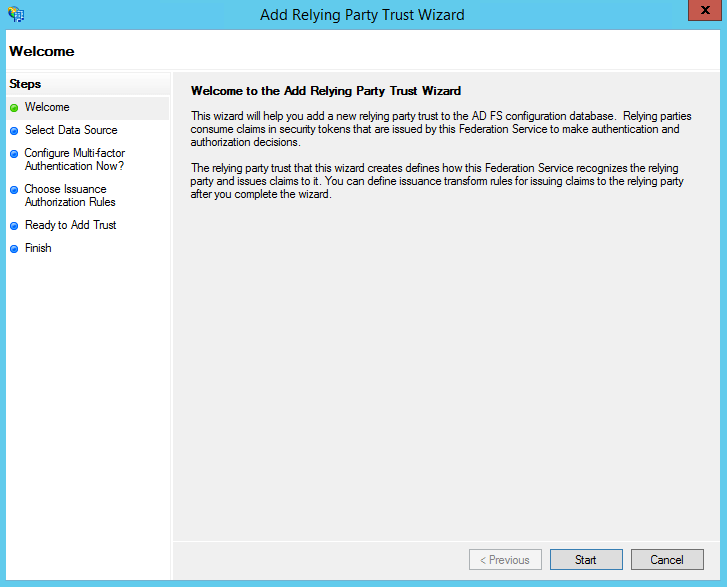

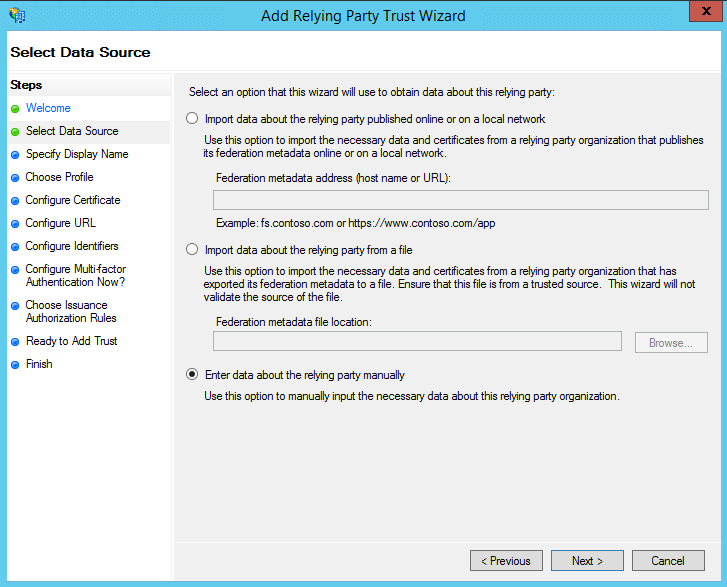

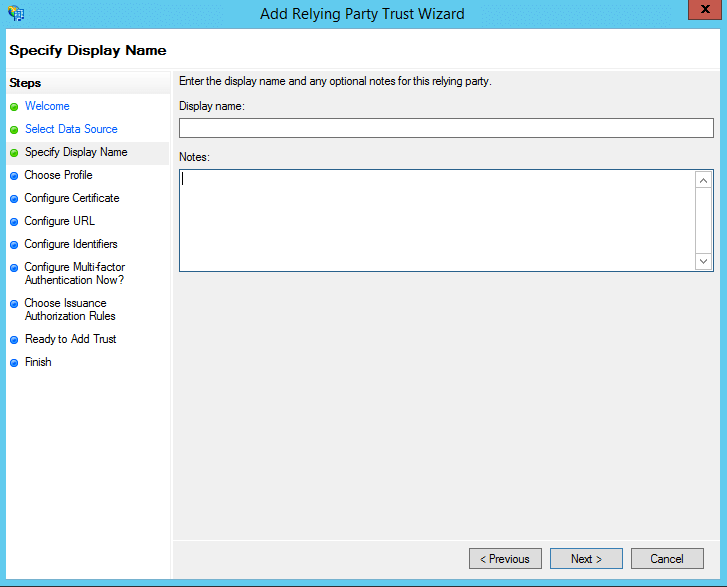

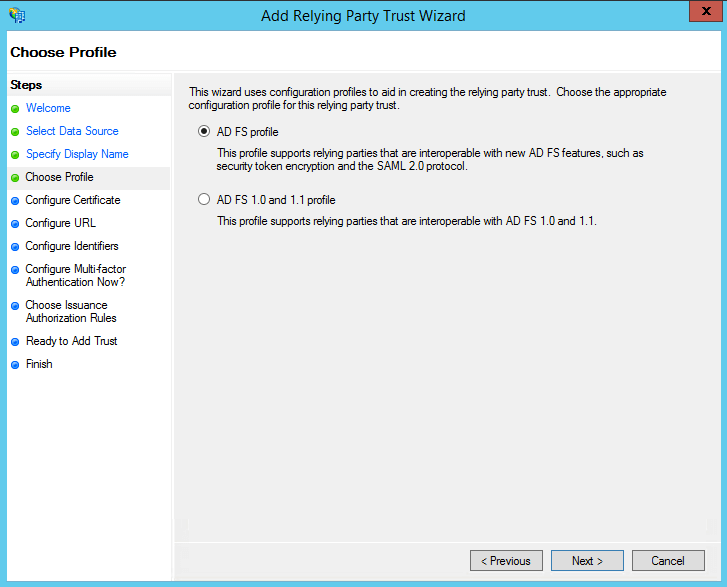

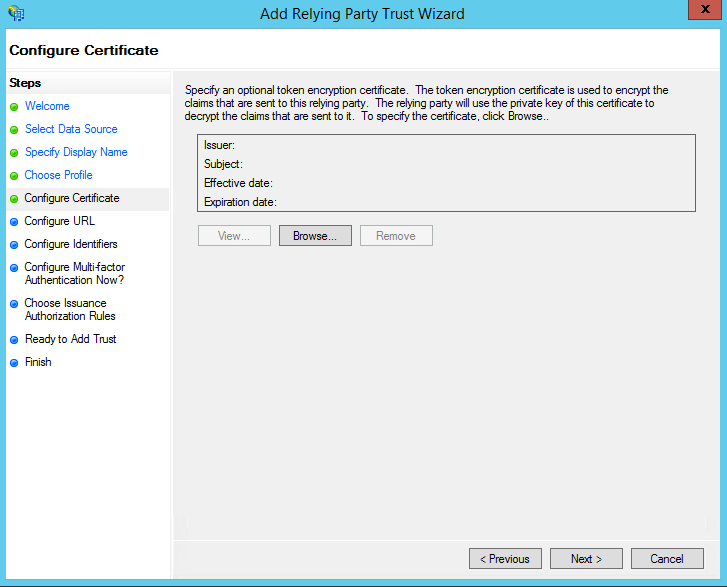

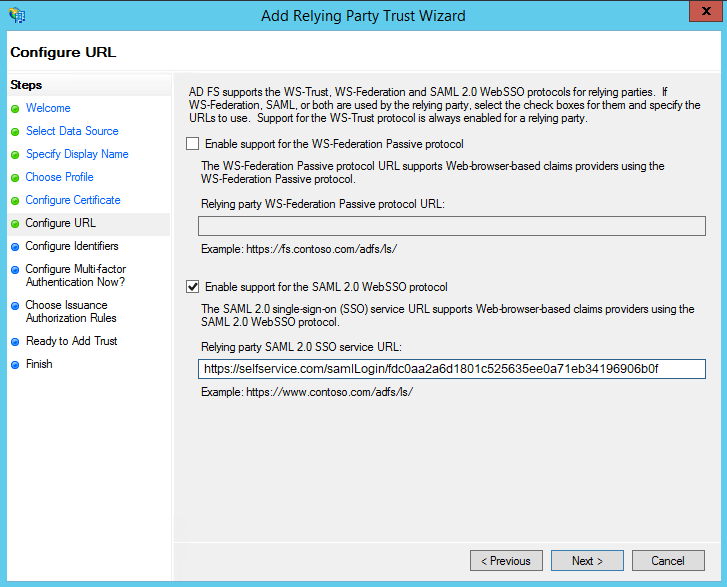

Krok 1: Dodawanie zaufania do strony trzeciej

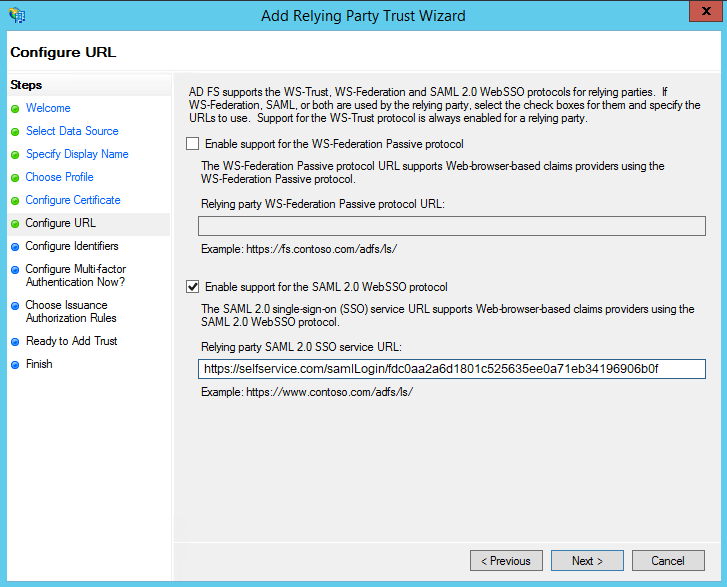

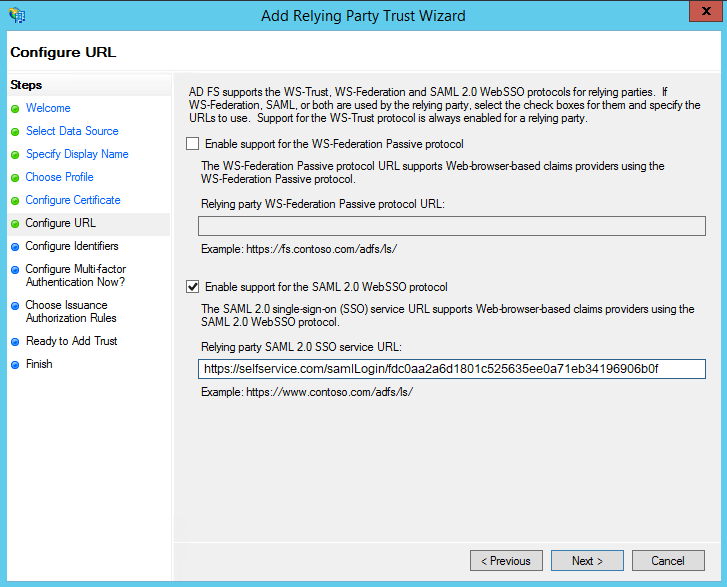

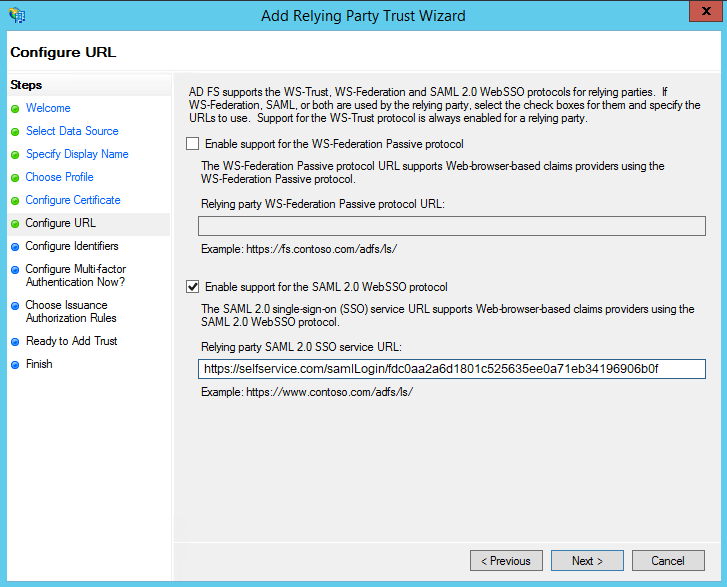

Uwaga: URL ACS/URL odbiorcy: Zaloguj się do konsoli internetowej ADSelfService Plus przy użyciu danych administratora. Przejdź do zakładka Konfiguracja → Uwierzytelnianie wieloskładnikowe → Uwierzytelnianie SAML → URL ACS/URL odbiorcy. Skopiuj URL ACS/URL odbiorcy.

- Na następnym ekranie, w opcji Identyfikatory zaufania podmiotów zależnych, dodaj URL wystawcy SP (np. https://selfservice.com/samlLogin/fdc0aa2a6d1801c525635ee0a71eb34196906b0f)

- Na następnym ekranie możesz skonfigurować ustawienia uwierzytelniania wieloskładnikowego dla zaufania podmiotu zależnego. Kliknij Dalej.

- Na ekranie Wybierz zasady autoryzacji wydawania możesz wybrać Zezwól wszystkim użytkownikom na dostęp do tego podmiotu zależnego lub Odmów wszystkim użytkownikom dostępu do tego podmiotu zależnego. Kliknij Dalej.

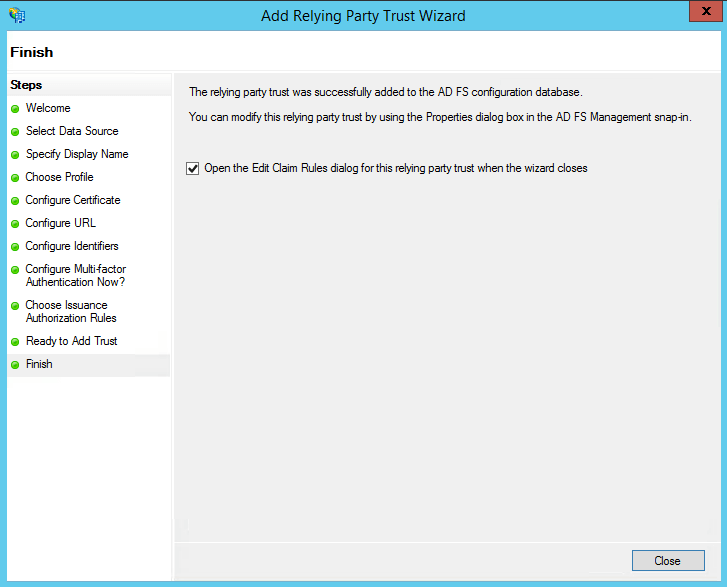

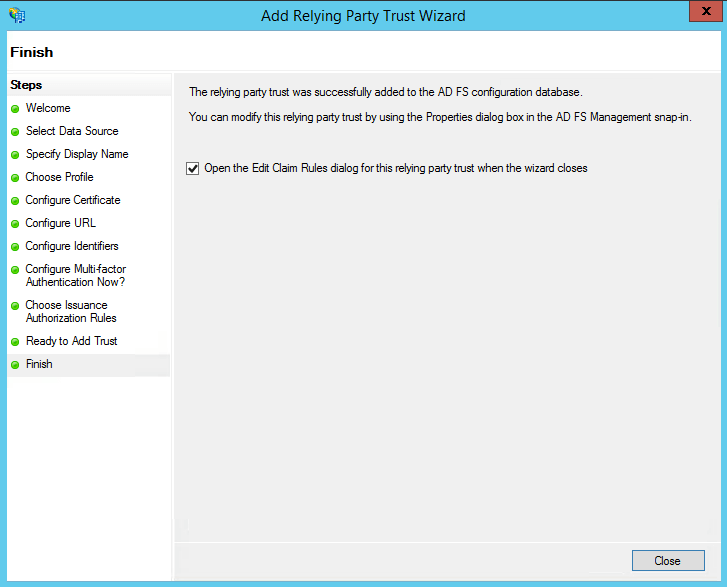

- Następne dwa ekrany wyświetlą przegląd skonfigurowanych ustawień. Na ekranie Zakończ kliknij Zamknij, aby wyjść z kreatora. Jeśli wybrałeś opcję Otwórz okno edycji zasad roszczeń dla tego zaufania podmiotu zależnego, gdy kreator się zamknie, edytor zasad roszczeń otworzy się automatycznie.

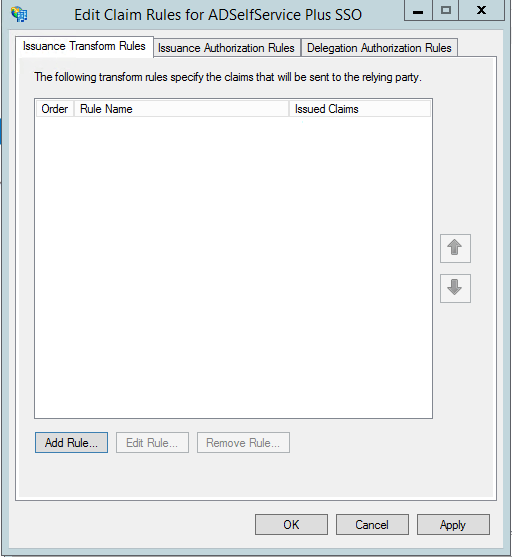

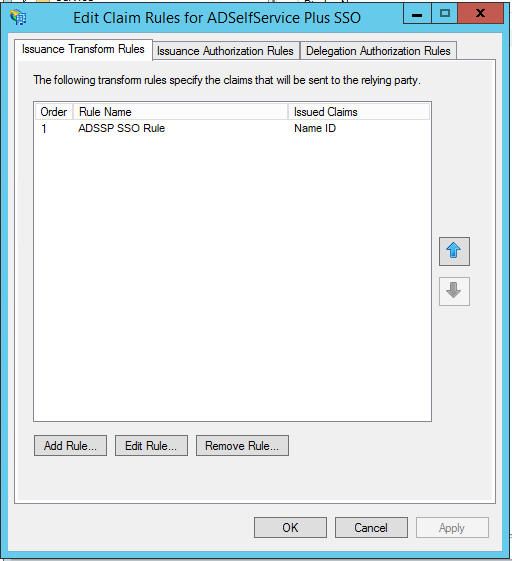

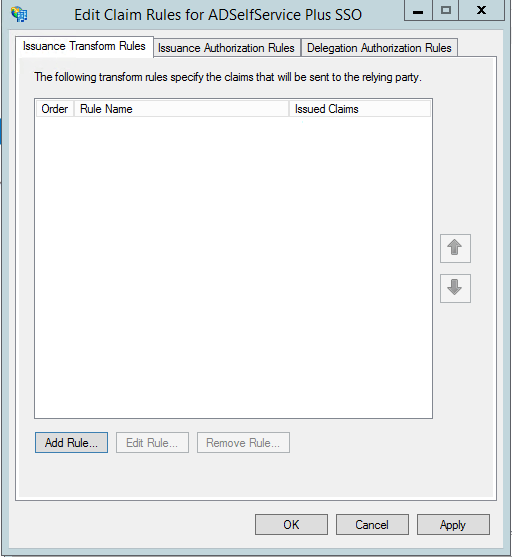

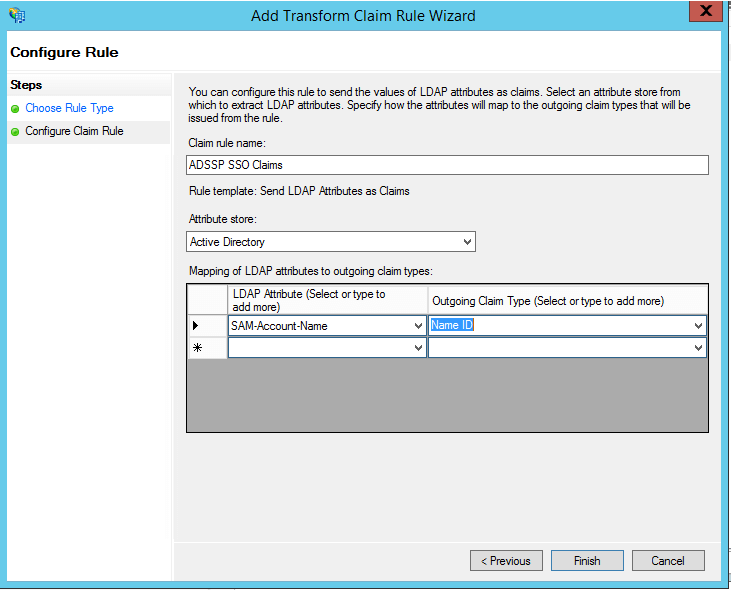

Krok 2: Tworzenie zasad roszczeń

Po skonfigurowaniu zaufania dla strony Relying Party, możesz utworzyć reguły roszczeń za pomocą Edytora reguł roszczeń, który otwiera się domyślnie po zakończeniu tworzenia zaufania.

- Aby utworzyć nową regułę, kliknij Dodaj regułę.

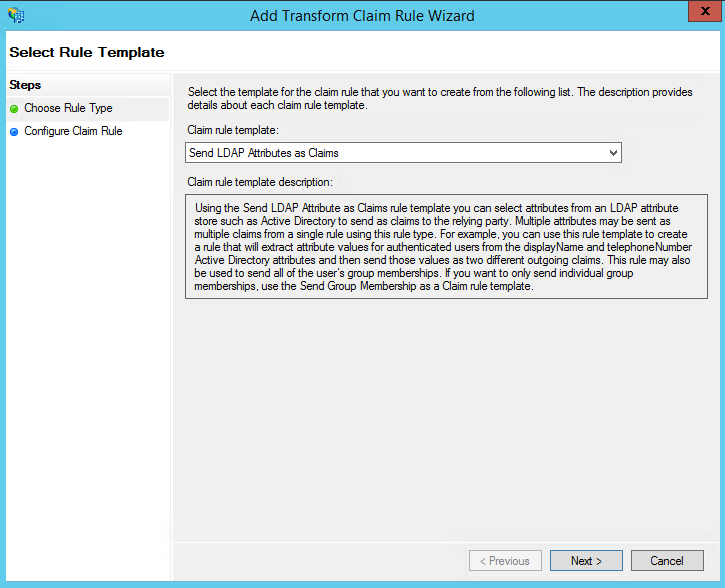

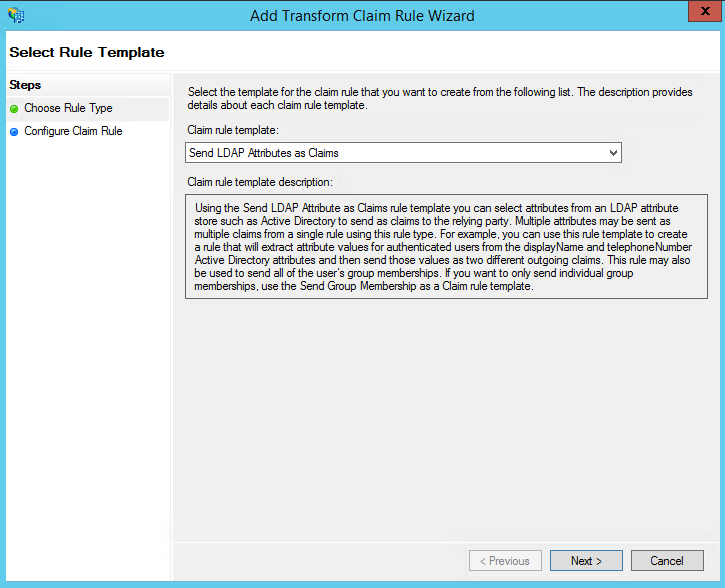

- Z listy dostępnych szablonów reguł roszczeń wybierz Wyślij atrybuty LDAP jako roszczenia. Kliknij Dalej.

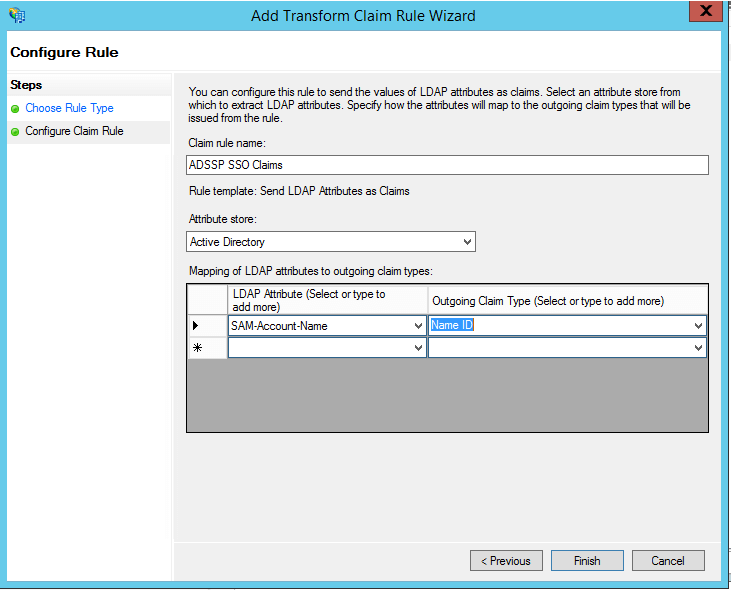

- Na następnej stronie podaj Nazwę reguły roszczenia i wybierz Active Directory jako magazyn atrybutów.

- Z kolumny Atrybut LDAP wybierz SAMAccountName.

- Z kolumny Typ wychodzącego roszczenia wybierz Name ID.

- Kliknij Zakończ, aby zapisać regułę.

Uwaga: Możesz wybrać wiele atrybutów LDAP i przypisać je do odpowiadających im typów wychodzących roszczeń. Na przykład możesz dodać atrybuty takie jak Imię, Nazwisko, Numer telefonu itp.

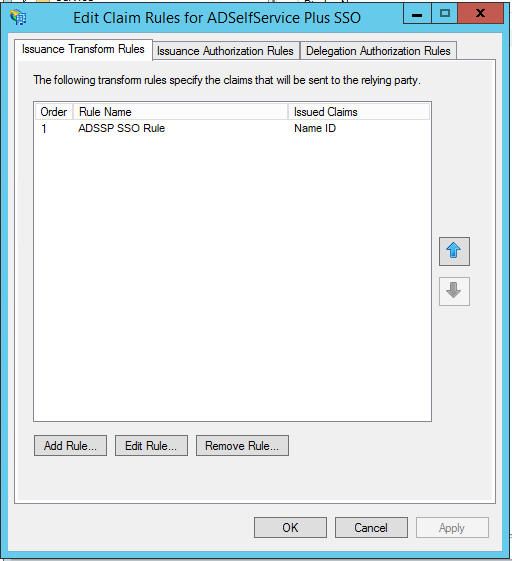

- klikając Zakończ, możesz wyświetlić utworzoną regułę.

Po zakończeniu konfiguracji AD FS pobierz plik metadanych, klikając na link metadanych dostawcy tożsamości. Na przykład:

https://server_name/FederationMetadata/2007-06/FederationMetadata.xml.

Będziesz potrzebować tego pliku podczas konfigurowania uwierzytelniania SAML w ADSelfService Plus. Zachowaj ten plik i przechowuj go w bezpiecznym miejscu.

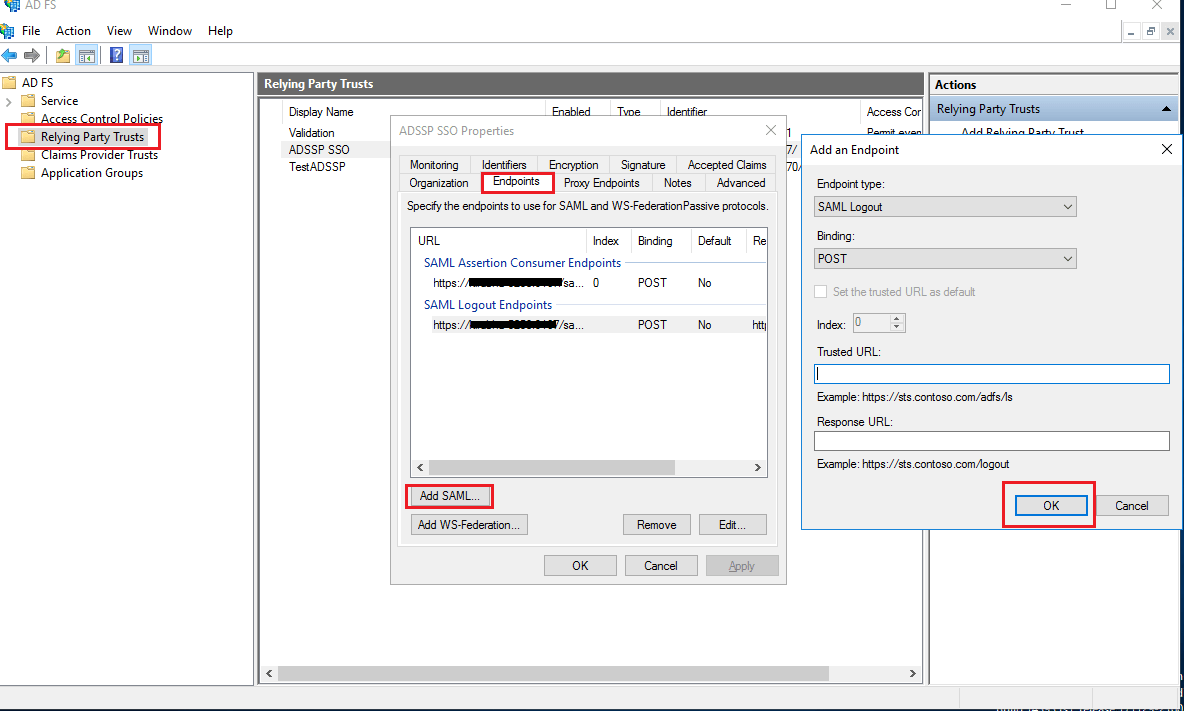

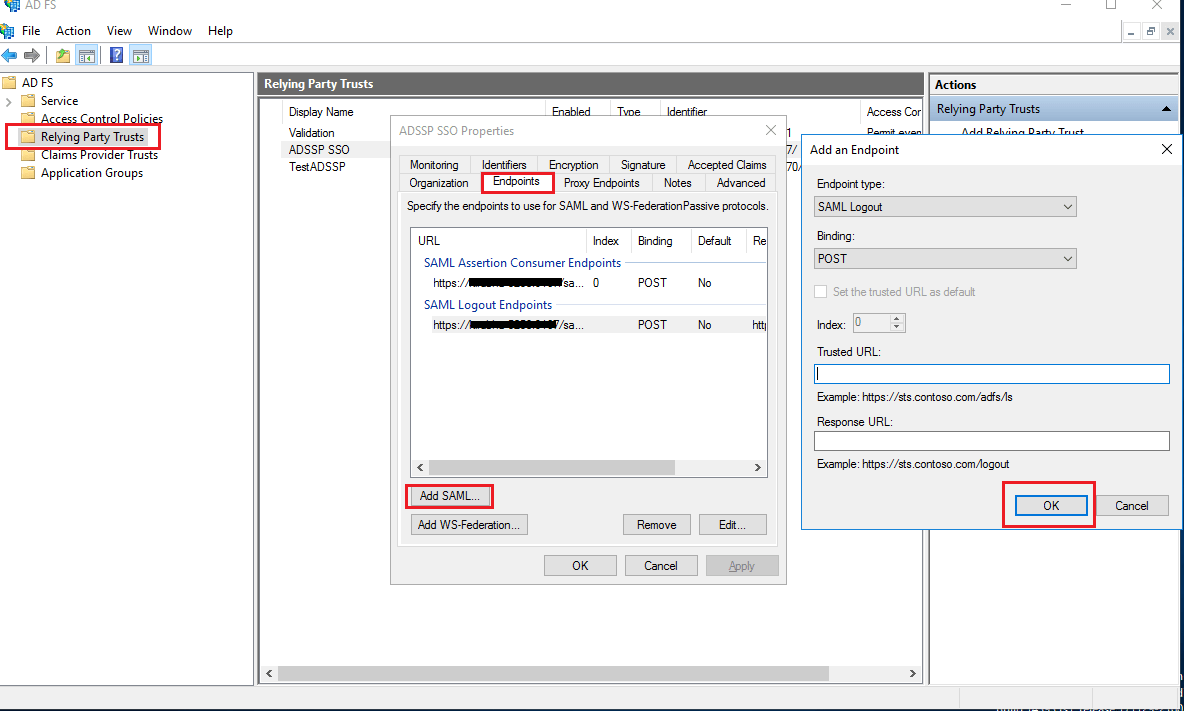

Krok 3: Włączanie opcji wylogowania SAML

- Przejdź do Zaufania strony przekazującej i znajdź regułę, którą utworzyłeś.

- Kliknij prawym przyciskiem myszy na wybranej regule i wybierz Właściwości.

- W otwartym oknie znajdź zakładkę Endpointy i kliknij przycisk Dodaj SAML.

- W Zaufanym URL wklej URL wylogowania SP, który skopiowałeś z kroku 1 wymagań wstępnych.

- Na zakładce Podpis prześlij certyfikat X.509 w formacie PEM z kroku 4 wymagań wstępnych.

- Kliknij OK.

SSO inicjowane przez IdP dla ADSelfService Plus

Postępuj zgodnie z tymi krokami, aby uwierzytelnić swoje konto ADSelfService Plus poprzez AD FS.

Wymaganie wstępne

Włącz RelayState w AD FS.

- Dla Windows Server 2012:

- Dla Windows Server 2016:

- Otwórz Powershell z uprawnieniami administratora na swoim serwerze AD FS.

- Wykonaj następujące polecenie, aby włączyć SSO inicjowane przez IdP:

Set-ADFSProperties -EnableIdPInitiatedSignonPage $true

- Wykonaj następujący kod, aby włączyć RelayState:

Set-ADFSProperties -EnableRelayStateForIDPInitiatedSignon $true

- Uruchom ponownie serwer ADFS.

Kroki do wygenerowania adresu URL IdP:

- Zaloguj się do konsoli internetowej ADSelfService Plus jako administrator.

- Przejdź do zakładki Admin → Ustawienia SSO.

- W sekcji Szczegóły dostawcy usług w Uwierzytelnianiu SAML skopiuj Stan przesyłania i Adres URL wystawcy SP.

- Otwórz edytor tekstu i wprowadź następujące polecenie:

<IdP_URL_String>RelayState=RPID=<SP_Issuer_URL>&RelayState=<Relay State>

Uwaga: W miejscu ciągu URL IdP wprowadź https://<ADFSserver>/adfs/ls/idpinitiatedsignon.aspx, gdzie ADFSserver to serwer, na którym wdrożono ADFS.

- Nazwij dokument i zapisz go. Zakoduj zapisany adres URL.

Przykładowy kod:

Po zakodowaniu kod będzie wyglądał jak poniższy adres URL:

https://example.com/adfs/ls/idpinitiatedsignon.aspx?RelayState=RPID%3Dhttps%253A%252F%252Fselfservice-0001%253A9267%252FsamlLogin%252F88d9537b8c5f7376fc78fdfb7591601e85aa8ebb%26RelayState%3DaHR0cHM6Ly9raXJ1YmhhLTUyNTg6OTI2Ny9zYW1sTG9naW4vTG9naW5BdXRo

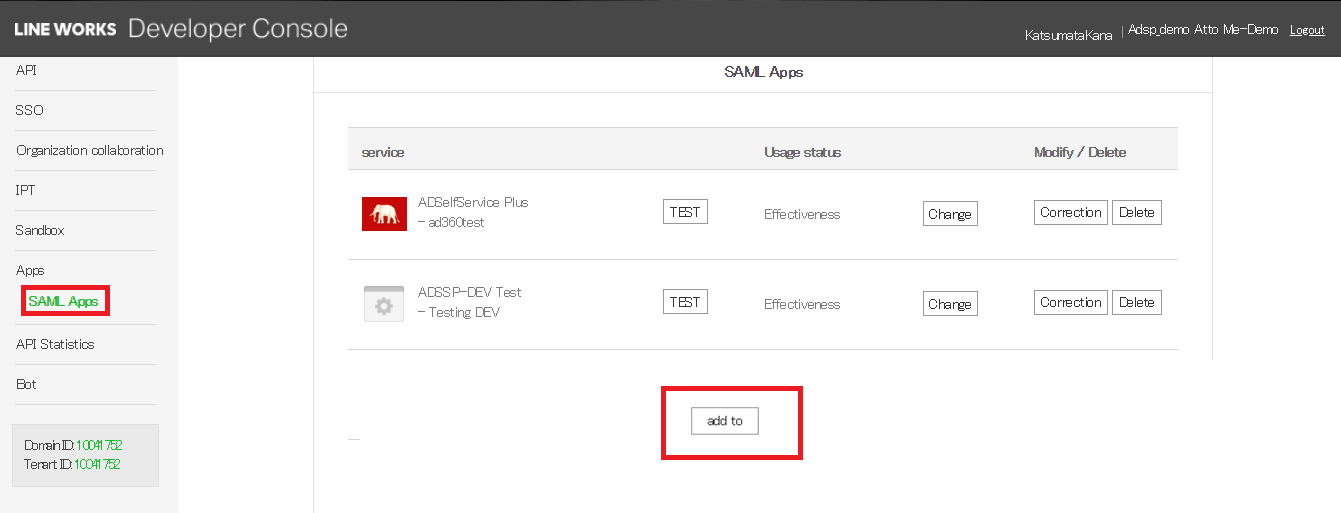

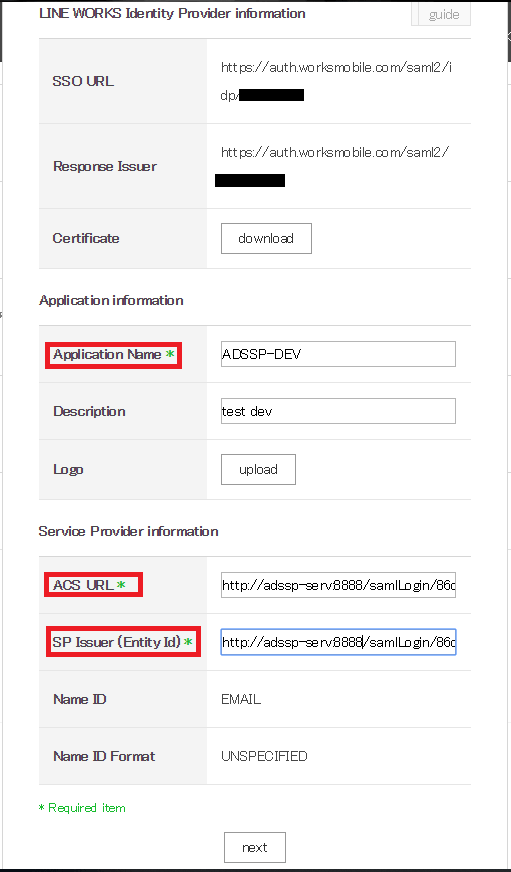

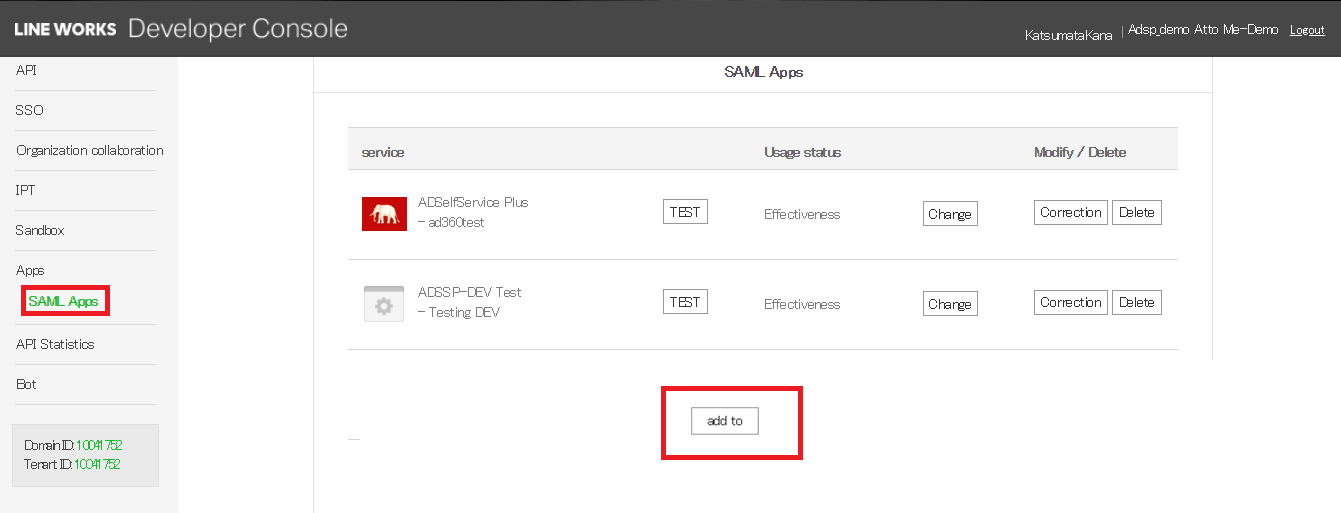

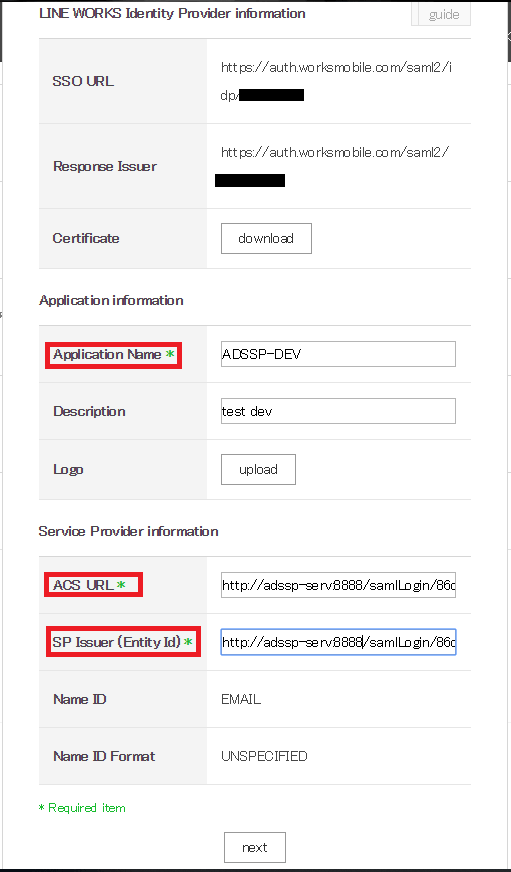

D. Kroki do skonfigurowania aplikacji SAML w Line Works

- Zaloguj się do konsoli dewelopera Line Works. Przejdź do sekcji Aplikacje > Aplikacje SAML, a następnie kliknij przycisk dodaj do.

- W oknie, które się otworzy, podaj odpowiednie Nazwę Aplikacji, Opis i Logo w odpowiednich polach.

- W polu URL ACS oraz w URL Wystawcy/ID Podmiotu wpisz URL ACS/URL Odbiorcy z ADSelfService Plus.

Uwaga: URL ACS/URL Odbiorcy: Zaloguj się do konsoli internetowej ADSelfService Plus jako administrator. Przejdź do zakładki Konfiguracja → Uwierzytelnianie wieloskładnikowe → Uwierzytelnianie SAML→ URL ACS/URL Odbiorcy. Skopiuj URL ACS/URL Odbiorcy.

- W oknie popup, które się otworzy, kliknij OK.

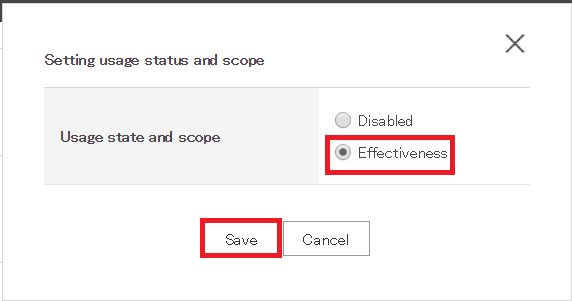

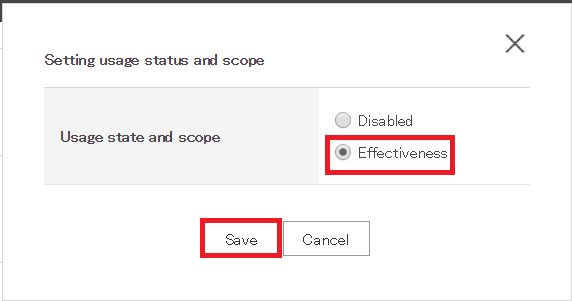

- Przejdź do sekcji Aplikacje SAML i znajdź aplikację, którą właśnie utworzyłeś. Kliknij przycisk Zmiana i zmień status na 'Skuteczność'. Kliknij Zapisz.

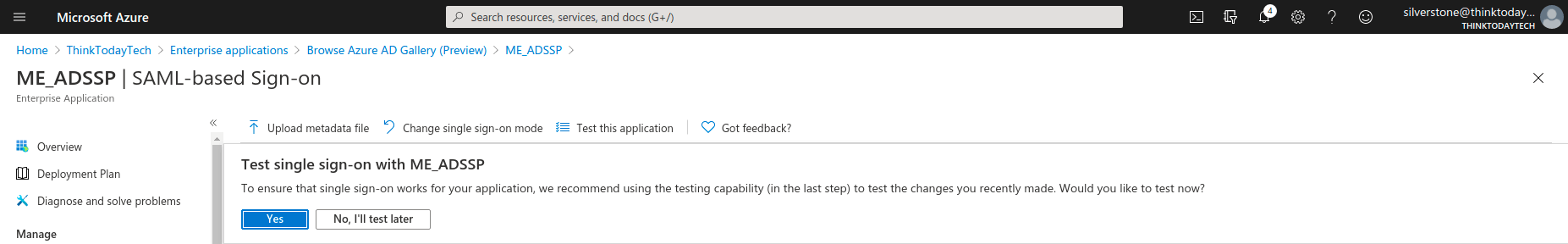

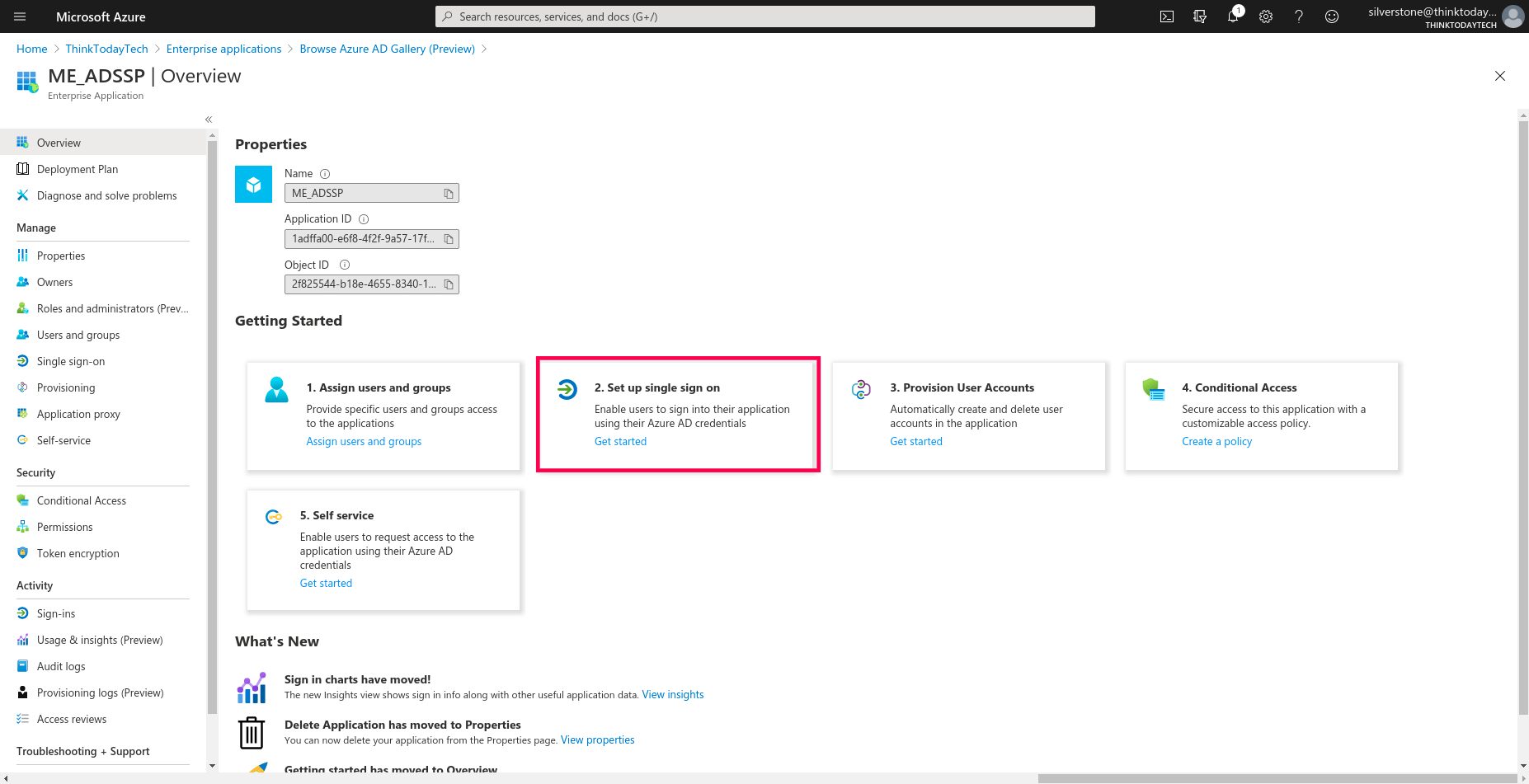

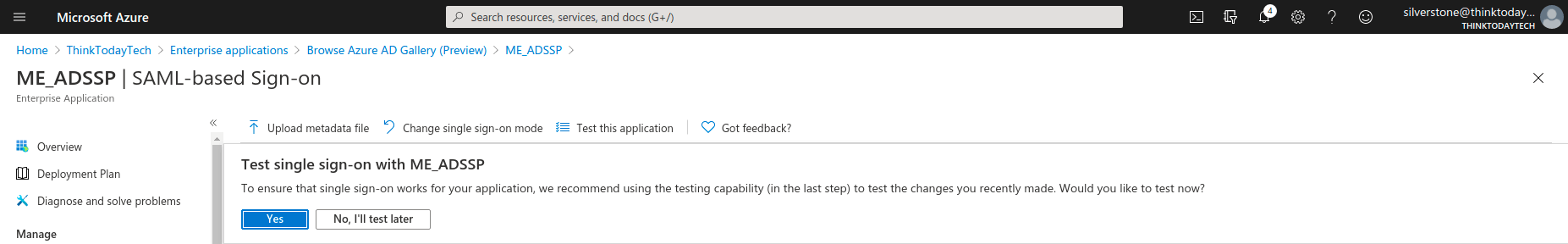

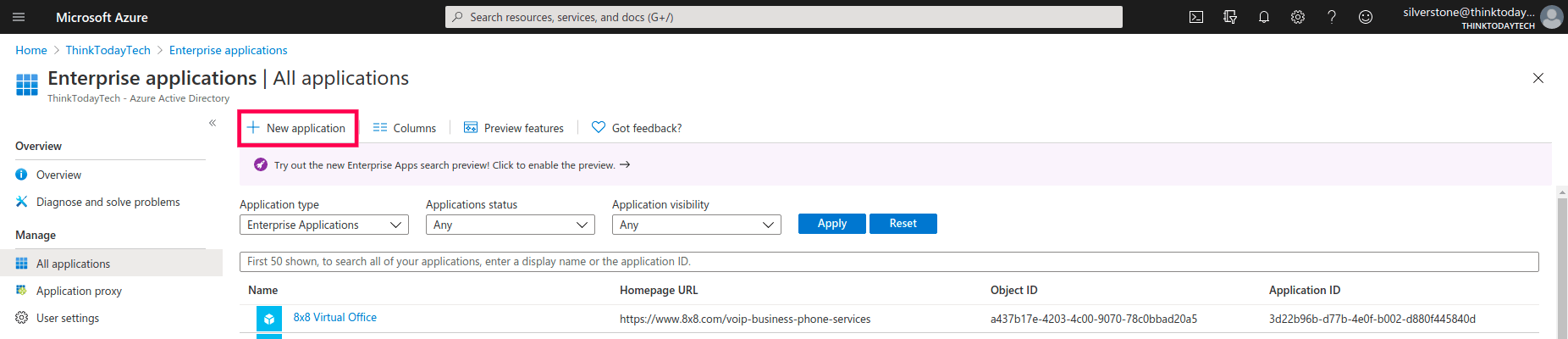

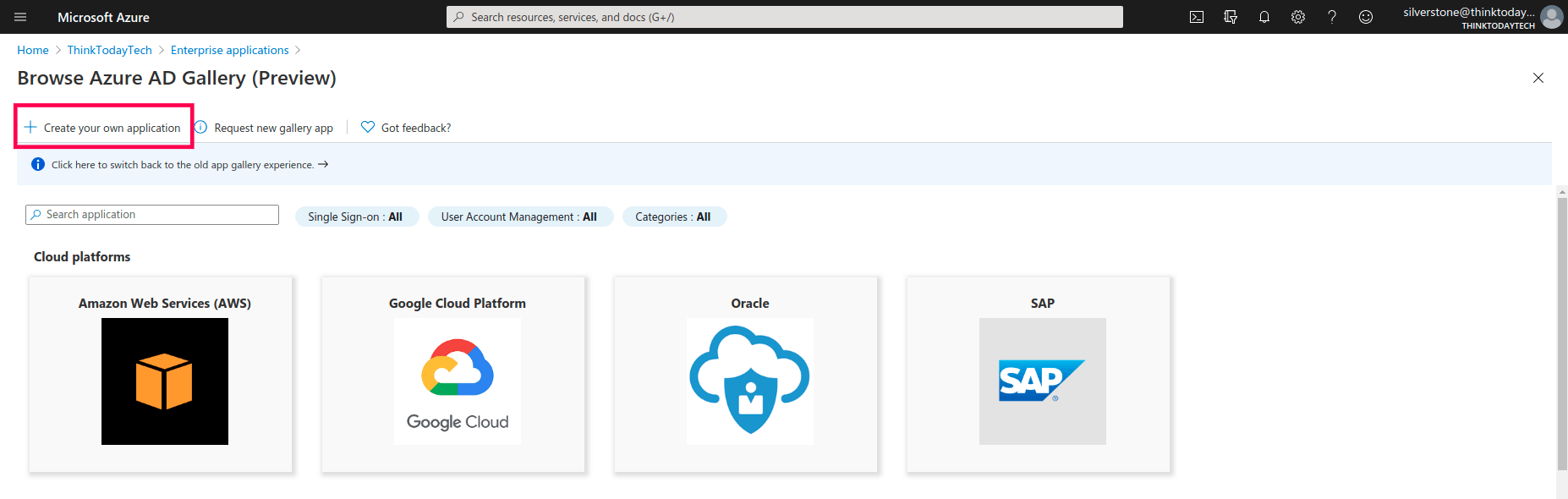

E. Kroki do skonfigurowania aplikacji SAML w Microsoft Azure AD

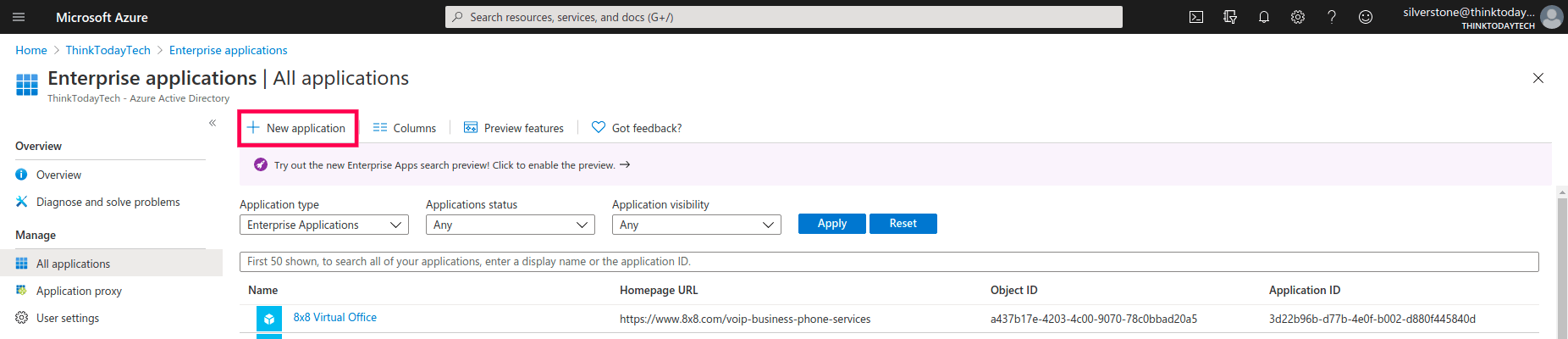

- Zaloguj się do Microsoft Azure używając poświadczeń Global Admin.

- Przejdź do Azure Active Directory → Aplikacje przedsiębiorstw → Wszystkie aplikacje.

- Wybierz Nowa aplikacja.

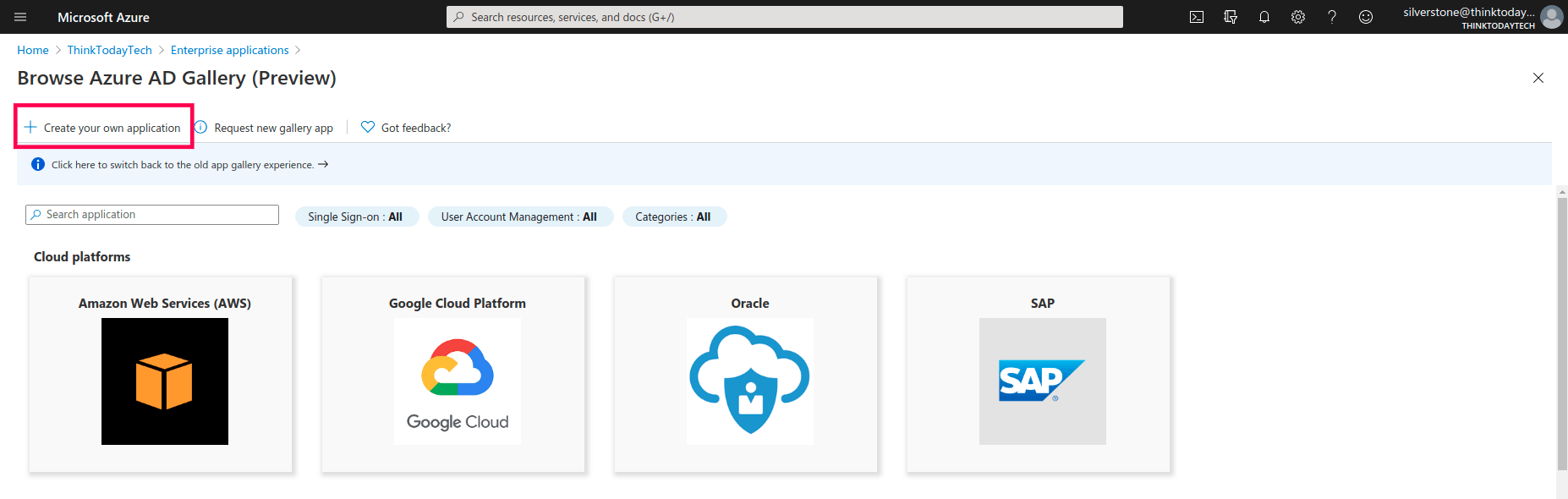

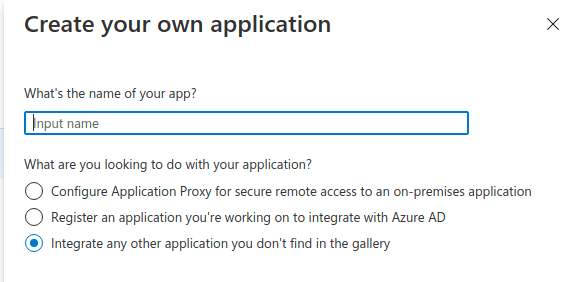

- Kliknij Utwórz własną aplikację.

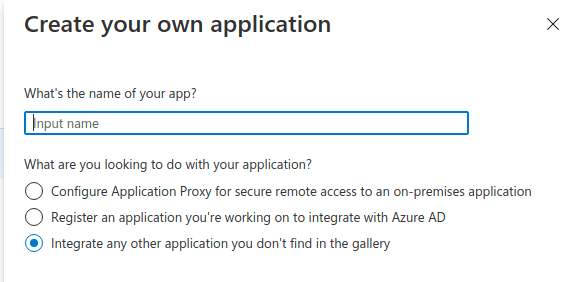

- W oknie, które się pojawi, wprowadź nazwa dla ADSelfService Plus. Wybierz opcję Zintegruj każdą inną aplikację, której nie znalazłeś w galerii i kliknij Utwórz.

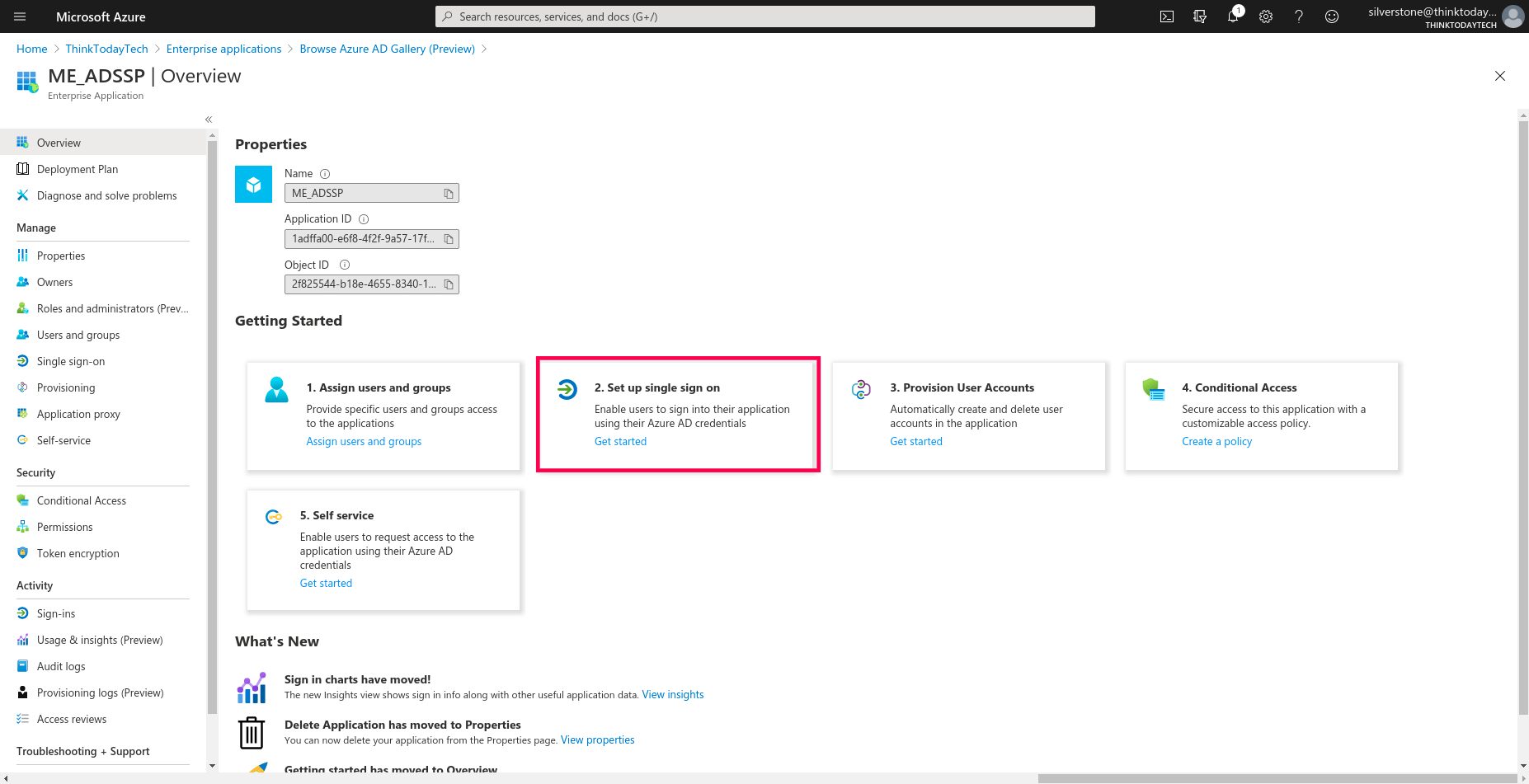

- Na następnej stronie wybierz Ustawienie logowania jednolitym.

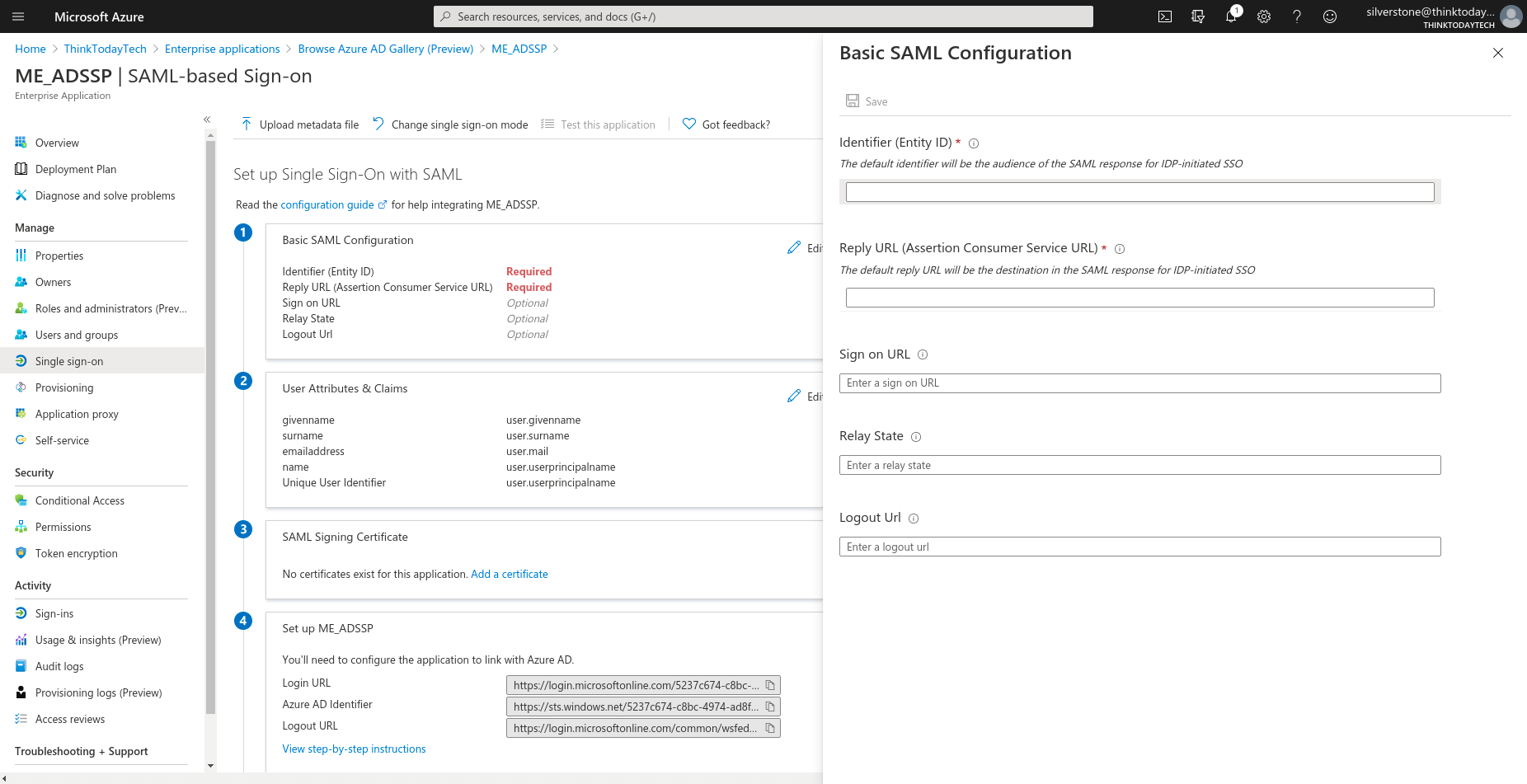

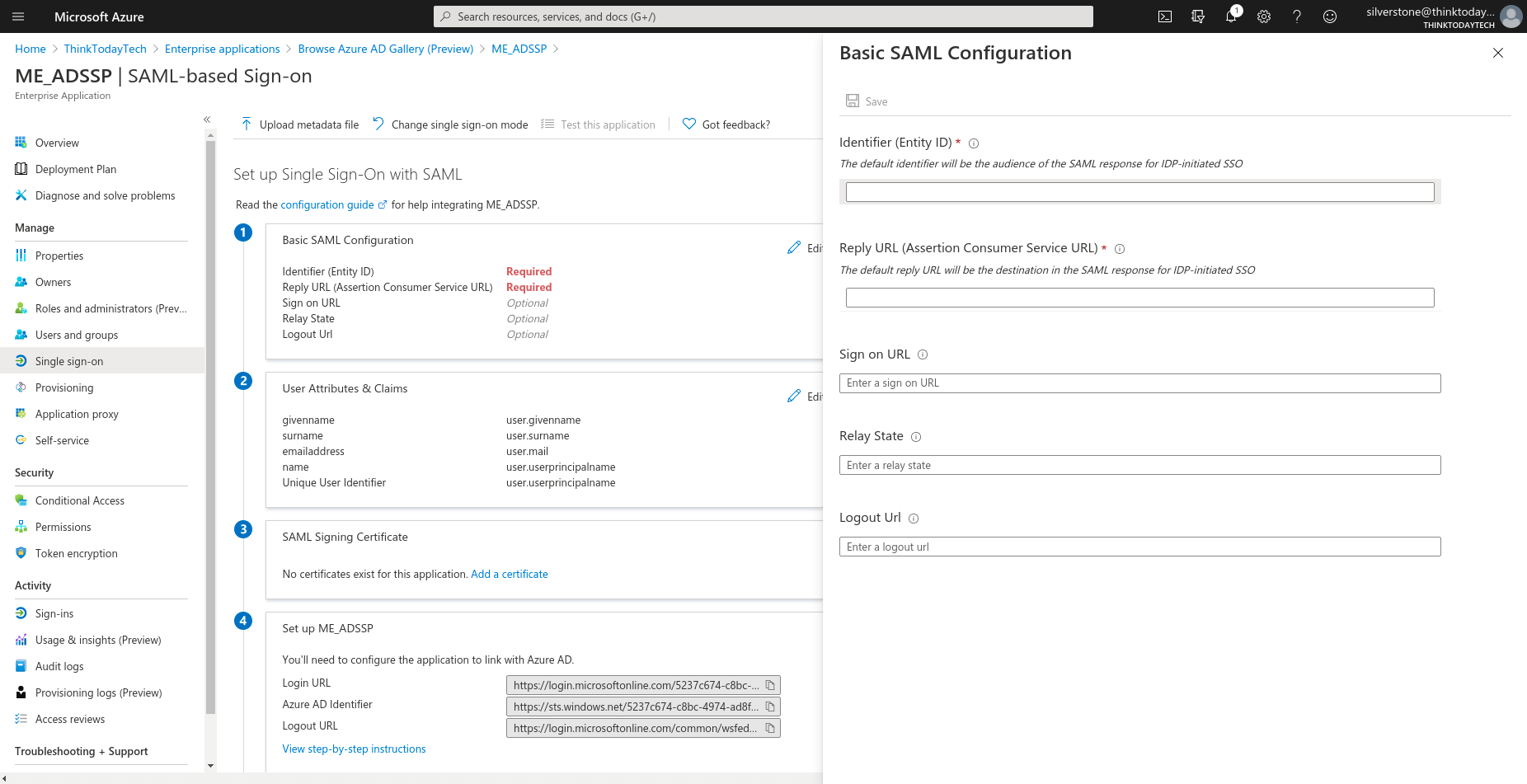

- Wybierz SAML, a następnie kliknij Edytuj w sekcji Podstawowa konfiguracja SAML. Wypełnij następujące dane skopiowane w Krok 4 Wymagania wstępne:

- Identyfikator: URL wystawcy SP

- URL odpowiedzi: URL ACS/URL odbiorcy

- Stan przekaźnika: Stan przekaźnika

- URL logowania: URL dostępu do ADSelfService Plus

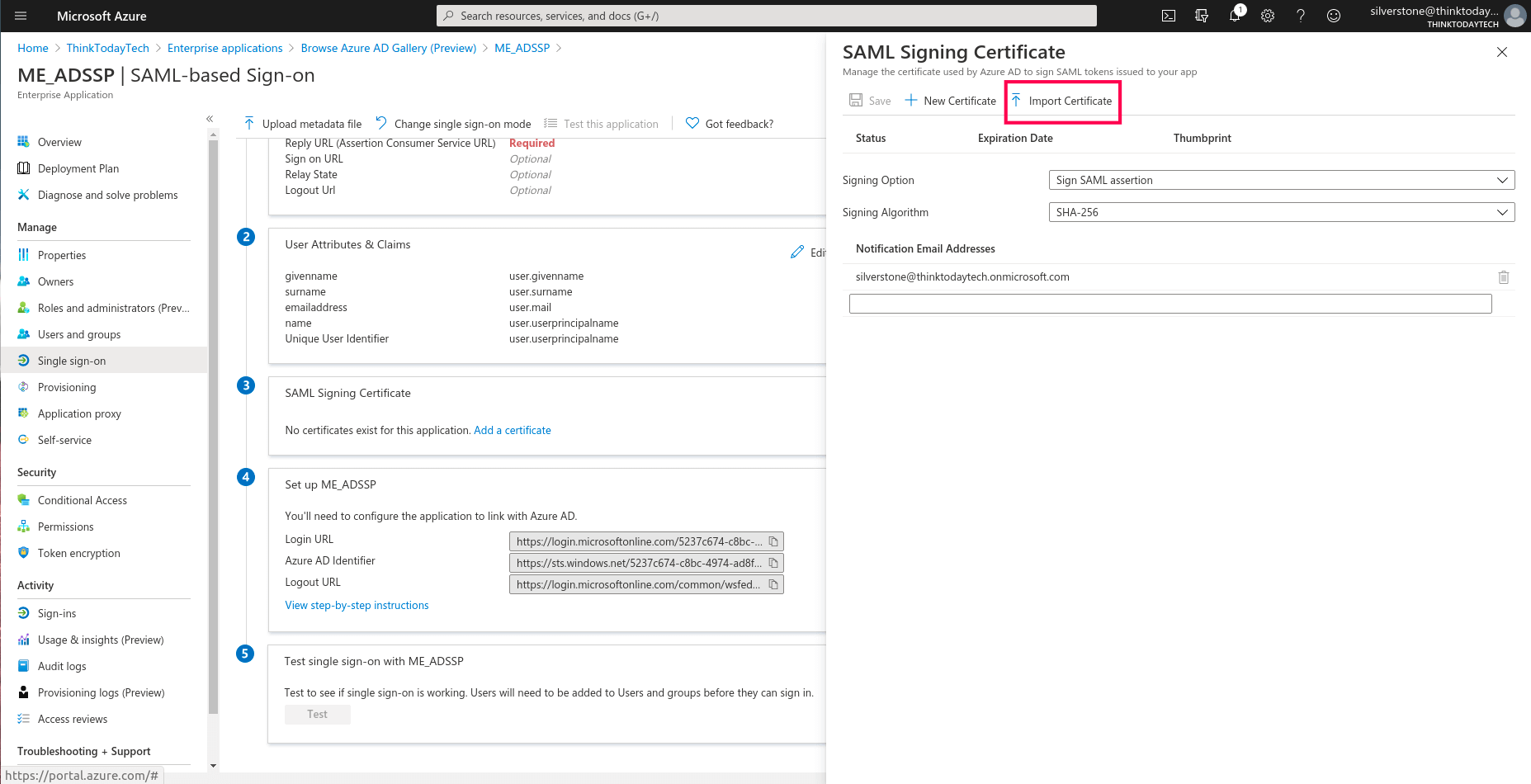

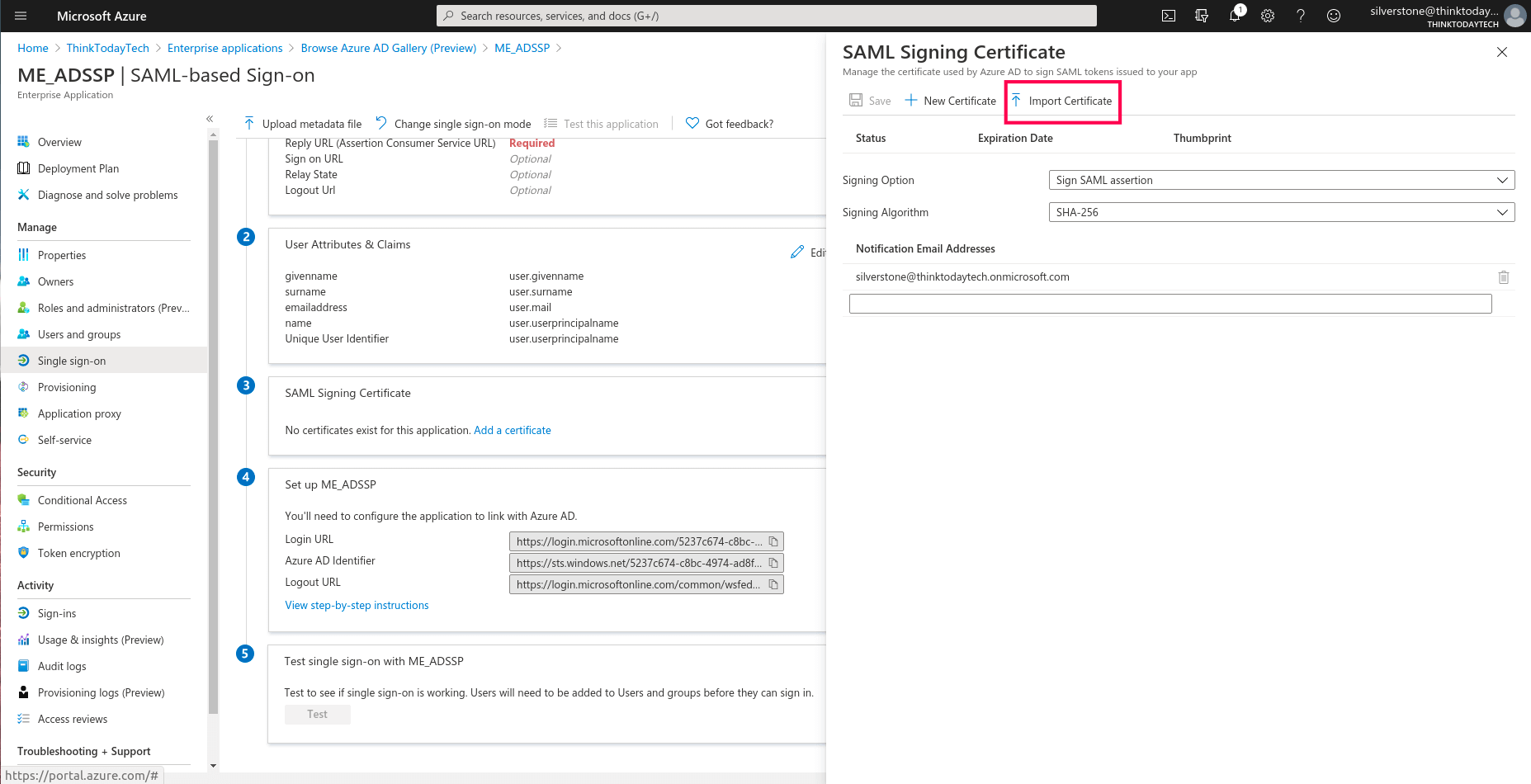

- Przejdź do Certyfikatu podpisu SAML, a następnie kliknij Dodaj certyfikat. Tutaj możesz utworzyć nowy certyfikat podpisu SAML, przesłać certyfikat samopodpisany, który wygenerowałeś, lub przesłać certyfikat uzyskany od CA.

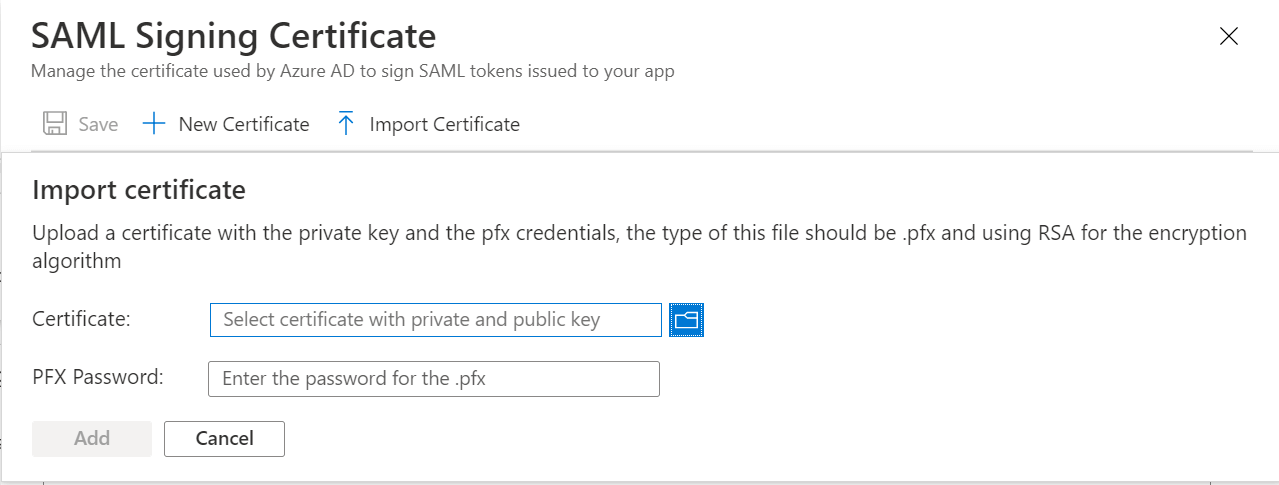

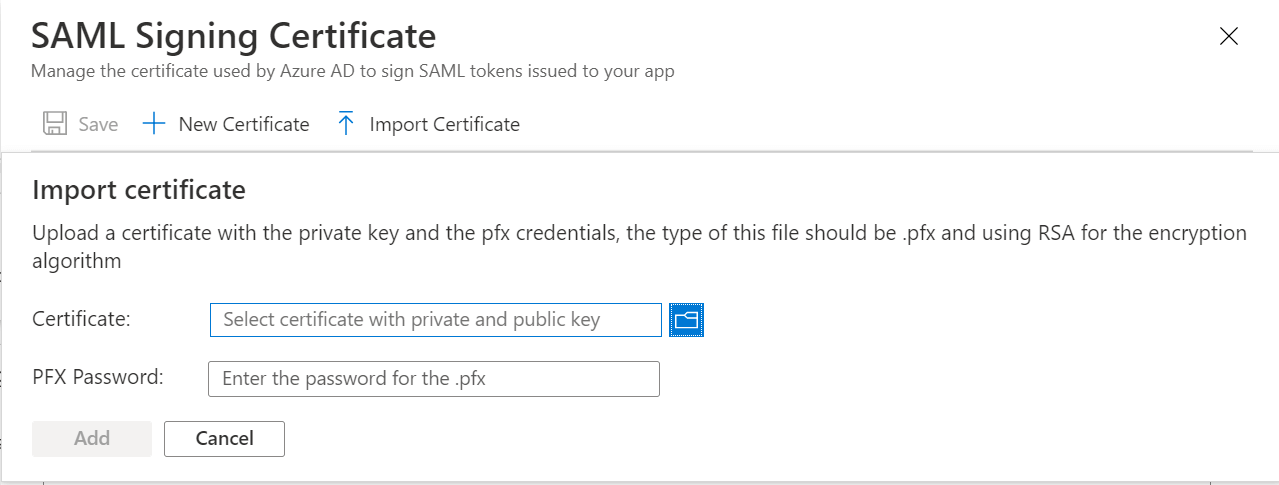

- Aby zaimportować certyfikat: Kliknij Importuj certyfikat.

- Prześlij certyfikat i wprowadź hasło PFX.

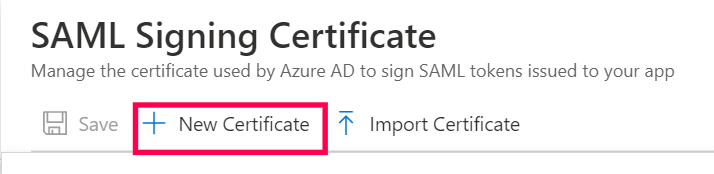

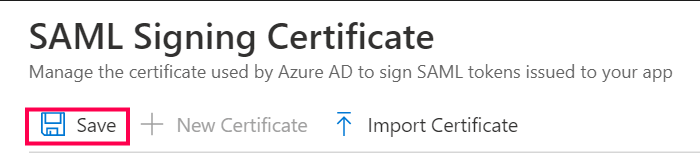

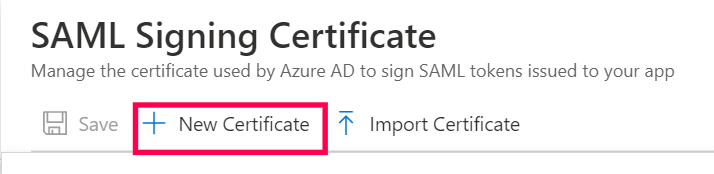

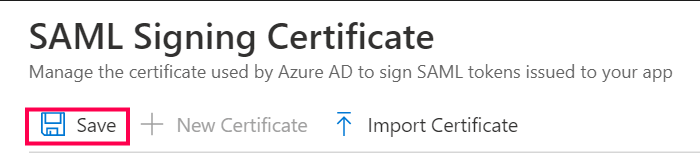

- Aby dodać nowy certyfikat: Kliknij Nowy certyfikat, a następnie Zapisz.

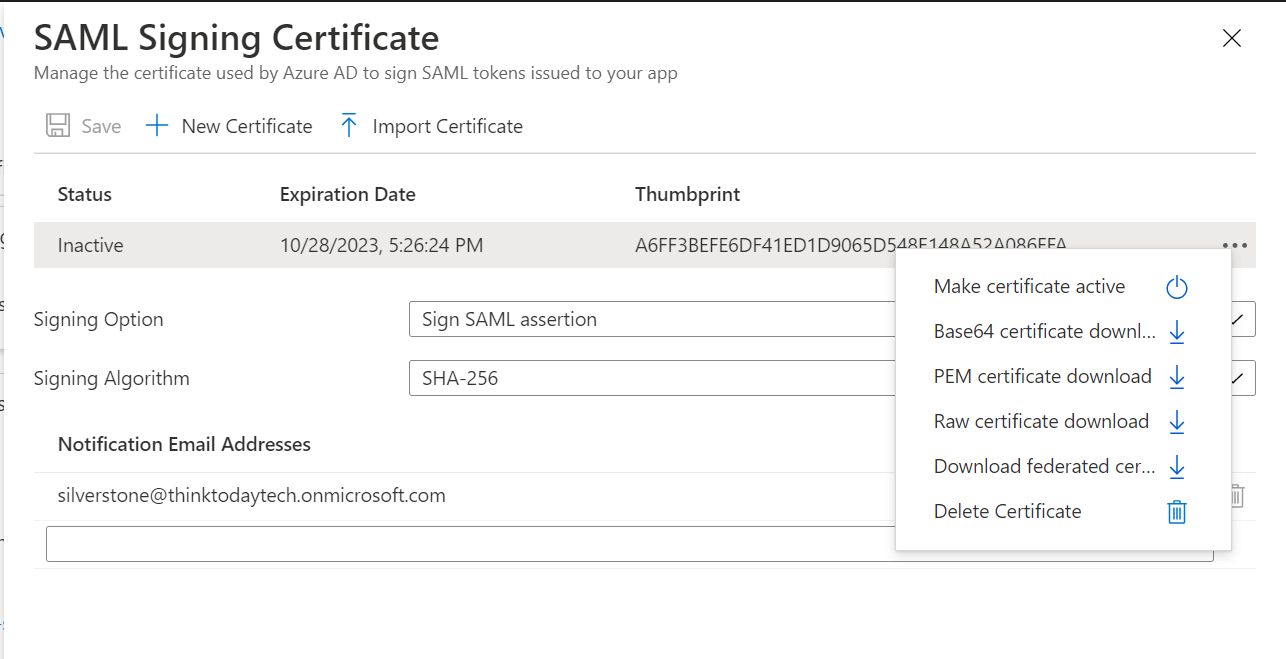

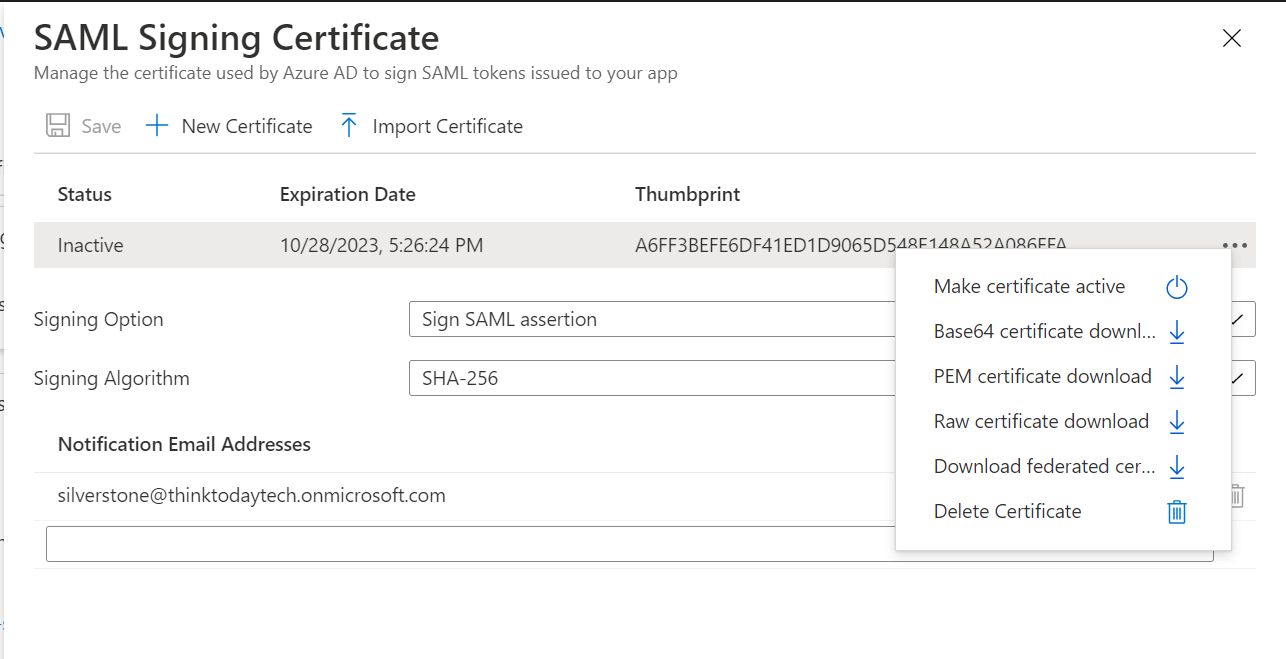

- Kliknij ikonę

w wpisie certyfikatu i wybierz Uczyń certyfikat aktywnym.

w wpisie certyfikatu i wybierz Uczyń certyfikat aktywnym.

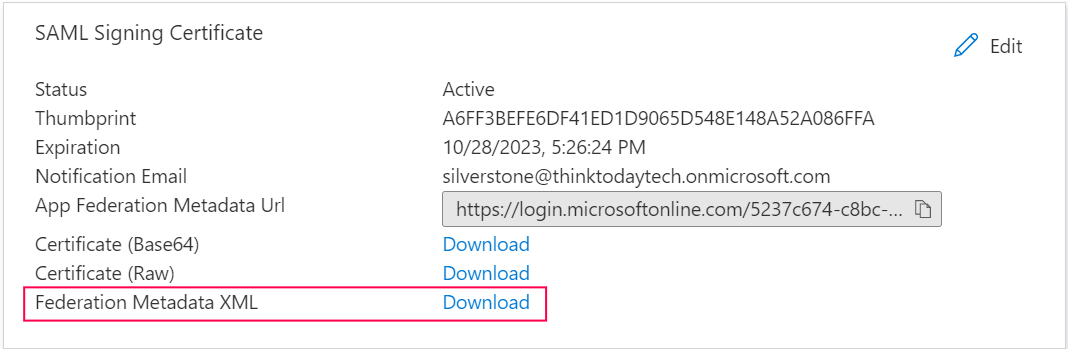

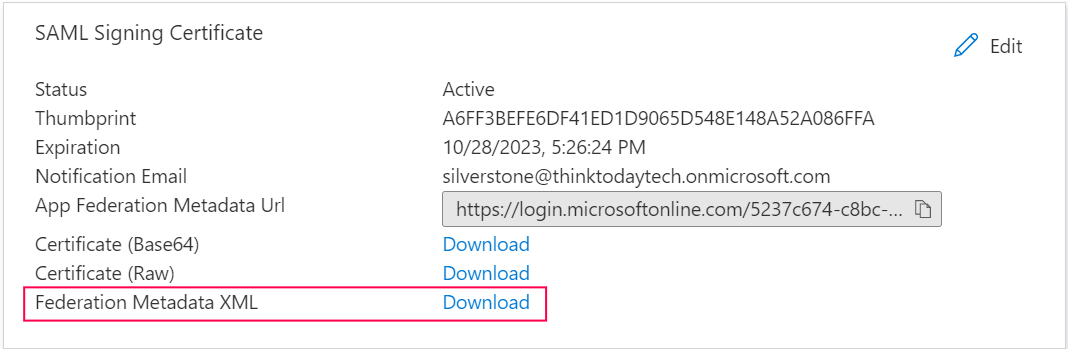

- Po zamknięciu ekranu, pobierz plik metadanych, klikając przycisk Pobierz obok Metadane federacji XML.

- Po ukończeniu kroków konfiguracji ADSelfService Plus (SP), przetestuj funkcjonalność jednolitych logowań, klikając Testuj.