- Hem

- SIEM-funktioner

- Hotdetektering

Hotdetektering med Log360 över hela ditt nätverk

Anta en effektiv och snabb hotdetekteringsteknik för hela ditt nätverk för att bekämpa olika typer av hot.

Varje organisation behöver en snabb och effektiv plan för hotdetektering och incidentrespons för att motverka de många hot som finns i dagens cybersäkerhetslandskap. Log360, ManageEngines SIEM-lösning med integrerade DLP- och CASB-funktioner, upptäcker hot över hela företagsnätverket och täcker alltifrån slutpunkter, brandväggar, webbservrar, databaser, switchar, routrar till molnkällor.

Se hur Log360 utför de tre huvudsakliga typerna av hotdetektering – hotdetektering för säkerhetshändelser, nätverkshot och slutpunktshot – nedan.

Hotdetektering för säkerhetshändelser

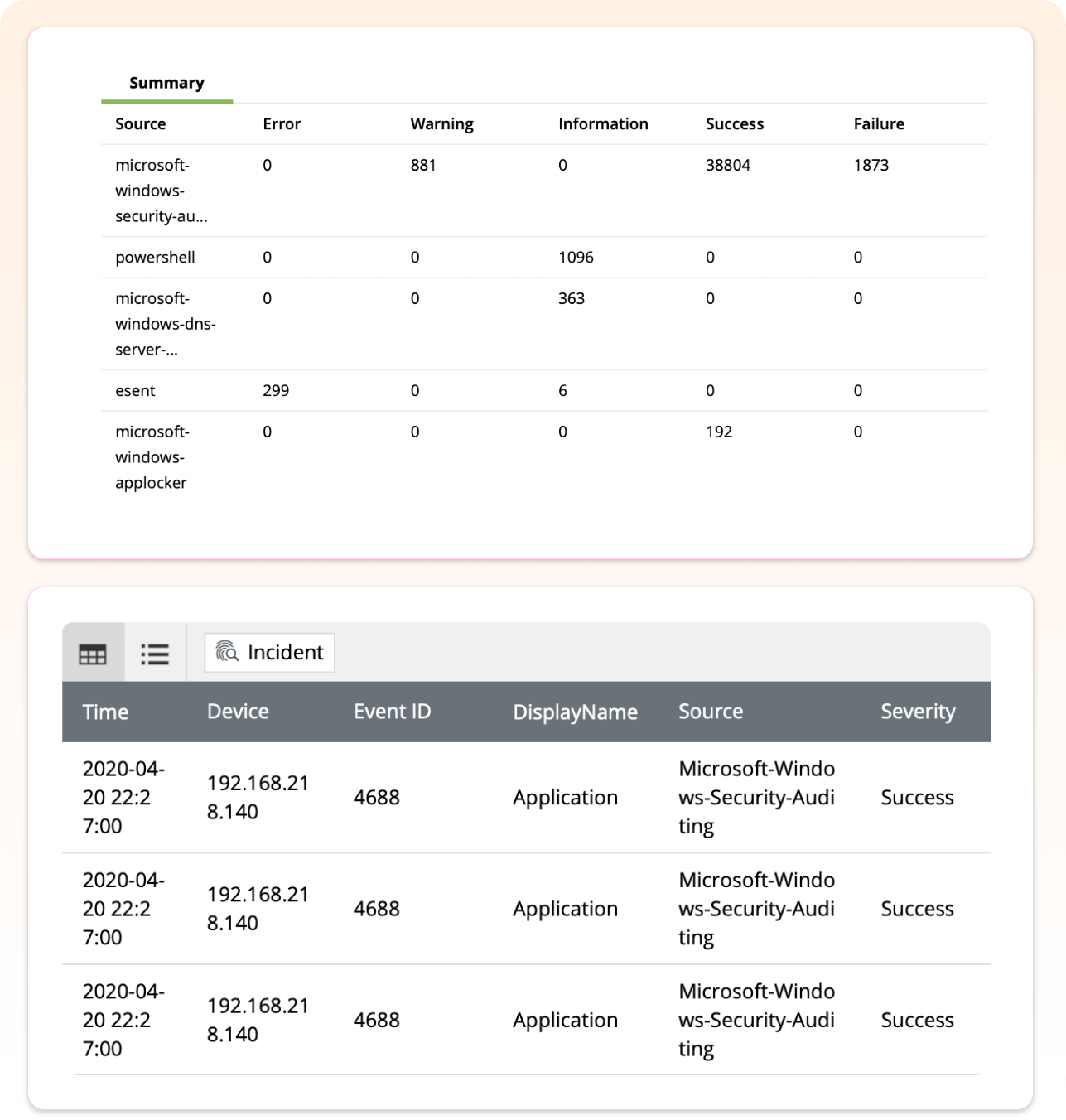

Händelser såsom autentisering, nätverksåtkomst och andra kritiska fel och varningar benämns som säkerhetshändelser. Hot som kan upptäckas genom dessa händelser klassificeras som hot mot säkerhetshändelser. Exempel på hot mot säkerhetshändelser inkluderar brute-force-attacker, missbruk av behörigheter och eskalering av privilegier.

Hur Log360 upptäcker hot från säkerhetshändelser

- Övervakning av privilegierad användare: Granska inloggningar, utloggningar och resursåtkomst för privilegierade användare. Upptäck ovanlig användaraktivitet och användarbaserade hot med hjälp av ML-baserad analys av användar- och enhetsbeteende.

- Upptäckt av eskalering av privilegier: Övervaka användaraktiviteter och upptäck eskalering av privilegier och försök att missbruka privilegier med hjälp av signaturbaserad implementering av MITRE ATT&CK-tekniker.

- Övervakning av autentiseringsfel: Undersöka misstänkta autentiseringsfel på kritiska system med hjälp av instrumentpanel för säkerhetsanalys och incidenttidslinje för att upptäcka och förhindra brute-force-attacker eller obehöriga nätverksåtkomstförsök

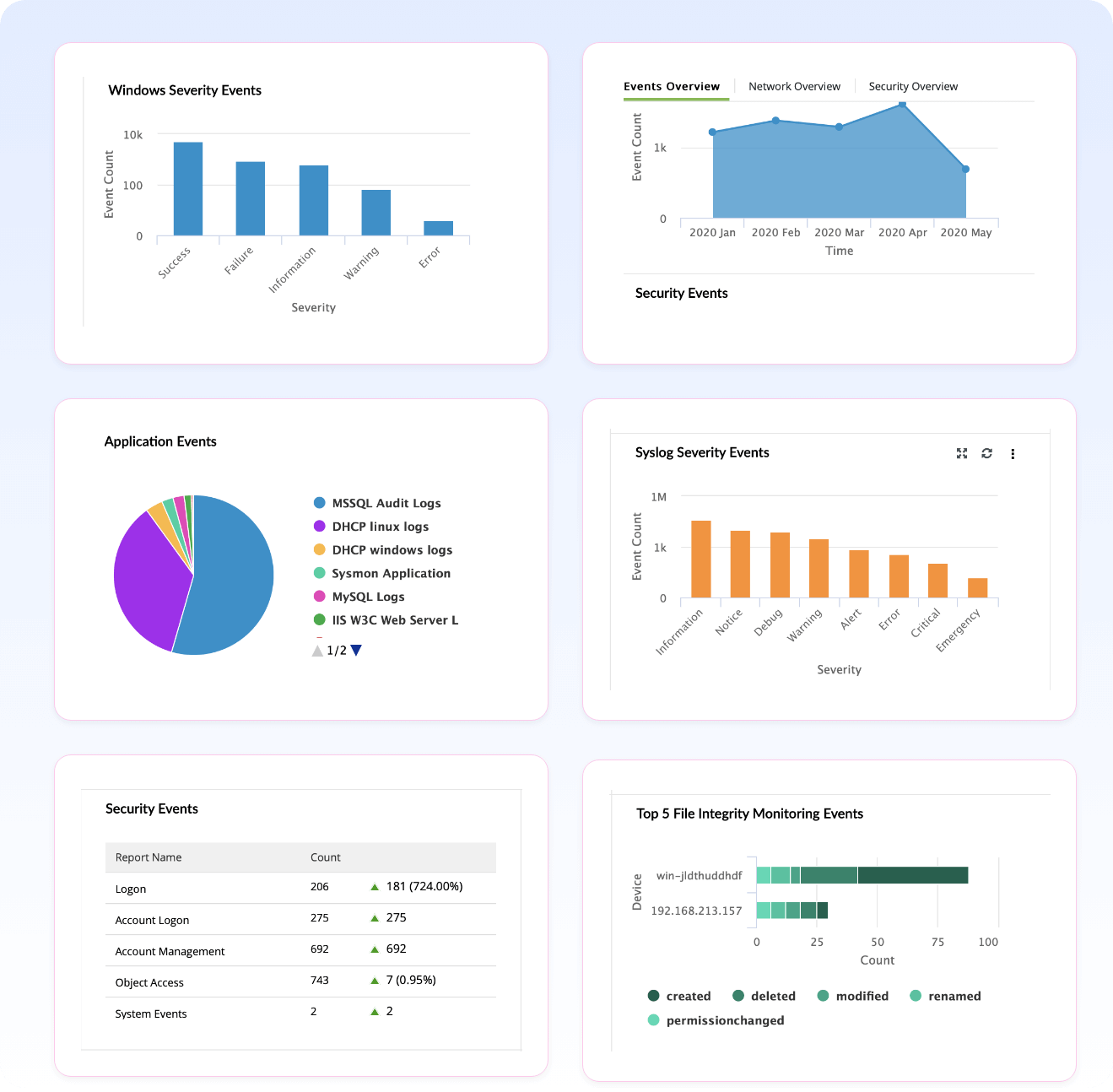

- Upptäckt av obehörig dataåtkomst: Övervaka åtkomst till databaser och känsliga data på filservrar. Få insyn i obehörig dataåtkomst genom filintegritetsövervakning och kolumnintegritetsövervakning.

Hotdetektering mot nätverk

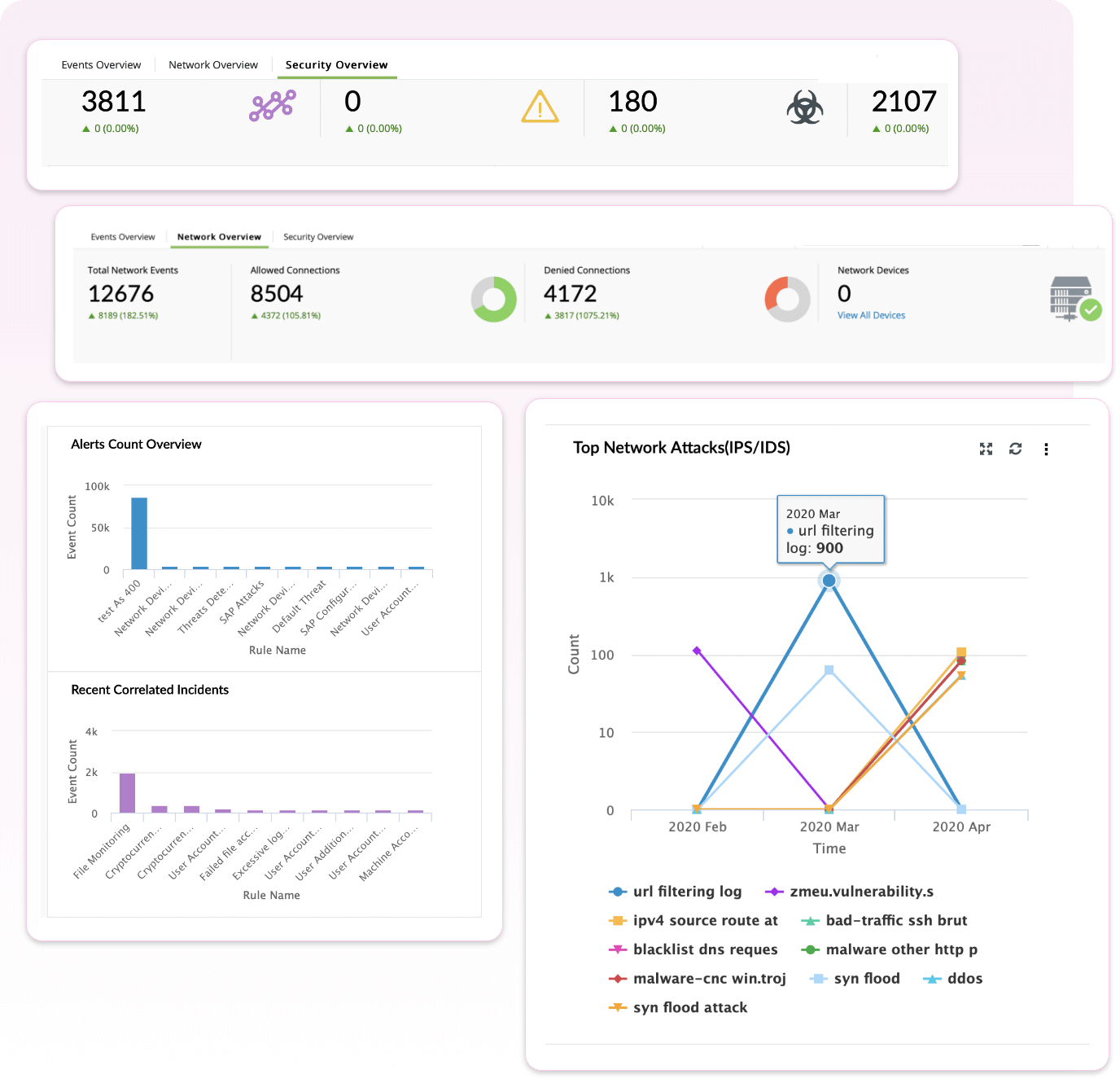

Nätverkshot är obehöriga intrångsförsök i nätverket av en angripare i syfte att exfiltrera känslig data eller störa nätverkets funktion och struktur. Exempel på nätverkshot inkluderar DoS-attacker, spridning av skadlig kod, avancerade ihållande hot, dataexfiltrering, införande av otillåtna enheter och mer. För att upptäcka dessa hot är det nödvändigt att förstå och övervaka nätverkstrafiken.

Hur Log360 hjälper till

- Trafikövervakning: Övervaka nätverkstrafiken för ovanliga, tillåtna och nekade anslutningar. Få insikter i portaktivitet för att upptäcka misstänkt användning av portar.

- Ändringsgranskning: Övervaka brandväggsprinciper för att upptäcka ändringar som gjorts av angripare för att släppa igenom skadlig trafik.

- Automatisk uppdatering av hotinformation: Upptäck och stoppa skadlig inkommande och utgående trafik med hjälp av dynamiskt uppdaterade hotflöden. Identifiera skadliga IP-adresser och webbadresser i nätverkstrafiken och blockera dem omedelbart.

- Upptäckt av otillåtna enheter: Identifiera otillåtna enheter med hjälp av sökkonsolen och avsluta dem med incidentresponsarbetsflöden.

Upptäckt av slutpunktshot

Hoten har ofta sitt ursprung i slutpunkterna. Ett exempel är utpressningstrojaner, som år efter år genererar stora vinster genom att låsa klientenheter och kräva lösen för åtkomst. Andra slutpunktshot inkluderar ovanligt användarbeteende, enhetsfel, felkonfigurationer och misstänkta nedladdningar. Dessa förluster och skador kan till stor del begränsas med hjälp av snabb insats, vilket är möjligt med teknik för hotdetektering och respons på klientenheter.

Hur Log360 hjälper till

- Utpressningstrojan upptäcktes: Identifiera flera olika varianter av utpressningstrojaner samt generiska sådana genom fördefinierade korrelationsregler och realtidsaviseringar.

- Avvikelseupptäckt: Upptäcka ovanligt beteende hos användare och enheter med hjälp av ML-algoritmer.

- Skadlig kod upptäcktes: Identifiera installationer av skadlig och misstänkt programvara på Windows- och Linux-maskiner.

- Log360 integreras med ManageEngines lösning för hantering av slutpunkter, Endpoint Central, vilket utökar täckningen av attackytan för effektiv hotdetektering. Klicka här för mer information.

Varför överväga Log360 för hotdetektering?

Upptäckt av incidenter i realtid

Incidentdetektering i realtid med inbyggd incidenthantering samt stöd för ärendehanteringsverktyg från tredje part.

ML-baserad UEBA-modul

ML-baserad UEBA-modul som upptäcker avvikelser och underlättar riskpoängsbaserad varning.

Säkerhetsinstrumentpaneler för övervakning av händelser

Säkerhetsinstrumentpaneler för händelseövervakning för både lokala loggkällor och molnloggkällor i hela nätverket.

Filintegritetsövervakning

Filintegritetsövervakning för kritiska systemfiler och mappar som övervakar filåtkomst och filändringar.

En kraftfull sökmotor

En kraftfull sökmotor som underlättar och hotjakt.

Automatiserade arbetsflöden

Automatiserade arbetsflöden för omedelbar incidenthantering.

En modul för automatisk uppdatering av hotinformation

En automatiskt uppdaterad modul för hotinformation som tar emot flöden från betrodda källor.