รู้จัก Botnet ก่อนสายเกินไป ภัยร้ายที่องค์กรไม่ควรมองข้าม

Botnet คืออะไร

ในยุคที่ทุกบริษัทต้องพึ่งพาระบบดิจิตอล บอทเน็ต เป็นหนึ่งในอาชญากรรมทางไซเบอร์ที่น่ากลัวที่สุด เพราะ Botnet คือเครือข่ายอุปกรณ์ที่ถูกแฮ็กและถูกควบคุม ไม่ว่าจะเป็นคอมพิวเตอร์ โทรศัพท์มือถือ เซิร์ฟเวอร์ หรืออุปกรณ์ IoT เช่น กล้องวงจรปิด เราเตอร์ หรือสมาร์ทโฮมต่าง ๆ และเมื่ออุปกรณ์พวกนี้ถูกแฮ็กหรือถูกติดอุปกรณ์มัลแวร์แล้วจะกลายเป็น “บอท (bot)” ที่ผู้โจมตีสามารถใช้สั่งการจากระยะไกลผ่านระบบ Command-and-Control (C2) ได้ โดยที่เจ้าของอุปกรณ์ไม่รู้ตัว ดังนั้นเมื่ออุปกรณ์เป็นหมื่นหรือแสนเครื่องเหล่านี้ถูกควบคุมจึงถูกเรียกว่าเป็น “บอทเน็ต (botnet)” ที่มีพลังทำลายล้างสูงมาก เพราะผู้โจมตีสามารถทำให้แอปพลิเคชันล่มได้ภายในเสี้ยววินาที ผ่านการสั่งให้ botnet ส่งคำขอเข้าไปในแอปพลิเคชัน หรือยังสามารถดึงข้อมูลสำคัญได้เลยในทันที นอกจากนี้ botnet สมัยใหม่ยังตรวจสอบได้ยากอีกด้วย

บทความนี้จะพาไปทำความเข้าใจว่า Botnet คืออะไร ทำงานอย่างไร อันตรายแค่ไหน ป้องกันยังไง และทำไมโซลูชันด้าน Botnet Detection เช่น Log360 จึงสำคัญอย่างยิ่ง

ประเภทของ Botnet

Spam Emails

Spam Emails คือเครือข่ายคอมพิวเตอร์หรืออุปกรณ์ที่ติดมัลแวร์จำนวนมาก ซึ่งผู้โจมตีจะกระจายอีเมลสแปมออกไปในปริมาณมหาศาล อีเมลเหล่านี้มักมีเนื้อหาโฆษณาที่ไม่พึงประสงค์ ฟิชชิ่งล่อลวงให้กรอกข้อมูลส่วนตัว หรือแนบลิงก์/ไฟล์มัลแวร์เพื่อให้เหยื่อกดโดยไม่รู้ตัว การใช้บอทเน็ตช่วยให้ผู้โจมตีซ่อนตัวตนได้ดีขึ้น และทำให้ตรวจจับและบล็อกได้ยาก อีกทั้งยังส่งผลเสียต่อองค์กร เช่น ชื่อเสียงโดเมนอีเมลเสียหาย ติด Blacklist ทำให้อีเมลปกติถูกมองว่าเป็นสแปมตามไปด้วย และอาจนำไปสู่การรั่วไหลของข้อมูลสำคัญขององค์กรในที่สุด.

DDoS Attacks

บอทเน็ตประเภท DDoS คือเครือข่ายคอมพิวเตอร์หรืออุปกรณ์ที่ถูกติดมัลแวร์จำนวนมาก ซึ่งถูกผู้โจมตีสั่งให้ “ระดมยิงทราฟฟิก” ใส่เป้าหมาย เช่น เว็บไซต์หรือเซิร์ฟเวอร์ในเวลาเดียวกัน ส่งผลให้ระบบไม่สามารถรองรับปริมาณคำขอจำนวนมหาศาลได้จนเกิดอาการล่มและผู้ใช้ทั่วไปไม่สามารถเข้าถึงบริการได้ บอทเน็ตลักษณะนี้มักถูกใช้เพื่อก่อกวนธุรกิจออนไลน์ แบล็กเมลองค์กรเพื่อเรียกค่าไถ่ หรือใช้ในปฏิบัติการระดับประเทศอย่าง Cyber Warfare เพราะสามารถสร้างความเสียหายต่อบริการดิจิทัลได้รวดเร็วและยากต่อการป้องกันหากไม่มีระบบรักษาความปลอดภัยที่เหมาะสม

Credential-Stealing Botnet

บอทเน็ตที่ถูกออกแบบมาเพื่อขโมยข้อมูลสำคัญของผู้ใช้โดยตรง ไม่ว่าจะเป็น Username/Password, คุกกี้เซสชันที่ใช้เข้าสู่ระบบเว็บต่าง ๆ, ข้อมูลบัตรเครดิต หรือข้อมูลที่พิมพ์ลงในคีย์บอร์ดผ่านการทำงานของ Keylogger เมื่ออุปกรณ์ถูกติดเชื้อ บอทเน็ตจะรวบรวมข้อมูลทั้งหมดและส่งกลับไปให้ผู้โจมตีแบบลับ ๆ ทำให้ผู้ไม่หวังดีสามารถเข้าสู่บัญชีของเหยื่อได้เสมือนเป็นเจ้าของจริง ทำให้เกิดความเสี่ยงสูงต่อการรั่วไหลของข้อมูลส่วนบุคคล การถูกยึดบัญชี และการสูญเสียทรัพย์สินทางการเงินของทั้งบุคคลและองค์กร.

Financial Transaction Violations

บอทเน็ตที่ถูกใช้เพื่อแทรกแซงหรือเปลี่ยนแปลงธุรกรรมทางการเงินของเหยื่อ โดยอาศัยอุปกรณ์ที่ถูกควบคุมจำนวนมากเพื่อดักจับ แก้ไข หรือสั่งโอนเงินโดยไม่ได้รับอนุญาต บอทเน็ตประเภทนี้มักถูกติดตั้งร่วมกับมัลแวร์ที่สามารถอ่านข้อมูลธุรกรรมออนไลน์ ปลอมหน้าจอธุรกรรม หรือเปลี่ยนปลายทางการโอนเงินแบบแนบเนียน จุดประสงค์หลักคือการโจรกรรมเงิน ฟอกเงิน หรือใช้ช่องทางธุรกรรมของเหยื่อเพื่อทำการโอนผิดกฎหมายโดยไม่ให้ตรวจพบได้ง่าย

Targeted Attacks

บอทเน็ตที่ถูกสร้างขึ้นมาเพื่อโจมตี “เป้าหมายเฉพาะเจาะจง” ไม่ใช่การสุ่มเหยื่อทั่วไปเหมือนบอทเน็ตทั่วไป ลักษณะของการโจมตีจะถูกออกแบบอย่างละเอียดเพื่อเจาะระบบขององค์กรหรือบุคคลเป้าหมายที่มีมูลค่าสูง เช่น หน่วยงานรัฐ สถาบันการเงิน บริษัทเทคโนโลยี หรือองค์กรที่เก็บข้อมูลสำคัญ บอทเน็ตประเภทนี้มักใช้ การแทรกซึมระบบ (intrusion), การสอดแนมข้อมูล (cyber espionage), การขโมย IP/ความลับทางธุรกิจ, หรือการเตรียมช่องโหว่สำหรับการโจมตีในระยะยาว ความอันตรายอยู่ที่การโจมตีถูกวางแผนอย่างดี ใช้เทคนิคซับซ้อน และดำเนินการแบบ “เงียบและนาน” เพื่อหลบการตรวจจับ เช่น ใช้มัลแวร์แบบ Custom-made, การสื่อสารผ่าน C2 ที่เข้ารหัส และการแยกบอทออกเป็นหลายหน้าที่เพื่อให้การโจมตีมีประสิทธิภาพสูงสุด

Botnet ทำงานยังไง?

Botnet คือ หนึ่งในภัยอันตรายที่น่ากลัวในโลกไซเบอร์ เพราะ Botnet ทำงานผ่านกระบวนการหลายขั้นตอนที่ถูกออกแบบมาให้ยากต่อการตรวจจับ

ขั้นตอนที่ 1 : แพร่กระจายมัลแวร์ (Infection)

ผู้โจมตีจะกระจายมัลแวร์ เข้าสู่ระบบต่างๆของอุปกรณ์ อย่าง คอมพิวเตอร์ โทรศัพท์มือถือ หรืออุปกรณ์ IoT ผ่านอีเมลฟิชชิ่ง ลิงก์ปลอม ช่องโหว่ของระบบ หรือการใช้รหัสผ่านเริ่มต้น

ขั้นตอนที่ 2 : เชื่อมต่อกับ Command-and-Control Server (C2 Server)

เมื่ออุปกรณ์ติดมัลแวร์แล้ว มัลแวร์จะเชื่อมต่อกลับไปยัง Command-and-Control (C2) Server ซึ่งเป็นศูนย์กลางที่ผู้โจมตีใช้ควบคุมบอททั้งหมด จากนั้นอุปกรณ์ที่ถูกควบคุมจะถูกเพิ่มเข้าไปในเครือข่าย Botnet และรอรับคำสั่งจากผู้โจมตี

ขั้นตอนที่ 3 : เริ่มการโจมตี (Execution)

เมื่อต้องการโจมตี แฮ็กเกอร์จะใช้ระบบ C2 กระจายคำสั่งให้บอททุกเครื่องทำงานพร้อมกัน เช่น ทำ DDoS Attack, ขโมยข้อมูล (Data Exfiltration), แพร่กระจายมัลแวร์เพิ่มเติม หรือ ขุดคริปโต (Cryptojacking)

ขั้นตอนที่ 4 : ซ่อนตัวจากการตรวจจับ (Persistence & Evasion)

บอทเน็ตจะยิ่งอันตรายมากขึ้น เพราะ มัลแวร์ของ Botnet มักปลอมตัวเป็นไฟล์ระบบทั่วไป ซ่อนกระบวนการทำงาน และเข้ารหัสการสื่อสารกับ C2 Server ทำให้ระบบรักษาความปลอดภัยแบบดั้งเดิมตรวจจับได้ยาก นอกจากนี้ Botnet ยังสามารถเปลี่ยนตำแหน่งของเซิร์ฟเวอร์ที่ควบคุมหรือใช้ทราฟฟิกที่เหมือนทราฟฟิกปกติเพื่อหลบเลี่ยงการตรวจสอบ

ตัวอย่าง botnet

ในช่วงหลายปีที่ผ่านมา ธุรกิจไทย ทั้ง SME, องค์กรขนาดใหญ่, สถาบันการเงิน และภาคอุตสาหกรรม ถูกโจมตีโดย Botnet เพิ่มมากขึ้นอย่างชัดเจน เพราะในประเทศไทย มีการใช้เราเตอร์ SOHO ราคาประหยัดจำนวนมาก และยังมีองค์กรจำนวนมากที่ขาดระบบตรวจจับภัยคุกคามแบบเรียลไทม์ ทำให้ตกเป็นเป้าหมายง่ายของเครือข่าย บอทเน็ต ระดับโลก เพื่อให้เห็นภาพมากขึ้นนี่คือ Botnet ที่เป็นที่รู้จักในประเทศไทย

Mirai Botnet :

Mirai Botnet คือหนึ่งใน บอทเน็ต ที่โด่งดังและอันตรายที่สุดในประวัติศาสตร์อาชญากรรมทางไซเบอร์ Mirai Botnet ถูกเปิดตัวครั้งแรกในปี 2016 โดยมีจุดเด่นคือการโจมตี อุปกรณ์ IoT (Internet of Things) เช่น กล้องวงจรปิด (CCTV), DVR, เราเตอร์บ้าน และอุปกรณ์สมาร์ทโฮมต่าง ๆ ที่ใช้ รหัสผ่านเริ่มต้น (Default Password) หรือความปลอดภัยต่ำ และอย่างที่กล่าวถึงด้านบนประเทศไทยมี อุปกรณ์ IoT จำนวนมากที่ยังไม่มีระบบความปลอดภัยดังนั้น Mirai Botnet ผ่านการโจมตีแบบ DDoS (Distributed Denial-of-Service) จึงสามารถโจมตีได้ในวงกว้างและในหลายองค์กรใหญ่ระดับโลก เช่น Twitter, Netflix, Reddit และ Amazon

Emotet Botnet :

Emotet Botnet คือ หนึ่งในมัลแวร์ที่แพร่กระจายเร็วที่สุด โดยบอทเน็ตชนิดนี้เริ่มต้นในปี 2014 ในรูปแบบของ “Banking Trojan” ก่อนพัฒนาเป็น Botnet อเนกประสงค์ ที่สามารถขโมยข้อมูล แพร่กระจายตัวเอง และดาวน์โหลดมัลแวร์ตัวอื่นให้เครื่องเหยื่อติดเพิ่มได้ Emotet มีความโดดเด่นเรื่องการแพร่กระจายผ่าน อีเมลฟิชชิ่ง (Phishing Emails) โดยเทคนิค Thread Hijacking

Zeus :

Zeus (Zbot) คือ มัลแวร์และ Botnet ที่ถูกสร้างขึ้นเพื่อ ขโมยข้อมูลทางการเงิน เช่น รหัสผ่านออนไลน์แบงก์กิ้ง ข้อมูลบัตรเครดิต และข้อมูลล็อกอินต่าง ๆ โดยมักแพร่กระจายผ่านอีเมลปลอม เว็บไซต์อันตราย หรือไฟล์ดาวน์โหลดที่ฝังมัลแวร์ โดยใช้เซิร์ฟเวอร์กลางควบคุม (C2)

GameOver Zeus (GOZ) :

GOZ คือ Botnet และ มัลแวร์ทางการเงินที่พัฒนามาจาก Zeus ซึ่งออกแบบมาเพื่อขโมยข้อมูลทางการเงินโดยเฉพาะ โดยใช้โครงสร้างแบบ Peer-to-Peer (P2P) แทนเซิร์ฟเวอร์กลาง ทำให้ปิดกั้นและการตรวจจับได้ยากกว่าเมื่อเทียบกับ Zeus นอกจากนี้ GOZ ยังถูกใช้เป็นช่องทางกระจาย CryptoLocker Ransomware ที่ทำให้ความเสียหายรุนแรงขึ้นหลายเท่า

Methbot :

Methbot Botnet คือ บอทเน็ตขนาดใหญ่ที่ถูกใช้เพื่อทำ ad fraud หรือการโกงโฆษณาออนไลน์ โดยสร้างทราฟฟิกปลอมจำนวนมหาศาลเพื่อหลอกระบบโฆษณาว่ามีคนเข้าชม Methbot โดยรุปแบบนี้ทำให้ผู้ลงโฆษณาทั่วโลกถูกหลอกให้จ่ายเงินจากทราฟฟิกที่ไม่มีจริง คาดว่ามูลค่าความเสียหายสูงกว่า 3–5 ล้านดอลลาร์ต่อวัน ทำให้ Methbot กลายเป็นหนึ่งใน Ad Fraud ที่ใหญ่ที่สุดในประวัติศาสตร์

นวัตกรรมการตรวจจับ Botnet

ด้วยความสามารถในการพรางตัวของ แพร่กระจาย และ การสื่อสารที่ซับซ้อนมากขึ้นของบอทเน็ต องค์กรจำเป็นต้องมีเทคโนโลยีตรวจจับภัยคุกคามที่ล้ำสมัยกว่าเดิม ระบบรักษาความปลอดภัยแบบดั้งเดิมไม่สามารถตรวจจับ Botnet ที่ใช้ทราฟฟิกเข้ารหัส การควบคุมแบบ P2P หรือพฤติกรรมที่เลียนแบบผู้ใช้จริงได้อีกต่อไป ทำให้นวัตกรรมใหม่ ๆ ถูกพัฒนาขึ้นเพื่อเพิ่มความแม่นยำ ความเร็ว และความลึกในการตรวจจับ Botnet โดยมีเทคโนโลยีสำคัญดังนี้:

Deep Learning

Deep Learning ช่วยยกระดับการตรวจจับบอทเน็ต โดยใช้วิธีการเรียนรู้พฤติกรรมจากข้อมูลจำนวนมหาศาล ไม่ว่าจะเป็นลักษณะของทราฟฟิกที่ผิดปกติ การสื่อสารไปยังโดเมนเสี่ยง หรือรูปแบบการทำงานที่แตกต่างจากพฤติกรรมปกติของอุปกรณ์ในองค์กร แม้ Botnet จะพยายามพรางตัวให้เหมือนทราฟฟิกทั่วไป โมเดล Deep Learning ก็สามารถจับสัญญาณผิดปกติได้ตั้งแต่ช่วงเริ่มต้นของการโจมตี

Visual Computing

Visual Computing ช่วยให้ทีมความปลอดภัยสามารถวิเคราะห์โครงสร้างการสื่อสารของบอทเน็ตผ่านการมองเห็นความสัมพันธ์ของ IP, อุปกรณ์ และทิศทางของทราฟฟิกในรูปแบบภาพ ทำให้ตรวจพบพฤติกรรม เช่น การสื่อสารซ้ำกับปลายทางเดียวกัน การเชื่อมต่อแบบกระจาย (fan-out) หรือเส้นทางการแพร่กระจายของ Botnet ได้รวดเร็วขึ้น ช่วยให้ทีม SecOps เห็นต้นตอของปัญหาและควบคุมการแพร่กระจายได้อย่างทันท่วงที

Workflow Analysis

Workflow Analysis ใช้วิธีวิเคราะห์ลำดับเหตุการณ์ในเครือข่าย เพื่อจับสัญญาณของ Botnet ที่ระบบทั่วไปมักตรวจไม่พบ เช่น กิจกรรมผิดปกติที่เกิดขึ้นต่อเนื่อง การ login ผิดปกติ การดาวน์โหลดไฟล์ต้องสงสัย การเชื่อมต่อไปยังหลายปลายทางพร้อมกัน หรือการสร้างทราฟฟิกจำนวนมากในเวลาอันสั้น เมื่อนำเหตุการณ์เหล่านี้มาวิเคราะห์เป็น workflow จะช่วยให้ระบบระบุ pattern ของบอทเน็ต ได้อย่างแม่นยำ แม้ Botnet จะไม่มี signature ที่ชัดเจนก็ตาม

วิธีป้องกัน botnet และ ตรวจจับ botnet

การป้องกันบอทเน็ต จำเป็นต้องทำทั้งด้านการตั้งค่าความปลอดภัยของอุปกรณ์ พฤติกรรมผู้ใช้งาน และระบบเครือข่ายภายในองค์กร ขั้นแรกองค์กรต้อง อัปเดตแพตช์และระบบปฏิบัติการอย่างสม่ำเสมอ เพื่อปิดช่องโหว่ที่ Botnet จะสามารถโจมตีได้ องค์กรควรเปลี่ยนรหัสผ่านเริ่มต้นของอุปกรณ์ทั้งหมด โดยเฉพาะ IoT, NAS, เราเตอร์ และระบบที่เข้าถึงผ่านอินเทอร์เน็ต นอกจากนี้ควรใช้ Endpoint Protection/EDR ที่สามารถตรวจจับมัลแวร์และพฤติกรรมผิดปกติ รวมถึงการเปิดใช้งาน Firewall และระบบกรองทราฟฟิกเพื่อลดความเสี่ยงจากการเข้าถึง C2 Server ของ Botnet การให้ความรู้พนักงานเกี่ยวกับฟิชชิ่งและสื่ออันตรายก็เป็นอีกปัจจัยสำคัญ

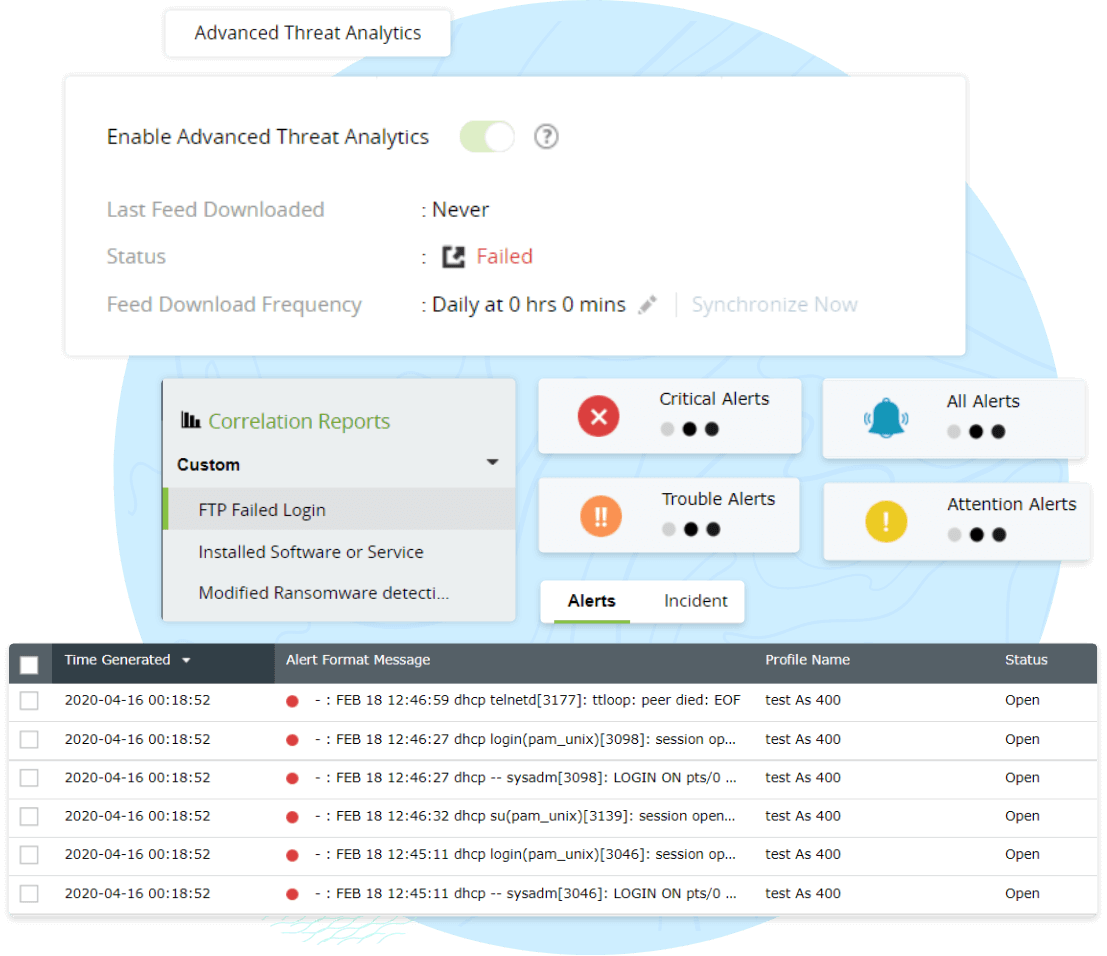

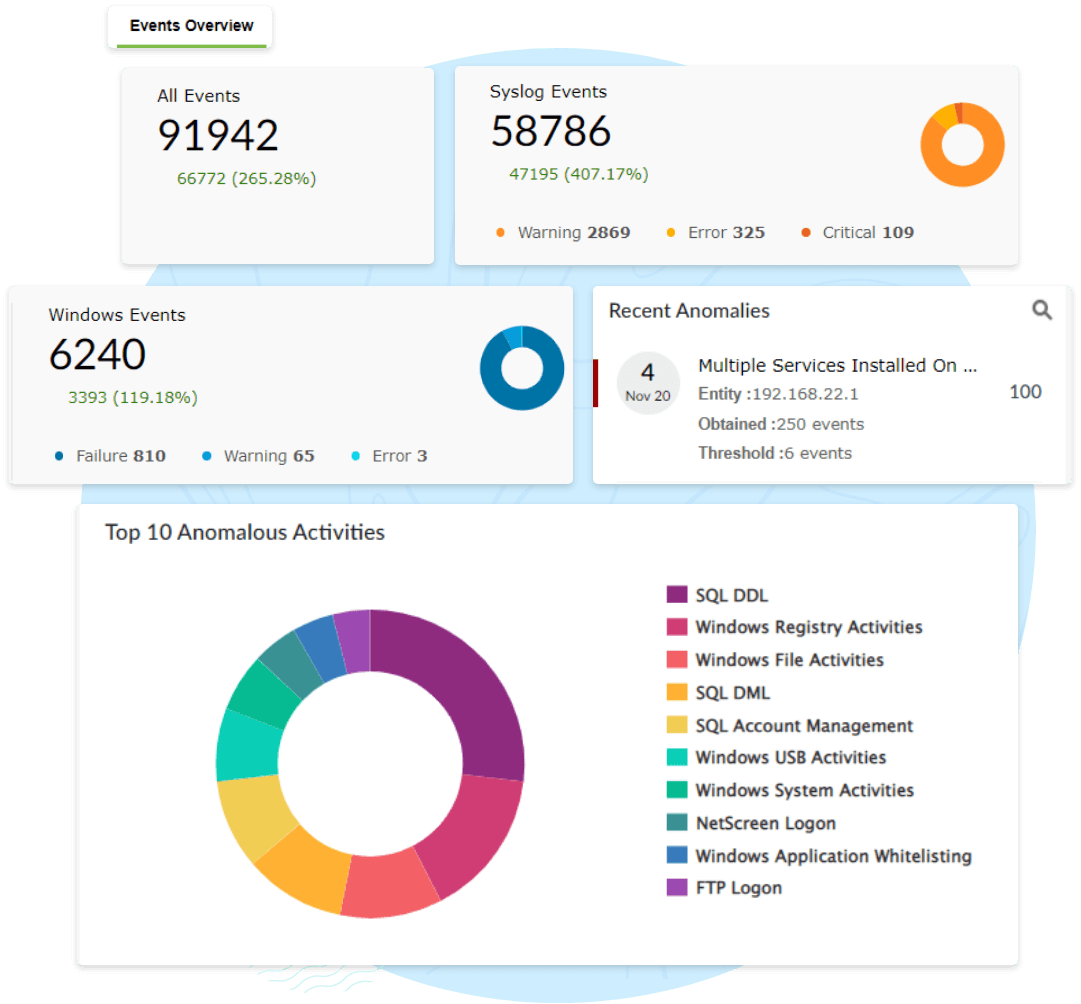

สำหรับการตรวจจับ Botnet องค์กรควรใช้เครื่องมือที่สามารถวิเคราะห์ทราฟฟิกและพฤติกรรมในเครือข่ายแบบเรียลไทม์ เช่น SIEM (Security Information and Event Management) เพื่อรวม Log จาก Firewall, Server, Endpoint และอุปกรณ์เครือข่ายทั้งหมดเข้ามาไว้ในที่เดียว จากนั้นใช้เทคโนโลยี UEBA (User and Entity Behavior Analytics) เพื่อวิเคราะห์การใช้งานที่ผิดปกติ เช่น เครื่องที่ส่งทราฟฟิกจำนวนมากออกไปยังปลายทางไม่รู้จัก หรือมีการสื่อสารไปยังโดเมนที่เป็นที่รู้จักว่ามีความเสี่ยง เครื่องมือ Threat Intelligence ก็มีบทบาทสำคัญในการช่วยระบุว่า IP หรือโดเมนปลายทางเกี่ยวข้องกับ Botnet หรือไม่ ระบบตรวจจับที่ดีควรสามารถแจ้งเตือนและตอบสนองอัตโนมัติ (Automated Response/SOAR) เช่น บล็อก IP, ปิดพอร์ตต้องสงสัย, กักกันเครื่อง หรือบังคับตัดการเชื่อมต่อจากเครือข่ายเพื่อลดความเสียหายก่อนที่ Botnet จะขยายตัวในองค์กรได้

ดังนั้นเครื่องมืออย่าง ManageEngine Log360 จึงมีความโดดเด่นกว่าโซลูชันทั่วไป เพราะ ผสานรวมความสามารถด้าน SIEM + UEBA + Threat Intelligence + Automated Response ทำให้สามารถตรวจจับพฤติกรรมที่เข้าข่าย Botnet ได้แม้ในรูปแบบที่ซ่อนตัวอย่างแนบเนียน นอกจากนี้ยังมาพร้อม Botnet Detection Innovations เช่น การตรวจจับการเชื่อมต่อกับ IP อันตรายกว่า 600 ล้านรายการ การวิเคราะห์ DNS ผิดปกติ การระบุ C2 Communication แบบเข้ารหัส และเพลย์บุ๊กการตอบสนองอัตโนมัติที่ช่วยหยุดการแพร่กระจายของ Botnet ทันทีที่พบความผิดปกติ ช่วยให้องค์กรรับมือกับบอทเน็ตได้อย่างแม่นยำ รวดเร็ว และมีประสิทธิภาพมากกว่าเดิม

ปกป้ององค์กรของคุณจากภัยคุกคามเหล่านี้ ลงทะเบียนเพื่อรับเดโม่แบบส่วนตัวของ ManageEngine Log360 ซึ่งเป็นโซลูชันที่ดูแลและจัดการ botnet ได้อย่างครบวงจร พร้อมความสามารถด้านความปลอดภัยของข้อมูลและคลาวด์

ติดตามข้อมูลเพิ่มเติม

Linkedin : https://www.linkedin.com/company/manageenginethailand/