ความปลอดภัยทางไซเบอร์: ภัยเงียบที่พร้อมพังทลายองค์กรของคุณในพริบตา

การเพิ่มขึ้นของการโจมตีทางไซเบอร์ในยุคดิจิทัล ทำให้ความปลอดภัยทางไซเบอร์กลายเป็นเรื่องสำคัญสำหรับทั้งภาคธุรกิจและบุคคลทั่วไป สำหรับธุรกิจ อาชญากรรมทางไซเบอร์อาจนำไปสู่ความสูญเสียทางการเงิน การหยุดชะงักของการดำเนินงาน การรั่วไหลของข้อมูล และการสูญเสียความเชื่อมั่น ด้วยความซับซ้อนและความถี่ของภัยคุกคามทางไซเบอร์ที่เพิ่มสูงขึ้น องค์กรต่าง ๆ จึงลงทุนมากขึ้นในการป้องกันและลดความเสี่ยง จากการคาดการณ์ของ International Data Corporation (IDC) พบว่า ค่าใช้จ่ายด้านความปลอดภัยทางไซเบอร์จะสูงถึง 377 พันล้านดอลลาร์สหรัฐภายในปี 2028 ขณะที่สำหรับบุคคลทั่วไป อาจเผชิญกับการขโมยตัวตน การทุจริตทางการเงิน และการละเมิดความเป็นส่วนตัว

ความปลอดภัยทางไซเบอร์ หรือ Cybersecurity คืออะไร?

ความปลอดภัยทางไซเบอร์ หรือ Cybersecurity คือระบบในการปกป้องผู้คน องค์กร และข้อมูล จากการโจมตีทางไซเบอร์ที่ไม่ได้รับอนุญาต ในองค์กรต่างๆ การรักษาความปลอดภัยทางไซเบอร์ ถือเป็นกลยุทธ์ด้านในการบริหารความเสี่ยงไซเบอร์ (Cyber Risk Management) ภัยคุกคามทางไซเบอร์ที่พบบ่อยในปัจจุบัน ได้แก่ แรนซัมแวร์และมัลแวร์ประเภทต่าง ๆ, การหลอกลวงแบบฟิชชิ่ง, การขโมยข้อมูล, และล่าสุดคือ การโจมตีที่ขับเคลื่อนด้วยปัญญาประดิษฐ์ (AI-powered attacks)

ประเภทของภัยคุกคามทางไซเบอร์

Cybersecurity ถูกออกแบบมาเพื่อความมั่นคงปลอดภัยไซเบอร์ การป้องกันภัยคุกคามหลายรูปแบบที่อาจรบกวนระบบ ขโมยข้อมูล ทำลายทรัพย์สิน หรือทำให้ธุรกิจหยุดชะงัก โดยรูปแบบการโจมตีที่สำคัญที่ต้องป้องกัน ได้แก่:

มัลแวร์ (Malware Attack)

“ซอฟต์แวร์อันตราย” คือโปรแกรมที่ถูกสร้างขึ้นเพื่อทำร้ายระบบคอมพิวเตอร์ ไม่ว่าจะเป็นการขโมยข้อมูล ทำลายไฟล์ ควบคุมอุปกรณ์ หรือเปิดช่องทางให้ผู้โจมตีเข้าถึงระบบได้โดยไม่ต้องมีสิทธิ์

ฟิชชิงและการหลอกลวงมนุษย์ (Phishing & Social Engineering)

การโจมตีที่หลอกล่อให้มนุษย์ทำผิดพลาด เช่น การเปิดลิงก์อันตราย การกรอกรหัสผ่านลงในเว็บไซต์ปลอม หรือการดาวน์โหลดไฟล์มัลแวร์โดยไม่รู้ตัว แทนที่ผู้โจมตีจะหาช่องโหว่ทางเทคนิค พวกเขาเลือก “เจาะจิตใจมนุษย์” ซึ่งเป็นจุดอ่อนที่สุดของระบบ Cybersecurity

การโจมตีแบบแรนซัมแวร์ (Ransomware Attacks)

คือมัลแวร์ประเภทหนึ่งที่เข้ารหัสข้อมูลหรือระบบขององค์กร ทำให้ไม่สามารถใช้งานได้ จากนั้นผู้โจมตีจะเรียก “ค่าไถ่” เพื่อแลกกับกุญแจถอดรหัสหรือการคืนระบบสู่ภาวะปกติ เป็นหนึ่งในภัยไซเบอร์ที่สร้างความเสียหายรุนแรงที่สุดในยุคปัจจุบัน

SQL Injection & Web Application Attacks

SQL Injection เป็นหนึ่งในช่องโหว่ที่พบมากที่สุดในเว็บทั่วโลก และยังคงเป็นปัญหาใหญ่สำหรับองค์กรเพราะส่วนใหญ่มักเกิดจากการเขียนโค้ดที่ไม่ปลอดภัย การโจมตีที่มุ่งเป้าไปยังเว็บแอปพลิเคชัน โดยใช้ช่องโหว่ในโค้ดหรือระบบป้อนข้อมูล (Input Fields) เพื่อแทรกคำสั่งอันตรายเข้ามา ซึ่งอาจทำให้ผู้โจมตีสามารถเข้าถึงฐานข้อมูลหรือควบคุมแอปพลิเคชันได้

Denial-of-Service (DoS/DDoS)

Denial-of-Service (DoS) และ Distributed Denial-of-Service (DDoS) คือการโจมตีที่มุ่งทำให้ระบบหรือบริการขององค์กร “ไม่สามารถให้บริการได้ตามปกติ” โดยการส่งปริมาณคำขอ (traffic) จำนวนมหาศาลเข้ามาในเวลาเดียวกัน จนทำให้เซิร์ฟเวอร์ล้น เกิดความหน่วง หรือหยุดทำงานโดยสิ้นเชิง

Man-in-the-Middle (MitM)

Man-in-the-Middle (MitM) คือการโจมตีที่ผู้ไม่หวังดีแอบเข้าไปอยู่ “ระหว่างสองฝ่ายที่สื่อสารกัน” เช่น ผู้ใช้กับเซิร์ฟเวอร์ แล้วทำการ ดักฟัง แก้ไข หรือขโมยข้อมูล โดยที่ทั้งสองฝ่ายไม่รู้ตัวเลยว่าเครือข่ายถูกแทรกแซง

Credential Theft & Account Takeover

การโจมตีที่ผู้ไม่หวังดีขโมยข้อมูลรับรองตัวตนของผู้ใช้ เช่น ชื่อผู้ใช้ รหัสผ่าน หรือ session token จากนั้นนำข้อมูลที่ขโมยไปใช้เพื่อเข้ายึดบัญชี (Account Takeover) โดยที่เหยื่อไม่รู้ตัว การโจมตีรูปแบบนี้ทำให้แฮ็กเกอร์สามารถเข้าถึงข้อมูลสำคัญ เปลี่ยนสิทธิ์ผู้ใช้ โอนเงิน ขโมยไฟล์ หรือเคลื่อนย้ายภายในระบบองค์กรได้อย่างเงียบ ๆ ซึ่งเป็นหนึ่งในสาเหตุหลักของการรั่วไหลของข้อมูลและการบุกรุกในองค์กรยุคปัจจุบัน

Insider Threats

คือภัยคุกคามที่เกิดจาก “คนภายในองค์กร” ไม่ว่าจะเป็นพนักงาน ผู้รับเหมาชั่วคราว พาร์ตเนอร์ หรืออดีตพนักงาน ผู้ที่มีสิทธิ์เข้าถึงระบบหรือข้อมูลอยู่แล้วสามารถใช้สิทธินั้นโดยตั้งใจหรือไม่ตั้งใจให้เกิดความเสียหาย เช่น ขโมยข้อมูล ลบไฟล์สำคัญ เปิดช่องให้ผู้โจมตี หรือทำผิดพลาดที่นำไปสู่การรั่วไหลของข้อมูล ภัยรูปแบบนี้จัดว่าอันตรายเพราะเกิดจาก “ผู้ที่องค์กรไว้วางใจ” และมักตรวจจับได้ยาก เนื่องจากพฤติกรรมส่วนใหญ่ดูเหมือนกิจกรรมปกติในระบบ แต่มีผลกระทบรุนแรงทั้งด้านการรักษาความปลอดภัยทางไซเบอร์

Zero-Day Attacks

การโจมตีที่อาศัยช่องโหว่ในซอฟต์แวร์หรือระบบที่ “ยังไม่มีใครรู้มาก่อน”—รวมถึงผู้พัฒนาเองก็ยังไม่รู้ว่ามีช่องโหว่นั้นอยู่ ทำให้ยังไม่มีแพตช์หรือวิธีป้องกันอย่างเป็นทางการ ผู้โจมตีจะรีบใช้ช่องโหว่นี้เพื่อแทรกซึมระบบ ขโมยข้อมูล ติดตั้งมัลแวร์ หรือควบคุมอุปกรณ์ก่อนที่องค์กรและผู้พัฒนาจะมีโอกาสแก้ไข จึงเป็นหนึ่งในการโจมตีที่อันตรายที่สุดเพราะตรวจจับยาก ป้องกันลำบาก และอาจสร้างความเสียหายรุนแรงในระยะเวลาอันสั้น หากองค์กรไม่มีมาตรการป้องกันเชิงลึกอย่างการมอนิเตอร์แบบ real-time, behavioral analytics หรือระบบ SIEM ที่มีการแจ้งเตือนทันทีเมื่อพบพฤติกรรมผิดปกติ

Supply Chain Attacks

การโจมตีที่ผู้ไม่หวังดีแทรกซึมเข้าสู่ระบบขององค์กร ผ่านผู้ให้บริการภายนอก ซอฟต์แวร์ที่ใช้งานร่วมกัน หรือคู่ค้าทางธุรกิจ แทนที่จะเจาะองค์กรเป้าหมายโดยตรง ผู้โจมตีเลือกเจาะจุดที่อ่อนแอกว่า เช่น ระบบของผู้พัฒนาโปรแกรม ผู้ให้บริการคลาวด์ บริษัทโลจิสติกส์ หรือ vendor รายย่อย เมื่อเจาะสำเร็จแล้ว ผู้โจมตีจะแทรกโค้ดอันตรายหรือดักข้อมูล แล้วส่งผลต่อองค์กรที่เชื่อมต่ออยู่โดยอัตโนมัติ การโจมตีลักษณะนี้อันตรายมากเพราะสามารถกระทบหลายองค์กรพร้อมกัน ทำให้ข้อมูลรั่วไหล ระบบถูกควบคุม หรือถูกใช้เป็นทางผ่านเพื่อโจมตีระบบหลักขององค์กรเป้าหมายโดยตรง เช่น กรณี SolarWinds ที่กระทบองค์กรทั่วโลก

Cyber Threat Hunting คืออะไร ?

Cyber Threat Hunting หรือ การล่าภัยคุกคามไซเบอร์ คือ การค้นหาภัยคุกคามเชิงรุกที่ยังไม่เคยถูกตรวจพบมาก่อน หรือกำลังเกิดขึ้นภายในเครือข่ายขององค์กรในขณะนี้ ก่อนที่ภัยคุกคามเหล่านั้นจะทำให้เกิดปัญหา

การทำ Threat hunting มีความสำคัญอย่างมาก เพราะช่วยให้องค์กรเสริมความแข็งแกร่งของมาตรการด้านการรักษาความปลอดภัยทางไซเบอร์ ป้องกันทั้ง แรนซัมแวร์, ภัยคุกคามจากคนในองค์กร (Insider Threats) และการโจมตีไซเบอร์รูปแบบอื่น ๆ ที่อาจหลุดรอดจากระบบตรวจจับทั่วไป โดยกระบวนการ Cyber Threat Hunting สามารถแบ่งออกมาเป็น 3 ขั้นตอน

Trigger Phase

Trigger Phase คือ ขั้นตอนเริ่มต้นในทำ Cyber Threat Hunting เป็นขั้นตอนในการตรวจจับเมื่อมีสัญญาณผิดปกติ เช่น alert, anomaly หรือข้อมูลจาก Threat Intelligence กระตุ้นให้ทีมความปลอดภัยเริ่มค้นหาภัยคุกคามเชิงลึกในระบบ

Investigation Phase

Investigation Phase คือ ขั้นตอนการสอบสวนเชิงลึกหลังจากตรวจจับสัญญาณปกติจาก Trigger Phase เพื่อยืนยันภัยคุกคาม ตรวจสอบพฤติกรรม วิเคราะห์เส้นทางการโจมตี และระบุขอบเขตของความเสียหายในระบบ ก่อนเข้าสู่เฟสวิเคราะห์และตอบสนอง

Resolution Phase

Resolution Phase คือการดำเนินการตอบสนอง (Respond) และ ฟื้นฟู (Recover) เพื่อป้องกันไม่ให้เหตุการณ์เกิดซ้ำ และทำให้ระบบกลับมาปลอดภัยอย่างเต็มรูปแบบ จากการตรวจมาจากการสืบสวนใน Investigation Phase

เครื่องมือสำหรับ Threat Hunting

Threat Hunting Tool คือเครื่องมือที่ช่วยนักล่าภัยคุกคามค้นหาและตรวจจับภัยไซเบอร์ที่ซ่อนอยู่ในระบบ โดยควรมีคุณสมบัติในการ log analysis, UEBA, threat intelligence, correlation, สร้าง Timeline การโจมตี, Investigation Tools เพื่อระบุพฤติกรรมที่ผิดปกติก่อนเกิดการโจมตีรุนแรง ตัวอย่าง Threat Hunting Tools เช่น Free SIEM Tools, Security Monitoring Tools, Analytical Tools, SOAR Systems, MDR Systems and AI-Driven Analytics

ทำไมองค์กรต้องมีเครื่องมือสำหรับ Threat Hunting

องค์กรจำเป็นต้องมี Threat Hunting Tools เพราะภัยคุกคามในยุคปัจจุบันมีความซับซ้อน รวดเร็ว และสามารถหลบเลี่ยงระบบป้องกันแบบเดิมได้ และมักมีเครื่องมือสำหรับการตรวจจับภัยคุกคามที่มีสัญญาณชัดเจน” แต่ Threat Hunting Tools เห็นสิ่งที่ “แอบซ่อน” เครื่องมือเหล่านี้ช่วยให้องค์กรสามารถ ตรวจจับภัยคุกคามที่ซ่อนอยู่ ก่อนจะกลายเป็นเหตุการณ์โจมตีขนาดใหญ่

อ่านเพิ่มเติมเกี่ยวกับ Threat Hunting : https://www.manageengine.com/log-management/cyber-security/why-threat-hunting-is-important.html

ManageEngine: เครื่องมือ Cybersecurity และ Threat Hunting ที่เหมาะที่สุดสำหรับองค์กรของคุณ

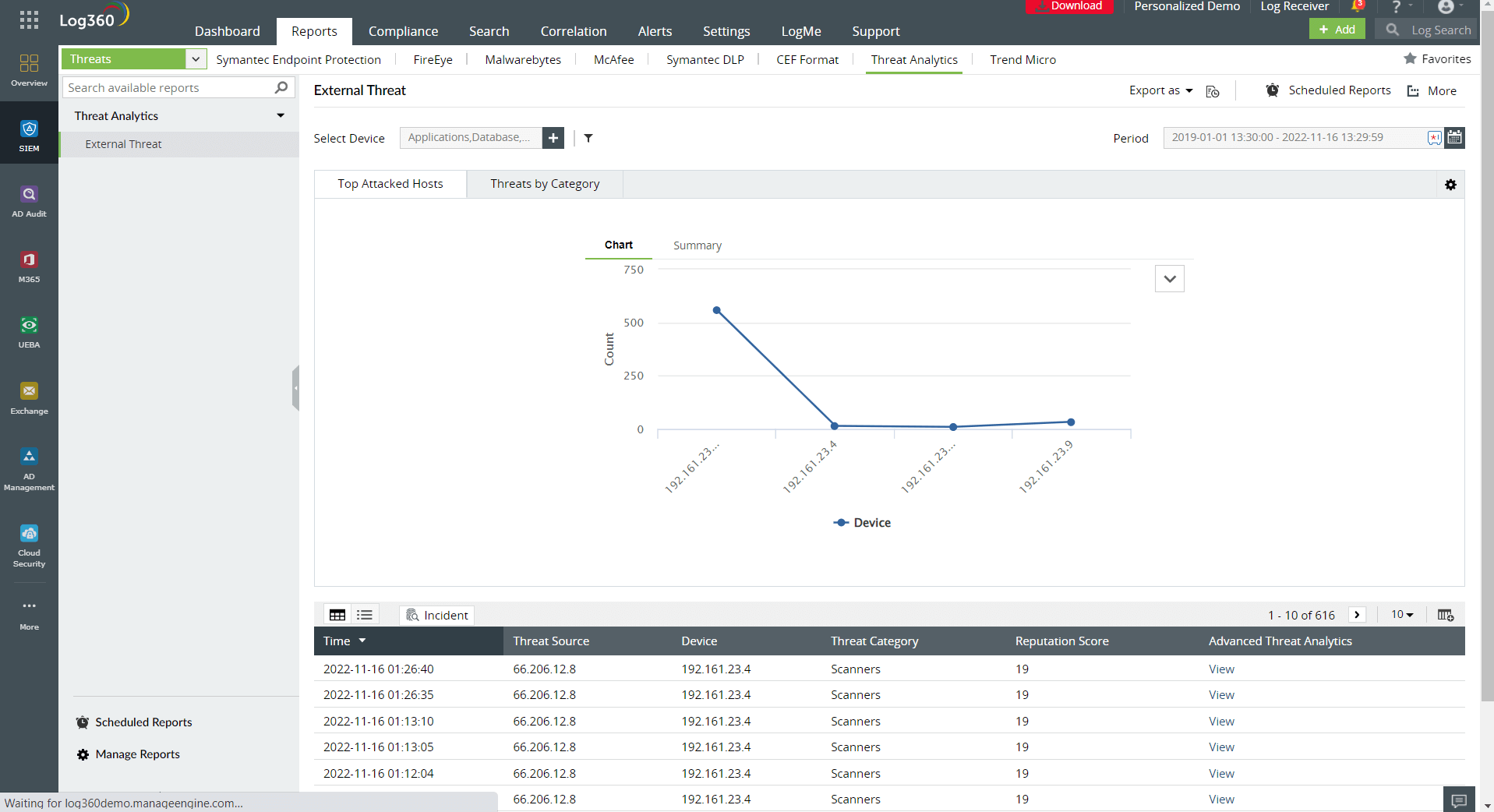

ในยุคที่ภัยคุกคามไซเบอร์ซับซ้อนและพัฒนาขึ้นทุกวัน องค์กรจำเป็นต้องมีเครื่องมือที่ทำได้ทั้งการตรวจจับภัยที่เกิดขึ้น และการตรวจสอบภัยไซเบอร์ที่ซ่อนตัวอยู่ภายใน software ได้อย่างมีประสิทธิภาพ และนั่นคือจุดเด่นของ ManageEngine โดยเฉพาะโซลูชันอย่าง Log360

Log360 สามารถช่วยมอนิเตอร์แบบเรียลไทม์ วิเคราะห์พฤติกรรมผิดปกติ (UEBA) รวม log จากทุกระบบเข้าด้วยกัน พร้อม correlation และ threat intelligence เพื่อช่วยให้องค์กรสามารถตรวจพบการโจมตีได้ตั้งแต่ระยะเริ่มต้น ลดความเสี่ยงจากการบุกรุก และตอบสนองได้อย่างรวดเร็วกว่าเดิม

ไม่ว่าจะเป็นองค์กรขนาดเล็ก กลาง หรือขนาดใหญ่ ManageEngine คือเครื่องมือที่ให้คุณทั้งความปลอดภัย ความคล่องตัว และความเชื่อมั่นในการปกป้องธุรกิจจากภัยคุกคามไซเบอร์ทุกรูปแบบ หากคุณยังสงสัย คลิ้กลิงค์นี้เพื่อลองใช้เดโม่ของ log360 ฟรี 30 วัน

ตัวอย่างเหตุการณ์ความปลอดภัยทางไซเบอร์ที่เกิดขึ้นกับบริษัทชั้นนำ

SolarWinds Supply Chain Attack

เหตุการณ์ SolarWinds Supply Chain Attack ที่เกิดขึ้นในปี 2020 เป็นหนึ่งในการโจมตีไซเบอร์ที่รุนแรงที่สุดในโลก โดยผู้โจมตีที่เชื่อว่าเป็นกลุ่ม APT ระดับรัฐ แทรกซึมเข้าไปในระบบพัฒนาซอฟต์แวร์ของ SolarWinds และฝัง backdoor ชื่อ SUNBURST ลงในอัปเดตของซอฟต์แวร์ Orion ดังนั้นเมื่อองค์กรต่างๆกว่า 18,000 แห่งทำการอัปเดต software นี้ พวกเขาก็ unknowingly เปิดประตูให้ผู้โจมตีเข้ามาควบคุมระบบ ทำ lateral movement ขโมยบัญชีผู้ใช้ และเข้าถึงข้อมูลสำคัญได้อย่างแนบเนียนเป็นเวลานานหลายเดือน กรณีนี้ชี้ให้เห็นว่าความปลอดภัยของซัพพลายเชนมีความสำคัญไม่แพ้ระบบภายในองค์กร ซอฟต์แวร์ที่ “เชื่อถือได้” ก็อาจเป็นจุดเริ่มต้นของการรั่วไหลได้ องค์กรจึงจำเป็นต้องมีการตรวจสอบ vendor อย่างเข้มงวด ใช้ Zero Trust เสริมความมั่นคงปลอดภัยไซเบอร์ ตรวจจับพฤติกรรมผิดปกติผ่าน SIEM/UEBA และทำ Threat Hunting อย่างสม่ำเสมอเพื่อป้องกันการแทรกซึมที่ซ่อนอยู่ในระบบ

Centara Hotels & Resorts / Central Group ถูกเจาะระบบโดยกลุ่ม Desorden

ในปี 2021 โรงแรม Centara Hotels & Resorts ในเครือ Central Group ถูกกลุ่มแฮ็กเกอร์ DESORDEN อ้างว่าเจาะระบบและขโมยข้อมูลกว่า 400 GB ซึ่งในข้อมูลนั้นประกอบไปด้วย ข้อมูลลูกค้าชาวไทยและต่างชาติ เช่น รูปบัตรประชาชน รายละเอียดการจอง ที่อยู่ รวมถึงข้อมูลพนักงาน โดยแฮ้กเกอร์กลุ่มนี้ยังเคยมีประวัติที่เคยแทรกซึมเข้าบริษัทยักษ์ใหญ่ของไต้หวันอย่าง Acer นำไปสุ่การขโมยข้อมูลกว่า 60 GB เหตุการณ์แบบนี้สะท้อนให้เห็นว่า “ซัพพลายเชน” และระบบที่เชื่อมต่อกับองค์กรสามารถกลายเป็นจุดอ่อนให้แฮ็กเกอร์โจมตีได้ง่าย หากไม่มีมาตรการควบคุมที่เข้มงวด องค์กรจึงต้องเสริมความมั่นคงปลอดภัยไซเบอร์ทั้งภายในและในระบบของพาร์ตเนอร์ พร้อมใช้ระบบแจ้งเตือนและมอนิเตอร์ภัยที่สามารถตรวจจับความผิดปกติขนาดใหญ่ได้แบบเรียลไทม์ เพื่อป้องกันความเสียหายที่อาจเกิดขึ้นในวงกว้าง

เทรน cybersecurity ในอนาคต

ความปลอดภัยทางไซเบอร์มีแนวโน้มที่จะเปลี่ยนแปลงอย่างรวดเร็วในปีนี้ เนื่องจากภัยคุกคามที่พัฒนาอย่างซับซ้อน รวดเร็ว และยากต่อการตรวจจับมากขึ้น โดยผู้โจมตีมักใช้เทคโนโลยีใหม่ๆอย่าง AI อัตโนมัติ, Malware ที่เลียนแบบพฤติกรรมมนุษย์และการโจมตีผ่านซัพพลายเชนที่มองไม่เห็น ทำให้องค์กรต้องปรับตัวจากการป้องกันเชิงรับไปสู่การ ตรวจจับและตอบสนองแบบ real-time เพื่อหยุดเหตุการณ์ก่อนจะลุกลามจนกลายเป็น Data Breach ขนาดใหญ่

ทำไม cybersecurity ยุคใหม่ต้อง real-time?

เพราะการโจมตีในปัจจุบันเกิดขึ้นภายในไม่กี่นาที เช่น ransomware ที่สามารถเข้ารหัสไฟล์ทั้งองค์กรภายในเวลาไม่ถึง 1 ชั่วโมง ความสามารถในการเห็นความผิดปกติ ทันทีที่เกิดขึ้น จึงเป็นสิ่งสำคัญที่สุดในการลดผลกระทบ ตรวจจับการเคลื่อนย้ายภายในเครือข่าย (lateral movement) และหยุดผู้โจมตีก่อนเข้าถึงข้อมูลสำคัญขององค์กร

ปัจจัยที่ทำให้การป้องกันยากขึ้น

ในยุคที่ภัยไซเบอร์มีความหลากหลาย, ซับซ้อนมากขึ้น และ พัฒนาสม่ำเสมอ องค์กรต้องเผชิญกับปัจจัยหลายด้านที่ทำให้การป้องกันยากขึ้นกว่าที่เคย โดยเฉพาะโครงสร้างการทำงานและเทคโนโลยีใหม่ที่เพิ่มช่องทางการโจมตีแบบที่ป้องกันยากขึ้นกว่าเดิม ดังนี้

Hybrid Workforce / Work-from-Anywhere (WFH) : พนักงานสามารถเข้าถึงระบบจากหลากหลายพื้นที่ ด้วยหลายๆอุปกรณ์ส่วนตัว และ Wifi ที่ไม่ปลอดภัย ดังนั้นการใช้เครื่องมือด้านเดิมไม่เพียงพอ แต่ต้องมีระบบ Zero Trust + การมอนิเตอร์พฤติกรรมแบบ real-time แทน

Shadow IT : แผนกต่าง ๆ ใช้แอปหรือ SaaS โดยไม่แจ้งฝ่าย IT เช่น อัปโหลดไฟล์ขึ้น cloud ส่วนตัว ใช้เครื่องมือภายนอก หรือเปิดบัญชีระบบเอง ก่อให้เกิด blind spots ที่องค์กรตรวจสอบและควบคุมไม่ได้ เพิ่มความเสี่ยงของข้อมูลรั่วไหลและ misconfiguration

อุปกรณ์ IoT จำนวนมากและควบคุมยาก : อุปกรณ์ IoT หรือ Internet of things เช่น กล้องวงจรปิด, เซ็นเซอร์, Smart Office, อุปกรณ์โรงงาน มักไม่มีระบบการรักษาความปลอดภัยทางไซเบอร์

แข็งแรงและอัปเดตไม่สม่ำเสมอ ทำให้กลายเป็นเป้าหมายง่ายสำหรับแฮ็กเกอร์ในการบุกรุกเครือข่าย

Multicloud และระบบ IT ที่ซับซ้อนขึ้น : องค์กรใช้บริการ cloud หลายเจ้า (AWS, Azure, Google Cloud) พร้อมกัน การตั้งค่า (cloud configuration), การควบคุมสิทธิ์ (IAM), และการมอนิเตอร์กลายเป็นความท้าทายใหญ่ Misconfiguration เพียงจุดเดียวอาจเปิดระบบให้ผู้โจมตีเข้าถึงได้ทันที

เทคโนโลยีสมัยใหม่สำหรับการรักษาความปลอดภัยทางไซเบอร์

จากปัจจัยในการป้องกันที่หลากหลายและระบบที่พัฒนาเพิ่มขึ้นอย่างรวดเร็วทำให้เทคโนโลยีด้านการรักษาความปลอดภัยทางไซเบอร์เพิ่มมากขึ้นโดย เทคโนโลยีที่มีความน่าสนใจมีดังนี้

- Zero trust : เป็นแนวคิดที่โฟกัสไปที่แนวคิดที่ว่า “ไม่มีใครควรได้รับความไว้วางใจตั้งแต่ต้น” หรือหมายถึง การป้องกันการเข้าถึงของผู้ใช้หรืออุปกรณ์ ทุกการเข้าถึงต้องผ่านการยืนยันตัวตนและการตรวจสอบความปลอดภัยเสมอ Zero Trust ประกอบด้วยหลักสำคัญ เช่น least privilege access, micro-segmentation, continuous monitoring และ identity verification ซึ่งช่วยลดความเสี่ยงของการเคลื่อนย้ายภายในระบบ (lateral movement) หากผู้โจมตีเจาะเข้ามาได้

- Behavioral analytics : ใช้ AI และ Machine Learning วิเคราะห์ “พฤติกรรมปกติ” ของผู้ใช้และอุปกรณ์เพื่อตรวจสอบความผิดปกติที่อาจบ่งชี้ว่าเกิด credential theft หรือ insider threat เทคโนโลยีนี้เหมาะกับการตรวจจับภัยที่ไม่มี signature และภัยที่ซ่อนอยู่ในองค์กรอย่างแนบเนียน

- Intrusion detection systems : ระบบที่คอยตรวจจับการโจมตีหรือกิจกรรมที่ผิดปกติภายในเครือข่ายและระบบขององค์กร IDS ด้วยวิธีการ “ตรวจจับ traffic” ที่อาจเป็นภัยต่อองค์กร ดังนั้นระบบนี้เป็นชั้นสำคัญในการป้องกันภัยคุกคามแบบ real-time และช่วยให้องค์กรตรวจพบการบุกรุกก่อนที่จะเกิดความเสียหาย

- Cloud encryption : เทคโนโลยีที่ช่วยเรื่อง การรักษาความปลอดภัยทางไซเบอร์ผ่านการเพิ่มการเข้ารหัสก่อนหรือระหว่างการจัดเก็บบนระบบคลาวด์เพื่อป้องกันไม่ให้บุคคลที่ไม่ได้รับอนุญาตสามารถเข้าถึงข้อมูลสำคัญได้นอกจากนี้ Cloud encryption ยังช่วยให้องค์กรสอดคล้องกับ PDPA, GDPR, HIPAA และมาตรฐานด้านความมั่นคงปลอดภัยไซเบอร์อื่น ๆอีกด้วย

Cybersecurity Frameworks and Standards

Cybersecurity Framework คือ มาตรฐาน แนวทาง และวิธีปฏิบัติที่ถูกออกแบบมาอย่างเป็นระบบ เพื่อช่วยให้องค์กรบริหารและลดความเสี่ยงด้านความปลอดภัยทางไซเบอร์ได้อย่างมีประสิทธิภาพ Framework ด้าน Cybersecurity ถือว่ามีความสำคัญอย่างยิ่ง เพราะช่วยให้ทีมด้านความปลอดภัย ตั้งแต่ CISO, ทีมบริหารความเสี่ยง ไปจนถึงฝ่าย IT มีมาตรฐานกลางในการทำงานร่วมกัน ทั้งภายในองค์กรและกับผู้ให้บริการภายนอก ช่วยประเมินระดับความปลอดภัยของตนเอง รวมถึงความเสี่ยงจาก Third-party และสร้างแนวทางที่สอดคล้องกันในการรับมือภัยคุกคามไซเบอร์ในทุกอุตสาหกรรมและประเทศ

ตัวอย่าง Framework ด้านความปลอดภัยทางไซเบอร์ที่สำคัญที่สุด

Framework และมาตรฐานด้าน Cybersecurity ที่ได้รับการยอมรับและใช้อย่างแพร่หลาย ซึ่งสามารถช่วยให้องค์กรของคุณสร้างแนวป้องกันที่แข็งแกร่งและยืดหยุ่นมากขึ้น:

1. NIST 2.0 Framework

NIST Cybersecurity Framework (NIST CSF) เกิดขึ้นในสหรัฐฯ ภายใต้หัวข้อ Improving Critical Infrastructure Cybersecurity เพื่อผลักดันให้ภาครัฐและเอกชนร่วมมือกันมากขึ้นในการระบุ ประเมิน และบริหารความเสี่ยงด้านไซเบอร์

แม้การปฏิบัติตาม Framework นี้จะเป็นแบบสมัครใจ แต่ NIST ได้กลายเป็นมาตรฐานทองคำ (Gold Standard) สำหรับการประเมินระดับด้านการรักษาความปลอดภัยทางไซเบอร์

ขององค์กร การตรวจหา “ช่องโหว่” ในระบบ และการวางแนวทางให้สอดคล้องกับกฎระเบียบด้านความมั่นคงปลอดภัยไซเบอร์ต่าง ๆ

2. ISO 27001 & ISO 27002 Frameworks

ISO 27001 และ ISO 27002 ซึ่งพัฒนาโดย International Organization for Standardization (ISO) ถือเป็นมาตรฐานสากลสำหรับการรับรองว่าความมั่นคงปลอดภัยไซเบอร์ขององค์กรมีความแข็งแกร่ง ทั้งในมุมการบริหารจัดการภายในและการประเมินความเสี่ยงของ Third-party

การได้รับการรับรอง ISO ช่วยให้องค์กรสามารถแสดงได้ว่าองค์กรมีการจัดการความเสี่ยงไซเบอร์อย่างถูกต้องตามมาตรฐานสากล ในขณะเดียวกัน หาก Vendor รายใดได้รับการรับรอง ISO 27001/27002 ก็เป็นสัญญาณที่ดี (แม้ไม่ใช่ข้อการันตีทั้งหมด) ว่ามีการควบคุมด้านความปลอดภัยที่เป็นระบบและมีวุฒิภาวะเพียงพอ

อย่างไรก็ตาม การขอรับรอง ISO ต้องใช้เวลา ทรัพยากร และค่าใช้จ่ายค่อนข้างมาก จึงเหมาะสำหรับองค์กรที่เห็นประโยชน์ชัดเจน เช่น การสร้างความเชื่อมั่นหรือช่วยให้สามารถชนะธุรกิจใหม่ได้ แต่ก็อาจไม่ครอบคลุมความเสี่ยงใหม่ ๆ ที่เกิดขึ้นอย่างต่อเนื่อง หากไม่มีระบบ monitoring แบบ real-time ควบคู่กัน.

ในยุคดิจิทัลที่ภัยคุกคามไซเบอร์เพิ่มจำนวนขึ้นอย่างรวดเร็วและมีความซับซ้อนมากขึ้น ทั้งภาคธุรกิจและบุคคลทั่วไปต่างต้องเผชิญกับความเสี่ยงด้านความปลอดภัยข้อมูลที่รุนแรงขึ้นทุกปี องค์กรยุคใหม่ไม่เพียงต้องป้องกันภัยไซเบอร์ในรูปแบบเดิม ๆ แต่ยังต้องพร้อมรับมือกับการโจมตีที่ซ่อนตัว แพร่กระจายรวดเร็ว และสามารถข้ามระบบป้องกันแบบดั้งเดิมได้อย่างง่ายดาย ตั้งแต่มัลแวร์ แรนซัมแวร์ ฟิชชิง ไปจนถึง zero-day และ supply chain attacks การรักษาความมั่นคงปลอดภัยไซเบอร์จึงไม่ใช่เพียงการตั้งค่าระบบให้ถูกต้อง แต่ต้องเป็น กระบวนการเฝ้าระวัง ตรวจจับ วิเคราะห์ และตอบสนองแบบต่อเนื่อง

Log360 เป็นแพลตฟอร์มที่รวมความสามารถด้าน SIEM, UEBA, Threat Intelligence, AD Auditing และ Incident Response ไว้ในหนึ่งเดียว ช่วยให้องค์กรมองเห็นทุกกิจกรรมที่เกิดขึ้นในระบบแบบครบวงจร ตรวจจับพฤติกรรมที่ผิดปกติ ค้นหาภัยที่ซ่อนอยู่ และตอบสนองต่อการโจมตีได้อย่างทันท่วงที ลดความเสี่ยงของการรั่วไหลของข้อมูลและการโจมตีขนาดใหญ่ ปรับใช้ได้ทั้งในองค์กรขนาดเล็ก กลาง และใหญ่ ในราคาที่คุ้มค่าและใช้งานง่ายกว่าหลายโซลูชันในตลาด

reference : International Data Corporation (IDC)