Vulnerability Assessment Tool

คุณเป็นผู้ดูแลระบบ IT ที่ทำงานไม่หยุด มือจับอยู่แต่กับระบบ สายตาจ้องหน้าจอแทบตลอดเวลาหรือไม่? คุณคอยตรวจหาภัยคุกคามใหม่ ๆ จากอินเทอร์เน็ต และพยายามจัดหมวดหมู่ช่องโหว่ที่ค้นพบเพื่อป้องกันไม่ให้องค์กรของคุณตกเป็นเหยื่อการโจมตีทางไซเบอร์อยู่เสมอใช่ไหม? หากเป็นเช่นนั้น คุณอาจกำลังแบกรับภาระหนักเกินไปโดยไม่รู้ตัว

มีช่องโหว่ใหม่ถูกค้นพบทุก ๆ 90 นาที แต่อย่าเพิ่งตื่นตระหนก เพราะ ManageEngine มีทางออกให้คุณ Vulnerability Manager Plus คือโซลูชันประเมินช่องโหว่อย่างชาญฉลาดและครอบคลุม ช่วยลดเวลาและภาระงานของคุณด้วยความสามารถดังต่อไปนี้:

- ตรวจจับช่องโหว่ได้อย่างต่อเนื่องทันทีที่พบ

- จัดลำดับความสำคัญว่าควรแก้ไขจุดใดก่อน

- ใช้ระบบอัปเดตแพตช์ในตัวเพื่อแก้ไขช่องโหว่ได้ทันที

รับชมวิดีโอด้านล่างเพื่อดูภาพรวมการทำงานของคอนโซล Vulnerability Manager Plus

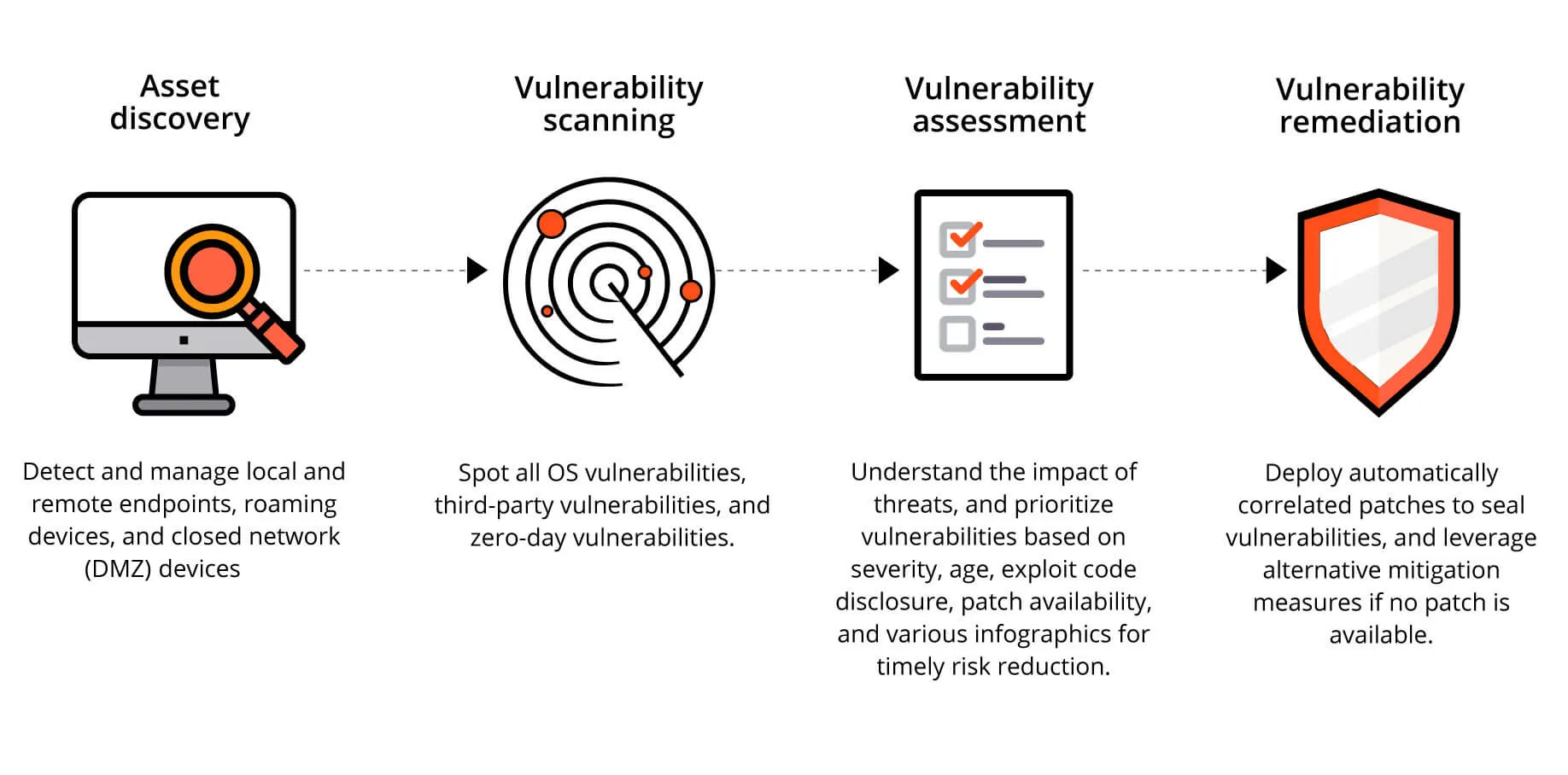

4 ขั้นตอนง่าย ๆ ในการประเมินช่องโหว่ด้านความปลอดภัย

Vulnerability Manager Plus เป็นเครื่องมือประเมินช่องโหว่ด้านความปลอดภัยที่มีความครบถ้วนรอบด้าน ทำการสแกนช่องโหว่ในเครือข่ายของคุณอย่างสม่ำเสมอ ส่งมอบข้อมูลเชิงลึกเกี่ยวกับความเสี่ยง และช่วยปิดวงจรการจัดการช่องโหว่ ได้ทันทีผ่านการแก้ไขปัญหาโดยตรงจากคอนโซล

ป้องกันความเสี่ยงที่เข้ามา ด้วยความสามารถในการประเมินช่องโหว่ของ Vulnerability Manager Plus

ขจัดจุดบอดและติดตามทรัพย์สินของคุณอย่างครบถ้วน

การกำจัดจุดบอดถือเป็นหัวใจสำคัญของการประเมินช่องโหว่ที่มีประสิทธิภาพ เมื่อ Vulnerability Manager Plus เริ่มทำงานภายในเครือข่ายของคุณ ระบบจะค้นหาและระบุทรัพยากรทั้งหมดใน Active Directory และอุปกรณ์ปลายทางใน Workgroup ได้โดยอัตโนมัติ องค์กรที่มีการขยายระบบอยู่บ่อยครั้งไม่จำเป็นต้องกังวล เพราะทรัพยากรใหม่จะถูกค้นพบทันทีเมื่อถูกเชื่อมต่อเข้ากับเครือข่าย ด้วยเทคโนโลยี Endpoint Agent คุณสามารถติดตามสถานะของเครื่อง Desktop, Server, Laptop, Virtual Machine, Web Server, Database และ Workstation ได้ตลอดเวลา ไม่ว่าทรัพยากรของคุณจะตั้งอยู่ในสำนักงานหลัก กระจายตัวในสาขาหรือพื้นที่ห่างไกล อยู่ในระบบปิดอย่าง DMZ หรือเคลื่อนที่อยู่ตลอดเวลา คุณสามารถรักษาความมั่นคงปลอดภัยให้กับทุกทรัพยากรได้จากคอนโซลเดียว

ครอบคลุมการตรวจจับช่องโหว่อย่างรอบด้าน

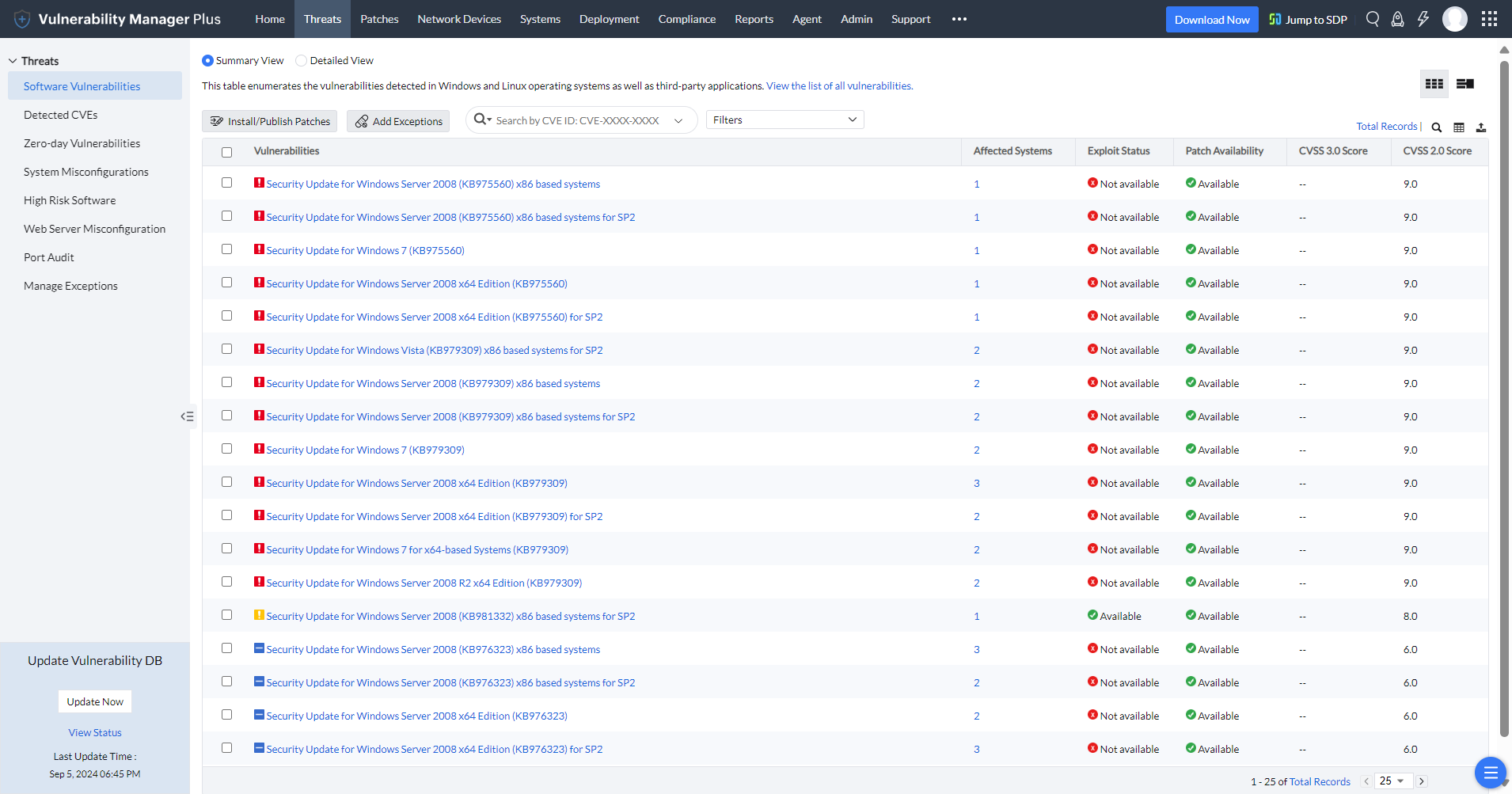

ตรวจจับช่องโหว่ทั้งที่เป็นที่รู้จักแล้วและช่องโหว่ที่เพิ่งเกิดขึ้นใหม่ใน ระบบปฏิบัติการ Windows ที่รองรับ และแอปพลิเคชันจากผู้พัฒนารายอื่นกว่า 850 ราย ครอบคลุมตั้งแต่ระบบจัดการคอนเทนต์ (CMS), เว็บเซิร์ฟเวอร์ ไปจนถึงซอฟต์แวร์ฐานข้อมูล ขยายขอบเขตการมองเห็นของคุณให้เหนือกว่าการตรวจจับช่องโหว่ของซอฟต์แวร์ทั่วไป ด้วยการติดตามและเฝ้าระวัง การตั้งค่าระบบที่ผิดพลาด (Misconfigurations), ซอฟต์แวร์ที่มีความเสี่ยงสูง, พอร์ตที่กำลังเปิดใช้งาน (Active Ports) และความเสี่ยงอื่น ๆ เพื่อให้มั่นใจว่าไม่มีภัยคุกคามใดเล็ดลอดสายตาคุณไปได้

ตรวจจับช่องโหว่ได้ทันทีที่เกิดขึ้น ด้วยการมอนิเตอร์ช่องโหว่อย่างต่อเนื่อง

มีความเป็นไปได้ที่คุณอาจไม่สามารถดำเนินการได้ทันท่วงที หากใช้ การสแกนช่องโหว่เนื่องจากทุกครั้งที่มีการเพิ่มอุปกรณ์ปลายทางหรือซอฟต์แวร์ใหม่เข้าสู่เครือข่าย จะก่อให้เกิดช่องโหว่ใหม่ ๆ ตามมา ซึ่งอาจทำให้ระบบไอทีของคุณตกอยู่ในความเสี่ยงจากการโจมตีของแฮกเกอร์ เพื่อป้องกันความเสี่ยงดังกล่าว จำเป็นต้องมีการมอนิเตอร์อุปกรณ์ปลายทางอย่างต่อเนื่อง เพื่อระบุและแก้ไขช่องโหว่ใหม่ทันทีที่เกิดขึ้น โดย Vulnerability Manager Plus ใช้ การสแกนแบบอิงเอเจนต์ (Agent-based Scanning) ซึ่งจะตรวจสอบอุปกรณ์ปลายทางทุก ๆ 90 นาที เพื่อค้นหาช่องโหว่ใหม่ โดยไม่ส่งผลกระทบต่อการทำงานของเครือข่าย

ประเมินความเสี่ยงของช่องโหว่และจัดลำดับการตอบสนอง

เป้าหมายสำคัญของการประเมินช่องโหว่ (Vulnerability Assessment) คือการทำให้ข้อมูลสามารถนำไปดำเนินการได้อย่างเป็นรูปธรรม ดังนั้น นอกเหนือจากการจัดรายการช่องโหว่แล้ว เครื่องมือประเมินช่องโหว่ที่คุณเลือกใช้ควรสามารถช่วยตอบคำถามสำคัญต่อไปนี้ได้:

- ช่องโหว่นี้มีการเปิดเผยโค้ดโจมตี (Exploit) ต่อสาธารณะแล้วหรือไม่?

- ช่องโหว่นี้แฝงอยู่ในปลายทาง (Endpoints) มานานแค่ไหน?

- ช่องโหว่นี้ถูกนำไปใช้โจมตีได้ยากหรือไม่?

- ผู้ผลิตซอฟต์แวร์ได้ออกแพตช์สำหรับช่องโหว่นี้แล้วหรือไม่?

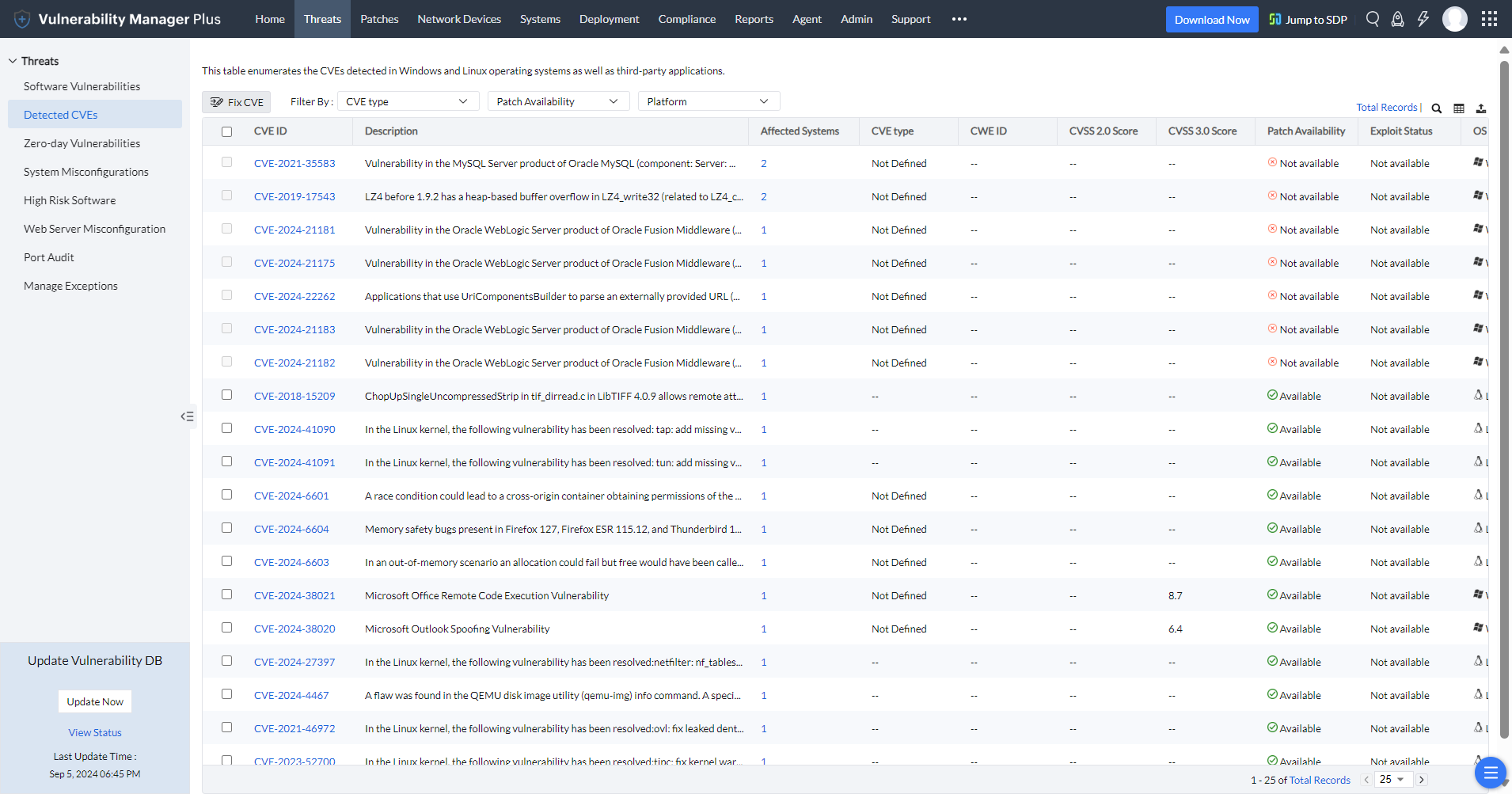

ผู้โจมตีมีความเข้าใจเป็นอย่างดีว่าการ โจมตีแบบใดได้ผลและแบบใดไม่ได้ผล ดังนั้นองค์กรเองก็จำเป็นต้องมีข้อมูลเช่นเดียวกัน นอกเหนือจากคะแนน CVSS แล้ว Vulnerability Manager Plus ยังให้ข้อมูลเชิงลึกเกี่ยวกับปัจจัยเสี่ยง เช่น ความพร้อมของ Exploit, อายุของช่องโหว่, จำนวนทรัพย์สินที่ได้รับผลกระทบ, ประเภทของผลกระทบจาก CVE และความพร้อมของแพตช์ เพื่อช่วยจัดลำดับความสำคัญของช่องโหว่ที่สามารถถูกนำไป โจมตีได้จริงและมีผลกระทบสูง ยิ่งไปกว่านั้น คุณสามารถค้นหา CVE ID ที่ต้องการโดยตรง หรือใช้การกรองเพื่อมุ่งเน้นเฉพาะช่องโหว่ที่มีผลกระทบสูงเป็นพิเศษได้

Vulnerability Manager Plus ยังมาพร้อมฟีดข่าวด้านความปลอดภัยที่อัปเดตอย่างต่อเนื่อง รวบรวมบทความเกี่ยวกับช่องโหว่ล่าสุดที่ผู้โจมตีกำลังพูดถึง ทดสอบ หรือเริ่มนำไปใช้งานจริง รวมถึงข้อมูลเกี่ยวกับช่องโหว่และเอ็กซ์พลอยต์ที่กำลังแพร่กระจายอยู่ในสภาพแวดล้อมจริง

ยิ่งไปกว่านั้น มุมมอง Zero-day ที่ออกแบบมาโดยเฉพาะ ช่วยให้คุณมองเห็นช่องโหว่ที่กำลังถูกโจมตีจริงและช่องโหว่ที่มีการเปิดเผยต่อสาธารณะได้ทันที ทำให้สามารถตอบสนองและจัดการความเสี่ยงได้อย่างรวดเร็วและแม่นยำ

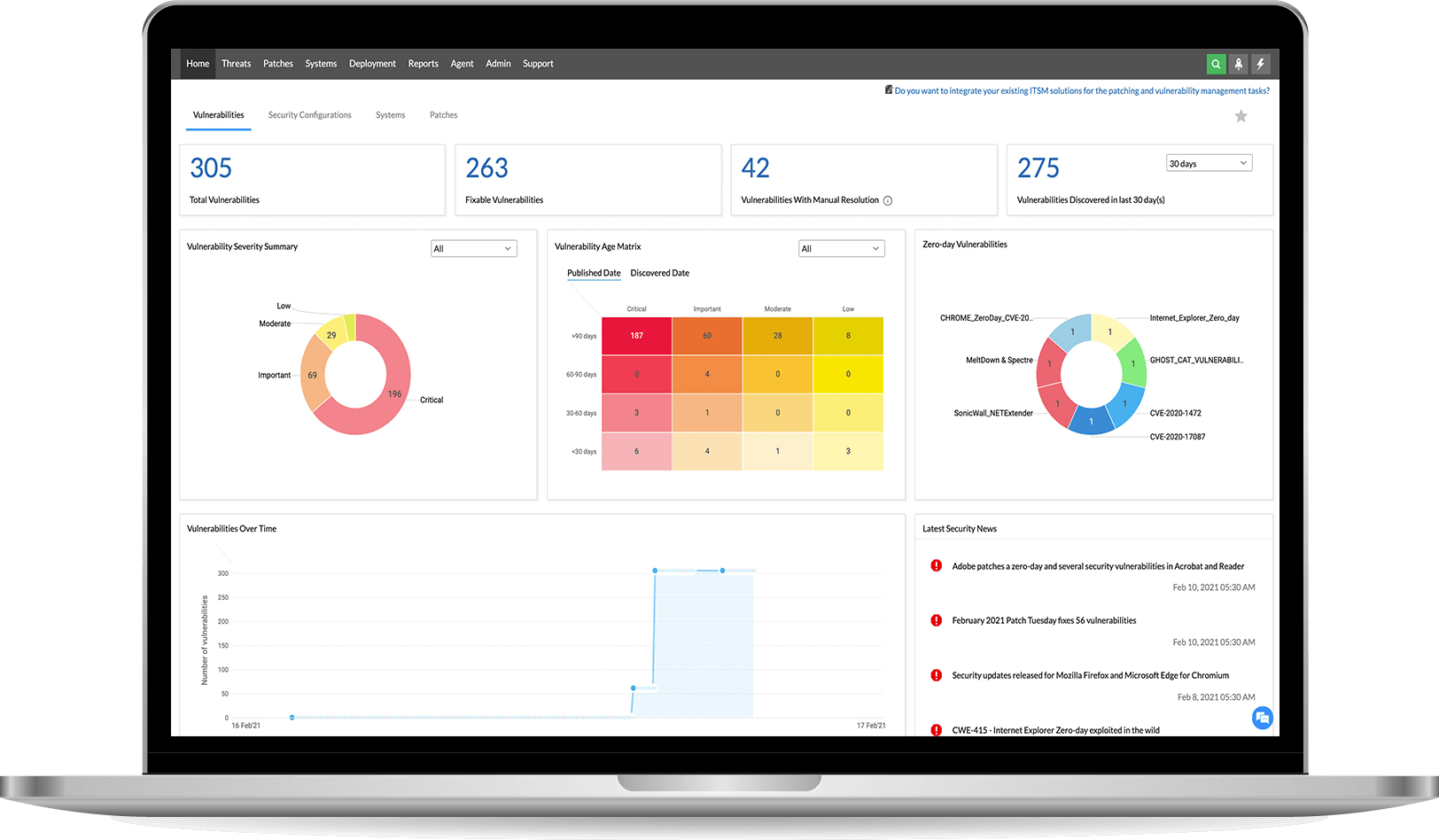

แสดงประเด็นสำคัญได้ทันทีด้วย Dashboard Widgets

ข้อมูลช่องโหว่ที่ถูกรวบรวมจากหลาย Endpoints จะถูกจัดเก็บและแสดงผลรวมในคอนโซลเดียวสำหรับการบริหารจัดการแบบศูนย์กลาง โดยจะแปลงข้อมูลให้อยู่ในรูปแบบบริบทที่เข้าใจง่ายผ่าน Dashboard Widgets ช่วยให้คุณได้รับข้อมูลที่เชื่อถือได้และทันเวลา Dashboard Widgets แบบโต้ตอบเหล่านี้ได้ รับการออกแบบมาเพื่อชี้นำความสนใจของคุณ ไปยังส่วนที่มีความเสี่ยงและน่ากังวลที่สุดภายในเครือข่ายของคุณ

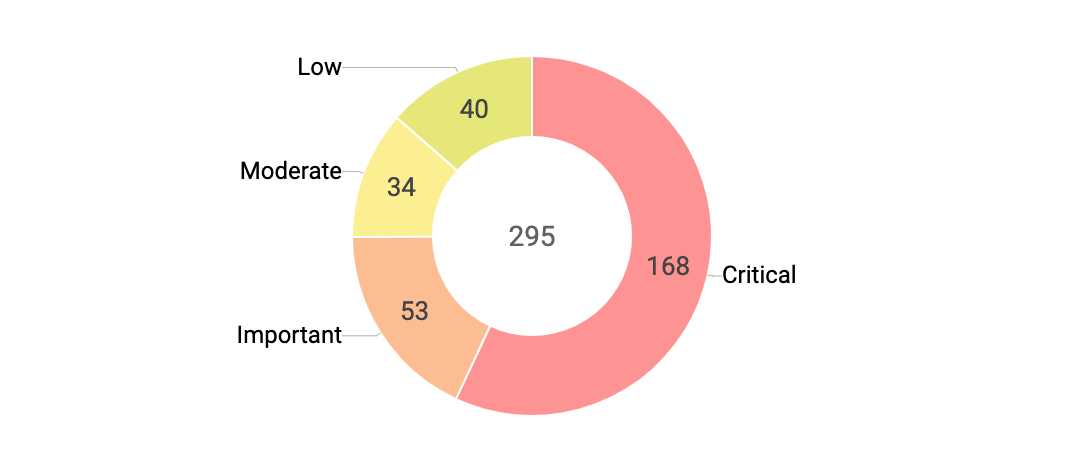

- สรุประดับความรุนแรงของช่องโหว่

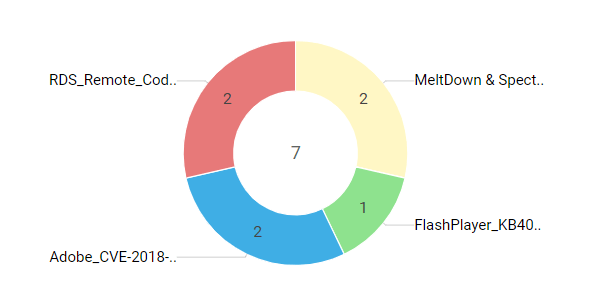

- ช่องโหว่ Zero-day

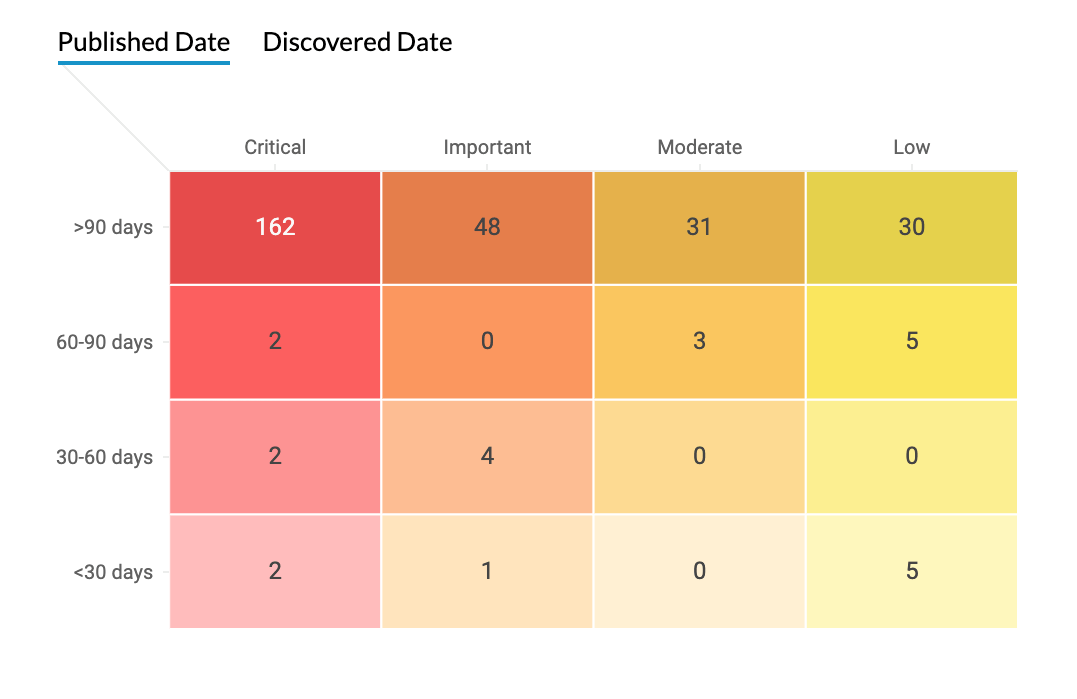

- Matrix อายุของช่องโหว่

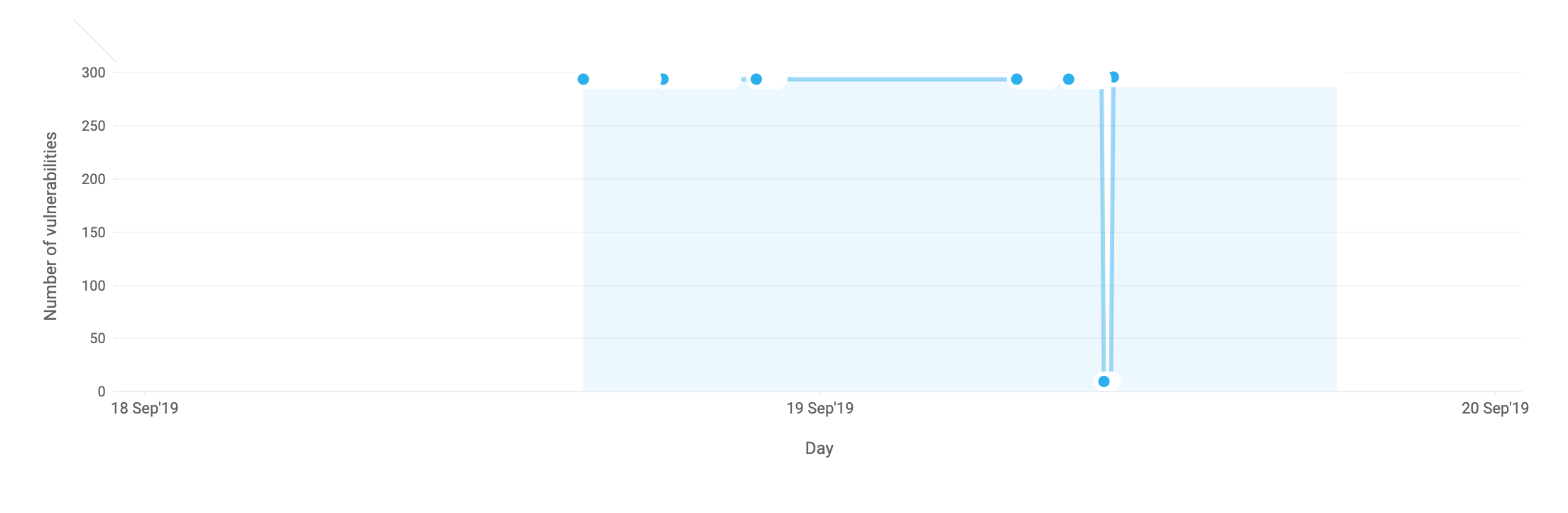

- แนวโน้มจำนวนช่องโหว่ตามช่วงเวลา

- ช่องโหว่ที่มีความสำคัญสูง

สรุประดับความรุนแรงของช่องโหว่: เชื่อมั่นในมาตรฐานการจัดอันดับความรุนแรง

อย่ามองข้ามความสำคัญของระดับความรุนแรง (Severity Rankings) เพราะนี่คือมาตรฐานสากลในการประเมินความเสี่ยงของช่องโหว่ รายงานสรุประดับความรุนแรงของช่องโหว่ (Vulnerability Severity Summary) จะช่วยให้คุณติดตามจำนวนช่องโหว่ที่ต้องแก้ไขในแต่ละระดับความรุนแรงได้อย่างชัดเจน ทำให้คุณเห็นภาพรวมว่าช่องโหว่ระดับวิกฤต เช่น Remote Code Execution (RCE) ที่ถูกโจมตีได้ง่าย, การยกระดับสิทธิ์ (Elevation of Privilege), และช่องโหว่แบบแพร่กระจายได้เอง (Wormable) ยังเหลืออยู่ในเครือข่ายเท่าใดและยังไม่ได้รับการจัดการ

ช่องโหว่ Zero-day: รู้ให้เท่าทันก่อนจะสายเกินไป

หนึ่งในปัจจัยที่สำคัญที่สุดของการประเมินช่องโหว่ด้านความปลอดภัย คือระดับประสิทธิภาพที่เครื่องมือประเมินช่องโหว่สามารถแจ้งเตือนและให้ข้อมูลเกี่ยวกับช่องโหว่ประเภท Zero-day ได้อย่างทันท่วงที ช่องโหว่ประเภท Zero-day มักตกเป็นเป้าหมายของแฮ็กเกอร์ได้ง่ายที่สุด เนื่องจากมีการเปิดเผยต่อสาธารณะหรือถูก ใช้โจมตีจริง (Exploited in the wild) ก่อนที่ผู้พัฒนาซอฟต์แวร์จะออกแพตช์เพื่อแก้ไข ทำให้จำเป็นต้องให้ความสำคัญอย่างยิ่งเพื่อไม่ให้ช่องโหว่เหล่านี้ถูกมองข้าม Vulnerability Manager Plus มาพร้อม Zero-day Count Chart ที่ช่วยให้คุณมองเห็นช่องโหว่ Zero-day ภายในเครือข่ายได้อย่างชัดเจน เป็นข้อมูลสำคัญสำหรับการระบุและตัดสินใจว่าจะดำเนินการแพตช์ทันที หรือใช้วิธีป้องกันและลดความเสี่ยงชั่วคราว (mitigation) ระหว่างรอแพตช์จากผู้พัฒนา ลองดูว่าคุณสามารถลดความเสี่ยงจากช่องโหว่ Zero-day ได้อย่างไรด้วย Vulnerability Manager Plus

Vulnerability Age Matrix: จัดการให้ทันเวลา ลดความเสียหายก่อนลุกลาม

เมื่อพูดถึงการจัดการช่องโหว่ “เวลา” คือปัจจัยสำคัญ ช่องว่างระหว่างวันที่มีการประกาศช่องโหว่และวันที่โค้ดสำหรับการโจมตีถูกเผยแพร่ต่อสาธารณะนั้นสั้นลงอย่างเห็นได้ชัดในช่วงไม่กี่ปีที่ผ่านมา ยิ่งองค์กรล่าช้าในการแก้ไขมากเท่าไร ความเสี่ยงต่อการถูกโจมตีก็ยิ่งสูงขึ้นเท่านั้น

ช่องโหว่ระดับ Critical มักถูกใช้โจมตีได้โดยอัตโนมัติและไม่จำเป็นต้องมีการโต้ตอบจากผู้ใช้ จึงต้องได้รับการแก้ไขทันที ส่วนช่องโหว่ระดับ Important ถึงแม้จะโจมตีได้ยากกว่า แต่ยังคงควรได้รับการแก้ไขภายใน 30 วัน และช่องโหว่ระดับความรุนแรงต่ำกว่า Important ควรได้รับการแก้ไขภายใน 90 วัน

Vulnerability Age Matrix ช่วยให้ผู้ดูแลระบบเห็นภาพรวมของ อายุช่องโหว่และระดับความรุนแรง เพื่อให้จัดลำดับความสำคัญได้อย่างแม่นยำและแก้ไขก่อนเวลากำหนด (Remediation Deadline) โดยสามารถเลือกดูอายุช่องโหว่จาก วันที่เผยแพร่สู่สาธารณะ หรือจาก วันที่ระบบตรวจพบในเครือข่าย นอกจากนี้ยังสามารถใช้ตัวกรองเพื่อแสดงเฉพาะช่องโหว่ที่มี Public Exploit เผยแพร่แล้วได้อีกด้วย

ช่องโหว่ตามช่วงเวลา: ยิ่งน้อยยิ่งดี

ลองนึกภาพช่องโหว่เปรียบเสมือนรูรั่วบนเรือ แม้แต่ละรูอาจไม่ใช่ปัญหาใหญ่ในทันที แต่เมื่อเกิดสะสมรวมกันก็อาจทำให้ทั้ง องค์กรมิอาจต้านทานและจมลงได้ การตรวจสอบแนวโน้มจำนวนช่องโหว่เป็นระยะจะช่วยให้คุณ ประเมินประสิทธิภาพการดำเนินงาน ด้าน vulnerability management ว่าก้าวหน้าและควบคุมความเสี่ยงได้ดีเพียงใด ติดตามความคืบหน้าในการประเมินช่องโหว่ และควบคุมจำนวนช่องโหว่ให้อยู่ในระดับที่จัดการได้ ลองจินตนาการว่าระบบของคุณปลอดภัยแค่ไหน หากสามารถลดจำนวนช่องโหว่ให้เหลือใกล้ศูนย์ หรือแม้แต่เป็นศูนย์ได้จริง?

ช่องโหว่ที่ต้องให้ความสำคัญสูงสุด: จุดที่ควรโฟกัสเป็นอันดับแรก

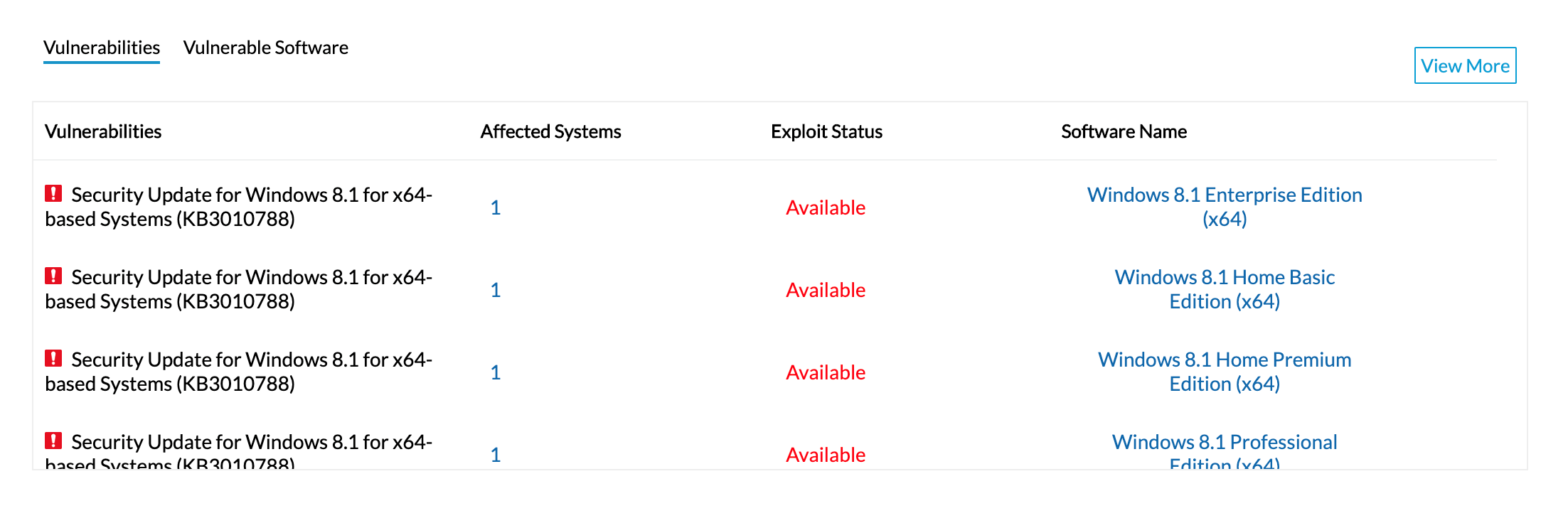

Vulnerability Manager Plus จะทำการรวบรวมรายชื่อช่องโหว่ที่มีความเสี่ยงสูงและอาจถูกโจมตีได้ในเวลาอันใกล้โดยอัตโนมัติ รายการนี้พิจารณาปัจจัยด้านความเสี่ยงหลายประการ เช่น ระดับความง่ายในการโจมตี (Exploitability), ระดับความรุนแรง (Severity), ระยะเวลาที่ช่องโหว่ถูกค้นพบ (Age) และความพร้อมของแพตช์อุดช่องโหว่ (Patch Availability) ตารางข้อมูลนี้ช่วยให้มั่นใจได้ว่าคุณไม่ได้ละเลยช่องโหว่ที่มีความ สำคัญอย่างยิ่งในกระบวนการประเมินช่องโหว่ขององค์กร

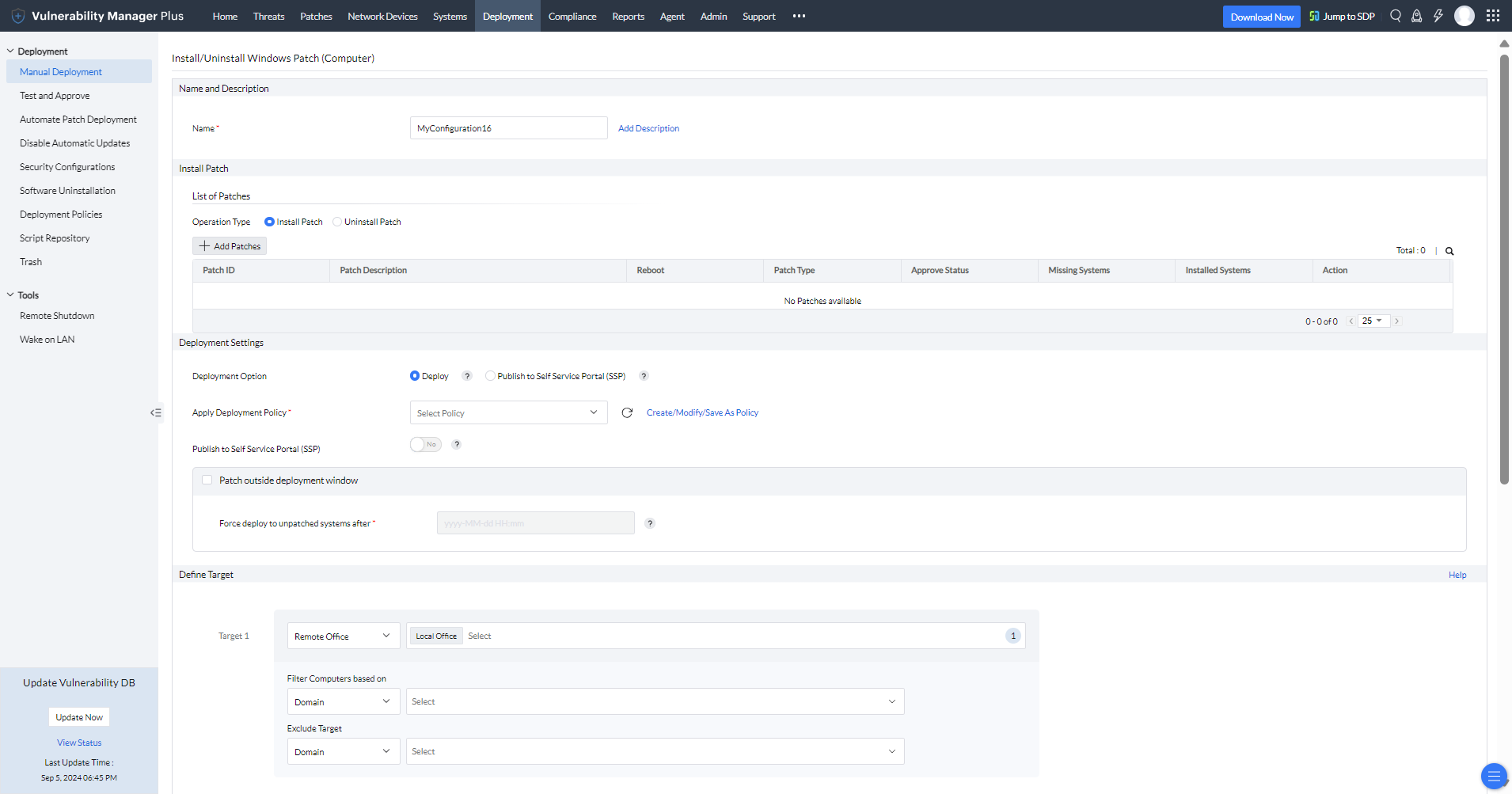

ใช้ประโยชน์จากระบบแพตช์ในตัว เพื่อให้การแก้ไขช่องโหว่เป็นไปอย่างรวดเร็วและแม่นยำ

ด้วยความสามารถด้านการติดตั้งแพตช์ (Patching) ที่ถูกออกแบบมาให้เชื่อมโยงแพตช์กับช่องโหว่ที่เกี่ยวข้องโดยอัตโนมัติ องค์กรสามารถดำเนินการแก้ไขช่องโหว่กับเครื่องที่ได้รับผลกระทบทั้งหมดได้ทันที คุณสามารถกำหนดช่วงเวลาเริ่มต้นและสิ้นสุดของการติดตั้งแพตช์ได้ รวมถึงสามารถปรับแต่งขั้นตอนการติดตั้งแพตช์ได้ในทุกองค์ประกอบผ่านนโยบายการปรับใช้แพตช์ (Deployment Policies) ที่มีความยืดหยุ่น ระบบจะระบุอุปกรณ์หรือระบบปลายทางที่ได้รับผลกระทบโดยอัตโนมัติ ซึ่งผู้ดูแลสามารถเพิ่มหรือลบเป้าหมายได้ตามต้องการ นอกจากนี้ คุณยังสามารถสั่งให้ระบบติดตั้งแพตช์ซ้ำบนอุปกรณ์ที่ติดตั้งไม่สำเร็จได้หลายครั้งตามต้องการ รวมถึงสามารถเลือกรูปแบบการแจ้งเตือนสถานะการติดตั้งแพตช์ในความถี่ที่เหมาะสมกับรูปแบบการปฏิบัติงานขององค์กรได้อีกด้วย

แนวทางแบบบูรณาการสำหรับการจัดการช่องโหว่และการบริหารแพตช์นี้ ช่วยขจัดความจำเป็นในการใช้เอเจนต์หลายตัว ลดความไม่สอดคล้องกันของข้อมูลที่ถ่าย โอนระหว่างโซลูชันหลากหลายระบบ ลดความล่าช้าในการแก้ไขช่องโหว่ ลดการทำงานแบบแยกส่วนที่ไม่จำเป็น (Silos) และลดความเสี่ยงของผลลัพธ์ที่คลาดเคลื่อน (False Positives) นอกจากนี้ Vulnerability Manager Plus ยังเพิ่มศักยภาพให้คุณด้วยโมดูลการบริหาร แพตช์แบบแยกต่างหาก ซึ่งสามารถทำงานอัตโนมัติเต็มรูปแบบ ตามรอบการติดตั้งแพตช์ที่กำหนดไว้ ช่วยให้ทีมงาน IT สามารถมุ่งเน้นเวลามากขึ้นในการประเมิน และจัดลำดับความสำคัญของช่องโหว่ที่มีความเสี่ยงสูงได้อย่างมีประสิทธิภาพ

จะดูรายการ CVE ทั้งหมดที่ส่งผลกระทบต่ออุปกรณ์ปลายทางของฉันได้อย่างไร?

Vulnerability Manager Plus มีมุมมอง Detected CVEs โดยเฉพาะ ซึ่งจะแสดงรายการ CVE ทั้งหมดที่ส่งผลกระทบต่ออุปกรณ์ปลายทางในเครือข่ายของคุณ เพียงเลือก CVE ที่ต้องการ จากนั้นคลิก Fix CVE ระบบจะสร้างงานติดตั้งแพตช์ (Patch Deployment Task) ให้กับเครื่องที่ได้รับผลกระทบทั้งหมดได้ทันที

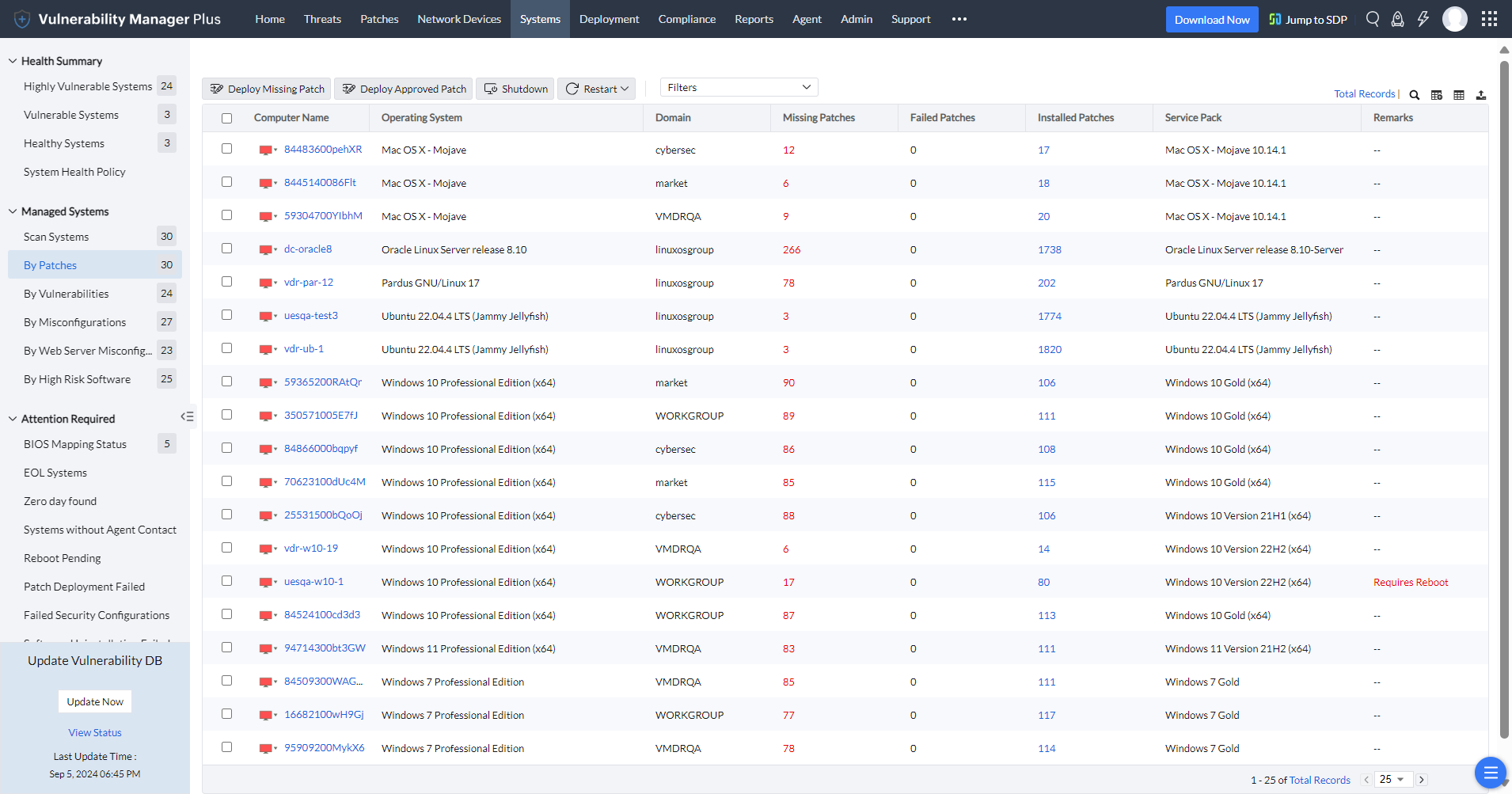

ฉันสามารถเข้าถึงข้อมูลเชิงลึกเกี่ยวกับช่องโหว่ในระบบรายเครื่องได้อย่างไร?

เมื่อคลิกที่ระบบ ระบบจะแสดงมุมมองข้อมูลเชิงลึก (Drilled-down View) ซึ่งจัดกลุ่มช่องโหว่ของระบบดังกล่าวออกเป็น 3 หมวดหมู่หลัก ดังนี้:

- ส่วน Software Vulnerabilities แสดงรายการช่องโหว่ในระบบปฏิบัติการ (OS) และแอปพลิเคชันจากผู้พัฒนาภายนอก (Third-Party Applications) ที่มีการติดตั้งอยู่ในระบบ

- ส่วน Server Vulnerabilities แสดงช่องโหว่ที่พบใน Web Server, ระบบฐานข้อมูล (Database) หรือซอฟต์แวร์บริหารจัดการคอนเทนต์ (Content Management Software) ที่มีการติดตั้งอยู่บนระบบ (ถ้ามี)

- ส่วน Zero-day Vulnerabilities แสดงช่องโหว่ที่ถูกใช้งานโจมตีอยู่ในปัจจุบัน (Actively Exploited) และช่องโหว่ที่ถูกเปิดเผยต่อสาธารณะ (Publicly Disclosed) ซึ่งมีผลกระทบต่อระบบ

ปกป้องตัวคุณจากการเป็นเหยื่อทางไซเบอร์ในกลุ่มที่เพิ่มจำนวนขึ้นทุกวัน

ขอเดโมเพื่อทดลองใช้งานทดลองใช้ฟรี 30 วันวิธีดำเนินการประเมินช่องโหว่ (Vulnerability Assessment)

เมื่อจำนวนช่องโหว่เพิ่มสูงขึ้นอย่างก้าวกระโดด การดำเนินการประเมินช่องโหว่อย่างสม่ำเสมอจึงเป็นสิ่งจำเป็นเพื่อปกป้องทรัพยากรเครือข่ายขององค์กร แม้ว่าจะมีเครื่องมือสำหรับการประเมินช่องโหว่มากมาย แต่ความท้าทายสำคัญคือการจัดลำดับความสำคัญและทำให้กระบวนการประเมินเกิดความคล่องตัวและมีประสิทธิภาพมากที่สุด

ขั้นตอนที่แนะนำสำหรับการดำเนินการประเมินช่องโหว่ภายในเครือข่าย

- การสแกนทรัพยากรระบบที่อยู่ภายใต้การจัดการ (Managed Assets)

- การจัดลำดับความสำคัญของช่องโหว่

- การจัดทำรายงานประเมินช่องโหว่ (Vulnerability Assessment Report)

- การบรรเทาและแก้ไขช่องโหว่ (Mitigating the Vulnerabilities)

ก่อนเริ่มกระบวนการประเมินช่องโหว่ จำเป็นต้องให้ความสำคัญและคัดเลือกระบบที่ต้องถูกสแกนเป็นลำดับแรก ปัจจุบันองค์กรส่วนใหญ่มีนโยบาย BYOD (Bring Your Own Device) ซึ่งอนุญาตให้ผู้ใช้งานสามารถนำอุปกรณ์ส่วนตัวมาใช้เพื่อวัตถุประสงค์ทางธุรกิจได้ ส่งผลให้จำนวนอุปกรณ์ที่ใช้งานทรัพยากรเครือข่ายเพิ่มสูงขึ้นอย่างมีนัยสำคัญ

ดังนั้น ทีมรักษาความมั่นคงปลอดภัย และผู้ดูแลระบบจึงจำเป็นต้องจัดลำดับความสำคัญของ ระบบที่มีความสำคัญทางธุรกิจเป็นอันดับแรก (เช่น เซิร์ฟเวอร์ อุปกรณ์ POS เป็นต้น) เพื่อเข้ารับการสแกนช่องโหว่ ส่วนระบบอื่นที่ใช้งานภายในองค์กร สามารถนำมาจัดลำดับความสำคัญเพิ่มเติมในรอบการสแกนถัดไปได้

ManageEngine Vulnerability Manager Plus ช่วยให้ผู้ดูแลระบบสามารถเลือกจัดลำดับความสำคัญ ของระบบที่ต้องทำการสแกนได้ด้วยตนเอง รวมถึงสามารถสั่งสแกนระบบทั้งหมดพร้อมกัน ได้จากคอนโซลส่วนกลาง

เมื่อทำการสแกนระบบและตรวจพบช่องโหว่แล้ว ขั้นตอนถัดไปคือการจัดลำดับความสำคัญของช่องโหว่เพื่อดำเนินการแก้ไข (Mitigation) ตามหลักปฏิบัติทั่วไป ช่องโหว่ที่มีระดับความรุนแรง Critical หรือ High และอยู่ในระบบที่มีความสำคัญทางธุรกิจ (Business-critical systems) หรือระบบที่ให้บริการแก่ลูกค้าโดยตรง (Customer-facing Systems) ควรได้รับการแก้ไขเป็นลำดับแรก

สำหรับช่องโหว่ที่เหลืออยู่ซึ่งมีระดับความรุนแรงต่ำกว่า หรือพบในระบบที่ใช้งานภายในองค์กร (Internal Systems) หรือระบบที่ไม่ได้เชื่อมต่อกับอินเทอร์เน็ตโดยตรง สามารถวางแผนการแก้ไขในรอบถัดไปได้

หลังจากดำเนินการสแกน ตรวจพบ และจัดลำดับความสำคัญของช่องโหว่ ในเครือข่ายเรียบร้อยแล้ว ขั้นตอนต่อไปที่มีความสำคัญอย่างยิ่งคือการจัดทำ รายงานการประเมินช่องโหว่ (Vulnerability Assessment Report) เพื่อแสดงภาพรวมสถานะของช่องโหว่ใน เครือข่ายต่อทีมงานภายในที่เกี่ยวข้องทั้งหมด

รายงาน System Health Reports ของ Vulnerability Manager Plus ช่วยแสดงภาพรวมสถานะความมั่นคงปลอดภัยปัจจุบันของเครือข่าย โดยทำการจัดลำดับระบบตามจำนวนและระดับความรุนแรงของช่องโหว่ที่ตรวจพบในแต่ละระบบ รายงานดังกล่าวช่วยให้สามารถมองเห็นสินทรัพย์ที่อยู่ในการบริหารจัดการได้อย่างชัดเจน และสนับสนุนการตัดสินใจเชิงกลยุทธ์ได้อย่างมีประสิทธิภาพ

เมื่อมีการจัดทำรายงานประเมินช่องโหว่และเผยแพร่ให้แก่ทีมงานภายในที่เกี่ยวข้องแล้ว ขั้นตอนถัดไปคือการดำเนินการแก้ไขและบรรเทาความเสี่ยงที่เกิดจากช่องโหว่ดังกล่าว โดยขั้นตอนการแก้ไขอาจแตกต่างกันไปตามประเภทของช่องโหว่ ตัวอย่างการดำเนินการประกอบด้วย การติดตั้งแพตช์ความปลอดภัย (Patch Deployment), การปรับแก้ค่าการตั้งค่าในระบบลงทะเบียน (Registry Changes), การตั้งค่าเซิร์ฟเวอร์ใหม่หรือปรับแต่งค่าความปลอดภัยของระบบ (Server Configuration Hardening), การปรับปรุงนโยบายหรือความซับซ้อนของรหัสผ่าน (Password Policy Enhancement), การปิดหรือควบคุมพอร์ตที่ไม่จำเป็นหรือมีความเสี่ยง (Closing/Restricting Open Ports), กระบวนการบรรเทาช่องโหว่มีความสำคัญเพื่อให้มั่นใจว่าระบบจะไม่ถูกโจมตี และเพื่อรักษาระดับความมั่นคงปลอดภัยโดยรวมของโครงสร้างพื้นฐานทางสารสนเทศ

ประโยชน์ของการใช้เครื่องมือประเมินช่องโหว่ ManageEngine

Vulnerability Manager Plus เป็นเครื่องมือประเมินช่องโหว่ที่ครอบคลุม เพียงตัวเดียวที่องค์กรของคุณจำเป็นต้องใช้ เพื่อแก้ไขความท้าทายที่เกิดขึ้นในระหว่างกระบวนการ จัดการช่องโหว่ด้านความปลอดภัยของระบบสารสนเทศ รายละเอียดต่อไปนี้แสดงสี่สถานการณ์ที่ผู้ดูแลระบบไอทีมักพบระหว่างการบริหารจัดการช่องโหว่ พร้อมแนวทางที่เครื่องมือประเมินช่องโหว่ของ ManageEngine ช่วยในการแก้ไขปัญหาเหล่านั้น:

ช่องโหว่ความเสี่ยงสูงที่จำเป็นต้องได้รับการแก้ไขโดยเร่งด่วน

พบช่องโหว่ที่มีระดับความเสี่ยงไม่เท่ากันใช่หรือไม่? ให้จัดลำดับความสำคัญของช่องโหว่โดยพิจารณาจาก ความเป็นไปได้ในการถูกโจมตี (Exploitability) และ ผลกระทบที่เกิดขึ้น (Impact) และดำเนินการแก้ไข ในทุกสภาพแวดล้อม ไม่ว่าจะเป็นระบบขนาดเล็กหรือโครงสร้างพื้นฐานขนาดใหญ่ โดยทำการติดตั้งแพตช์ล่าสุด ให้แล้วเสร็จในเวลาอันรวดเร็ว

ช่องโหว่ที่สามารถแพตช์ได้ตามรอบการบำรุงรักษาที่กำหนด

มีช่องโหว่มากเกินไปจนแพตช์ไม่ทันใช่ไหม? ด้วยระบบแพตช์ในตัว (Built-in Patching) คุณสามารถตั้งค่าให้กระบวนการแพตช์ทำงานอัตโนมัติตามรอบที่กำหนด เพื่อให้ Endpoint ของคุณได้รับทั้งแพตช์ด้านความปลอดภัยและแพตช์ทั่วไปอยู่เสมอ ช่วยลดภาระงานของทีมไอที ให้มีเวลามุ่งเน้นกับงานที่สำคัญจริง ๆ ได้มากขึ้น

ช่องโหว่ที่จำเป็นต้องใช้มาตรการควบคุมทดแทน (Compensating Controls) จนกว่าจะมีแพตช์แก้ไขอย่างเป็นทางการ

Vulnerability Manager Plus นำเสนอชุดมุมมองเฉพาะสำหรับการระบุช่องโหว่ประเภท Zero-day หรือช่องโหว่ที่เปิดเผยสู่สาธารณะได้อย่างรวดเร็ว พร้อมรองรับการใช้วิธีแก้ปัญหาเฉพาะหน้า (Work-arounds) เพื่อลดความเสี่ยงชั่วคราวก่อนที่แพตช์อย่างเป็นทางการจะถูกปล่อยออกมา นอกจากนี้ ระบบยังช่วยให้ผู้ดูแลทราบสถานะของระบบปฏิบัติการและแอปพลิเคชันที่หมดอายุแล้วหรือใกล้หมดอายุการสนับสนุน ซึ่งหมายความว่าจะไม่ได้รับแพตช์แก้ไขเพิ่มเติมจากผู้ให้บริการอีกต่อไป

ช่องโหว่ที่สามารถได้รับการยกเว้นจากการแพตช์ (Patch Exemptions)

สามารถสร้างกลุ่มคอนฟิกเฉพาะ (Custom Groups) เพื่อแยกเซิร์ฟเวอร์ที่มีความพร้อมใช้งานสูง (High-availability Servers) และยกเว้นช่องโหว่ที่มีระดับความรุนแรงต่ำกว่าออกจากเซิร์ฟเวอร์ดังกล่าว เพื่อลดความเสี่ยงในการหยุดให้บริการ (Downtime) นอกจากนี้ สามารถใช้ความสามารถในการ ปฏิเสธแพตช์ (Decline Patch) สำหรับระบบ Production หากแพตช์นั้นมีปัญหา จนกว่าผู้พัฒนาซอฟต์แวร์จะออกแพตช์เวอร์ชันที่ได้รับการแก้ไขแล้ว

หากต้องการทราบข้อมูลเพิ่มเติมเกี่ยวกับกระบวนการทำ Vulnerability Assessment ของ ManageEngine สามารถเยี่ยมชมได้ที่ ลิงก์นี้

แหล่งข้อมูลเพิ่มเติมที่เกี่ยวข้องกับการประเมินช่องโหว่ (Vulnerability Assessment)

คำถามที่พบบ่อยเกี่ยวกับเครื่องมือประเมินช่องโหว่ (Vulnerability Assessment Tools)

Vulnerability Assessment (หรือ Vulnerability Analysis) คืออะไร?

Vulnerability Assessment คือกระบวนการในการระบุ (Identifying), ประเมินระดับความรุนแรง (Quantifying) และจัดลำดับความสำคัญ (Prioritizing) ของช่องโหว่ด้านความมั่นคงปลอดภัยที่เกิดขึ้นภาย ในเครือข่ายขององค์กร จุดประสงค์ของการประเมินช่องโหว่ คือการช่วยให้องค์กรสามารถค้นหาและจัดการกับช่องโหว่ได้ก่อนที่ผู้โจมตีจะนำไปใช้ประโยชน์ (Exploit)

ทำไมองค์กรจึงจำเป็นต้องมีเครื่องมือในการประเมินช่องโหว่ (Vulnerability Assessment Tool)?

จำนวนช่องโหว่ด้านความมั่นคงปลอดภัย (Security Vulnerabilities) มีอัตราเพิ่มสูงขึ้นอย่างมากในช่วงไม่กี่ปีที่ผ่านมา หากช่องโหว่เหล่านี้ไม่ได้รับการจัดการอย่างเหมาะสม อาจถูกผู้ไม่ประสงค์ดี (Cybercriminals) นำไปใช้ในการโจมตีทางไซเบอร์ได้ น่าเสียดายที่ทีมรักษาความมั่นคงปลอดภัยส่วนใหญ่ไม่มีทรัพยากรหรือเวลาเพียงพอในการตรวจสอบและจัดการทุกช่องโหว่ด้วยวิธีการแบบแมนนวล ดังนั้น องค์กรจึงจำเป็นต้องมีโซลูชันที่มุ่งเน้นการจัดลำดับความสำคัญของช่องโหว่ (Prioritization-Focused Solution) เพื่อช่วยในการตรวจจับและแก้ไขช่องโหว่ได้อย่างมีประสิทธิภาพ ซึ่งนี่คือเหตุผลที่ต้องใช้ Vulnerability Assessment Tool เพื่อดำเนินการประเมินช่องโหว่แบบฉับพลัน (Spontaneous Vulnerability Analysis) และช่วยให้องค์กรมองเห็นได้อย่างชัดเจนว่าช่องโหว่ใดมีความเสี่ยงสูงและมีแนวโน้มถูกนำไปใช้โจมตี เพื่อให้สามารถแก้ไขข้อบกพร่องสำคัญได้อย่างทันท่วงที

เครื่องมือประเมินช่องโหว่ (Vulnerability Assessment Tool) ทำงานอย่างไร?

เครื่องมือประเมินช่องโหว่จะทำการสแกนช่องโหว่บนอุปกรณ์ปลายทาง (Endpoints) เพื่อระบุจุดอ่อนด้านความมั่นคงปลอดภัยที่อาจเกิดขึ้น หลังจากดำเนินการวิเคราะห์ช่องโหว่ (Vulnerability Analysis) เครื่องมือจะประเมินระดับความเสี่ยงที่ช่อง โหว่แต่ละรายการก่อให้เกิดขึ้น ซึ่งช่วยให้องค์กรสามารถจัดลำดับความสำคัญ ของช่องโหว่ที่จำเป็นต้องได้รับการแก้ไขก่อนเป็นลำดับแรก

เครื่องมือประเมินช่องโหว่มีให้ใช้งานฟรีหรือไม่?

ท่านสามารถทดลองใช้งานเครื่องมือประเมินช่องโหว่ของ ManageEngine ได้ฟรีเป็นระยะเวลา 30 วันหลังการดาวน์โหลด และสำหรับองค์กรที่มีอุปกรณ์ไม่เกิน 25 เครื่อง สามารถใช้งานได้โดยไม่มีค่าใช้จ่าย

วิธีประเมินช่องโหว่ด้านความมั่นคงปลอดภัย — รายการตรวจสอบการประเมินช่องโหว่ (Vulnerability Assessment Checklist)

เครื่องมือประเมินช่องโหว่ส่วนใหญ่จะอ้างอิงตัวชี้วัดพื้นฐาน เช่น ระดับความรุนแรงของช่องโหว่ และคะแนนตามระบบ Common Vulnerability Scoring System (CVSS) เพื่อใช้ประเมินความเสี่ยงด้านความมั่นคงปลอดภัย อย่างไรก็ตาม หากต้องการประเมินความเสี่ยงที่แท้จริงของช่องโหว่ จำเป็นต้องพิจารณาปัจจัยที่ลึกกว่าตัวชี้วัดพื้นฐานดังกล่าว

ควรพิจารณารายการตรวจสอบต่อไปนี้เมื่อทำการวิเคราะห์ ช่องโหว่ด้านความมั่นคงปลอดภัย:

- มีการเปิดเผยโค้ดโจมตี (Exploit) สำหรับช่องโหว่นี้ต่อสาธารณะแล้วหรือไม่?

- ช่องโหว่นี้แฝงตัวอยู่ในอุปกรณ์ปลายทาง (Endpoints) นานเพียงใด?

- ช่องโหว่นี้สามารถถูกนำไปใช้ประโยชน์ (Exploit) ได้ยากหรือง่ายเพียงใด?

- ผู้ผลิต (Vendor) ได้ออกแพตช์แก้ไขช่องโหว่นี้แล้วหรือไม่?

- มีการใช้เครื่องมือประเมินช่องโหว่เพื่อสกัดข้อมูลเชิง ลึกจากข้อมูลการสแกนหรือไม่?

- เครื่องมือประเมินช่องโหว่มีมาตรการบรรเทาความเสี่ยง (Mitigation Controls) ในกรณีที่ยังไม่มีแพตช์หรือไม่?

- สินทรัพย์ที่ได้รับผลกระทบเป็นระบบฐานข้อมูลหรือเว็บ เซิร์ฟเวอร์ที่เก็บข้อมูลสำคัญและสนับสนุนการดำเนินธุรกิจหลักหรือไม่?

หากองค์กรของท่านพึ่งพาเครื่องมือประเมินช่องโหว่เพื่อรักษาความมั่นคงปลอดภัยของระบบ ควรกำหนดเป็นหลักปฏิบัติในการตรวจสอบว่าโซลูชันที่ใช้อยู่สามารถตอบโจทย์รายการตรวจสอบดังกล่าวได้หรือไม่

ประเภทของการประเมินช่องโหว่ (Types of Vulnerability Assessment)

เมื่อดำเนินการประเมินและวิเคราะห์ช่องโหว่ แนะนำให้จัดกลุ่มตามประเภทของการประเมินเพื่อให้สามารถดำเนินการแก้ไข (Remediation) ได้อย่างรวดเร็ว โดยประเภทของการประเมินช่องโหว่สามารถจำแนกได้ดังนี้:

- การประเมินช่องโหว่ในระดับแอปพลิเคชัน (Application-based Vulnerability Assessment) ใช้สำหรับตรวจสอบช่องโหว่ที่เกี่ยวข้องกับแอปพลิเคชันที่ถูกติดตั้งอยู่บนอุปกรณ์ปลายทางภายในเครือข่าย เช่น ช่องโหว่หรือข้อบกพร่องทั่วไปของแอปพลิเคชัน, ความมั่นคงปลอดภัยของ ฐานข้อมูล, การตั้งค่า (Configurations) ที่ผิดพลาด, โปรโตคอลด้านความปลอดภัยอื่น ๆ

- การประเมินช่องโหว่ในระดับเครือข่าย (Network-based Vulnerability Assessment) มุ่งเน้นการสแกนอุปกรณ์ในเครือข่าย เช่น: Servers, Laptops, Routers ,อุปกรณ์เครือข่ายอื่น ๆ เพื่อค้นหา: การตั้งค่าที่ไม่เหมาะสม (Misconfigurations), ระบบที่มีช่องโหว่หรือยังไม่ได้รับแพตช์ (Unpatched systems & software), ความเสี่ยงอื่น ๆ ที่อาจถูกใช้ประโยชน์ในการโจมตี

- การประเมินช่องโหว่ในระบบคลาวด์ (Cloud-based Vulnerability Assessment) ใช้ในการสแกนและตรวจจับช่องโหว่ใน แอปพลิเคชันที่รันอยู่บน Cloud, ผู้ให้บริการ Cloud service providers, Cloud servers, ระบบที่ถูก deploy บน Cloud infrastructure

ประโยชน์ของการประเมินช่องโหว่ (Vulnerability Assessment Benefits)

- ตรวจพบภัยคุกคามที่สามารถถูกโจมตีได้ในระยะเวลาอันใกล้ และต้องการ การ มีส่วนร่วมจากผู้ใช้น้อยมากหรือแทบไม่ต้องมีเลย

- ช่วยให้เข้าใจบริบทของช่องโหว่ เพื่อประเมินลำดับความสำคัญ ความเร่งด่วน และระดับผลกระทบที่อาจเกิดขึ้น

- จัดลำดับความสำคัญของการตอบสนอง (Response Prioritization) เช่น การออกแพตช์ (Patching) หรือการใช้วิธีบรรเทาความเสี่ยง (Mitigation Workarounds)

- ที่เกิดจากการไม่ปฏิบัติตามข้อกำหนดด้านความมั่นคงปลอดภัยไซเบอร์ เช่น HIPAA และ PCI DSS.

- ลดผลกระทบจากการออกแพตช์ที่อาจรบกวนการดำเนินธุรกิจโดย ซอฟต์แวร์ประเมินช่องโหว่ ช่วยให้สามารถแยกแยะได้ว่า ช่องโหว่ใดมีแนวโน้มถูกโจมตีจริงและช่องโหว่ใดมีความสำคัญน้อยกว่า เพื่อเลื่อนการออกแพตช์ในประเด็นที่ ต้นทุนการแก้ไขสูงกว่าอัตราความเสี่ยง ที่อาจเกิดขึ้น

วิธีเลือกเครื่องมือประเมินช่องโหว่ (Vulnerability Assessment Tool) ที่เหมาะสมที่สุด

การเลือกเครื่องมือประเมินช่องโหว่อาจเป็นเรื่องท้าทายสำหรับหลายองค์กร ดังนั้น ในการตัดสินใจเลือกโซลูชันที่เหมาะสมที่สุด ควรพิจารณาปัจจัยสำคัญต่อไปนี้ ฟังก์ชันการทำงาน (Functionality) ครอบคลุมการตรวจจับ วิเคราะห์ และจัดลำดับความเสี่ยง, การรองรับการขยายระบบ (Scalability) สามารถรองรับจำนวนอุปกรณ์และระบบที่เพิ่มขึ้นได้, ความง่ายในการใช้งาน (Ease of Use) อินเทอร์เฟซเป็นมิตรต่อผู้ใช้ ลดภาระการทำงานของทีม, ความสามารถในการบูรณาการ (Integration) เชื่อมต่อกับระบบ IT/Security อื่น ๆ ได้อย่างราบรื่น การสนับสนุนหลังการขาย (Support) มีบริการช่วยเหลือและคู่มือประกอบการใช้งานอย่างครบถ้วน ManageEngine Vulnerability Manager Plus ตอบโจทย์ตามเงื่อนไขทั้งหมดนี้ โดยมาพร้อมความสามารถด้านการประเมินช่องโหว่อย่างครบวงจร อินเทอร์เฟซที่ใช้งานได้ง่าย และฟีเจอร์ด้านความปลอดภัยหลากหลาย