تمتّع بأمن سيبراني استثنائي مع هذا الحل لإدارة المعلومات والحوادث الأمنية (SIEM).

357

2103

274

3210

ما الذي يمكن أن يقدمه لك حلنا لإدارة المعلومات والحوادث الأمنية (SIEM)؟

يعد Log360 حلًا موحّدًا لإدارة المعلومات والحوادث الأمنية (SIEM) مع قدرات متكاملة لمنع فقدان البيانات (DLP) ووسيط أمان الوصول إلى السحابة (CASB)، حيث يكتشف الحل التهديدات الأمنية، ويحدد أولوياتها حسب خطورتها، ويحقق فيها، ويستجيب لها. فهو يجمع بين التحليلات المتقدمة للتهديدات، والكشف عن الأنشطة غير الطبيعية القائم على تعلم الآلة، وتقنيات الكشف عن الهجمات القائمة على القواعد للكشف عن الهجمات المعقدة. كما يوفر وحدة تحكم مركزية لإدارة الحوادث ومعالجة التهديدات المكتشفَة بفعالية. يعطيك حل Log360 رؤية أمنية شاملة على شبكاتك المحلية، والسحابية، والهجينة من خلال تحليلاته الأمنية البديهية والمتقدمة وقدراته العالية على المراقبة.

ما هي الإمكانات والميزات التي يقدمها لك حل Log360؟

إدارة السجلات :لا تترك أي سجل دون إدارة

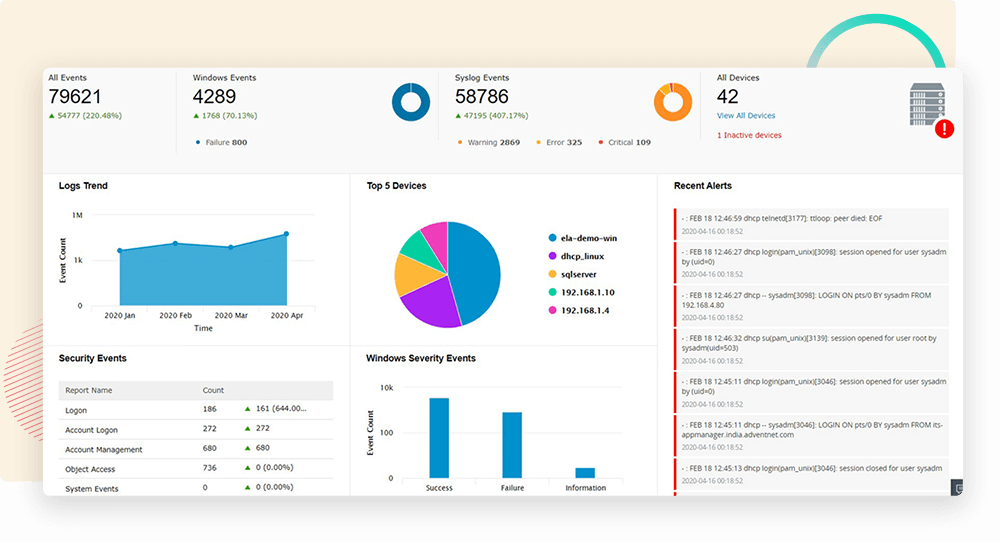

اعرف المزيد- اجمع السجلات من مصادر مختلفة مثل أجهزة المستخدمين النهائيين، والخوادم، وأجهزة الشبكة، والجدران النارية، وبرامج مكافحة الفيروسات، وأنظمة منع التسلل.

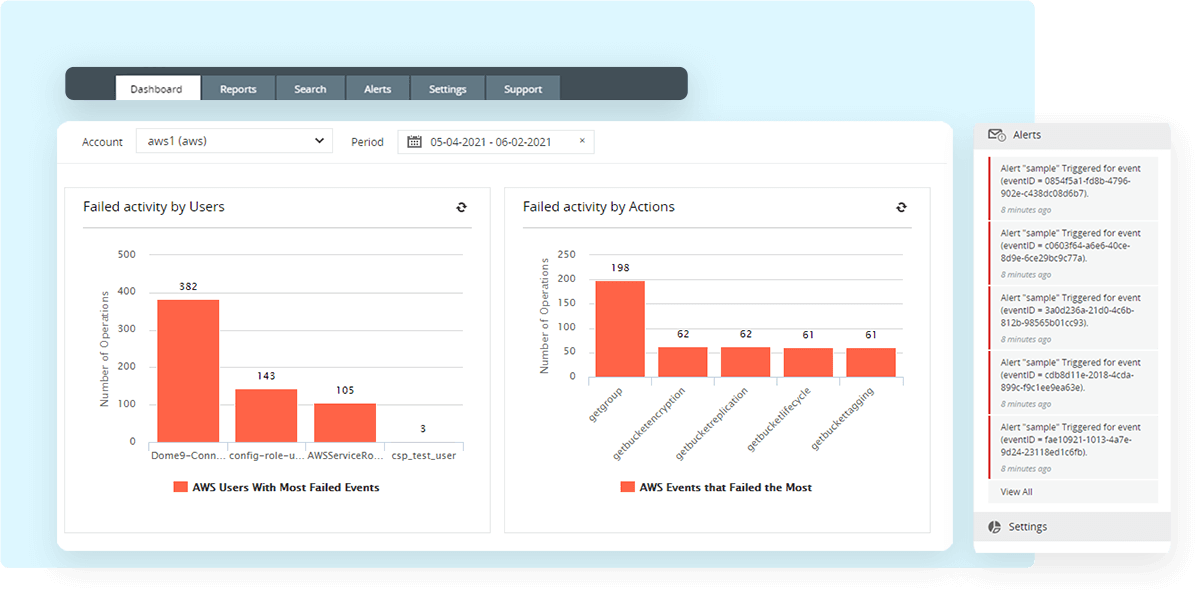

- حلل السجلات بسهولة على لوحات معلومات تعرض المعلومات على شكل رسوم بيانية وتقارير واضحة، مما سيساعدك على اكتشاف الهجمات، وتحليل سلوك المستخدمين المشبوه، وإيقاف التهديدات المحتملة.

- قيّم تأثير الحوادث الأمنية من خلال إجراء تحليل ما بعد الهجمات، وحدّد نمط الهجوم لوقف الهجمات الجارية من خلال التحقيق الجنائي في السجلات.

التدقيق على التغييرات في بيئة Active Directory: السر وراء حماية بيئة AD

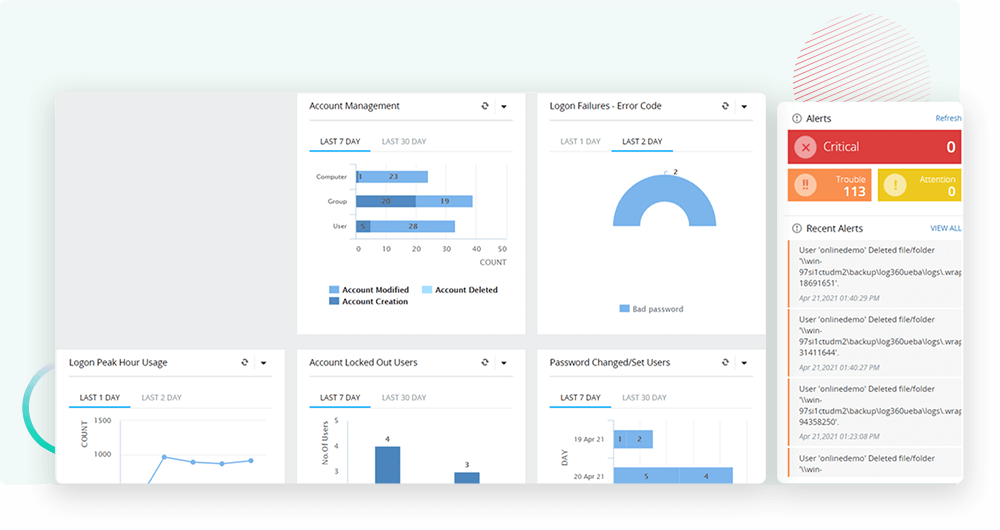

اعرف المزيدقم بمراقبة والتدقيق على التغييرات الهامة التي تحدث في بيئة Active Directory في الوقت الفعلي. استفد من المعلومات المفصلة حول كائنات AD، وتتبع سلوك المستخدمين المشبوه، وراقب التغييرات الهامة في المجموعات والوحدات التنظيمية لتخفف من خطورة التهديدات الأمنية بشكل استباقي.

ضمان أمن السحابة:مستوى أعلى من أمان السحابة

اعرف المزيداحصل على رؤية واضحة للبنى التحتية السحابية لخدمات AWS، وAzure، وSalesforce، وGoogle Cloud Platform. تأكد من أمان بياناتك على السحابة من خلال مراقبة التغييرات التي تطرأ على المستخدمين، ومجموعات أمان الشبكة، وبيئات السحابة الخاصة الافتراضية (VPC)، والأذونات، وغيرها في بيئتك السحابية في الوقت الفعلي.

إدارة الامتثال: ضمان الامتثال أصبح بغاية السهولة

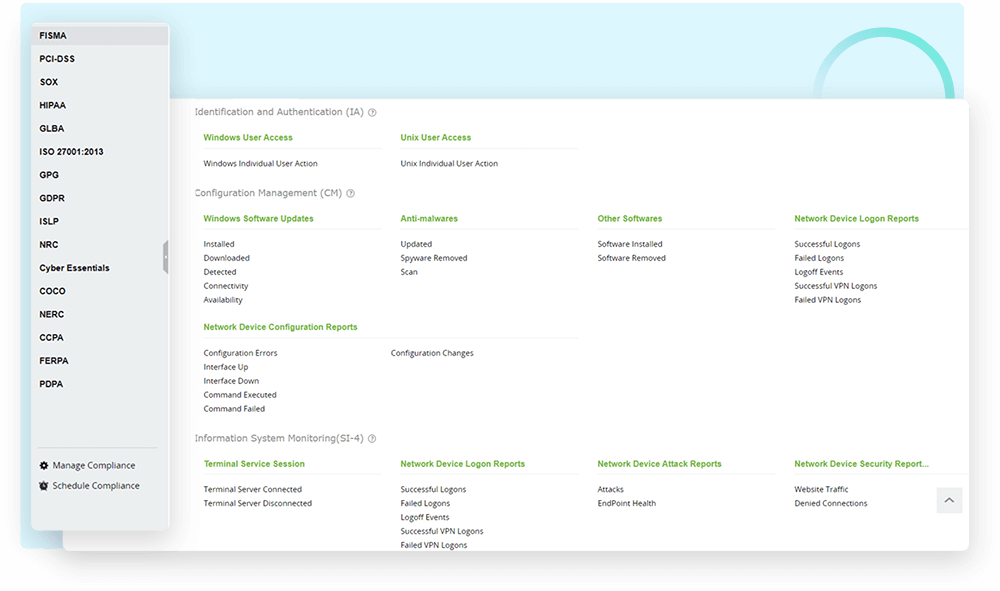

اعرف المزيدامتثل للتنظيمات المختلفة مثل قانون نقل التأمين الصحي والمساءلة (HIPAA) لصناعة الرعاية الصحية، ومعيار أمان بيانات صناعة بطاقات الدفع (PCI DSS)، وقانون جرام-ليتش-بليلي (GLBA) للتمويل، وقانون الأمن المعلوماتي الفيدرالي (FISMA) للوكالات الفيدرالية الأمريكية، والمعيار الدولي لإدارة أمن المعلومات ISO 27001، وقانون ساربينز-أوكسلي (SOX)، وغيرها الكثير باستخدام قوالب جاهزة لإعداد التقارير لأغراض التدقيق وبالاستعانة بتنبيهات فورية عن انتهاكات الامتثال

حسّن وضعك الأمني باستخدام محرك Vigil IQ من حل Log360اكشف عن التهديدات المحتملة، وحقق فيها، واستجب لها

استفد من محرك الكشف عن التهديدات، والتحقيق فيها، والاستجابة لها من Log360، Vigil IQ, ، للكشف القوي عن التهديدات باستخدام قدراته العديدة؛ ومنها الربط الفوري بين الأحداث، وتحليلات سلوك المستخدمين والكيانات (UEBA) المعززة بتقنيات تعلم الآلة، وتنفيذ إطار بناء نماذج ومنهجيات التهديدات السيبرانية MITRE ATT&CK، والتحليلات البديهية، وتنسيق وأتمتة واستجابة الأمان (SOAR).

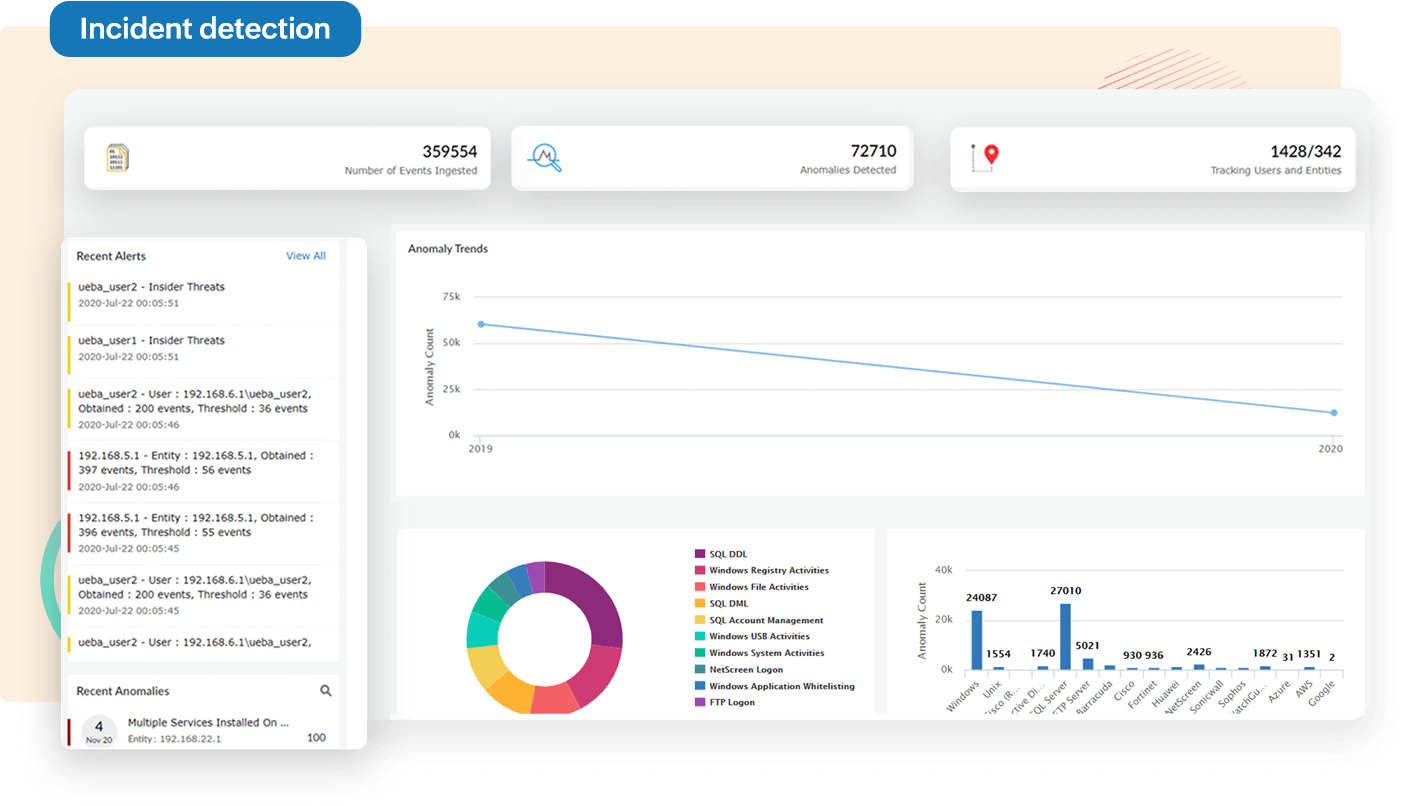

رصد الحوادث الأمنية

اعرف المزيدارصد الحوادث الأمنية أو اختراقات البيانات التي تشكل تحديًا لشركتك باستخدام

محرك الربط بين الأحداث في الوقت الفعلي

استفد من المعلومات الهامة عن مختلف الأحداث الأمنية لتكتشف التهديدات الأمنية.جمع البيانات عن التهديدات الأمنية

خفف من مخاطر الهجمات المحتملة عن طريق الحصول على تنبيهات حول عناوين IP وعناوين URL في قائمة الحظر التي تم العثور عليها في قوائم معلومات التهديدات بتنسيق STIX/TAXIIتحليلات استخدامات المستخدمين والكيانات (UEBA)

اعرف عن التغييرات السلوكية للمستخدمين والكيانات بهدف تحديد الأنشطة غير الطبيعية في شبكتك.التحليلات المتقدمة للتهديدات

استخدم تقنية تحليلات التهديدات المتقدمة لتحليل بيانات السجلات واكتشاف الأنشطة المشبوهة في شبكتك.

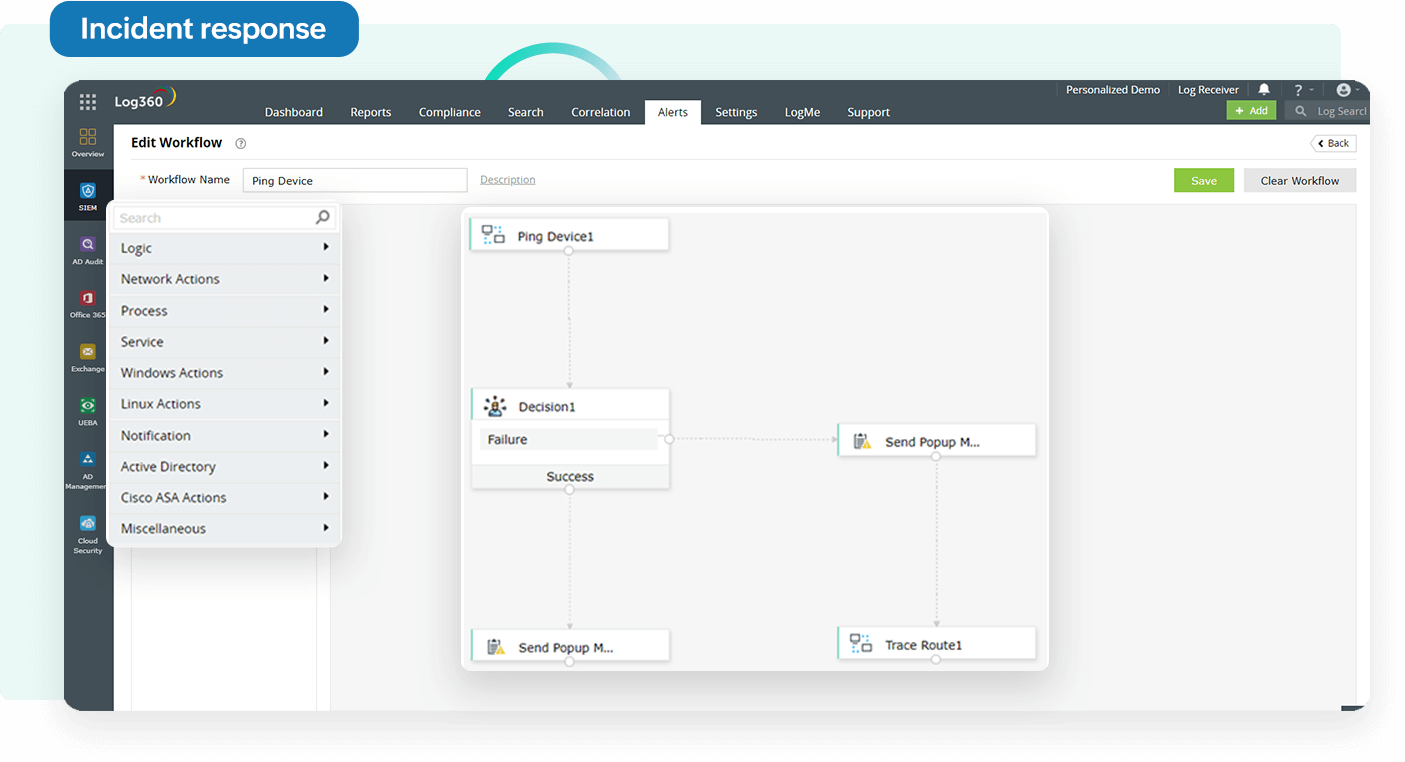

الاستجابة للحوادث

اعرف المزيداستجب للتهديدات الأمنية بسرعة وفعالية عالية.

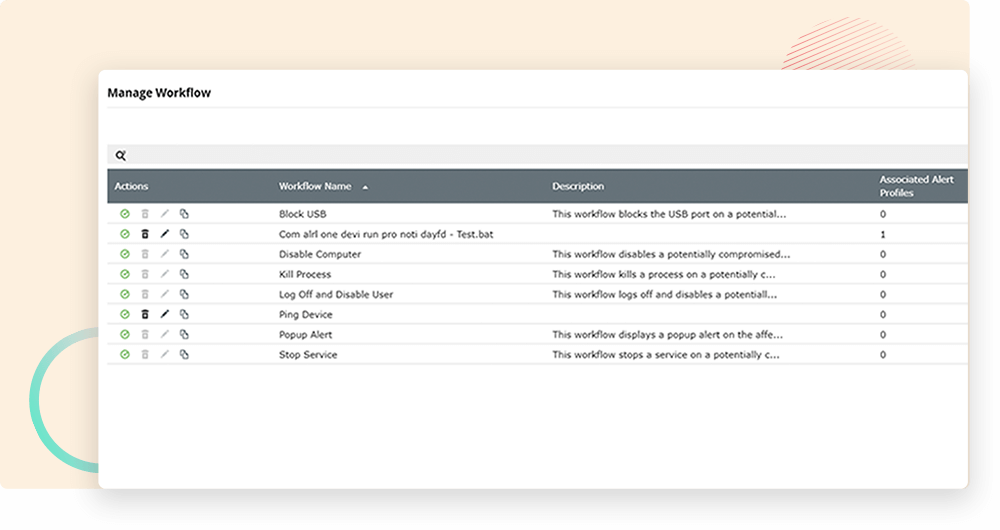

سير عمل للاستجابة للحوادث

وظّف نظام استجابة آليًا يقوم بمجموعة من الإجراءات عند حدوث حادث معين.

التحقيق في التهديدات وصيدها وحدة تحكم تحليلية ومعززة بتعلم الآلة

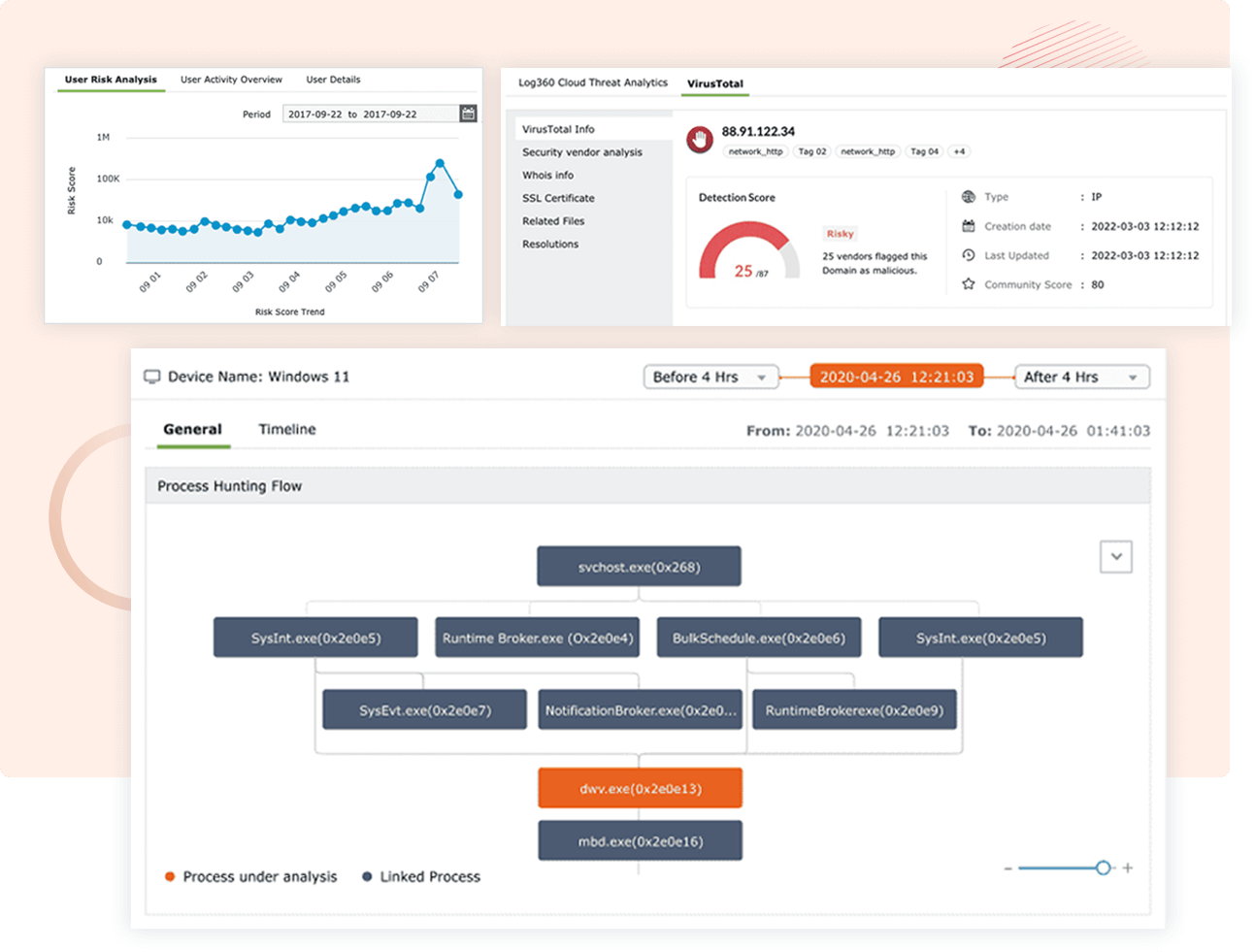

اعرف المزيدقلل من تعقيد التحقيق اليدوي في التهديدات؛ ابحث بشكل استباقي عن التهديدات باستخدام منصة Incident Workbench من Log360، وهي وحدة تحكم حصرية تحلل أكبر ثلاثة مصادر لعمليات الاستغلال: المستخدمين، والعمليات، ومصادر التهديد الخارجية.

- حلّل الأسباب الجذرية للهجمات وتخلّص من التهديدات بشكل أسرع باستخدام البيانات السياقية من تحليلات سلوك المستخدمين والكيانات (UEBA)، جنبًا إلى جنب مع تحليلات التهديدات المتقدمة من قوائم معلومات التهديدات الخارجية مثل VirusTotal لعناوين IP، وعناوين URL، والنطاقات.

- حقّق في تسلسل عمليات الهجمات باستخدام مخططات مرئية متشعبة لصيد العملية، والرسوم البيانية، والجداول الزمنية للأحداث.

- اجمع بين تحقيقاتك لإنشاء تحليل في الحوادث مدعوم بأدلة لتقوم بمعالجة هذه الحوادث باستخدام سير عمل مؤتمت.

تنسيق وأتمتة واستجابة الأمان (SOAR):أفضل استغلال للوقت

اعرف المزيداجمع جميع بياناتك الأمنية من منصات مختلفة مثل Exchange Server، وMicrosoft 365، والبنية التحتية كخدمة (IaaS)، والمنصات كخدمة (PaaS)، والبرامج كخدمة (SaaS)، وأجهزة الشبكة في أماكن العمل، والخوادم، والتطبيقات، وغيرها الكثير في وحدة تحكم واحدة. قم بتسريع حل التهديدات من خلال أتمتة سير العمل للاستجابة للحوادث المكتشفَة.

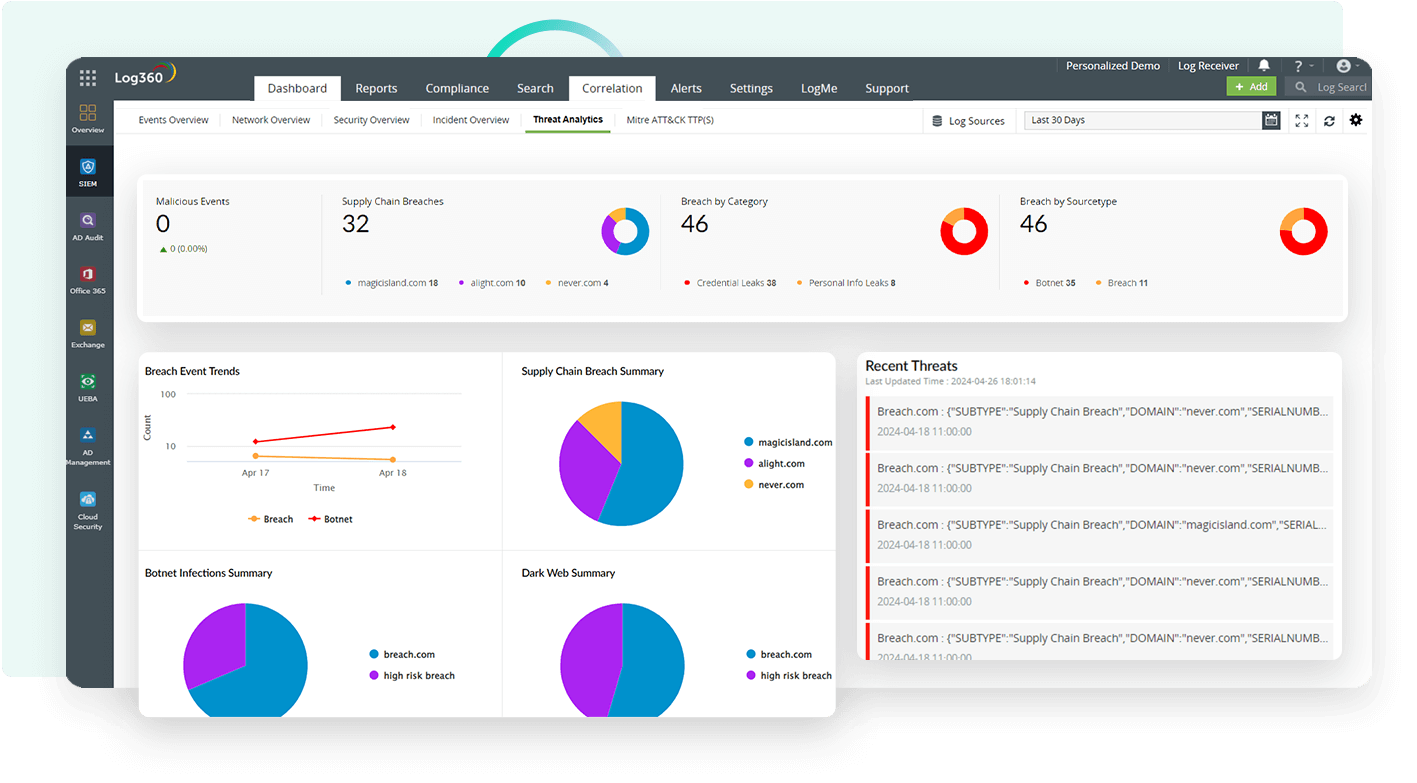

راقب الإنترنت المظلم للكشف عن التسريبات المحتملة لبيانات تسجيل الدخول في سلاسل التوريد

اعرف المزيداحصل على رؤية واضحة للاختراقات باستخدام تحليلات الإنترنت المظلم على مدار الساعة.

- اكشف عن مخاطر سلسلة التوريد المحتملة في وقت مبكر، فهذا يسمح لك باتخاذ تدابير وقائية وتجنب الاختراقات.

- اعرف عن تسريب أي معلومات شخصية (مثل أرقام بطاقات الائتمان، ومعلومات صناديق البريد الإلكتروني، وأسماء المستخدمين، وبيانات تسجيل الدخول الأخرى) على الإنترنت المظلم.

- استخدم وحدة تحكم Incident Workbench لإجراء تحليلات متقدمة حول التهديد المكتشَف؛ حيث يمكنك تتبع خطوات المهاجمين التالية أثناء تحركهم أفقياً عبر الشبكة أو تصعيدهم لامتيازاتهم.

خمسة أسباب

تجعل من حل Log360 أفضل حل لإدارة المعلومات

والحوادث الأمنية وأنسبهم لمركز العمليات الأمنية في شركتك

الكشف الفوري عن التهديدات الأمنية

اكتشف التهديدات الأمنية بدقة باستخدام تقنيات Log360 المتنوعة مثل الربط بين سجلات الأحداث، وتحليل قوائم معلومات التهديدات لتحديد عناوين IP وعناوين URL الخبيثة، وتعلم الآلة جنبًا إلى جنب مع تحليل سلوك المستخدمين لكشف التهديدات الداخلية.

تخفيف أثار الهجمات السيبرانية

خفّف من خطورة التهديدات الأمنية بشكل فعال من خلال أتمتة الاستجابة للحوادث وإنشاء سير عمل يستجيب آليًا مع الحوادث ويرسل التنبيهات عنها. اجعل التخفيف من أثر التهديدات أسرع من خلال دمج العملية مع حلول إطار عمل ITIL لضمان تحمّل المسؤولية عن معالجة الحوادث الأمنية.

مراقبة أمنية في الوقت الفعلي

راقب في الوقت الفعلي جميع الأحداث الأمنية المجموعة من أجهزتك العاملة على نظام Windows و Linux/Unix؛ وخوادم الويب IIS و Apache لديك؛ وقواعد بيانات SQL وOracle؛ وأجهزة الأمان المحيطية في شبكتك مثل الموجّهات، والمُبدّلات، والجدران النارية، وأنظمة الكشف عن التسلل، وأنظمة منع التسلل. وذلك من خلال لوحات المعلومات التفاعلية، والتقارير الجاهزة، والرسوم البيانية.

إدارة مُضمنة لشؤون الامتثال

راقب بيانات سجلاتك وحلّلها بحثًا عن الاختراقات الأمنية، واستوفِ متطلبات الامتثال التنظيمي لمعايير مثل معيار أمان بيانات صناعة بطاقات الدفع (PCI DSS)، وقانون الأمن المعلوماتي الفيدرالي (FISMA)، وقانون جرام-ليتش-بليلي (GLBA)، وقانون ساربينز-أوكسلي (SOX)، وقانون نقل التأمين الصحي والمساءلة (HIPAA)، والمعيار الدولي لإدارة أمن المعلومات ISO 27001، وغيرها مع تقارير مخصصة لشؤون الامتثال.

الصيد الاستباقي للتهديدات

اعثر على مصادر التهديدات الخبيثة والهجمات الخفية المحتملة التي اخترقت دفاعاتك الأمنية الأولية بالاعتماد على تحليلات لتكتيكات وأساليب وإجراءات المهاجمين وتحليلات التهديدات المتقدمة.

هل أنت مهتم في هذا الحل؟

ماذا يقول عملاؤنا

لقد جعلت Log360 عملي في غاية السهولة. التقارير والتنبيهات في الوقت الفعلي تضمن لي ألا أضطر لقضاء الكثير من الوقت في القلق بشأن التهديدات.

Victor, IT security admin of SHM,

London.يساعدنا Log360 في دمج المكونات وتخزين السجلات في مكان واحد. كنا بحاجة إلى حل للبقاء متوافقين وأيضًا لمعرفة التهديدات التي تواجه بيئتنا، ويبدو أن Log360 هو الخيار المناسب. منذ تقييمنا للشراء، نجد دائمًا ميزات جديدة نحبها أكثر.

Kumar B, Senior Security,

Consultant, IT industryيُعتبر Log360 حلاً كاملاً لجميع الاحتياجات في تدقيق الأحداث! المكونات الفرعية مثل EventLog Analyzer و ADAuditPlus مفيدة جدًا أثناء المراجعات والتدقيق.

Arvind Kumar, IT security in-charge,

HCL Technologies, Noida“يوفر Log360 بيانات تسجيل الدخول ومحاولات تسجيل الدخول الفاشلة في منصة مركزية. الحل جيد لأغراض التدقيق ولأسباب الامتثال. يعمل عبر أنظمة ومنصات متعددة.”

Bruce K,

Director of IT Operations & Global Web Acquisition