À medida que as organizações se expandem, a complexidade de suas operações também aumenta, ou seja, o volume de informações tratadas pela empresa aumenta de tamanho. As informações armazenadas dentro da empresa podem pertencer a um grupo diversificado de setores com graus variados de sensibilidade a eles associados. Como resultado, as atividades organizacionais são frequentemente abrangidas pelo âmbito de vários organismos reguladores e de conformidade diferentes.

Além disso, conforme uma organização experimenta mudanças rápidas em toda a sua infraestrutura, ela precisará garantir que suas atividades operacionais estejam em linha com os objetivos de negócios. Para enfrentar esses desafios logísticos, é importante que as organizações adotem uma abordagem organizada; o conceito unificado que vincula a integridade da empresa, a adesão dos regulamentos e a resiliência aos riscos é governança, risco e conformidade (GRC).

Com recursos sobrepostos compartilhados entre as três disciplinas, uma solução GRC integrada reduz esforços duplicados, o que pode ajudar as organizações a agilizar operações, reduzir custos e incentivar análises entre domínios para fornecer resultados expansivos.

Governança

Descreve as decisões executivas tomadas por uma organização para garantir que suas operações estejam trabalhando em direção a um objetivo comercial coletivo. A governança organizacional combina informações de gerenciamento e as estruturas de controle e os interessados que influenciam, aplicam e monitoram as principais decisões políticas.

Os principais componentes que determinam uma governança eficaz incluem avaliações internas, gerenciamento de riscos e relatórios de monitoramento da conformidade. Alguns dos quadros mais proeminentes que podem ajudar na implementação da governança de TI são:

- Objetivos de Controle para Tecnologias de Informação e Relacionadas (COBIT): Criado pelo ISACA, o COBIT foi projetado para gerenciamento empresarial de TI para vincular desafios técnicos, riscos de negócios e tomadores de decisões importantes. Inicialmente projetada para auditoria de TI, a mais recente iteração, COBIT 5, é baseada em cinco princípios:

- 1. Satisfazer os requisitos das principais partes interessadas

- 2. Implementar a cobertura de ponta a ponta de toda a empresa

- 3. Unificar várias estruturas

- 4. Pavimentar o caminho para uma abordagem holística para gerenciar organizações

- 5. Separar o gerenciamento da governança

- Comitê das organizações patrocinadoras da Comissão Treadway (COSO): A estrutura do COSO aborda várias discrepâncias que afetam os controles internos de uma organização. Com mais ênfase no lado comercial de uma empresa, o COSO classifica os objetivos de controle interno em três categorias: operações, relatórios e conformidade.

- Análise de Fator de Risco de Informação (FAIR): A FAIR concentra-se nos aspectos da segurança cibernética de uma organização, ajudando as empresas a tomar medidas cruciais para remediar a presença de maus atores e lacunas na segurança.

- Integração do modelo de maturidade das capacidades (CMMI): Uma metodologia que visa a melhoria do processo, não deixando espaço para a frouxidão operacional e para funcionamento desorganizado. A CMMI introduz uma escala de classificações que varia de uma a cinco para determinar a estabilidade, qualidade e nível de maturidade de rentabilidade de um processo da organização.

Risco

Os desafios existentes ou percebidos que uma organização deve superar para garantir um funcionamento suave. Os tipos de riscos enfrentados por uma empresa incluem:

- Risco operacional: As vulnerabilidades sistêmicas que afetam as operações de uma empresa representam riscos organizacionais. Podem se originar de dentro ou de fora; exemplos destes são calamidades naturais ou provocadas pelo homem e crises globais que podem desestabilizar a cadeia de suprimentos global. Os fatores internos que contribuem incluem políticas organizacionais deficientes, hardware sem patches, ataques cibernéticos, abuso de informações privilegiadas, erros humanos e a utilização predominante de dispositivos defeituosos ou de outros produtos no estabelecimento.

- Risco de conformidade: Riscos decorrentes da não conformidade com as estruturas regulamentares.

- Risco financeiro: Perigos potenciais que afetam a saúde financeira de uma organização.

Conformidade

Refere-se à necessidade de as organizações respeitarem um conjunto de leis e diretrizes regulamentares. A conformidade garante que as empresas não infringem qualquer limite ético como consequência do cumprimento dos seus objetivos.

Modelo de capacidade GRC: O fluxo de trabalho ideal

De acordo com o OCEG, uma prática ideal de GRC deve incorporar os seguintes componentes:

- Aprender: Obter conhecimento sobre o contexto, as políticas internas e a cultura da organização, que podem ser incorporadas para criar estratégias, roteiros e objetivos.

- Alinhar: Usar ferramentas de tomada de decisão eficazes para criar estratégias, objetivos e processos acionáveis que estejam de acordo com os valores, requisitos, adversários e oportunidades da empresa.

- Realizar: Executar ações que possam realizar os roteiros estratégicos, evitando falhas operacionais, recompensando ações desejáveis e remediando as que não são produtivas.

- Revisar: Reavaliar a eficácia operacional dos planos e as respectivas ações, além de efetuar a correção de curso e de criar medidas para aumentar a eficiência do fluxo de trabalho da organização.

Componentes de uma solução GRC

Uma solução GRC sem falhas pode facilitar a carga de trabalho dos administradores de rede automatizando tarefas mundanas, como aplicação de políticas e monitoramento. As ferramentas GRC unificam diversas tarefas e evitam que a força de trabalho concentre seus esforços em tarefas redundantes e repetitivas que se sobrepõem entre diferentes equipes. As soluções GRC também devem fornecer as funções necessárias que estão de acordo com os requisitos das leis de conformidade e auxiliar em entidades, sistemas e fornecedores de auditoria associados à organização.

Alguns dos componentes importantes de uma solução GRC incluem:

Gerenciamento de políticas

Trata da concepção e aplicação de regulamentos definidos pela empresa que dão forma à atividade do usuário e do dispositivo dentro da rede organizacional. Além de administrar o ciclo de vida de ponta a ponta das políticas da empresa, o componente também estabelece canais de comunicação para encaminhar violações de políticas através de alertas e notificações, juntamente com painéis que rastreiam, reportam e gerenciam incidentes de violações de políticas.

Gerenciamento da conformidade

Uma avaliação contínua para garantir que uma organização obedeça aos padrões de segurança juntamente com as estruturas jurídicas e reguladoras, além de mapear novos requisitos de conformidade e licenciamento de acordo com a infraestrutura em desenvolvimento da organização.

O primeiro passo para fornecer gerenciamento da conformidade é o mapeamento regulatório, que envolve a compreensão e a abordagem dos requisitos obrigatórios esperados de uma organização pelo regulamento. Isso pode ser feito realizando pesquisas de risco para obter inferências sobre a postura de segurança da organização e os problemas enfrentados pelos funcionários em diferentes áreas da organização que levam à não conformidade.

Além de painéis de controle e sistemas de auditoria que administram e reportam atividades anômalas, os usuários devem ser instruídos sobre regulamentos para que possam incorporar as melhores práticas em suas operações do dia a dia.

Gerenciamento de riscos

O processo de identificação das ameaças possíveis e existentes que põem em perigo uma organização e as medidas de mitigação subsequentes tomadas pela organização constituem o gerenciamento de riscos. As cinco etapas que equivalem ao gerenciamento de riscos incluem:

- Identificar: Estimar a quantidade de elementos de risco existentes ou percebidos de uma organização. Para identificar vulnerabilidades práticas e outras ameaças, as empresas podem aproveitar ferramentas e técnicas como questionários de análise de risco, avaliações de risco de segurança cibernética e testes de penetração.

- Analisar: Determinar o escopo dos riscos, ou seja, definir a gravidade do risco e como ele afeta as operações.

- Avaliar: Dar prioridade aos riscos com base na sua frequência e na intensidade dos danos que podem causar à empresa. As avaliações de risco são realizadas em dois tipos: avaliação qualitativa e quantitativa dos riscos. Embora a avaliação qualitativa de risco envolva lidar com adversários que não podem ser caraterizados por métricas (como calamidades globais), a avaliação quantitativa do risco avalia riscos que podem ser quantificados, como riscos financeiros, riscos de TI, etc.

- Lidar com o risco: Elaborar e executar estratégias e ações necessárias para mitigar o risco. Ao implantar planos de resposta ao incidente e gerenciamento de patches, uma organização pode eliminar riscos e também fortalecer sua infraestrutura de TI.

- Monitor: Monitorar as infraestruturas de TI e identificar indicadores-chave antes de se escalarem para riscos completos que podem comprometer os ativos e processos críticos aos negócios. A evolução dos riscos e a expansão das superfícies de ameaça fazem parte de ambientes empresariais dinâmicos. Ao implementar uma combinação de análises de dados impulsionadas por IA e ML com base em metadados, com ferramentas comportamentais como SIEM e UEBA, a monitoramento e a reportagem de ameaças podem ser implementadas de forma eficaz.

Gerenciamento de riscos de fornecedores

As organizações-mãe devem intervir para melhorar a postura de segurança das empresas e soluções de fornecedores, uma vez que são vistas como um vetor de ameaça lucrativo por parte de invasores para desencadear ataques prolongados à cadeia de suprimentos. Isso inclui a obtenção de visibilidade sobre as métricas de segurança de organizações de terceiros, como não-conformidade e gerenciamento de patches; agregar pontuações de risco para empresas parceiras; além disso, posicionar ferramentas que preencham a lacuna de comunicação entre empresas-mãe e empresas de terceiros, como painéis unificados para rastrear, avaliar e monitorar objetivos de segurança e negócios compartilhados.

Por que as organizações precisam do GRC

Para as empresas, a capacidade de prever, suportar e reagir a adversários requer um conhecimento aprofundado da compreensão dos pontos de tensão e dos fatores de sucesso que afetam a sua cadeia de suprimentos. Sendo um componente crítico do GRC, a resiliência operacional pode ser inerentemente alcançada com melhor efeito, automatizando processos-chave que identificam vulnerabilidades nos fluxos de trabalho. Alguns dos principais benefícios do GRC que complementam uma organização resiliente incluem:

Maior transparência

As soluções integradas de GRC permitem uma melhor visibilidade dos indicadores de risco e do apetite devido à quebra dos mecanismos isolados e ao compartilhamento de conhecimento operacional entre domínios. Isto significa que os funcionários, proprietários de processos e partes interessadas podem obter uma melhor visão geral dos pontos fortes e fracos de uma organização e tomar decisões e políticas informadas em conformidade. Com maior transparência, torna-se mais fácil para as organizações criar perfis de risco e planos de ação para casos excepcionais e os fatores de risco e conformidade subsequentes para tais situações.

Proteção contra armadilhas financeiras

A não conformidade com as obrigações regulamentares e de licença pode resultar no pagamento de quantias pesadas por parte das empresas como multas. Isto, por sua vez, afeta o bem-estar financeiro das organizações. Uma pesquisa de 2017 da Ponemon and Globalscape mostra que as organizações culpadas de não-conformidade devem pagar até 2,71 vezes o custo necessário para alcançar a conformidade efetiva.

A Regulamentação Geral de Proteção de Dados (GDPR), da UE, considerado um dos regulamentos mais rigorosos no panorama de TI, pode aplicar multas até 20 milhões de euros ou 4% do volume de negócios global total de uma organização no ano fiscal anterior, em caso de não conformidade.

Além disso, o GRC evita a sobrecarga financeira e da força de trabalho das organizações, eliminando tarefas repetitivas. A conformidade, para além de outros recursos do GRC, ajuda as empresas a navegarem nos perigos de despesas gerais evitáveis que podem consumir uma grande parte dos seus lucros

Continuidade dos negócios

Uma capacidade intrínseca das soluções GRC para avaliar adversários que afetam uma empresa a curto, médio e longo prazo pode garantir uma vida útil mais longa aos processos críticos que ocorrem internamente. A GRC dá margem para que as organizações priorizem funções e ativos críticos e auxiliem na sua fortificação (total ou parcialmente) diante de um risco operacional inevitável, como uma calamidade externa como uma pandemia, por exemplo. Nesses casos, quando todas as outras operações são comprometidas, essas operações essenciais estão em funcionamento.

Como o AD360 atende às necessidades do GRC organizacional

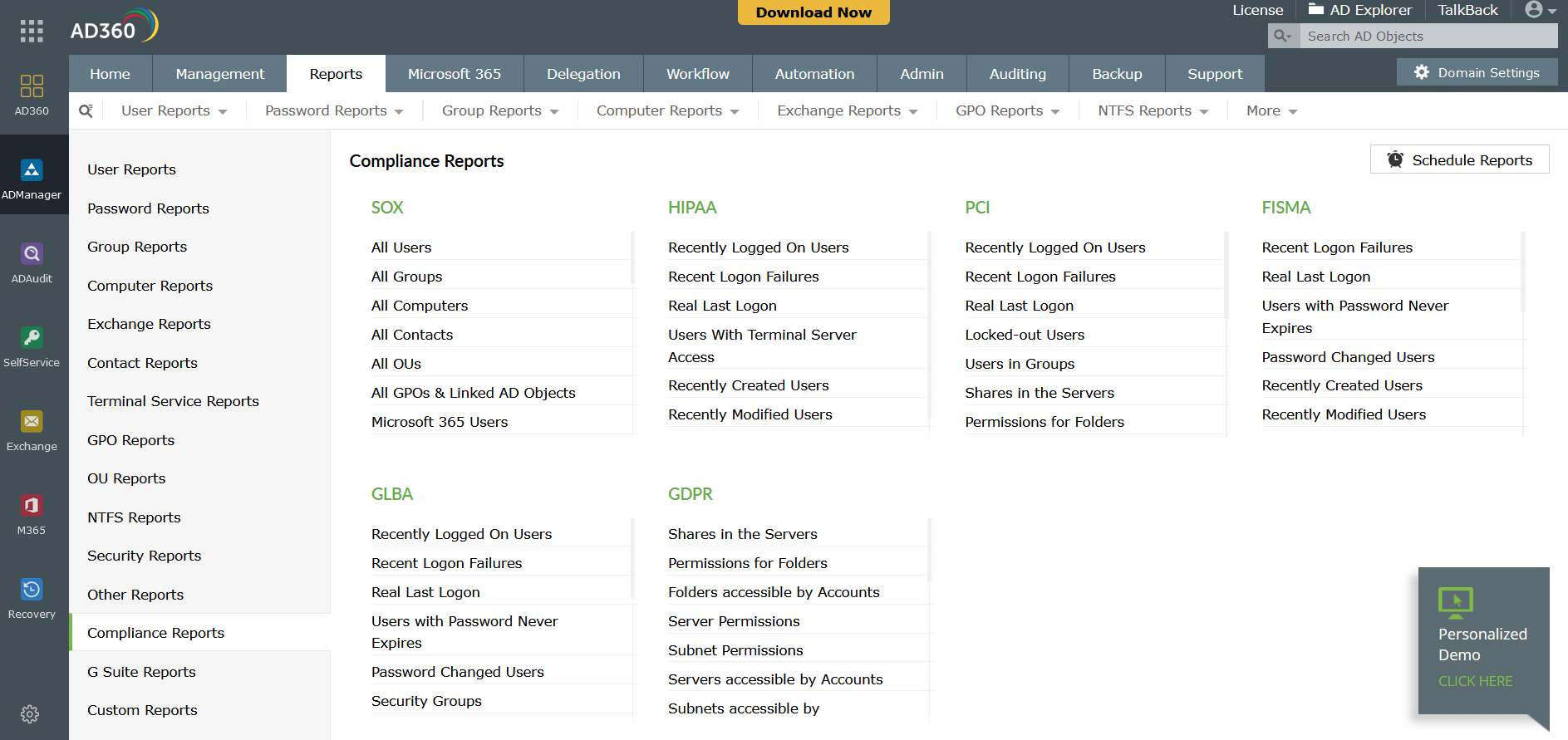

Repositório de conformidade para o módulo de gerenciamento AD do AD360

Repositório de conformidade para o módulo de gerenciamento AD do AD360

A suíte AD360 tem recursos integrados que podem ser mapeados com as obrigações de vários quadros regulatórios, como:

Lei de Responsabilidade e Portabilidade do Seguro de Saúde (HIPAA)

Um padrão regulamentar para organizações que armazenam, processam, transmitem e mantêm informações de saúde protegidas. Para que um ambiente AD seja seguro e protegido contra acesso não autorizado, é essencial estar em conformidade com a HIPAA. O AD360 preenche a lacuna deixada pelas ferramentas nativas quando se trata da conformidade com a HIPAA, oferecendo uma trilha de auditoria completa que fornece informações sobre:

- Usuários cujas tentativas de início de sessão recentes falharam.

- Usuários que fizeram logon nos últimos N dias.

- Últimos horários de logon real dos usuários.

- Usuários que têm permissões para acessar servidores de endpoints

- GPOs modificados recentemente.

- Contas de usuário que foram criadas ou modificadas nos últimos N dias.

- Usuários que não alteraram suas senhas recentemente.

- Usuários cujas senhas nunca expiram.

Além disso, o AD360 orienta as organizações quanto à conformidade com as disposições da seção 164.308 da estrutura da HIPAA.

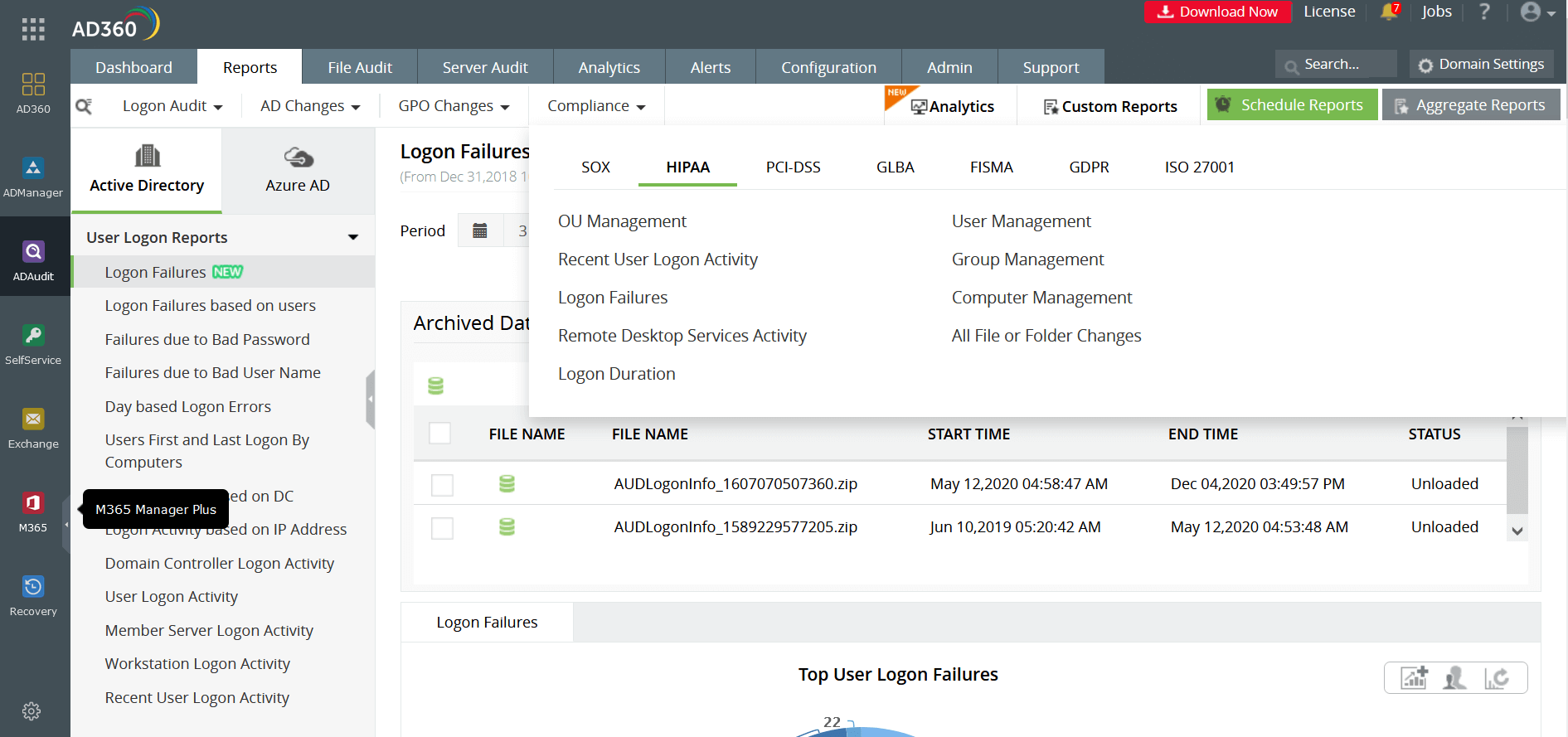

Recursos de auditoria de AD do AD360 para conformidade com a HIPAA

Recursos de auditoria de AD do AD360 para conformidade com a HIPAA

Lei Sarbanes-Oxley (SOX)

Introduzida em 2002 pelo Congresso dos EUA, a lei SOX pretende refrear as práticas financeiras fraudulentas das empresas e o seu efeito sobre os investidores. Os principais objetivos desta legislação são estabelecer controles internos confiáveis, divulgações financeiras transparentes, infraestruturas de auditoria eficientes e elaboração de políticas entre as empresas. A conformidade com a lei SOX em uma infraestrutura de TI pode ser alcançada através da criação do sistema de gerenciamento de acesso e identidade adequado, o que ajuda na administração dos controles internos de uma empresa. O AD360 executa relatórios do Active Directory que podem ser categorizados em seções de conformidade com a lei SOX, como:

- Políticas e procedimentos de segurança

- Análise e gerenciamento de risco

- Recuperação de desastres

- Auditoria

O AD360 também ajuda as organizações a satisfazer cláusulas que se encontram na seção 302 da lei SOX, que prevê um conjunto de procedimentos internos criados para garantir a conformidade financeira.

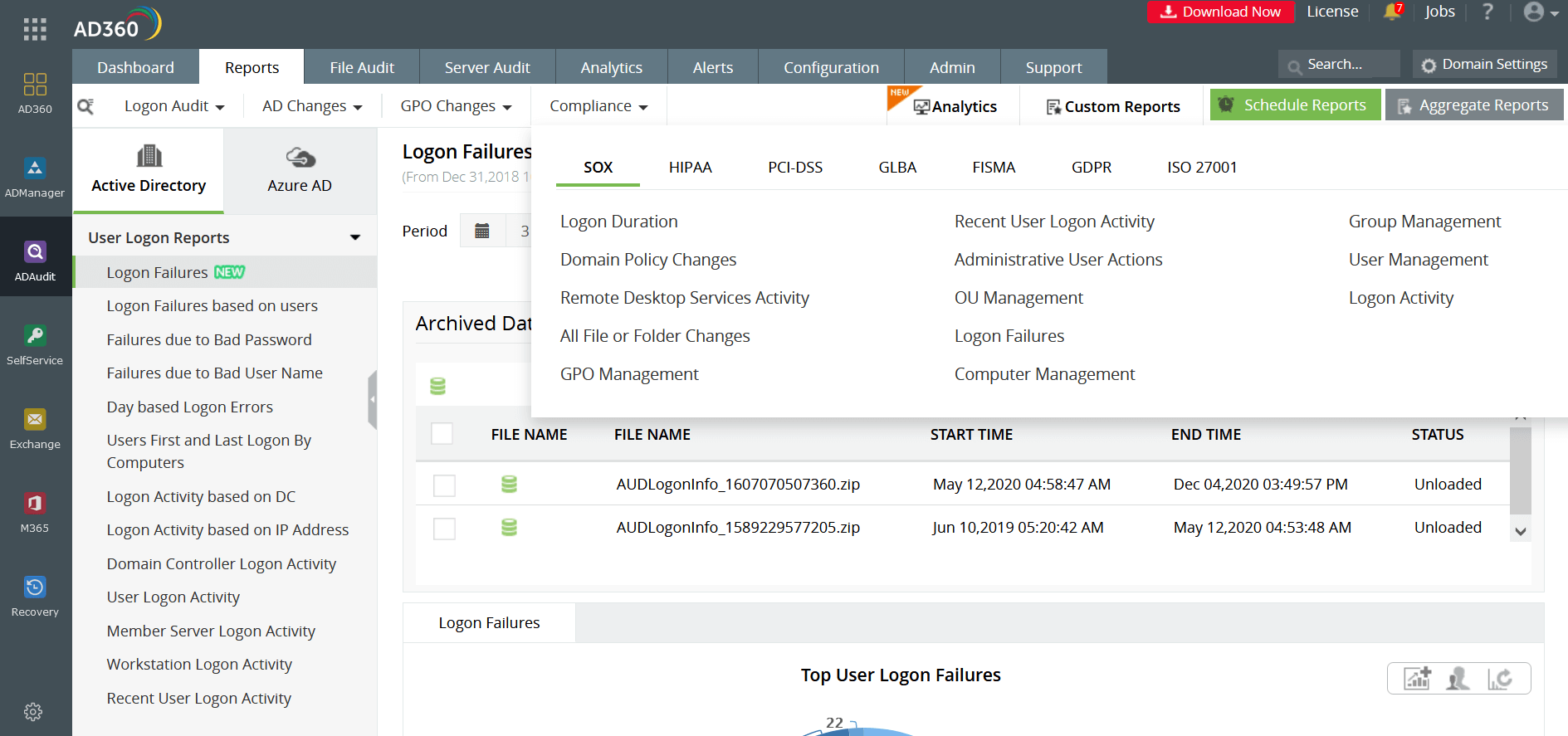

Recursos de auditoria AD do AD360 para conformidade com o da lei SOX

Recursos de auditoria AD do AD360 para conformidade com o da lei SOX

Padrão de segurança de dados do setor de cartões de pagamento (PCI DSS)

Como uma das políticas regulatórias mais significativas do clima industrial atualmente, o objetivo central da estrutura do PCI DSS é padronizar e proteger as práticas operacionais e técnicas relacionadas à informação do cartão de pagamento. Qualquer empresa que aceite ou processe os detalhes de cartões de pagamento deve estar em conformidade com o PCI DSS.

Como a lei aborda diretamente o lado transacional de uma empresa, estar em conformidade com o PCI DSS pode fornecer uma garantia adicional aos clientes quanto à segurança de suas informações relacionadas a cartões. A conformidade com o PCI DSS torna as organizações confiáveis e confiáveis. Com o AD360 na direção, o acesso restrito aos dados do titular do cartão pode ser aplicado implementando autenticação de dois fatores e realizando relatórios sobre tentativas de logon, alterações de política de auditoria e alterações de permissão entre outras operações.

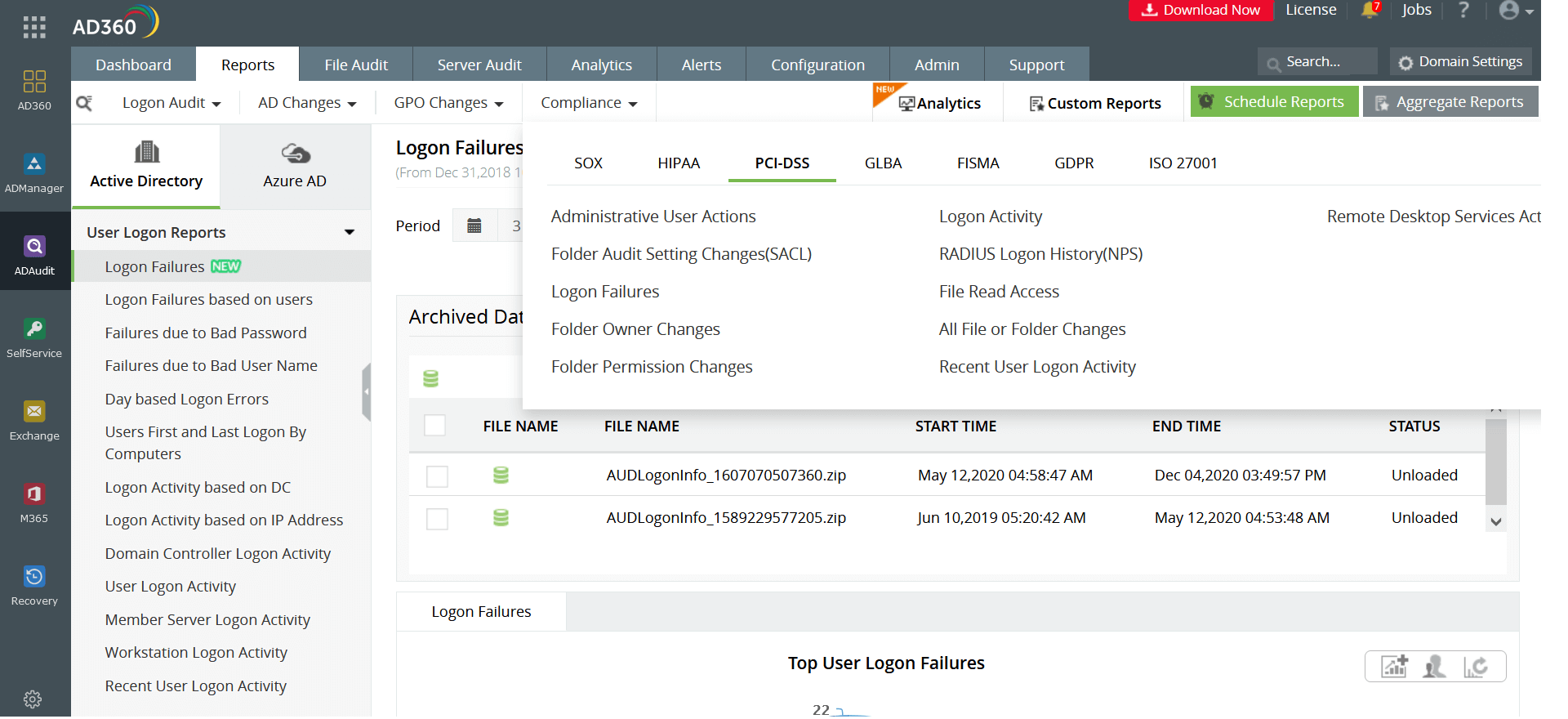

Recursos de auditoria AD do AD360 para conformidade com PCI-DSS

Recursos de auditoria AD do AD360 para conformidade com PCI-DSS

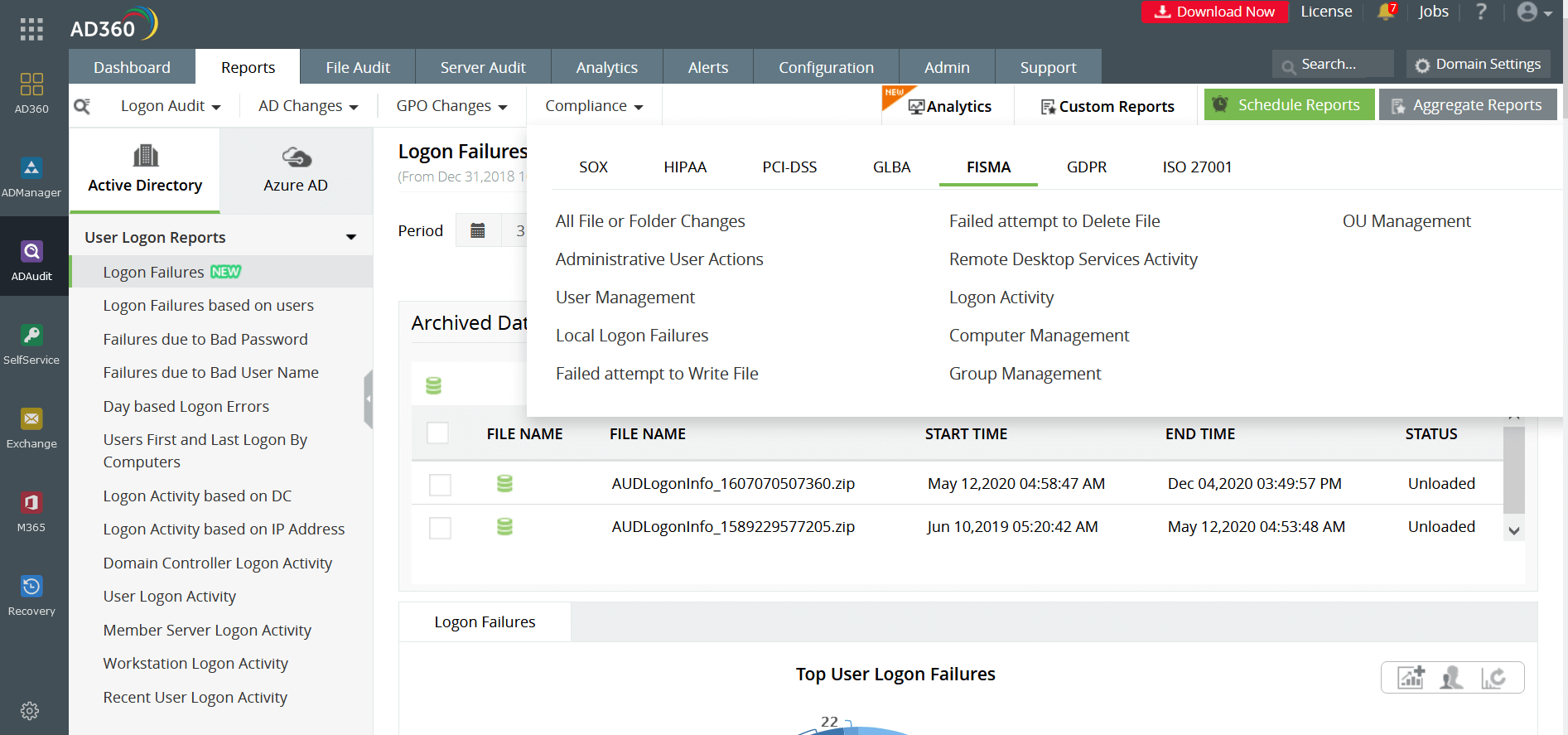

Lei Federal de Gerenciamento da Segurança da Informação (FISMA)

Aprovada em 2002, esta lei federal dos EUA exige que as agências federais fixem as suas infraestruturas críticas e os seus ativos de dados. O AD360 protege os ativos federais monitorando o ambiente do Windows Server da organização e notificando sobre alterações com notificações por e-mail junto com relatórios periódicos. Nos recursos do AD360 existe um kit de conformidade com a lei FISMA, para facilitar o processo de aderência.

Recursos de auditoria AD do AD360 para conformidade com FISMA

Recursos de auditoria AD do AD360 para conformidade com FISMA

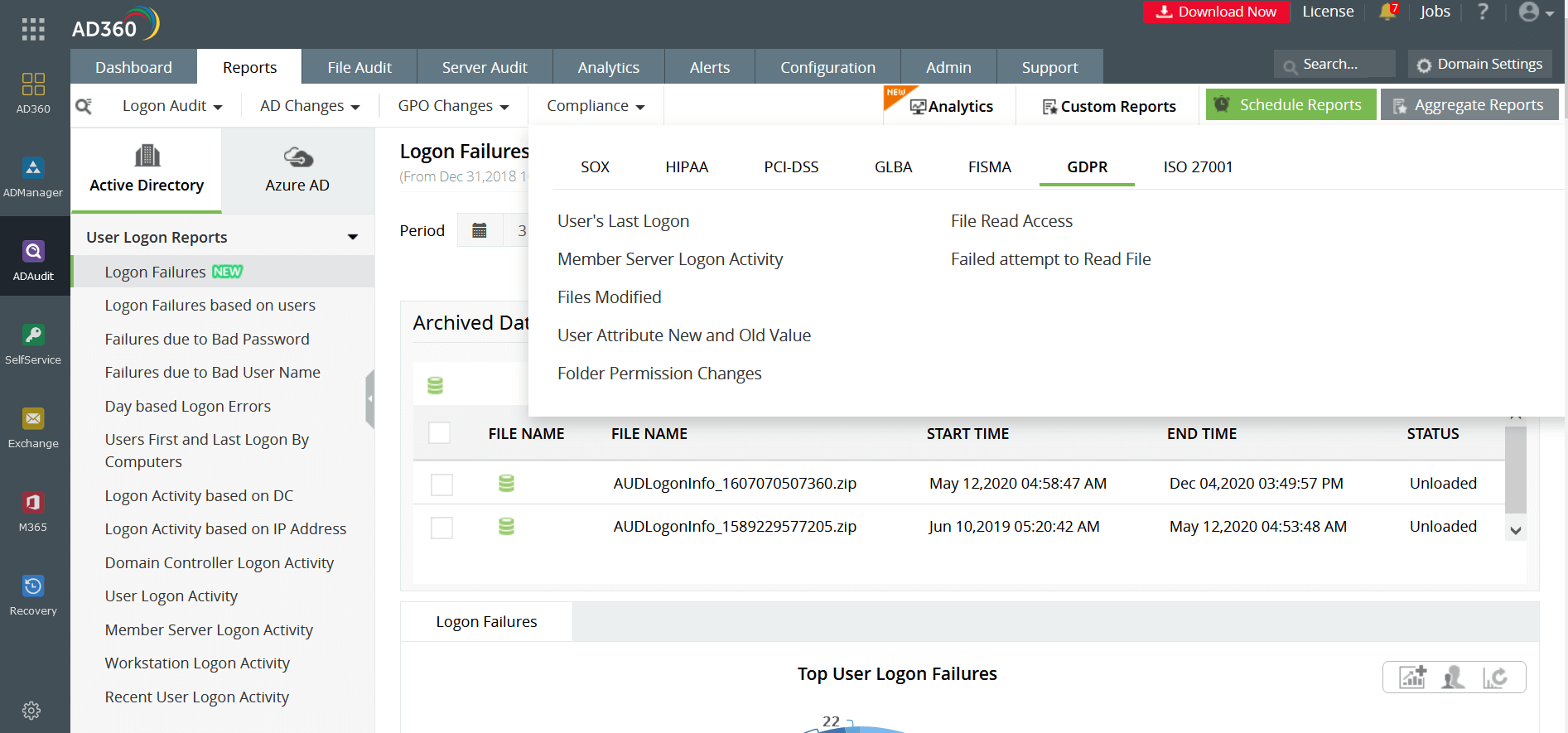

Regulamentação Geral de Proteção de Dados (GDPR)

Uma estrutura regulamentar que deve ser respeitado por organizações que operam a partir de ou servem clientes que pertencem à União Europeia. O GDPR trata de garantir os dados pessoais dos clientes, funcionários e potenciais clientes detidos por uma empresa. O AD360 garante que as organizações estão equipadas com as medidas adequadas que garantem a conformidade com o GDPR. Com o AD360, as organizações podem:

- Visualizar os membros de grupos específicos, assim como os detalhes dos grupos.

- Identificar as pastas compartilhadas presentes em servidores e audite permissões de pastas compartilhadas.

- Listar os direitos de acesso que os usuários e grupos têm sobre pastas em caminhos ou locais especificados.

- Ver quais permissões de pasta e servidor especificaram as contas de usuário.

- Listar os usuários e grupos que têm acesso a servidores específicos.

- Notificar os indivíduos apropriados sobre as solicitações que foram levantadas, revisadas ou aprovadas.

- Criar regras para avaliar e atribuir solicitações a técnicos adequados.

- Rever as ações de gerenciamento a serem realizadas pelos técnicos.

- Visualizar as solicitações de fluxo de trabalho que foram criadas e atribuídas ao help desk.

- Listar todas as ações executadas pelos técnicos do help desk.

Além disso, o AD360 pode fortalecer os dados pessoais das organizações verificando as tentativas de logon para detectar acesso não autorizado. Ao fornecer visibilidade sobre as informações de início de sessão, escalações de privilégios e outras modificações no ciclo de vida do usuário, o AD360 aumenta a capacidade das organizações de detectarem violações das informações, garantindo simultaneamente a conformidade com o GDPR.

Recursos de auditoria AD do AD360 para conformidade com GDPR

Recursos de auditoria AD do AD360 para conformidade com GDPR

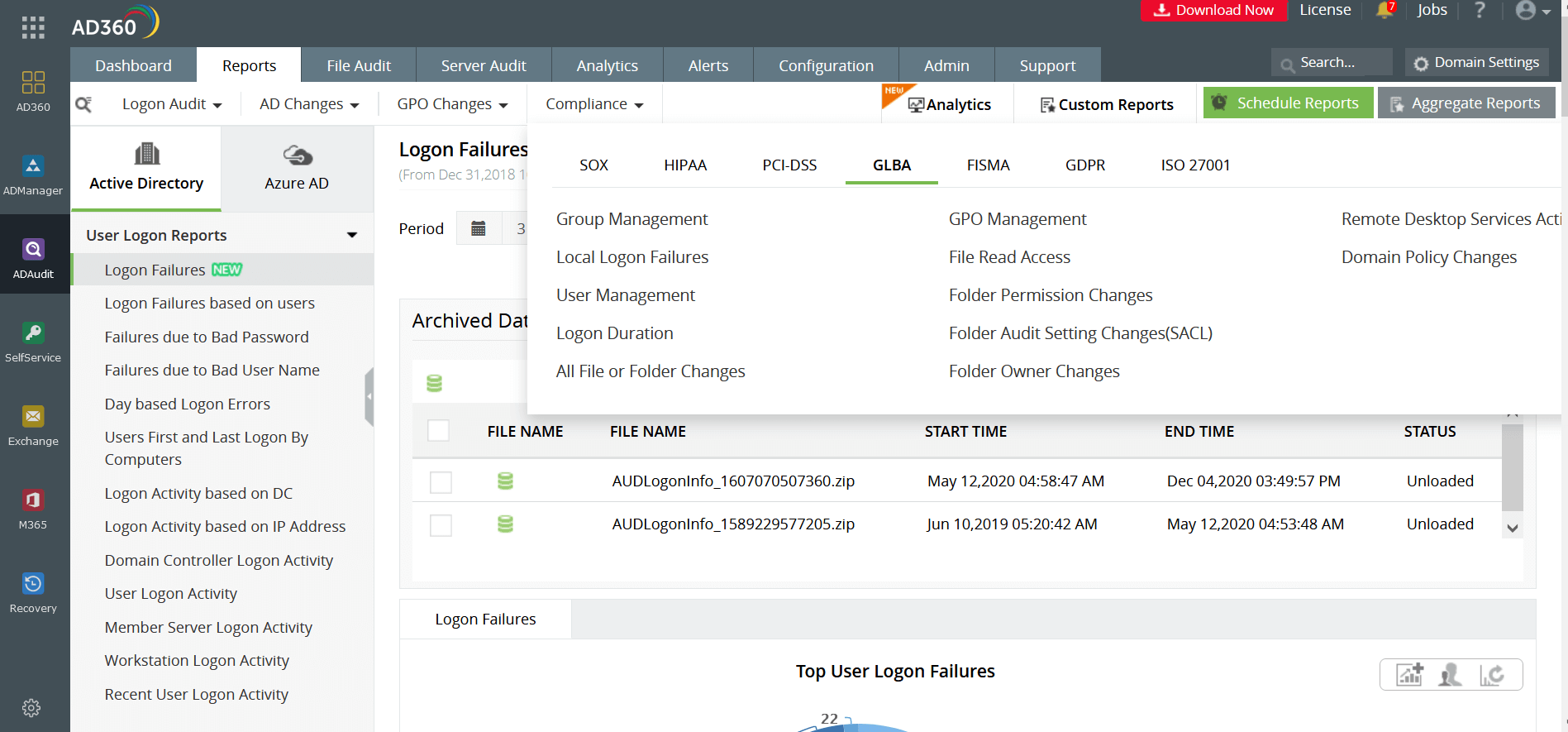

Lei Gramm-Leach-Bliley (GLBA)

Também conhecida como Lei de Modernização dos Serviços Financeiros, esta política exige que as instituições financeiras – empresas que oferecem aos consumidores produtos financeiros ou serviços como empréstimos, aconselhamento financeiro ou de investimento, ou seguros – sejam transparentes sobre as suas práticas de partilha de informações aos seus clientes e para proteger dados confidenciais. Um requisito obrigatório de conformidade para cada organização financeira, a lei GLBA também afirma que as empresas devem proteger seus ativos de ameaças previsíveis à segurança e à integridade dos dados. O AD360 fornece medidas preventivas com monitoramento 24/7 e alertas e relatórios pré-configurados de fácil visualização.

Recursos de auditoria AD do AD360 para conformidade com GLBA

Recursos de auditoria AD do AD360 para conformidade com GLBA

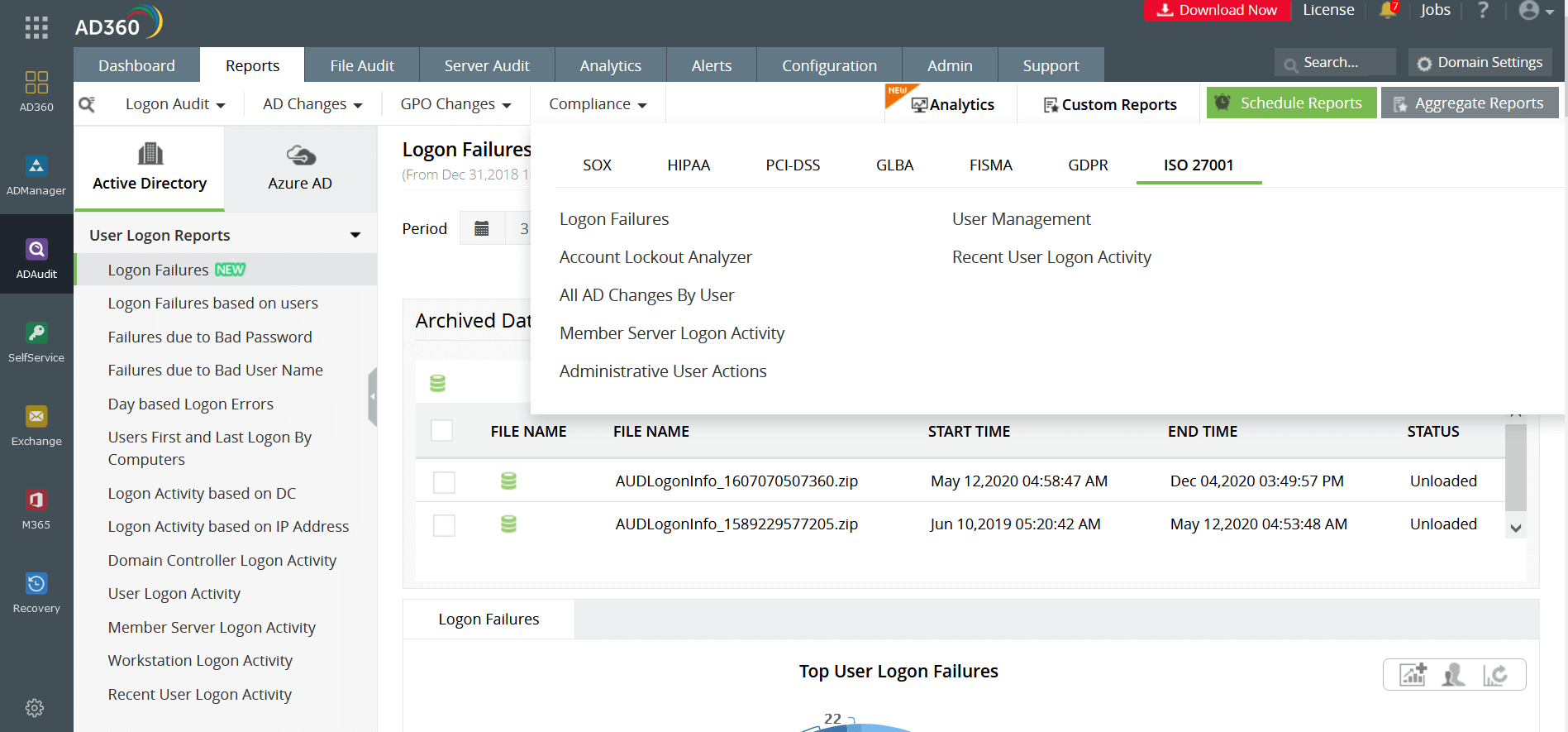

ISO 27001

Enfatiza a necessidade de as empresas estabelecerem, implementarem, administrarem e melhorarem continuamente um sistema de gerenciamento da segurança da informação no contexto de uma organização. A ISO 27001 inclui 11 cláusulas; as cláusulas 4 a 10 definem os requisitos obrigatórios a serem cumpridos. O ADAudit Plus do AD360 refaz os dados de log de eventos de entre os controladores de domínio do Active Directory (AD), servidores de arquivos, Windows Server e estações de trabalho em relatórios e alertas em tempo real.

Recursos de auditoria do AD do AD360 para conformidade com a norma ISO 27001

Recursos de auditoria do AD do AD360 para conformidade com a norma ISO 27001

Lei Geral de Proteção de Dados (LGPD) do Brasil

O LGPD rege a coleta, utilização e processamento de PII no Brasil. O LGPD orienta as organizações a implementar um plano de resposta ao incidente que implica a comunicação imediata de incidentes de segurança. Com relatórios personalizáveis que podem ser gerados em diferentes formatos de arquivo, o ManageEngine AD360 pode elevar o relatório de incidentes e a resposta de uma organização para ajudar na conformidade com LGPD.

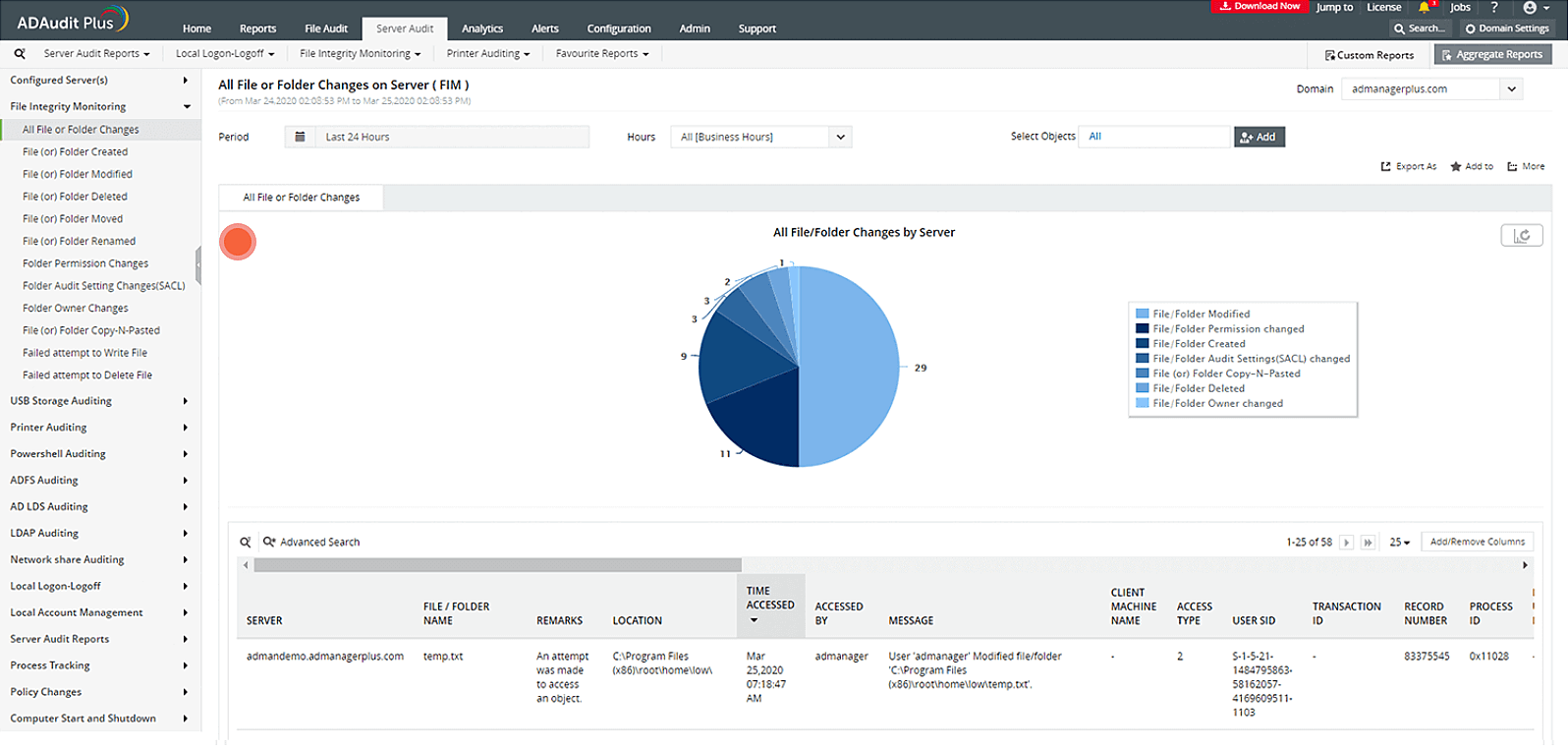

Por exemplo, um dos recursos importantes do AD360 é o monitoramento da integridade dos arquivos, que permite aos administradores de TI detectar quaisquer tentativas não autorizadas dos usuários de adulterar ou alterar o conteúdo de documentos críticos.

Recurso de monitoramento da integridade de arquivos do AD360

Recurso de monitoramento da integridade de arquivos do AD360

Como o AD360 cuida das suas necessidades do IAM

-

Proteção de identidade com UBA

Detecte, investigue e mitigue ameaças, como logins mal-intencionados, movimento lateral, ataque de malware e abuso de privilégios com UBA baseado em aprendizado de máquina; automatize a resposta a ameaças.

Saiba mais → -

Automação de identidade

Elimine a redundância e os erros humanos e melhore os processos de negócios automatizando o provisionamento de usuários, a limpeza de contas obsoletas e outras tarefas relacionadas à identidade.

Saiba mais → -

Gerenciamento do ciclo de vida da identidade

Simplifique o gerenciamento de identidades em todo o ciclo de vida dos usuários, desde o provisionamento até as mudanças de função e o desprovisionamento.

Saiba mais → -

Autenticação multifator

Aumente a confiança em identidades e reduza os ataques de representação usando biometria, aplicações autenticadoras e outros métodos de autenticação avançados.

Saiba mais → -

Análise de identidade

Use mais de 1000 relatórios pré-configurados para monitorar o acesso a dados cruciais e satisfazer os mandatos de conformidade.

Saiba mais →

Repense o seu IAM com o AD360

O AD360 ajuda você a simplificar o IAM no seu ambiente de TI, dando aos usuários acesso rápido aos recursos de que necessitam, ao mesmo tempo que estabelece controles de acesso rigorosos para garantir a segurança em todo o Active Directory no local, nos servidores do Exchange e nas aplicações em nuvem, a partir de um console centralizado.

Solicitação de demonstração recebida

Agradecemos seu interesse no ManageEngine AD360. Recebemos o seu pedido de demonstração personalizada e entraremos em contato com você em breve.

Obtenha uma demonstração personalizada

© 2020 Zoho Corporation Pvt. Ltd. All rights reserved.